HACKTHEBOX——Crafty

靶机详情

靶机地址:10.10.11.249

kali地址:10.10.16.3

端口服务扫描

-

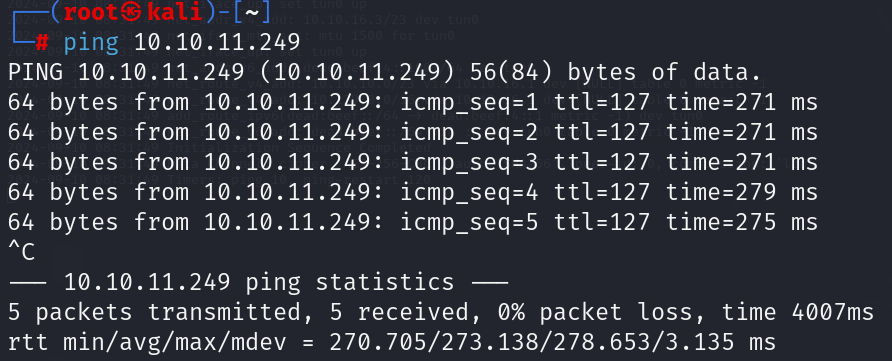

确认kali与靶机可以ping通

-

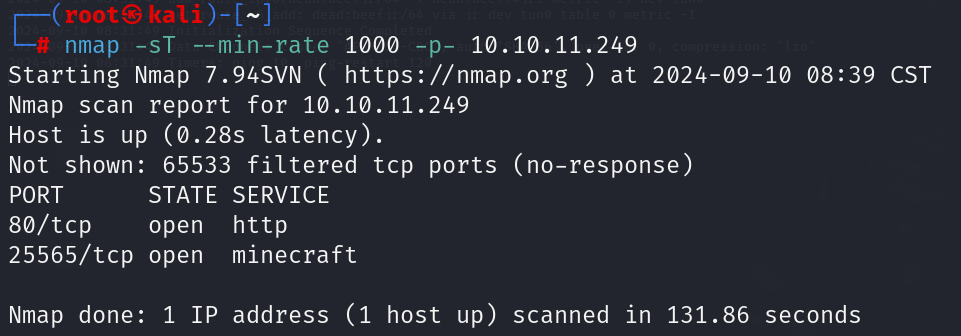

使用nmap进行扫描

nmap -sT --min-rate 1000 -p- 10.10.11.249 #以TCP协议,基于当前网络情况,以最低1000的速率进行该IP的全部端口

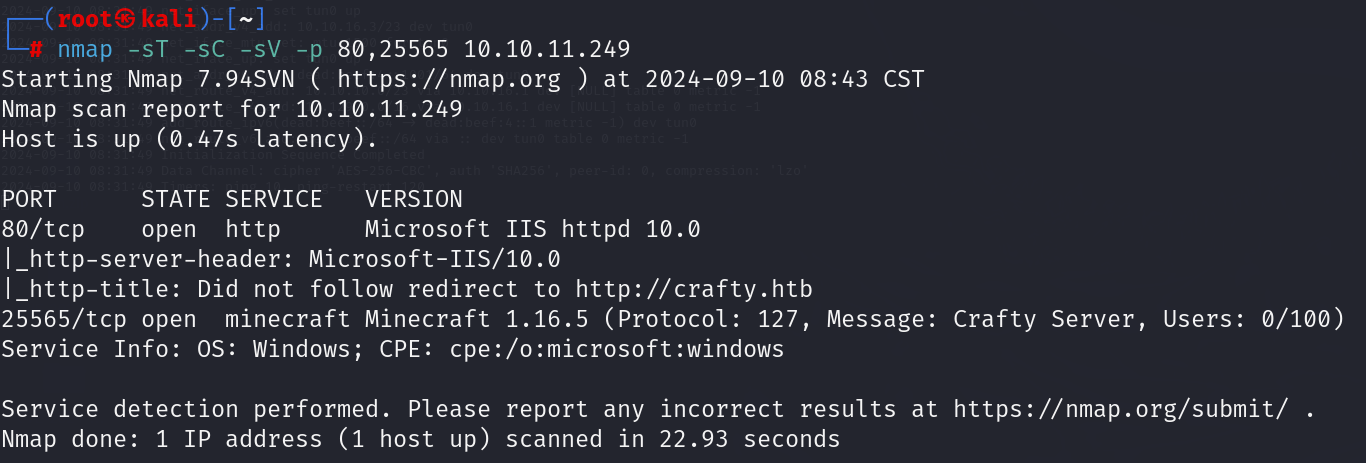

nmap -sT -sC -sV -p 80,25565 10.10.11.249 #详细信息扫描:指定以TCP协议、以默认脚本进行扫描、探测各服务的版本

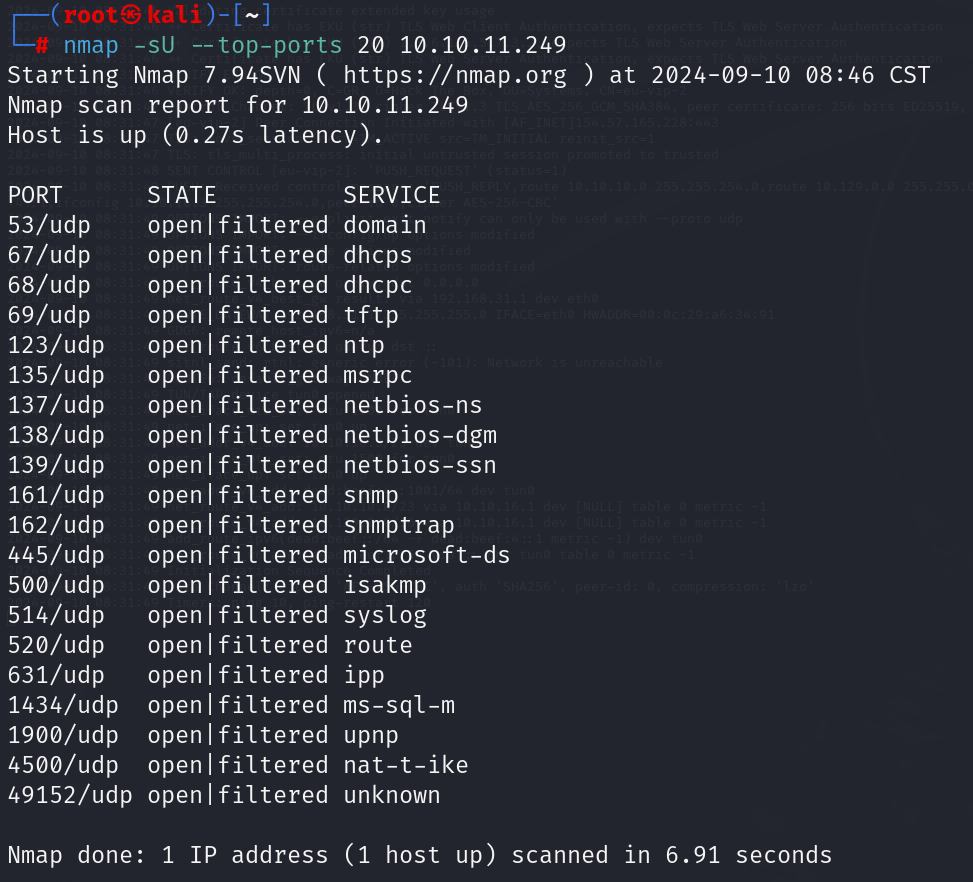

nmap -sU --top-ports 20 10.10.11.249 #指定UDP协议扫描常用的20个UDP端口

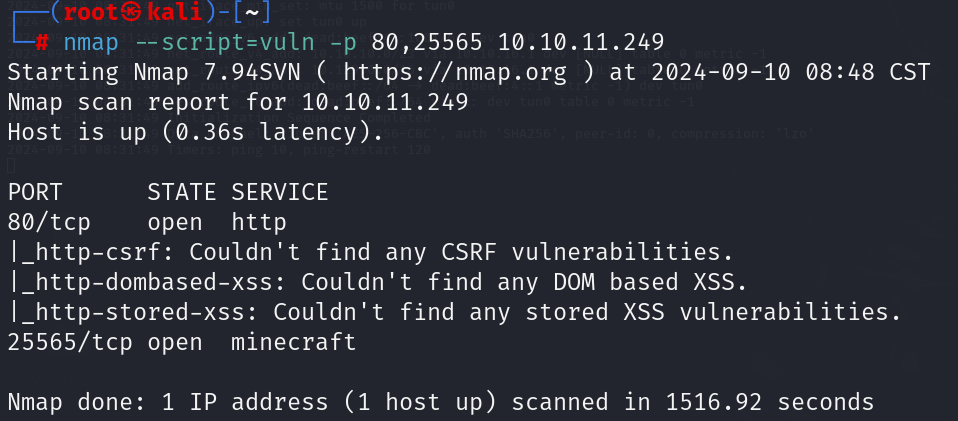

nmap --script=vuln -p 80,25565 10.10.11.249 #漏洞脚本扫描

80端口渗透

-

在使用nmap进行详细信息扫描的时候有发现一个域名,有必要将这个域名放进hosts文件中

-

打开浏览器

-

在当前页面有一个新的域名:play.crafty.htb,将这个域名加入到hosts后访问,发现两个地址的内容都是一样的

-

当前页面中间有三个图标,是三个按钮,点击进去后都是提示coming soon

-

查看页面源代码也没有任何有用的内容,所以需要爆破一下目录

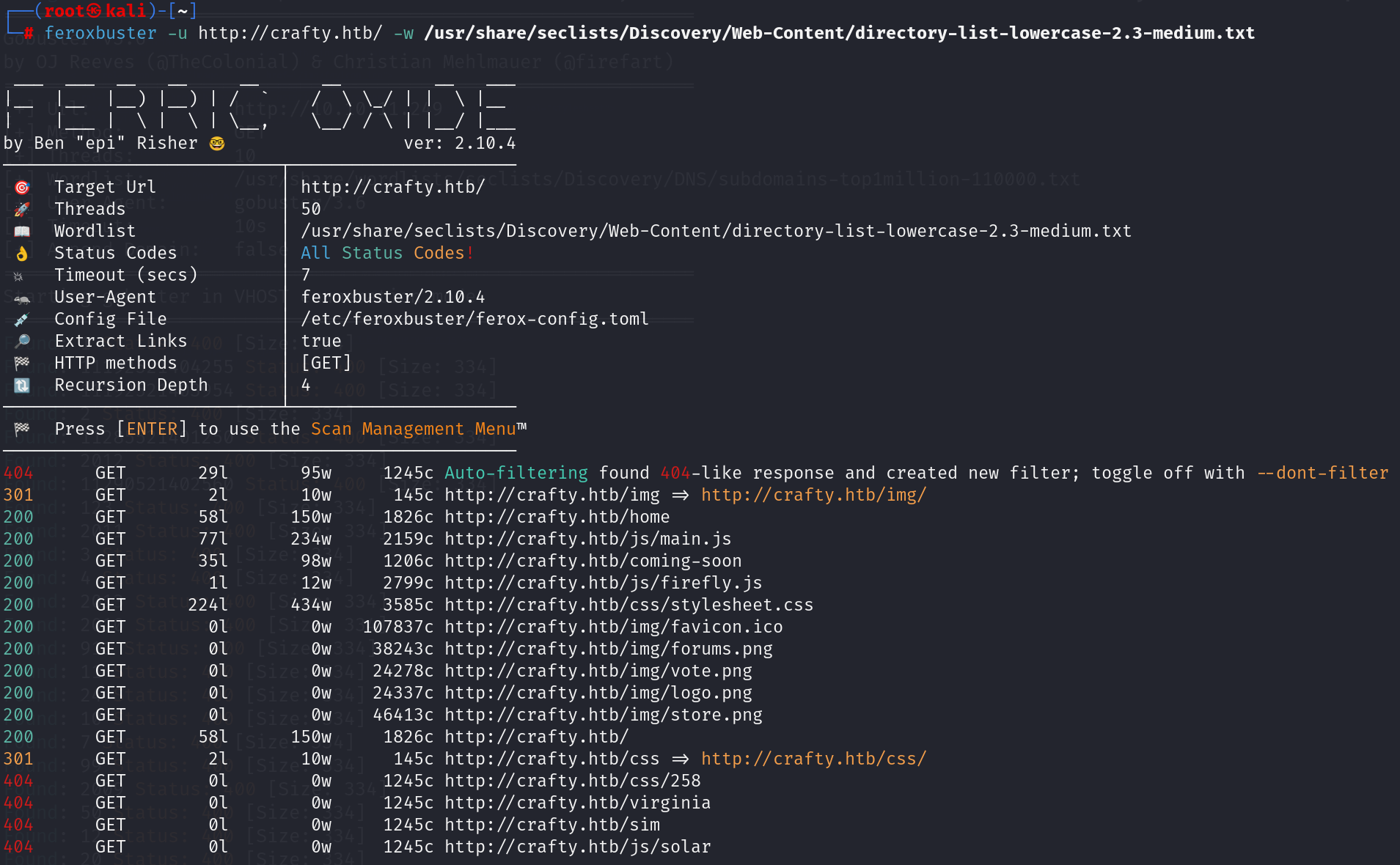

feroxbuster -u http://crafty.htb/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-lowercase-2.3-medium.txt

-

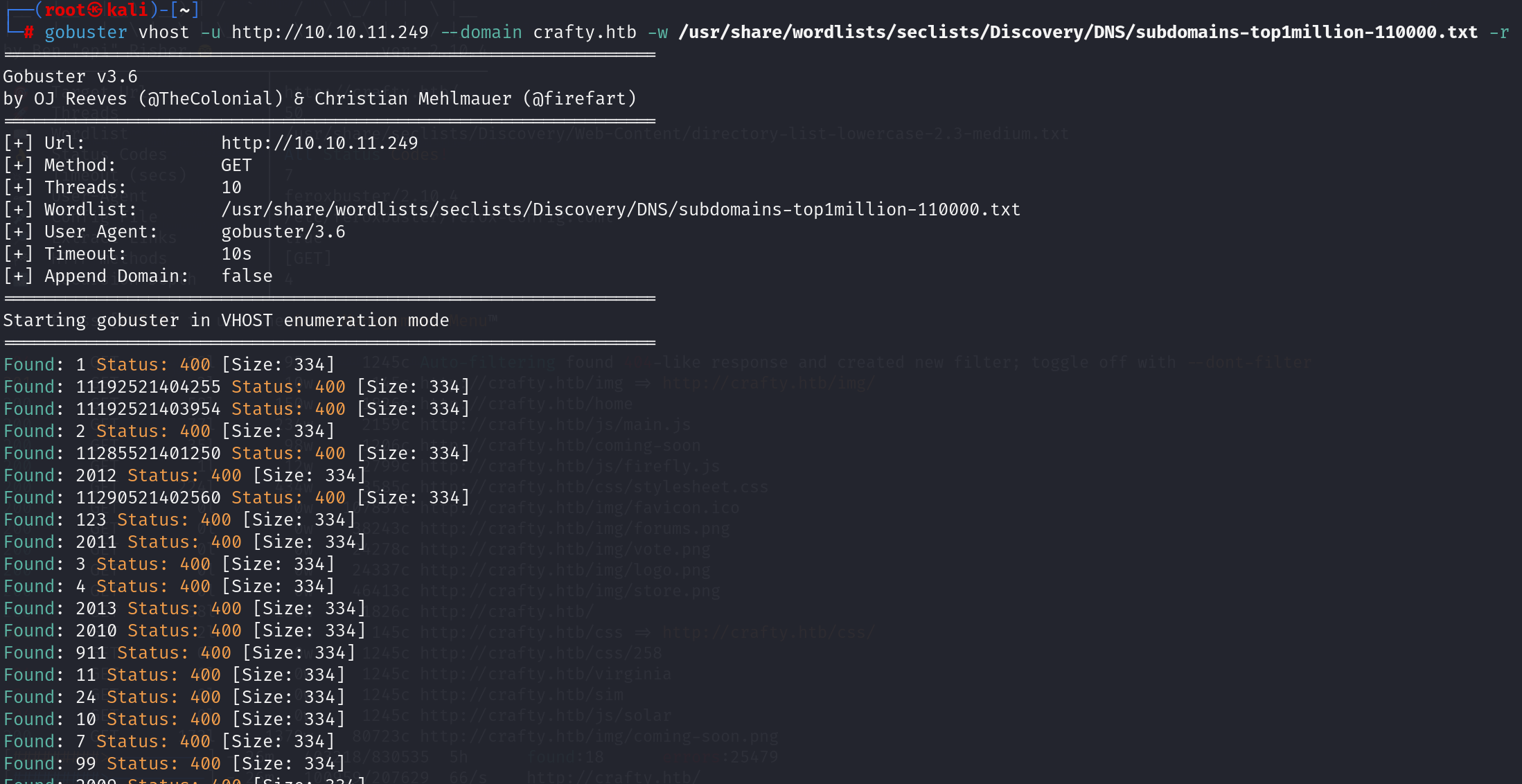

因为有一个play.crafty.htb的子域名,那么可以猜想一下,会不会有其他的子域名,使用gobuster爆破一下子域名

gobuster vhost -u http://10.10.11.249 --domain crafty.htb -w /usr/share/wordlists/seclists/Discovery/DNS/subdomains-top1million-110000.txt

-

经过目录爆破以及子域名枚举,均未发现可利用信息

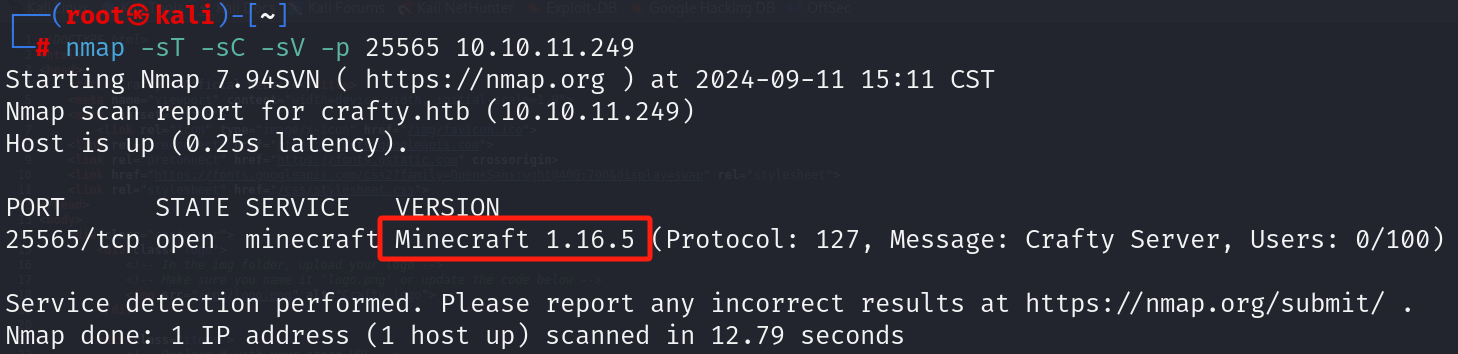

25565端口渗透

-

查看一下nmap的详细信息扫描

-

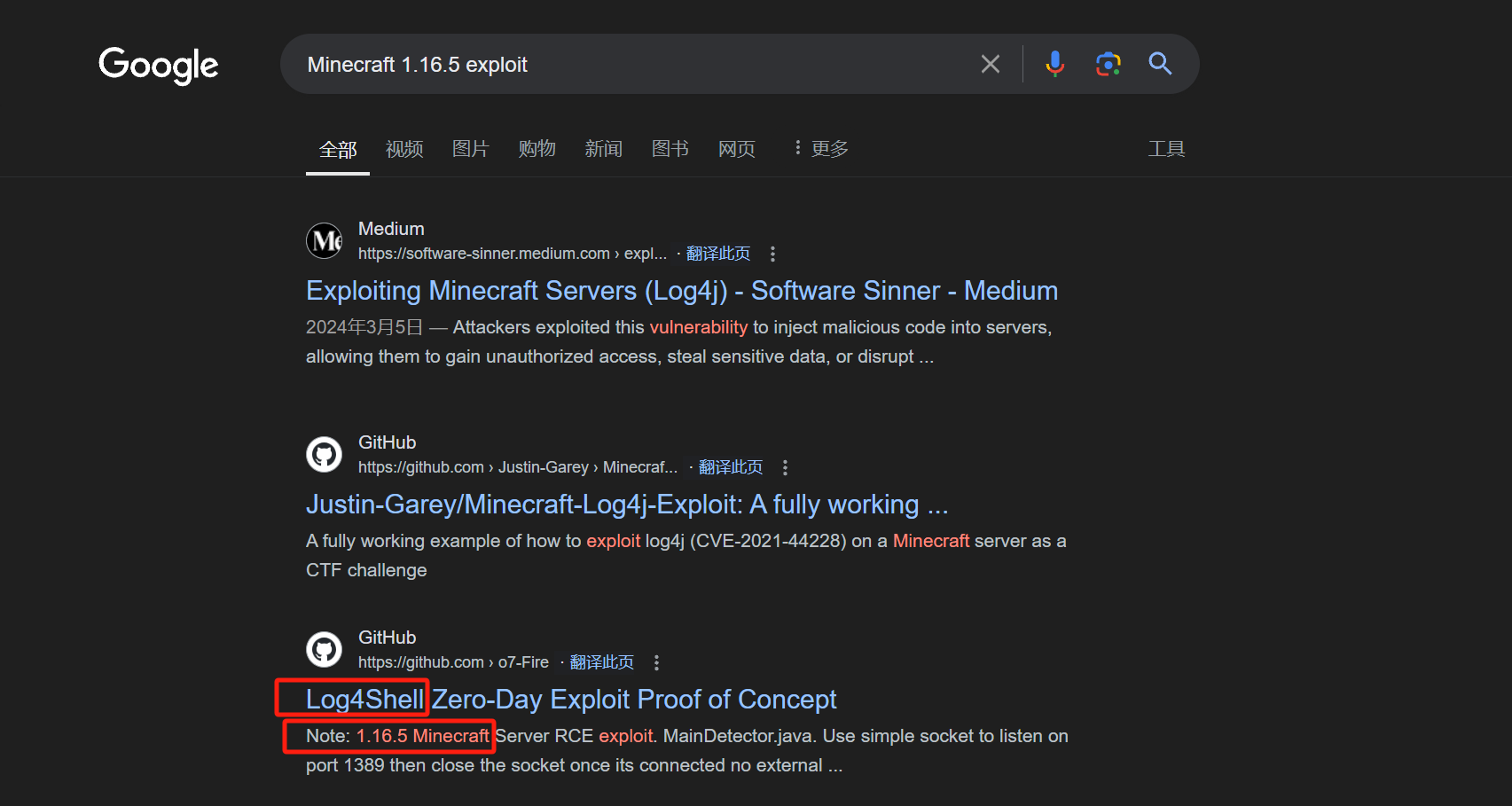

在互联网上搜索一下Minecraft 1.16.5存在什么漏洞

-

通过互联网知道了1.16.5这个版本的Minecraft存在Log4j漏洞,先了解一下这个漏洞详情

-

可以在wiki中看到该漏洞需要进入到游戏服务器中,在输入框中输入漏洞利用脚本,用于验证漏洞是否存在

-

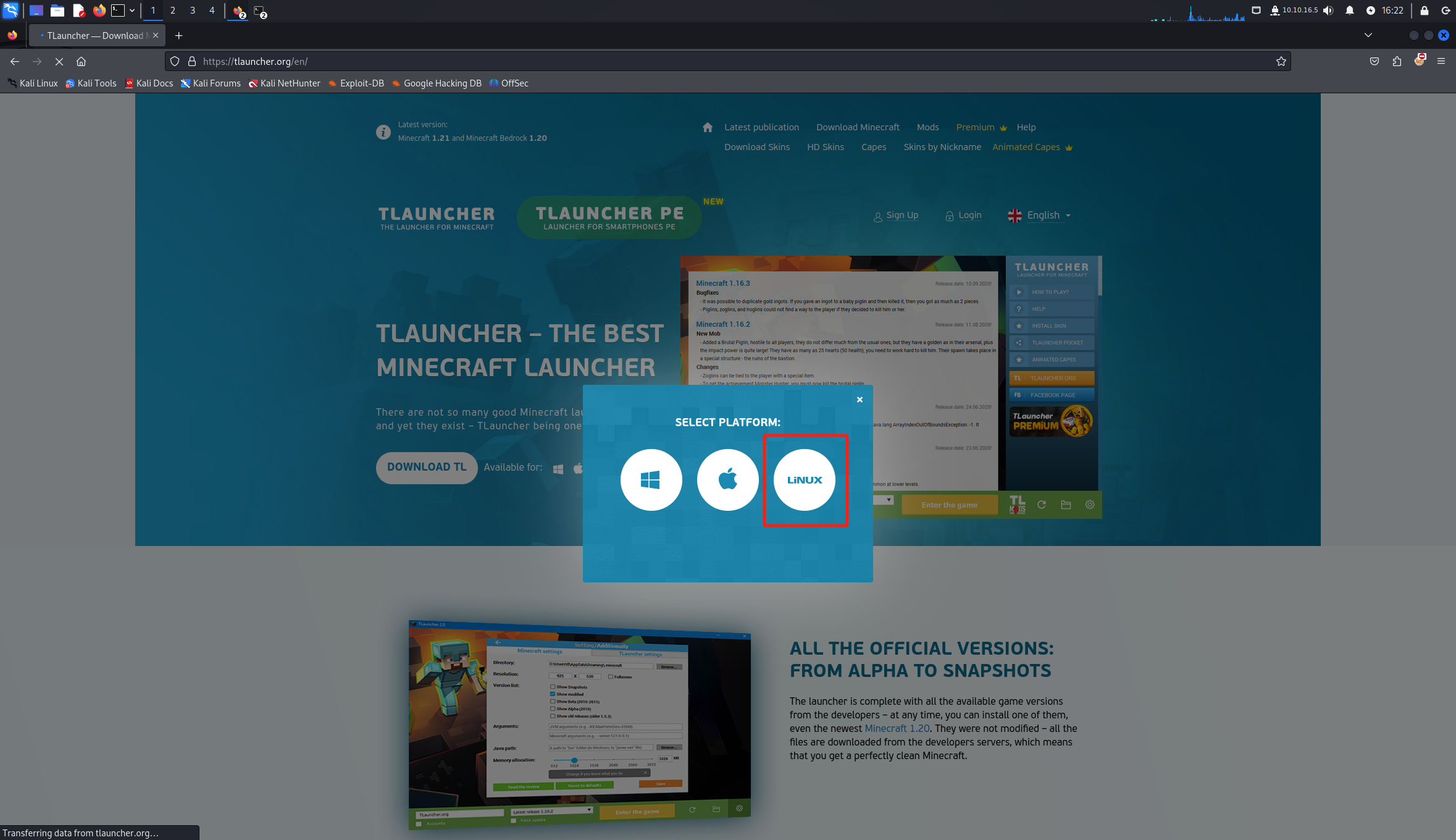

由于我是用的渗透系统是kali,需要找一下有linux版本的启动器,并且通过不断的调整搜索关键词,发现了一篇24年发布的漏洞利用文章:https://software-sinner.medium.com/exploiting-minecraft-servers-log4j-ddac7de10847

-

根据文章中的内容下载了tlauncher:https://tlauncher.org/

-

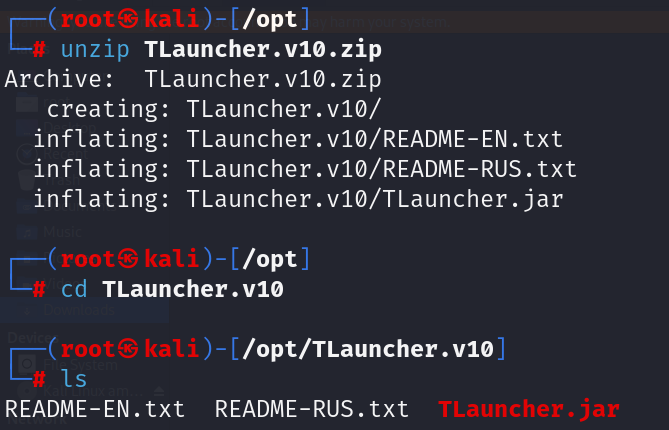

下载并解压

-

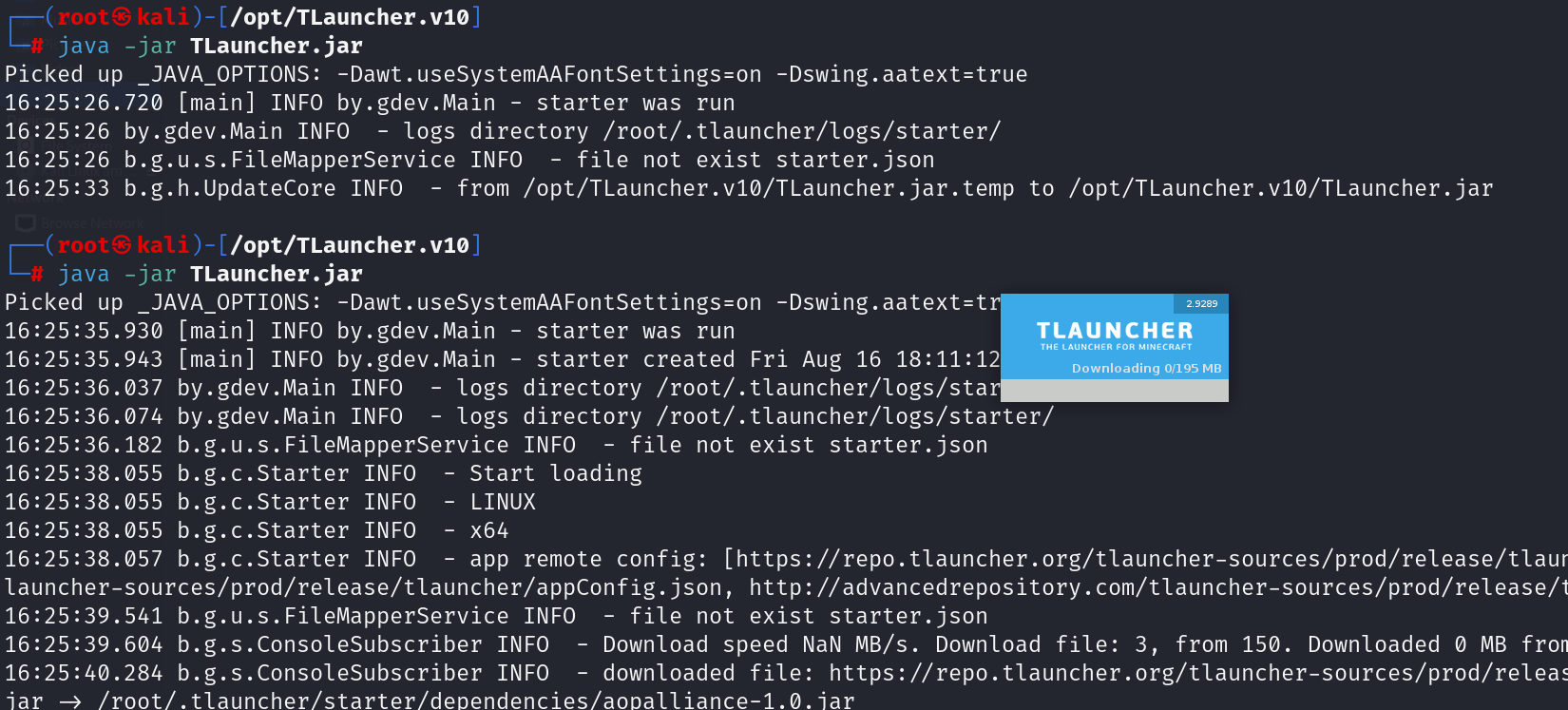

使用java -jar打开

-

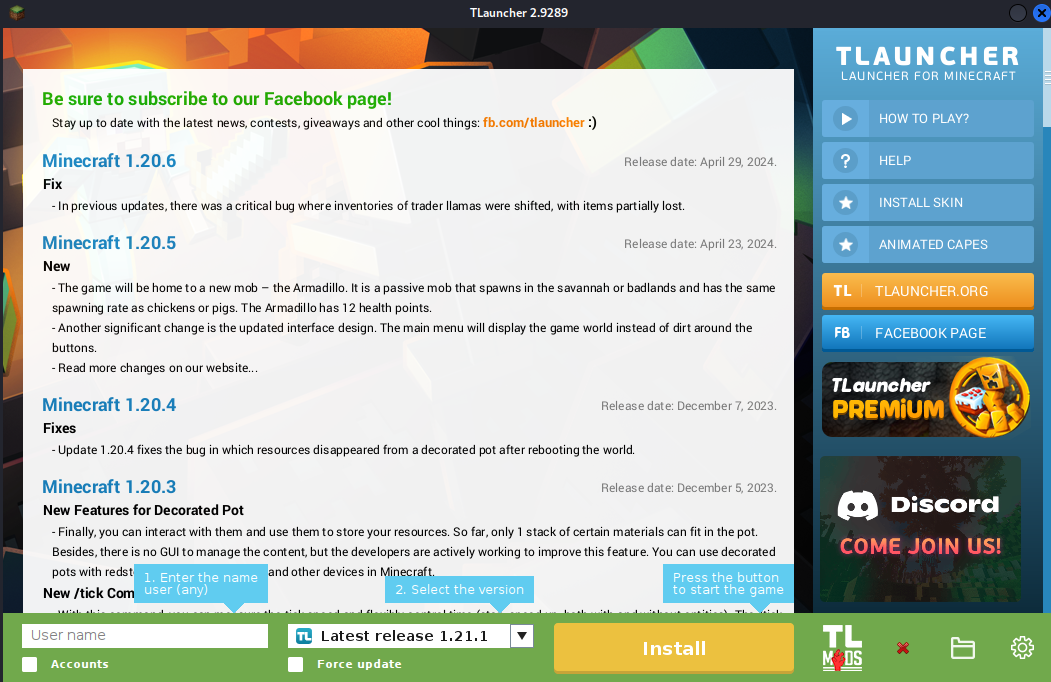

启动完成后,下载1.16.5版本的游戏,这里不细说,自己试着做,就当为了玩游戏

-

漏洞利用POC:https://github.com/kozmer/log4j-shell-poc?tab=readme-ov-file

-

然后就是利用Poc获取系统立足点,我由于系统问题无法进行后续操作

浙公网安备 33010602011771号

浙公网安备 33010602011771号