HCIA-Cloud-02

上午

安装方式介绍

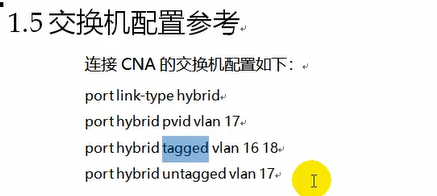

真实物理环境下,接入sw是需要配置vlan的。

pc和路由器是不认识vlan的。

sw是认识vlan的。有默认vlan,vlan1。

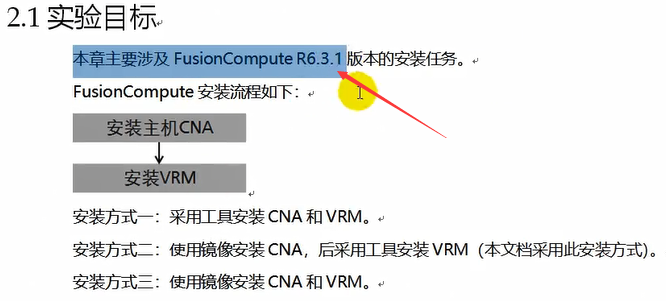

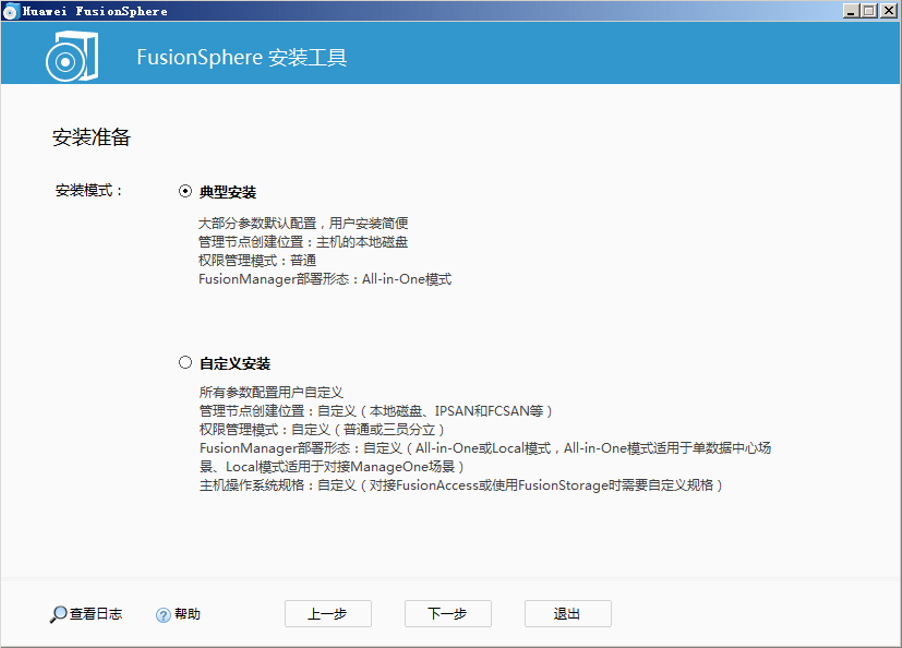

课程中安装的版本是6.3.1。

我们选择的是安装方式三,都使用ISO来安装的。

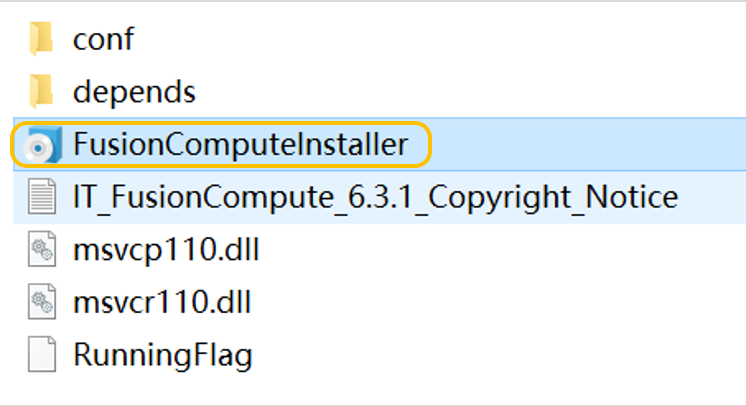

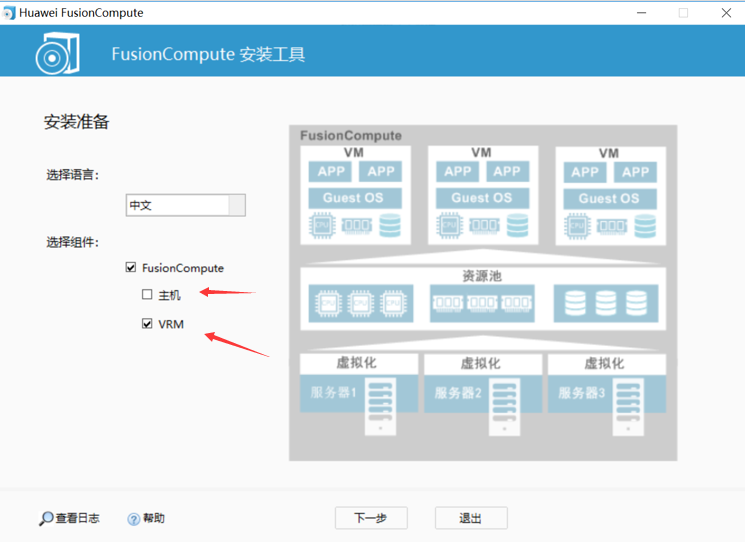

使用工具安装。

可以安装CNA和VRM。

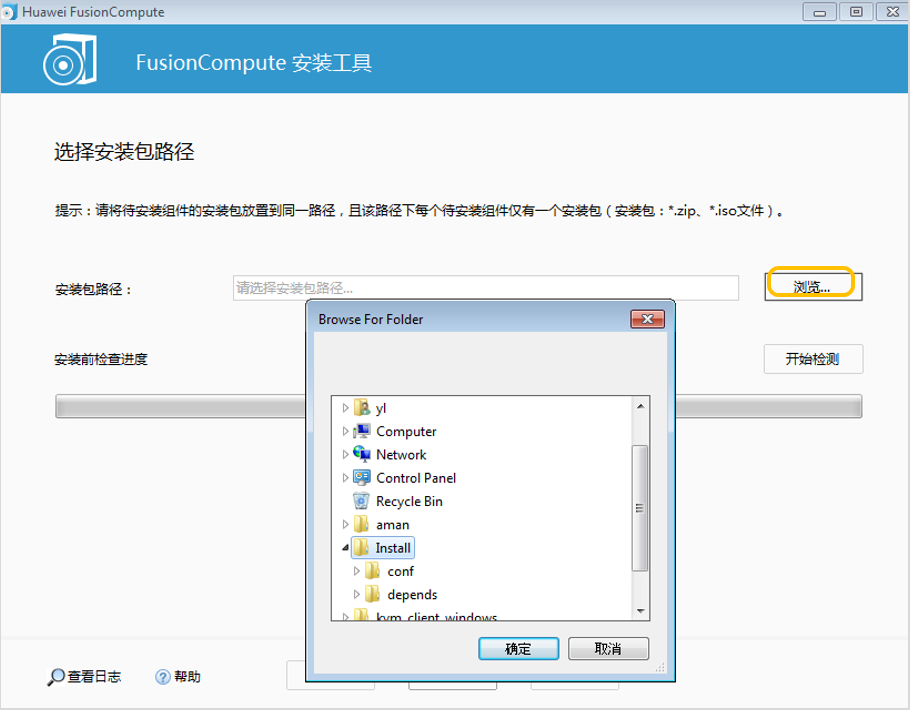

使用工具按照,即,通过该工具找到对应的安装包。

然后在当前pc上,通过该工具,将安装包远程发送到目标物理机上去进行安装。

这里是检测我们指定的安装包是否存在等。

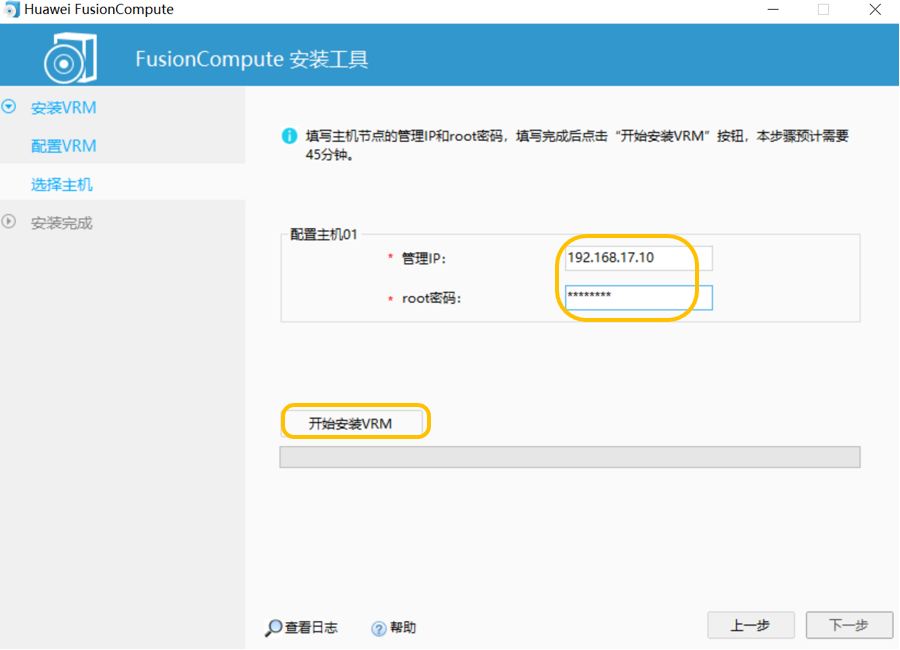

这里是配置指定的目标节点,即安装VRM那个节点,安装完毕之后,设定的IP,后续通过该IP访问VRM。

这种安装方式,即目标主机已经有了OS,然后在该机器上远程方式,发送VRM安装包到该机器上进行安装。

这种方式安装完毕之后,是在目标主机OS上启了一个vm,这个vm就是VRM。

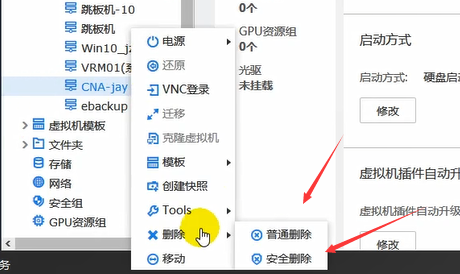

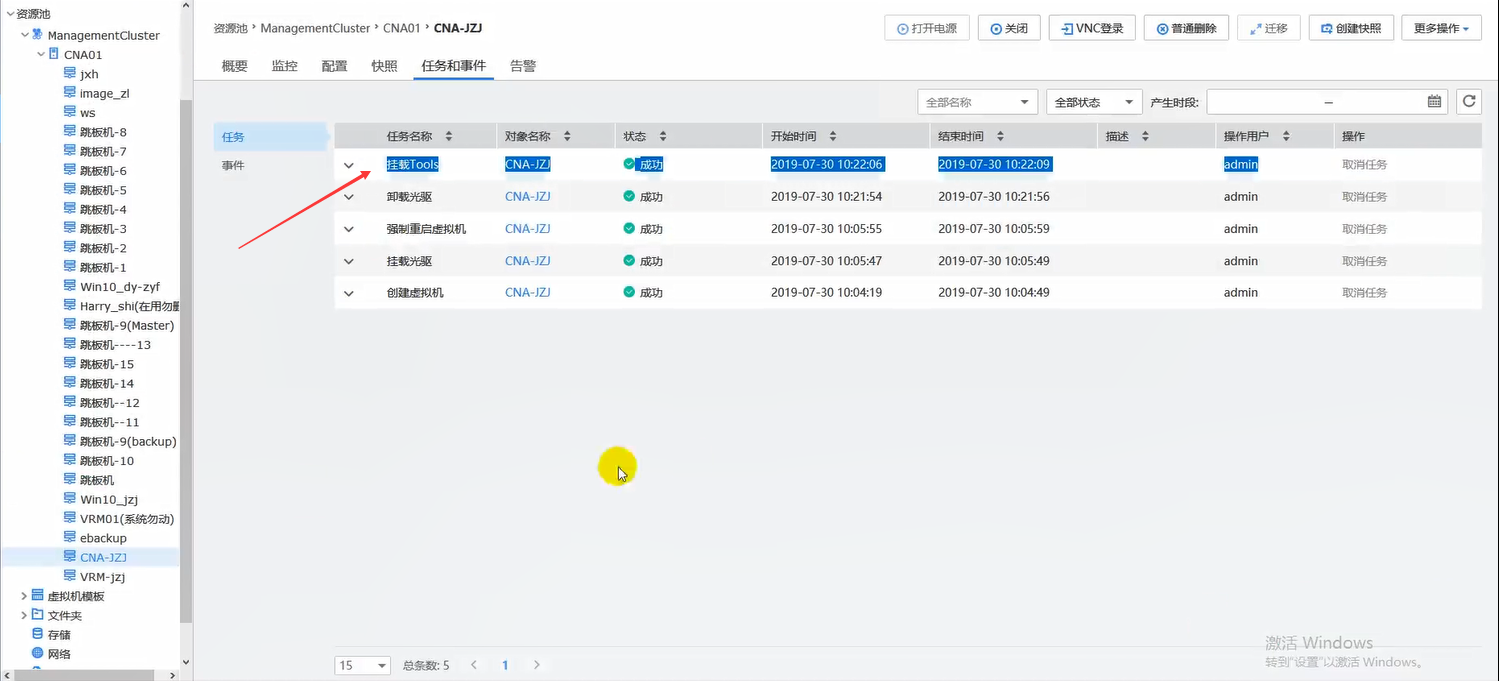

vm的删除方式两种。

普通删除,即删除了vm的配置文件,而vm的磁盘文件仍然存在的,是通过一些方式可以恢复的。

安装删除,即删除了vm的配置文件,同时也会将vm的磁盘文件也清空的。

hypervisor可以是类似vmware workstation这种软件,在OS之上的一个软件,然后提供虚拟化功能。也可以本身就是一个OS,例如,esxi这种,将虚拟化功能集成到了OS内部,因此,这个esxi系统就是hypervisor。

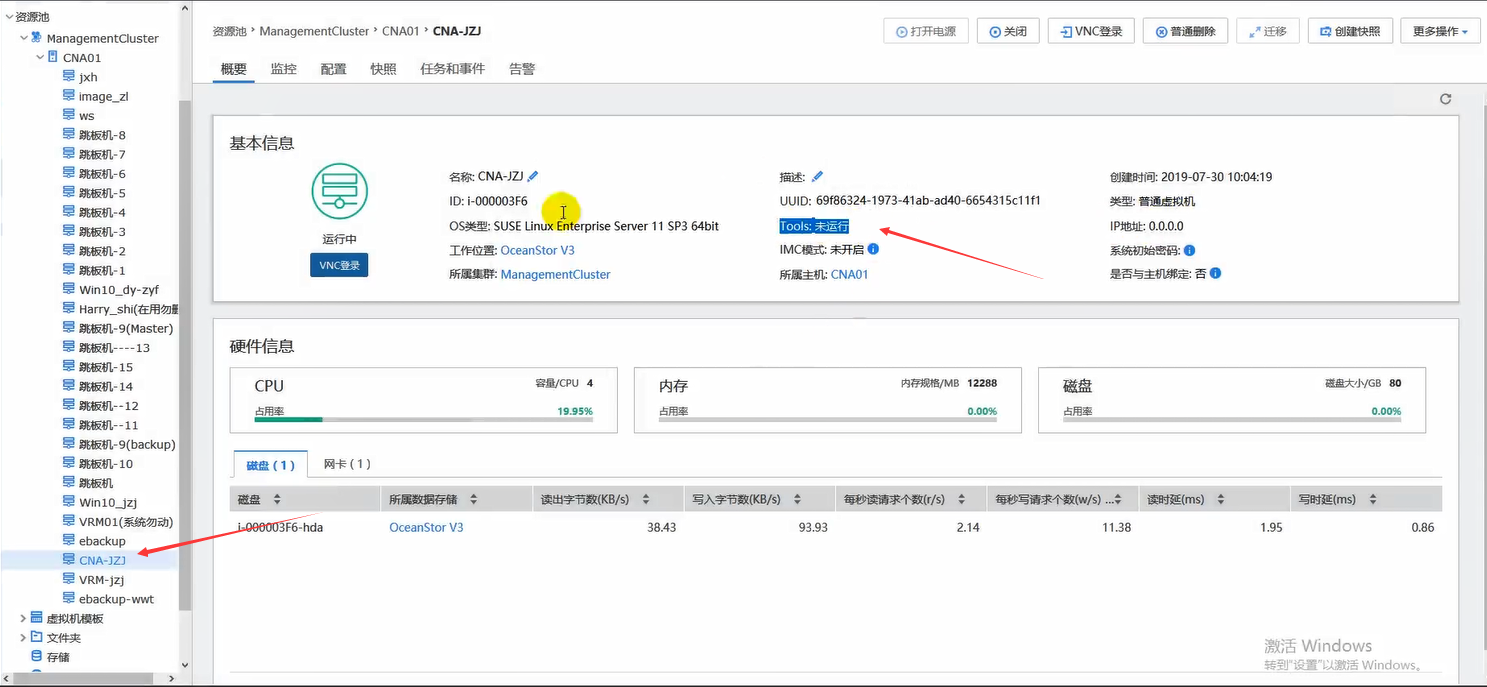

重启选项,必须vm的OS安装了tools工具之后,才好使。

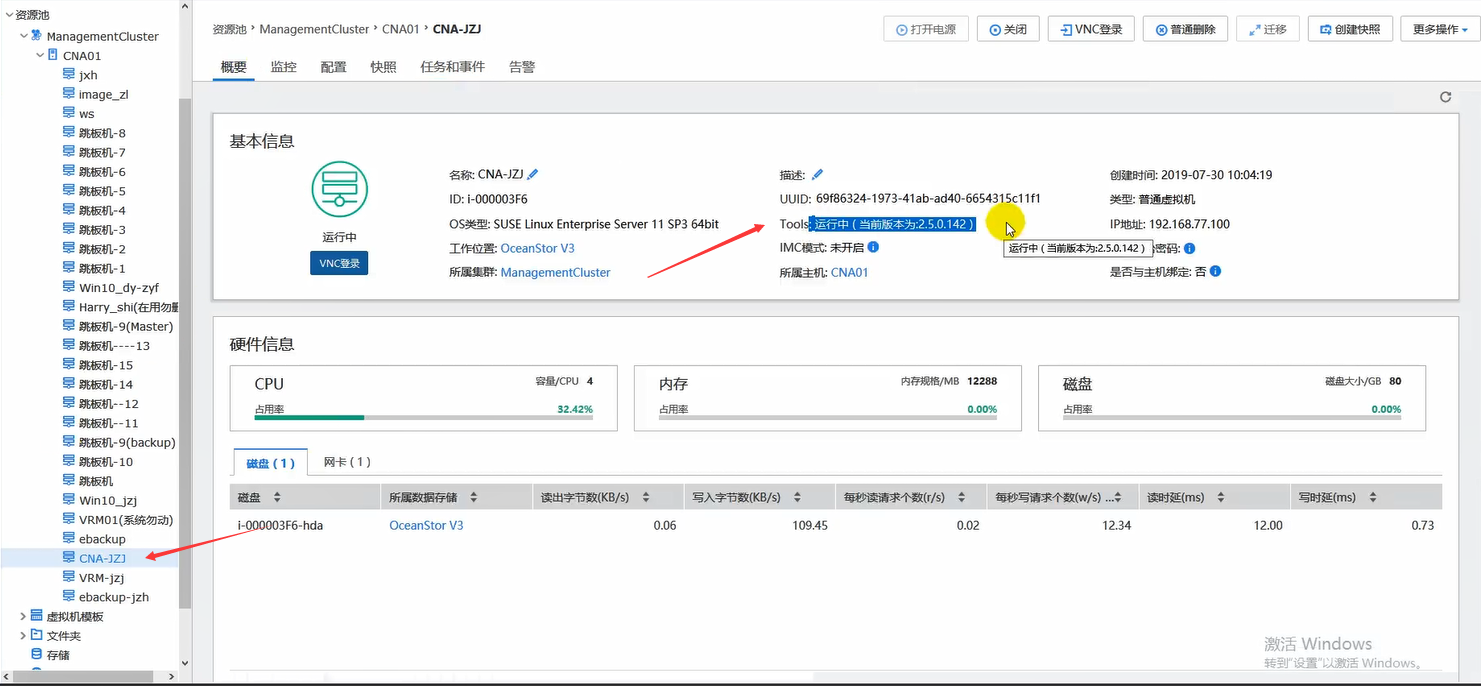

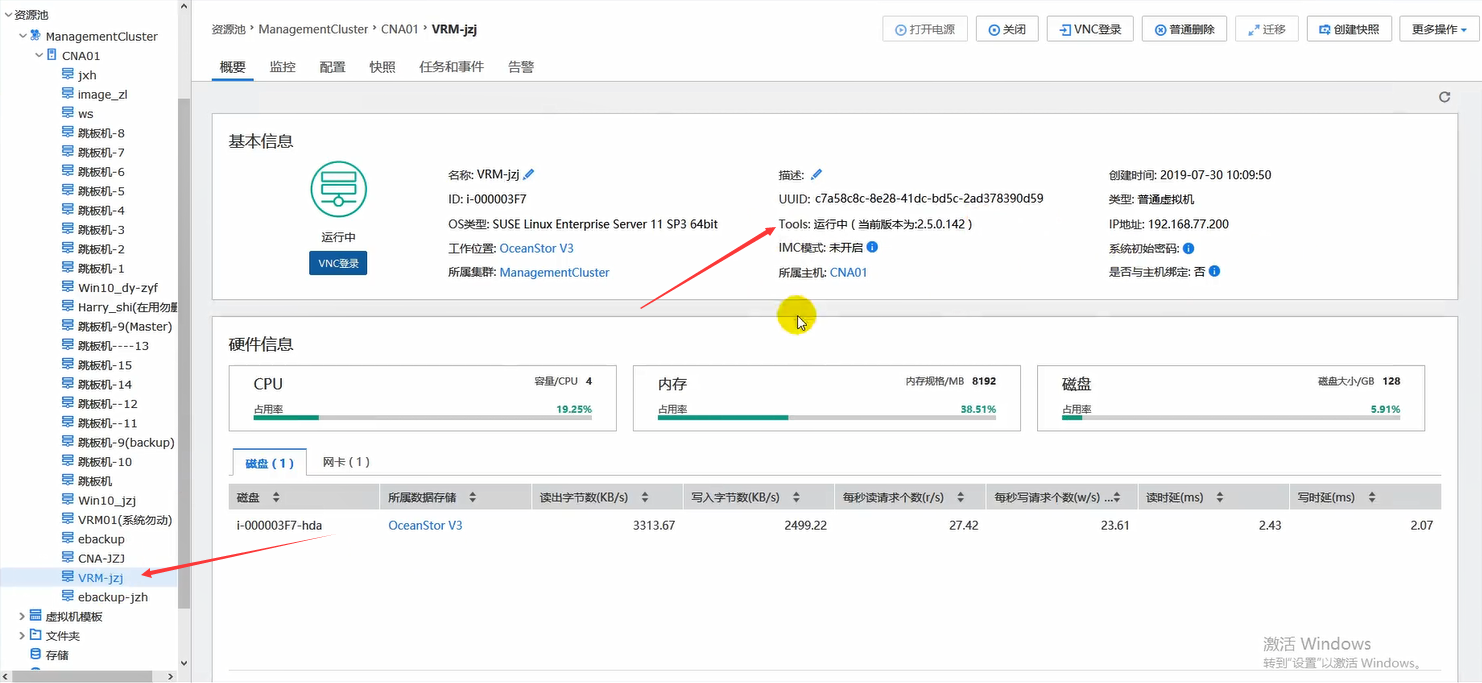

图中的CNA和VRM都是虚拟机,目前可以看到,虚拟机的tools工具没有安装。需要安装tools工具之后,一些vm的高级功能才能够使用。

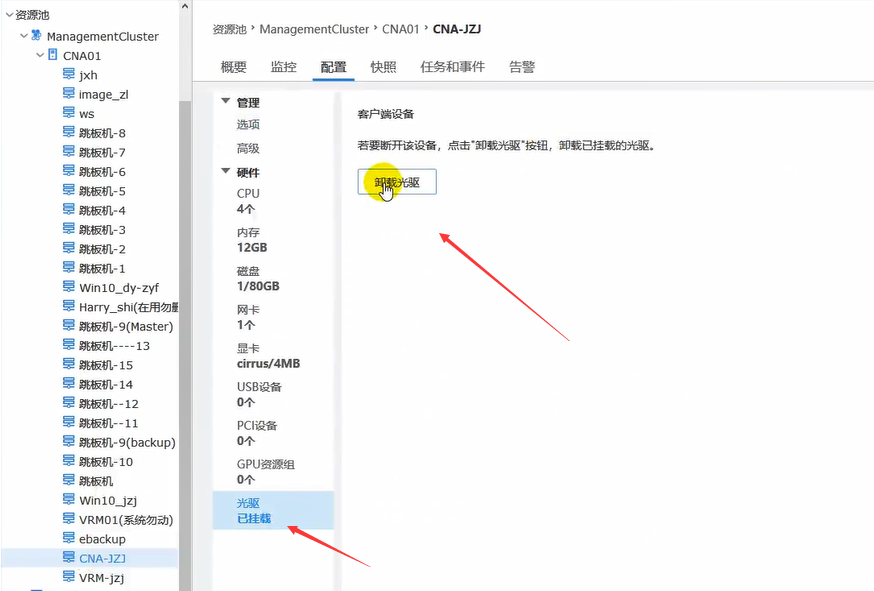

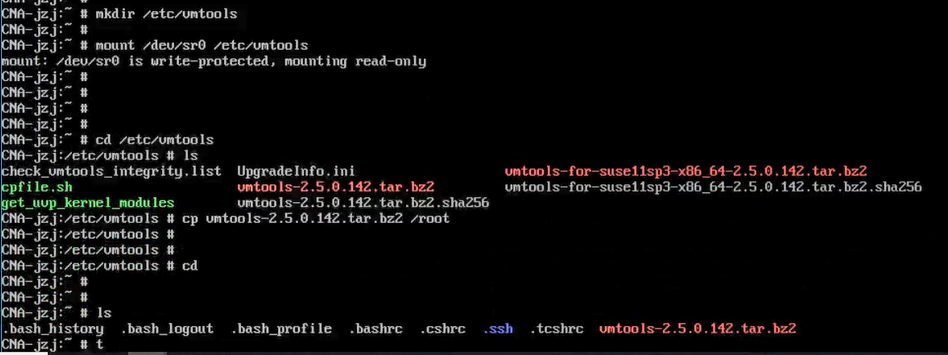

需要先将挂载的光驱卸载掉。

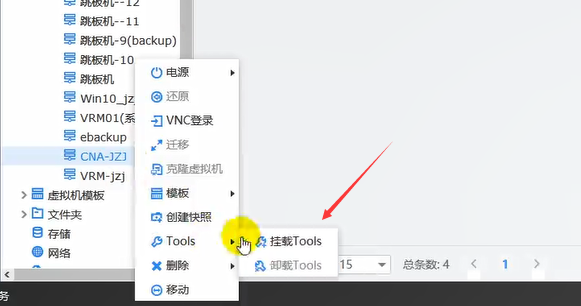

然后挂载tools工具。

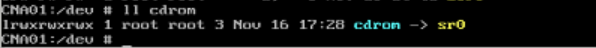

可以看到cdrom是sr0的链接。

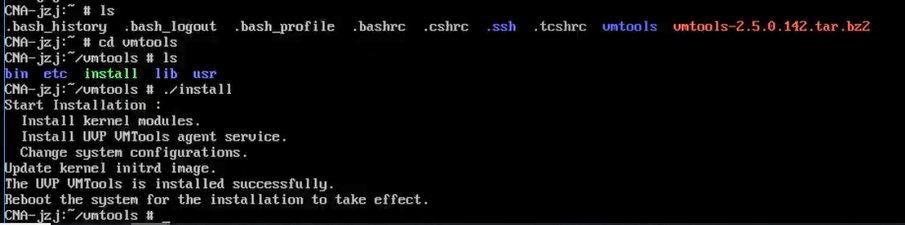

安装vmtools。

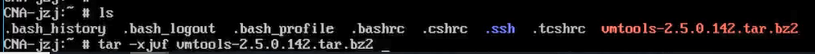

解压。

然后reboot系统,让安装生效。

对于VRM,可以看到,没有安装tools,实际上是VRM的ISO包里面直接内置了tools,因此,直接就安装好了。

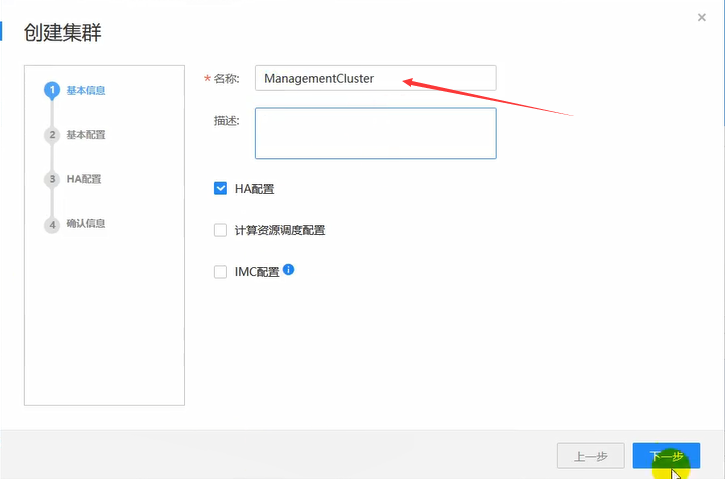

基本配置

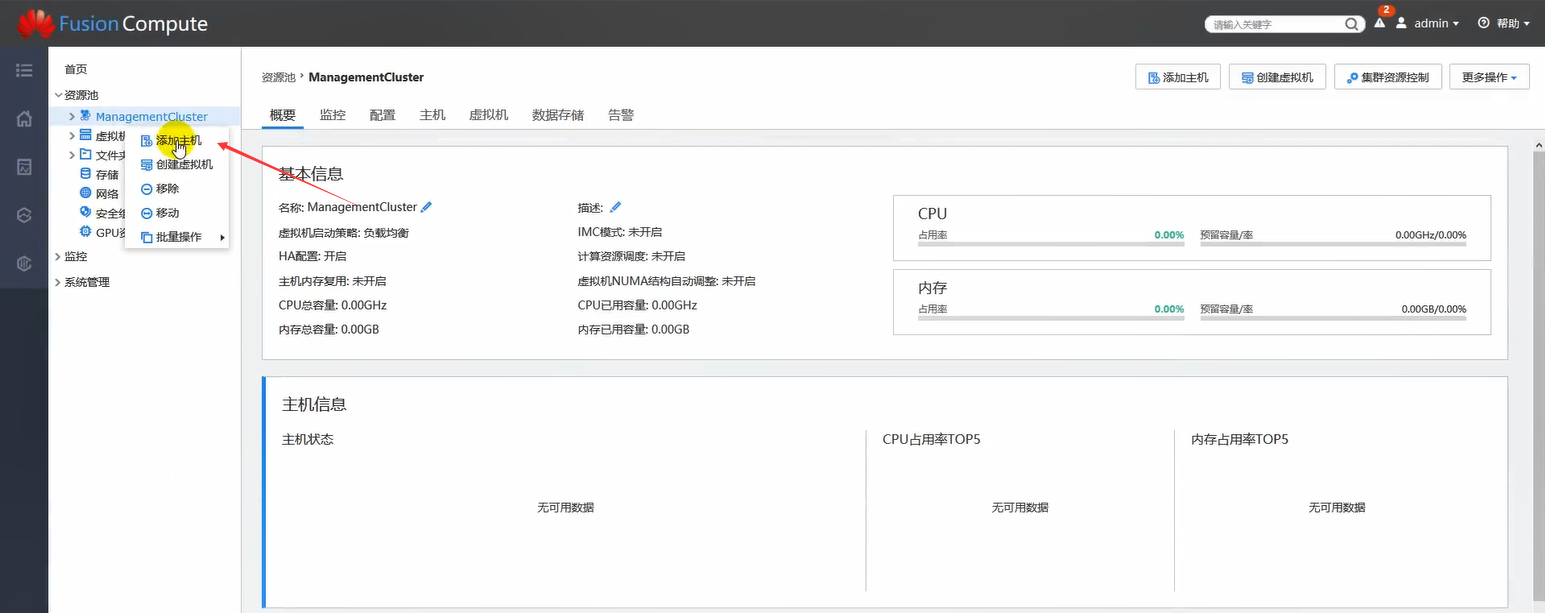

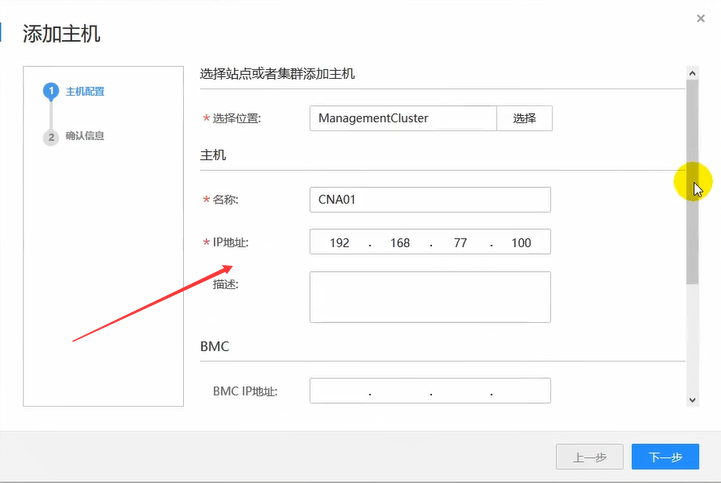

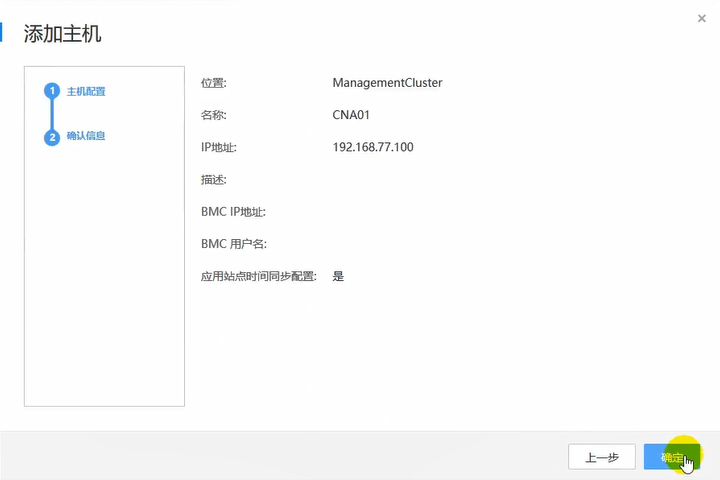

添加计算资源

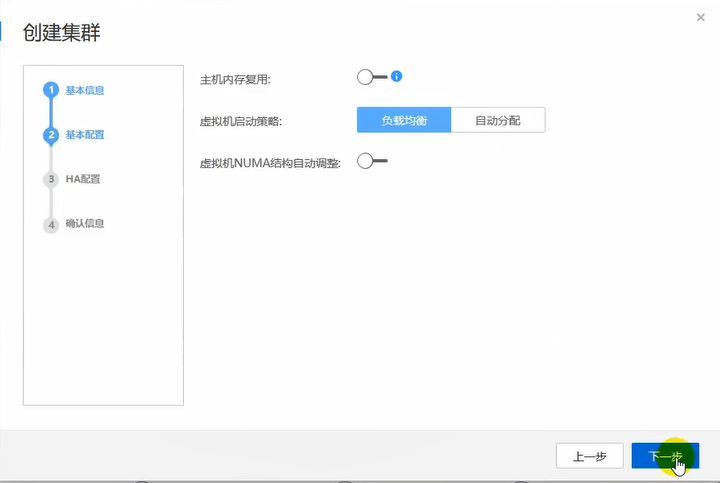

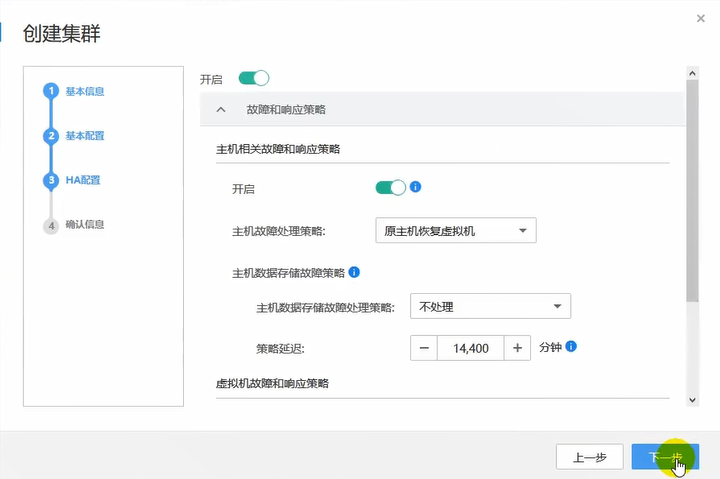

各种配置项先保持默认配置。

只要CNA和VRM同一个网段,那么就可以扫描到该机器,并且加入进来进行管理的。

添加存储资源

添加存储资源。

后面会说。

添加网络资源

只有当计算资源,存储资源,网络资源都添加好了,才能够创建vm的。

注意,vm关闭之后,就不会再占cpu,内存资源了。

下午

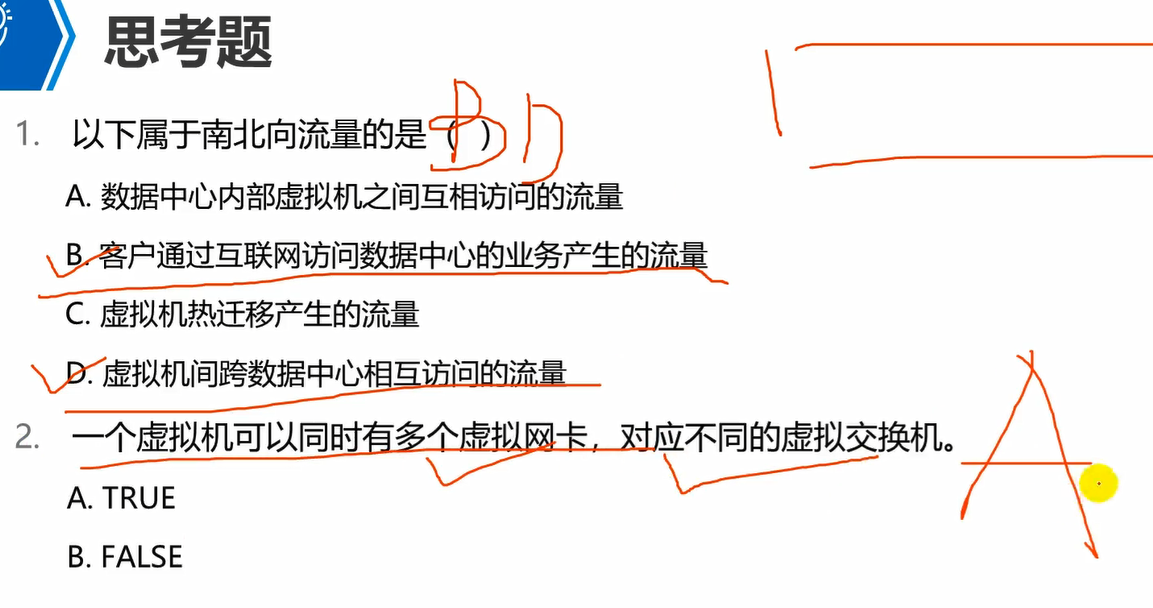

云计算网络基础知识

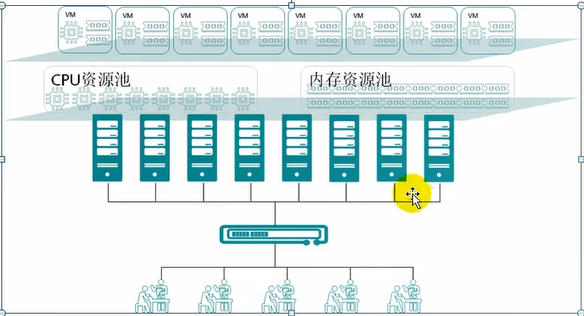

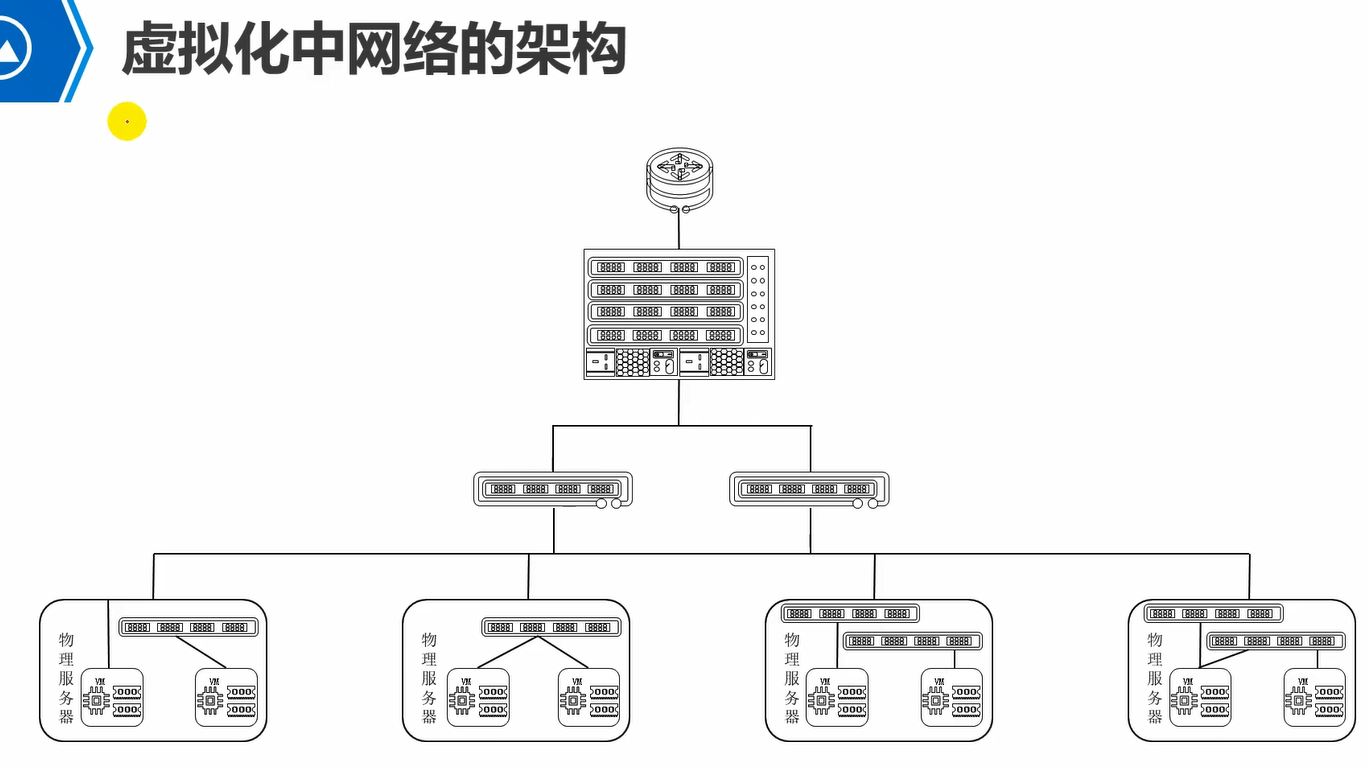

如图,整个是物理服务器,里面有多个vm,然后在这个物理服务器内部有虚拟sw。

可以看到,vm可以直接连接到物理服务器上,也可以连接到虚拟sw上。

如上,物理服务器上,可以有一台虚拟sw,也可以有多台虚拟sw,也可以没有,没有虚拟sw的话,vm就可以直接连接到物理服务器上去。

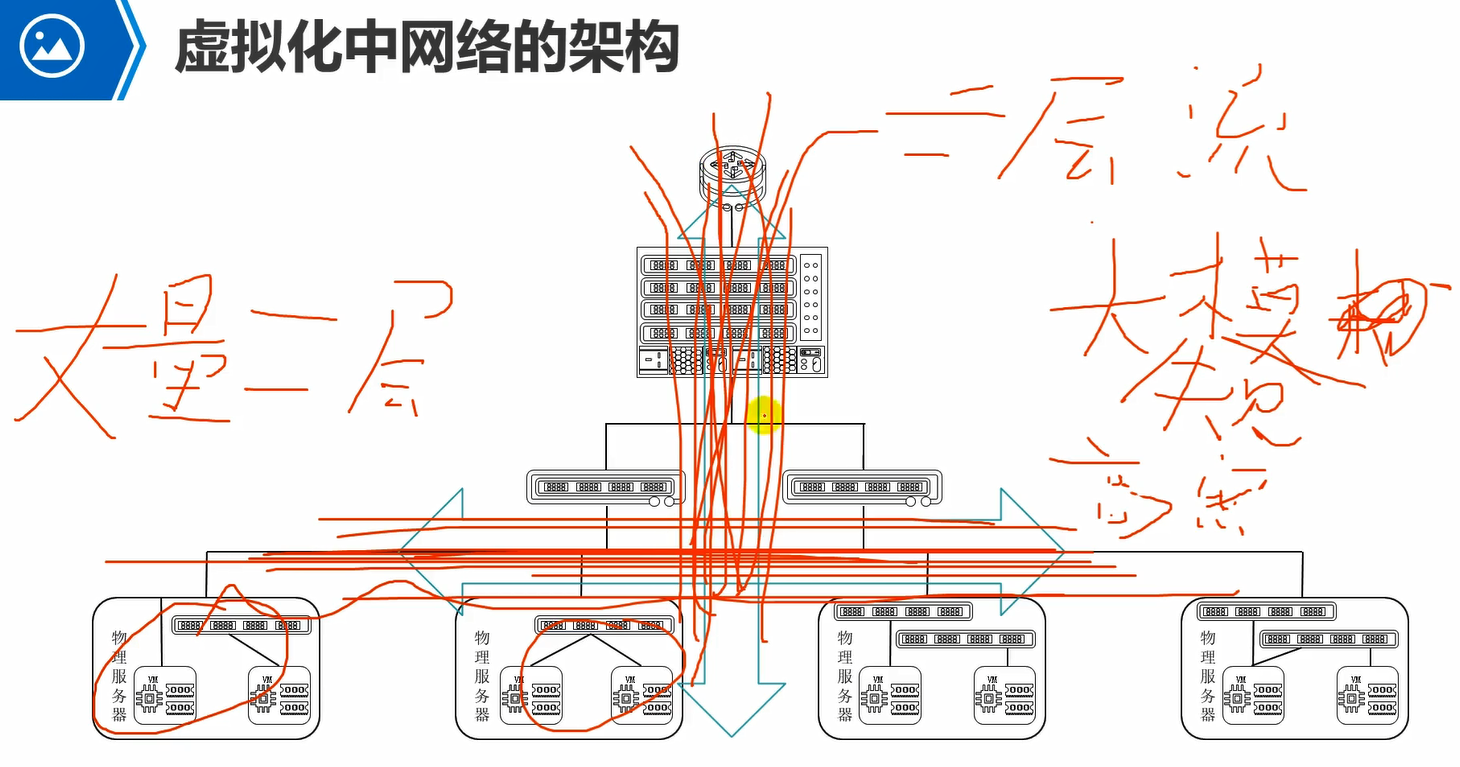

如图,服务器内部的是虚拟网络。外部的是物理网络。

如图,接入sw是一个2层sw。再往上这里是核心sw,一个3层sw了。再往上就是物理路由器了。

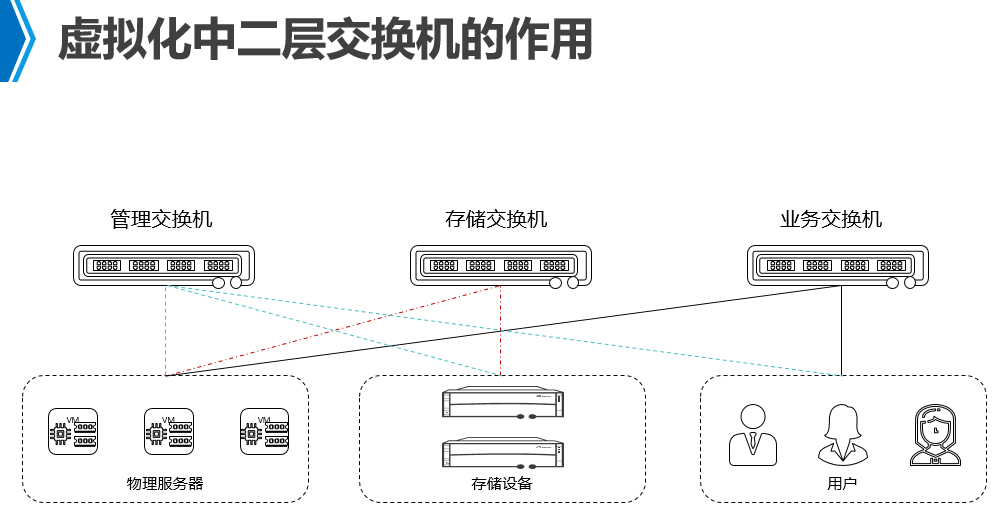

虚拟化环境中,大量的都是vm之间交互的2层的东西向流量。因此,在云数据中心中,会大规模高密度部署2层sw的。因为vm的创建,迁移,快照,克隆,等等都是走2层流量的。

而虚拟化环境中,3层流量,也就是访问外网的流量就比较少了。

对于传统IT的物理网络来说,那么不同物理服务器之间交互,就需要走大量的3层流量,因为,不同网段,就需要路由的。因此,传统IT架构来说,3层流量(南北向)为主。而东西向2层流量就比较少了,即同网段的物理服务器之间交互。

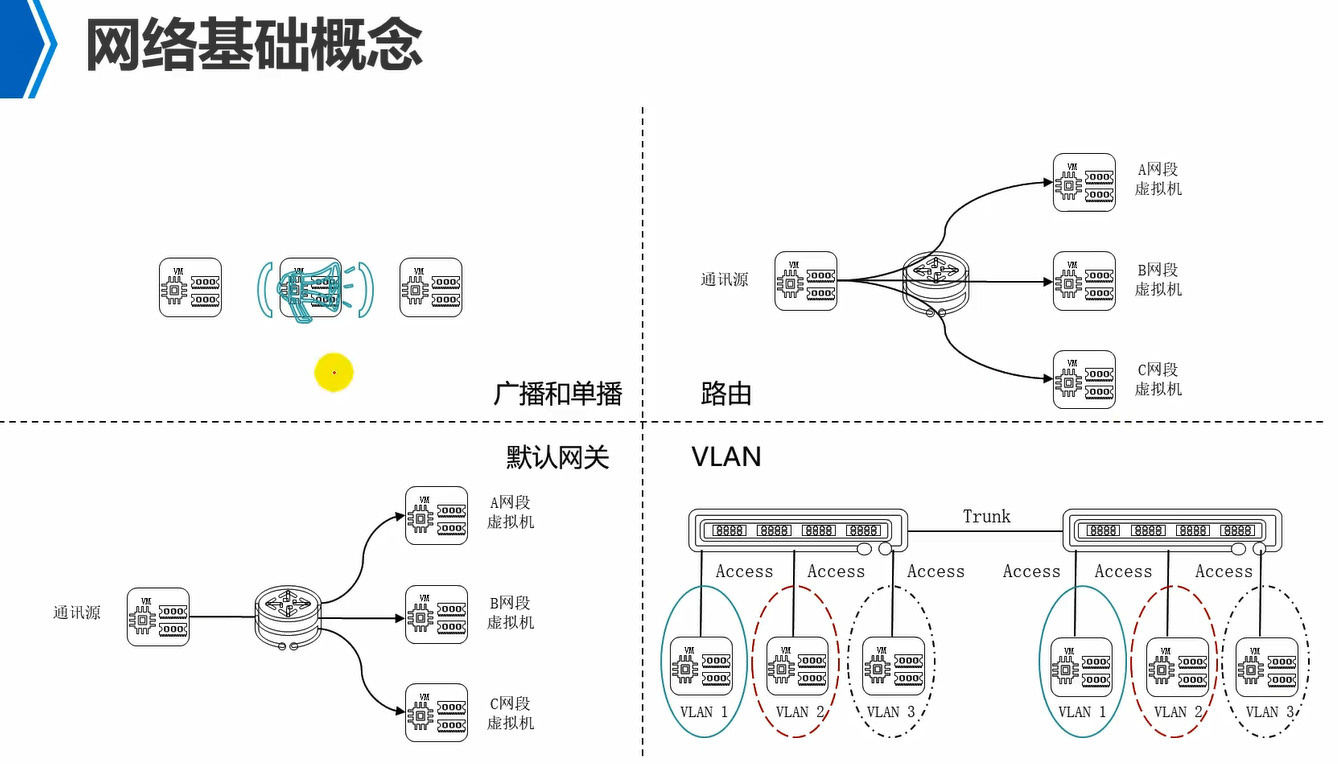

隔离广播域,物理设备有路由器,3层sw,防火墙。通过技术手段隔离,那就是vlan。

注意,vlan是2层的,通过在链路层包中增加vlantag实现。不同vlan想要互通,需要3层路由设备。

pc,路由器,都属于终端设备,一般情况下和sw连接都是access口。但是单臂路由的情况下,路由器的口是trunk口。

pc和sw连接的链路为接入链路,sw采用access口。设定sw口属于某个vlan,即是设置PVID,port default vlan。

sw和sw相连,属于干道链路,两边sw口采用trunk口。

注意,pc和路由器,都是不认识vlan标签的。

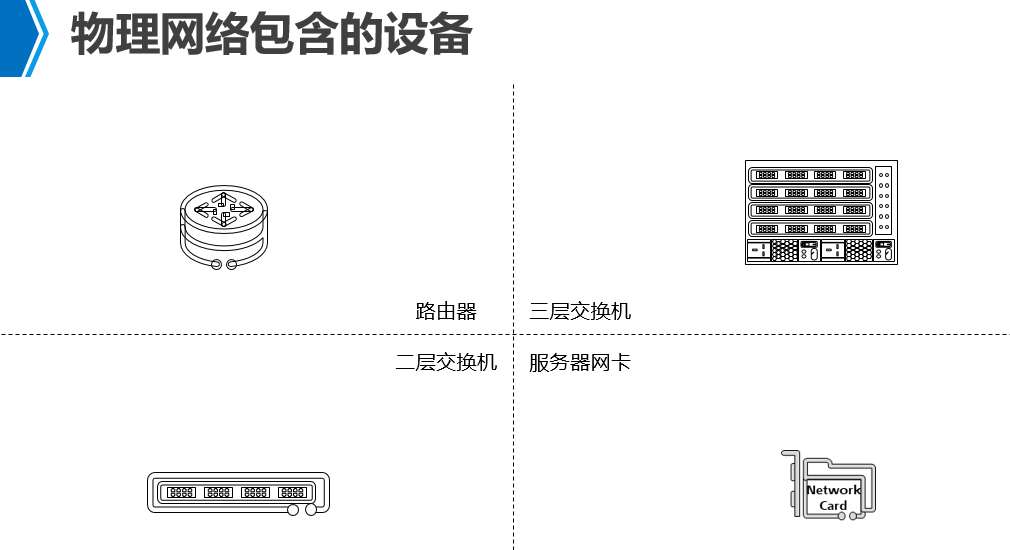

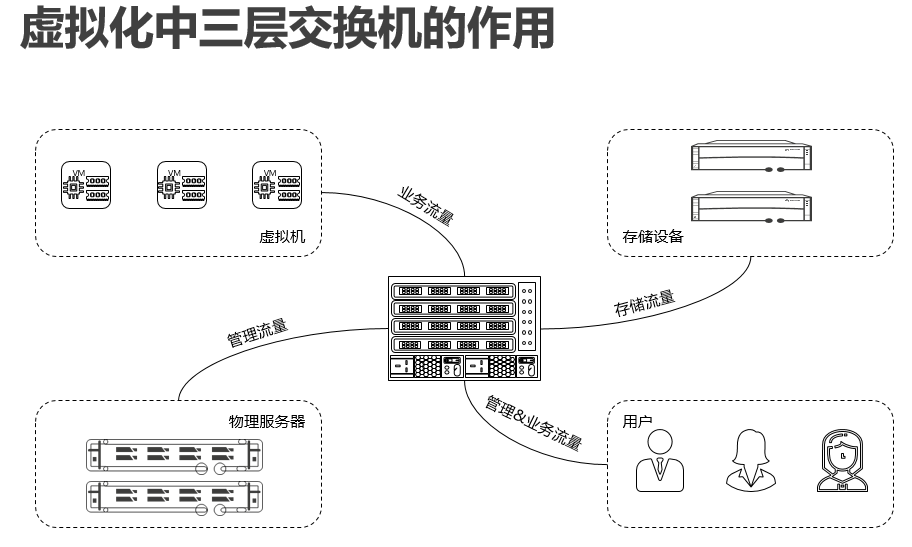

3层sw,是云内部,不同vlan之间进行数据交互的时候,需要用到3层sw。

路由器,是云内部vm需要访问外部公网情况下,需要使用到路由器。

2层sw,实现同一个vlan内部,或者说同一个广播域内部的数据交互。

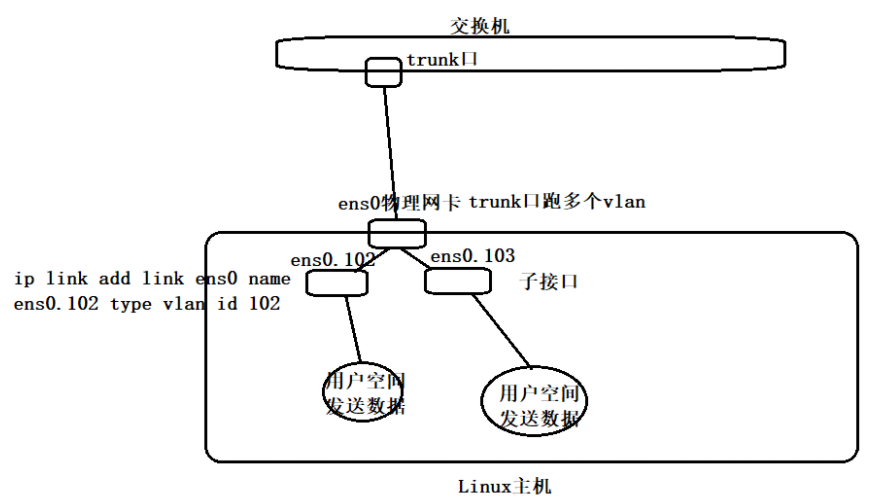

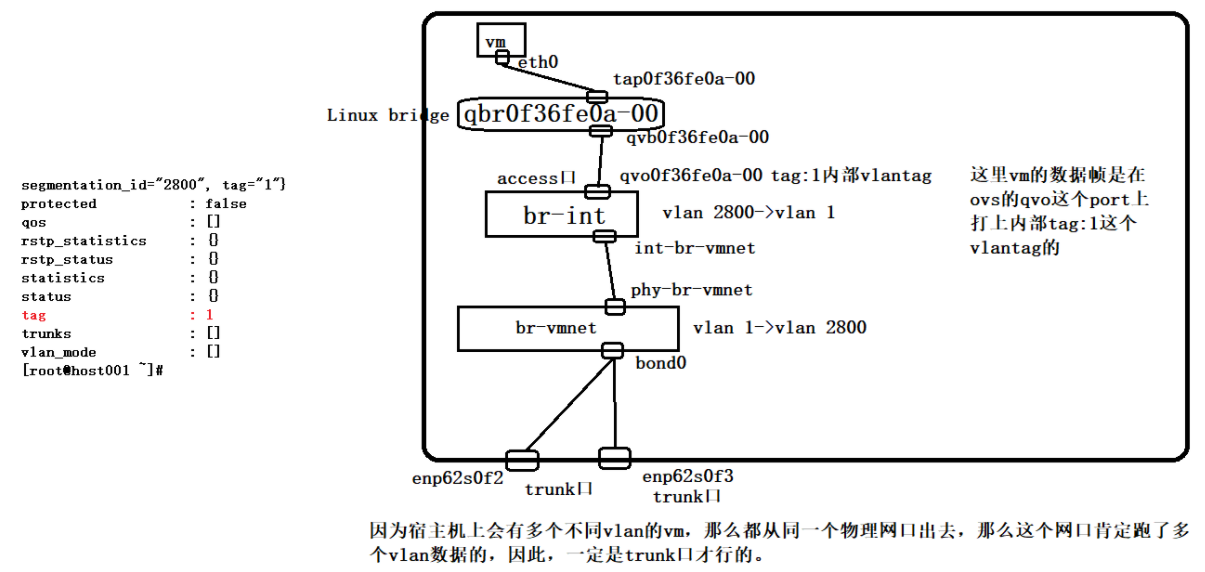

服务器网卡,注意,一台物理服务器上有多个不同vlan的vm,那么它们出去就会有不同的vlantag,因此,服务器网卡出去的数据包就是不同的vlantag的包,因此,服务器网卡和接入sw的口之间就是干道链路,那么接入sw的口就应该是trunk口,而服务器网卡没法设置trunk的,或者说,服务器网卡没有办法给vm的数据包打vlantag的,因此,需要通过虚拟化层面,例如,通过ovs虚拟交换机来实现给不同vlan的vm打标签,然后出去,或者不使用ovs,而是通过给物理网卡设定不同的vlan标签来实现了。

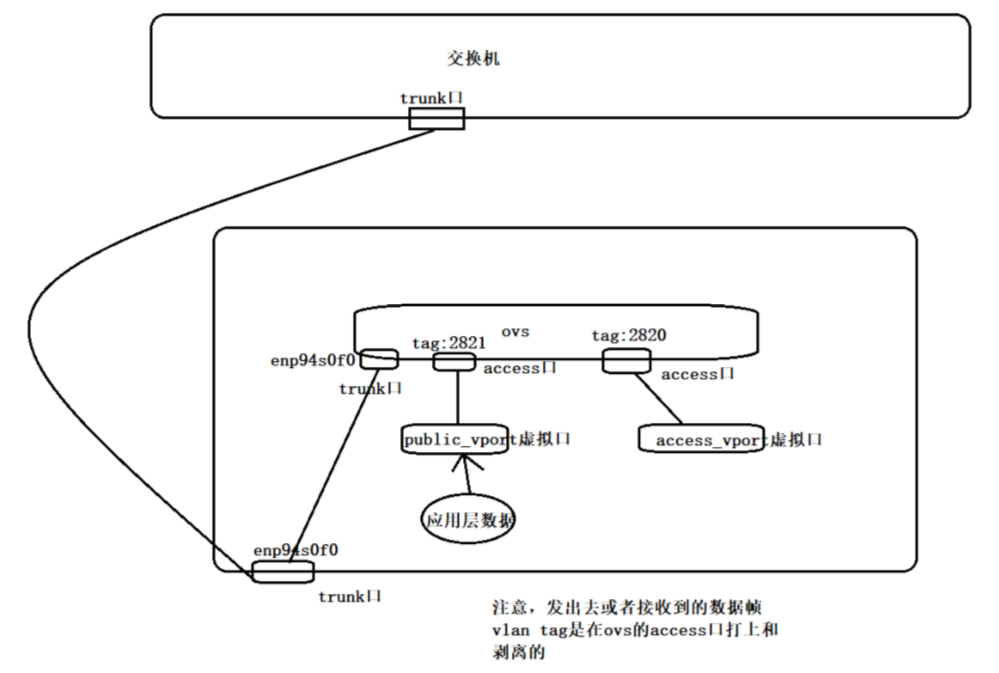

注意,vlan标签是在子接口上打上和剥离的。也就是说,网卡子接口(subport)就是access口,也就是连接终端的port口,access的。而物理网卡跑多个vlan的,因此,是一个trunk口的。最终的ip是配置在子接口上的,也就是说系统安装了8021q内核模块之后,使用ip命令创建子接口指定了vlanid之后,在子接口上配置ip之后,物理网卡就自动变成了trunk口了。

在用户空间中看到的应用数据都是不带vlan tag的数据。

Access 口

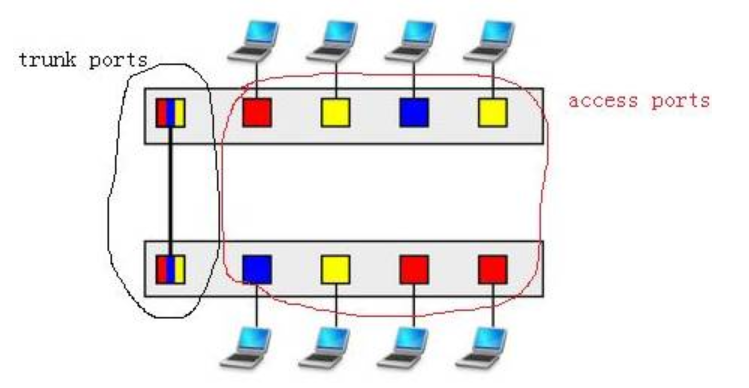

这些端口被打上了 VLAN 的标签,表明该端口属于哪个 VLAN。 不同 VLAN 用 VLAN ID 来区分,VLAN ID 的 范围是 1-4096。 Access 口都是直接与计算机网卡相连的,这样从该网卡出来的数据包流入 Access 口后就被打上了所在 VLAN 的标签。 Access 口只能属于一个 VLAN。

Trunk 口

假设有两个交换机 A 和 B。 A 上有 VLAN1(红)、VLAN2(黄)、VLAN3(蓝);B 上也有 VLAN1、2、3,那如何让 AB 上相同 VLAN 之间能够通信呢?

办法是将 A 和 B 连起来,而且连接 A 和 B 的端口要允许 VLAN1、2、3 三个 VLAN 的数据都能够通过。这样的端口就是Trunk口了。 VLAN1, 2, 3 的数据包在通过 Trunk 口到达对方交换机的过程中始终带着自己的 VLAN 标签。

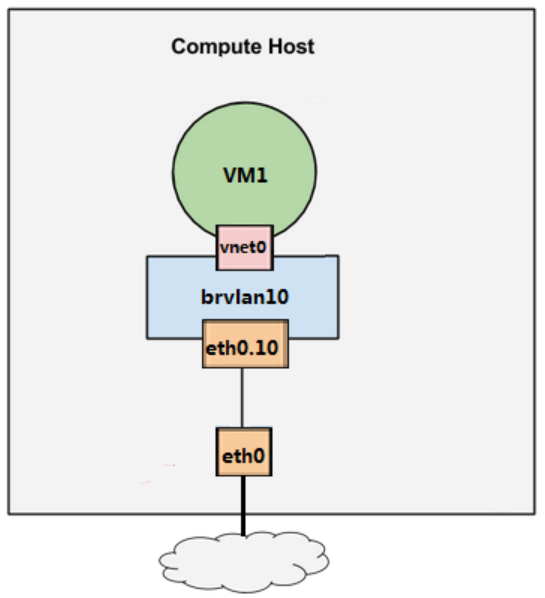

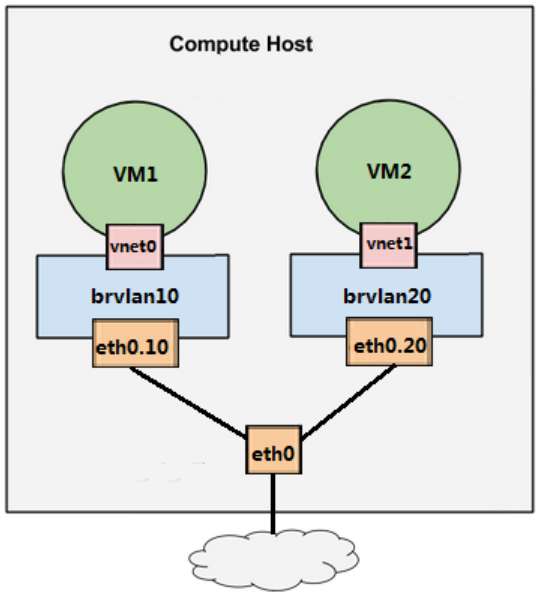

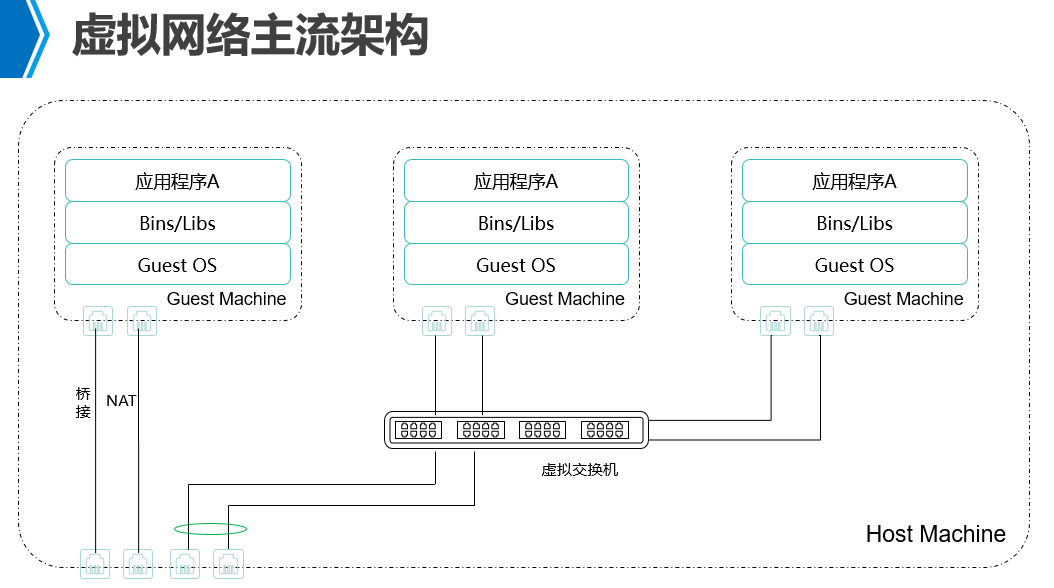

了解了 VLAN 的概念之后,我们来看 KVM 虚拟化环境下是如何实现 VLAN 的。还是先看图

eth0 是宿主机上的物理网卡,有一个命名为 eth0.10 的子设备与之相连。 eth0.10 就是 VLAN 设备了,其 VLAN ID 就是 VLAN 10。 eth0.10 挂在命名为 brvlan10 的 Linux Bridge 上,虚机 VM1 的虚拟网卡 vent0 也挂在 brvlan10 上。

这样的配置其效果就是: 宿主机用软件实现了一个交换机(当然是虚拟的),上面定义了一个 VLAN10。 eth0.10,brvlan10 和 vnet0 都分别接到 VLAN10 的 Access口上。而 eth0 就是一个 Trunk 口。VM1 通过 vnet0 发出来的数据包会被打上 VLAN10 的标签。

eth0.10 的作用是:定义了 VLAN10

brvlan10 的作用是:Bridge 上的其他网络设备自动加入到 VLAN10 中

这样虚拟交换机就有两个 VLAN 了,VM1 和 VM2 分别属于 VLAN10 和 VLAN20。 对于新创建的虚机,只需要将其虚拟网卡放入相应的 Bridge,就能控制其所属的 VLAN。

VLAN 设备总是以母子关系出现,母子设备之间是一对多的关系。 一个母设备(eth0)可以有多个子设备(eth0.10,eth0.20 ……),而一个子设备只有一个母设备。

osceanstoreV3,专业的存储设备。

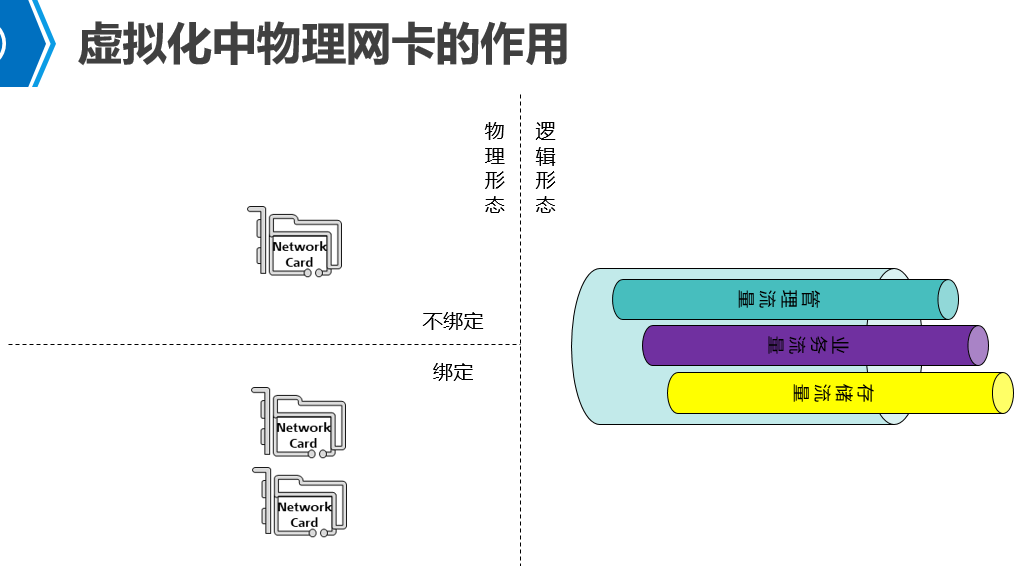

不同网络平面,意思就是不同的功能网段,例如,管理段,业务段,存储段。

物理形态,就是指,多个物理网卡是否做bond。

逻辑形态,就是指,例如,多个网卡bond之后,就看成一块网卡了,这块网卡中跑不同功能的流量,例如,管理流量,业务流量,存储流量。

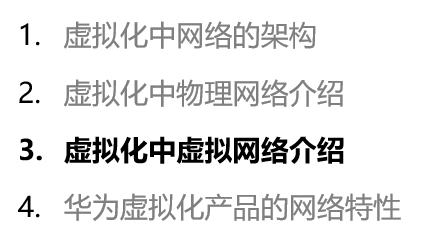

同一个host物理服务器上,运行了多个guest machine,即vm。

如图,vm可以通过桥接,nat,虚拟交换机方式出host宿主机到外边。

如图,使用虚拟交换机时,出口物理网卡可以做bond。

注意,虚拟sw对应真实的sw是2层的sw,它没有路由功能的。

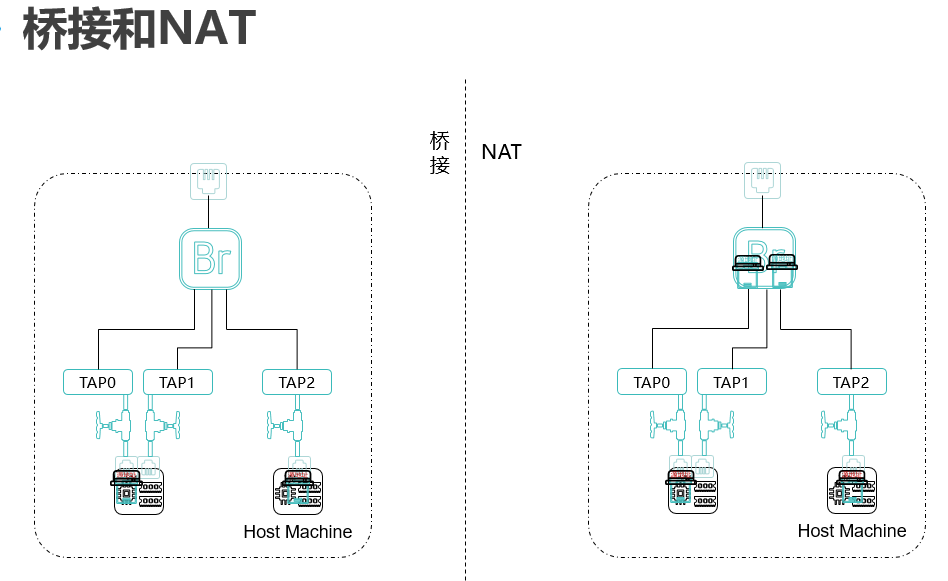

桥接,那么vm和host都在同一个网段了,并且vm出去的数据包的源地址是不会改变的。

nat,在网桥那里,vm出去的数据包会进行nat源地址转换的。

图中虚线框表示host,里面的都是vm。

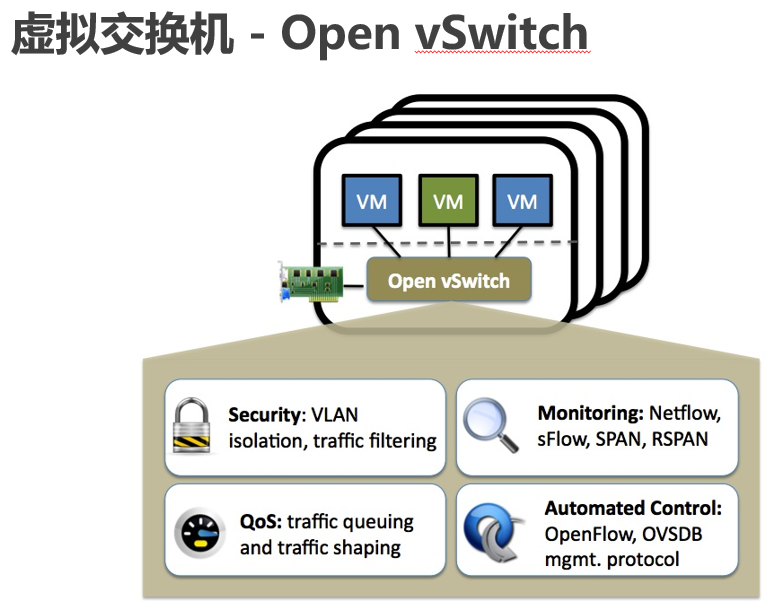

任何虚拟化环境中,使用的标准的虚拟sw。

华为中,有它自己的虚拟sw了,是分布式虚拟sw。

虚拟sw,具有2层物理sw的所有功能,同时它还具有2层物理sw不具备的功能。

vlan隔离,流量过滤。

流量监控,netflow,网络流量监控。

QoS,服务器质量。

自动化控制。sdn,将转发平面和控制平面分开,即将数据包如何转发和实际转发的动作分开,计算如何转发,转发到哪里可以由专门计算服务器来做,然后计算之后,具体转发动作,由具体sw来做,即具体sw不具有控制计算功能了,只是简单的机械转发动作。

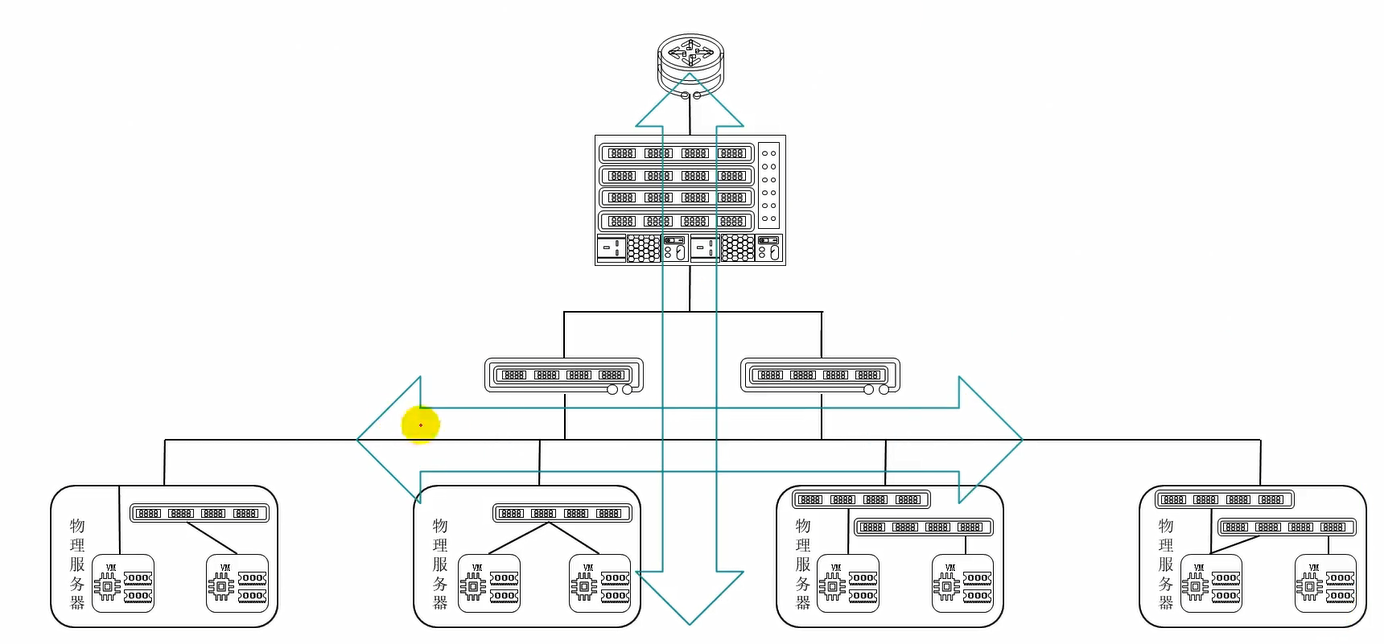

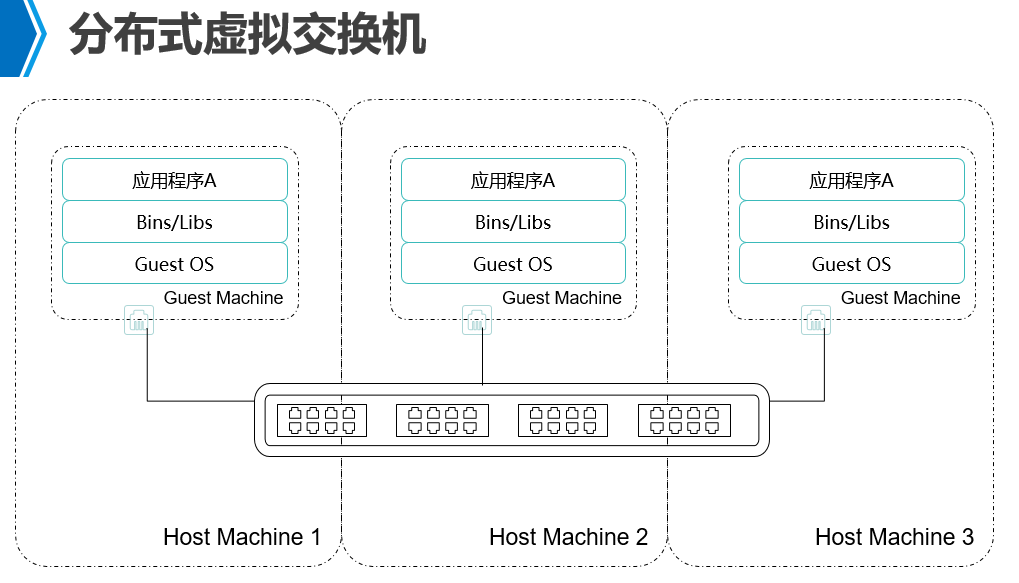

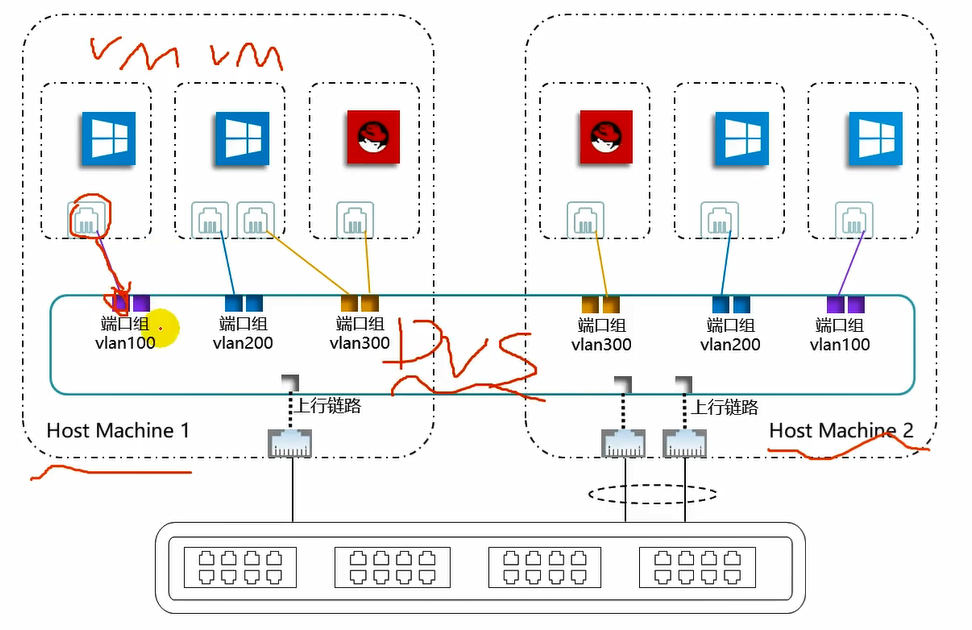

这个是华为中特有的分布式虚拟sw。

标准的虚拟sw,只能存在单一的一个物理服务器中,不能跨多个物理服务器的。

分布式虚拟sw,是可以跨多台物理服务器而存在的。分布式虚拟sw实际上就是利用软件将多台物理服务器上的虚拟sw进行整合为一台跨多个物理服务器而存在的大的虚拟sw了。

分布式虚拟sw缩写为DVS。

注意,华为中没有使用ovs的,而是只有自己研发的DVS的。

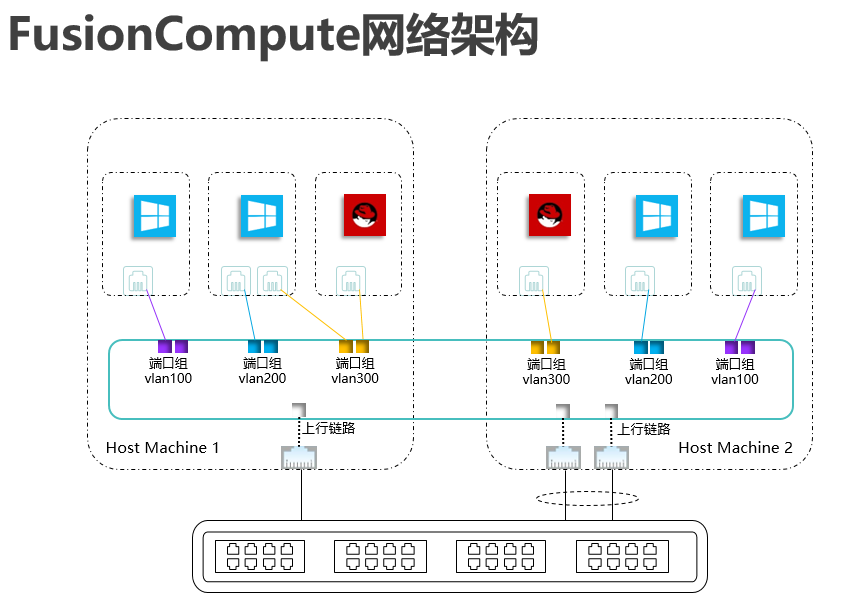

如图,vm是连接到了DVS上的分布式虚拟端口上。

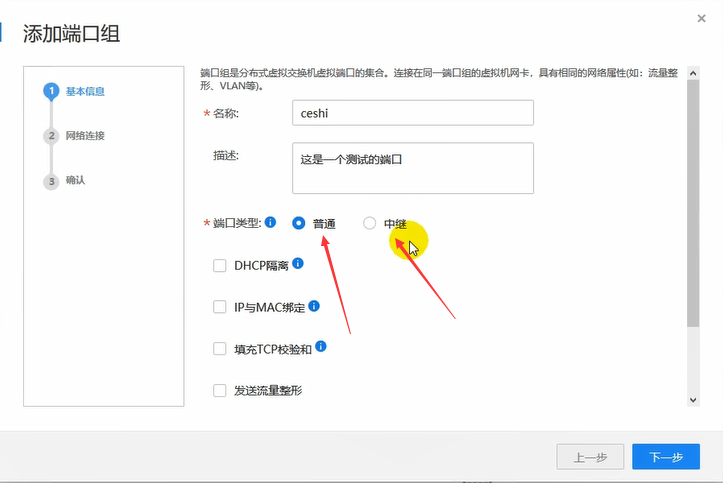

可以看到,可以将具有相同属性的端口,组成端口组。例如,可以将具有相同速率的端口组成端口组,又例如,具有相同vlan的,或者相同QoS属性的,组成端口组。

DVS和host的物理网卡连接的链路,叫做上行链路。

因此,如图,上行链路上面DVS这里就是虚拟化网络,而上行链路下面外部的就是物理网络。

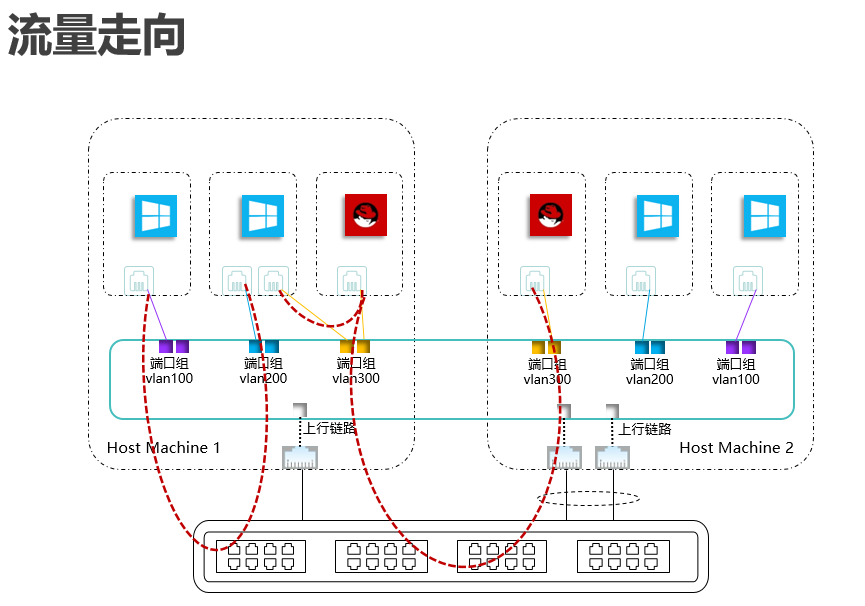

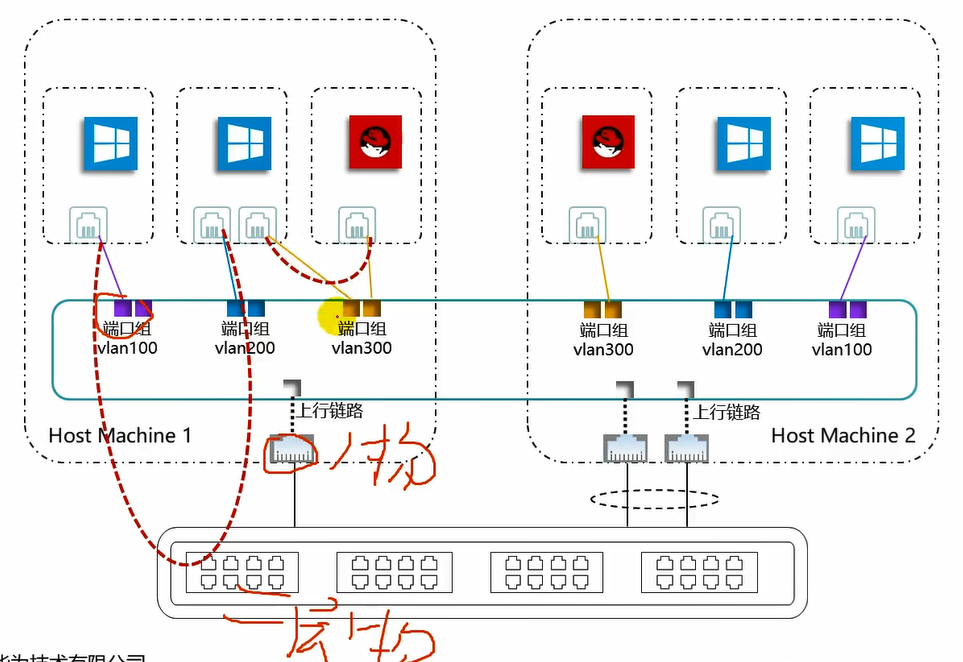

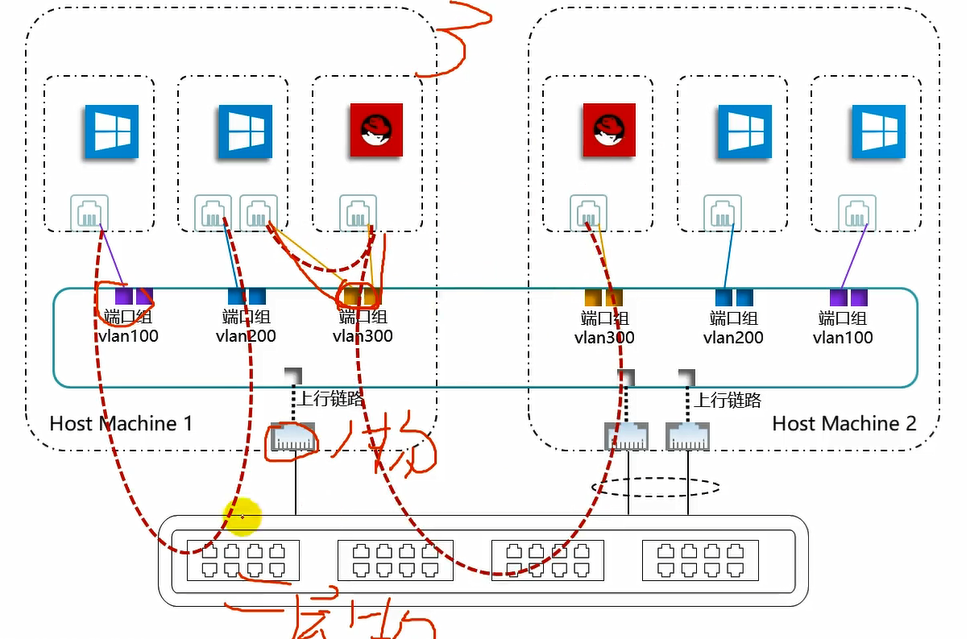

同一服务器不同端口组通信,需要到达外部。进行路由

同一服务器同一端口组,只需要通过DVS即可。

不同服务器的相同端口组,也是需要通过物理网络的。不需要路由

不同服务器的不同端口组,也是同理,需要通过物理网络的。需要路由

注意,vm可以有多个网卡,那么不同网卡可以属于不同的端口组,也可以不同网卡属于不同的DVS,都是可以的。

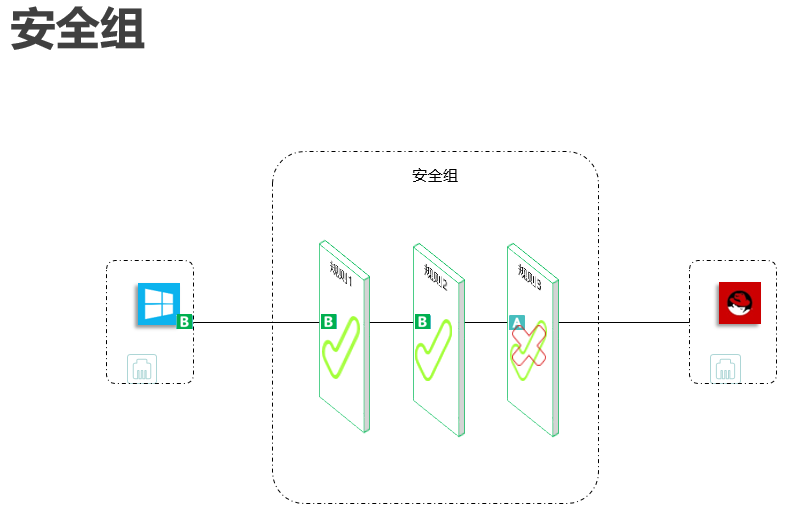

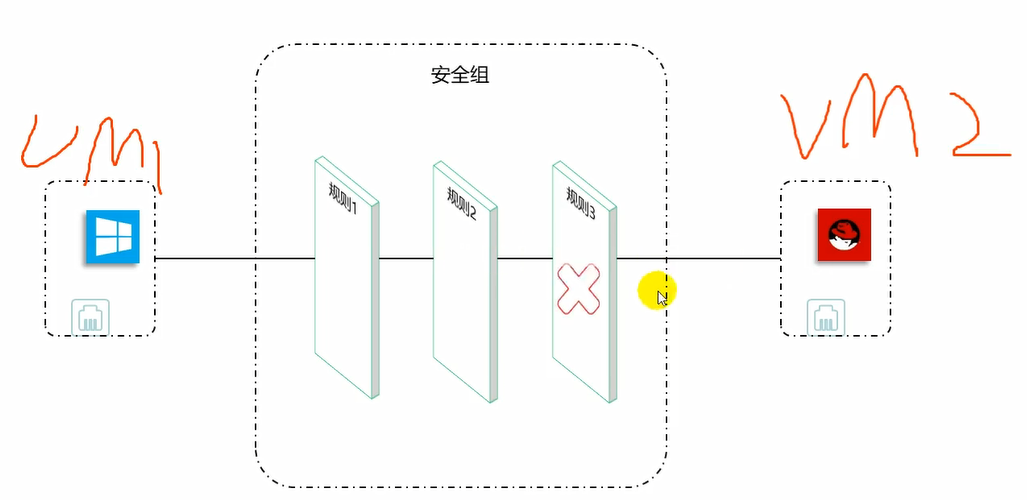

注意,vmB的流量必须满足安全组的所有规则,那么流量才能够到达vmA。

而如果流量在规则3不符合,那么流量就过不去。

安全组,如果一条规则都没有配置,那么默认是不允许流量通过的。

注意,vlanid为0的,那么sw是不会做任何处理的。0和4095有特殊用途,因此,vlan的范围为1到4094。

普通就是access。

中间就是trunk。