20222410 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

1.1 本周内容总结

Metasploit是一个广泛使用的渗透测试框架,主要用于漏洞利用、攻击模拟和安全评估。它提供了丰富的攻击模块,支持主动攻击、针对浏览器的攻击以及针对客户端的攻击。主动攻击通常涉及对目标系统的直接攻击,利用已知漏洞入侵;浏览器攻击则通过恶意网页或脚本利用浏览器漏洞;客户端攻击则通常通过社会工程学或恶意软件感染目标设备。通过这些攻击方式,安全专家可以评估目标系统的脆弱性并加强防护措施。

1.2 实验要求

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

-

DNS注册人及联系方式

-

该域名对应IP地址

-

IP地址注册人及联系方式

-

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机IP地址是否活跃

-

靶机开放了哪些TCP和UDP端口

-

靶机安装了什么操作系统,版本是多少

-

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机上开放了哪些端口

-

靶机各个端口上网络服务存在哪些安全漏洞

-

你认为如何攻陷靶机环境,以获得系统访问权

(5)用搜索引擎练习信息搜集技术

- 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

- 并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验过程

2.1 查询baidu.com并获取指定信息

2.1.1 DNS注册人及联系方式

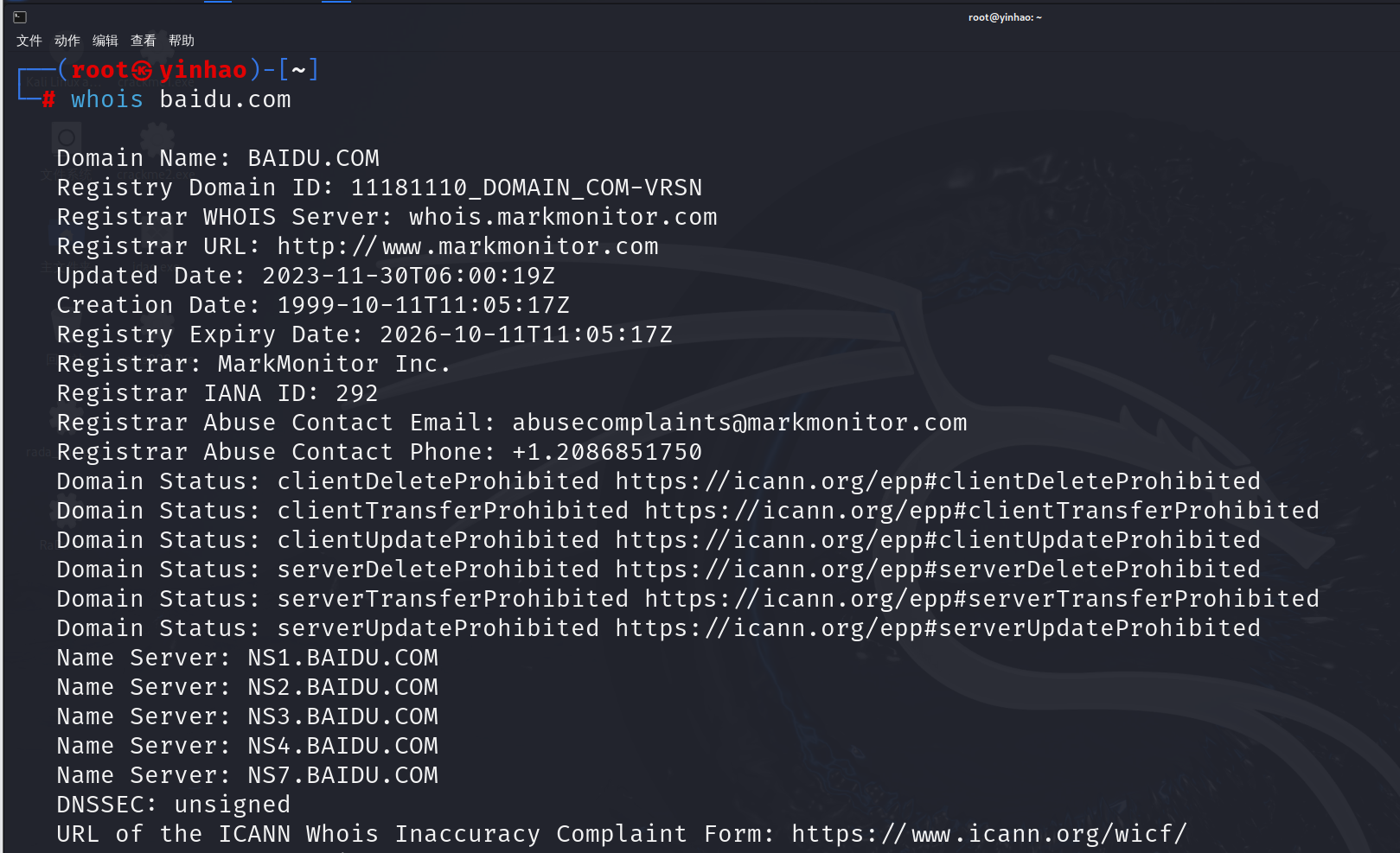

使用whois+域名,可以获取DNS注册人及联系方式

whois baidu.com

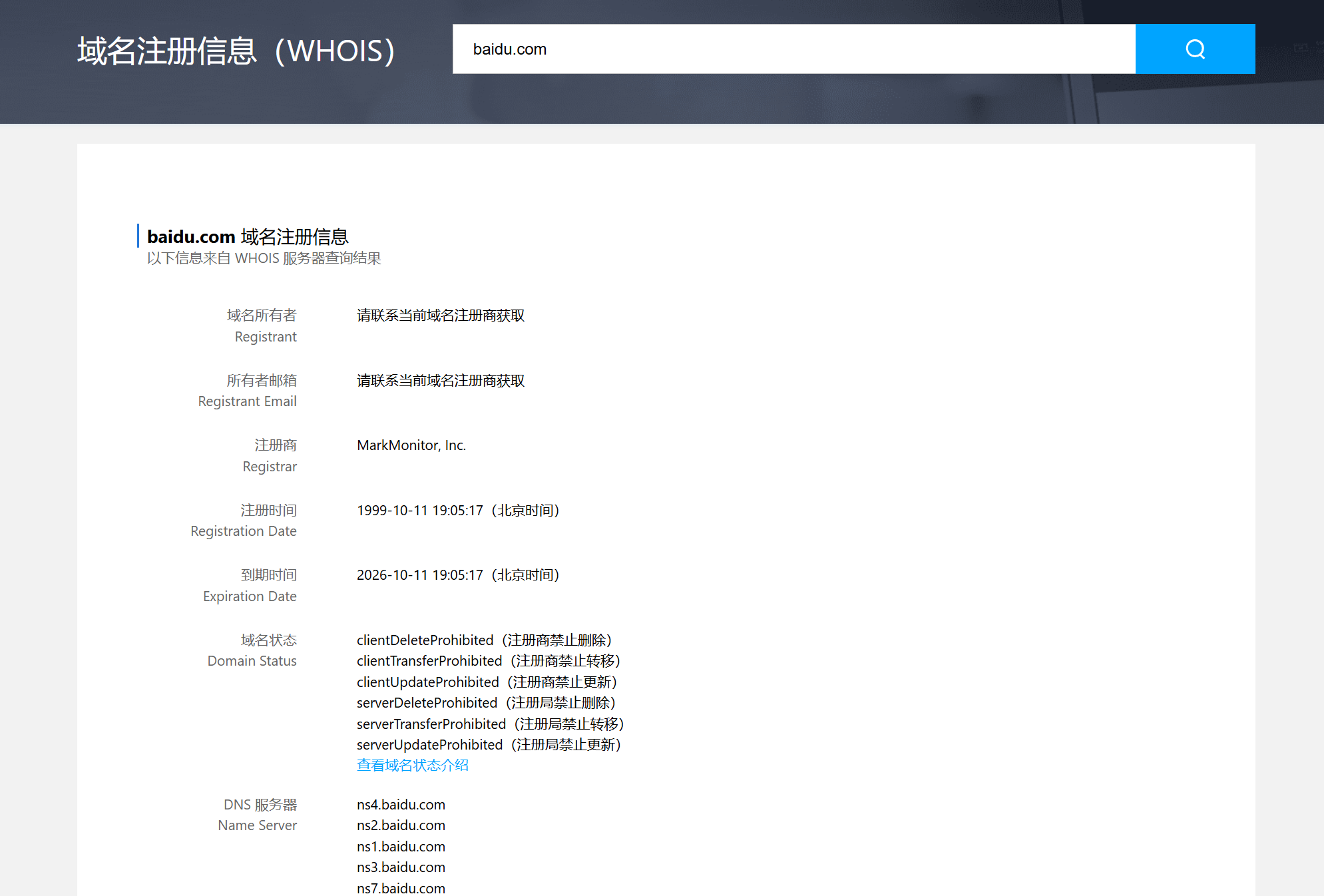

还可以使用在线域名查询工具获取相关信息:

可以查出注册人为MarkMonitor, Inc.,联系方式为abusecomplaints@markmonitor.com

2.1.2 该域名对应IP地址

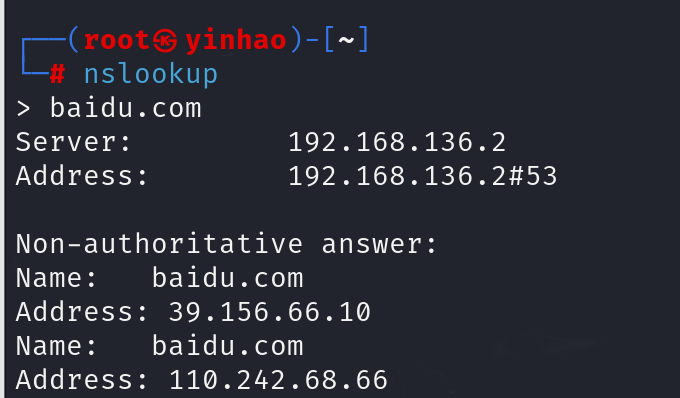

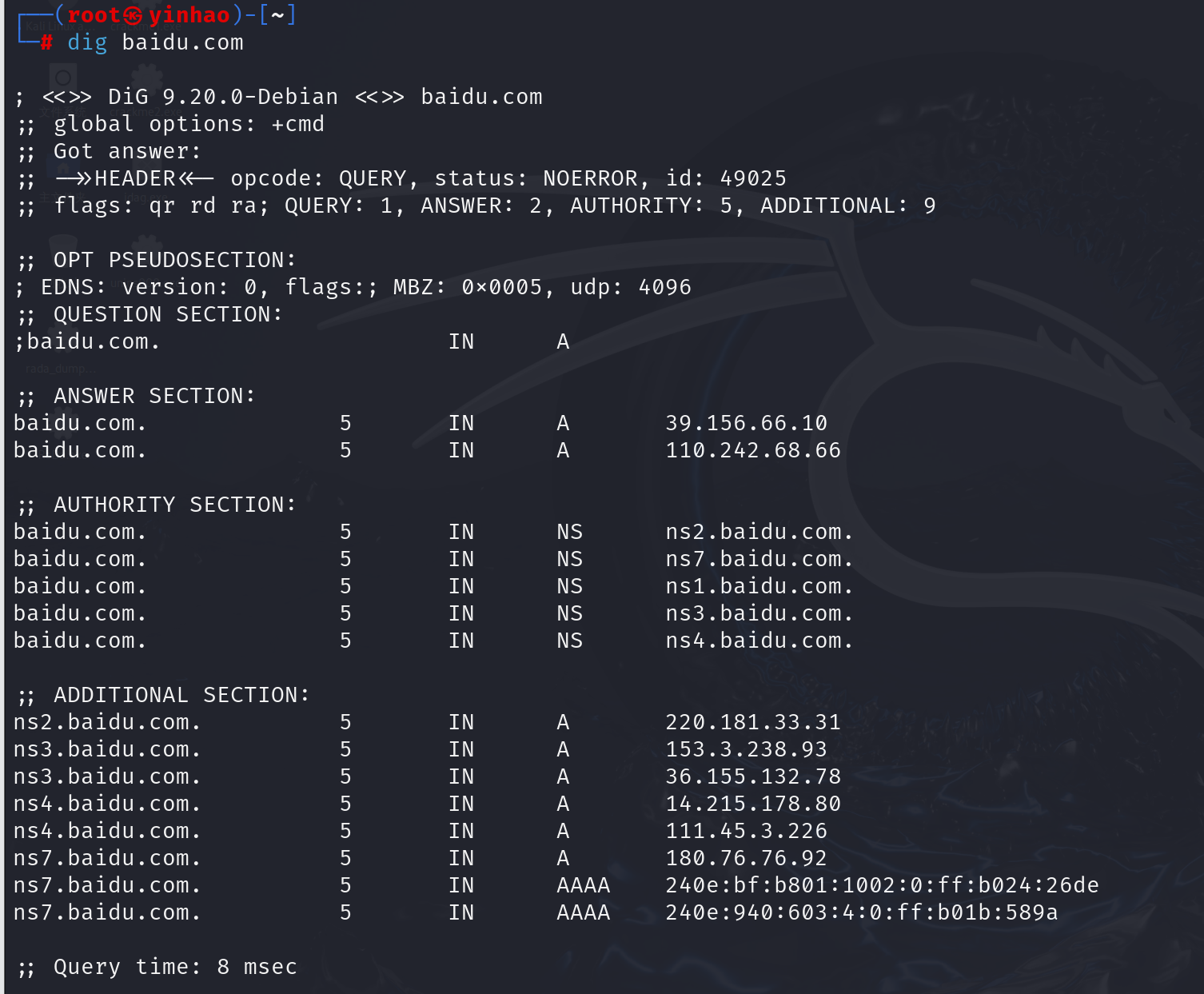

使用nslookup或dig均可获取DNS对应的IP地址。

nslookup baidu.com

dig baidu.com

可以看出域名对应的IP地址为39.156.66.10或110.242.68.66

2.1.3 IP地址注册人及联系方式

使用whois+IP地址可获取IP地址注册人及联系方式

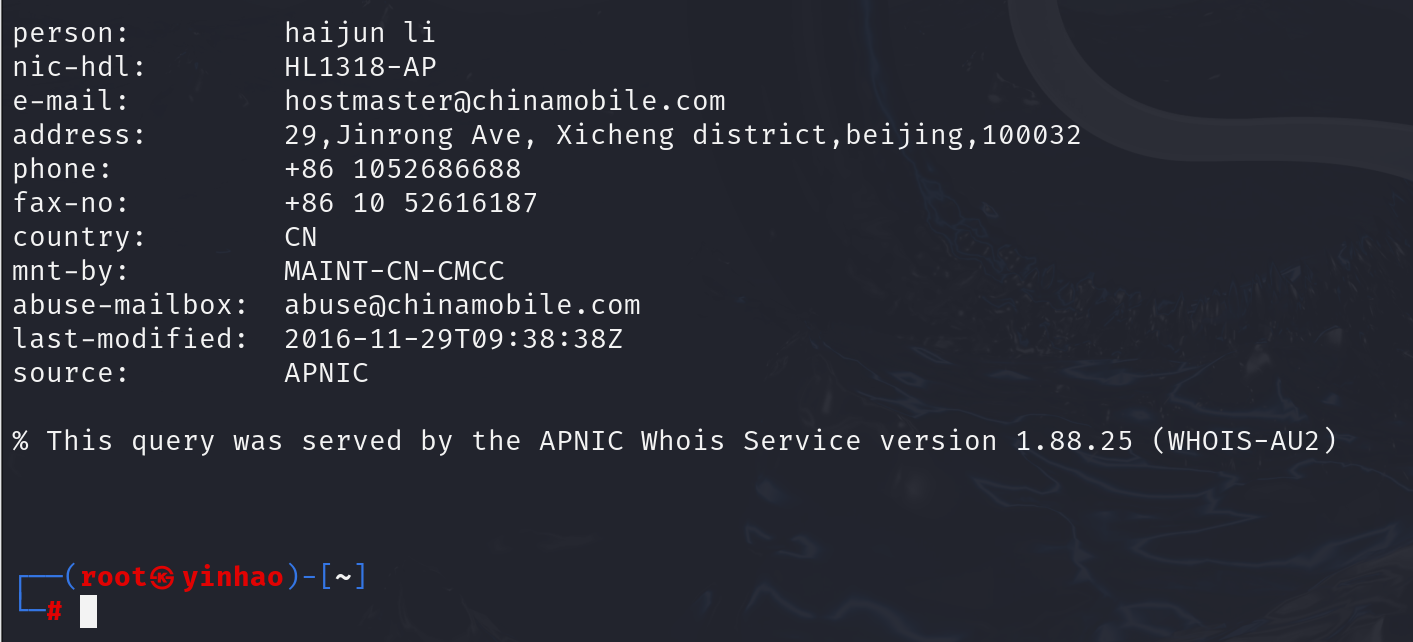

whois 39.156.66.10

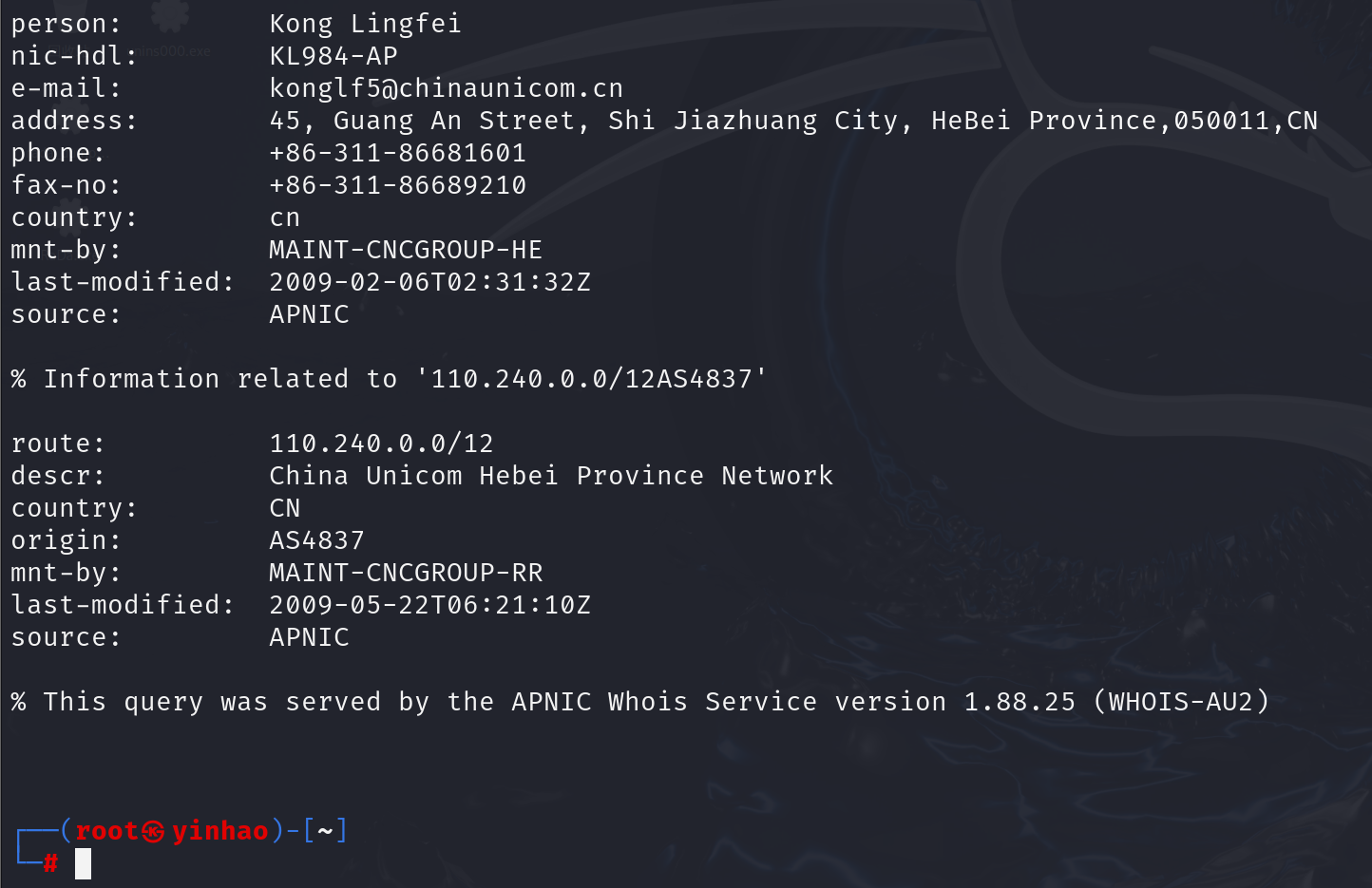

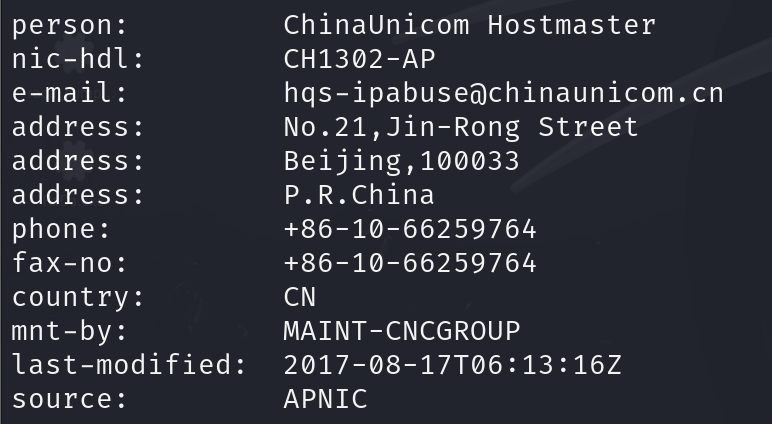

whois 110.242.68.66

39.156.66.10:

一开始出现错误,提示域名解析出现暂时性错误,我检查了我电脑的网络连接状态,发现电脑没网了,所以查询不到。

发现IP地址注册人是haijun li,联系方式是hostmaster@chinamobile.com

110.242.68.66:

发现IP地址注册人是Kong Lingfei,联系方式是konglf5@chinaunicom.cn

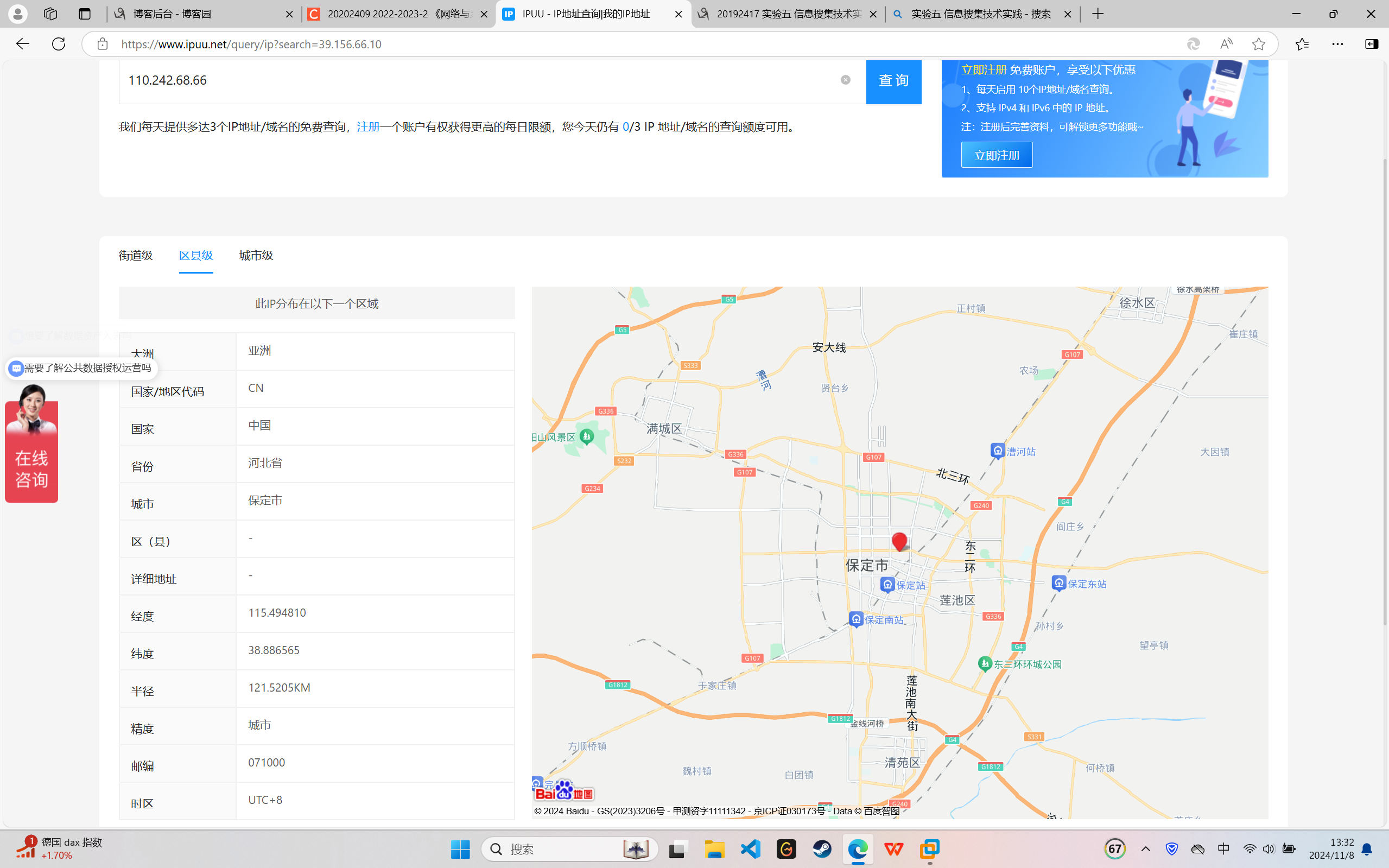

2.1.4 IP地址所在国家、城市和具体地理位置

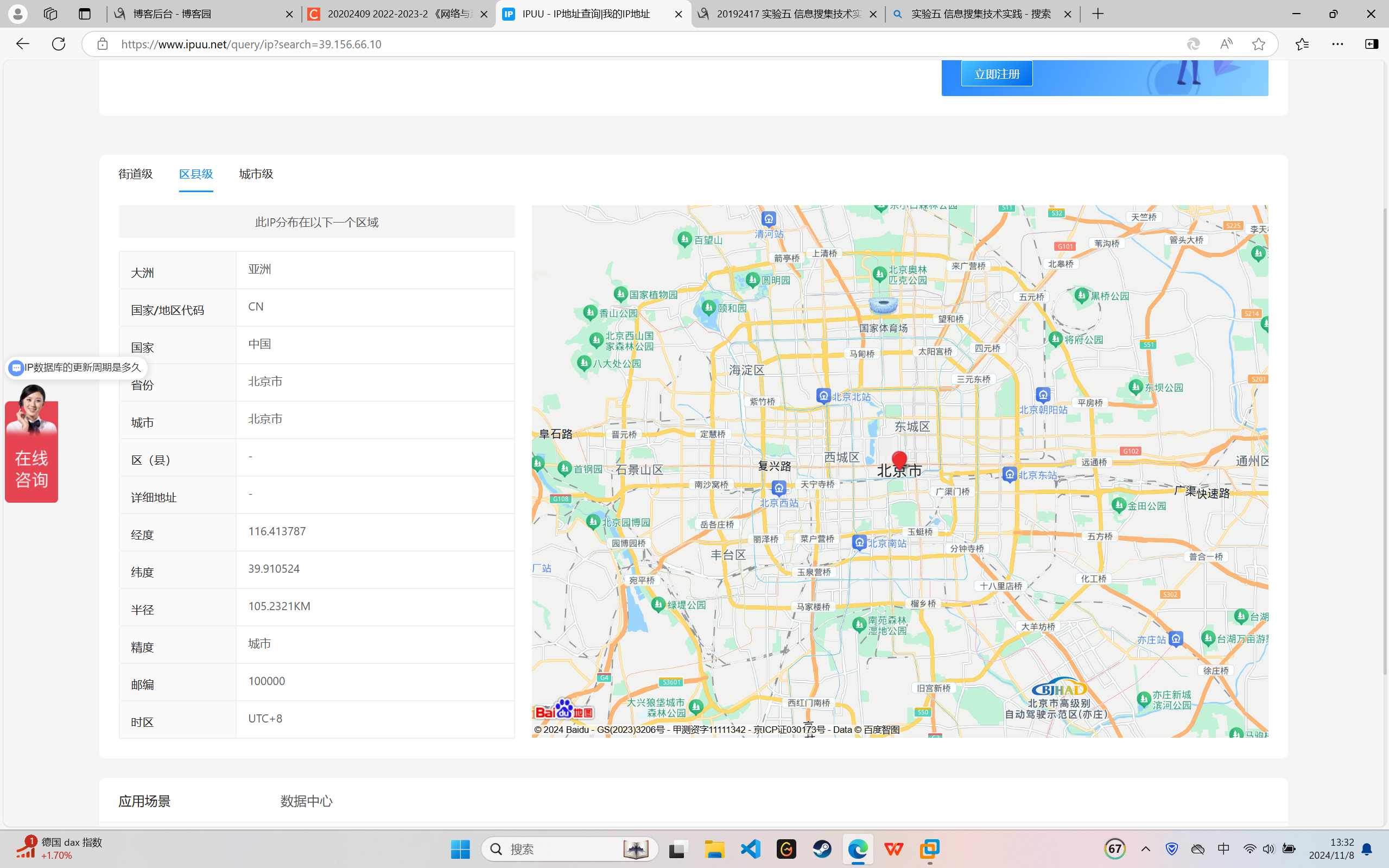

39.156.66.10:

IP地址所在国家是中国、城市是北京、具体地理位置是金融街29号

110.242.68.66:

IP地址所在国家是中国、城市是河北省保定市。

2.2 获取QQ好友IP地址并获取IP对应的地理位置

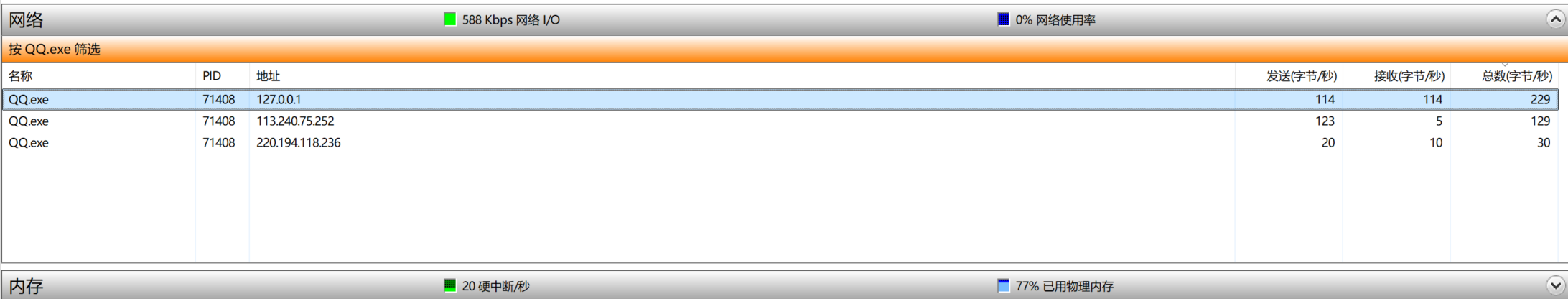

2.2.1 打开资源监视器,选中QQ.exe,查看网络活动

尝试通过发消息锁定IP,但由于传输数据量太少,难以锁定,于是通过拨通QQ好友在线电话,锁定如下IP地址:127.0.0.1

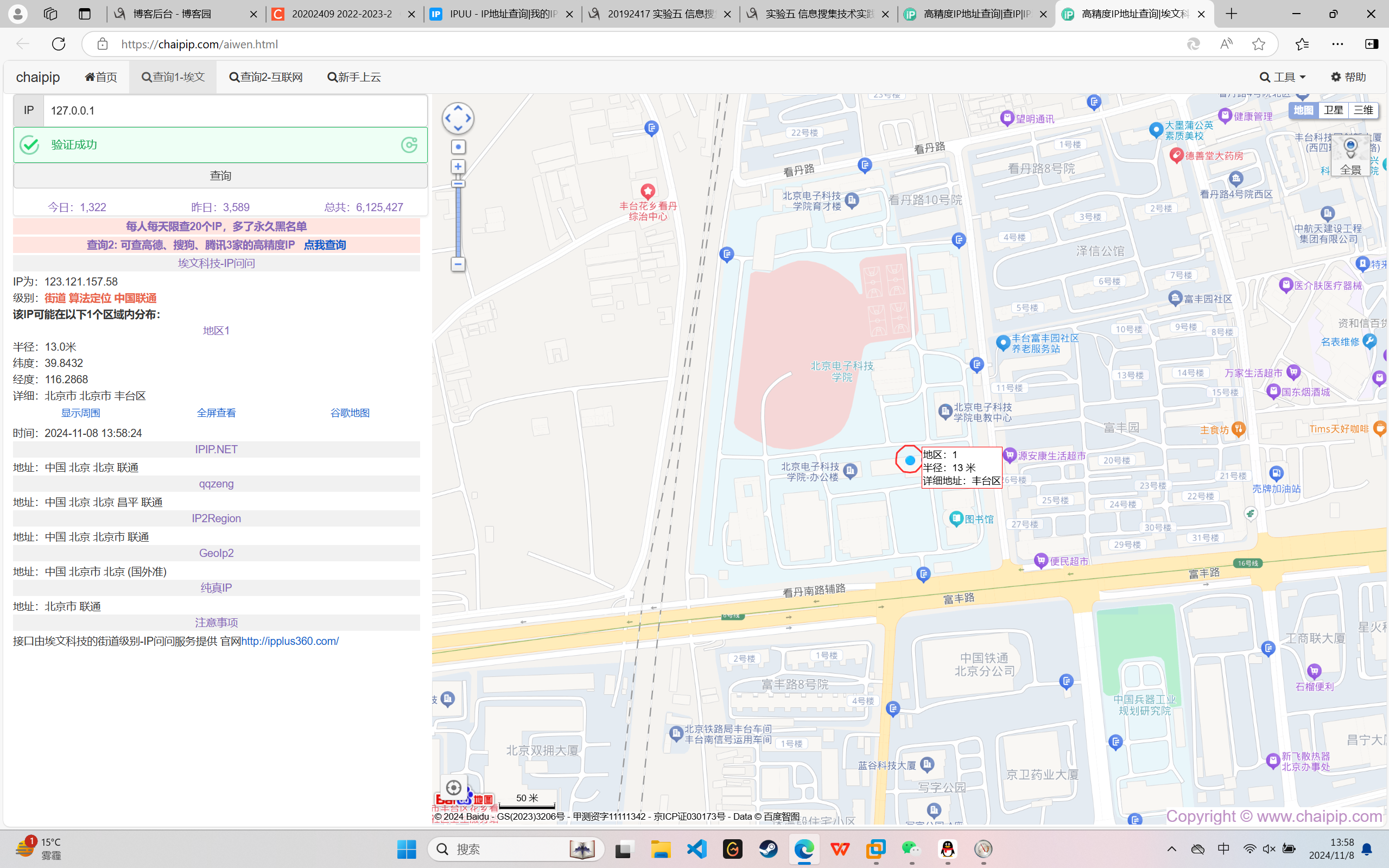

2.2.2 进入在线工具查询具体地址信息

最终查询到具体的地址信息是北京市丰台区,和我同学的地址一样,查询成功。

2.3 用nmap开源软件对靶机环境进行扫描

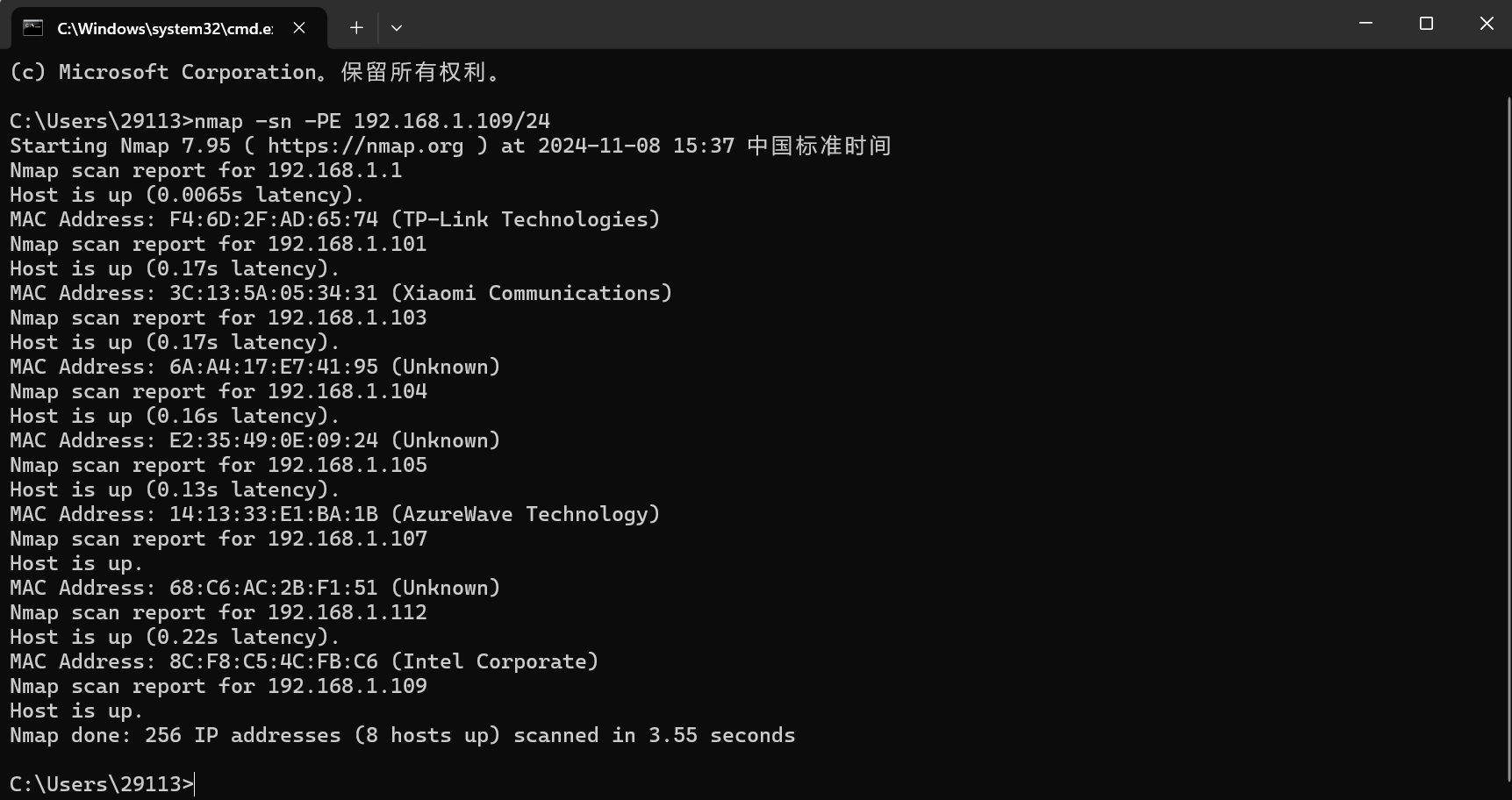

2.3.1 靶机IP地址是否活跃

对宿舍的网段利用nmap ICMP回送进行ping扫描,发现了8个活跃主机。

nmap -sn -PE 192.168.1.109/24

选择IP地址为192.169.1.112的主机作为靶机开始下面的实验,ping之可通:

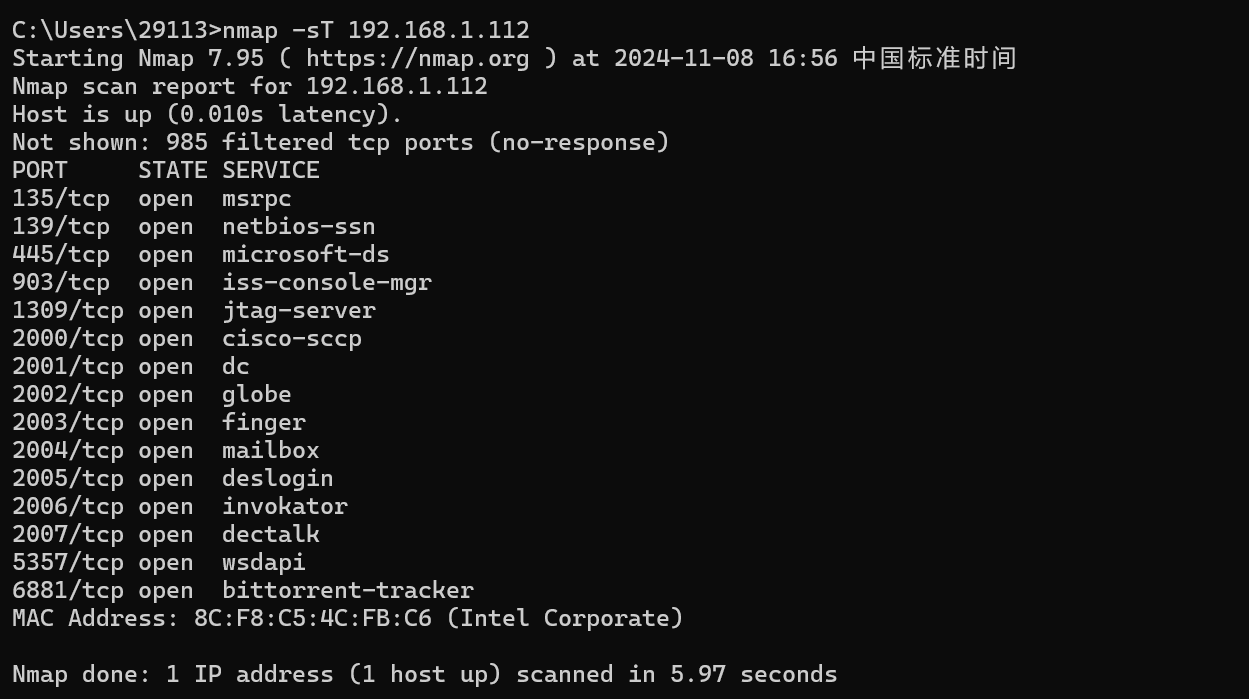

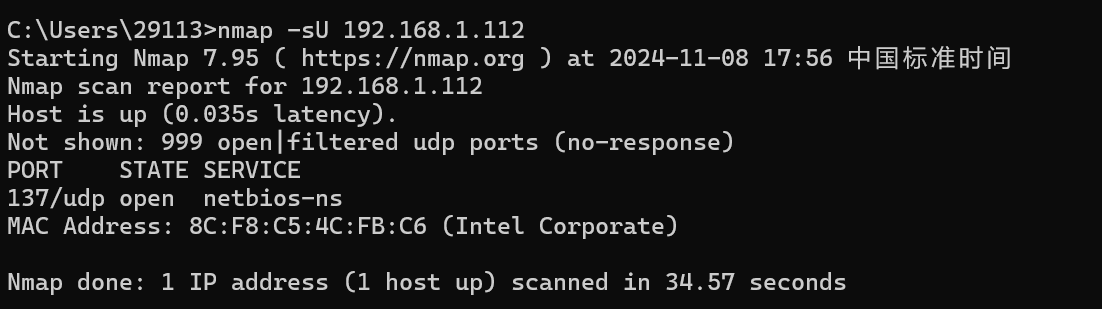

2.3.2 靶机开放了哪些TCP和UDP端口

nmap -sT -sU 192.168.1.112

TCP:

UDP:

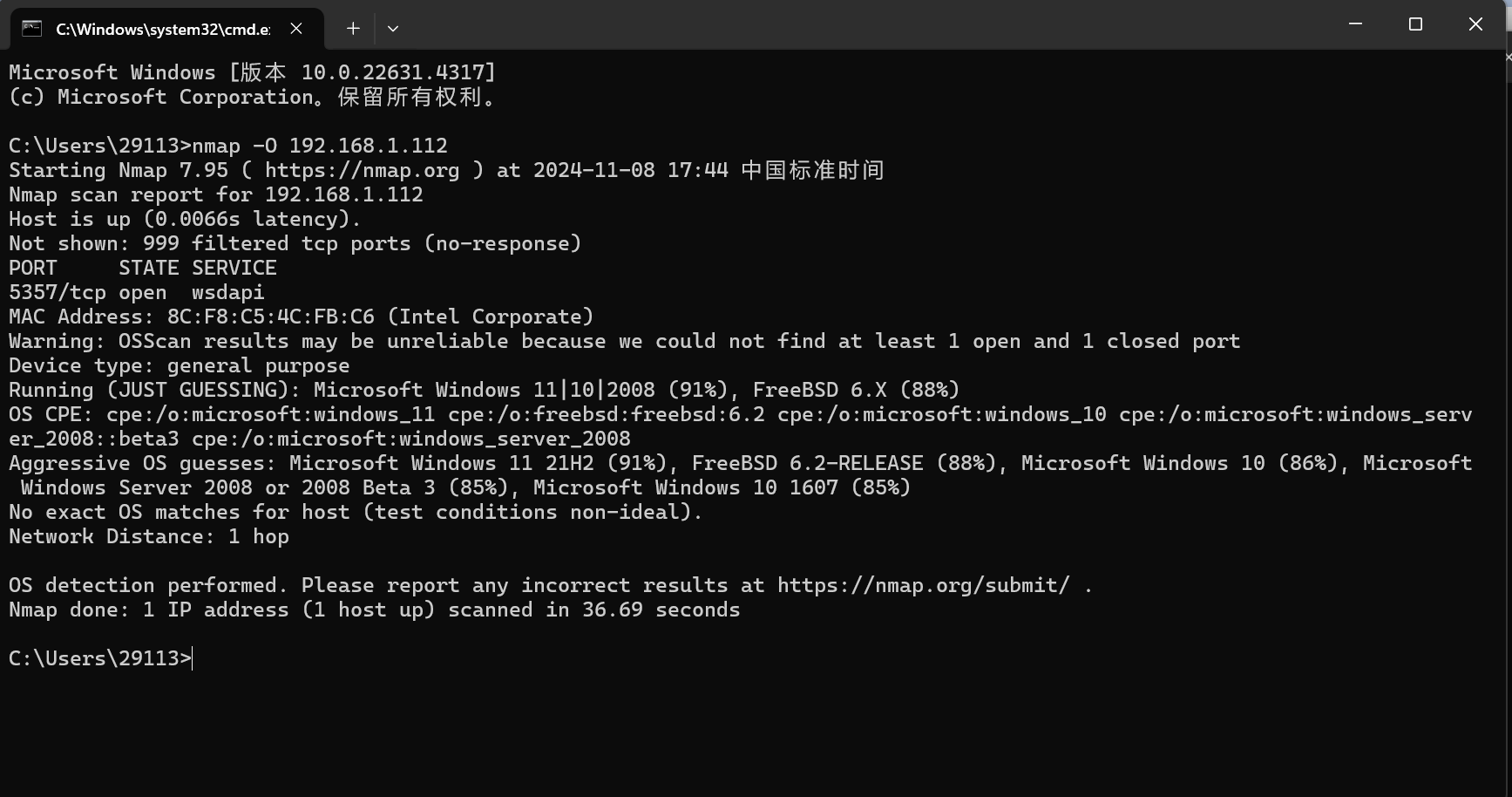

2.3.3 靶机安装了什么操作系统,版本是多少

nmap -O 192.168.1.112

根据 nmap -O 扫描结果,最有可能的操作系统是 Microsoft Windows 11 21H2,且可信度高达 91%。

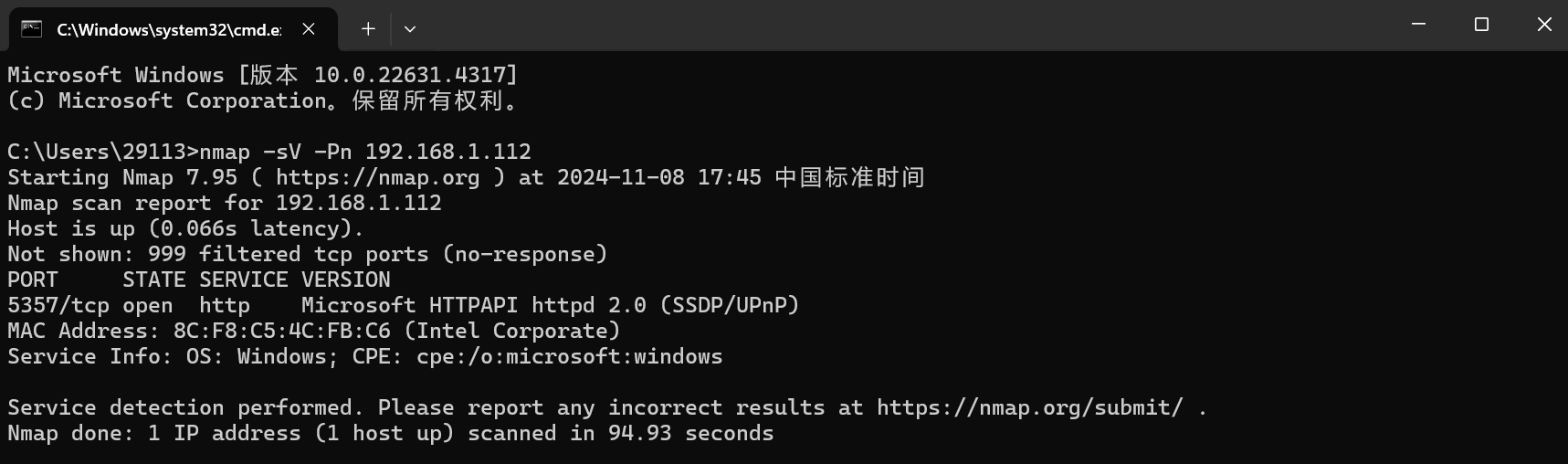

2.3.4 靶机上安装了哪些服务

nmap -sV -Pn 192.168.1.112

在扫描的主机(192.168.1.112)上,唯一显示开放的端口是 5357/tcp,运行的是 Microsoft HTTPAPI httpd 2.0,通常与 Windows 操作系统中的 SSDP/UPnP 服务相关。这种服务常见于家庭网络设备和其他局域网设备之间的自动发现与管理。

2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

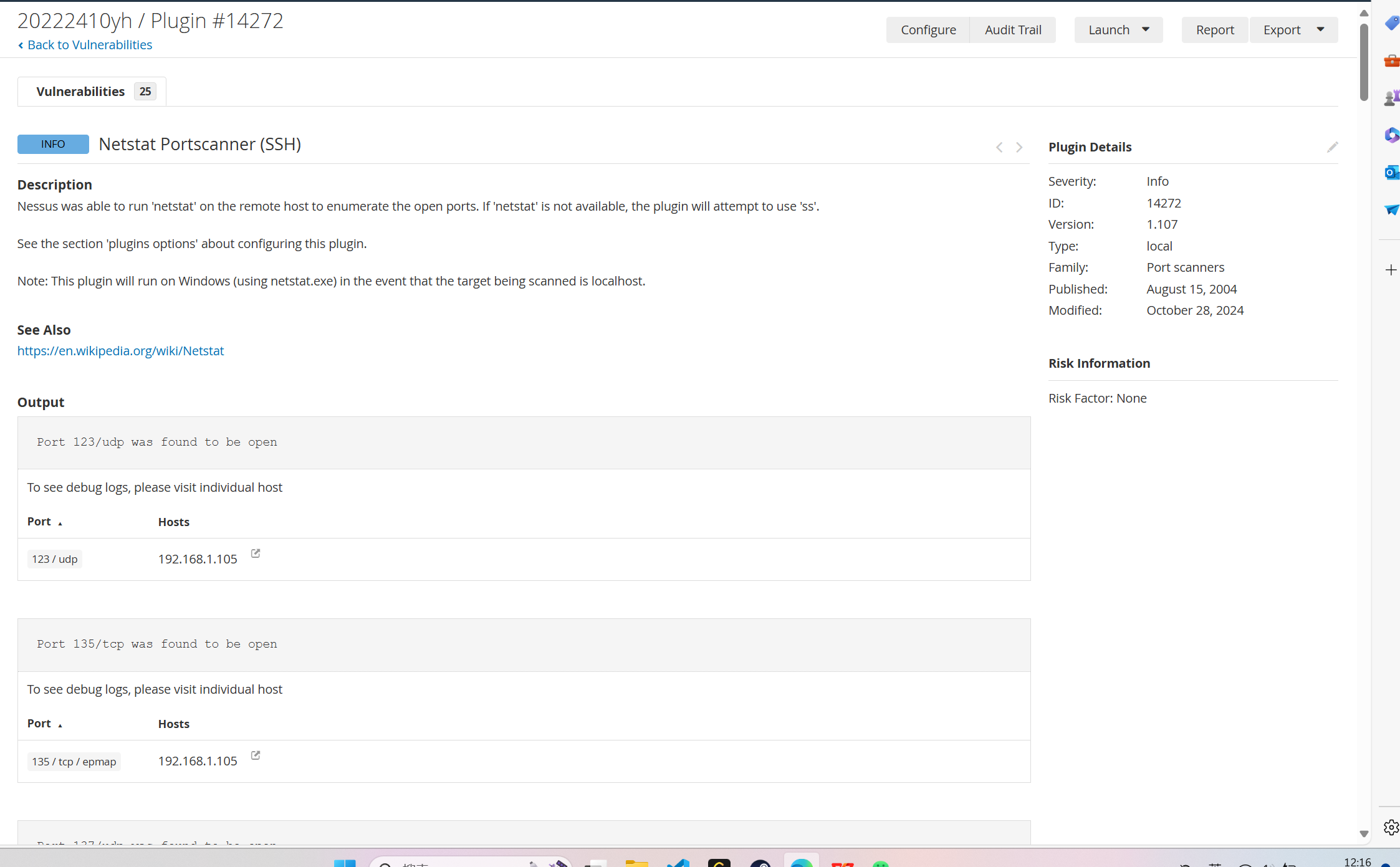

2.4.1 靶机上开放了哪些端口

UDP端口:

123,137,138,500,1900,4500,5353,5355,6771,7569等

TCP端口:

135,139,445,903,913,5040,6850,76808834,9012等

2.4.2 靶机各个端口上网络服务存在哪些安全漏洞

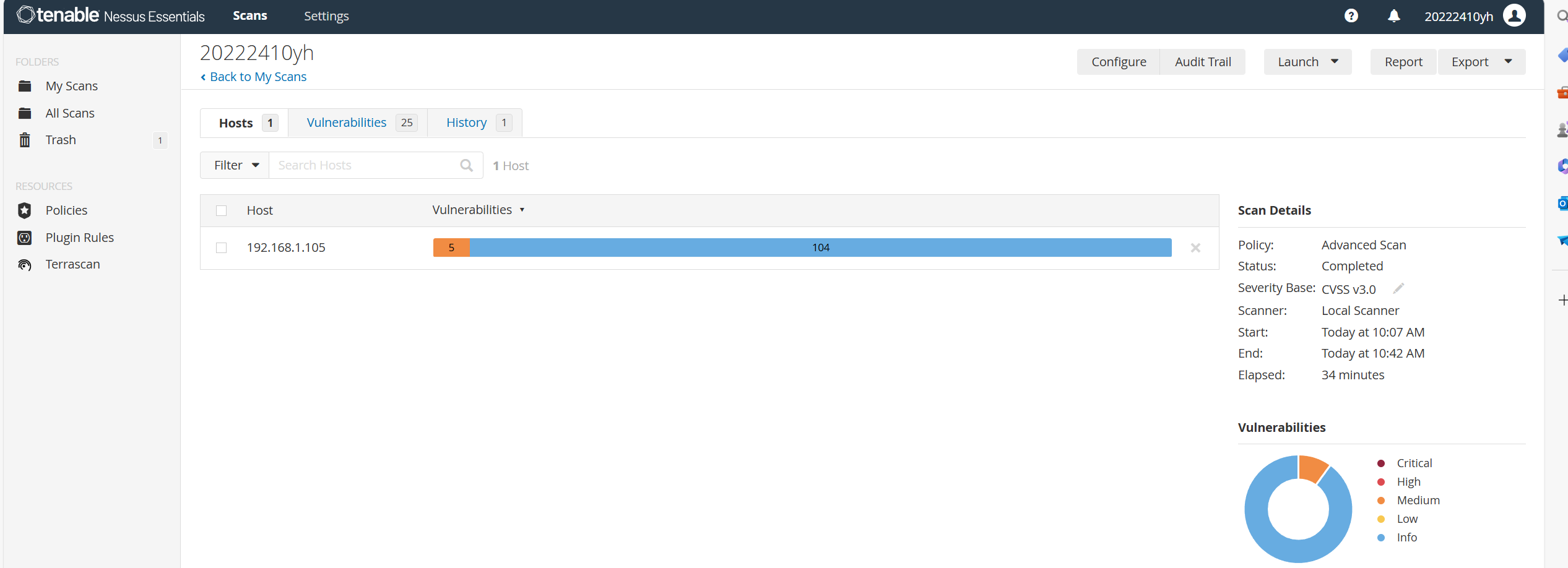

如图,有109个vulnerablities,包括104个info和5个medium

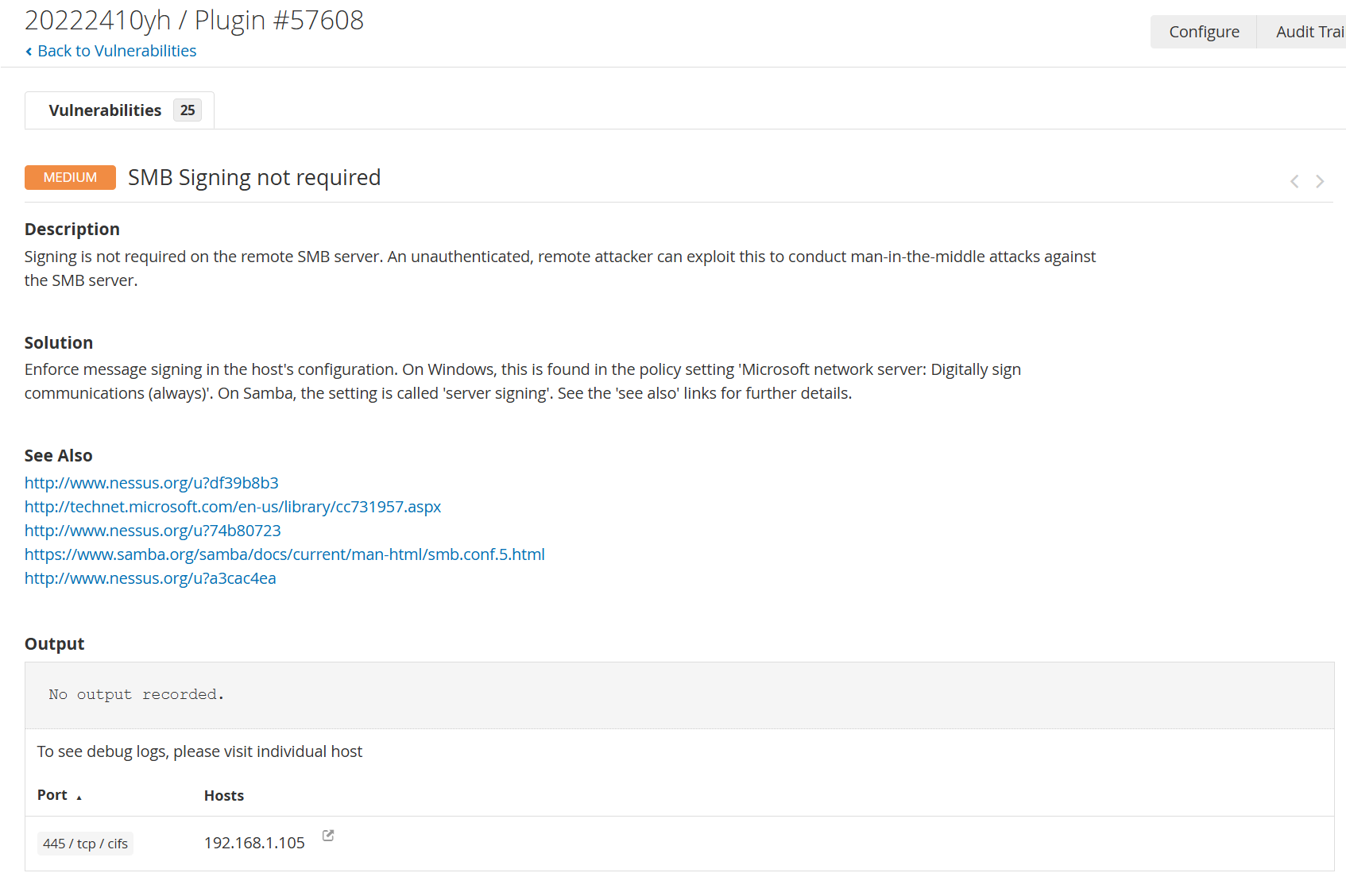

该报告指出,远程 SMB 服务器(位于 IP 地址 192.168.1.105)未启用 SMB 消息签名。SMB 消息签名用于确保网络通信的完整性和防止中间人攻击(MITM)。如果未启用消息签名,攻击者可能能够在客户端与服务器之间进行拦截和篡改通信,从而盗取敏感数据或注入恶意代码。

为了解决这个问题,建议在服务器的配置中强制启用消息签名。对于 Windows 系统,可以在“Microsoft 网络服务器:始终对通信进行数字签名”策略中启用此设置;对于 Samba 服务器,可以配置 server signing 选项。

2.4.3 如何攻陷靶机环境,以获得系统访问权

在攻陷靶机环境并获得系统访问权限时,通常需要经过多个阶段,包括信息收集、漏洞利用、提权和持久化等步骤。以下是一个简化的攻击流程:

-

信息收集:

使用工具如 Nmap 或 Netcat 进行端口扫描,识别开放端口和服务。例如,针对靶机的端口 445(SMB)进行扫描,确定是否存在未加密的协议或漏洞。 -

漏洞扫描与利用:

利用工具如 Nessus、OpenVAS 或 Metasploit 进行漏洞扫描。找到未修补的漏洞后,可以使用 Metasploit 或 manual exploit 进行攻击。例如,SMB 协议存在未启用签名时,可以利用 EternalBlue 漏洞进行远程代码执行。 -

获得初始访问权限:

一旦利用漏洞执行远程代码,就能获取目标系统的初步访问。通常,获取到的是低权限的用户权限。 -

提权:

使用工具如 LinPEAS(Linux)或 Windows Exploit Suggester(Windows)进行提权,寻找本地提权漏洞,获取管理员或 root 权限。 -

持久化与清除痕迹:

一旦获得管理员权限,可以通过安装反向 shell、创建新用户或修改系统配置来实现持久化。同时,清除日志文件和其他攻击痕迹,防止被发现。

2.5 用搜索引擎练习信息搜集技术

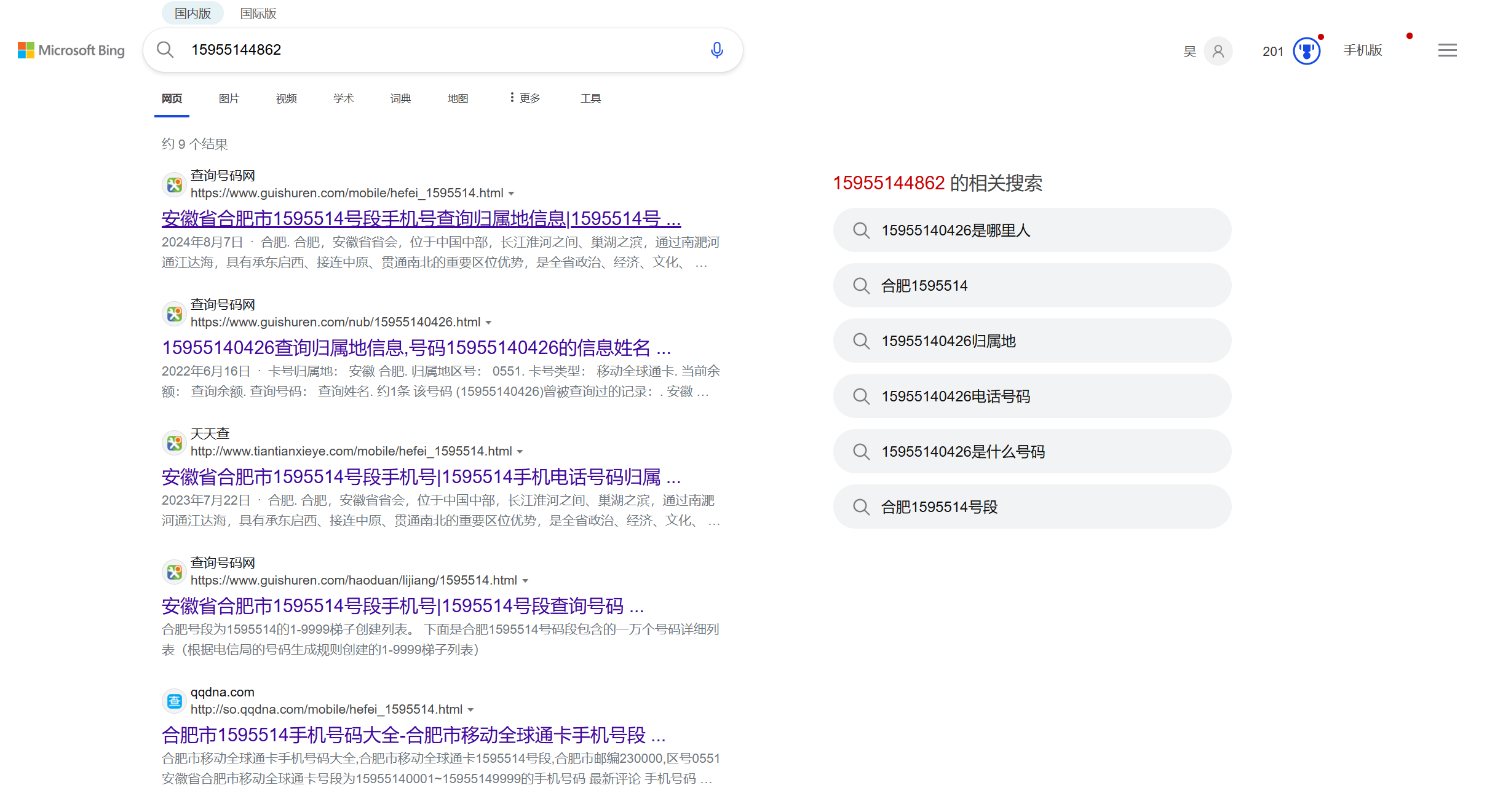

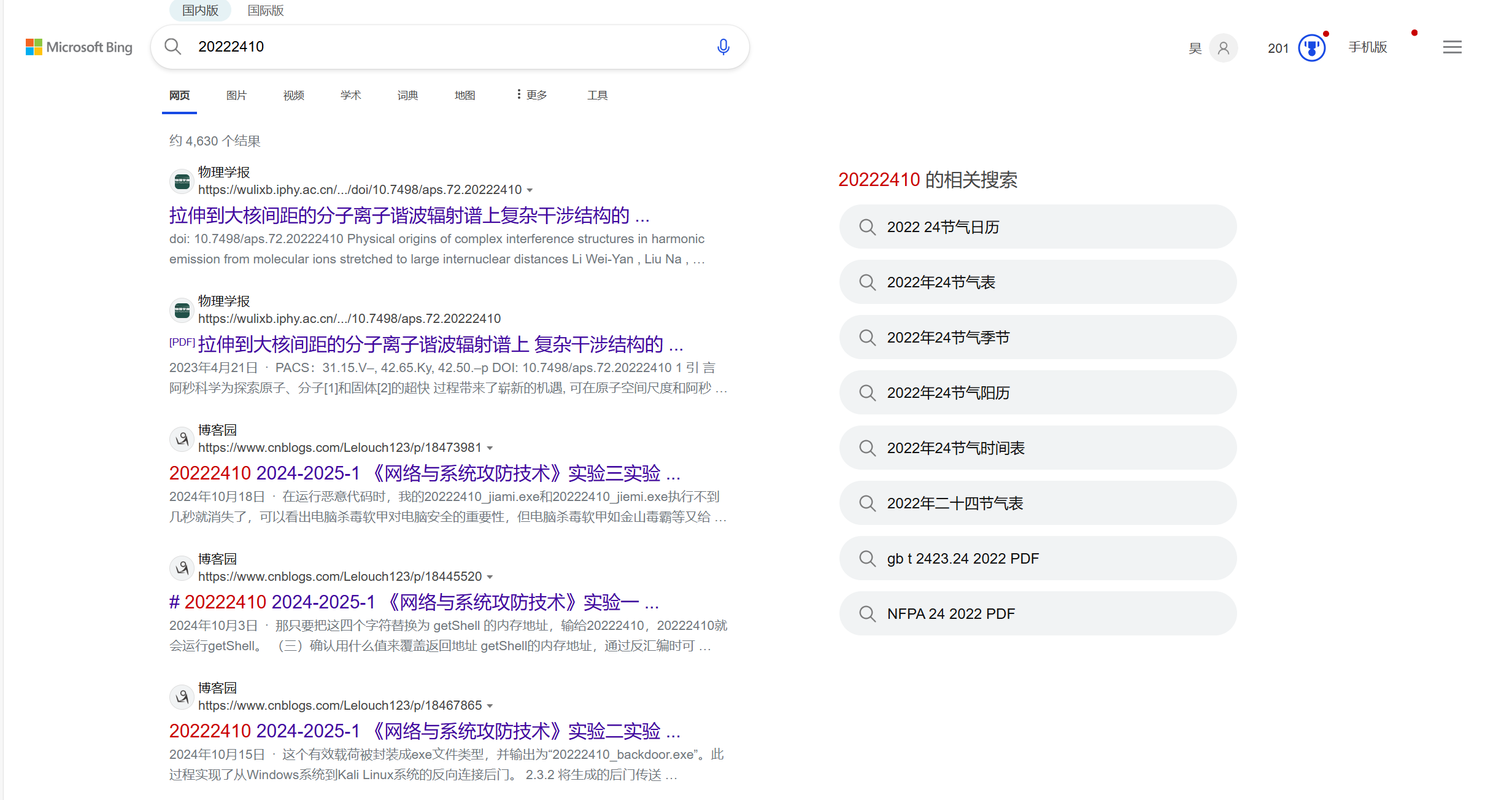

2.5.1 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

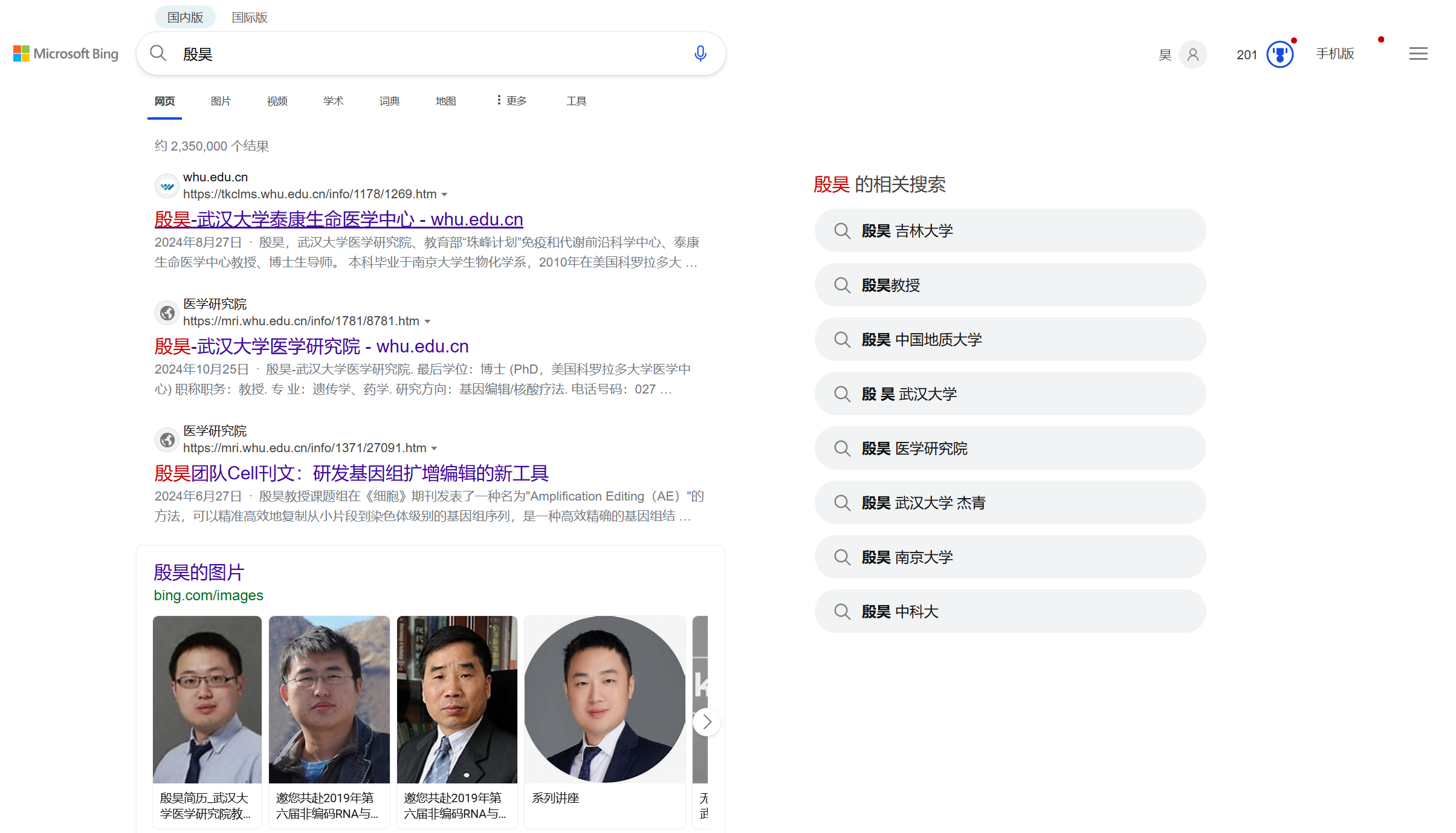

分别搜索自己的名字、手机号和学号,发现只有学号搜出了个人的相关痕迹,基本不存在隐私和信息泄露的问题:

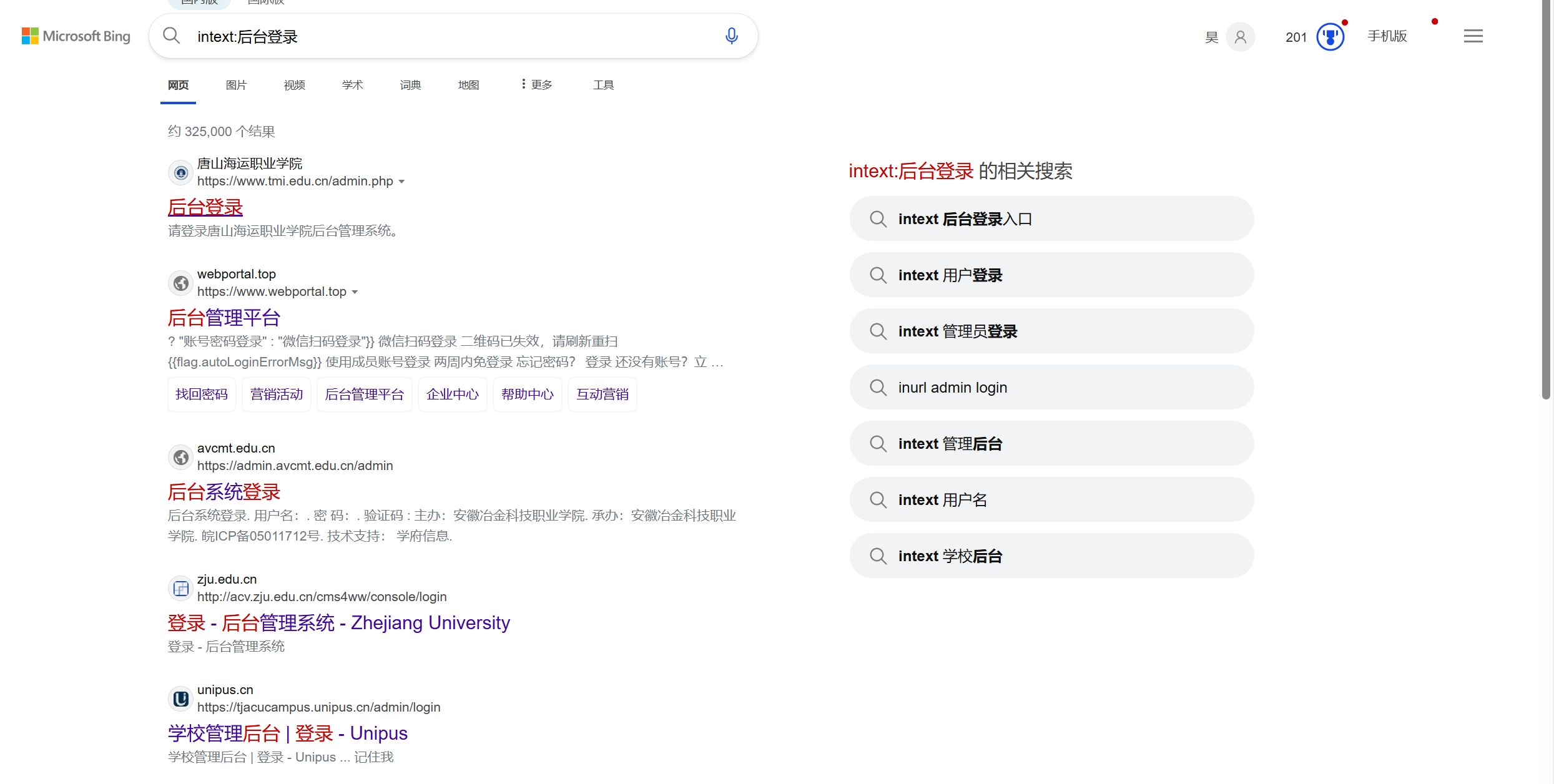

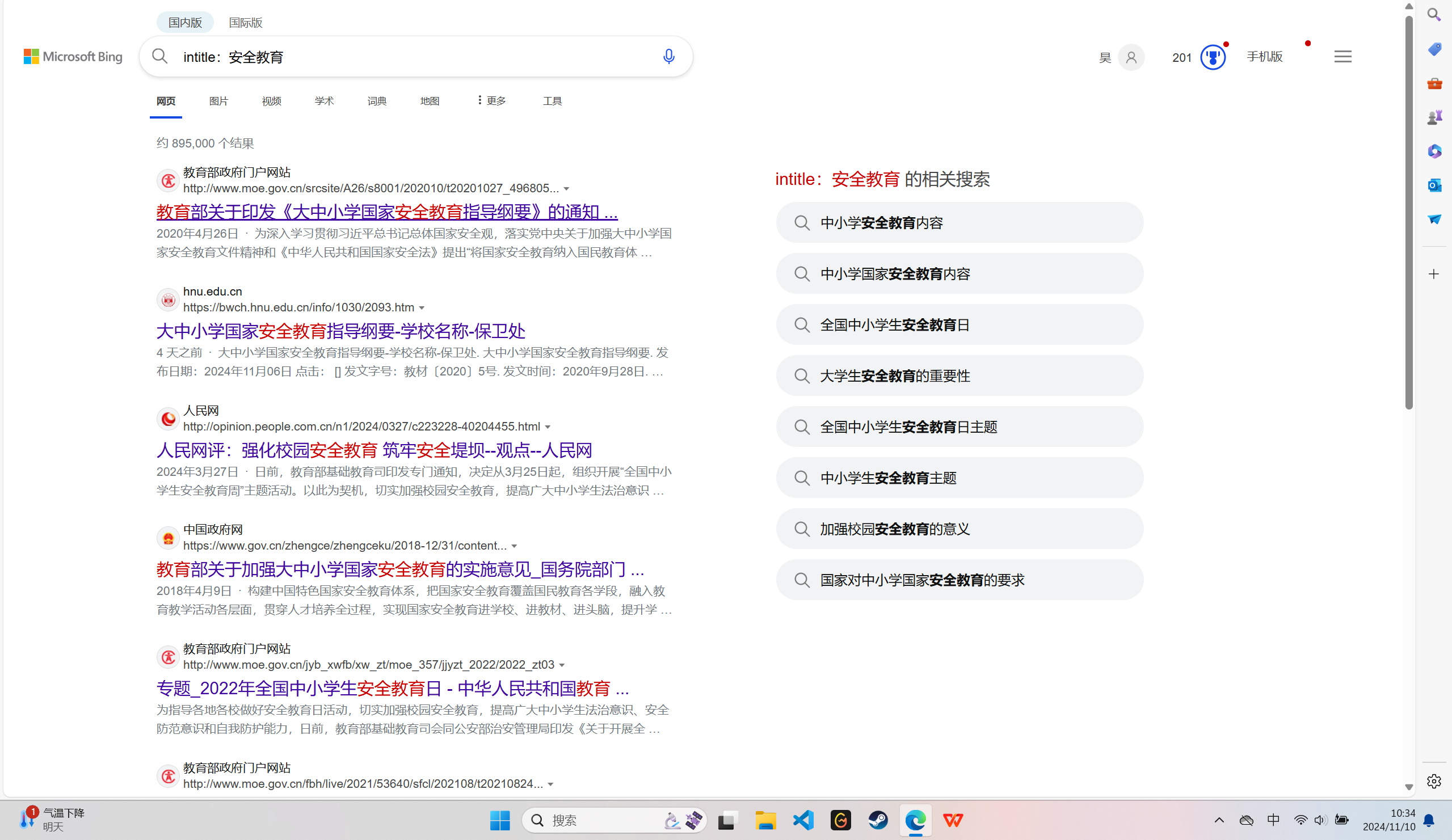

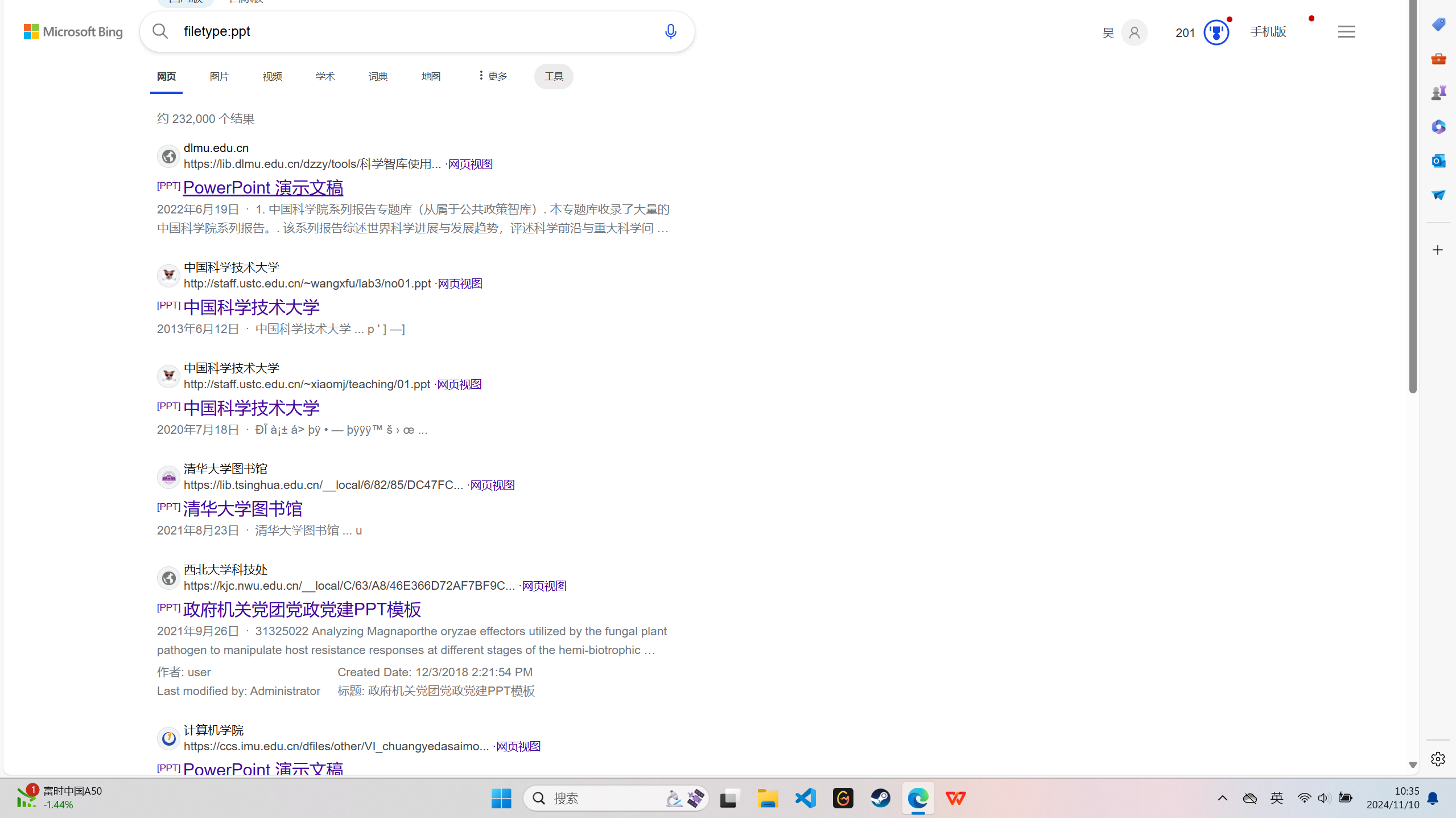

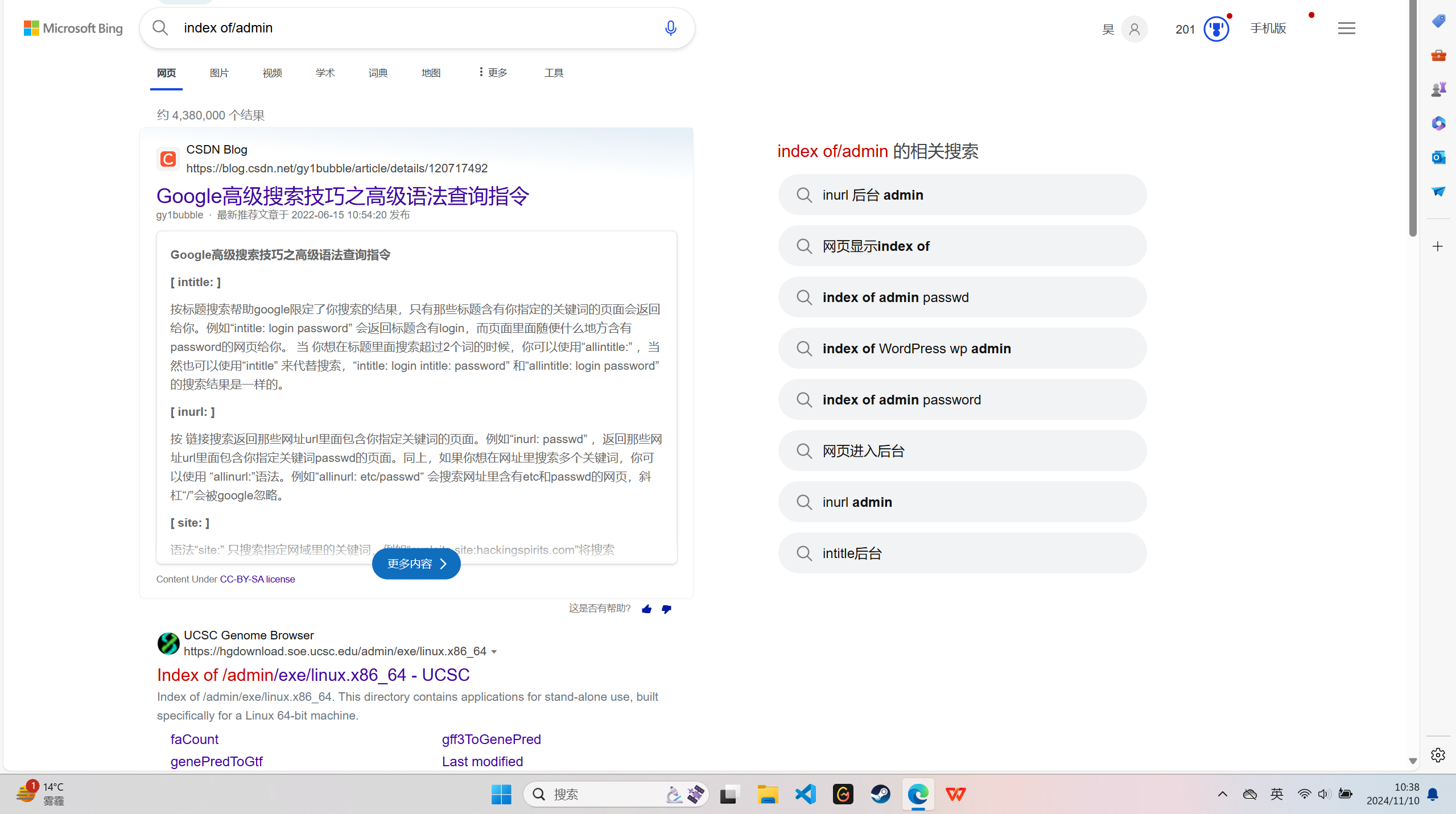

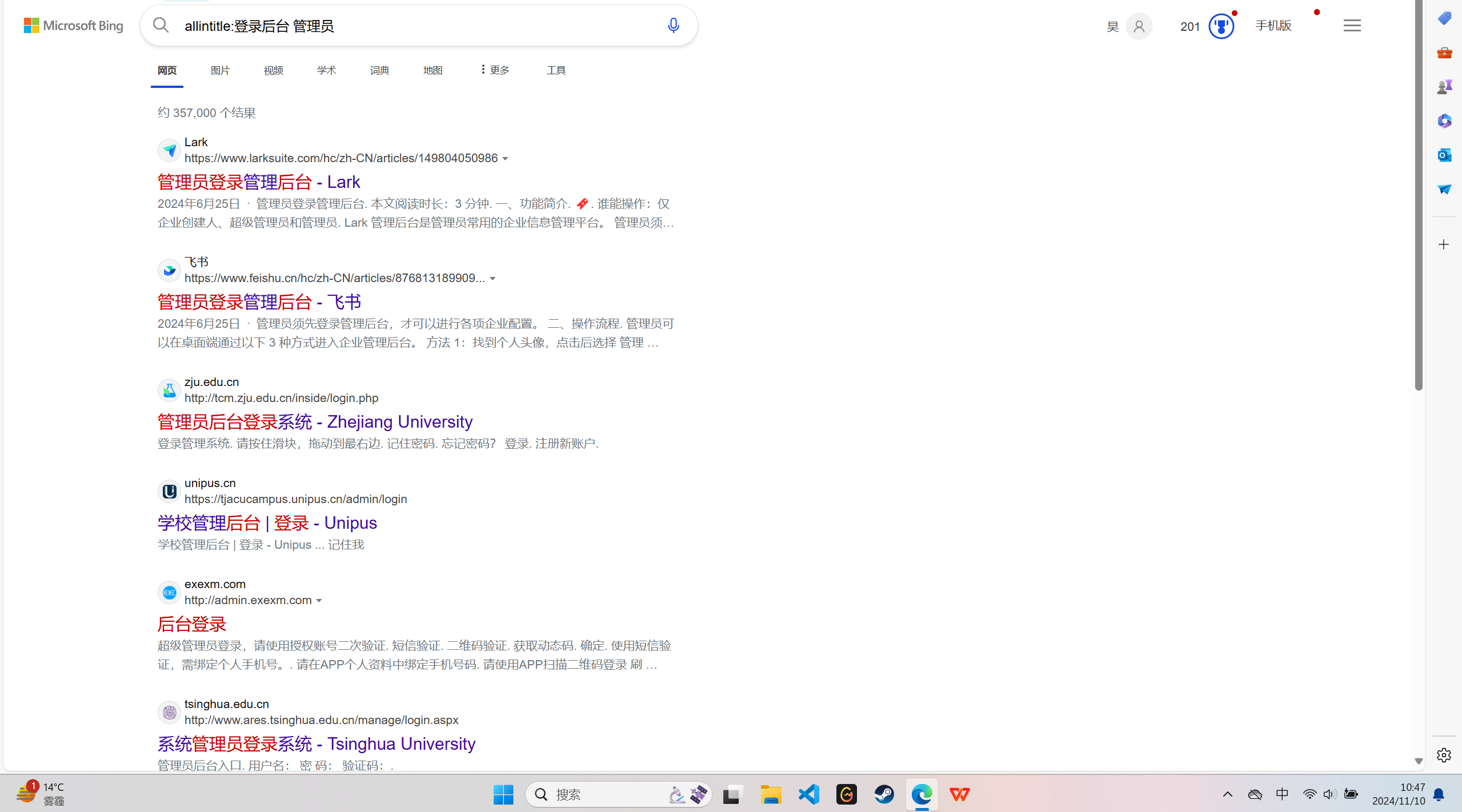

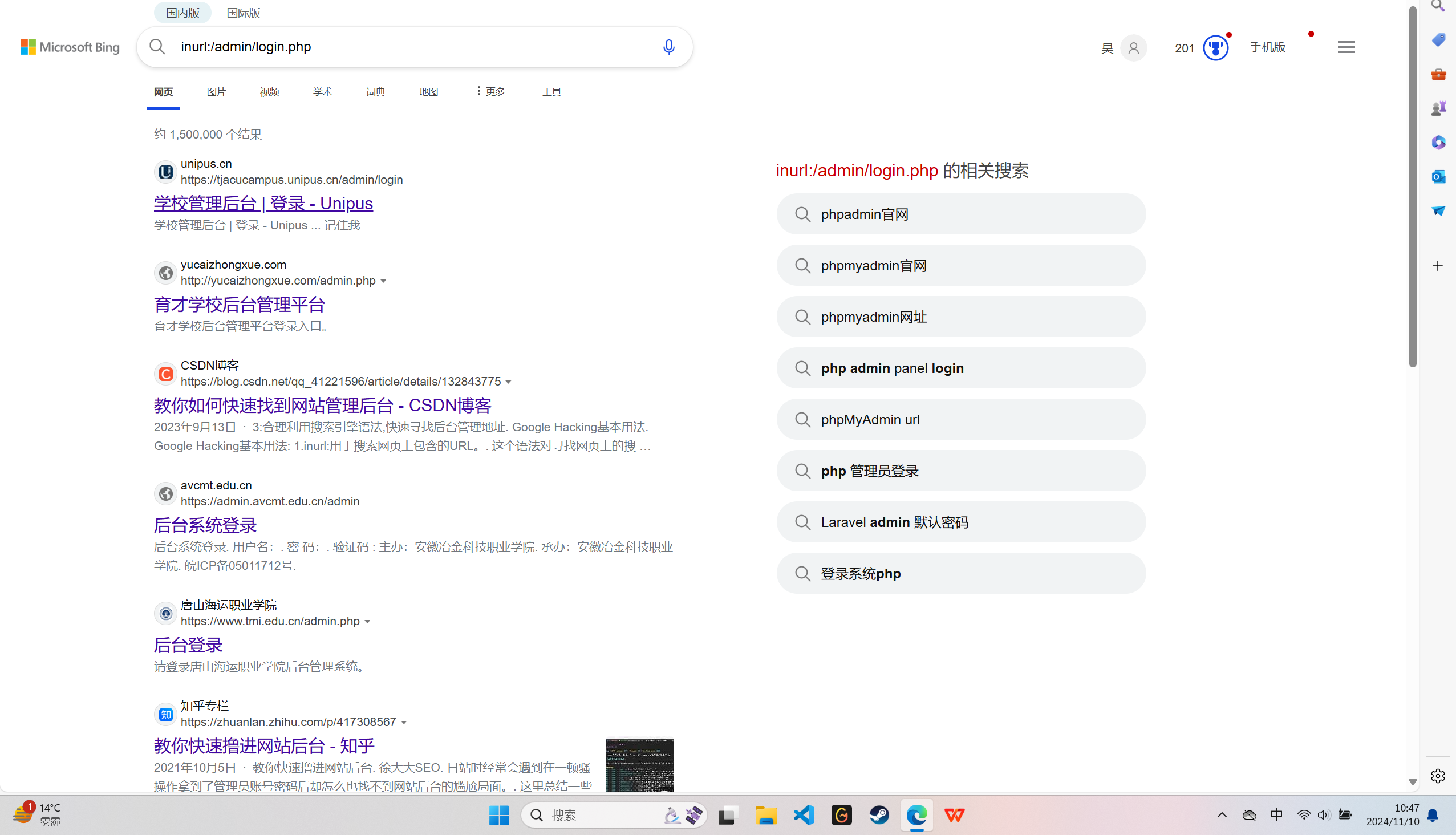

2.5.2 并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

1.intext:(仅针对Google有效) 把网页中的正文内容中的某个字符作为搜索的条件

2.intitle:把网页标题中的某个字符作为搜索的条件

3.cache:搜索搜索引擎里关于某些内容的缓存,可能会在过期内容中发现有价值的信息

4.filetype:指定一个格式类型的文件作为搜索对象

5.inurl:搜索包含指定字符的URL

6.site:在指定的(域名)站点搜索相关内容

7.Index of: 查找允许目录浏览的页面,比方说我想看看/admin目录下的文件(部分网站因为配置疏忽的原因,导致目录可以被所有人访问,目录的文件也可以被下载)

8.intext:登录后台 intitle:学院

9.可以指定多个词使用allintitle allintitle:登录后台 管理员

10.inurl:/admin/login.php

3.问题及解决方案

- 问题1:使用

whois+IP地址获取39.156.66.10IP地址注册人及联系方式,一开始出现错误,提示域名解析出现暂时性错误。

- 问题1解决方案:我检查了我电脑的网络连接状态,发现电脑没网了(宿舍网太差了),所以查询不到。重新连接上后,查询成功。

- 问题2:在获取QQ好友IP地址对应的地理位置时,传输数据量太少,难以锁定。

- 问题2解决方案:不发消息了,转而选择打QQ的时评通话,数据量明显上升,最终成功锁定IP地址。

4.学习感悟、思考等

- 本次实验耗费时间最多的就是扫描端口,TCP端口扫描很快,但是UDP端口扫描耗费了很长时间,前几次扫描都没有结果,最后一次才成功扫描,我感觉到用合适的扫描软件进行扫描才是明智之举。

- 在获取QQ好友具体位置,我和朋友的QQ视频电话就能定位他的大概位置,这让我更加深入理解了什么是网络安全与网络攻防,可以说我们更要注意保护自己的个人隐私和个人信息了。

- 掌握Google hack搜集技能对我们高效的搜索自己想要的信息是很有帮助的,对于学号的搜索能搜到我的网络攻防实验作业,这提醒我们上网要注意自己的痕迹,千万不能泄露自己的个人信息。