SSRF服务器端请求伪造

SSRF漏洞原理

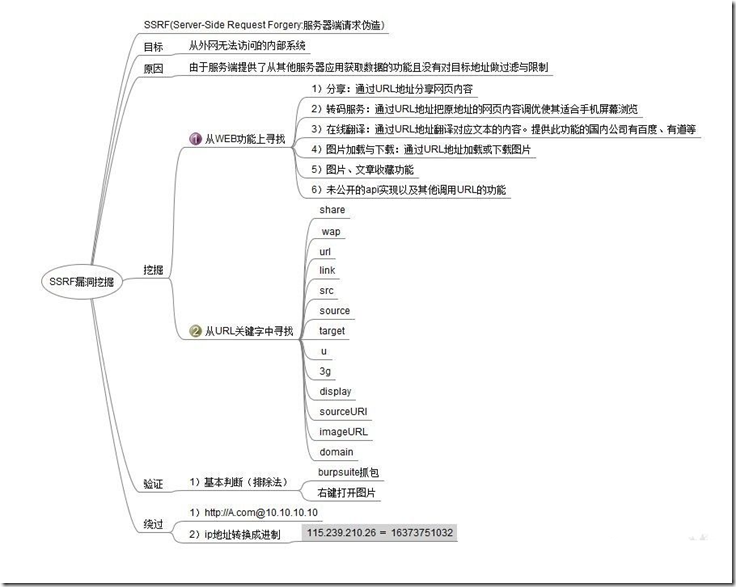

SSRF(Server-Side Request Forgery:服务器端请求伪造)是一种由恶意访问者构造形成由服务端发起请求的一个安全漏洞一般情况下,SSRF访问的目标是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统)SSRF形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。

SSRF漏洞原理图解

SSRF漏洞原因与利用方式

服务器提供从其他服务器获取数据的功能,且没有对目标地址做出过滤和限制。比如:指定URL获取网页的内容,指定的下载,等等

SSRF漏洞挖掘思维导图

SSRF漏洞防御常见的手法

- 限制请求端口为http常用端口,比如,80,443,8080,8090。

- 禁用不需要的协议,仅仅允许http和https请求。可以防止类似于file://,gopher://,ftp://等引起的问题。

- 过滤返回信息,验证远程服务器对请求的响应是比较容易的方法。如果web应用是去获取某一种类型的文件。那么在把返回结果展示给用户之前先验证返回的信息是否符合标准。

- 给请求域设置白名单

浙公网安备 33010602011771号

浙公网安备 33010602011771号