thinkphp远程执行漏洞的本地复现

thinkphp远程执行漏洞的本地复现

0X00漏洞简介

由于ThinkPHP5 框架控制器名 没有进行足够的安全监测,导致在没有开启强制路由的情况下,可以伪装特定的请求可以直接Getshell(可以控制服务器)

0X01环境搭建

下载存在漏洞版本我下载的版本是thinkphp_5.0.22搭建好以后如图

0X02漏洞复现

构造几个特殊的url即可复现漏洞。

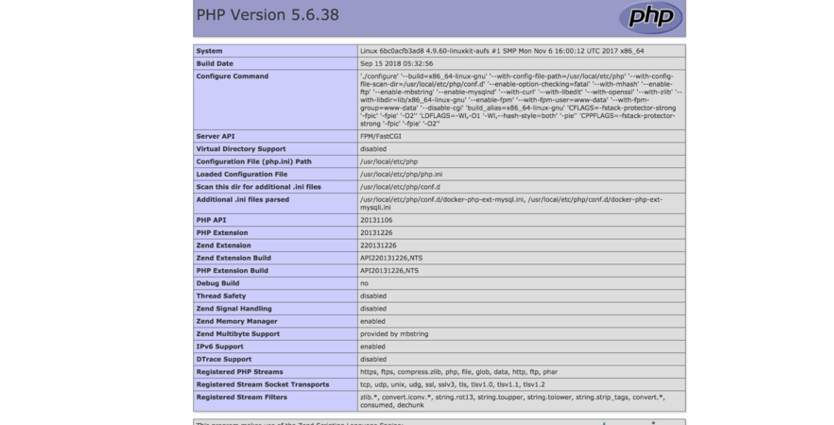

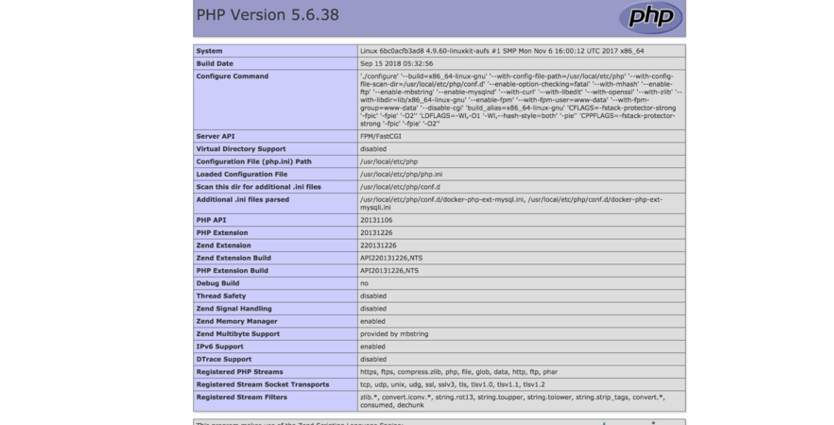

可得到phpinfo界面

0X03漏洞修复

建议升级到最新版本

thinkphp远程执行漏洞的本地复现

0X00漏洞简介

由于ThinkPHP5 框架控制器名 没有进行足够的安全监测,导致在没有开启强制路由的情况下,可以伪装特定的请求可以直接Getshell(可以控制服务器)

0X01环境搭建

下载存在漏洞版本我下载的版本是thinkphp_5.0.22搭建好以后如图

0X02漏洞复现

构造几个特殊的url即可复现漏洞。

可得到phpinfo界面

0X03漏洞修复

建议升级到最新版本