CVE-2019-0199:Apache Tomcat DDOS

CVE-2019-0199:Apache Tomcat DDOS

0X00漏洞概述

Apache Tomcat HTTP/2拒绝服务漏洞,该漏洞是由于应用服务允许接收大量的配置流量,并且客户端在没有读写请求的情况下可以长时间保持连接而导致。如果来自客户端的连接请求过多,最终可导致服务端线程耗尽,攻击者成功利用此漏洞可实现对目标的拒绝服务攻击。

受影响版本:

9.0.0.M1 < Apache Tomcat < 9.0.14

8.5.0 < Apache Tomcat < 8.5.37

不受影响版本:

Apache Tomcat 9.0.16

Apache Tomcat 8.5.38

0X01版本检查

通常在Apache Tomcat官网下载的安装包名称中会包含有当前Tomcat的版本号,可通过查看解压后的文件夹名称来确定当前的版本。

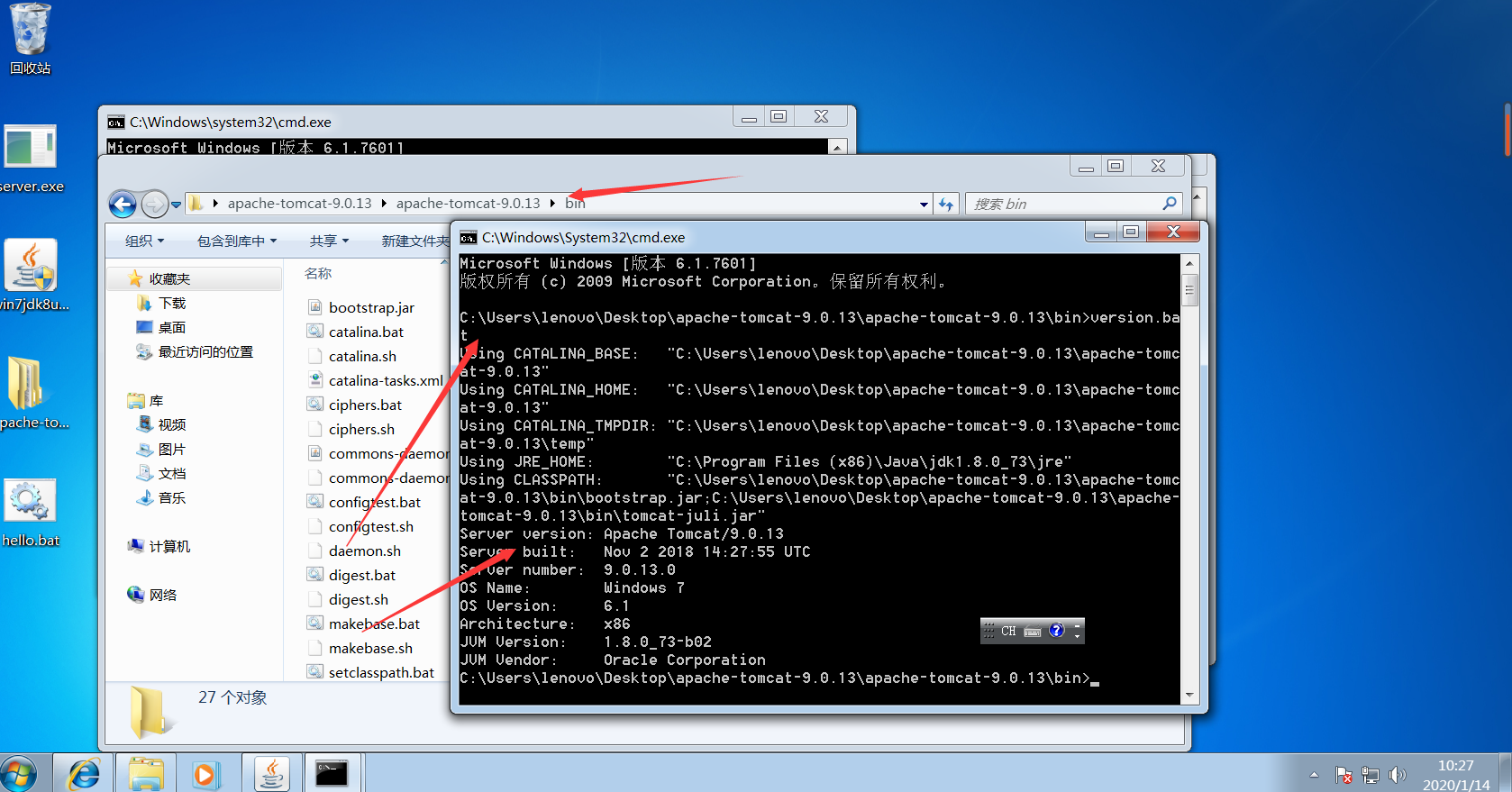

如果解压后的Tomcat目录名称被修改过,或者通过Windows Service Installer方式安装,可使用软件自带的version模块来获取当前的版本,以Windows系统为例,进入tomcat安装目录的bin目录,输入命令version.bat(Linux系统下输入version.sh)后,可查看当前的软件版本号。

0X02漏洞防护

官方在新版本Apache Tomcat 9.0.16、8.5.38中修复了该漏洞,请受影响的用户尽快升级

下载链接https://archive.apache.org/dist/tomcat

注意:建议用户在升级之前,做好数据和运行环境的备份工作,防止升级带来系统不可用的风险。

浙公网安备 33010602011771号

浙公网安备 33010602011771号