局域网态势感知与安全运营(转)

局域网

局域网的概念应该不用再复杂的赘述一遍,大家都懂。但在这里局域网并非指得是传统概念上的局域网、城域网、广域网中的局域网,而是属于一个组织的所有资产所构成的网络以及其与外界通信信道的集合。

态势感知

态势感知的概念这几年都很火,听了很多介绍,宣讲以及产品展示。就在思考一个问题什么是态势感知。态势感知援引美国海军的周边环境敌我识别+敌情系统。其实是所谓宙斯盾级别驱逐舰(具备有源相控阵雷达组,具备敌我识别、目标跟踪、敌情判定等一整套战场环境感知能力的战舰)就是态势感知的一个良品。用盾舰配合潜艇护卫者航母组成了美海军独霸天下的航母打击群。

网络是虚拟的战场,我们也需要一整套的宙斯盾系统来作为我们防御和进攻的依据。原来我们用IDS和IPS,可以在一定程度是识别敌人(内部做坏事的也算是敌人),但是我们看到IDS和IPS系统每天成千上万的告警,需要一个很庞大的安全团队去处置。一来,建立一只庞大的安全团队并不容易,二来IDS和IPS的大量误报或者近似误报(技术上不是误报但是业务上算是误报)朗威了大量的人力和时间,三来IDS和IPS的漏报有可能留下隐患。业界了为了解决这个问题,开始不断提升报警率,降低误报率。但是攻防不对等导致的该矛盾不仅没有解决反而愈演愈烈。然后发展到SOC聚合流量和日志分析,这进了一步,但是还不够,海量的数据处理越来越依托大数据,而效果也是不令人满意。

真正的态势感知是抽象出来的,不是基于一条一条的告警、或者攻击日志。而要建立攻击链的概念。攻击链就是A攻击了B,无论A使用了什么方法、多少种方法,用了多少个漏洞,前前后后多少次攻击,间隔多久,都归而划一,就是A攻击了B。A到B的整体攻击行为就是一条攻击链。此外对于蠕虫木马类传播的处置还需要建立攻击源的概念,A传播了Wanncry,无论他传播了多少下家,A就是攻击源,掐死A没有问题。当然这里是对威胁三要素中安全情势的处理(这里不再用事件的概念,为了与IDS和IPS的告警事件的概念区分)。至于资产和漏洞(脆弱点)也可以接入整个态势感知系统作为自己方的资料的一部分,从而达到真正的风险评估三要素的统一结合。

建立起了攻击链和攻击源的概念,我们对组织内部安全运营就有了新的认识。按照这个理论,我们还有受害者和潜在受害者(两者都是资产),还有潜在受害点的概念(漏洞)。还有一个概念就是暴露面积的概念,比如A传播Wanncry,但是A只能通信B和C,B只能通信D,C和D都不能继续通信出去(ACL限制),那么暴露面积就是B、C、D。如果B已经中招,C和D还没中招,但是C存在MS17-010漏洞,D不存在。那么D就不具备潜在受害点,但是C具备。C和D虽然都是潜在受害者,但是只有C有可能中招。

上面的概念有点纷繁复杂了是不是,其实我们可以分类成四个维度来看。第一维度--我情,这里面就包括我方资产信息,这里面就包含了受害者、潜在受害者、潜在受害点、暴露面积等信息。第二维度--敌情:攻击源及其信息(这里面包含了很多公司和实验室现在在做的攻击者画像等等。组织内部的敌情可以根据自己收集的信息去统计归类,组织外部的信息如果不是专门做信息安全类的企业或生态及企业,可能需要去购买威胁情报来补充。)第三维度--战况,战况就是攻击链,以及攻击链的详情(我建议需要重点关注下攻击链中的一些特殊的攻击手段和告警,例如Wanncry)这种情况会有相应的不同的解决方案。第四维度--趋势,从我情、敌情和战况来判断未来趋势走向,这个是企业安全战略的问题。

- 我情:

- 技术属性(操作系统版本、开放的端口与服务、使用的组件与版本)

- 业务属性(承载业务等级评估、资产归属人员与部门、业务负责人员等)

- 网络属性(连通性图、访问特征)

- 安全属性(漏洞状况、补丁状况、登录状况、侦查检测)

- 敌情:

- 虚拟身份(电子邮箱、社交账号、手机号、论坛ID、归属组织)

- 基础设置(IP地址、域名、URL、CC地址)

- 攻击能力(使用工具集、历史攻击行为、攻击特征负载、样本HASH)

- 受害范围(行业分布、关注目标)

- 战况:

- 攻击源(记录IP和身份信息,细节查看敌情分析)

- 受害者(记录IP和归属信息,细节查看资产系统)

- 惨烈度(多少次告警、高危告警有多少、是否失陷)

- 趋势:

- 潜在受害者

- 潜在受害点

- 暴露面积

内网的安全运营

安全情势的响应

从安全运营的角度来看一看。首先,我们终于脱离了一条一条去处置告警的繁琐的重复性体力劳动,我们从攻击链的角度来看问题,10000+的告警可能就是三个攻击源攻击了四个目标,一共3x4=12条攻击链信息,追溯攻击源3个,处置3攻击源,就可以遏制时态的进一步扩展。处理四个受害者可以完成定损、止损、回复业务、整改修复方案的指定与推进。站在上帝视野看事情,解决内网安全运营的根本问题。其次,没有告警就没有攻击发生吗?答案显然是否定的,但是整个攻击链条中是否一条告警都不触发呢,不排除这种大神,但是也绝对是凤毛麟角,所以只要有一条告警,就可以抓住整个攻击链,也在一定程度上缓解了漏报带来的风险问题。再次,日志和流量还有告警终于可以在一个平台统一分析整合,避免了之前多平台切换,数据整合分析需要人工完成的尴尬。

风险趋势的评估

原有情况新出了一种攻击手段,新出了一个高危漏洞,如何评估组织内部风险,查看机器,排查受影响组件、手工评估多少台机器,多少业务受影响。现在可以自动化完成这一切,得益于我们前期数据的系统性梳理和统计,完美的解决了这个问题。

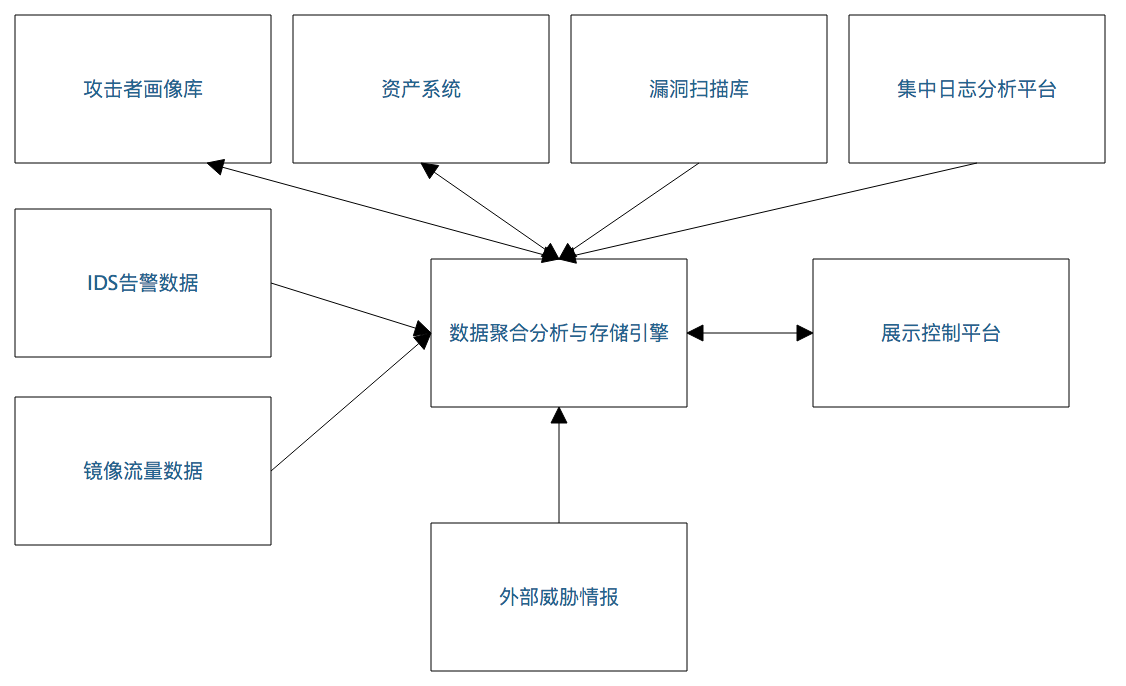

整体架构

转载: https://www.cnblogs.com/backlion/p/10153552.html