BUUCTF Crypto

1|0BUUCTF 几道crypto WP

1|1[AFCTF2018]Morse

- 简单的莫尔斯密码,最直观的莫尔斯密码是直接采用空格分割的点和划线,这题稍微绕了一下使用的是斜杠来划分

所以首先将斜杠全部替换为空格,然后在在线解密莫尔斯密码,得到一串16进制最后在16进制转字符串即可

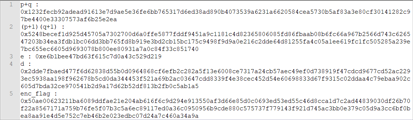

1|2[GUET-CTF2019]BabyRSA

- 给出以下条件

- 这里直接给出欧拉函数,以及p+q的结果,我们知道要想求解m=pow(c,d,n),而这里d的问题已经是直接给出的,

所以剩下就是n的求解,n这里只要把欧拉函数展开在和p+q进行运算即可得到 - (p+1)(q+1)=pq+(p+q)+1 => n=pq=(p-1)(q-1)-(p+q)-1

- 所以最终exp如下:

1|3[NCTF2019]Keyboard

- 这题说实话,算作密码的题目有点牵强感觉,脑洞有点多,感觉更加偏向misc的类型

- 首先密文中给出的字母观察之后发现全是键盘字母键的第一行(从上向下看),并且每一个都按序对应了数字键

q->1,w->2,e->3,r->4... - 其次发现密文中字母重复的次数全是在1-4次,故而猜测是手机九宫格密码

- 接下来的解决方法两种,一种是手动写,一种是编写脚本

- 我写的exp如下:

1|4[HDCTF2019]bbbbbbrsa

- 这题有个坑的地方就是,一开始没注意他导入库的时候把b64encode重命名成了b32encode,剩下来要解决的问题就是e的求解

这里这题是取得50000-70000之间的随机与phi互素的数,解决方法也很简单,直接在这个范围内爆破就行了 - 第二个坑点就是,由于不是直接参赛时做题,所以对于flag的格式并不了解,只好一个个尝试

(这里你可能会想BUUCTF平台不是告诉你格式了吗?答:由于好多题的最终答案都是改了格式的,所以到底是不是flag{}包裹的,真不好确定இ௰இ) - exp示例:

1|5鸡藕椒盐味

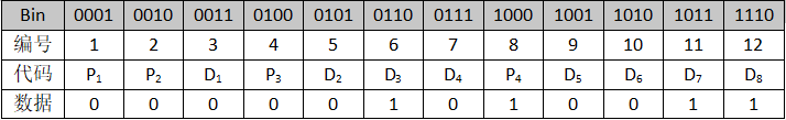

- 这题谐音提示奇偶校验位,但实际感觉应该不是奇偶校验码,准确来说应该是个汉明码的奇偶校验分组码

当监督位为:0000,接收方生成的校验位和收到的校验位相同,否则不同说明出错,所以这题就变成了解决汉明码的校验纠错问题 - 汉明码纠错分为以下几步,首先根据公式:(k表示数据位数,r表示校验位数,r要是最小的符合不等式的值)

根据给出的汉明码1100 1010 0000共十二位,说明k+r=12,则大于13的最小r应为4,故k数据位为8 - 确定共4位校验位,且校验位的排放位置只能在的位置上,所以确定汉明码中的这几个位置是校验位

那么将其剔出后的即为数据k(1100 0100) - 又题中说顺序倒了一下,说明正确的数据应该是0000 0010 0011,则剔出后有效数据为0010 0011

- 到这里已经得到了正确的数据,所以剩下就是求出校验位指出的错误位

注:的数据填写其二进制的首位,得到发送方校验码:1000 - 计算

注:以上计算说明:以为例,其检验位检验的是所有二进制(从左到右)第1位为一的数据,即 - 由检验结果可得接收方校验码:0001

- 接收和发送校验码不一致,说明有错,将其取反即可

最终数据是:1101 1010 0000,将其用python md5算一下即可

1|6[HDCTF2019]basic rsa

- 最基本的RSA

- exp示例:

1|7浪里淘沙

- 看到密文全是一些单词的重复,所以想到词频统计,首先获取每个单词出现的频率,然后按序排列,最后将排在4,8,11,15,16的单词进行拼接即可

- exp:

__EOF__

本文作者:Konmu

本文链接:https://www.cnblogs.com/Konmu/p/12527029.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接:https://www.cnblogs.com/Konmu/p/12527029.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· winform 绘制太阳,地球,月球 运作规律

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)