20222318 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

-

DNS注册人及联系方式

-

该域名对应IP地址

-

IP地址注册人及联系方式

-

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,并给出靶机信息。

(4)使用Nessus开源软件对靶机环境进行扫描,并给出靶机信息。

(5)完成以下两项信息搜索任务。

①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验过程

1.对sina.com.cn进行查询,获取如下信息:

- 在Kali中使用

whois sina.com.cn命令。

可以看到注册人是:北京新浪互联信息服务有限公司

联系方式是:domainname@staff.sina.com.cn

- 使用

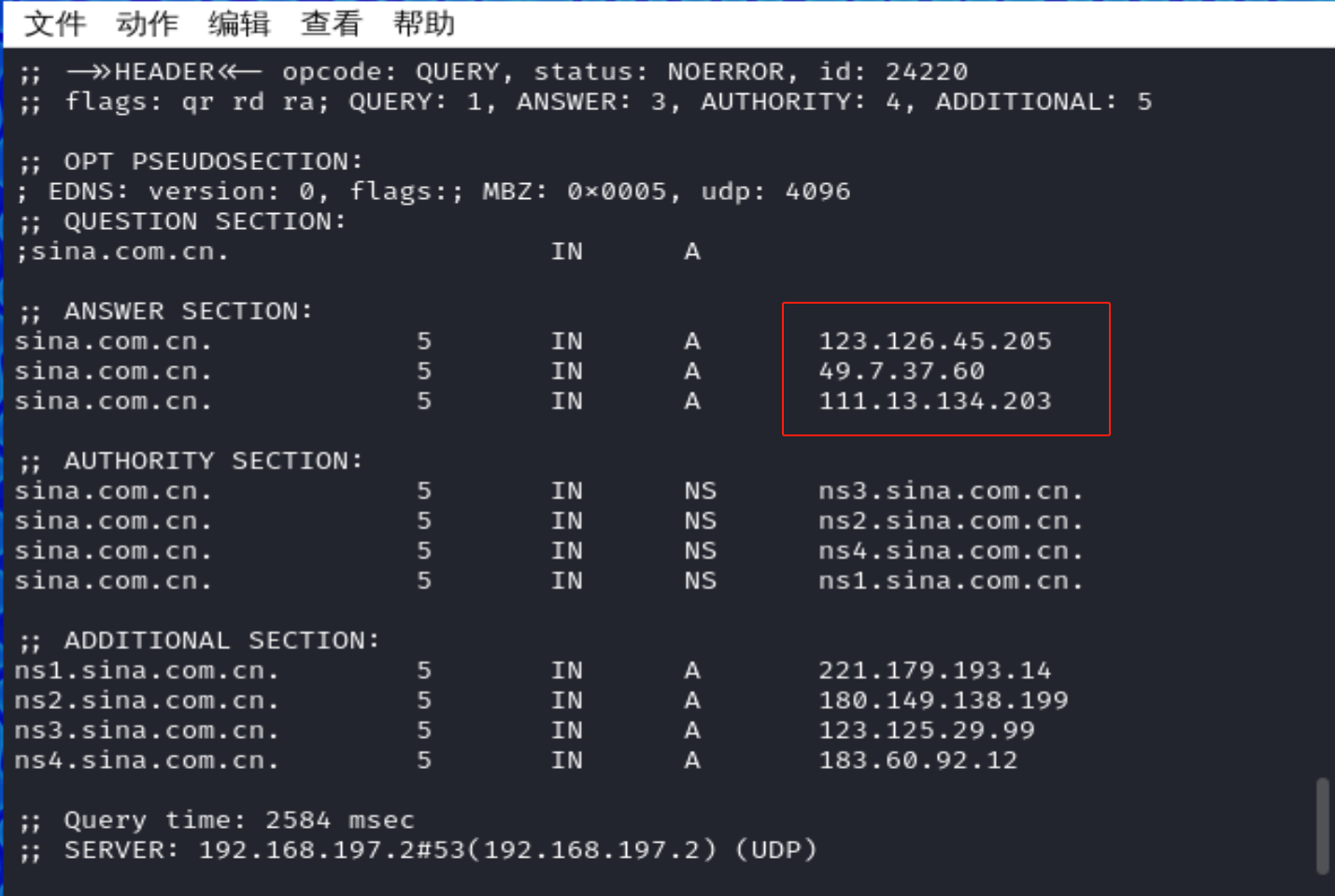

dig sina.com.cn命令。

可以看到sina.com.cn有三个IP地址(下面的信息是新浪的权威服务器及其IP地址)。

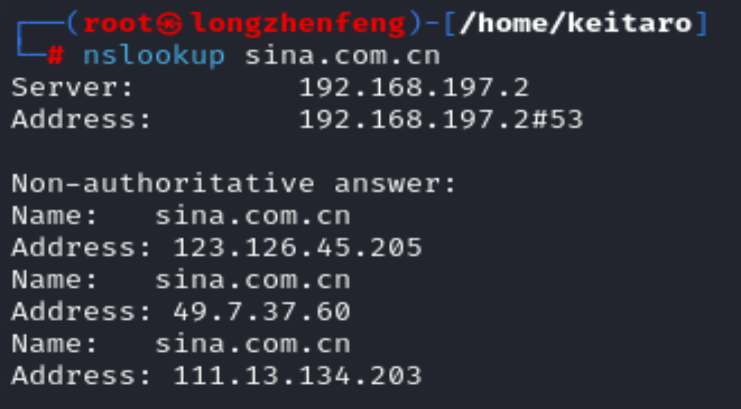

- 同样的,使用

nslookup sina.com.cn命令也可以查询到这三个IP地址。

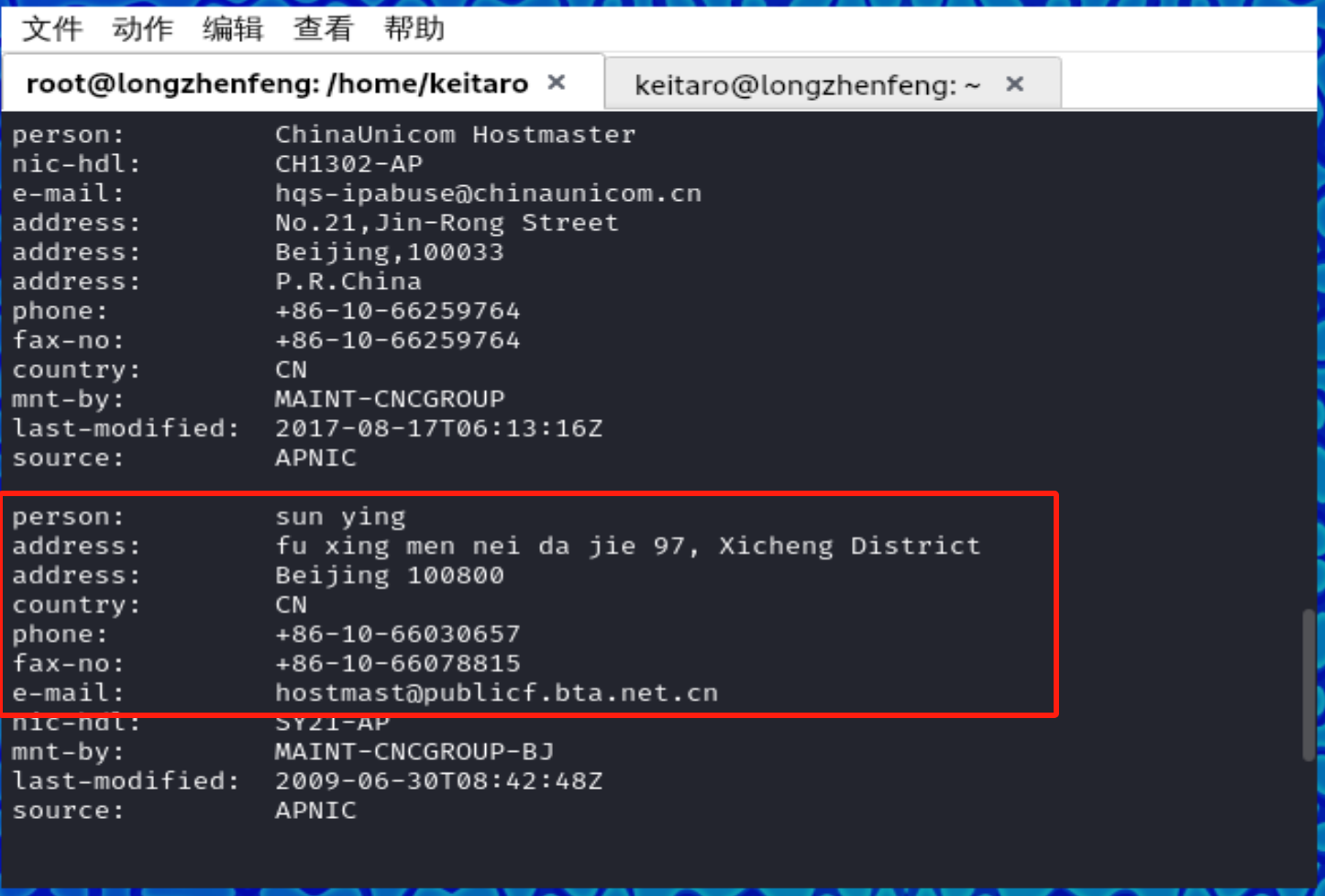

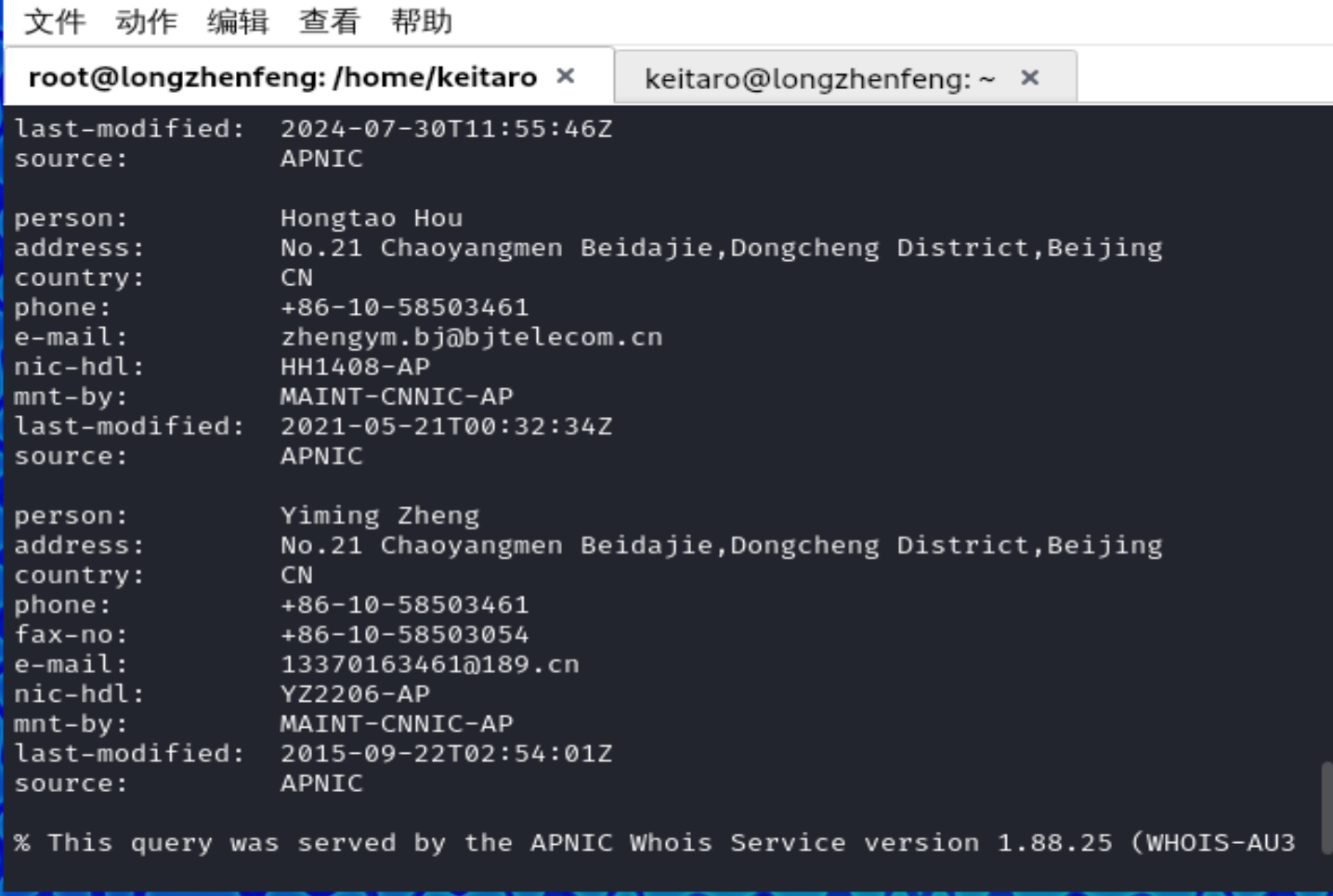

- 对这三个IP地址分别使用

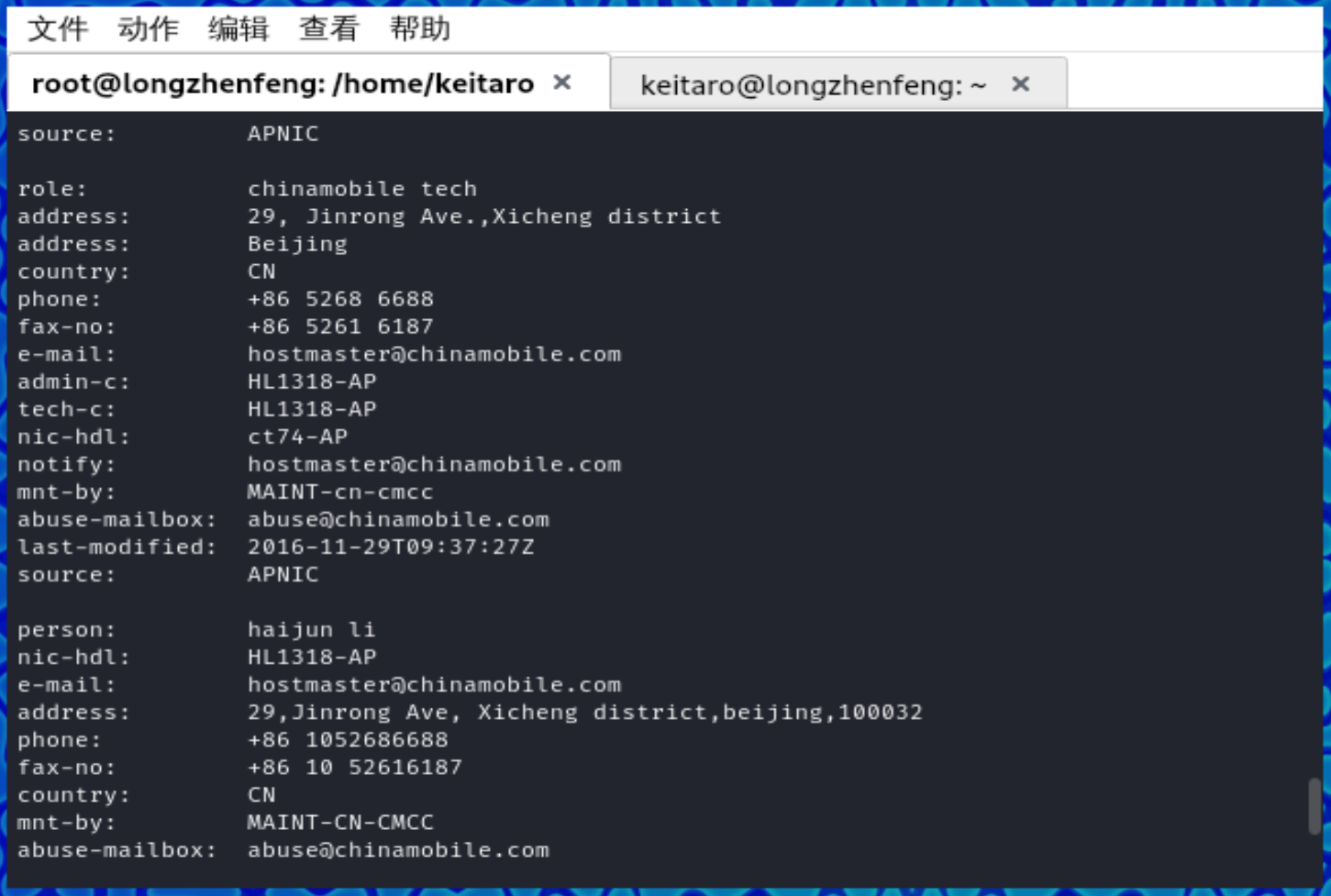

whois命令,注册人、联系方式、所在地区信息如下图。

123.126.45.205:

49.7.37.60:

111.13.134.203:

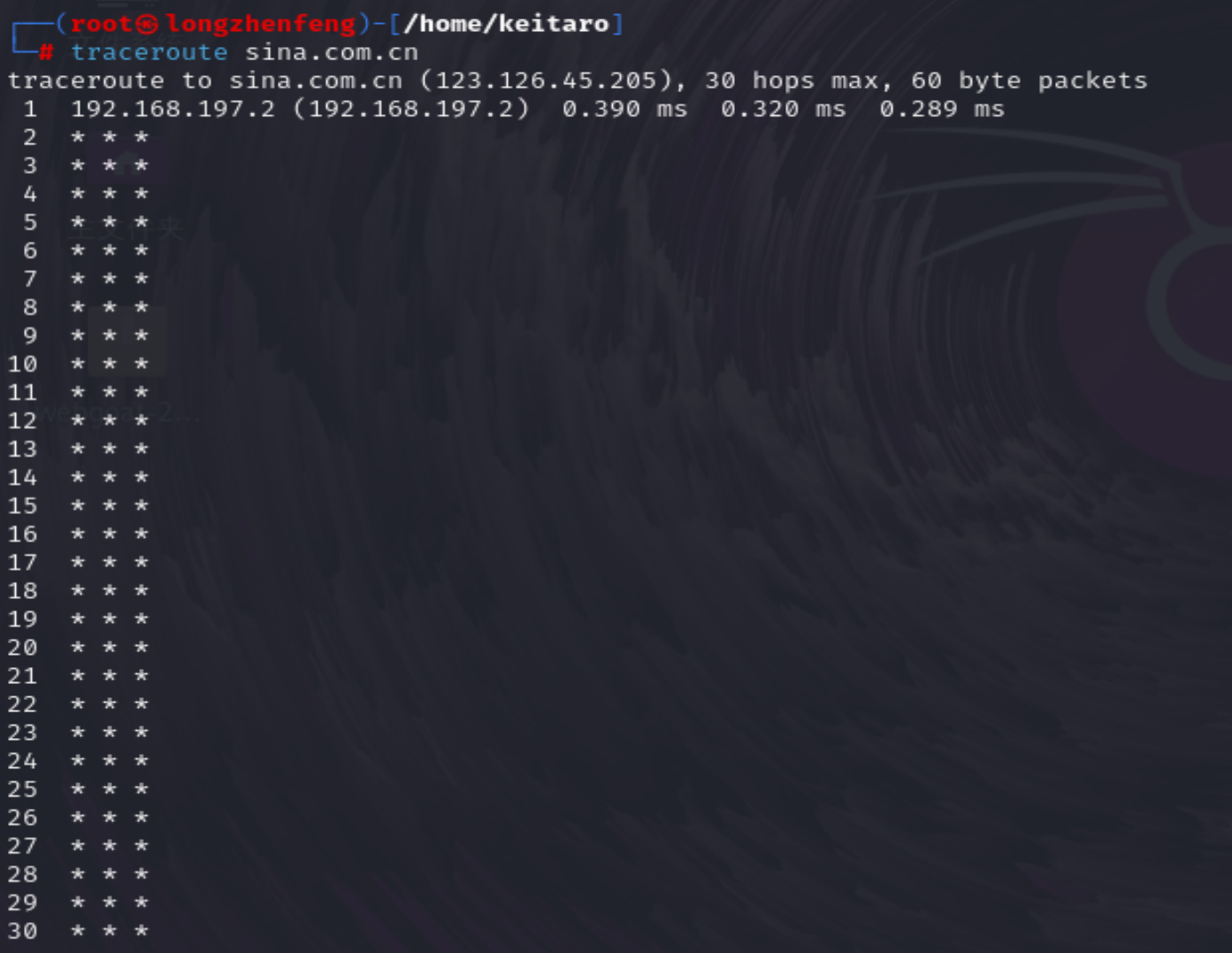

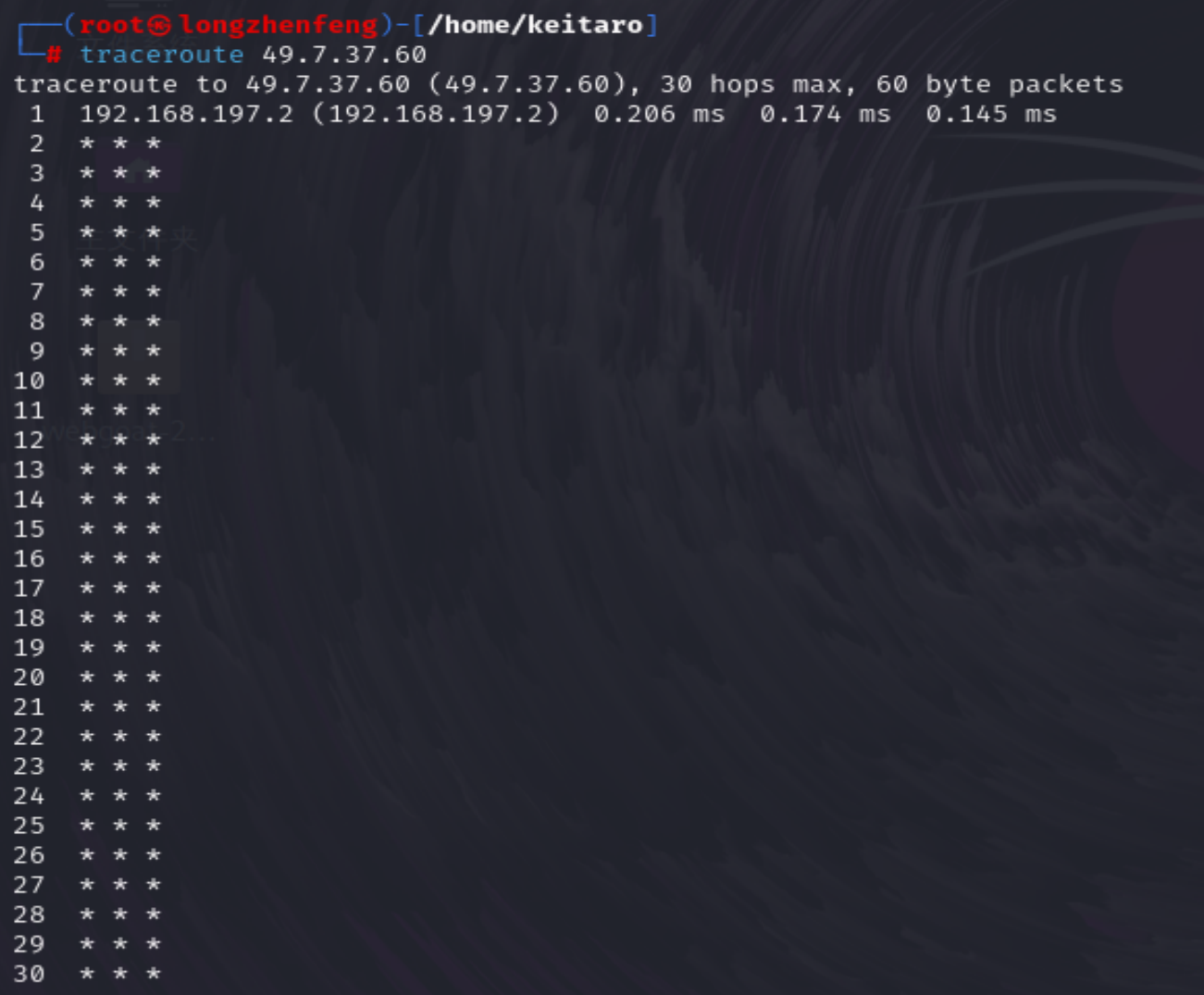

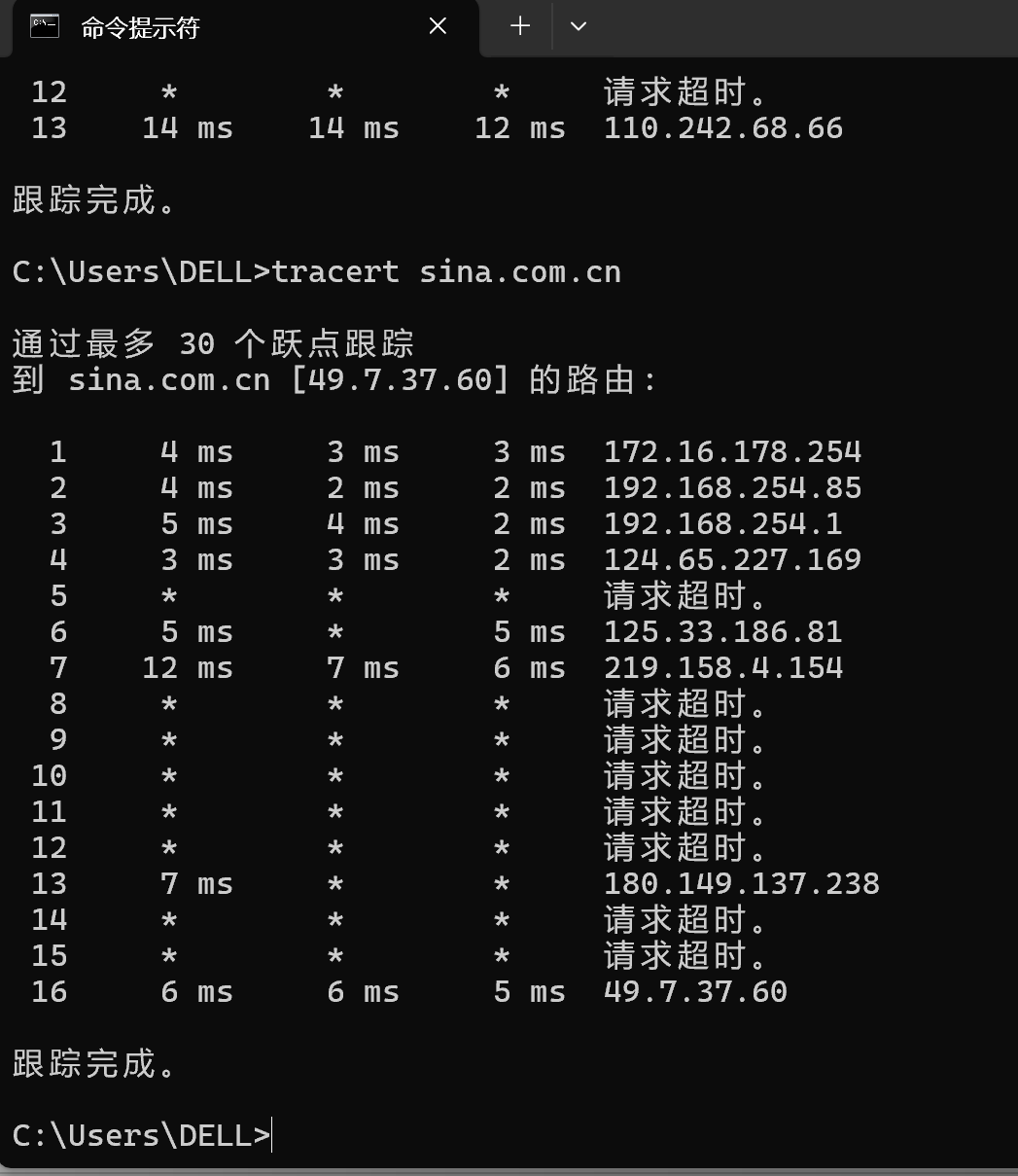

- 再输入指令

tracert sina.com.cn。

再试了一下新浪的其他IP地址,还是不行。

很奇怪不知道为什么啥都看不到,明明ping能ping通。猜测是不回送ICMP超时报文。

但是主机上使用tracert又能看到一点点结果。不知道为什么。

在IP地址在线查询网站上查询49.7.37.60的信息,可以看到与whois查询的信息一致(位于北京东城区朝阳门北大街)。

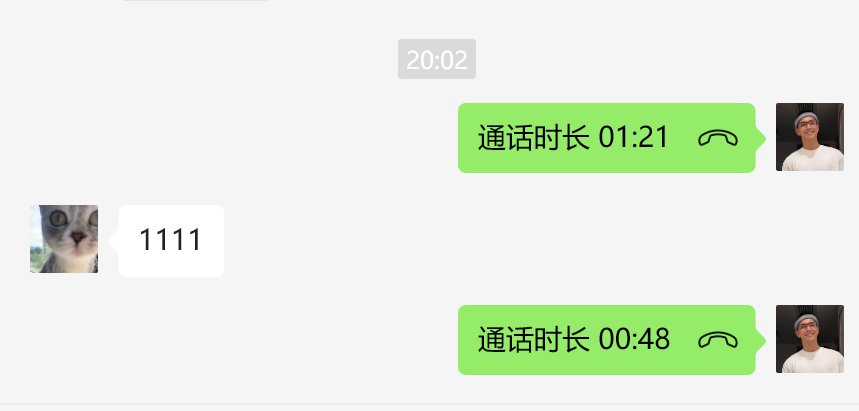

2.尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

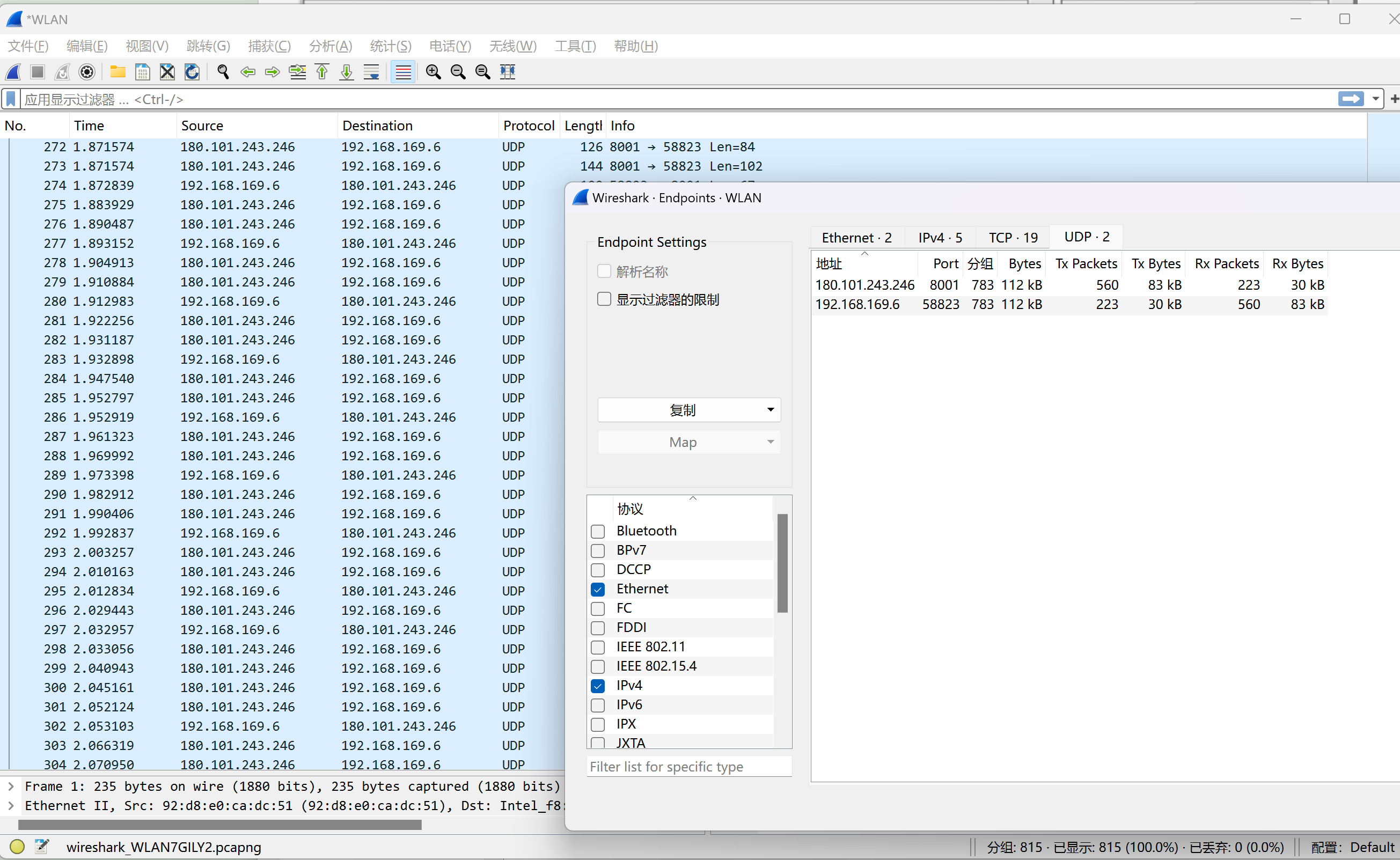

和在南京的微信好友打电话,同时开启抓包,

发现了大量UDP数据包。统计一下发现两个分组数是相等的,基本可以确定是这两个IP地址之间进行通信

192.168是私有地址,所以180.101.243.246是对方的IP地址,查询IP地址,发现信息相符。

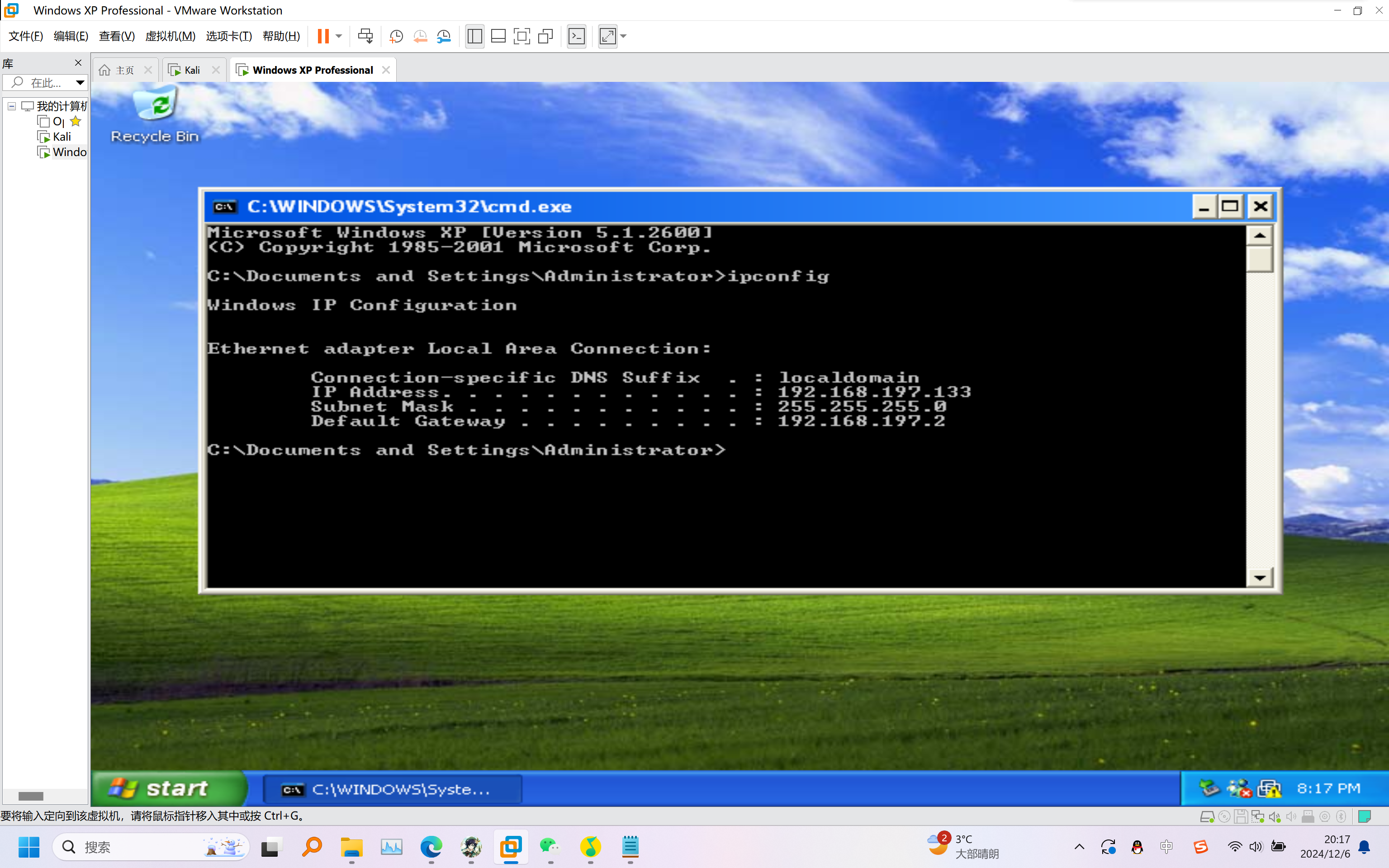

3.使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

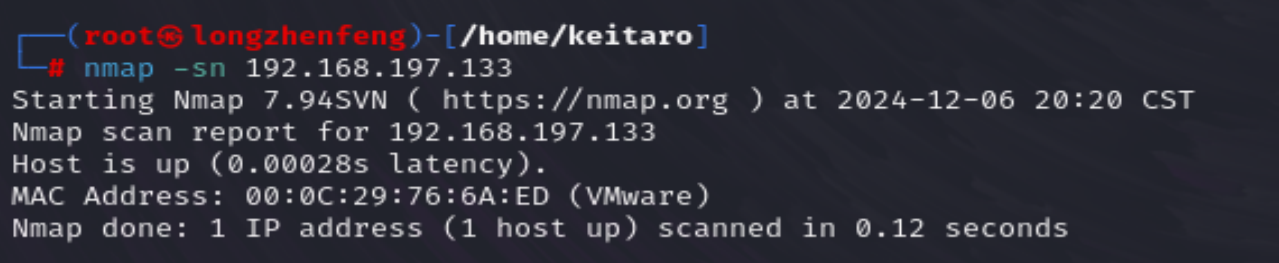

- 靶机IP地址是否活跃

首先打开XP虚拟机,使用ipconfig命令,确定靶机IP为192.168.197.133

在Kali中输入命令nmap -sn 192.168.197.133,从结果中可以发现靶机在线。

- 靶机开放了哪些TCP和UDP端口

输入命令nmap -sT -sU -p- 192.168.197.133,进行TCP和UDP扫描,得到开放的端口如下:

TCP:135,139,445,1025,5000,11393;

UDP:123,135,137,1026;

开放或过滤的UDP端口有:138,445,500,1027,1028,1900,12520,19592。

- 靶机安装了什么操作系统,版本是多少

输入命令nmap -O 192.168.197.133,检测操作系统类型和版本。从结果中可以看出操作系统是Microsoft Windows 2000 SP0 - SP4 或者Windows XP SP0 - SP1。

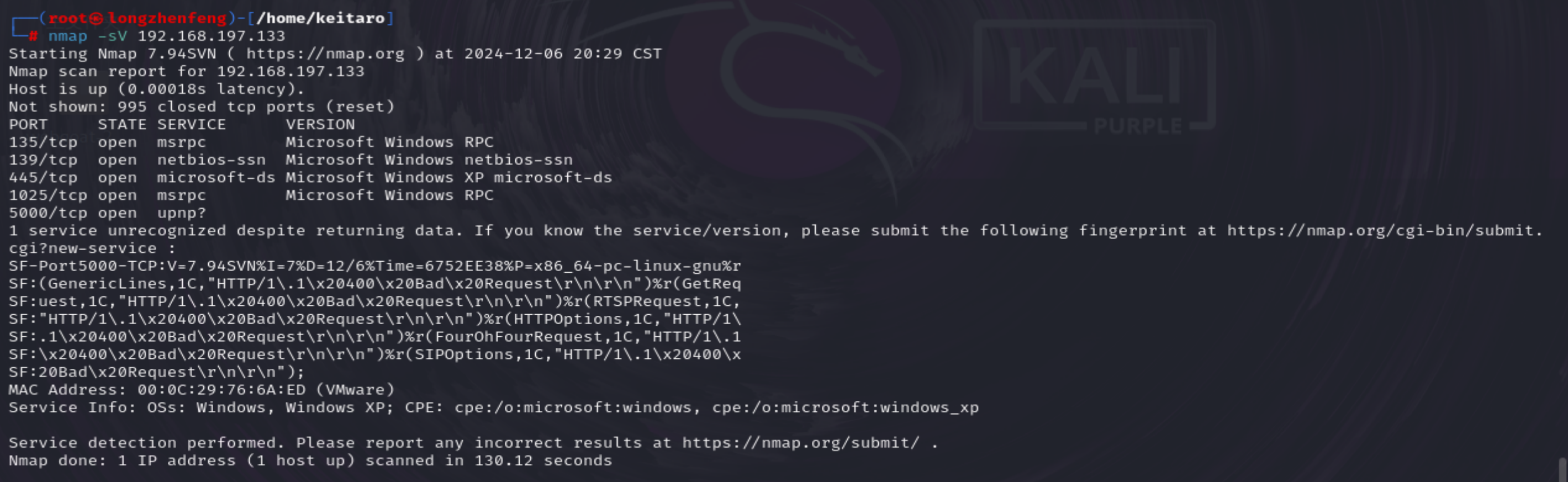

- 靶机上安装了哪些服务

输入命令nmap -sV 192.168.197.133。从结果中可以看出靶机安装了msrpc(微软远程过程调用)、netbios-ssn(网络基本输入输出系统的会话服务)、microsoft-ds(微软网络目录服务)、upnp(通用即插即用服务)。这些服务的版本对应如图。

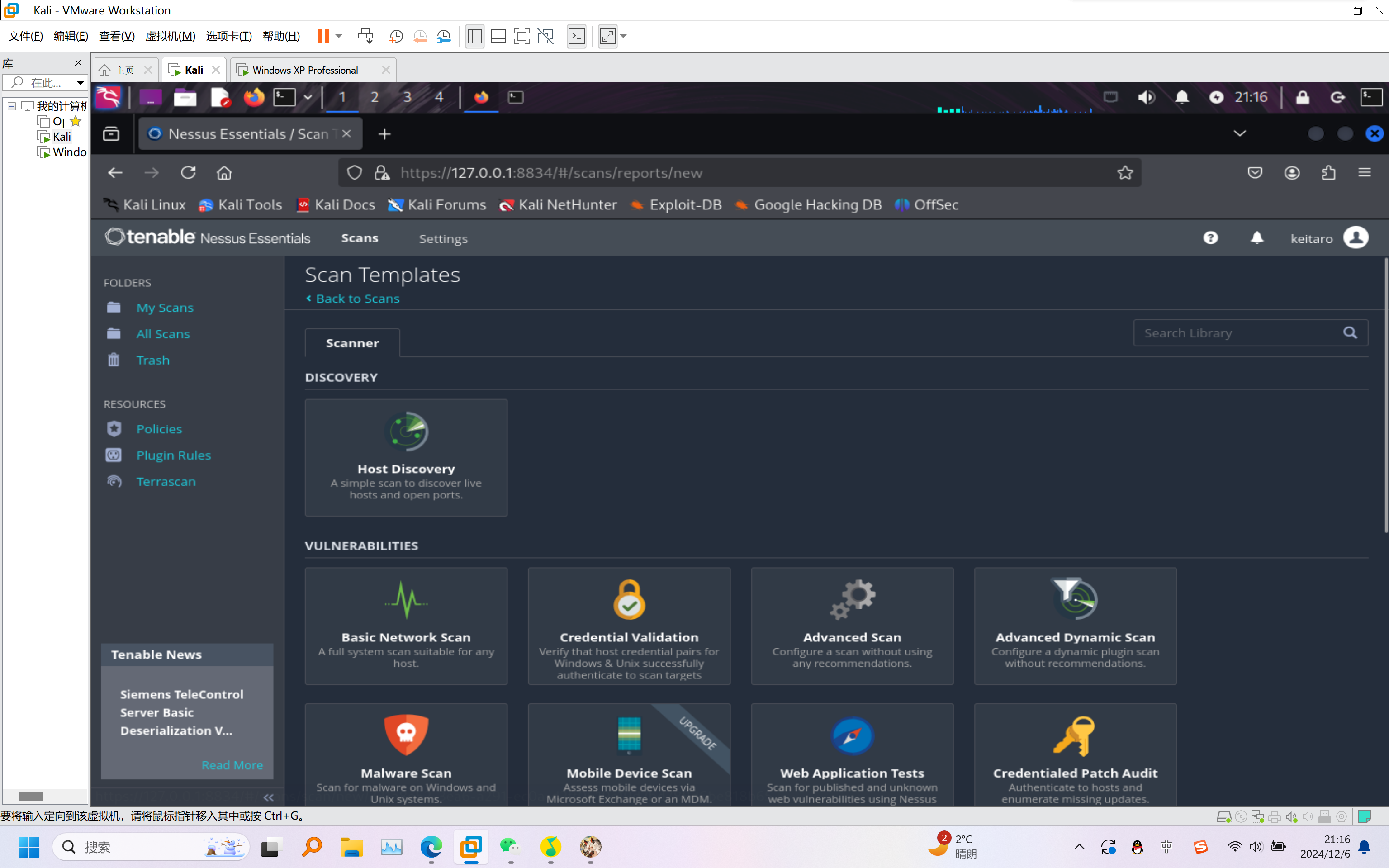

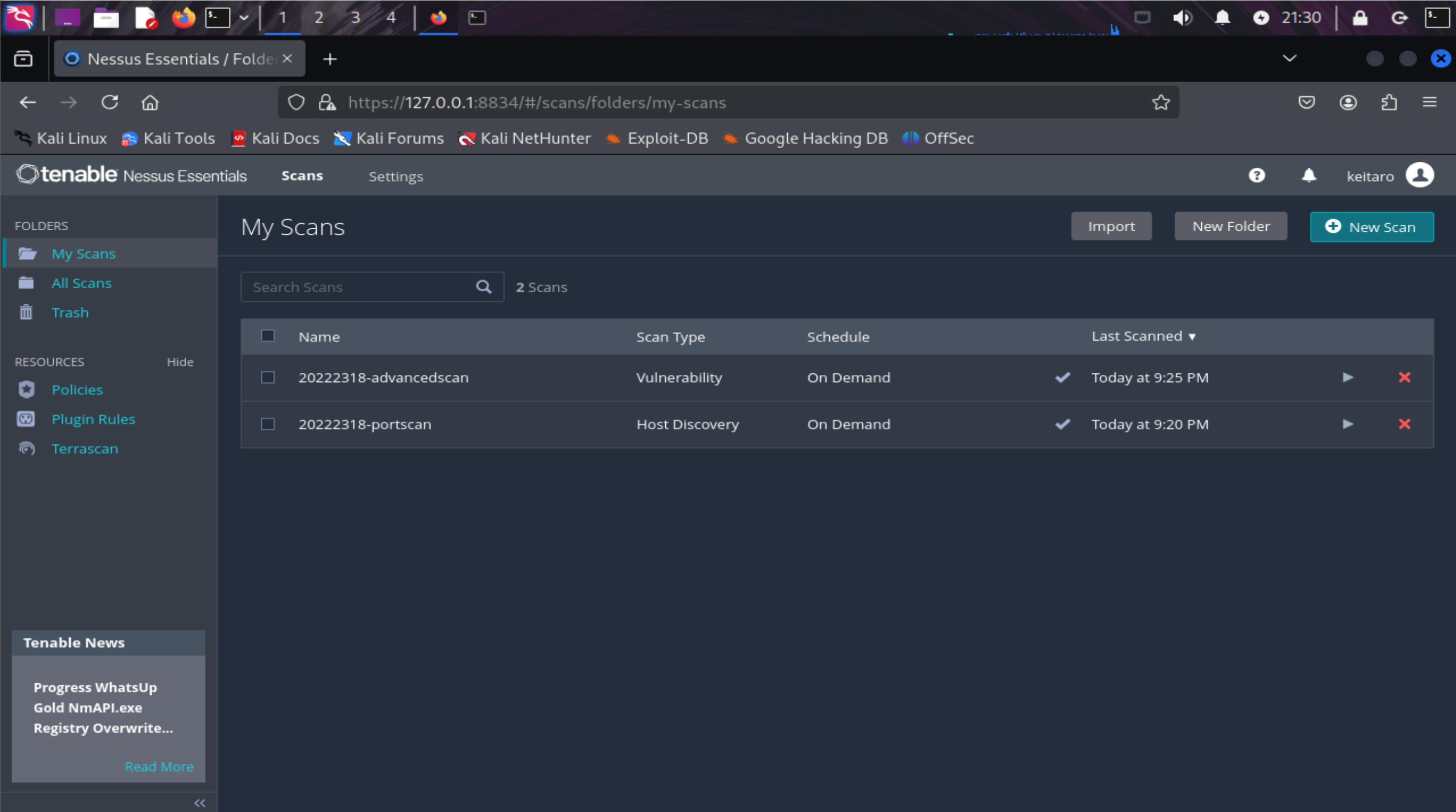

4.使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

先对着nessus下载教程在kali上下载nessus及配置插件。

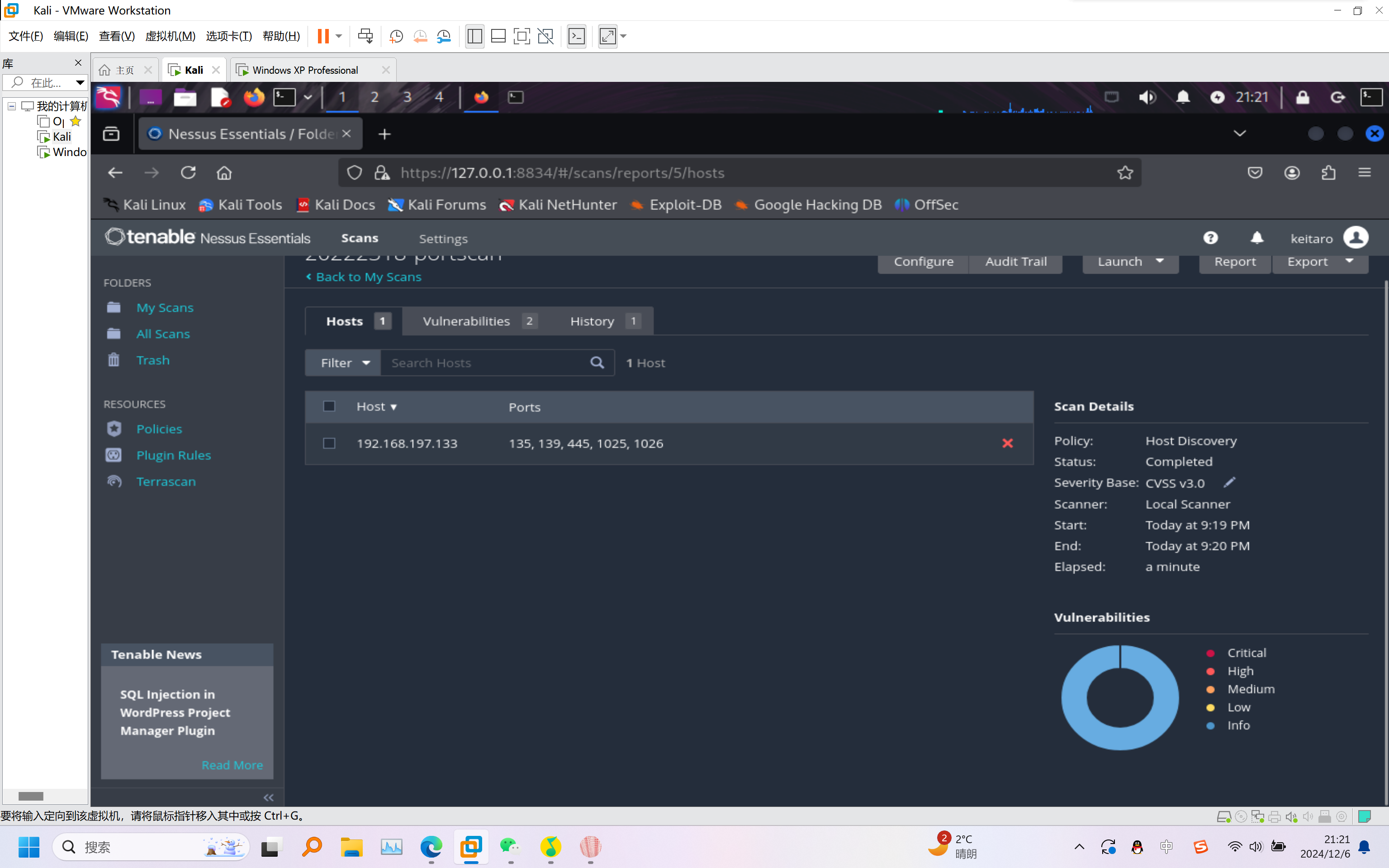

- 靶机上开放了哪些端口

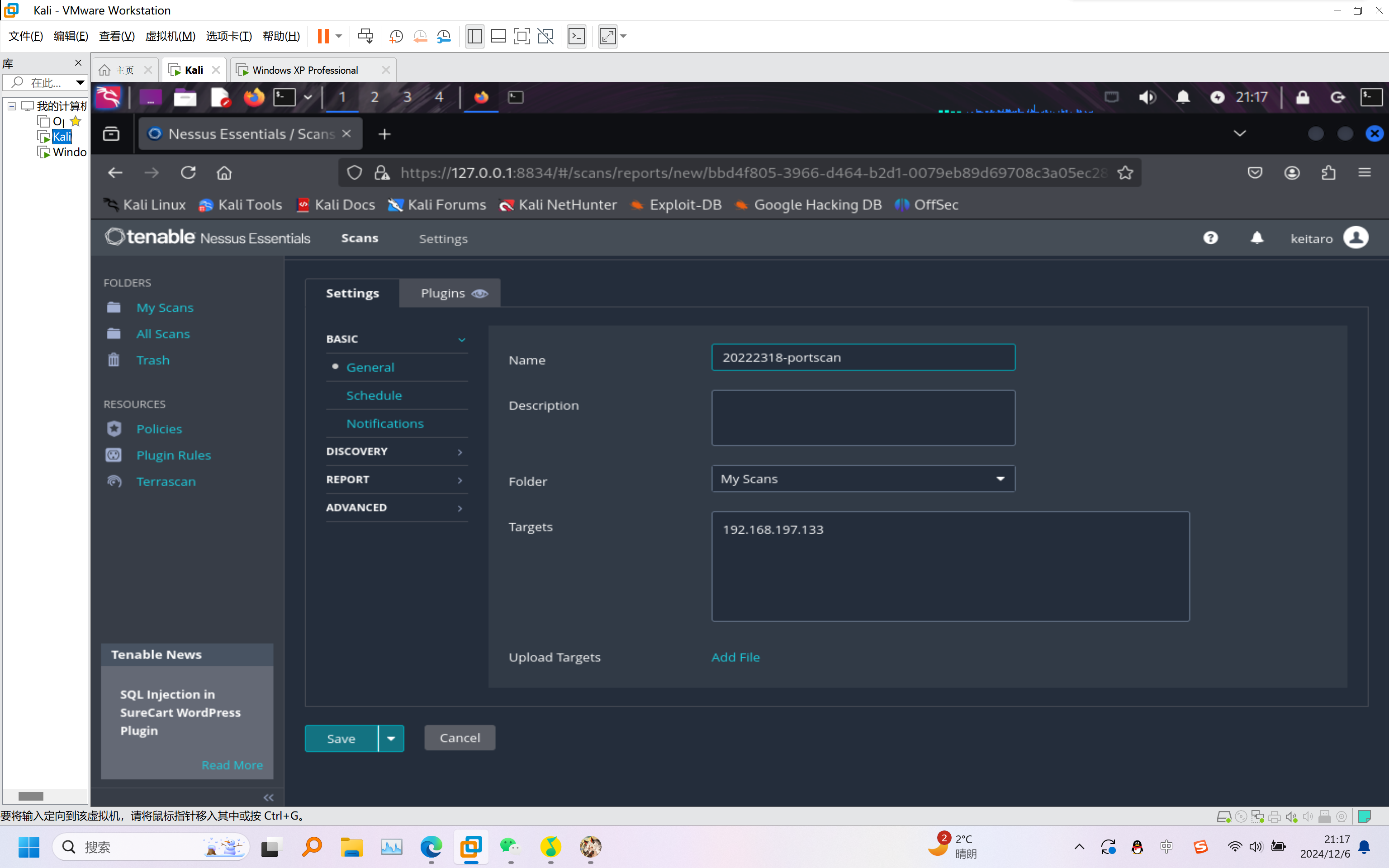

在nessus的主界面点击右上角的new scan,进入新建扫描界面,选择host discovery。

输入该次扫描项目的名称、需扫描的靶机IP地址,点击save。

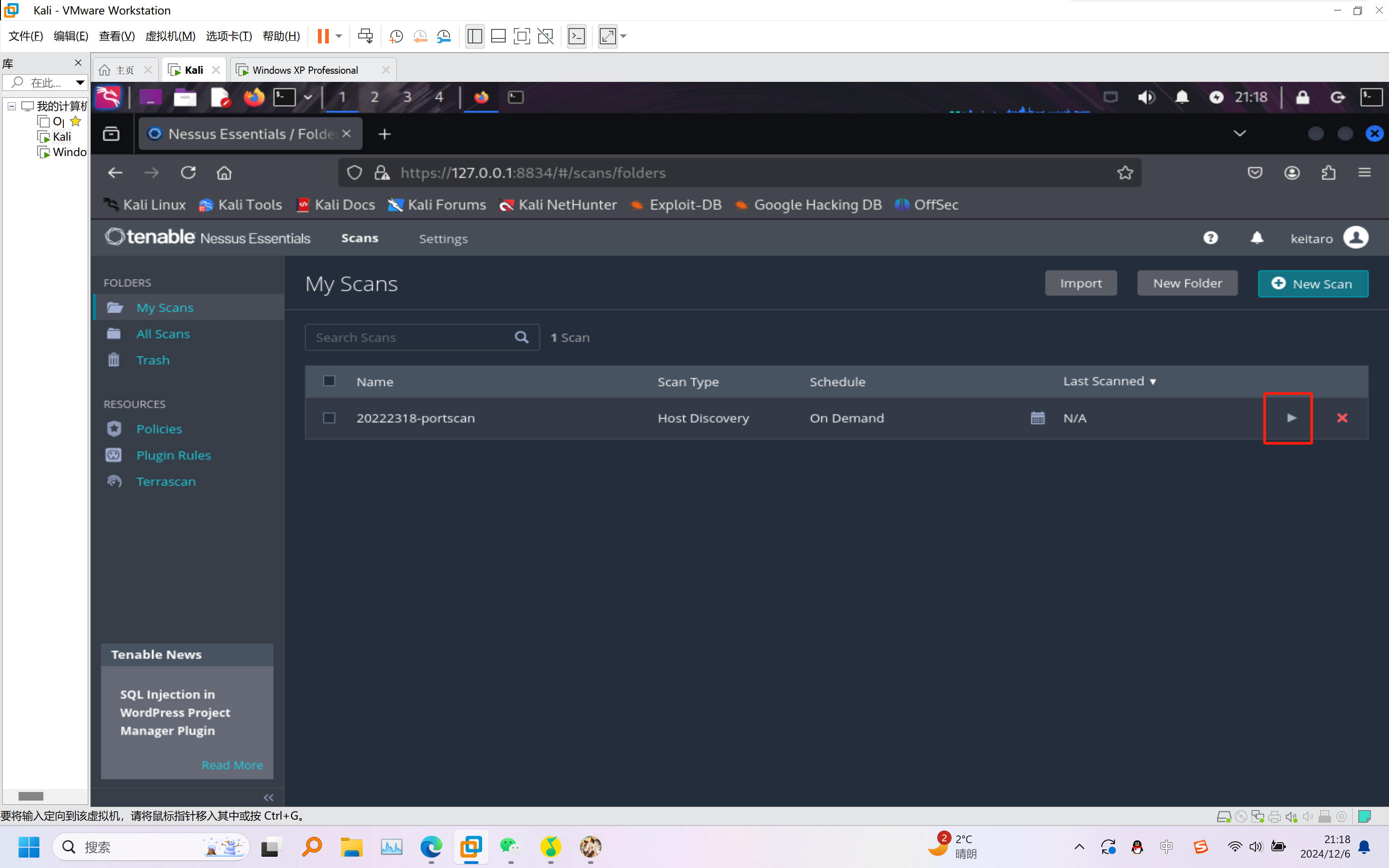

进入如图页面,点击launch开始扫描,等待一段时间。

可以看到靶机开放了135、139、445、1025、1026端口。

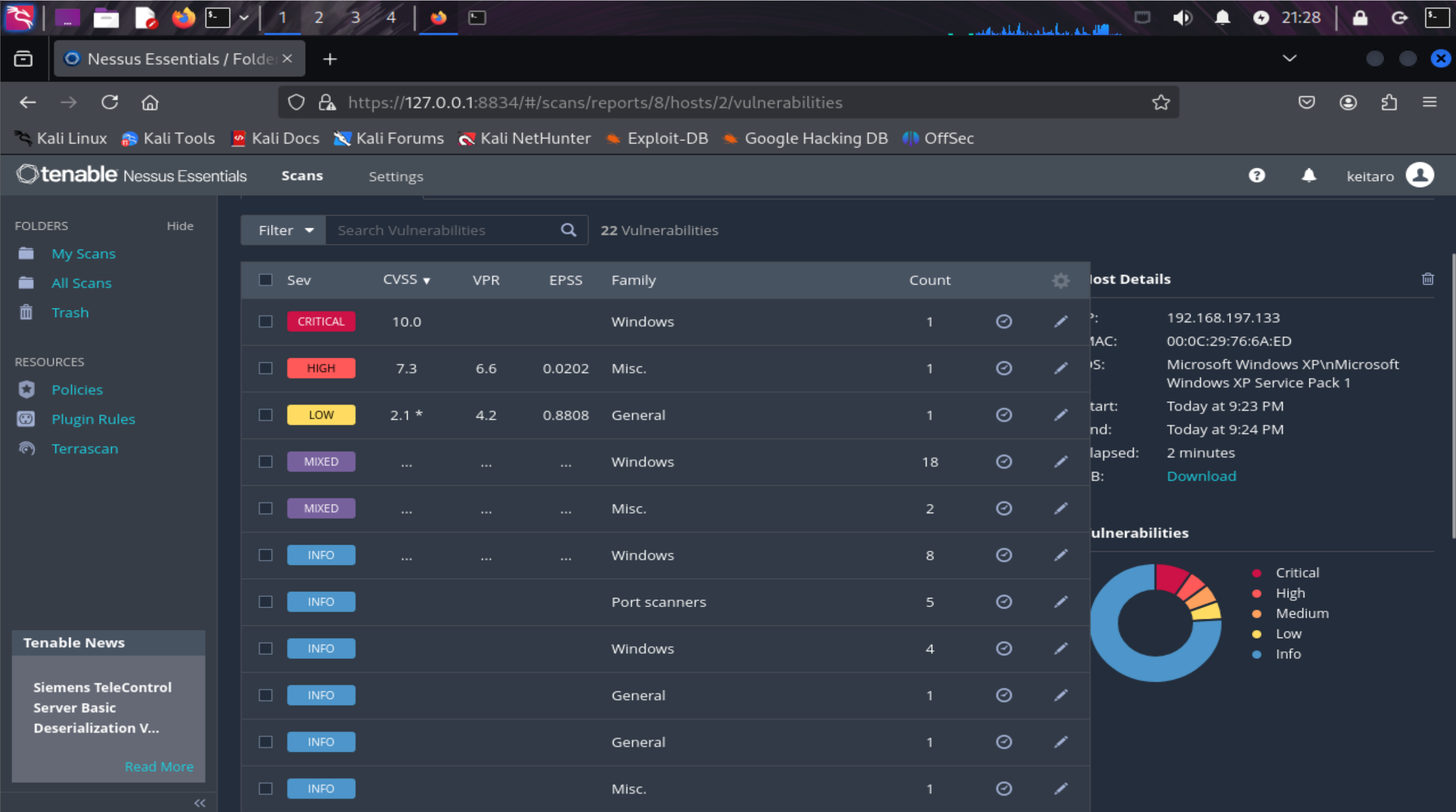

- 靶机各个端口上网络服务存在哪些安全漏洞

返回主页面,点击new scan,创建一个advanced scan项目,输入项目信息后开启扫描,流程与上一步一致。

在扫描过程中,Nessus发现了22个漏洞。

下图可以看到445端口有多个SMB漏洞。

135端口有MS03-043漏洞。

- 你认为如何攻陷靶机环境,以获得系统访问权

总的方法是利用kali中的msfconsole,走“search/use/show/set/exploit”流程。但是在此之外还可以了解一下漏洞描述及攻陷原理。

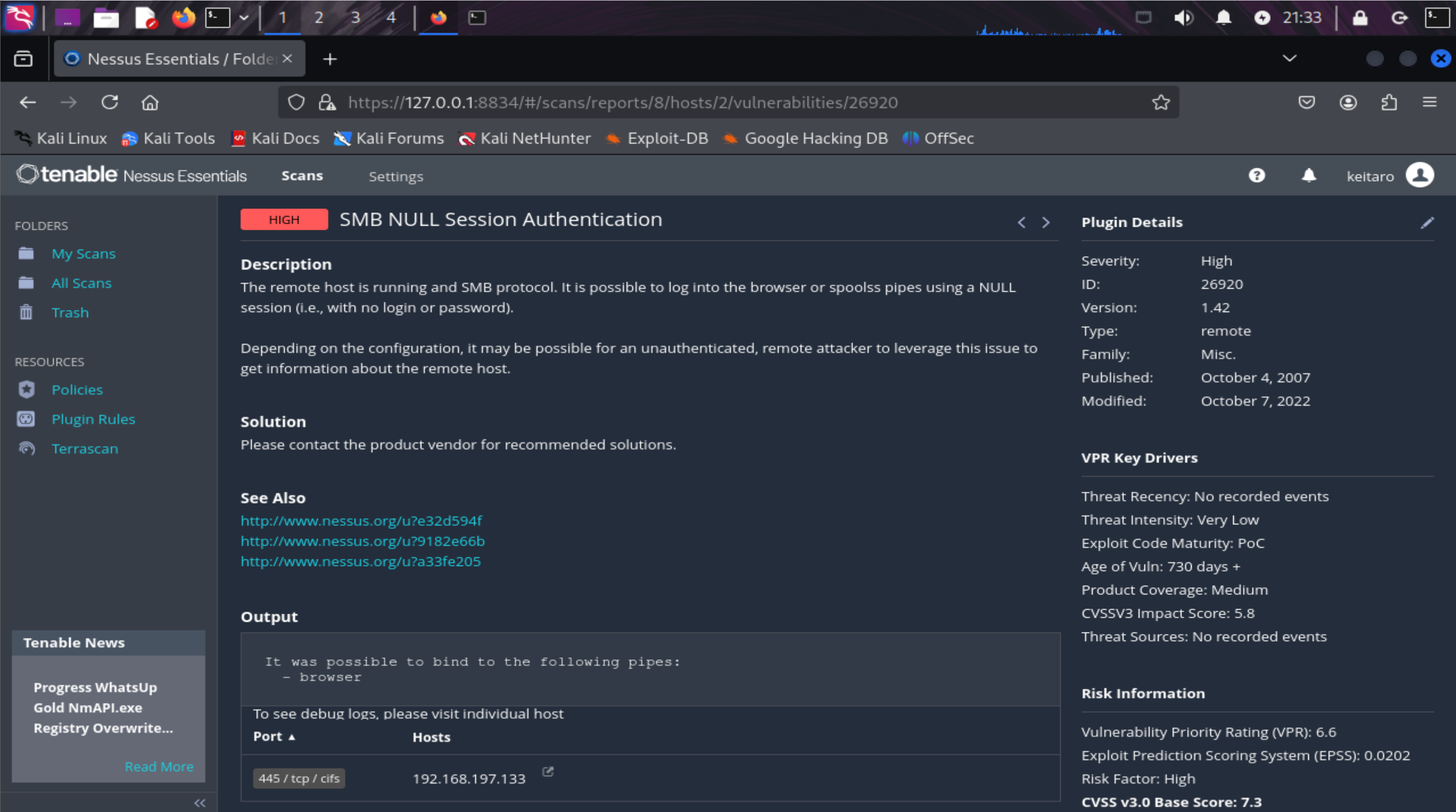

①对于445端口的"SMB NULL Session Authentication"漏洞

漏洞描述:远程主机正在运行SMB协议,可以使用空会话(即无需登录或密码)登录到浏览器或spoolss管道。根据配置,未经身份验证的远程攻击者可能利用此问题来获取有关远程主机的信息。

攻陷策略:

1.尝试使用空会话连接到靶机的SMB服务。

2.通过空会话枚举共享资源、用户账户等信息。

3.利用收集到的信息进一步尝试其他攻击手段,如密码爆破、权限提升等。但请注意,空会话通常被限制为只能访问某些公开或默认共享的资源,因此可能无法直接获得系统访问权。

②445端口的"SMB Signing not required"漏洞

漏洞描述:远程SMB服务器上不需要签名。未经身份验证的远程攻击者可以利用此漏洞对SMB服务器进行中间人攻击。

攻陷策略:

1.由于SMB签名不是必需的,攻击者可以尝试在通信过程中插入恶意数据或篡改数据包。

2.在虚拟机环境中,可以通过配置虚拟机网络为桥接模式或NAT模式,模拟中间人攻击的场景。

3.利用Wireshark工具捕获和分析SMB通信数据包,寻找可能的攻击点。

4.尝试篡改数据包内容,如修改用户凭证、文件路径等,以触发漏洞或获取敏感信息。

③135端口的"MS03-043: Buffer Overrun in Messenger Service (828035)"漏洞

漏洞描述:Messenger服务中存在缓冲区溢出漏洞,攻击者可以通过发送恶意消息来触发漏洞并执行任意代码。

攻陷策略:

1.确认靶机上是否启用了Messenger服务。

2.编写或获取针对该漏洞的利用代码(Exploit)。

3.通过135端口向靶机发送恶意消息,尝试触发漏洞并执行任意代码,如果利用成功,可以获得系统访问权并执行进一步的操作。

5.利用搜索引擎进行信息搜集

(1)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

因为自己的名字太小众了,压根搜不到(感谢一下我爸取了个不重复的名字)。(但是我记得我初中的时候是能搜到我小学校讯通的个人空间的,可能太久远了注销了或是搜不到了)

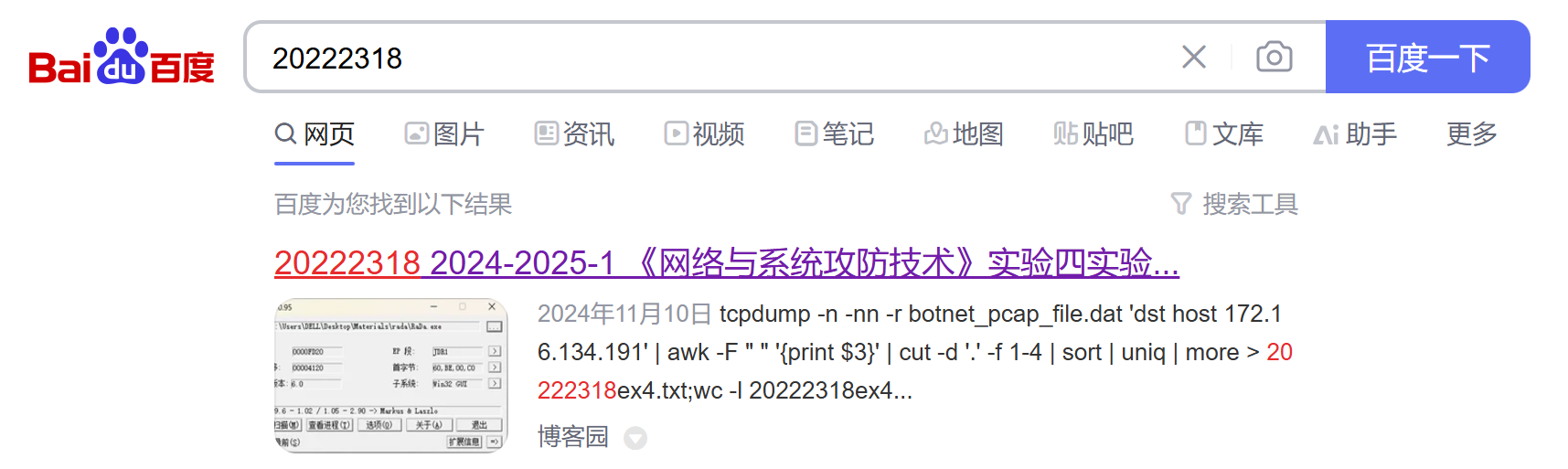

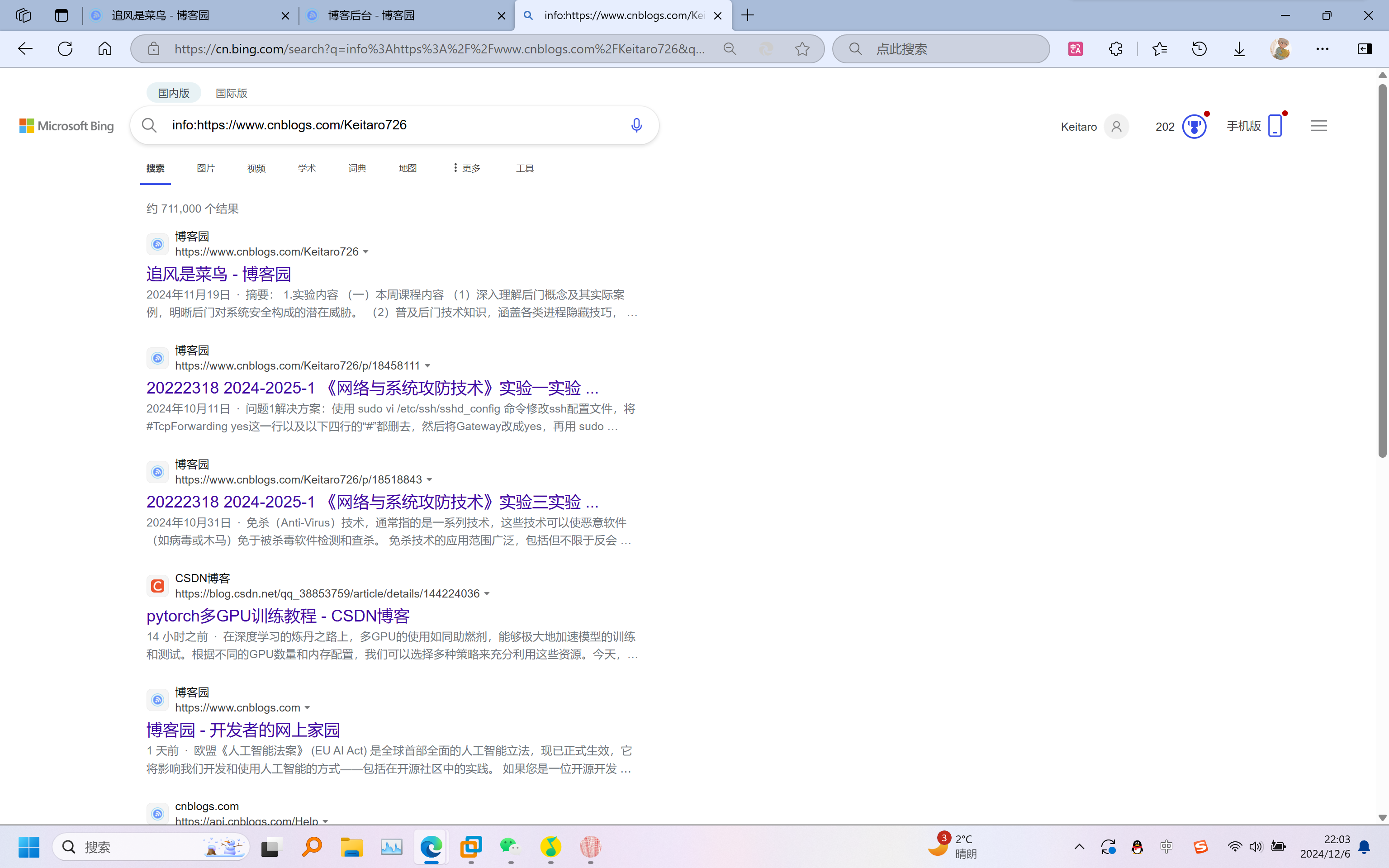

搜自己的学号可以搜到我的博客园,但是谁会知道我的学号,而且出现的名字也只是拼音,没出现真实姓名。

(2)并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

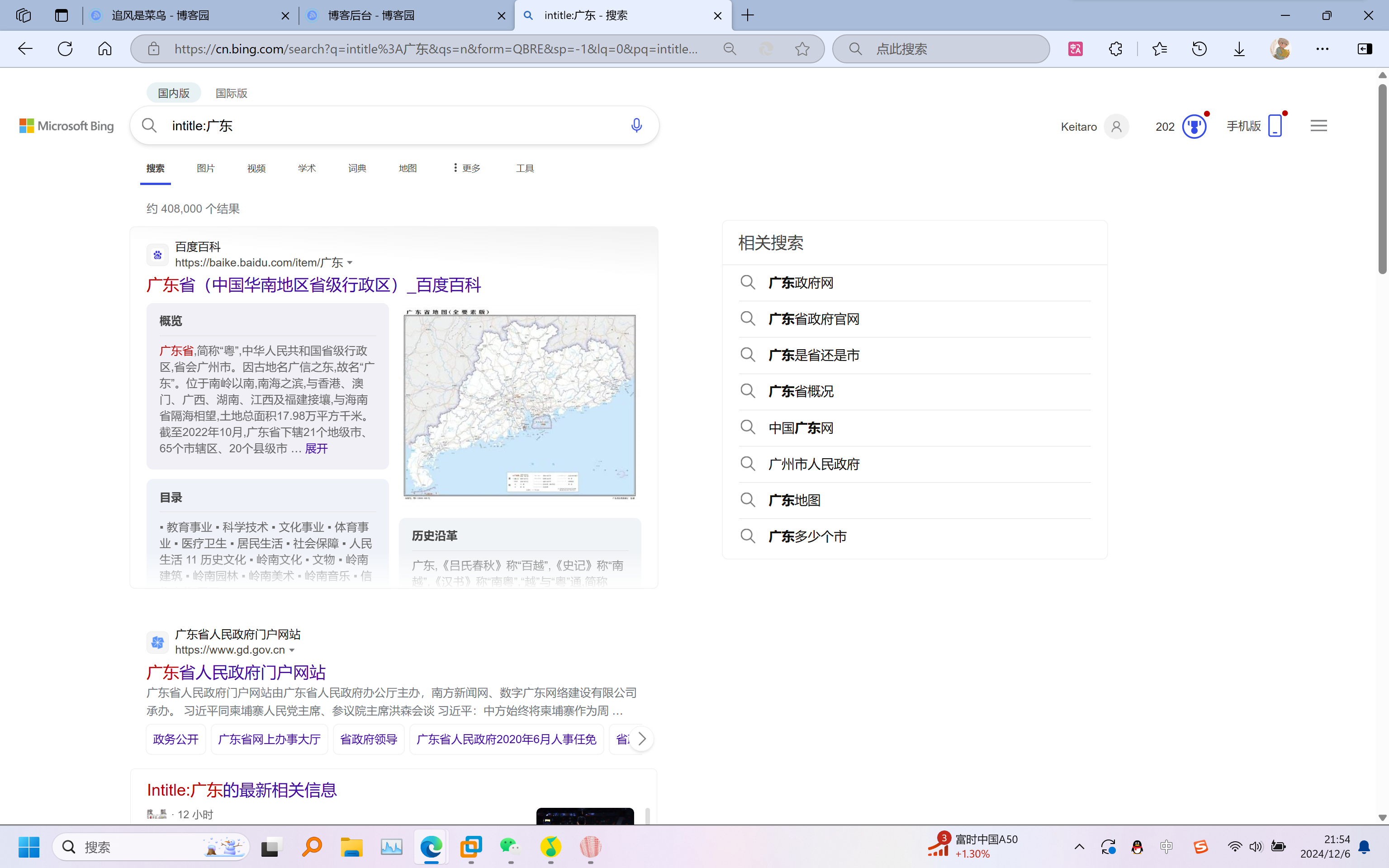

①使用intitle: 广东用于查找包含指定文字(广东)的网页标题。

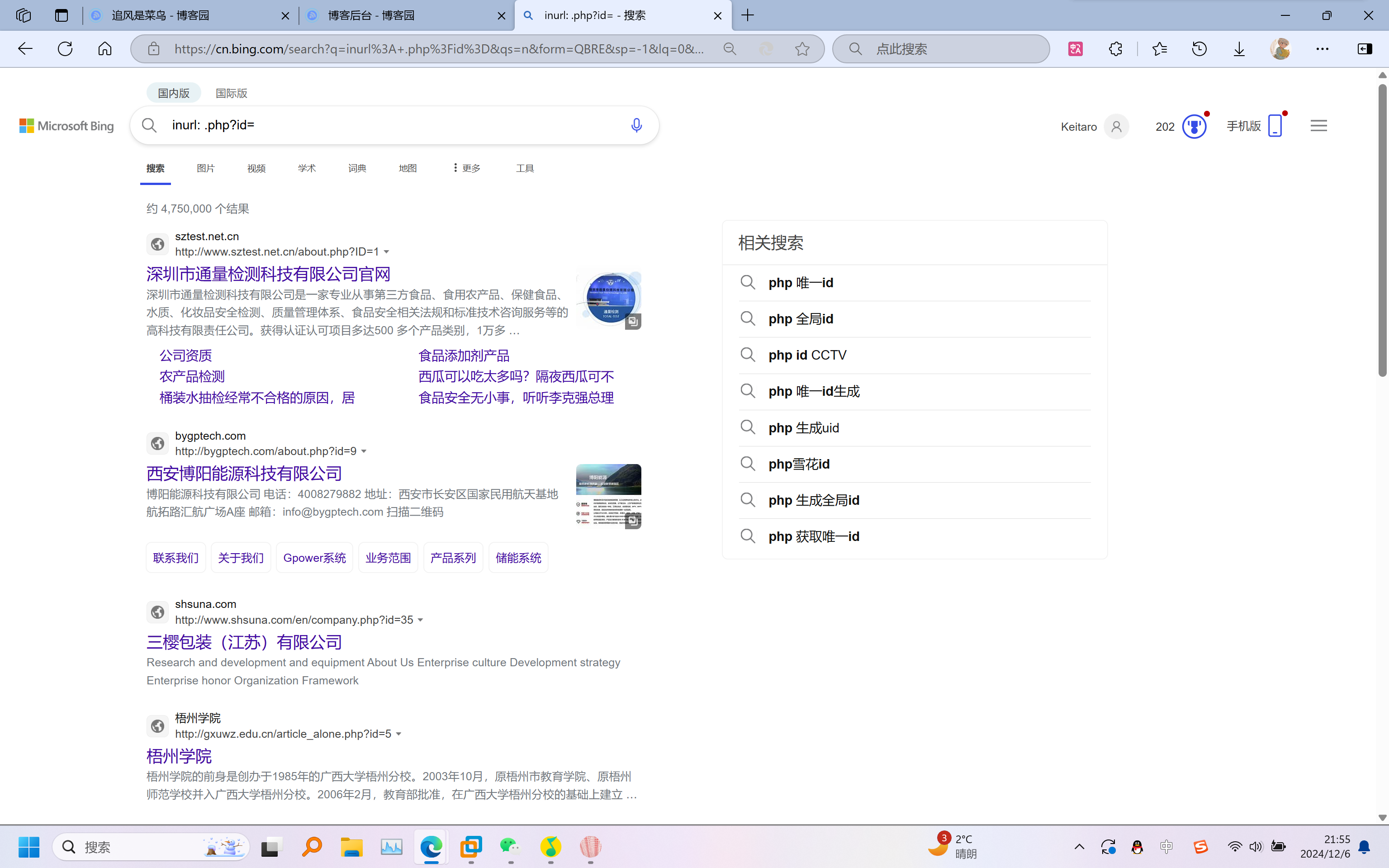

②使用inurl: .php?id=用于查找可能包含sql注入的网址。

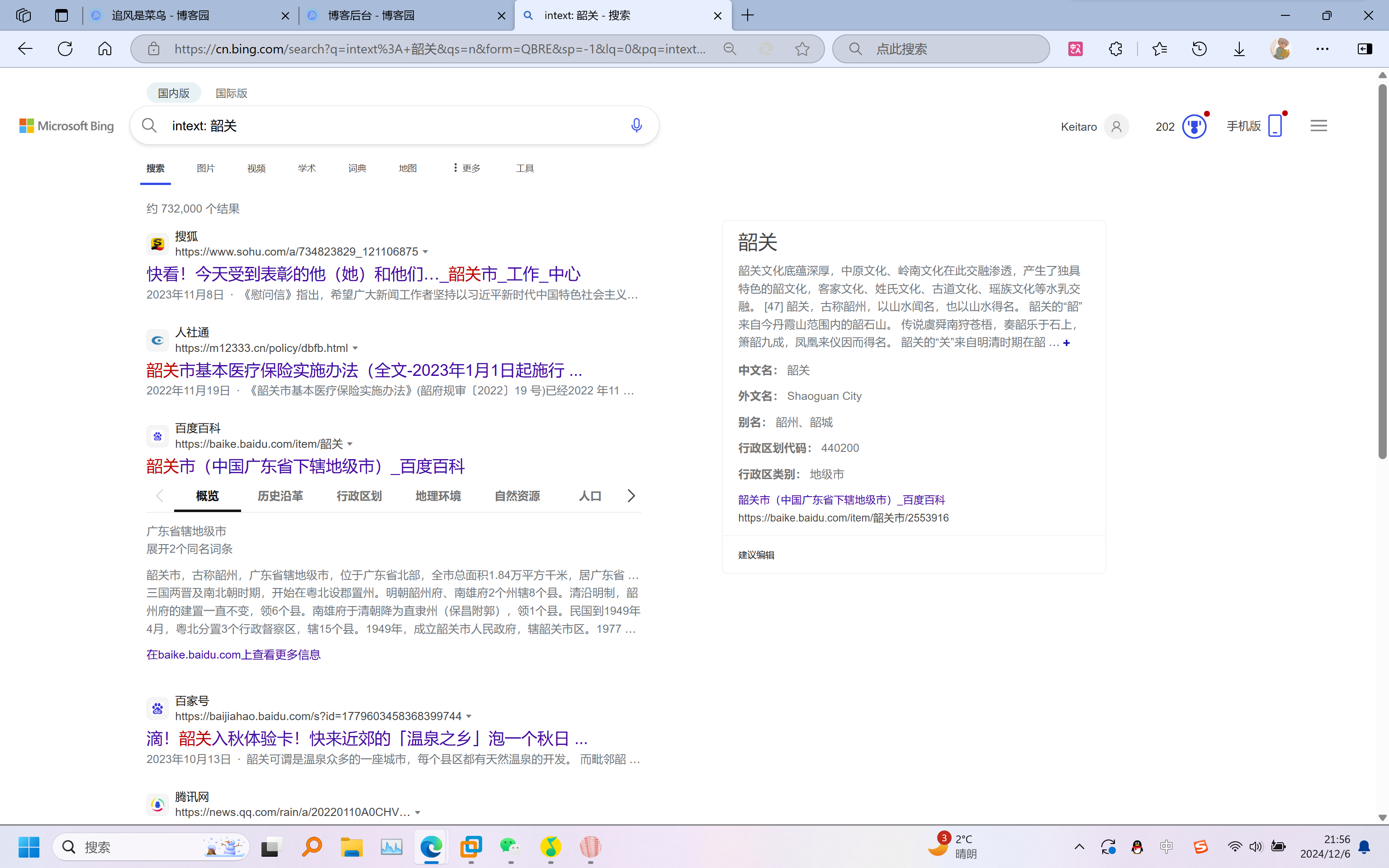

③使用intext: 韶关用于返回包含“韶关”这个词的页面内容。

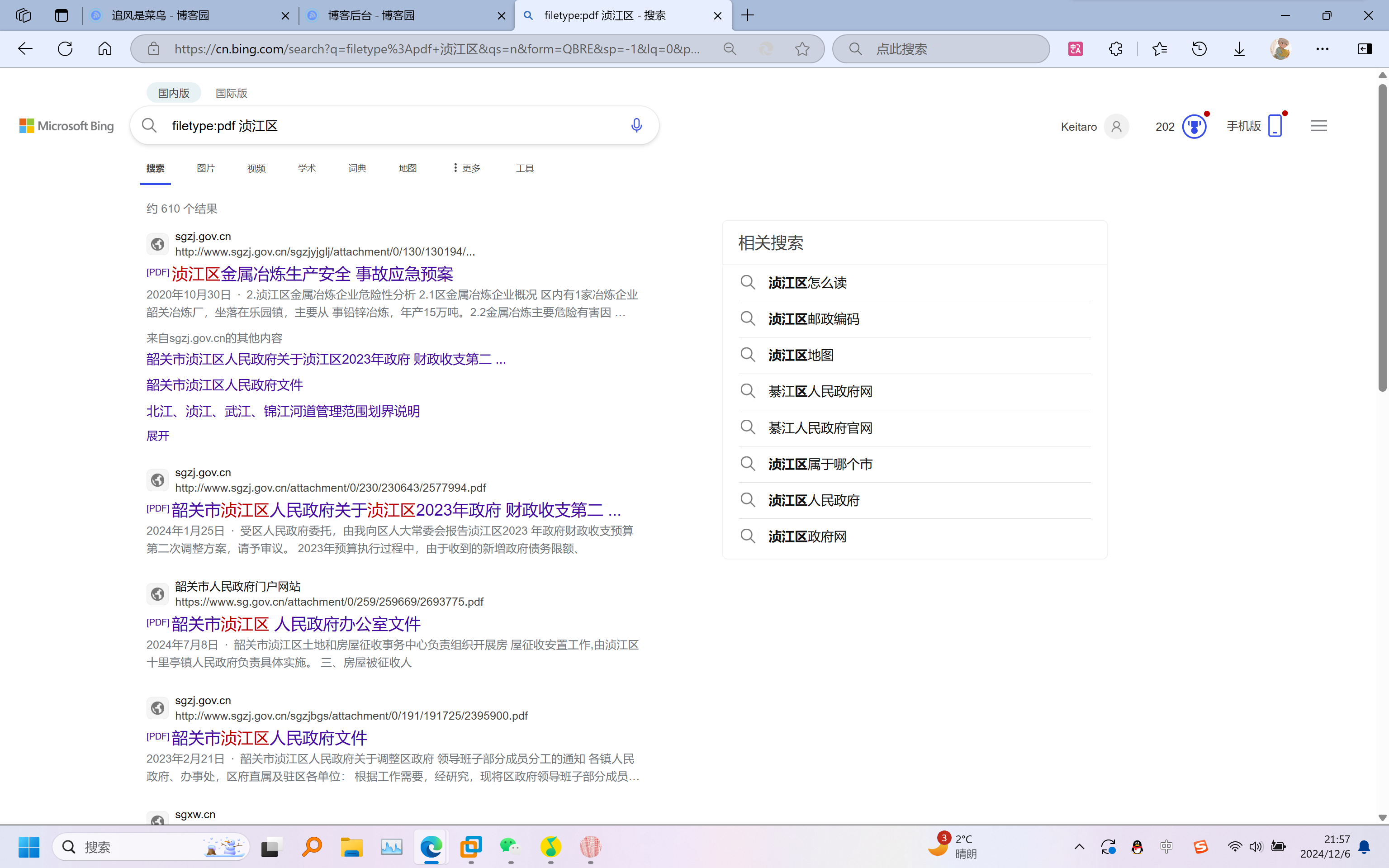

④使用filetype:pdf 浈江区用于查找关于浈江区的pdf文件。

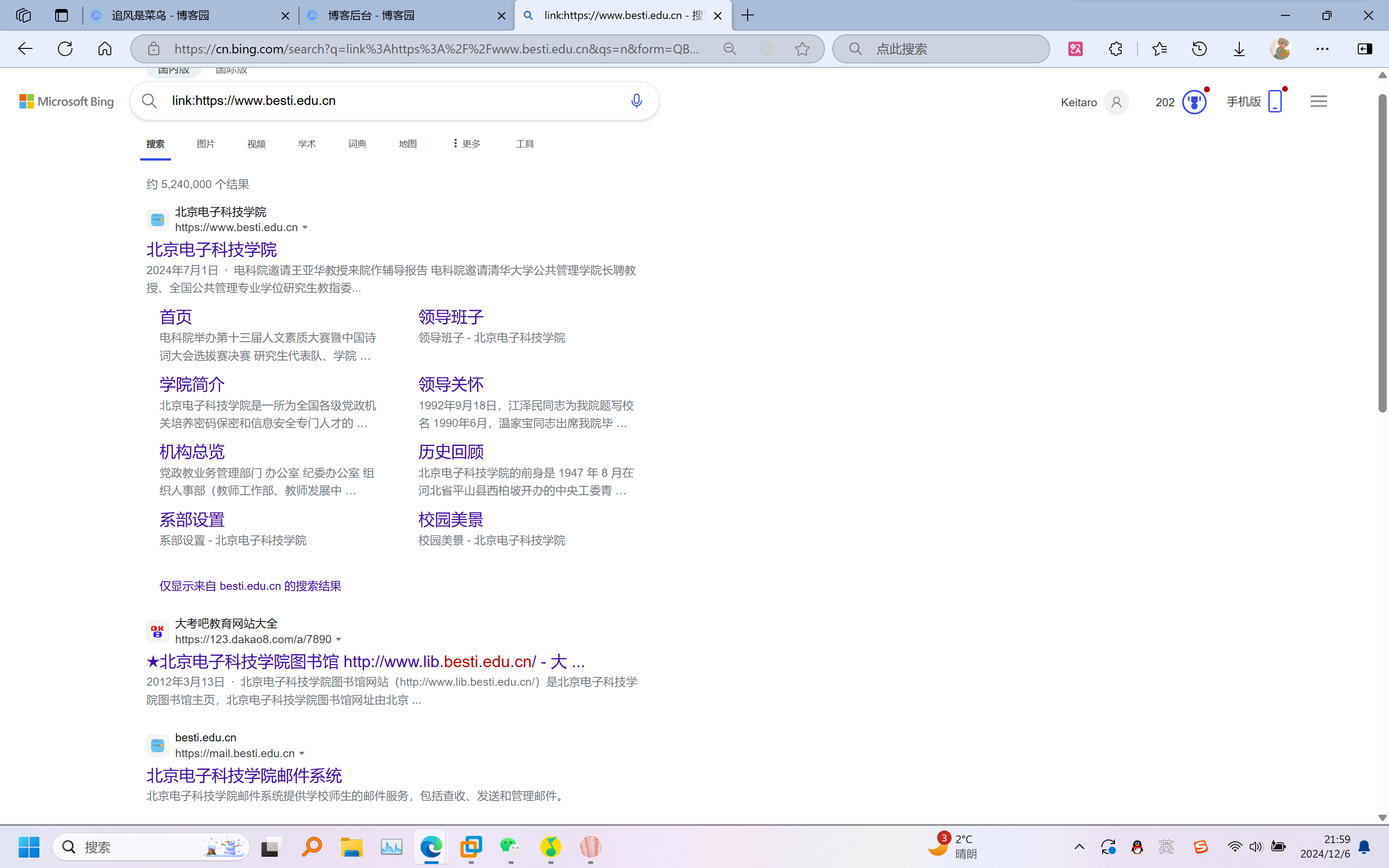

⑤使用link:https://www.besti.edu.cn用于查找所有包含指向 https://www.besti.edu.cn 的网页。

⑥使用related:https://www.4399.com/查找与https://www.4399.com/网页布局相似的页面。

⑦使用info:https://www.cnblogs.com/Keitaro726用于得到我的博客园网站的信息。

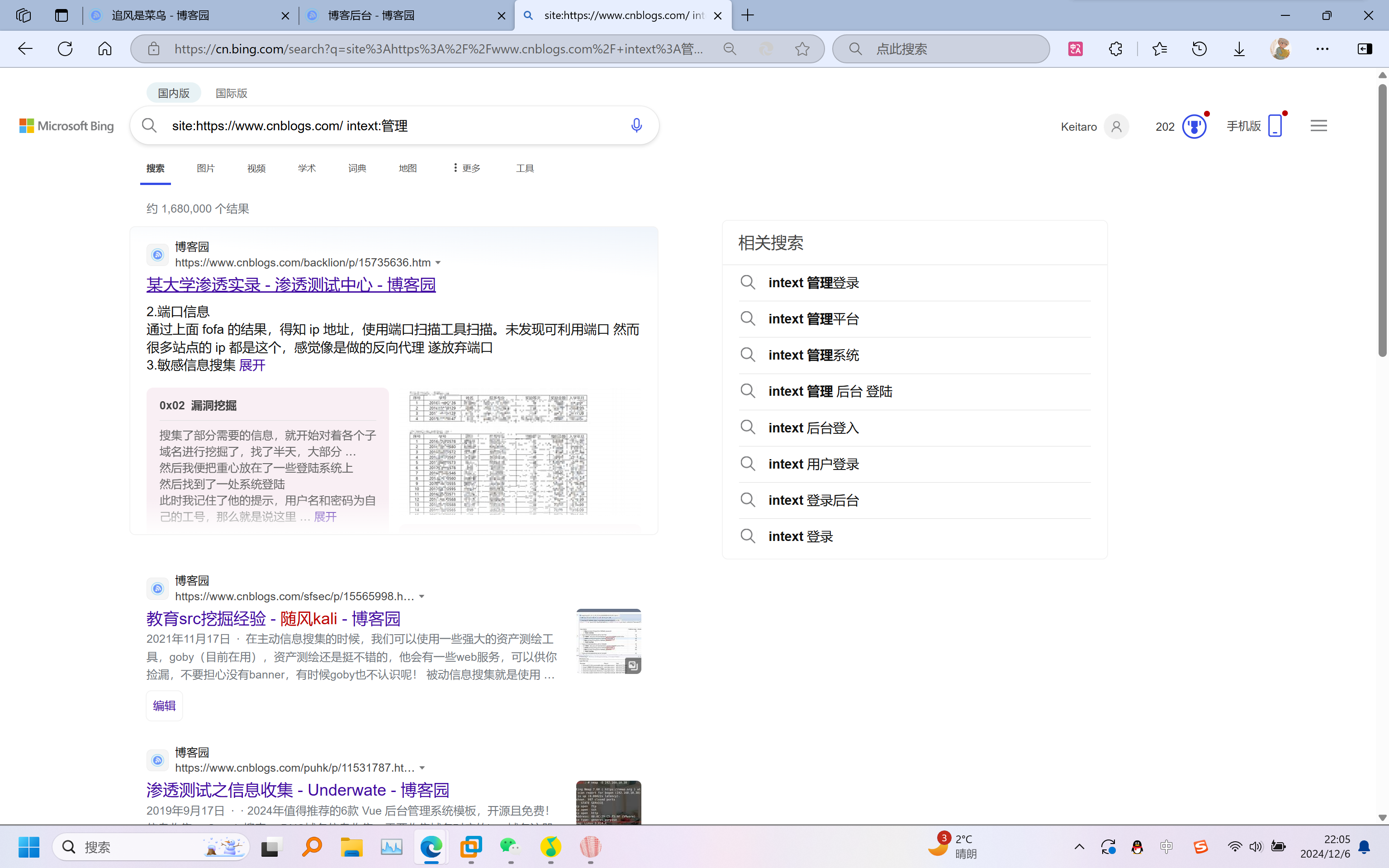

⑧使用site:https://www.cnblogs.com/ intext:管理用于尝试找到网页后台。

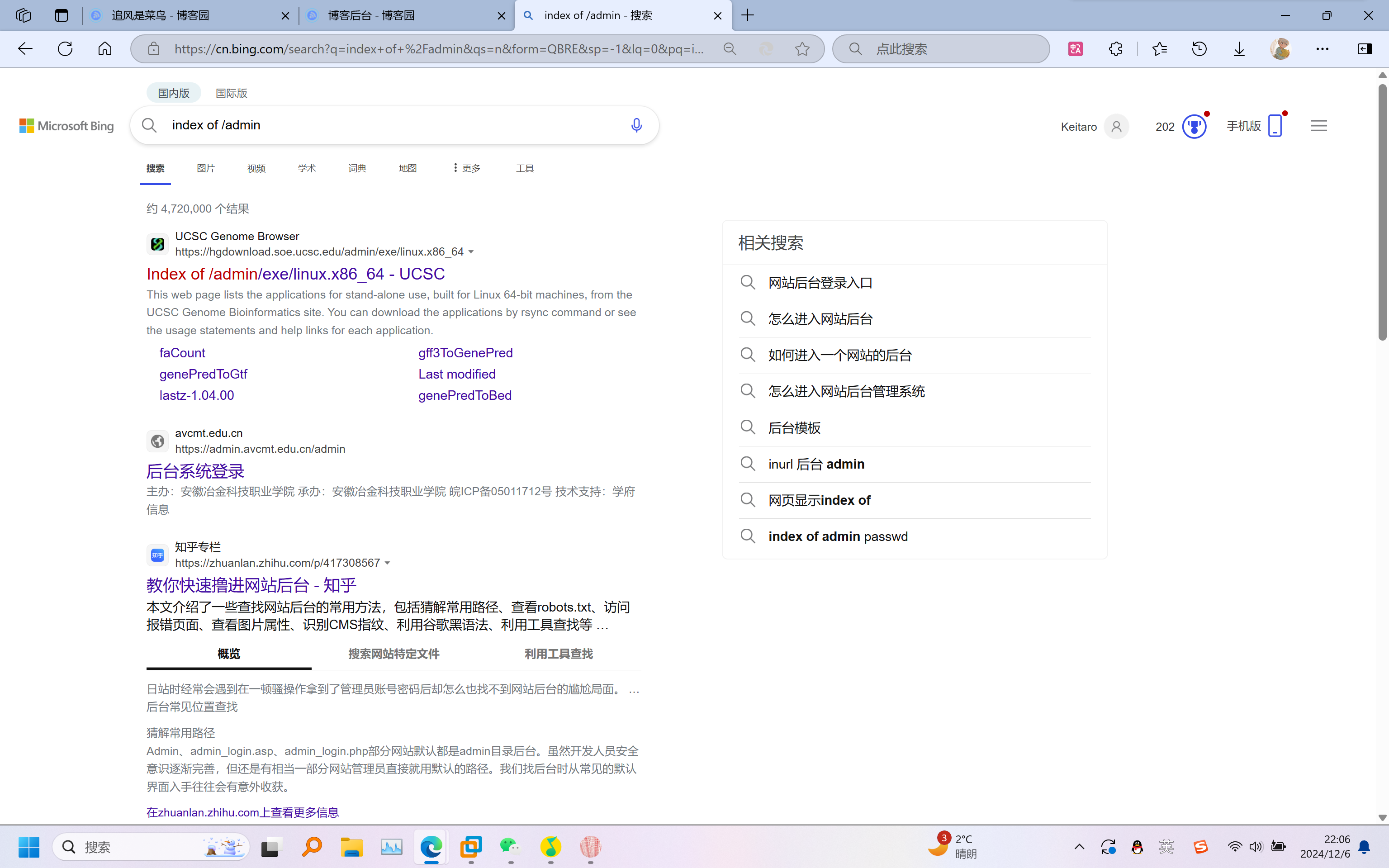

⑨使用index of /admin尝试访问或列出Web服务器上名为“admin”的目录的内容。

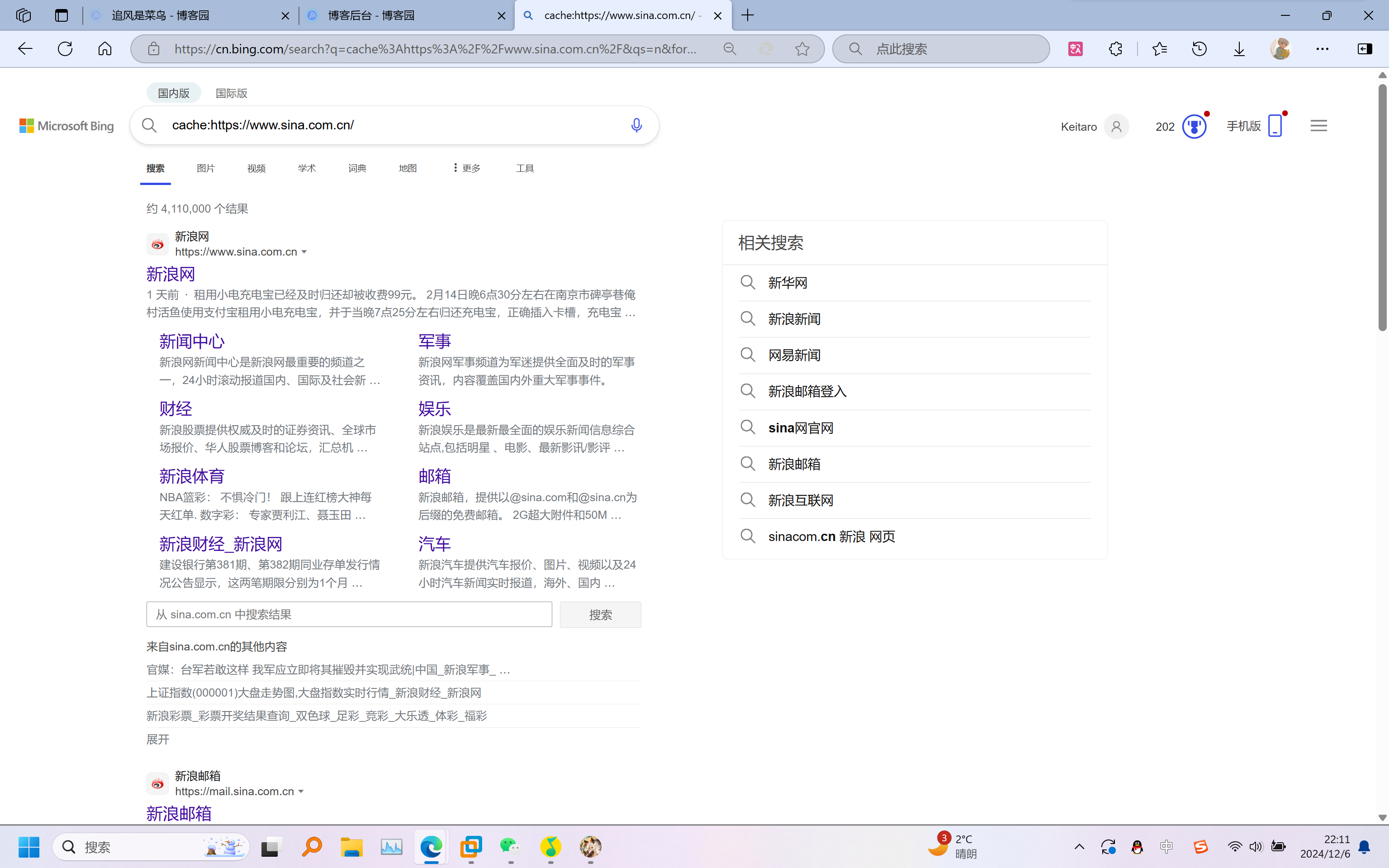

⑩使用cache:https://www.sina.com.cn/用于查找并查看缓存的特定网页版本。

3.问题及解决方案

-

问题1:在虚拟机中使用tracert、traceroute命令时,提示不存在该命令

-

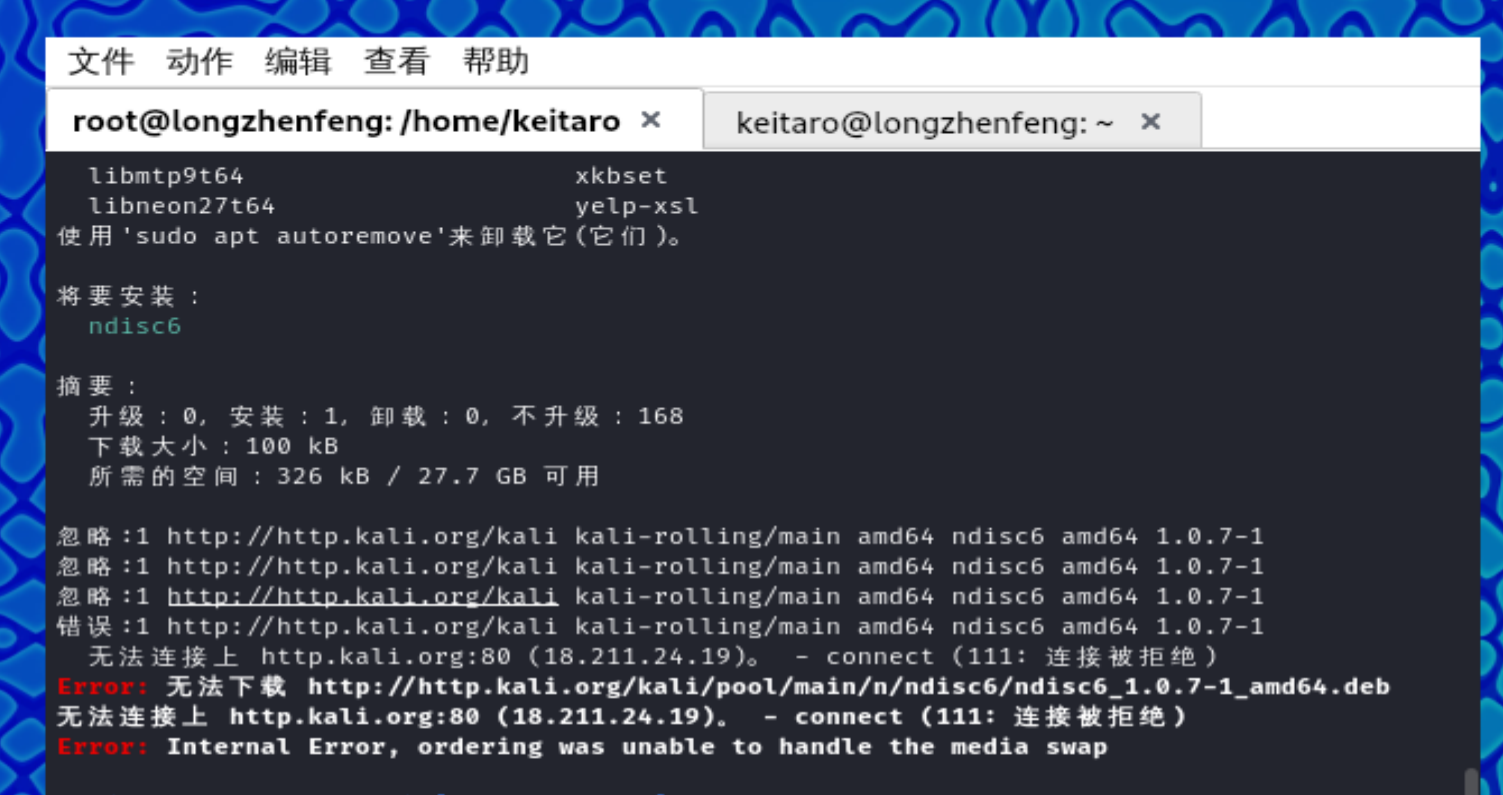

问题1解决方案:使用 apt install 下载对应程序,但提示下载失败。

后面把apt配置文件里的下载链接换成阿里云的镜像就可以了,原因可能是原来的链接在境外,所以连接有困难。

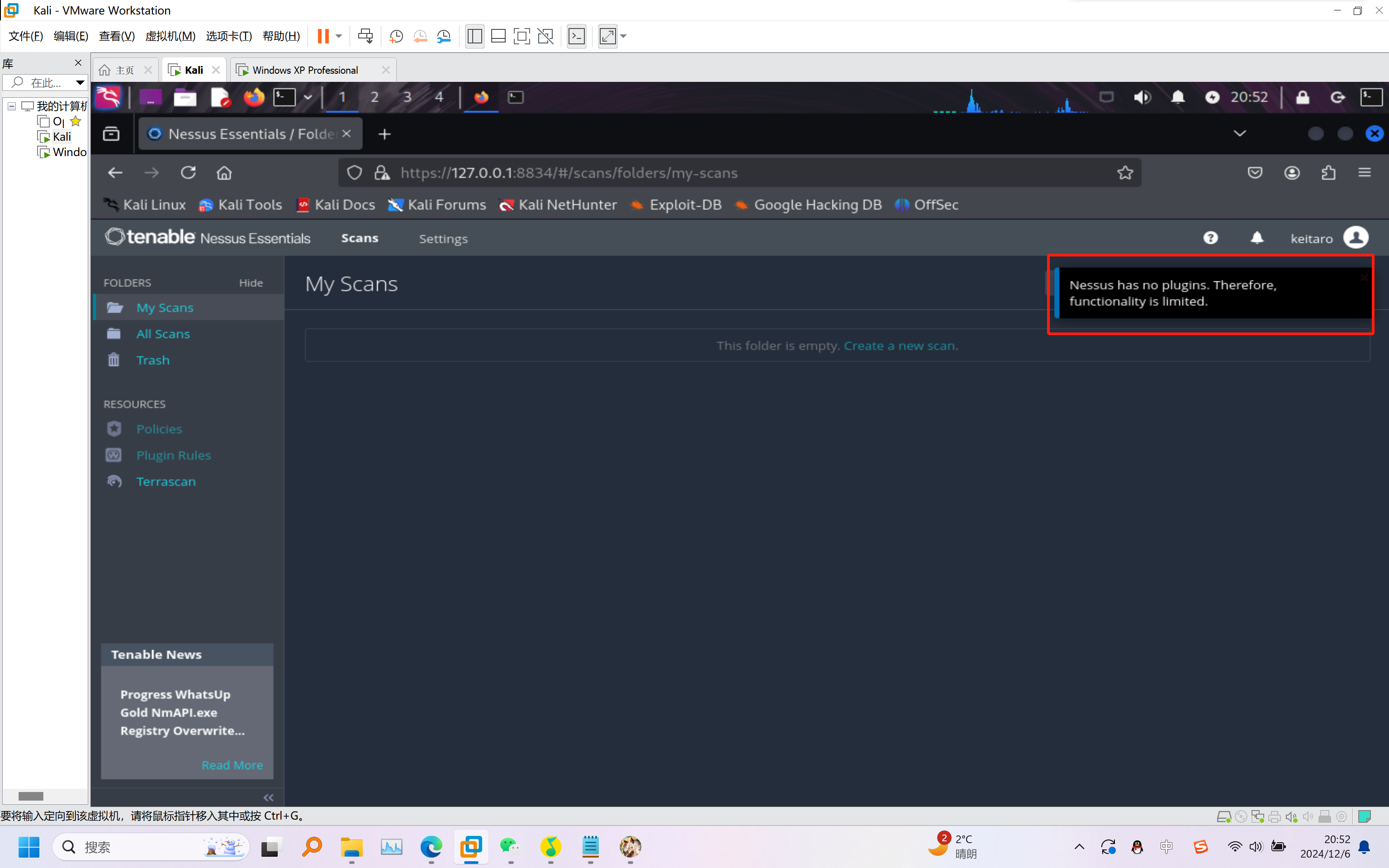

- 问题2:Nessus下载后显示无插件。

- 问题2解决方案:

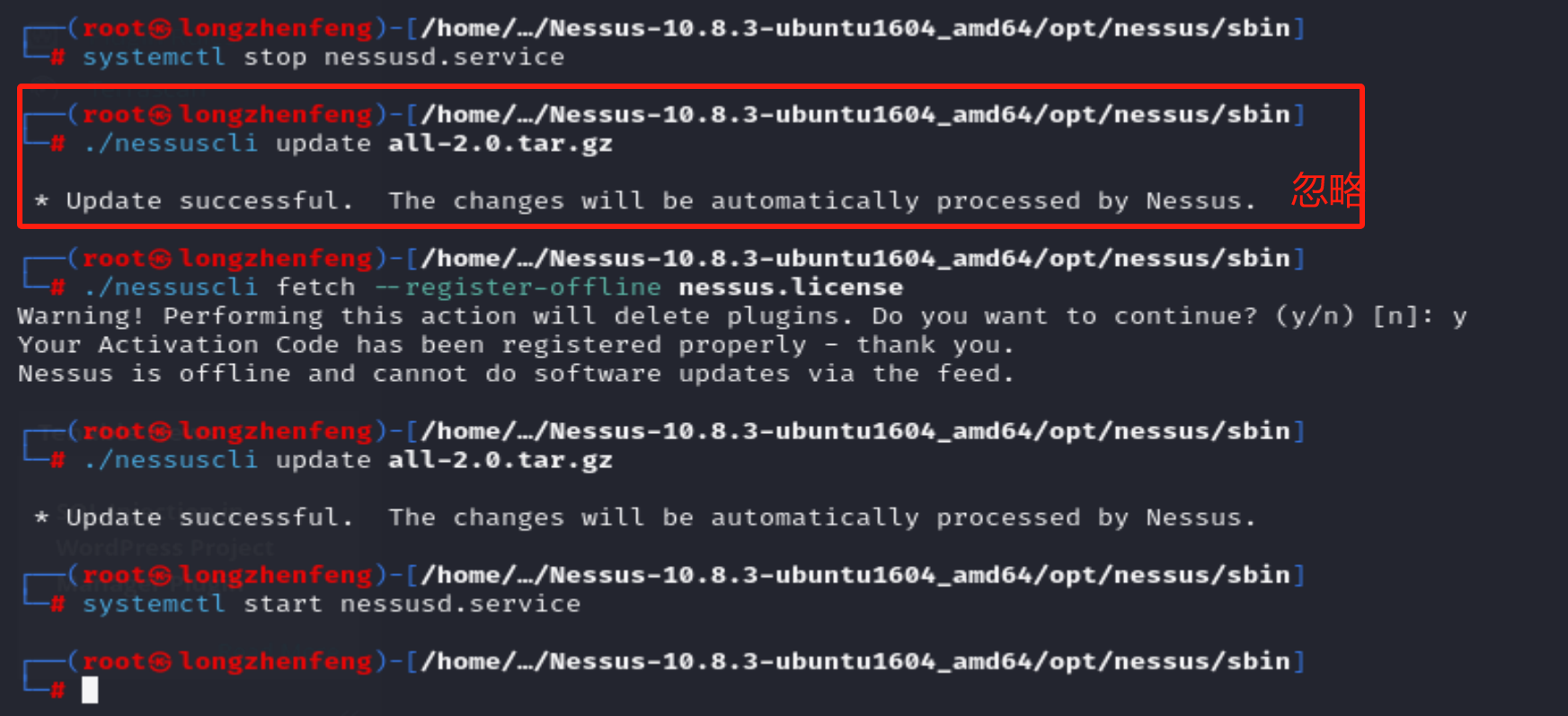

出现问题的原因是nessusd每次重启都会删除插件,所以不能先安装插件再重启。

在nessusd服务关闭的时候先绑定证书,再更新安装插件,再启动nessusd服务,打开浏览器即可(不行就再多重复几次。)

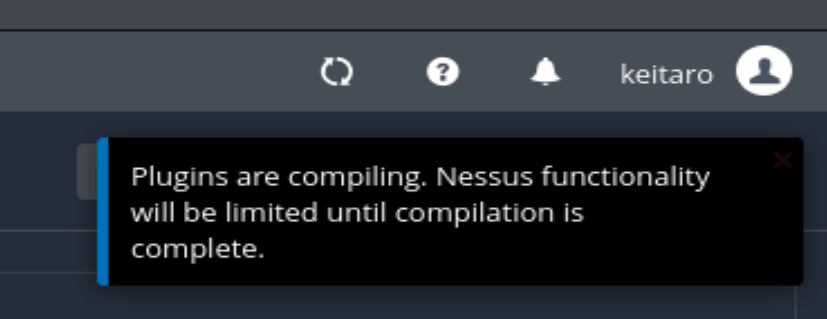

出现这个提示代表插件正在编译,等待编译完成即可。注:把鼠标放在上圈圈可显示编译进度。

4.学习感悟、思考等

信息搜集在网络安全的攻防演练中是不可或缺的一环。在这次实验中,我学会了很多实用技巧,比如怎么快速查找DNS域名和IP地址,感觉自己变成了网络侦探,能从网络的各个角落搜集到有用的信息。我还学会了使用nmap和Nessus这些工具,它们就像是网络世界的放大镜,让我能深入扫描和分析目标IP,找出那些可能被忽视的漏洞。我还掌握了Google hack搜集技巧,这种各种高级搜索策略,提高了我在信息海洋中检索想要信息的效率,这对我以后学习和工作都将产生深刻影响。这次实验也让我意识到了个人信息安全的重要性。我们在社交媒体上分享、参与网络调查或者下载软件时,一不小心就可能把自己的隐私暴露了,这可能会带来大麻烦。虽然网络无隐私已不是秘密,但我们仍然得时刻小心,保护好自己的隐私,日常生活中要谨慎处理个人信息,确保自己的信息安全。

浙公网安备 33010602011771号

浙公网安备 33010602011771号