CTFHUB-HTTP协议

请求方式

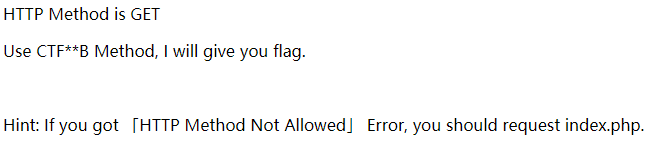

题目给出提示:

修改请求头为CTFHUB:

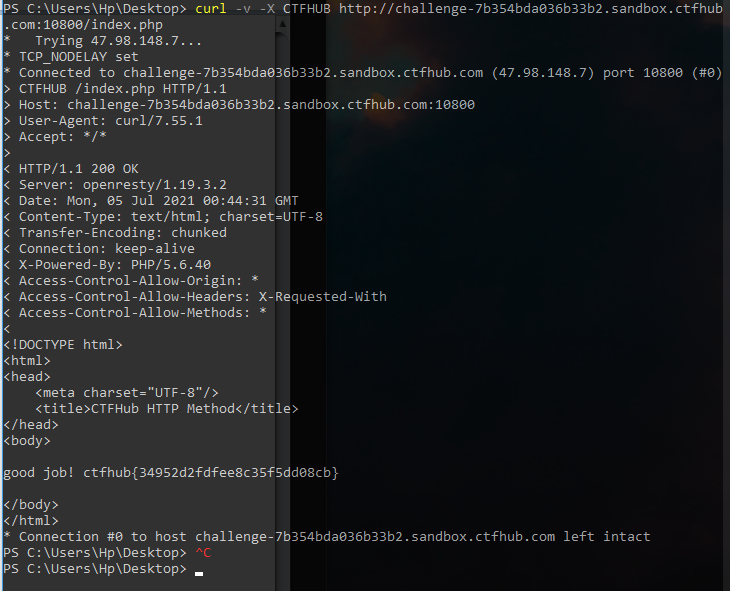

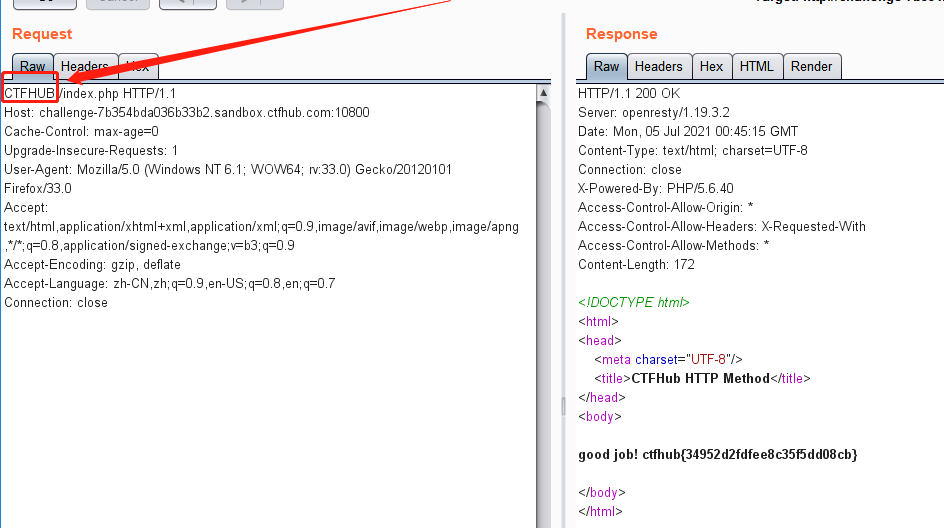

方法一:

方法二:

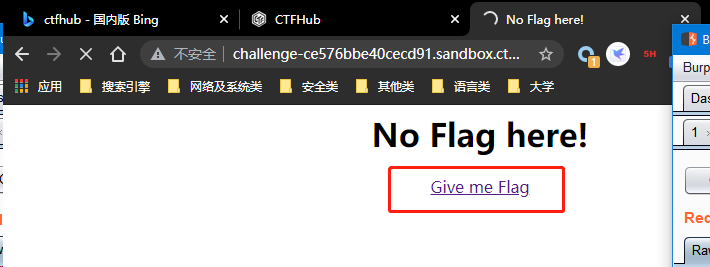

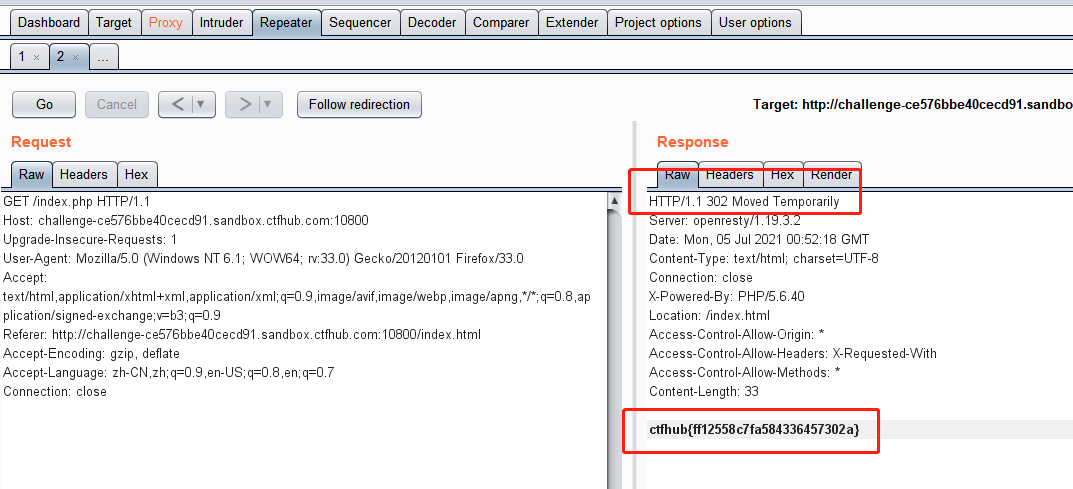

302跳转

点击跳转到的页面是302的,然后有重定向到当前页面index.php

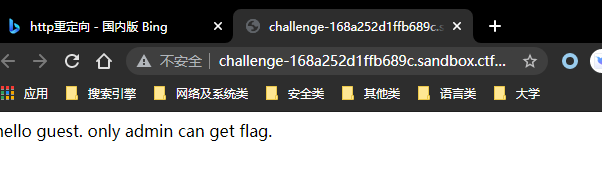

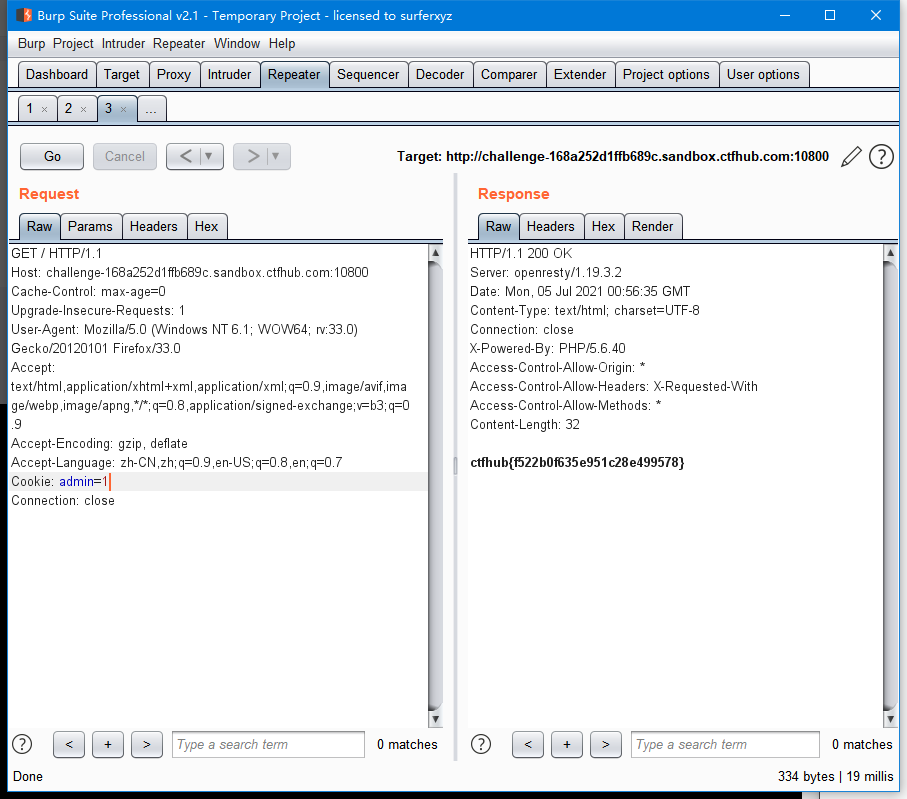

Cookie

拦截数据包可以发现题目给的Cookie是admin=0;把0改成1就得到了flag

Cookie: admin=1

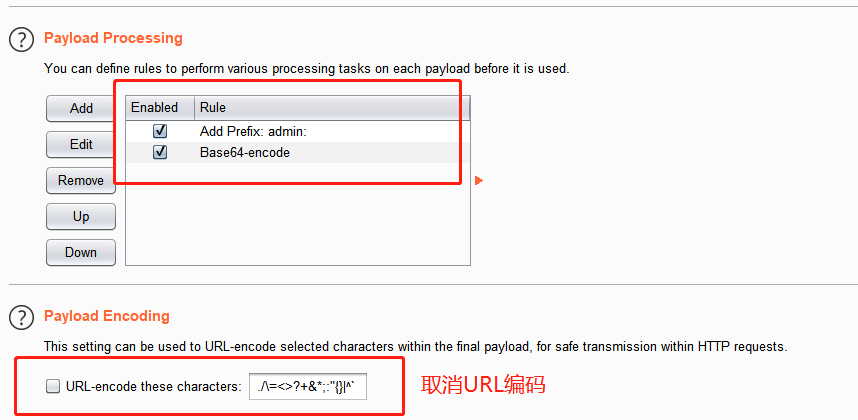

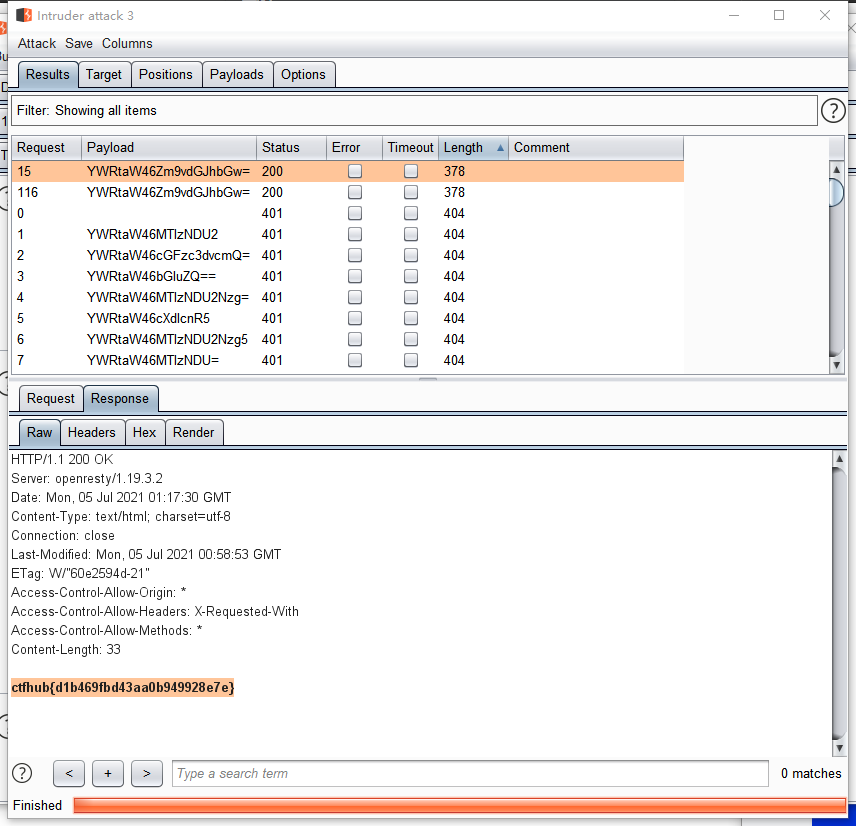

基础认证

使用burp爆破,添加标记点,然后导入字典,设置爆破选项,然后进行爆破!

思考:如何拼接两个字符串进行爆破!Burp没实现。

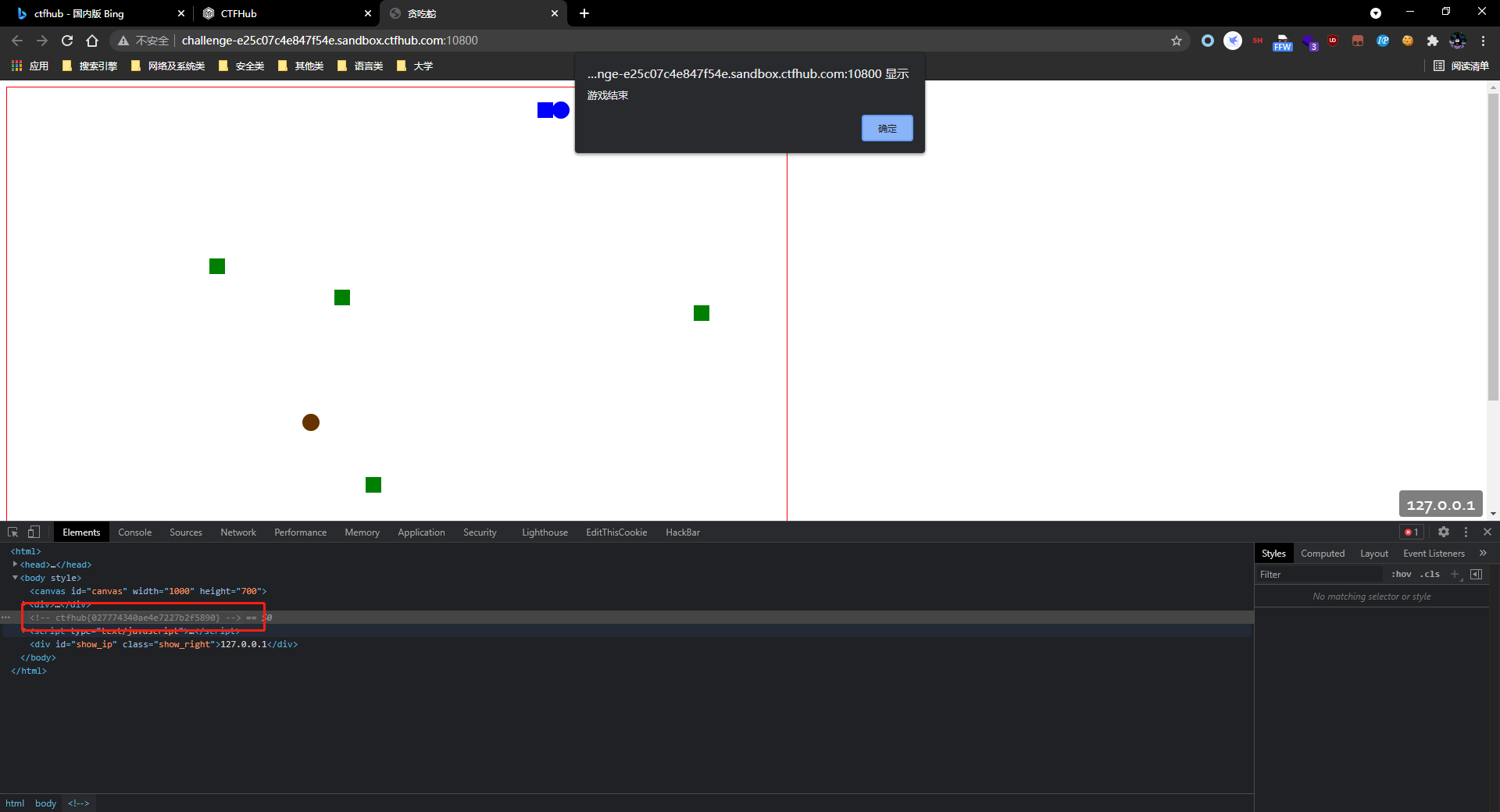

响应包源代码

F12查看源代码即得到flag

分类:

CTF / CTFHUB

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!