20199123 2019-2020-2 《网络攻防实践》第3周作业

20199123 2019-2020-2 《网络攻防实践》第3周作业

0 总体结构

| 本次作业属于那个课程 | 《网络攻防实践》 |

|---|---|

| 这个作业要求在哪里 | 《网络攻防实践》第三周作业 |

| 我在这个课程的目标是 | 学习网络攻防中收集技术 |

| 这个作业在哪个具体方面帮助我实现目标 | 完成一次攻防的第一阶段,对靶机进行信息收集 |

| 作业正文 | 下述正文 |

| 其他参考文献 | 见文末 |

1.实践内容

本章主要讲解的是信息收集的知识。既有攻击方进行攻击时收集靶机的网络信息,也有防御者抵抗攻击时对攻击者的信息收集。进行网络信息收集的方法有多种多样的,本章主要是从网络踩点、网络扫描与探测、网络查点这三个方面对常用的技术手段进行详细介绍。

1.1 网络踩点

1.1.1 网络踩点概述

网络踩点(footprinting)是指攻击者通过对目标组织或个人进行有计划、有步骤的信息收集,从而了解攻击目标的网络环境和信息安全状况,得到攻击目标完整剖析图的技术过程。通过对完整剖析图的细致分析,攻击者将会从中寻找出攻击目标可能存在的薄弱环节,为进一步的攻击行动提供指引。

-

网络踩点技术手段

最为流行和常见的技术手段包括如下几种:

(1)Web信息搜索与挖掘:充分利用Web搜索的强大能力,对目标组织和个人的大量公开或意外泄露的Web信息进行挖掘,从而能够找出各种对进一步攻击非常关键的重要信息;

(2)DNS与IP查询:通过公开的一些互联网基础信息服务,能够找到目标组织域名、IP以及地理位置之间的映射关系,以及注册的详细信息,同时可利用DNS服务获取到组织内部系统情况;

(3)网络拓扑侦察:在找出可以作为潜在攻击目标的网络之后,攻击者可以通过网络拓扑侦察尝试去确定哪些网络的网络拓扑结构和可能存在的网络访问路径。

1.1.2 Web信息搜索与挖掘

基于搜索引擎进行Web信息搜索与挖掘是目前最为流行的网络信息收集技术,也被赋予了一个专门的术语——“Google Hacking”

-

基本搜索与挖掘技巧

-

高级搜索与挖掘技巧

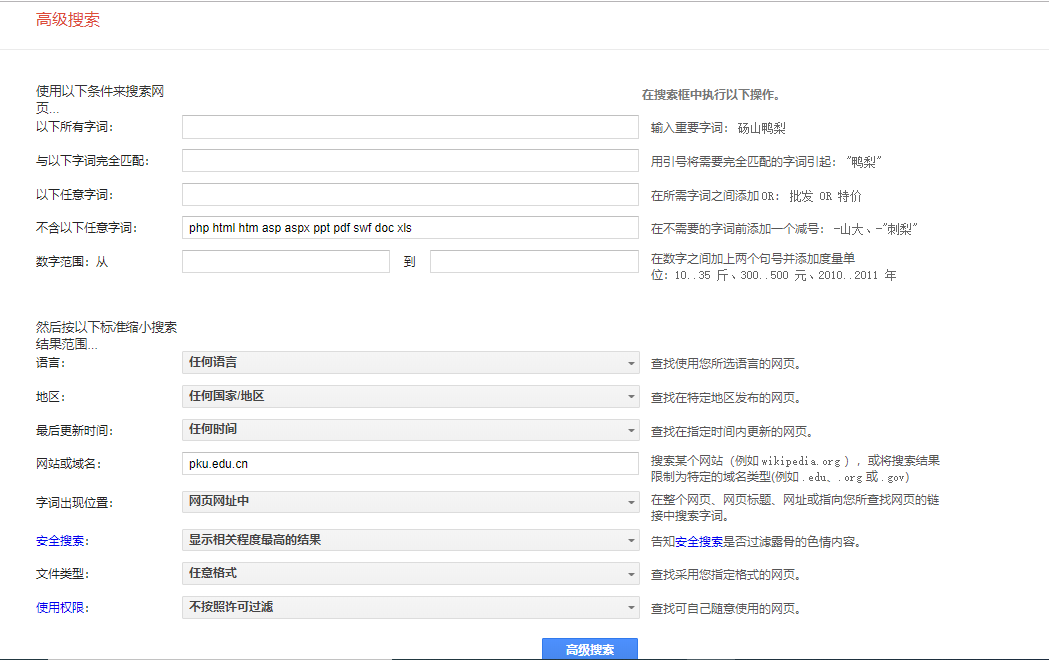

1、google高级搜索图

2、示例一:尽可能多地找出北大pku.edu.cn域名中的网站服务器

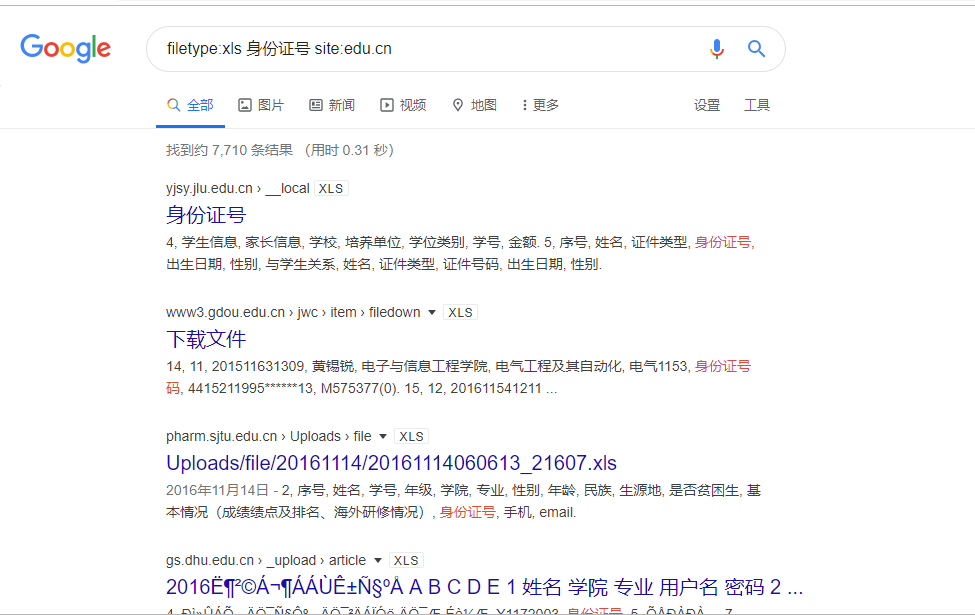

3、示例二:尝试查出学生身份证号

-

编程实现Google搜索

-

元搜索引擎

-

Web信息搜索与挖掘防范措施

1.1.3 DNS与IP基础设施管理

DNS和IP是互联网赖以运转的两套基础设施环境,如同通信地址和电话号码在真实世界中的作用一样,是网络世界中联络特定组织和个人所必需的关键信息,因此DNS和IP信息往往需要在互联网上以公开方式对外发布,并在互联网上的公共数据库中进行维护,供公众查询。

-

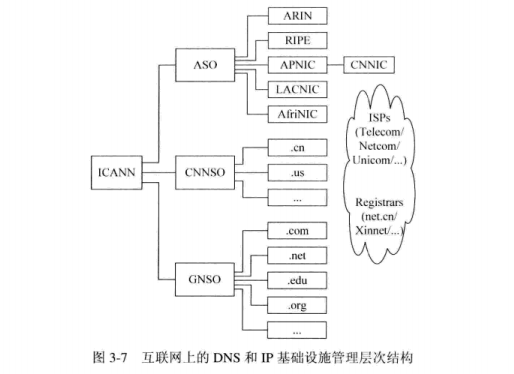

DNS与IP基础设施管理

DNS与IP基础设施是由一套层次结构的管理机构来负责统一管理的。如下图所示,在这套管理层次结构的顶层,是一家由具有广泛代表性的互联网商务、技术、教育和用户团体所组建的互联网技术协调机构(Internet Corporation for Assigned Names and Numbers,ICANN)。ICANN主要负责协调互联网上基础的几类标识符的分配工作,包括DNS域名、IP地址与网络通信协议的参数指标与端口号,同时负责根DNS服务器系统的稳定运转,保证这些标识符的全球唯一,并维护之间的映射关系,是确保互联网正常运行的关键前提。

-

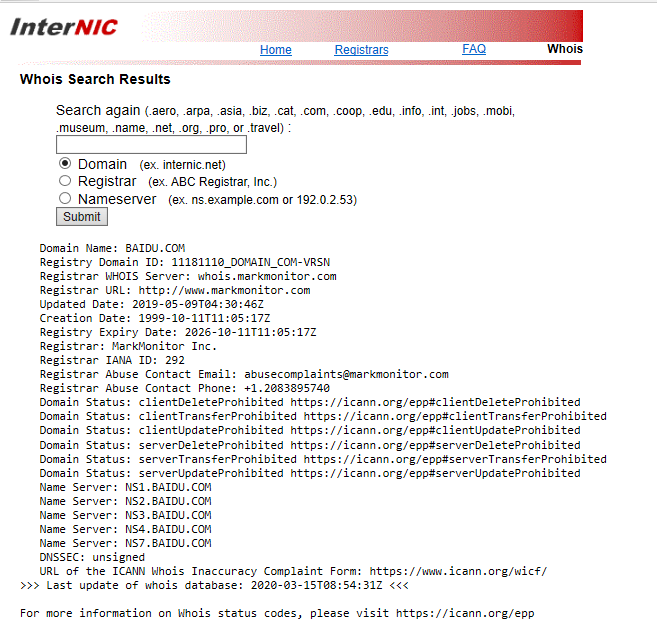

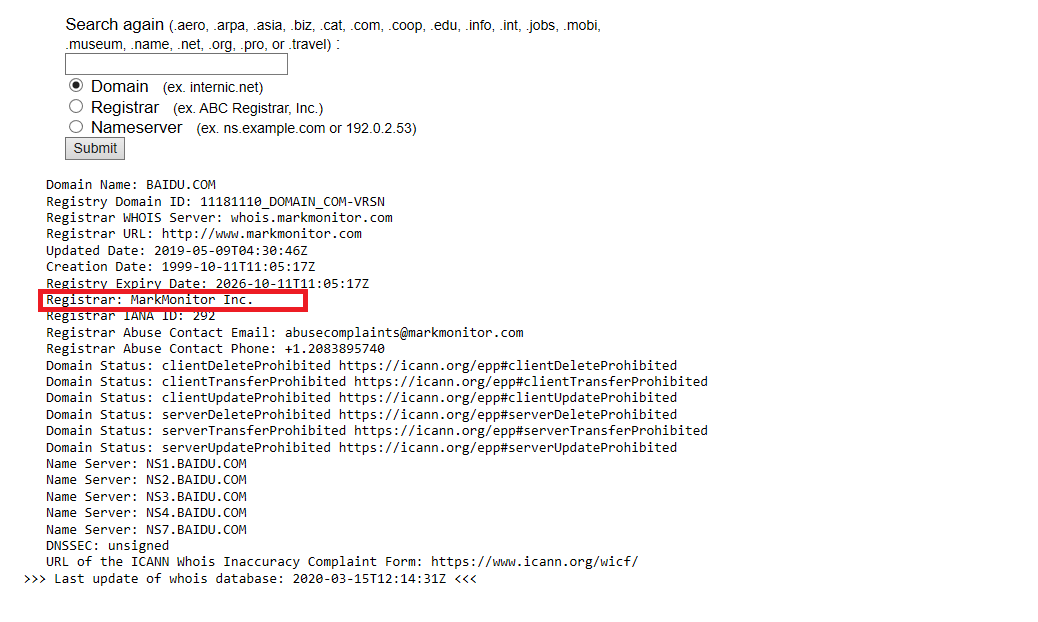

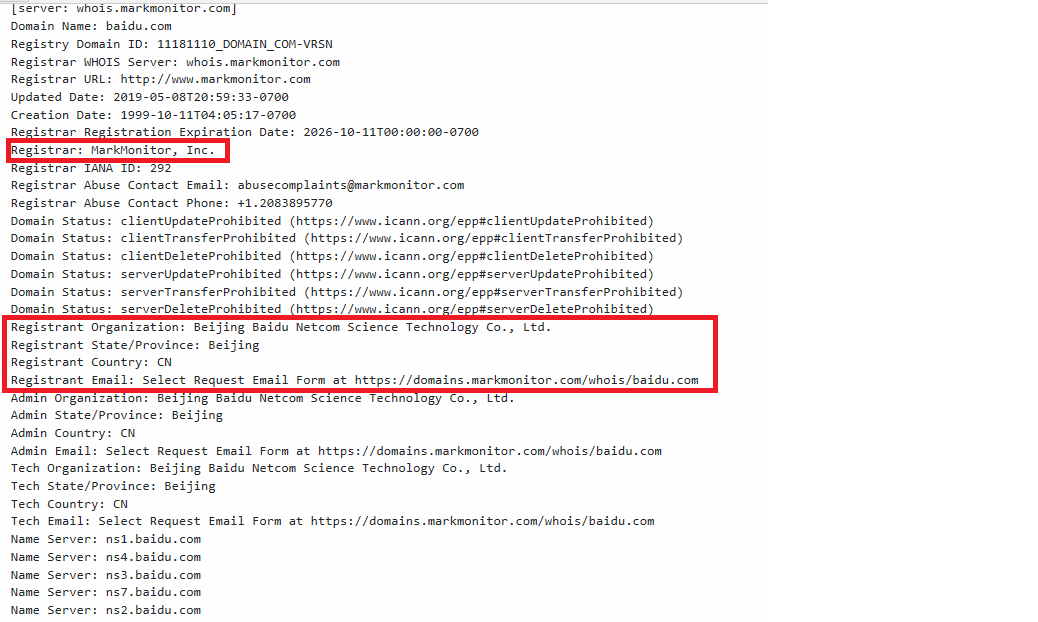

DNS注册信息WHOIS查询

可从ICANN维护的WHOIS服务(http://www.internic.net/whois.html) 中进行查询;查询百度的信息如下:

-

DNS服务:从DNS到IP的映射

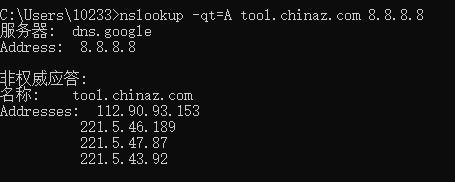

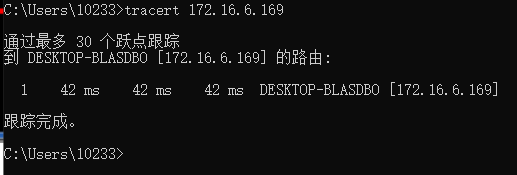

使用windows自带的nslookup查询baidu.com的映射IP地址

PS:在做这个操作的时候出现了nslookup的DNS request timed out的问题,这个问题的解决见后面的3.学习中遇到的问题及解决

-

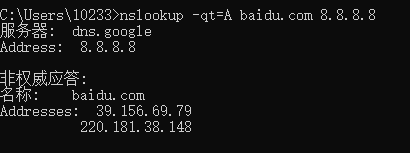

IP WHOIS查询

书上提供的地址(http://ws.arin.net/whois/) 已经无法访问了,换成了地址(https://search.arin.net/rdap/) 查询

162.105.1.1,得到该段IP属于APNIC管辖范围

-

从DNS与IP到真实世界中的地理位置

-

DNS与IP查询安全防范措施

1.1.4 网络拓扑侦察

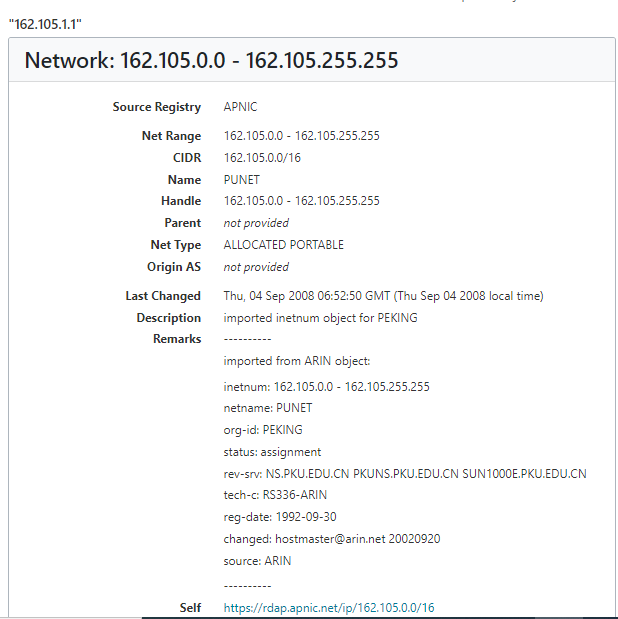

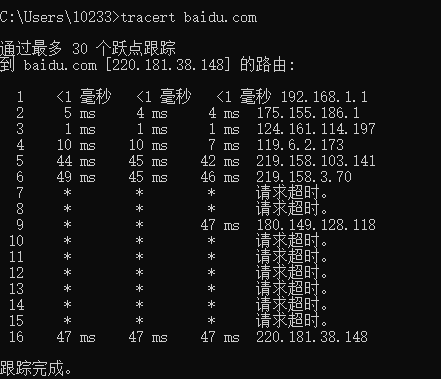

对于攻击者而言,在通过Web信息搜索与挖掘、DNS与IP查询技术掌握目标组织的网络位置之后,进一步的踩点目标是尽可能地掌握目标网络的拓扑结构。攻击者对网络拓扑结构侦察的主要技术手段是路由跟踪。执行路由跟踪的工具是在类UNIX操作系统平台上的traceroute和Windows平台上的tracert客户端程序。

以下是使用windows自带的tracert进行路由跟踪截图

1.2 网络扫描

网络扫描的基本目的是探测目标网络,以找出尽可能多的连接目标,然后再进一步探测获取类型、存在的安全弱点等信息,为进一步攻击选择恰当目标和通道提供支持。网络扫描的技术类型包括:主机扫描、端口扫描、操作系统与网络服务辨识、漏洞扫描等。

-

主机扫描:也称为Ping扫描,是探测目标网络拓扑结构的一个基本步骤。

-

使用ICMP协议的Ping扫描:Ping程序利用ICMP协议中的ICMP Echo Request数据包进行存活性与连通性探测,

-

使用TCP协议的主机扫描:有TCP ACK Ping扫描和SYN Ping扫描

-

使用UDP协议的主机扫描:实施UDP主机扫描需要选择一个关闭的目标端口,才能完成活跃性检测,因为如果向一个开放的UDP端口发数据包,对于随机产生的UDP数据内容,很多UDP网络服务也可能不会有任何反馈

-

主机扫描工具:类UNIX平台下有nmap、fping、hping等,其中最强最流行的是nmap网络扫描器,囊括了主机扫描、端口扫描、系统类型探查和网络服务查点等

-

主机扫描防范措施

-

-

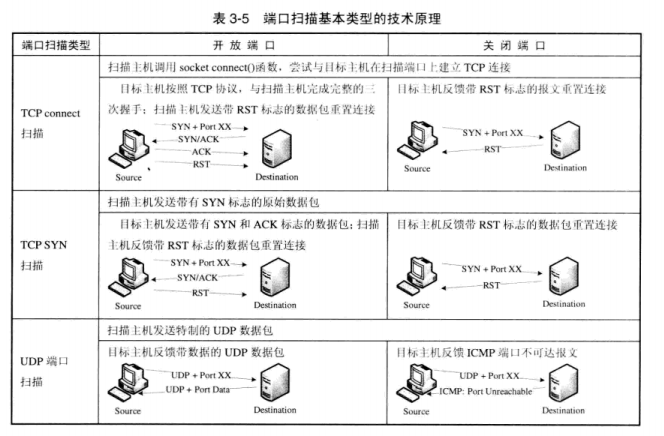

端口扫描:是在主机扫描确定活跃主机之后,用于探查活跃主机上开放了(即处于网络服务监听状态)哪些TCP/UDP端口的技术方法。

-

TCP Connect扫描:Connect扫描的优势在于实现简单,并不需要扫描主机上的特权用户权限,但它的缺点在于目标主机上将大量记录的连接与错误信息,很容易被系统管理员检测出来,因此一般不会被攻击者使用;

-

TCP SYN扫描:这是对Connect扫描的一种改进,采用“半开连接扫描”,需要特权用户权限;

-

UDP端口扫描:对UDP开放端口与监听网络服务进行探测发现的技术。

-

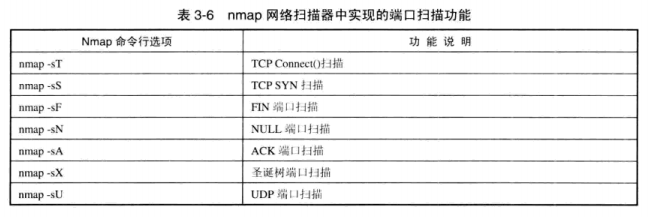

端口扫描常用的工具是nmap,下图是nmap网络扫描器中实现的端口扫描功能

-

-

系统类型探查

1.3 网络查点

网络查点与网络扫描技术的关键区别在于攻击者的针对性与信息收集的目标性,网络扫描是在一个较大范围的网络中寻找可供攻击的目标主机或服务,而网络查点则是已经选择好攻击目标,针对性地收集发起实际攻击所需的具体信息内容。

2.实践过程

2.1 动手实践:DNS与IP查询

- 任务一:查询DNS注册人及联系方式、该域名对应的IP地址、IP地址的注册人及联系方式和IP地址所在的国家、城市和具体的地理位置。

1、进入网址 https://www.internic.net/whois.html 查询baidu.com的注册人

2、进入网址 https://domains.markmonitor.com/whois/ 进一步查看注册人的联系方式

3、使用nslookup查看baidu.com对应的IP地址

4、使用站长工具查询baidu.com的国家城市和地理位置

-

任务二:尝试获取BBS、论坛、QQ、MSN中的某一好友的IP地址,并查询获取该好友所在的具体地理位置

1、打开本机的任务管理器->资源监视器->网络

2、打开微信给一位好友发消息,这时网络下就会有好友的IP地址了

3、查看此IP的地理位置

2.2 动手实践:nmap

-

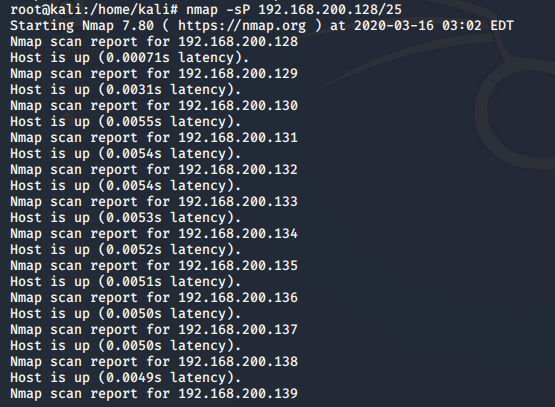

任务:使用nmap开源软件对靶机环境进行扫描,回答如下问题并给出操作命令:(1)靶机IP地址是否活跃?(2)靶机开放了哪些TCP和UDP端口?(3)靶机安装了什么操作系统?版本是多少?(4)靶机上安装了哪些网络服务?

(1)使用

nmap -sP 192.168.200.0/25扫描网段中活跃主机列表

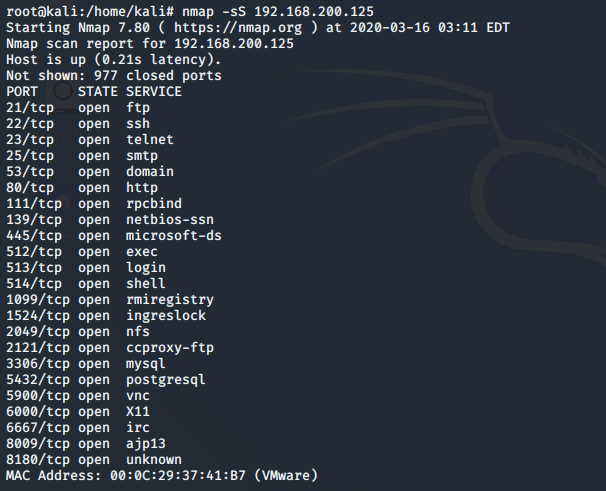

(2)使用

nmap -sS 192.168.200.125扫描靶机开放的TCP端口

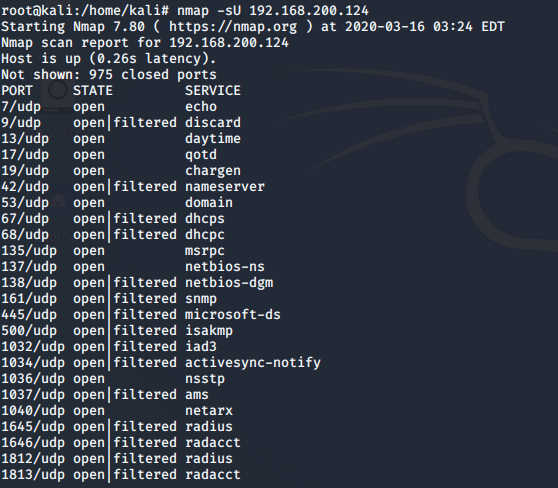

(3)使用

nmap -sU 192.168.200.124扫描靶机中开放的UDP端口

(4)使用

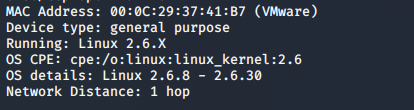

nmap -O 192.168.200.125扫描靶机安装的系统为Linux2.6.X

(5)使用

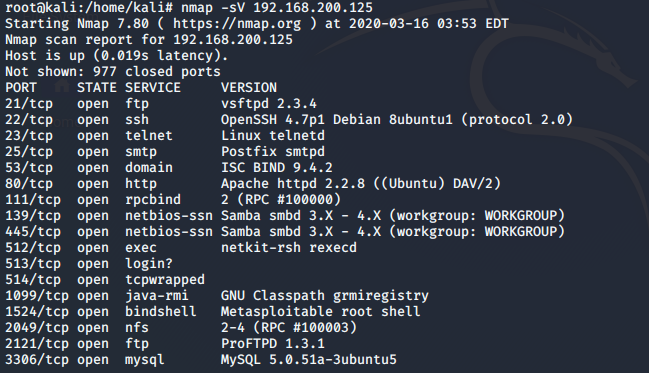

nmap -sV 192.168.200.125查看靶机安装的网络服务

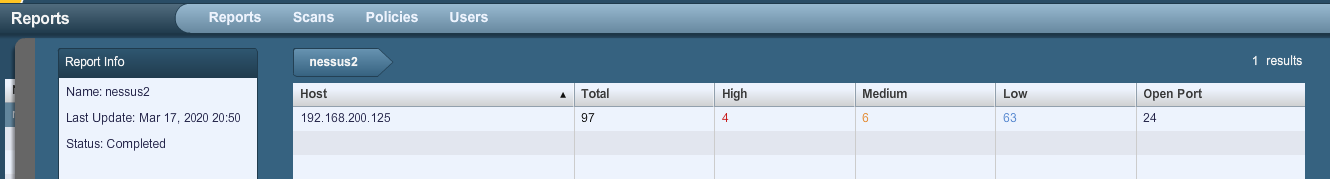

2.3 动手实践:Nessus

-

任务:使用Nessus开源软件对靶机环境进行扫描给出靶机环境上的网络服务及安全漏洞情况。

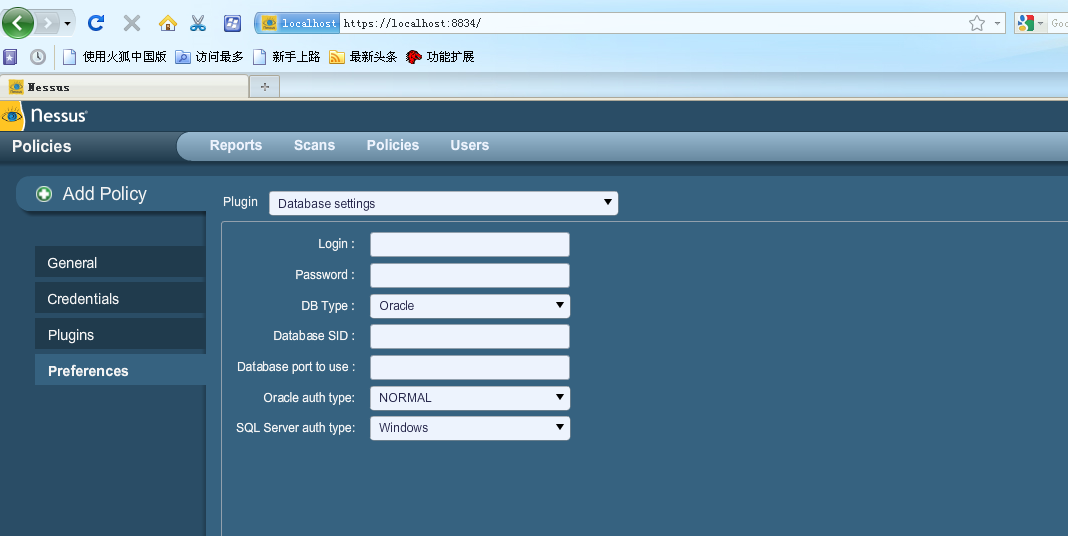

1、在winxpattacker中打开程序里面会发现有自带的nessus,进入https://localhost:8834

2、点击

Policies Add添加

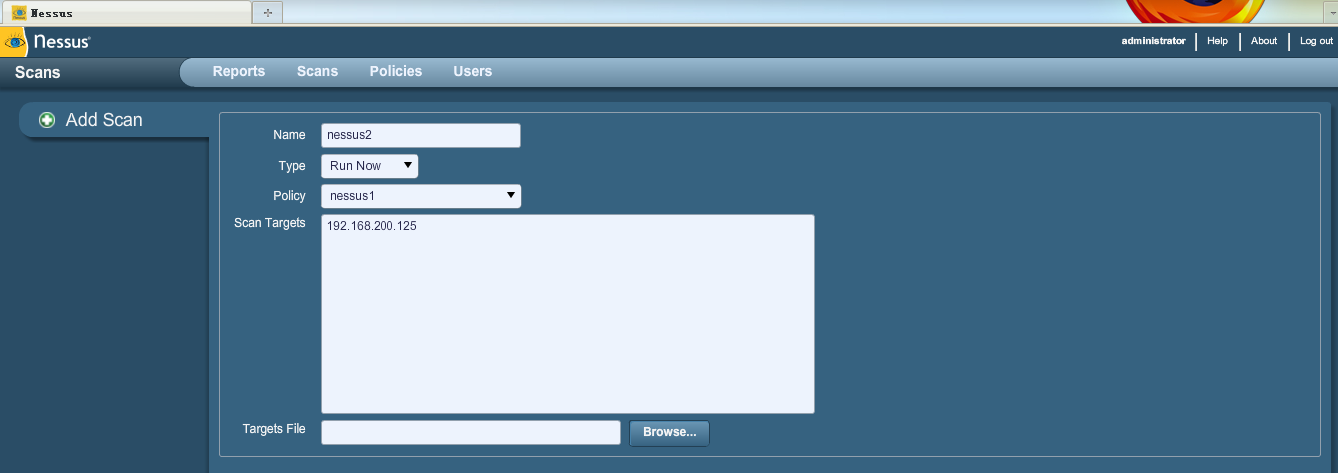

3、点击

Scans Add添加需要扫描的靶机

4、等待约10分钟扫描结束

5、查看扫描报告,可以看出Linux靶机开放的端口有24个

2.4 搜索自己在互联网上的足迹,并确认是否存在隐私和敏感信息泄露问题,如是,提出解决方法。

我将自己的名字输入互联网上,会发现有相关名字的检索条目,但是没有与自己最直接相关的条目;然后加上学校名字再进行搜索并没有发现任何消息。所以自我感觉信息保护的还算不错,回顾起来我一般网络上使用的都不是自己的姓名,一般都佚名或者是英文名字,这样可以在一定程度上保护自身信息安全。这个部分我也没有将实践搜索的操作进行截图,如果进行截图的话里面或多或少会有信息,那么有心者就会根据截图信息进行二次搜索从而找出信息根源在哪里。在这个互联网+大数据的时代+大量存储的时代,信息变的“永恒”了,不被忘记了,这是件可怕的事情,网络上常会爆出某些明星未成名前的言论等信息,足见信息的“永存”,因此我们自己身处这个环境中时一定要万分小心,多留一个心眼,多学一份知识,多一层保护。

3.学习中遇到的问题及解决

1、在使用本机的nslookup(Windows自带)查询baidu.com时会出现DNS request timed out,在查了网上的资料之后发现是本机连接的dns服务器解析出错,也就是本机连接的dns用不了了,于是就给本机换一个dns地址,参考博客DNS地址修改然后再使用nslookup查询baidu.com的ip等信息。

2、安装nessus总是出各种幺蛾子。我可真的是费了九牛二虎之力了...不敢相信我竟然装了本机windows版本的nessus(以网速不好失败...);还在kali机子里面安装还是以网速不好失败...(我按照那些网上的博客进行解决,什么离线插件下载啦,各种方法都试过...);于是乎,远程实验室电脑吧,结果实验室电脑VM出现了个bug修复重启就一直卡在重启...;于是乎我终于忍不住用我家老古董台式机了...结果比我笔记本配置还高(????怪不得当年老爸一个劲儿心疼这“宝贝”)所以为了做这个实践我又在我家台式机上面安装了一次攻防环境...然后使用Winxpattacker里面自带的nessus做完了实践...我可太难了...不是网速不行就是硬件不行...不过最终是做完了这个实验。

4.实践总结

网络攻防实验需要硬件、网络等天时地利人和...这次的实验可真够折腾的,nessus的安装尝试了各种方法,最后还是用winxpattacker自带的nessus完成了实验,不过这一折腾也学到了不少东西。攻防真的是需要各种知识,需要耐心...