菜刀666

菜刀666

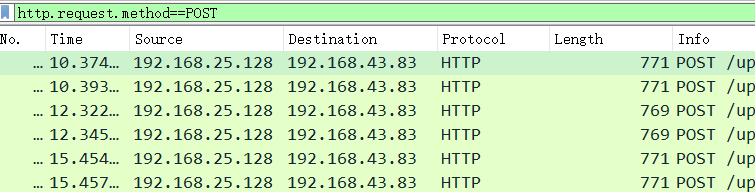

根据题目提示应该是要我们分析菜刀的流量,菜刀用的都是POST传参,所以我们直接去搜索http.request.method==POST

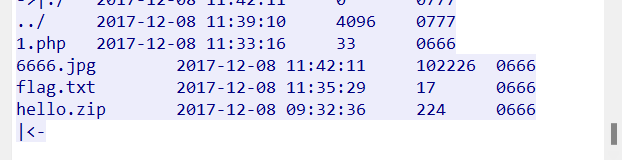

然后去追踪一下流tcp.stream eq 1

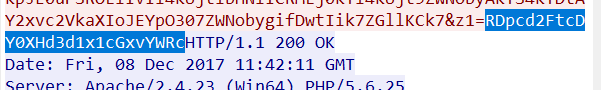

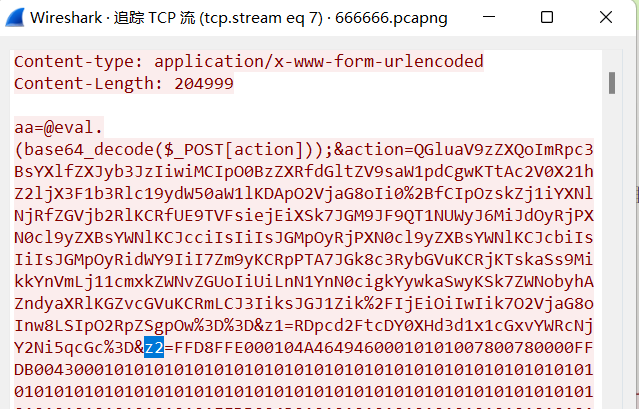

菜刀的一个流量特征就是可能会有z1,z2这些参数

前面1到6的流里面,我们去分析解密z1里面的这些base64编码里发现都没有什么信息

直到tcp.stream eq 1

里面这个z1参数的base64解密出来是个路径,不知道有什么用,先不管

D:\\wamp64\\www\\upload\\

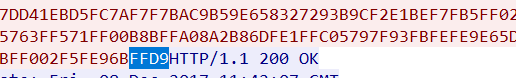

然后发现这个z2参数里是张jpg图片,jpg图片是以FFD8FF开头,FFD9结尾

所以我们用脚本把这个16进制编码转换为图片

s='填写16进制数据'#把16进制数据复制到这里就可以

import binascii

out=open('111.jpg','wb')#输出的图片命名为111.jpg

out.write(binascii.unhexlify(s))

out.close()

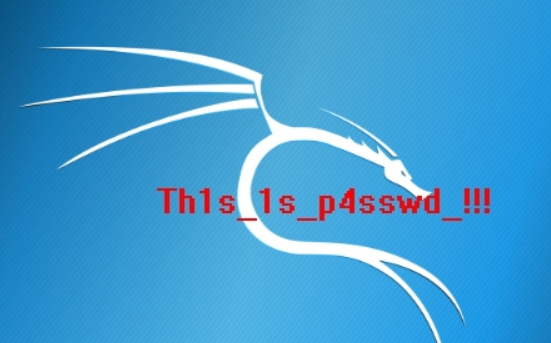

是这样一张图片,好像是一个什么文件的密码

我们继续看看这个流里面还有没有什么其他东西

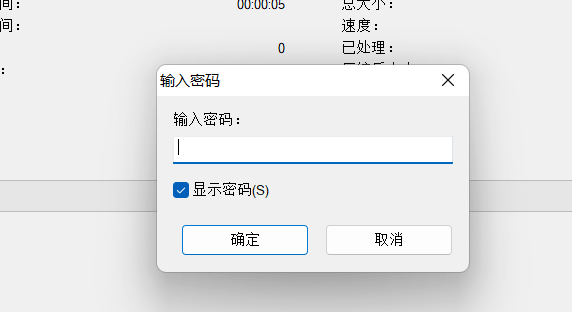

发现好像还隐写了这些文件,于是我们直接用foremost分离一下,发现有一个加密的zip文件

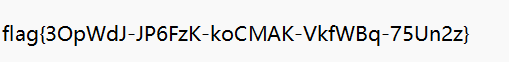

直接把上面密码输进去就得到flag了

Th1s_1s_p4sswd_!!!

浙公网安备 33010602011771号

浙公网安备 33010602011771号